简单配置vps,防ddos攻击

防人之心不可无。 网上总有些无聊或者有意的人。不多说了。上干货,配置vps apf防小流量ddos攻击。

对于大流量的ddos攻击, 需要机房的硬件防火墙,vps内部可能也扛不住。

1. 安装 DDoS deflate

DDoS deflate的原理是通过netstat命令找出 发出过量连接的单个IP,并使用iptables防火墙将这些IP进行拒绝。由于iptables防火墙拒绝IP的连接远比从Apache层面上来得高效,因此iptables便成了运行在Apache前端的“过滤器”。同样的,DDoS deflate也可以设置采用APF(高级防火墙)进行IP阻止。

wget http://www.inetbase.com/scripts/ddos/install.sh

chmod +x install.sh

./install.sh

主要功能与配置

1、可以设置IP白名单,在 /usr/local/ddos/ignore.ip.list 中设置即可;

2、主要配置文件位于 /usr/local/ddos/ddos.conf ,打开此文件,根据提示进行简单的编辑即可;

3、DDoS deflate可以在阻止某一IP后,隔一段预置的时候自动对其解封;

4、可以在配置文件中设置多长时间检查一次网络连接情况;

5、当阻止IP后,可以设置Email提醒

简单配置一下:

FREQ=1 #检测的频率为1分钟

NO_OF_CONNECTIONS=100 #当单个IP超过100个连接请求时判定为DDOS APF_BAN=1 #如果打算使用APF阻止IP,则设置为1(需要预先安装APF);如果使用iptables,则设置为0; KILL=1 #是否阻止 EMAIL_TO="webmaster@firstVM.com" #接收邮件 BAN_PERIOD=600 #阻止时长,10分钟

2. 安装配置apf。

APF(Advanced Policy Firewall)是 Rf-x Networks 出品的Linux环境下的软件防火墙,被大部分Linux服务器管理员所采用,使用iptables的规则,易于理解及使用。

适合对iptables不是很熟悉的人使用,因为它的安装配置比较简单,但是功能还是非常强大的。

脚本安装:

root@linux:/home/zhangy# wget http://www.rfxnetworks.com/downloads/apf-current.tar.gz

root@linux:/home/zhangy# tar -xvzf apf-current.tar.gz

root@linux:/home/zhangy# cd apf-9.7-1

root@linux:/home/zhangy/apf-9.7-1# ./install.sh

ubuntu 可以快速安装:

sudo aptitude install apf-firewall

配置:

vi /etc/apf/conf.apf

往后翻页,找到:

# Configure inbound (ingress) accepted services. This is an optional

# feature; services and customized entries may be made directly to an ip's

# virtual net file located in the vnet/ directory. Format is comma separated

# and underscore separator for ranges.

#

# Example:

# IG_TCP_CPORTS="21,22,25,53,80,443,110,143,6000_7000"

# IG_UDP_CPORTS="20,21,53,123"

# IG_ICMP_TYPES="3,5,11,0,30,8" # Common inbound (ingress) TCP ports

IG_TCP_CPORTS="22"

默认只有22端口开放。 我们先不管。 访问以下80端口的网站试试。 发现竟然可以访问。 为什么规则没有起作用。

继续查看配置文件。 找啊找。

这一行引起了我的注意:

# Untrusted Network interface(s); all traffic on defined interface will be

# subject to all firewall rules. This should be your internet exposed

# interfaces. Only one interface is accepted for each value.

IFACE_IN="eth0"

突然想到, 会不会是监听端口的问题。

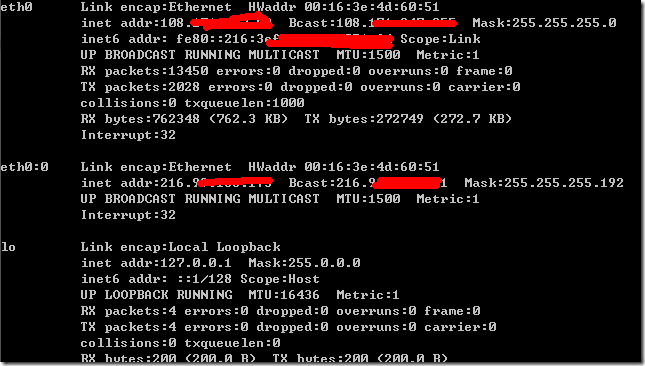

我们知道, 如果是真实服务器或者是 xen虚拟化的vps, 其网卡是 eth*。 例如:

ifconfig

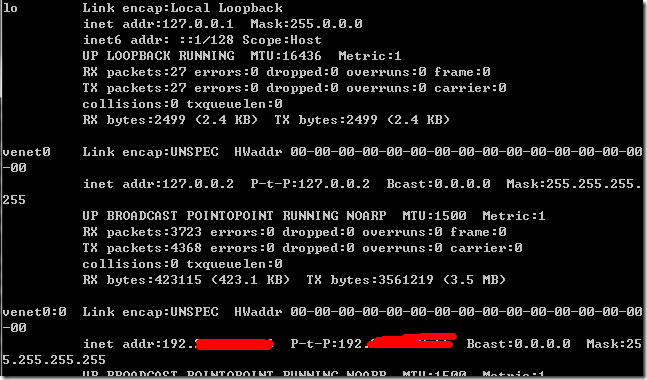

但是, 我这台vps是openvz虚拟化的。 它的网卡一般是 vnet* 的。 比如:

于是改上面的配置文件:

# Untrusted Network interface(s); all traffic on defined interface will be

# subject to all firewall rules. This should be your internet exposed

# interfaces. Only one interface is accepted for each value.

IFACE_IN="venet0"

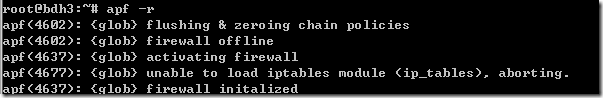

重启 apf:

apf -r

提示说找不到 ip_tables 模块。

ip_tables

apf(4677): {glob} unable to load iptables module (ip_tables), aborting.

于是搜索: ubuntu apf 找到这篇文章

http://davidwinter.me/articles/2011/06/05/install-apf-on-ubuntu-11-04/

大致意思是说, 在ubuntu中, iptables默认被编译进了内核, 而不是以模块方式运行的。apf默认是使用模块方式调用iptables。 所以要修改apf的配置:

SET_MONOKERN="1"

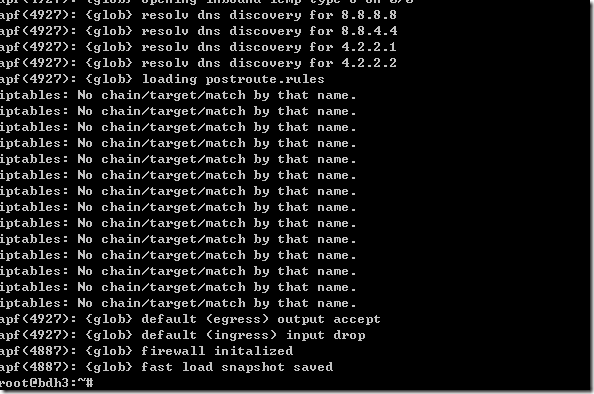

然后重启 apf

然后看到一长串的日志:

看样子是成功了。

试一下, 果然80端口不能访问了。

只有22还在。

回到配置文件, 我们把端口开放:

vi /etc/apf/conf.apf

找到:

# Configure inbound (ingress) accepted services. This is an optional

# feature; services and customized entries may be made directly to an ip's

# virtual net file located in the vnet/ directory. Format is comma separated

# and underscore separator for ranges.

#

# Example:

# IG_TCP_CPORTS="21,22,25,53,80,443,110,143,6000_7000"

# IG_UDP_CPORTS="20,21,53,123"

# IG_ICMP_TYPES="3,5,11,0,30,8" # Common inbound (ingress) TCP ports

IG_TCP_CPORTS="22,80,443"

保存,重启: apf –r

再访问以下,成功了。

最后, 关闭apf的调试模式,正式上线:

找到:

# !!! Do not leave set to (1) !!!

# When set to enabled; 5 minute cronjob is set to stop the firewall. Set

# this off (0) when firewall is determined to be operating as desired.

DEVEL_MODE="1"

改成 0:

# !!! Do not leave set to (1) !!!

# When set to enabled; 5 minute cronjob is set to stop the firewall. Set

# this off (0) when firewall is determined to be operating as desired.

DEVEL_MODE="0"

欢迎大家访问我的个人独立博客: http://blog.byneil.com

简单配置vps,防ddos攻击的更多相关文章

- 转:nginx防DDOS攻击的简单配置

文章来自于: 近期由于工作需要,做了些防DDOS攻击的研究,发现nginx本身就有这方面的模块ngx_http_limit_req_module和ngx_http_limit_conn_module. ...

- iptables防DDOS攻击和CC攻击配置

防范DDOS攻击脚本 #防止SYN攻击 轻量级预防 iptables -N syn-flood iptables -A INPUT -p tcp –syn -j syn-flood iptables ...

- 配置 Haproxy 防范 DDOS 攻击

作为 load balancer, Happroxy 常常作为服务器的前端,向外界用户提供服务的入口,如果能在入口处处理安全相关问题,将极大简化后端的设计.事实上,Haproxy 不仅仅是一款开源出色 ...

- Azure上Linux VM防DDOS攻击:使用Apache mod_evasive

部署在云端的虚拟机和web服务,很容易受到DoS护着DDoS的服务攻击,让一些新上线的业务苦不堪言,当然各个云服务提供商也有不同层面DDOS的防护,然而由于防护粒度,攻击复杂度的关系,未必可以满足你的 ...

- 《DNS攻击防范科普系列2》 -DNS服务器怎么防DDoS攻击

在上个系列<你的DNS服务真的安全么?>里我们介绍了DNS服务器常见的攻击场景,看完后,你是否对ddos攻击忧心重重?本节我们来告诉你,怎么破局!! 首先回顾一下DDoS攻击的原理.DDo ...

- 防DDOS攻击SHELL脚本

最近一段时间服务器频繁遭到DDOS攻击,目前只能通过封IP来源来暂时解决.IP不源变化多端,光靠手工来添加简直是恶梦,想了个方法,用SHELL来做. 比较简单,但很实用:) 以下内容根据作者原文进行适 ...

- iptables防DDOS攻击和CC攻击设置

防范DDOS攻击脚本 #防止SYN攻击 轻量级预防 iptables -N syn-flood iptables -A INPUT -p tcp --syn -j syn-flood iptables ...

- 防火墙防DDOS攻击的简单设置

#Ping洪水攻击(Ping of Death) iptables -A FORWARD -p icmp --icmp-type echo-request -m limit --limit 1/s - ...

- 防DDOS攻击

/ip firewall filter add chain=forward connection-state=new action=jump jump-target=block-ddos add ch ...

随机推荐

- java wab----遇到经常用到集合list/map/

List与Vector的区别: vector适用:对象数量变化少,简单对象,随机访问元素频繁 list适用:对象数量变化大,对象复杂,插入和删除频] List首先是链表,它的元素不是连续的.vecto ...

- MySQL锁之二:锁相关的配置参数

锁相关的配置参数: mysql> SHOW VARIABLES LIKE '%timeout%'; +-----------------------------+----------+ | Va ...

- 32位ubuntu14.04手动编译hadoop2.6.0

下载官方编译好的包安装老是报错:Unable to load native-hadoop library for your platform 用file命令查看发现官方包里的libhadoop.so. ...

- 【BZOJ】1801 [Ahoi2009]chess 中国象棋(dp)

题目 传送门:QWQ 分析 发现我们关心的不是棋子的位置,我们只关心棋子数量就ok. 首先每行每列最多两个棋子.这是显然的. 然后我觉得本题最难的部分就是对行进行讨论,蒟蒻我一直被限制在了对格点讨论. ...

- (2/24) 快速上手一个webpack的demo

写在前面:该部分的安装都是基于windows系统的,且此处的webpack的版本为:3.6.0. 1.安装webpack 1.1 安装方法: 用win+R打开运行对话框,输入cmd进入命令行模式.然后 ...

- Pthreads 信号量,路障,条件变量

▶ 使用信号量来进行线程间信息传递 ● 代码 #include <stdio.h> #include <pthread.h> #include <semaphore.h& ...

- 765. Couples Holding Hands

▶ n 对夫妻共 2n 个人随机坐成一排,“交换其中某两人的位置” 称为一次操作,求最少的操作此次数,使 n 对夫妻两人都相邻.初始座位为非负整数列 D1n-1,其中值为 2k 和 2k+1 的两个元 ...

- Spring cloud @RefreshScope使用

参数 @RestController @RefreshScope public class HomeController { @Value("${foo}") String foo ...

- java String标准格式转换Date(yyyy-MM-dd HH:mm:ss)

SimpleDateFormat sdf=new SimpleDateFormat("yyy年MM月dd日hh点mm分"); Date date=new Date(); Strin ...

- 自制精排 ePub 集、不定期更新(UPDATA-2015-8-2)

说明 排版不说最好,上乘是必须的. 段落空行 首行缩进 具备清爽元数据 包含高清封面.目录 图片居中,图片标题以下标形式居中位于图片下* 支持多看/Kindle原生系统弹出注释,其他软件跳转注释* 各 ...