NetSarang软件中nssock2.dll模块被植入恶意代码技术分析与防护方案

原文地址:http://blog.nsfocus.net/nssock2-dll-module-malicious-code-analysis-report/

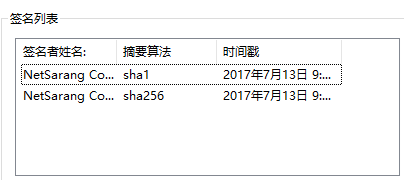

NetSarang是一家提供安全连接解决方案的公司,该公司的产品主要包括Xmanager, Xmanager 3D, Xshell, Xftp 和Xlpd。最近,官方在2017年7月18日发布的软件被发现有恶意后门代码,该恶意的后门代码存在于有合法签名的nssock2.dll模块中。从后门代码的分析来看,该代码是由于攻击者入侵的开发者的主机或者编译系统并向源码中插入后门导致的。该后门代码可导致用户远程登录的信息泄露,甚至可能远程执行代码。 Virustotal在线检测情况: 由分析结果可以知道,nssock2.dll已经被多家杀毒软件识别为恶意的程序,

相关地址: https://www.netsarang.com/news/security_exploit_in_july_18_2017_build.html https://www.virustotal.com/#/file/462a02a8094e833fd456baf0a6d4e18bb7dab1a9f74d5f163a8334921a4ffde8/detection

受影响的版本

- Xshell Build 1322

- Xshell Build 1325

- Xmanager Enterprise Build 1232

- Xmanager Build 1045

- Xmanager Build 1048

- Xftp Build 1218

- Xftp Build 1221

- Xlpd Build 1220

不受影响的版本

- Xmanager Enterprise Build 1236

- Xmanager Build 1049

- Xshell Build 1326

- Xftp Build 1222

- Xlpd Build 1224

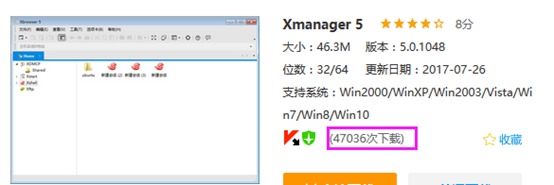

软件下载情况

存在后门的软件在国内的下载情况:

- Xmanager:

- Xshell:

技术分析

概述

NetSarang的主要软件版本中发现nssock2.dll模块的官方源码中被植入恶意后门代码。据悉,是黑客渗透到了开发的机器,然后在代码中加入了恶意的代码到官方的源代码中,以下为恶意代码分析。 参考:https://www.virustotal.com/#/user/jumze/comments

传播与感染

用户直接下载或软件捆绑下载。

样本分析

分析环境

| 系统 | Windows 7, 32bit |

| 使用工具 | ProcessMonitor, Xuetr, Wireshark, OllyDBG, IDA, CuteFTP |

TAC检测结果:

图 TAC检测结果

防护方案

用户自查

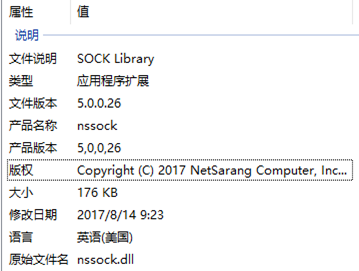

用户可通过查看nssock2.dll的版本来确定是否受此影响:

在软件安装目录下找到nssock2.dll文件,右键该文件查看属性,如果版本号为5.0.0.26则存在后门代码:

官方解决方案

用户可通过查看的nssock2.dll的版本号的方法来确定是否使用含有后门的软件版本,如果用户正在使用以上受影响的软件版本,请升级到最新版本。官方在最新的软件版本中已经移除了该后门代码,最新的软件版本分别为:

- Xmanager Enterprise Build 1236

- Xmanager Build 1049,

- Xshell Build 1326

- Xftp Build 1222

- Xlpd Build 1224.

官方下载地址如下:

https://www.netsarang.com/download/software.html

NetSarang软件中nssock2.dll模块被植入恶意代码技术分析与防护方案的更多相关文章

- JavaScript公共库event-stream被植入恶意代码

[安全预警]JavaScript公共库event-stream被植入恶意代码 2018年11月27日,阿里云云盾应急响应中心监测到JavaScript公共库event-stream被植入恶意代码,该恶 ...

- SQL中批量删除被注入的恶意代码的方法

下文将为您介绍SQL中批量删除被注入的恶意代码的方法,供您参考,如果您也遇到了这样的问题,不妨一看,相信对您会有所帮助. 1,如果你的数据表很少的话,那么写几条简单的sql就搞定了 对于表中的nvch ...

- 向PE文件植入后门代码技术讨论

写在前面的话 这篇文章将介绍使用codecaves对PE文件植入后门代码.有几个很好的工具可以帮到你了.比如BackdoorFactory和Shelter将完成相同的工作,甚至绕过一些静态分析几个防病 ...

- 【旧文章搬运】再谈隐藏进程中的DLL模块

原文发表于百度空间,2009-09-17========================================================================== 相当老的话 ...

- KTHREAD 线程调度 SDT TEB SEH shellcode中DLL模块机制动态获取 《寒江独钓》内核学习笔记(5)

目录 . 相关阅读材料 . <加密与解密3> . [经典文章翻译]A_Crash_Course_on_the_Depths_of_Win32_Structured_Exception_Ha ...

- KTHREAD 线程调度 SDT TEB SEH shellcode中DLL模块机制动态

KTHREAD 线程调度 SDT TEB SEH shellcode中DLL模块机制动态获取 <寒江独钓>内核学习笔记(5) 继续我们的线程相关的数据结构的学习.接下来我们学习 KTH ...

- Delphi之DLL知识学习5---在Delphi应用程序中使用DLL

首先说明一下:同一个动态库(DLL)被多个的程序加载的话,那么将会在每次加载的时候都会重新分配新的独立的内存空间,绝对不是共用一个,所以当一个DLL被多次加载的时候,其会在内存中“复制”多份,不会互相 ...

- 在C++中调用DLL中的函数 (3)

1.dll的优点 代码复用是提高软件开发效率的重要途径.一般而言,只要某部分代码具有通用性,就可将它构造成相对独立的功能模块并在之后的项目中重复使用.比较常见的例子是各种应用程序框架,ATL.MFC等 ...

- 利用OllyDebug查看程序调用的dll模块

最近在做一个Qt项目,在产品发布的时候一直为找不到程序到底缺少了哪些dll组件而困扰.具体问题是,在我的项目中使用到了QMediaPlayer播放一段音频文件,我使用的开发环境的Win7 32位,而在 ...

随机推荐

- MySQL 基础知识梳理学习(五)----详解MySQL两次写的设计及实现

一 . 两次写提出的背景或要解决的问题 两次写(InnoDB Double Write)是Innodb中很独特的一个功能点.因为Innodb中的日志是逻辑的,所谓逻辑就是比如插入一条记录时,它可能会在 ...

- mysql使用索引的注意事项

使用索引的注意事项 使用索引时,有以下一些技巧和注意事项: 1.索引不会包含有NULL值的列 只要列中包含有NULL值都将不会被包含在索引中,复合索引中只要有一列含有NULL值,那么这一列对于此复合索 ...

- netcat的简单使用(一)

简单写一下netcat这个强悍的工具,主要是怕自己忘了 功能大致这些个,有遗漏的欢迎私信补充 1.侦听模式/传输模式 2.telnet/获取banner信息 3.传输文本信息 4.传输文件/目录 5. ...

- 关于clone(java.lang.Object)重写

1. 需要实现接口java.lang.Cloneable 2. 重写java.lang.Object的clone 3. clone访问权限扩大为public 4. 不实现(java.lang.Clon ...

- JavaScript -- 原型:prototype的使用

JavaScript -- 原型:prototype的使用 在 JavaScript 中,prototype 是函数的一个属性,同时也是由构造函数创建的对象的一个属性. 函数的原型为对象. 它主要在函 ...

- XML详解二XML的解析与创建

XML用来传输和存储数据,如何解析获取到的XML文本呢? 一.解析XML 创建demo.xml文件: <?xml version="1.0" encoding="U ...

- LeetCode算法题-Trim a Binary Search Tree(Java实现)

这是悦乐书的第284次更新,第301篇原创 01 看题和准备 今天介绍的是LeetCode算法题中Easy级别的第152题(顺位题号是669).给定二叉搜索树以及L和R的最低和最高边界,修剪树以使其所 ...

- 比较两个slice、struct或者map是否相等

我们可以直接使用reflect.DeepEqual来比较两个slice.struct或者map是否相等 package main import ( "fmt" "refl ...

- Vue SSR: 基本用法 (二)

上一篇讲解了ssr的原理,这篇主要讲基本用法: 1.安装 npm install vue vue-server-renderer --save 我们将在整个指南中使用 NPM,但你也可以使用 Yarn ...

- 《JAVA程序设计》_第三周学习总结

20175217吴一凡 一.IDEA学生免费版申请后续 收到这个邮件,就说明你申请成功了,点这里进去就行了 点击接受 在下一个界面登录你之前注册的账号绑定许可证就行了,重新登录你的账号就有了一年的许可 ...