2018-2019-2 20165313 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

一、实践目标

掌握信息搜集的最基础技能与常用工具的使用方法。

二、实践内容、

(1)各种搜索技巧的应用

(2)DNS IP注册信息的查询

(3)基本的扫描技术:主机发现、端口扫描、OS及服务版本探测、具体服务的查点

(4)漏洞扫描:会扫,会看报告,会查漏洞说明,会修补漏洞

大家做的时候可以根据个人兴趣有轻有重。

三、实践过程

(1)各种搜索技巧的应用

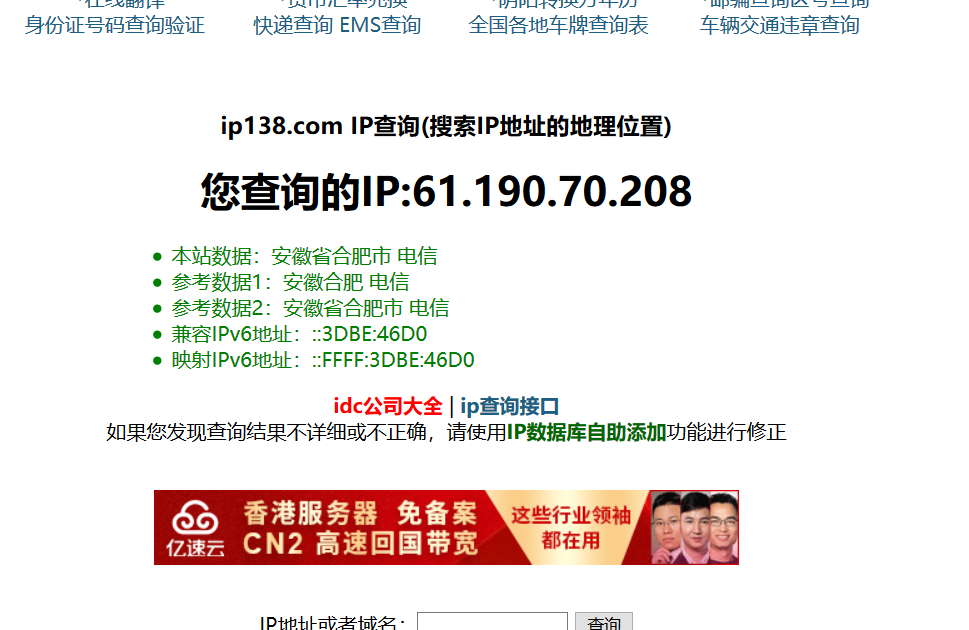

(1)搜索引擎查ip地址:

(2)fofa.so的使用:

FOFA是白帽汇推出的一款网络空间资产搜索引擎。它能够帮助用户迅速进行网络资产匹配、加快后续工作进程。例如进行漏洞影响范围分析、应用分布统计、应用流行度排名统计等,故使用其查看本校官网服务器。

由于没有注册,无法翻页就未找到本校官网信息。故大致浏览一下。

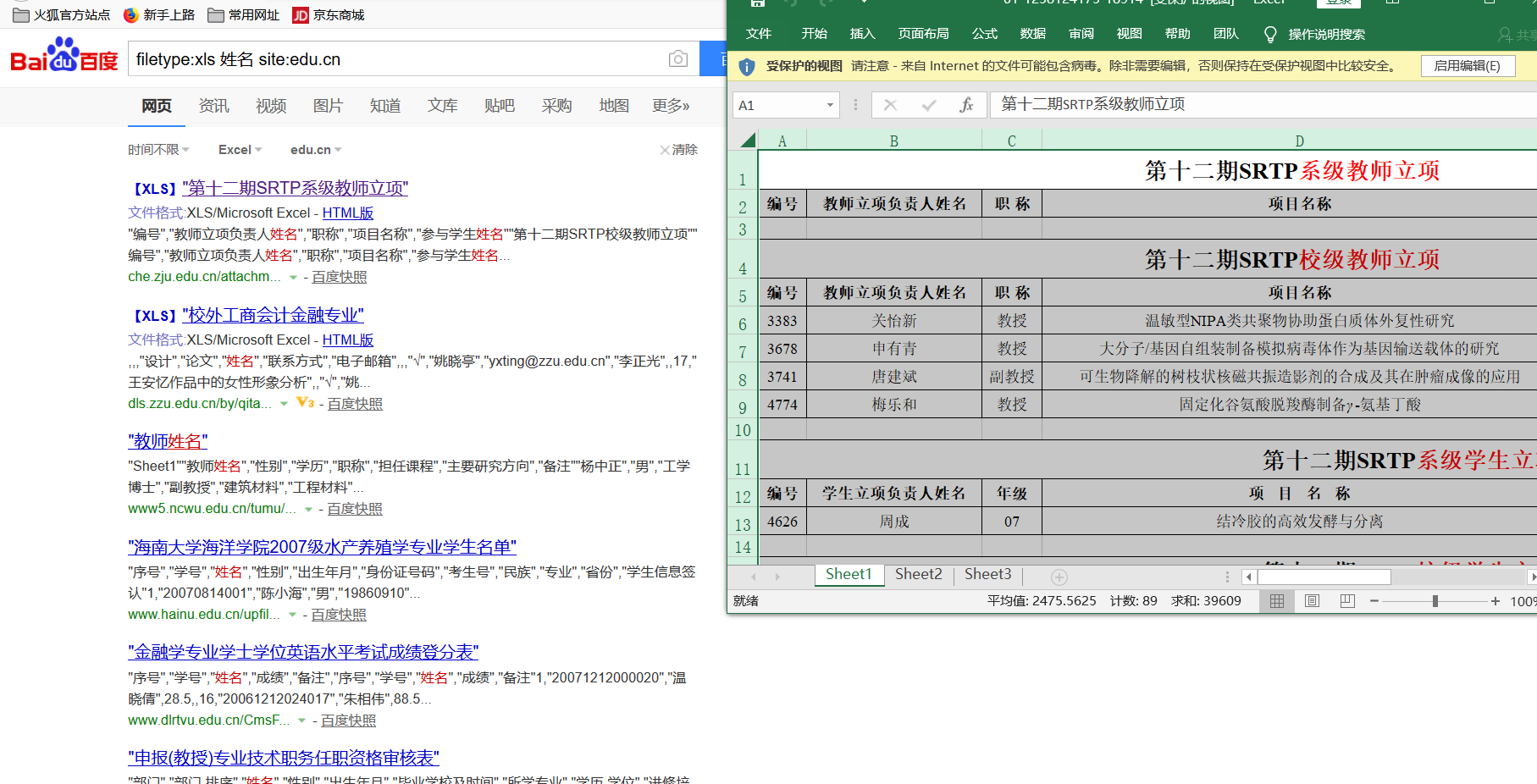

(3)百度寻找特定类型的文件

(4)天眼查的使用

最近比较火的B站,查一下看看:

(2)DNS IP注册信息的查询

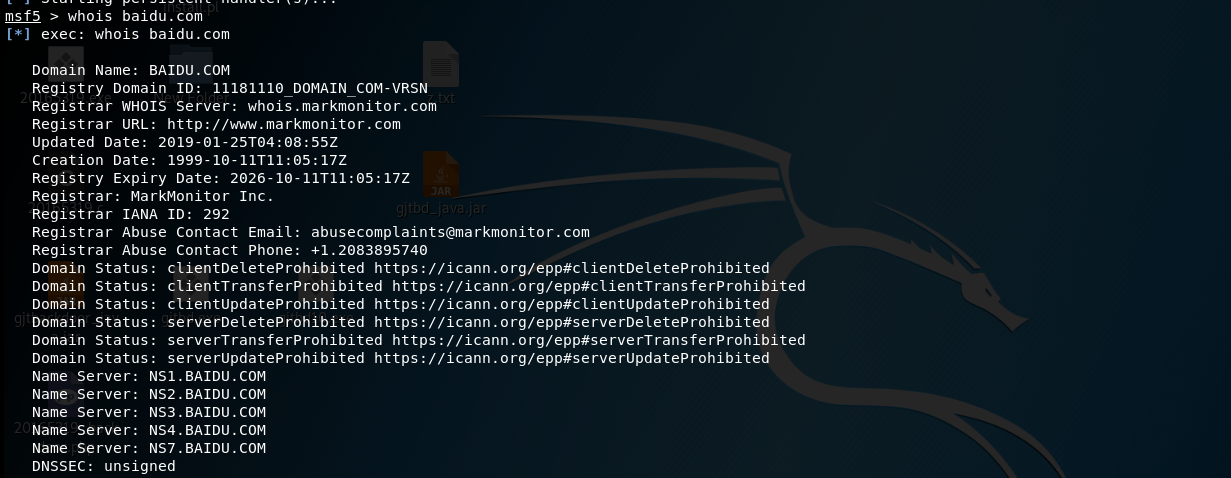

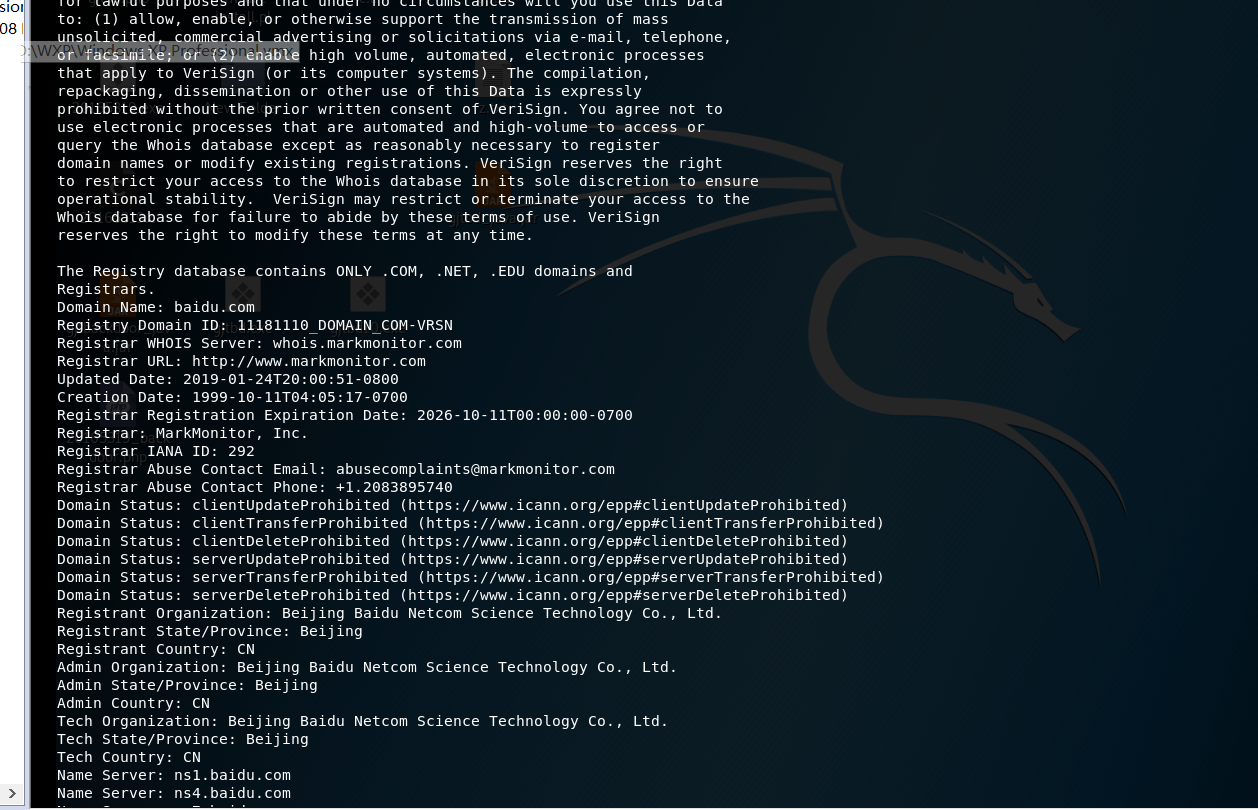

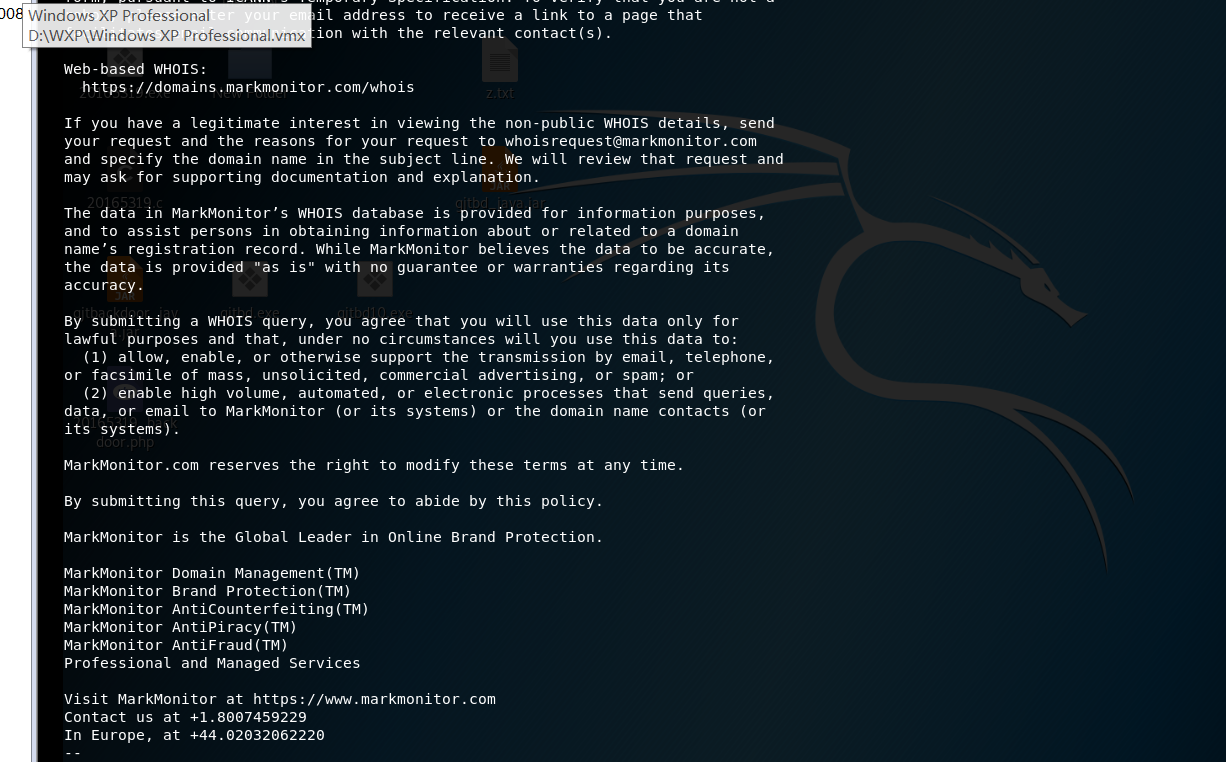

(1)MSF中whois的使用

在MSF终端使用whois命令进行查询:whois baidu.com

(2)dig域名查询

输入dig @dns.baidu.com:

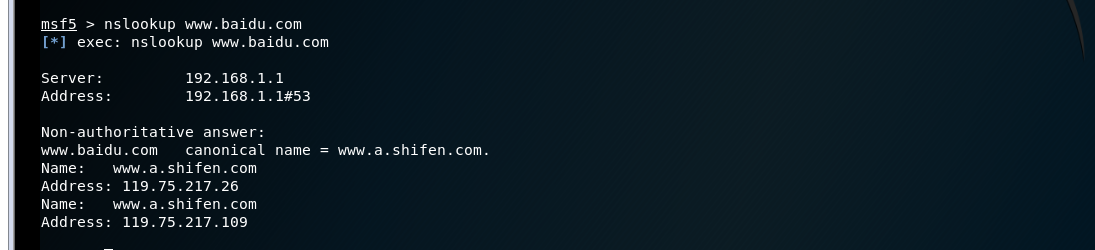

(3)nslookup使用:

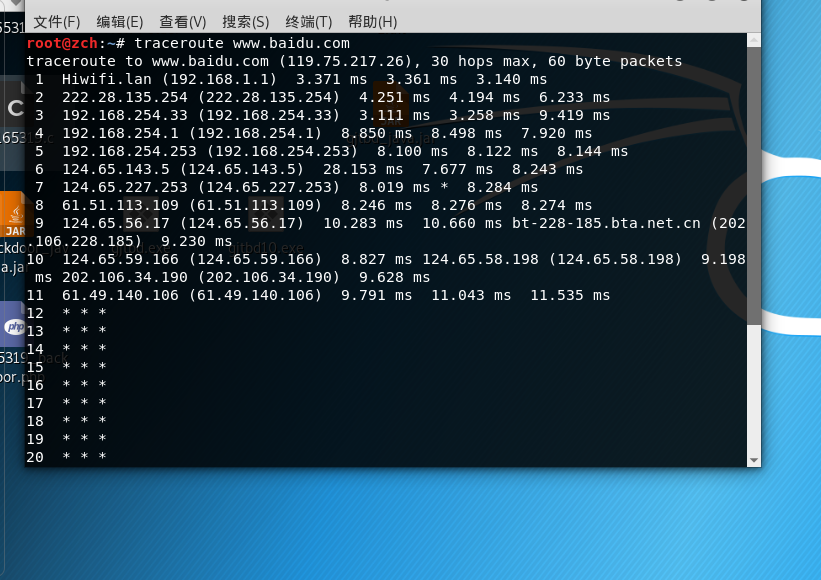

(4)Traceroute–路由跟踪——探测网络路由路径,可用于确定网络拓扑

重新打开一个终端,输入命令traceroute www.baidu.com

(3)基本的扫描技术应用

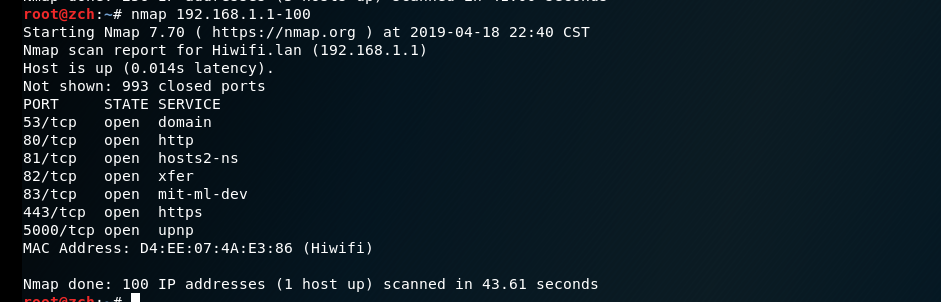

(1)主机发现——nmap -sn ip+范围

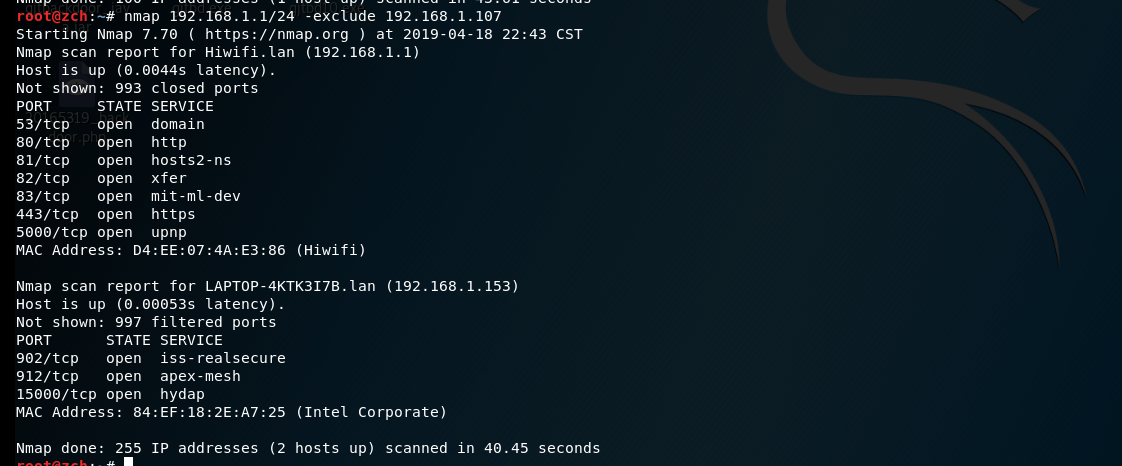

(1)nmap 192.168.1.107/24:扫描整个网段活跃的主机.

(2)扫描一个范围内的目标

nmap 192.168.1.1-100扫描IP地址为192.168.1.1-192.168.1.100内的所有主机)

(3)扫描除过某一个ip外的所有子网主机

nmap 192.168.1.1/24 -exclude 192.168.1.107

(2)端口扫描

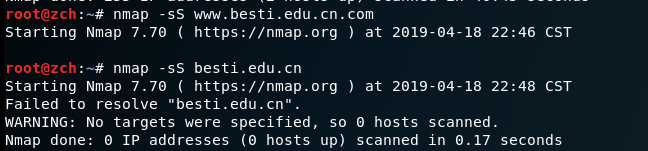

(1)Tcp SYN Scan (sS) :被称为半开放扫描,因为这种技术使得Nmap不需要通过完整的握手,就能获得远程主机的信息。Nmap发送SYN包到远程主机,但是它不会产生任何会话,因此不会在目标主机上产生任何日志记录

nmap -sS besti.edu.cn.com

无法找到(估计是内网的问题)

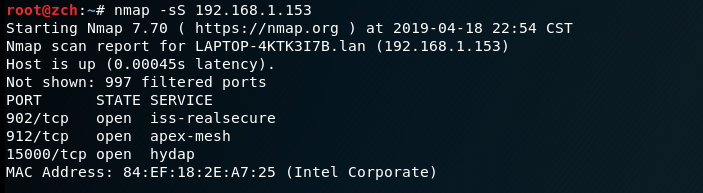

(2)扫描主机:

主机三个端口开放

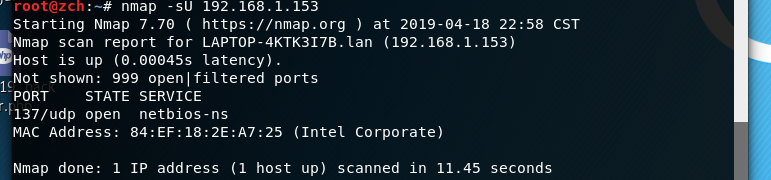

(3)Udp scan(sU) :这种扫描技术用来寻找目标主机打开的UDP端口。它不需要发送任何的SYN包,因为这种技术是针对UDP端口的。UDP扫描发送UDP数据包到目标主机,并等待响应,如果返回ICMP不可达的错误消息,说明端口是关闭的,如果得到正确的适当的回应,说明端口是开放的。

ICMP包全部被过滤掉了;

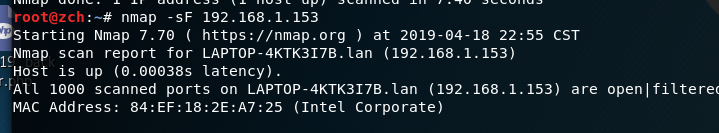

(4)FIN scan (sF):有时候Tcp SYN扫描不是最佳的扫描模式,因为有防火墙的存在,目标主机有时候可能有IDS和IPS系统的存在,防火墙会阻止掉SYN数据包。发送一个设置了FIN标志的数据包并不需要完成TCP的握手。FIN扫描也不会在目标主机上创建日志。

全部过滤掉了

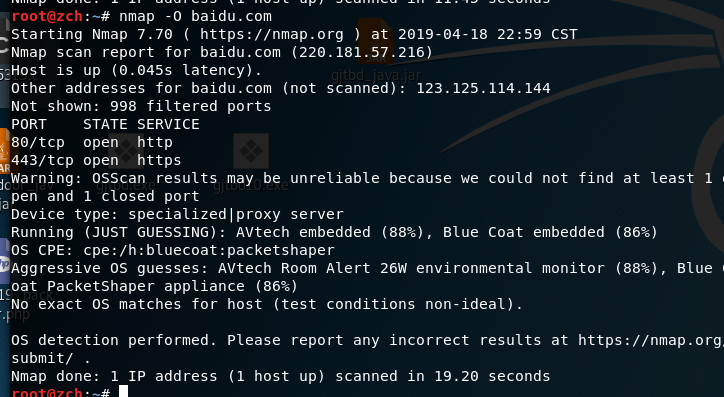

(3)OS及服务版本探测

(4)漏洞扫描——安装OpenVAS

(1)安装

apt-get update

apt-get dist-upgrade

apt-get install openvas

openvas-setup

然后等待就可以了(虽然很费时间),安装完成后会自动生成管理员账号和密码

(2)登录

输入生成的账户密码(可以修改密码)

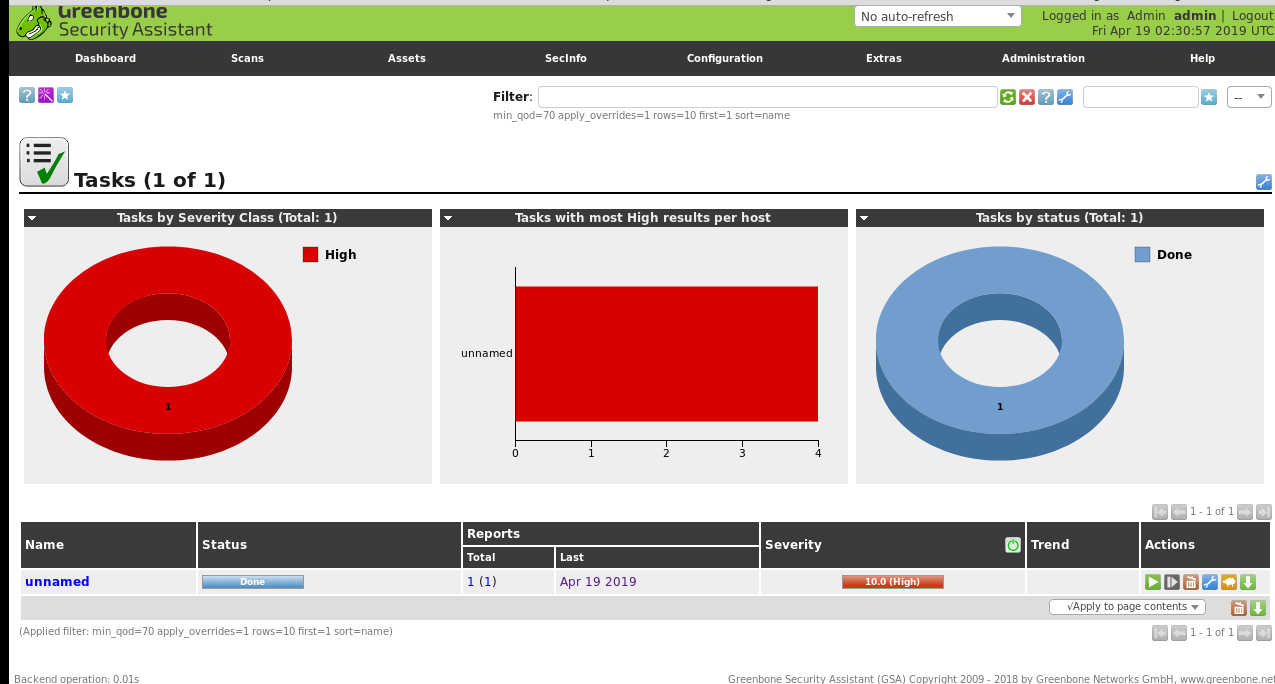

(3)新建Target,扫描

根据下图所示,按照要求配置:

扫描结果如下:

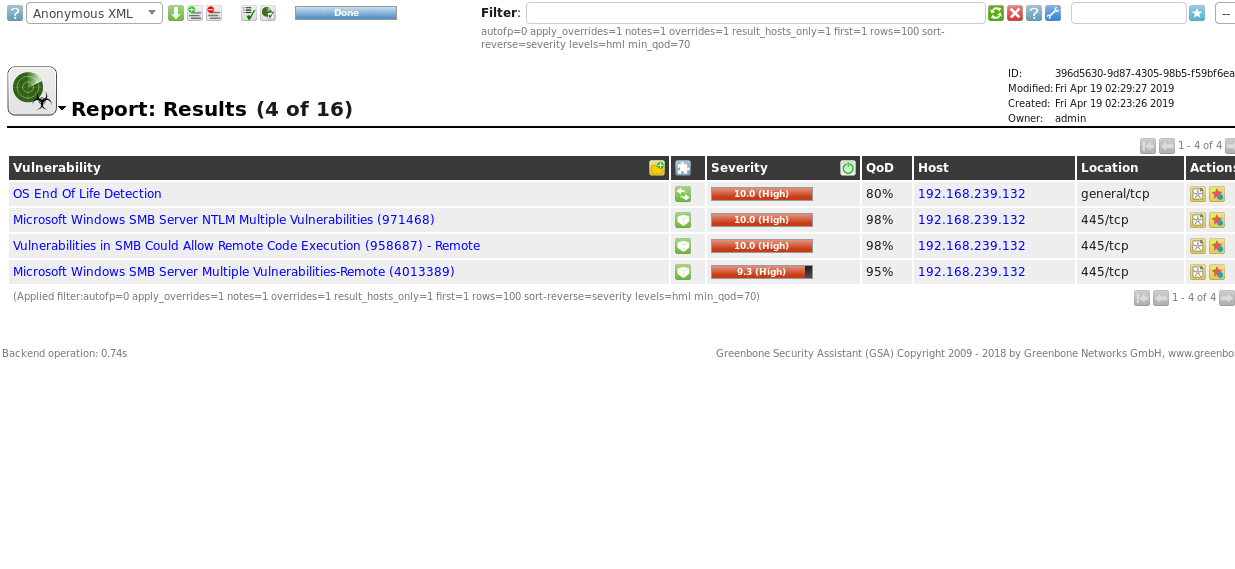

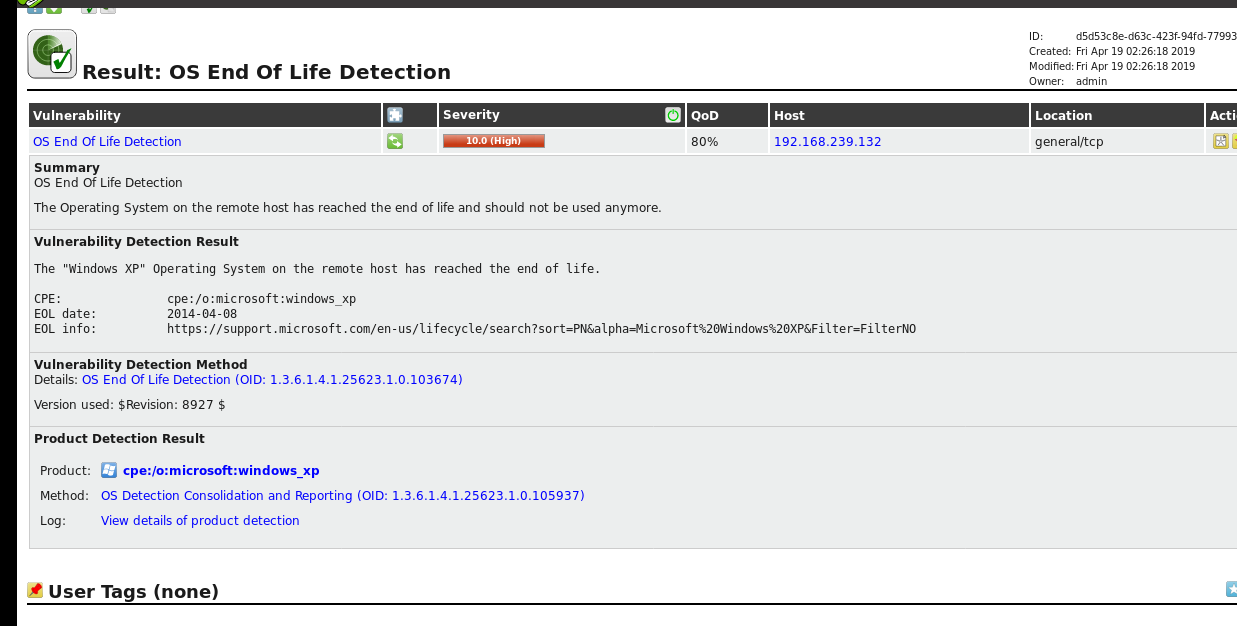

(4)分析报告

打开扫描报告并查看:

(1)操作系统漏洞:

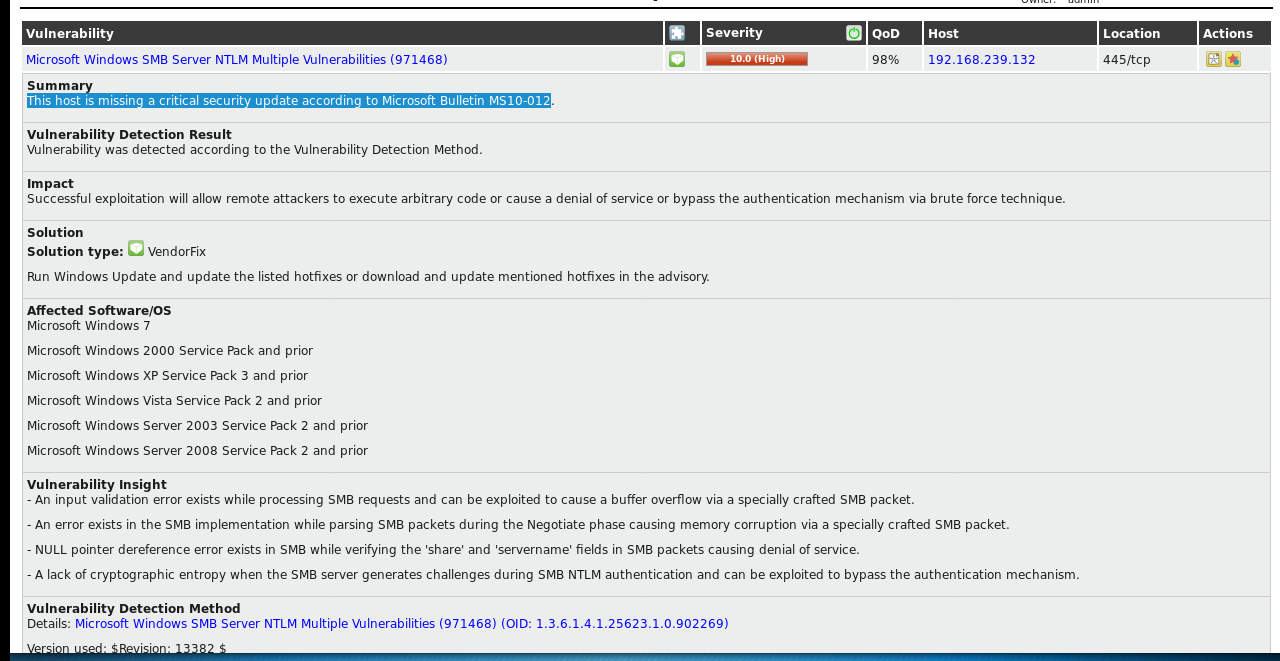

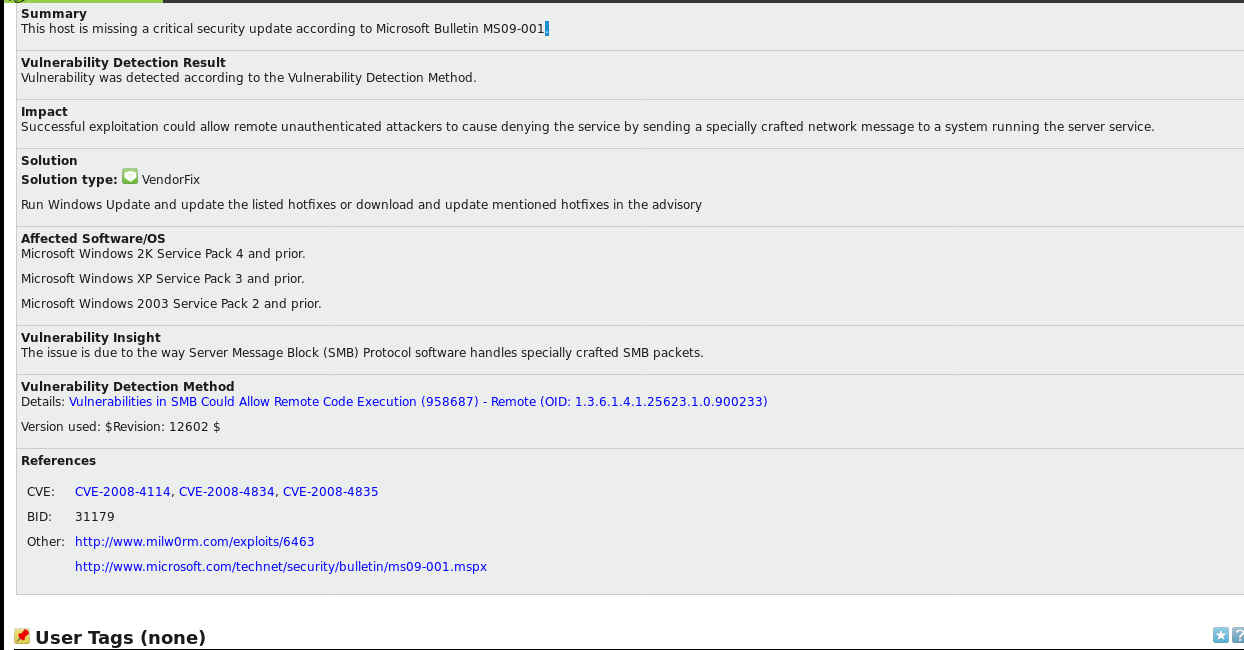

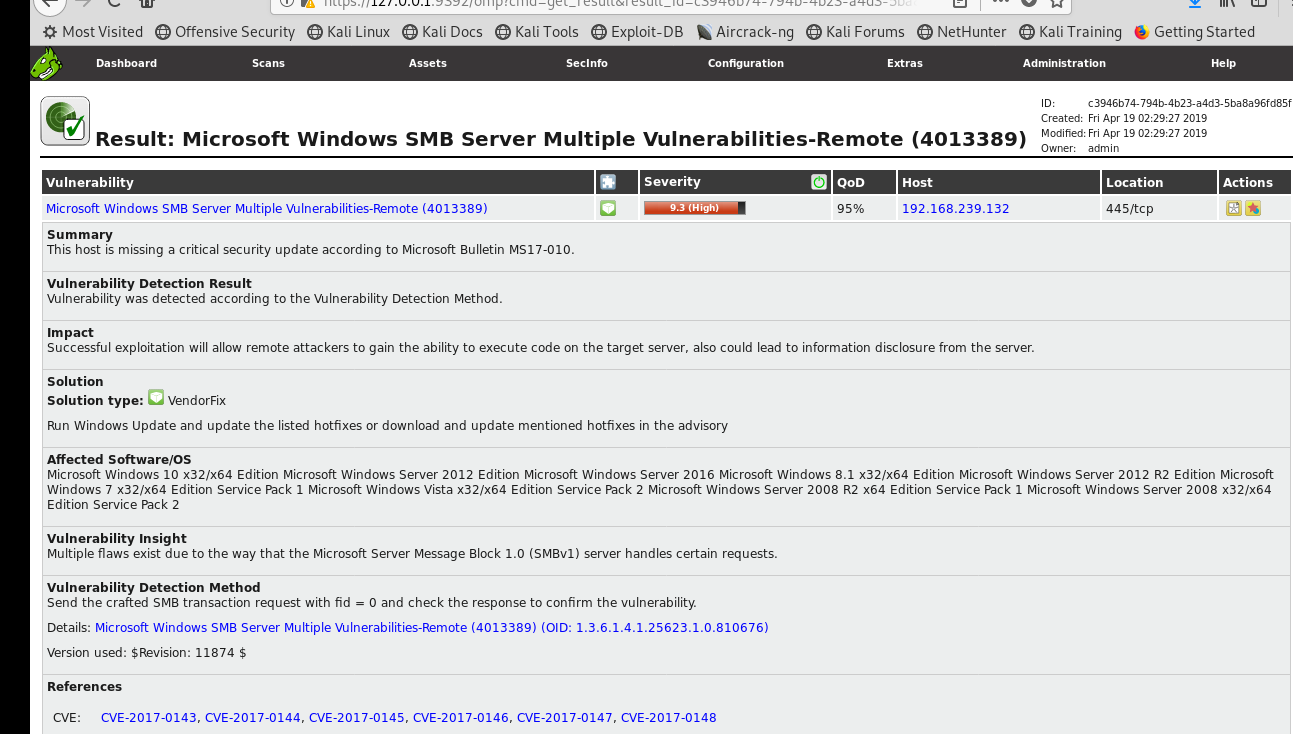

(2)主机漏洞:明显发现该主机极易被以下攻击方式所攻击

如上图所示:试验五曾用MS17永恒之蓝成功攻击。

四、实践问题回答

(1)哪些组织负责DNS,IP的管理。

(1)顶级的管理者是ICANN,ICANN理事会是ICANN的核心权利机构,它设立三个支持组织,分别是:

(1)地址支持组织(ASO)负责IP地址系统的管理。

(2)域名支持组织(DNSO)负责互联网上的域名系统(DNS)的管理。

(3)协议支持组织(PSO)负责涉及Internet协议的唯一参数的分配。

(2)5个地区性注册机构:

(1)ARIN主要负责北美地区业务

(2)RIPE主要负责欧洲地区业务

(3)APNIC主要负责亚太地区业务

(4)LACNIC主要负责拉丁美洲美洲业务

(5)AfriNIC主要负责非洲地区业务。

(2)什么是3R信息。

(1)Registrant:注册人

(2)Registrar:注册商

(3)Registry:官方注册

2018-2019-2 20165313 《网络对抗技术》 Exp6 信息搜集与漏洞扫描的更多相关文章

- 20145215《网络对抗》Exp6 信息搜集与漏洞扫描

20145215<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.DNS和 ...

- 20145208 蔡野 《网络对抗》Exp6 信息搜集与漏洞扫描

20145208 蔡野 <网络对抗>Exp6 信息搜集与漏洞扫描 本实践的目标是掌握信息搜集的最基础技能.具体有(1)各种搜索技巧的应用(2)DNS IP注册信息的查询 (3)基本的扫描技 ...

- 20155226 《网络对抗》exp6信息搜集与漏洞扫描

20155226 <网络对抗>exp6信息搜集与漏洞扫描 实验后回答问题 哪些组织负责DNS,IP的管理? 目前域名机构主要包括ICANN理事会和CNNIC. Internet 域名与地址 ...

- 20155308《网络对抗》Exp6 信息搜集与漏洞扫描

20155308<网络对抗>Exp6 信息搜集与漏洞扫描 原理与实践说明 实践内容 本实践的目标是掌握信息搜集的最基础技能.具体有: 各种搜索技巧的应用 DNS IP注册信息的查询 基本的 ...

- 20155323刘威良《网络对抗》Exp6 信息搜集与漏洞扫描

20155323刘威良<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查 ...

- 20155330 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155330 <网络对抗> Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 互联网名称与数字地址分配机构(The Internet Corporation ...

- 20155331 《网络对抗》 Exp6 信息搜集与漏洞扫描

20155331 <网络对抗> Exp6 信息搜集与漏洞扫描 实验问题回答 哪些组织负责DNS,IP的管理 答:美国政府授权ICANN统一管理全球根服务器,负责全球的域名根服务器.DNS和 ...

- # 20155337《网络对抗》Exp6 信息搜集与漏洞扫描

20155337<网络对抗>Exp6 信息搜集与漏洞扫描 实践目标 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测 ...

- 20145301 赵嘉鑫 《网络对抗》Exp6 信息搜集与漏洞扫描

20145301赵嘉鑫<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

随机推荐

- Python-接口自动化(九)

python操作Excel处理测试数据(九) (十)python操作Excel读/写测试数据 1.夹心饼干 setUp:在每一条测试用例执行之前执行 tearDown:在每一条测试用例执行之后执行 上 ...

- c#连接db2数据库

.net项目要连接db2数据库,是要安装客户端的,否则是连接不上的: 若出现“未在本地计算机上注册‘ibmdadb2’提供程序” 解决办法: 1.先找到安装后的ibmdadb2.dll文件复制到c:\ ...

- 微信h5支付出现“商家参数格式有误,请联系商家解决”

在浏览器进行微信h5支付时出现:

- 通过sqlalchemy操作mysql

# 安装 pip3 install sqlalchemy import sqlalchemy from sqlalchemy import create_enginefrom sqlalchemy.e ...

- python字符串编码理解(转载)

(转载)字符编码和python使用encode,decode转换utf-8, gbk, gb2312 (http://www.cnblogs.com/jxzheng/p/5186490.html) A ...

- GUI开发:实时显示摄像头图像

import tkinter as tk from PIL import Image, ImageTk import cv2 import numpy as np import time g_exit ...

- tensorFlow可以运行的代码

折腾了很久,终于运行成功. 才云科技的书不错,就是需要微调一二. 心得:1,记得activate tensorflow,然后再python 2,Python的代码格式很重要,不要错误. 3,还不清楚如 ...

- vue created中初始化属性

created:在模板渲染成html前调用,即通常初始化某些属性值,然后再渲染成视图. mounted:在模板渲染成html后调用,通常是初始化页面完成后,再对html的dom节点进行一些需要的操作

- [mock open]PyUnit执行单元测试时使用字符串模拟文件对象

def mock_open(data): from StringIO import StringIO stmp = StringIO(data) return stmp _open = __built ...

- 树莓派外网ssh访问holer实现篇

外网ssh访问树莓派 内网的树莓派(Raspberry Pi),只能在局域网内访问,怎样从公网也能ssh登录访问树莓派? 本文将介绍使用holer实现的具体步骤. 1. 准备工作 1.1 安装并启动树 ...