IPFS网络是如何运行的(p2p网络)

IPFS是一个p2p网络,先来看看BitTorrent的p2p网络是如何工作的?

想要bt下载一个文件,首先你需要一个种子文件torrent,种子文件包含至少一个 Tracker(一台服务器地址)信息和文件的分割记录信息。BT软件解析种子文件torrent,从里面找出来tracker,告诉tracker我要下载这个文件。tracker同时返回给你现在其它正在下载的节点信息,这个时候你的节点就正式加入了p2p下载网络,根据tracker返回的信息直接跟其它节点建立联系,开始数据传输。

这种情况下Tracker成为了沟通p2p网络的关键一环,如果tracker服务器全部关闭的话,p2p网络就被关闭了。

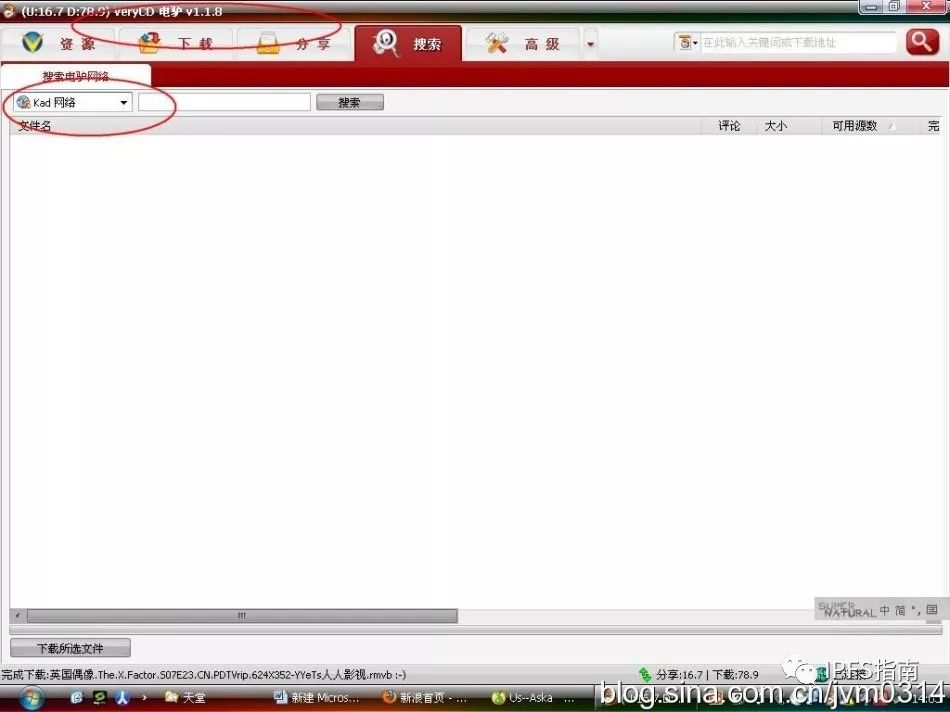

那么是不是说如果没有了Tracker,p2p就不能实现了?显然不是的,后来有了DHT(分布式哈希表),DHT技术的出现使得没有tracker也能进行p2p网络下载,用过电驴的读者应该都不陌生,电驴里面有一个选项,可以允许选择KAD(DHT的一种)网络进行搜索。这样一来p2p网络的适应性更强了,可以大大减轻tracker的负担。

以上就是传统的P2P软件大概工作方式。

电驴的KAD网络

IPFS的p2p网络使用的是DHT技术

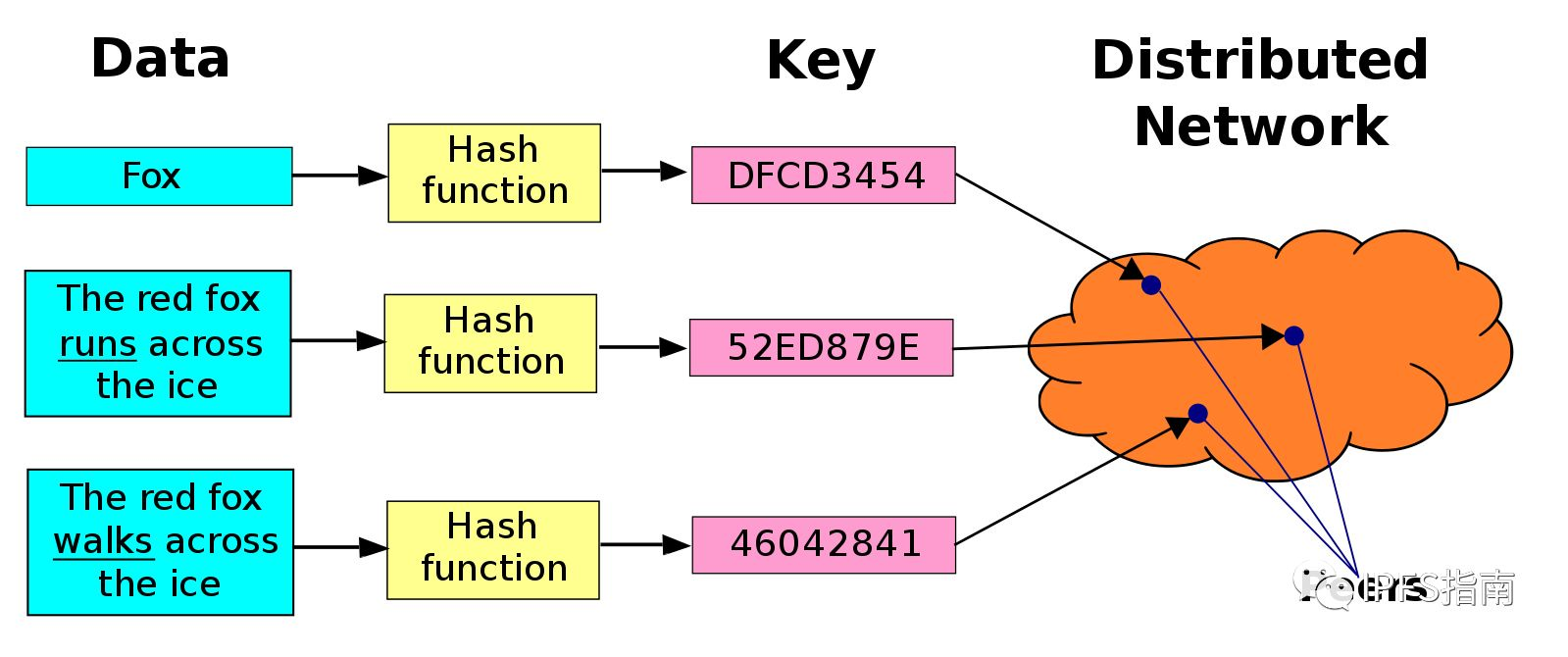

什么是DHT ( Distributed Hash Tables ) ?

DHT是一个分布式系统, 它提供了一个类似哈希表一样的查询服务: 键值对存储在DHT中, 任何参与的节点都可以有效的检索给定键对应的值. 键值对的映射由网络中所有的节点维护, 每个节点负责一小部分路由和数据存储. 这样即使有节点加入或者离开, 对整个网络的影响都很小, 于是DHT可以扩展到非常庞大的节点(上千万)。

DHT广泛应用于各种点对点系统, 用来存储节点的元数据。比如:BTC系统使用 MainlineDHT来维护节点。

DHT具有以下性质:

离散型(Autonomy and decentralization): 构成系统的节点之间都是对等的, 没有中央控制机制进行协调

伸缩性(Scalability): 不论系统有多少节点, 都要求高效工作

容错性(Fault tolerance): 不断有节点加入和离开, 不会影响整个系统的工作

来自于: https://en.wikipedia.org/wiki/Distributed_hash_table

简单介绍一席跟IPFS有关的三种DHT技术

Kademlia DHT

高效查询:查询的平均复杂度是 log2(n),例如:10,000,000个节点只需要20次查询

低开销:优化了发往其它节点的控制消息的数量

可以抵御各种攻击

广泛应用于各种点对点系统,包括:Guntella和BitTorrent,可以构建超过2千万个节点的网络

Coral DSHT

Coral继承了Kademlia并且做了一些改造 ( 它认为直接在DHT上存储数据是浪费存储和带宽) 。

S/Kademlia DHT

S/Kademlia DHT同样是继承了Kademlia,并且做了一些改进,系统可以防止恶意攻击,例如女巫攻击。

IPFS的路由系统

ipfs系统的节点查找有两个需求:

第一找到其他节点地址

第二找到存储有特定数据的节点

IPFS综合了S/Kademlia 、Coral和Mainline技术(能折腾吧,不过这种对技术的追求精神值得我们给ipfs团队鲜花和鼓掌![]() )。Kademlia协议的工作方式比较复杂, 有兴趣了解的可以单独去查询一下, 本文不在进行更深入的讨论. KAD可以很高效进行路由查询服务。

)。Kademlia协议的工作方式比较复杂, 有兴趣了解的可以单独去查询一下, 本文不在进行更深入的讨论. KAD可以很高效进行路由查询服务。

IPFS DHT的数据存储是根据数据的大小进行的:

小于1KB的数据直接存储到DHT上面

大于1KB的数据在DHT中存储的是节点ID

节点加入

IPFS是基于DHT技术的,所以在IPFS网络里面是没有tracker存在的。那么一个新的节点创建后是如何加入网络的呢?

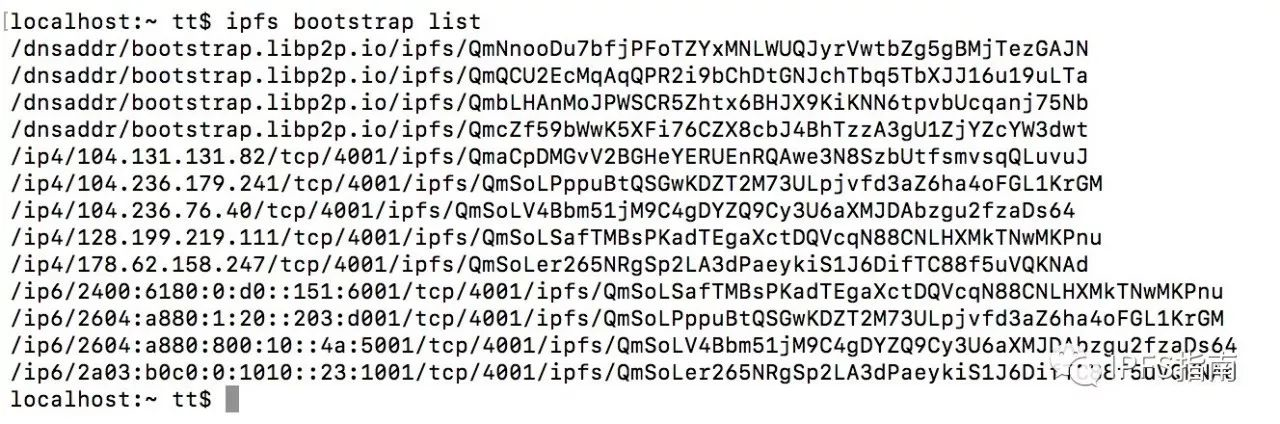

新创建的节点必须知道至少一个已经在网络上的节点地址,连上那个节点,就可以加入网络了,所以ipfs系统提供了bootstrap命令来完成这个工作(通常情况不需要自己来做这样的造作,除非有一些特殊需求,例如:指定自己比较近的启动节点,搭建IPFS私有网络等)。

ipfs bootstrap list 列出来启动节点

ipfs bootstrap add [<peer>] 添加启动节点

ipfs bootstrap rm [<peer>] 删除启动节点

上图是小编节点的bootstrap节点

通过命令行help可以查看命令的使用详情

localhost:~ tt$ ipfs bootstrap --help

USAGE

ipfs bootstrap - Show or edit the list of bootstrap peers.

SYNOPSIS

ipfs bootstrap

DESCRIPTION

Running 'ipfs bootstrap' with no arguments will run 'ipfs bootstrap list'

SECURITY WARNING:

The bootstrap command manipulates the "bootstrap list", which contains

the addresses of bootstrap nodes. These are the *trusted peers* from

which to learn about other peers in the network. Only edit this list

if you understand the risks of adding or removing nodes from this list.

SUBCOMMANDS

ipfs bootstrap add [<peer>]... - Add peers to the bootstrap list.

ipfs bootstrap list - Show peers in the bootstrap list.

ipfs bootstrap rm [<peer>]... - Remove peers from the bootstrap list.

Use 'ipfs bootstrap <subcmd> --help' for more information about each command.

小编在写这篇问写这篇文章的时候,还发现了一个小bug,当使用

ipfs bootstrap rm

删掉所有的启动节点之后,忘了添加自己的启动节点,发现节点无法连接到ipfs网络了,成了孤立节点,而且没有任何提醒。于是小编去报了一个bug,经过跟开发们的讨论给标记成了feature,未来如果出现这种情况,节点启动的时候会给出提醒,不至于让我们莫名其妙找不到问题。![]()

文中涉及到的名词比较多,很多技术细节并没有说的很详细,如果感兴趣的读者可以自行Google,也欢迎跟小编交流,最近越来越多的技术爱好者跟小编交流可以基于ipfs做些什么事情,非常开心看到越来越多的国内的开发者关注这个项目了。

作者飞向未来,致力于IPFS/Filecoin在中国的技术推广,他的微信公众号和社群,目前是中国最活跃最顶级的IPFS社群。作者飞向未来是圆方圆区块链的特邀嘉宾,所有转载都已经得到飞向未来本人授权。

更多飞向未来导师的公众号,可以在IPFS指南公众号中找到。

圆方圆链圈

IPFS网络是如何运行的(p2p网络)的更多相关文章

- 任何国家都无法限制数字货币。为什么呢? 要想明白这个问题需要具备一点区块链的基础知识: 区块链使用的大致技术包括以下几种: a.点对点网络设计 b.加密技术应用 c.分布式算法的实现 d.数据存储技术 e.拜占庭算法 f.权益证明POW,POS,DPOS 原因一: 点对点网络设计 其中点对点的P2P网络是bittorent ,由于是点对点的网络,没有中心化,因此在全球分布式的网

任何国家都无法限制数字货币.为什么呢? 要想明白这个问题需要具备一点区块链的基础知识: 区块链使用的大致技术包括以下几种: a.点对点网络设计 b.加密技术应用 c.分布式算法的实现 d.数据存储技 ...

- JXTA 2: 具有高性能、海量伸缩性的 P2P 网络

这是来自developerWorks的一篇文章,地址是 https://www.ibm.com/developerworks/cn/java/j-jxta2/ ———————————————————— ...

- 详解区块链P2P网络

根据前一篇文章<从微观到宏观理解区块链>我们已经了解到,微观上,区块链本质就是一种不可篡改且可追踪溯源的哈希链条:宏观上,还具备了另外三个基本特征:分布式存储.P2P 网络和共识机制.分布 ...

- 使用Go语言编写区块链P2P网络(译)(转)

转自:https://mp.weixin.qq.com/s/2daFH9Ej5fVlWmpsN5HZzw 外文链接: https://medium.com/coinmonks/code-a-simpl ...

- P2P 网络核心技术:Gossip 协议

背景 Gossip protocol 也叫 Epidemic Protocol (流行病协议),实际上它还有很多别名,比如:“流言算法”.“疫情传播算法”等. 这个协议的作用就像其名字表示的意思一样, ...

- 2015年p2p网络借贷平台的发展现状

2015年春暖花开,莺飞草长,股市大涨大跌起起落落,P2P网络借贷收到越来越多的人关注,P2P网络借贷平台是p2p借贷与网络借贷相结合的金 融服务网站,这么多P2P网络借贷平台排我们应该如何选择呢?小 ...

- go语言打造p2p网络

传送门: 柏链项目学院 就像1000个人眼中有1000个哈姆雷特一样,每个人眼中的区块链也是不一样的!作为技术人员眼中的区块链就是将各种技术的融合,包括密码学,p2p网络,分布式共识机制以及博弈论等. ...

- Derek解读Bytom源码-P2P网络 upnp端口映射

作者:Derek 简介 Github地址:https://github.com/Bytom/bytom Gitee地址:https://gitee.com/BytomBlockchain/bytom ...

- Derek解读Bytom源码-P2P网络 地址簿

作者:Derek 简介 Github地址:https://github.com/Bytom/bytom Gitee地址:https://gitee.com/BytomBlockchain/bytom ...

随机推荐

- uva 1583

枚举1~100000把所有数的最小generators记录下来,直接查表即可. AC代码: #include<cstdio> #include<cstring> #includ ...

- chmod 与大写 X

chmod(1) 手册页中对权限位的描述中提及到 rwxXst 六个权限标记, rwx 是几乎所有 Linux 初学者都会学到的,更进者会了解到 st 两个标记,但 X 却少有提起.所以笔者大致了解了 ...

- MySQL双主一致性架构优化

一.双主保证高可用 MySQL数据库集群常使用一主多从,主从同步,读写分离的方式来扩充数据库的读性能,保证读库的高可用,但此时写库仍然是单点. 在一个MySQL数据库集群中可以设置两个主库,并设置双向 ...

- 从零开始学习前端JAVASCRIPT — 12、JavaScript面向对象编程

一.构造函数的使用 <!DOCTYPE html> <html lang="en"> <head> <meta charset=" ...

- R语言︱ 数据库SQL-R连接与SQL语句执行(RODBC、sqldf包)

要学的东西太多,无笔记不能学~~ 欢迎关注公众号,一起分享学习笔记,记录每一颗"贝壳"~ --------------------------- 数据库是极其重要的R语言数据导入源 ...

- php出现Can't use function return value in write context

<?php if(session('uid')){ }else{ } ?> 在用empty判断值为空的时候,报了这个Can't use function return value in w ...

- Linux显示以时间降序显示文件

Linux显示以时间降序显示文件 youhaidong@youhaidong-ThinkPad-Edge-E545:~$ ls -lrt 总用量 56 -rw-r--r-- 1 youhaidong ...

- Linux显示目前与过去登入系统的用户相关信息

Linux显示目前与过去登入系统的用户相关信息 youhaidong@youhaidong-ThinkPad-Edge-E545:~$ last youhaido pts/0 :0 Sat Jan 2 ...

- JVM内存分析

1.java内存模型分析 java虚拟机运行时数据存储区域包括线程隔离和线程共享两类,整个PC的内存图如下所示: 下面对以上内存区域说明: 1.1 register和cache 当代计算机一般有多个c ...

- C#抽象方法与抽象实例--C#基础

1.抽象方法与抽象类的声明 1)抽象类和抽象方法声明必须包含abstract 2)抽象方法的声明没有方法体:public abstract void fly(); 3)抽象类和抽象法前加上public ...