破解Zip加密文件常用的几种方法

前言

在互联网的浪潮中,大家也许碰到过这种情况:

从网络上下载了一个zip文件,最后却发现它是用密码保护的,或者自己用密码加密了一个很重要zip文件,但是一段时间后忘记了密码,无法打开。这个时候,我们就可能就需要对这个加密文件进行破解了。

而随着计算机性能的提高,很多人可能觉得找到一个zip文件的密码是一件很简单的事情。

我将从一个Web安全狗&CTF选手的角度去解析如何去找到/破解一个Zip文件~

01.Zip属性隐藏

我们先从最简单的开始讲起,可能很多人没有去注意文件属性一栏,往往有时候,加密者会把密码放在属性里面,例如下图:

我们可以看到,这个Zip压缩文件的密码就是www.cnblogs.com了~

02.Zip伪加密

Zip伪加密是在文件头的加密标志位做修改,进而再打开文件时识被别为加密压缩包~

一个 Zip文件由三个部分组成:

压缩源文件数据区+压缩源文件目录区+压缩源文件目录结束标志

下面我们来看下这个例子:

压缩源文件数据区:

50 4B 03 04:这是头文件标记(0x04034b50)

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

00 00:扩展记录长度

6B65792E7478740BCECC750E71ABCE48CDC9C95728CECC2DC849AD284DAD0500

压缩源文件目录区:

50 4B 01 02:目录中文件文件头标记(0x02014b50)

3F 00:压缩使用的 pkware 版本

14 00:解压文件所需 pkware 版本

00 00:全局方式位标记(有无加密,这个更改这里进行伪加密,改为09 00打开就会提示有密码了)

08 00:压缩方式

5A 7E:最后修改文件时间

F7 46:最后修改文件日期

16 B5 80 14:CRC-32校验(1480B516)

19 00 00 00:压缩后尺寸(25)

17 00 00 00:未压缩尺寸(23)

07 00:文件名长度

24 00:扩展字段长度

00 00:文件注释长度

00 00:磁盘开始号

00 00:内部文件属性

20 00 00 00:外部文件属性

00 00 00 00:局部头部偏移量

6B65792E7478740A00200000000000010018006558F04A1CC5D001BDEBDD3B1CC5D001BDEBDD3B1CC5D001

压缩源文件目录结束标志:

50 4B 05 06:目录结束标记

00 00:当前磁盘编号

00 00:目录区开始磁盘编号

01 00:本磁盘上纪录总数

01 00:目录区中纪录总数

59 00 00 00:目录区尺寸大小

3E 00 00 00:目录区对第一张磁盘的偏移量

00 00:ZIP 文件注释长度

我们可以进行大胆的猜想:

如果把一个zip文件的文件头或者加密标志位进行适当修改,那就可能会改变文件的可读性~

我们可以用16进制编辑器添加文件头或文件尾,即可修复zip。

上面这种方法相对比较麻烦,不太容易操作,在Mac OS及部分Linux(如Kali)系统中,可以直接打开伪加密的zip压缩包,此时我们希望有种简便而通用的方法该怎么办呢?

我们推荐使用下面这种方法:

使用检测伪加密的ZipCenOp.jar,解密后如果能成功打开zip包,则是伪加密,否则说明思路错误

ZipCenOp.jar的下载我已经传到了本地,点击下载即可~

下面举个例子,如下是个被加密的文件,理由很简单,文件夹后面跟了一个*~

使用ZipCenOp.jar(需java环境)使用方法:

java -jar ZipCenOp.jar r xxx.zip

我们对其使用如上命令进行解包,得下图所示:

我们再看下这个文件:

发现文件夹后面跟的*消失了,说明这个文件就是伪加密文件~

当然啦,我们也可以对Zip文件进行伪加密~

java -jar ZipCenOp.jar e xxx.zip

03.暴力破解

顾名思义,就是逐个尝试选定集合中可以组成的所有密码,知道遇到正确密码~

而字典攻击的效率比爆破稍高,因为字典中存储了常用的密码,因此就避免了爆破时把时间浪费在脸滚键盘类的密码上~

而如果已知密码的某几位,如已知6位密码的第3位是a,那么可以构造 ??a??? 进行掩码攻击,掩码攻击的原理相当于构造了第3位为a的字典,因此掩码攻击的效率也比爆破高出不少~

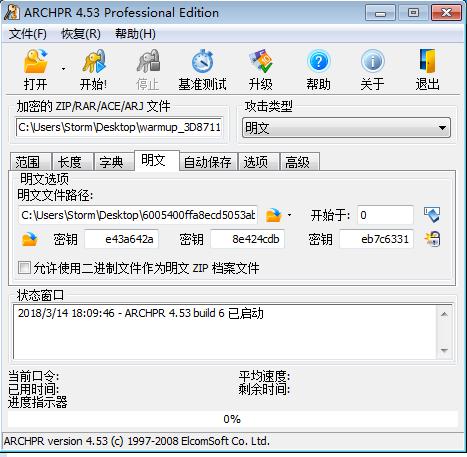

对这一类的zip问题,Windows下我使用的是ARCHPR~

点击开始,进行爆破即可~下面是个演示,就花了4s的时间爆破出密码是MIT~

而所谓的字典攻击其实就是在字典选择合适的情况下,用很短的时间就能找到密码~如果需要字典的朋友可以私聊滴滴我,我可以发给你~

实例如下所示:

如果对Wifi密码破解感兴趣的同学可以关注我的B站ID:Angel_Kitty,我录制过关于Wifi破解的视频,视频ID是:https://www.bilibili.com/video/av25852173/

而掩码攻击就是通过已知密码的某几位进行构造,如下示例我们构造了??T进行爆破,仅花了81ms就破解了~

04.明文攻击

明文攻击是一种较为高效的攻击手段,大致原理是当你不知道一个zip的密码,但是你有zip中的一个已知文件(文件大小要大于12Byte)或者已经通过其他手段知道zip加密文件中的某些内容时,因为同一个zip压缩包里的所有文件都是使用同一个加密密钥来加密的,所以可以用已知文件来找加密密钥,利用密钥来解锁其他加密文件~

此时我们可以尝试用ARCHPR或者pkcrack进行明文攻击~

更新明文攻击这部分文档:https://www.cnblogs.com/ECJTUACM-873284962/p/9884416.html

举个例子,下载链接在这里

我们可以看到readme.txt是加密压缩包里的readme.txt的明文,所以可以进行明文攻击~

将readme.txt压缩成.zip文件,然后在软件中填入相应的路径即可开始进行明文攻击,这里我们用ARCHPR进行演示~

可能有些朋友会说ARCHPR怎么行不通啊,一般是版本不对的问题~

如果还是有问题怎么办呢?那就尝试用下pkcrack

下载链接在这里:https://www.unix-ag.uni-kl.de/~conrad/krypto/pkcrack.html

似乎网站日常会崩,所以我把文件上传到了本地~

Windows版本:https://files.cnblogs.com/files/ECJTUACM-873284962/pkcrack-1.2.2-win32.zip

Linux版本:https://files.cnblogs.com/files/ECJTUACM-873284962/pkcrack-1.2.2.tar.gz

有些朋友在Windows下会出现如下错误:

那是因为pkcrack只支持32位的,所以运行这个需要在XP系统下进行

而选择Linux的话则不需要这么麻烦,直接安装就好了,还有一种更快的办法~

我已经把项目上传到Github上,文件在这里:https://github.com/AngelKitty/CTF-Tools/tree/master/pkcrack

我们写个shell脚本就好了~

#!/bin/bash -ex wget https://www.unix-ag.uni-kl.de/~conrad/krypto/pkcrack/pkcrack-1.2.2.tar.gz

tar xzf pkcrack-1.2.2.tar.gz

cd pkcrack-1.2.2/src

make mkdir -p ../../bin

cp extract findkey makekey pkcrack zipdecrypt ../../bin

cd ../../

把文件保存,改为install.sh,然后跑到当前目录下,给它加一个执行权限x

chmod 777 install.sh

或者直接可以:

chmod u+x install.sh

然后运行install.sh

./install.sh

然后当前目录下会生成一个bin的文件夹,我们直接进入bin文件夹下,看到有pkcrack文件,直接对文件进行明文破解

./pkcrack -c "answer/key.txt" -p readme.txt -C Desktop.zip -P readme.zip

-C:要破解的目标文件(含路径) -c:破解文件中的明文文件的名字(其路径不包括系统路径,从zip文件一层开始) -P:压缩后的明文文件 -p:压缩的明文文件中明文文件的名字(也就是readme.txt在readme.zip中的位置)

至于其他选项参看./pkcrack --help

pkcrack还有一个重要的选项是-d,后面跟一个文件名,比如decrypt.zip,表示解密后的zip文件输出。据说这个命令可以加快解密时间,我尝试过以后发现并没有快多少,所以我花了两个小时还没跑出来密码QAQ

05.CRC32碰撞

CRC32:CRC本身是“冗余校验码”的意思,CRC32则表示会产生一个32bit(8位十六进制数)的校验值。

在产生CRC32时,源数据块的每一位都参与了运算,因此即使数据块中只有一位发生改变也会得到不同的CRC32值,利用这个原理我们可以直接爆破出加密文件的内容~

具体算法实现参考百度百科:https://baike.baidu.com/item/CRC32/7460858?fr=aladdin

我们看个CRC32碰撞的例子:

flag是4位数,且CRC32值为56EA988D

我们可以写出如下脚本:

#coding=utf=8

import binascii

real = 0x56EA988D

for y in range(1000,9999):

if real == (binascii.crc32(str(y)) & 0xffffffff):

print(y)

print('End')

在 Python 2.x 的版本中,binascii.crc32 所计算出來的 CRC 值域为[-2^31, 2^31-1] 之间的有符号整数,为了要与一般CRC 结果作比对,需要将其转为无符号整数,所以加上& 0xffffffff来进行转换。如果是 Python 3.x 的版本,其计算结果为 [0, 2^32-1] 间的无符号整数,因此不需额外加上& 0xffffffff 。

脚本的运行结果如下,即为压缩文件的内容:

拓展与补充

- zip在线爆破:https://passwordrecovery.io/zip-file-password-removal/

- 使用fcrackzip破解zip保护密码:http://topspeedsnail.com/fcrackzip-crack-zip-password/

破解Zip加密文件常用的几种方法的更多相关文章

- 破解ZIP加密文件密码fcrackzip

破解ZIP加密文件密码fcrackzip ZIP是最常见的文件压缩方式.由于其压缩算法开源,主流操作系统都支持这种压缩算法.ZIP压缩方式支持密码加密.加密的时候会在文件头部保存密钥相关信息.利用这个 ...

- 使用.Htaccess文件实现301重定向常用的七种方法

使用.Htaccess文件实现301重定向常用的七种方法 301重定向对广大站长来说并不陌生,从网站建设到目录优化,避免不了对网站目录进行更改,在这种情况下用户的收藏夹里面和搜索引擎里面可能保存的 ...

- Linux下查看压缩文件内容的 10 种方法

Linux下查看压缩文件内容的 10 种方法 通常来说,我们查看归档或压缩文件的内容,需要先进行解压缩,然后再查看,比较麻烦.今天给大家介绍 10 不同方法,能够让你轻松地在未解压缩的情况下查看归档或 ...

- linux中快速清空文件内容的几种方法

这篇文章主要介绍了linux中快速清空文件内容的几种方法,需要的朋友可以参考下 $ : > filename $ > filename $ echo "" > f ...

- java 获取键盘输入常用的两种方法

java 获取键盘输入常用的两种方法 方法1: 通过 Scanner Scanner input = new Scanner(System.in); String s = input.nextLine ...

- Linux清除文件内容的几种方法

# 清空或删除大文件内容的五种方法: # 法一:通过重定向到 Null 来清空文件内容 $ >test.sh # 法二:使用 ‘true' 命令重定向来清空文件 $ true > test ...

- linux清空文件内容的三种方法

linux系统中清空文件内容的三种方法 1.使用vi/vim命令打开文件后,输入"%d"清空,后保存即可.但当文件内容较大时,处理较慢,命令如下:vim file_name:%d: ...

- php获取文件后缀的9种方法

获取文件后缀的9种方法 1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 3 ...

- 浅谈MySQL中优化sql语句查询常用的30种方法 - 转载

浅谈MySQL中优化sql语句查询常用的30种方法 1.对查询进行优化,应尽量避免全表扫描,首先应考虑在 where 及 order by 涉及的列上建立索引. 2.应尽量避免在 where 子句中使 ...

随机推荐

- C++ 获取当前正在执行的函数的相关信息

(我的运行环境:win10x64+vs2015通过, 有的环境KUbuntu 8.04.1 x64 g++ 4.2.3也通过了)主要通过宏来实现:(注意,开头和结尾都是两个下划线) 1. __PRET ...

- Linux 查看本机串口方法

最近在了解嵌入式方面的知识,就随笔记录一下: 查看Linux本机串口: 1.查看串口是否可用 可以对串口发送数据比如对com1口,echo /dev/ttyS02.查看串口名称使用 ls -l /de ...

- mysql启动失败又一例

搭的wordpress报错: 后台用的mysql,之前也崩过,原因是虚拟内存耗尽,通过增加swap空间最终让数据重新启动. 但仅过一晚上,数据库再次崩溃.看来要查一查是什么程序耗尽资源. 执行top, ...

- [HDFS_add_2] SecondaryNameNode 滚动 NameNode 数据流程

0. 说明 在 将 SecondaryNameNode 配置到 s105 节点上 的基础上进行 SecondaryNameNode 滚动 NameNode 数据流程 分析 1. SecondaryNa ...

- [CQOI2016]密钥破解

嘟嘟嘟 这题我读了两遍才懂,然后感觉要解什么高次同余方程--然后我又仔细的看了看题,发现只要求得\(p\)和\(q\)就能求出\(r\),继而用exgcd求出\(d\),最后用快速幂求出\(n\). ...

- windows下手动安装 Apache+php+mysql

PHP 为什么先说php,因为apache的配置要写入php的一些路径 http://php.net/downloads.php 选择windows donwload 选择Thread Safe的版 ...

- 3990 [模板]矩阵快速幂 洛谷luogu

题目背景 矩阵快速幂 题目描述 给定n*n的矩阵A,求A^k 输入输出格式 输入格式: 第一行,n,k 第2至n+1行,每行n个数,第i+1行第j个数表示矩阵第i行第j列的元素 输出格式: 输出A^k ...

- PAT A1143 Lowest Common Ancestor (30 分)——二叉搜索树,lca

The lowest common ancestor (LCA) of two nodes U and V in a tree is the deepest node that has both U ...

- AI 蒙特卡罗算法

蒙特卡罗算法,是一类随机算法,用于求近似解. 1.Las Vegas(拉斯维加斯)算法和蒙特卡罗算法 两者都是随机算法. 前者:要么正确解,要么错误解.采样越多,越有可能得到正确解. 后者:近似解.采 ...

- Visual studio 附加进程调试

建一个WebApplication项目,并新增Default.aspx页面 新增一个IIS网站 打开页面,任务管理器启动了进程:w3wp.exe 附加进程,方式:VS-调试-附加进程 浏览器打开页面D ...