2017-2018-2 20155203《网络对抗技术》Exp4 恶意代码分析

1. 实践过程记录

1. 使用Windows计划任务schtasks监控系统运行

Windows计划任务schtasks监控系统:

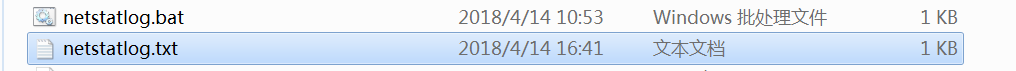

- 在C盘建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到netstatlog.txt文件中:

date /t >> c:\netstatlog.txt

time /t >> c:\netstatlog.txt

netstat -bn >> c:\netstatlog.txt

创建任务:

schtasks /create /TN netstat /sc MINUTE /MO 5 /TR "c:\netstatlog.bat"

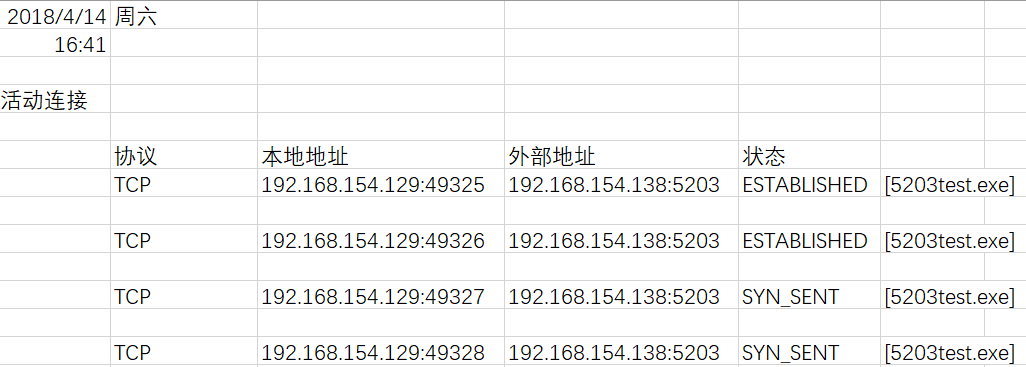

指令创建一个每隔五分钟记录计算机联网情况的任务;查看netstatlog.txt中的记录:

2. 使用Sysmon工具监控系统运行

- 配置文件如下:

<Sysmon schemaversion="7.01">

<!-- Capture all hashes -->

<HashAlgorithms>*</HashAlgorithms>

<EventFiltering>

<!-- Log all drivers except if the signature -->

<!-- contains Microsoft or Windows -->

<DriverLoad onmatch="exclude">

<Signature condition="contains">Microsoft</Signature>

<Signature condition="contains">Windows</Signature>

</DriverLoad>

<ProcessCreate onmatch="exclude" >

<TargetFilename condition="end with">.tmp</TargetFilename>

<TargetFilename condition="end with">.exe</TargetFilename>

</ProcessCreate>

<!-- Log network connection if the destination port equal 443 -->

<!-- or 80, and process isn't InternetExplorer -->

<!--NetworkConnect onmatch="include">

<DestinationPort>443</DestinationPort>

<DestinationPort>80</DestinationPort >

</NetworkConnect -->

<FileCreateTime onmatch="exclude" >

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<ImageLoad onmatch="include">

<Signed condition="is">false</Signed>

</ImageLoad>

<!-- Log access rights for lsass.exe or winlogon.exe is not PROCESS_QUERY_INFORMATION -->

<ProcessAccess onmatch="exclude">

<GrantedAccess condition="is">0x1400</GrantedAccess>

</ProcessAccess>

<ProcessAccess onmatch="include">

<TargetImage condition="end with">lsass.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

</ProcessAccess>

<FileCreateTime onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

</FileCreateTime>

<NetworkConnect onmatch="exclude">

<Image condition="end with">chrome.exe</Image>

</NetworkConnect>

<NetworkConnect onmatch="include">

<DestinationPort condition="is">80</DestinationPort>

<DestinationPort condition="is">443</DestinationPort>

</NetworkConnect>

<CreateRemoteThread onmatch="include">

<TargetImage condition="end with">explorer.exe</TargetImage>

<TargetImage condition="end with">svchost.exe</TargetImage>

<TargetImage condition="end with">winlogon.exe</TargetImage>

<SourceImage condition="end with">powershell.exe</SourceImage>

</CreateRemoteThread>

</EventFiltering>

</Sysmon>

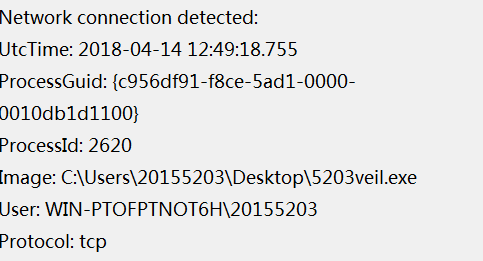

直接在时间查看器中查找恶意软件名称,可以看到有关恶意软件的信息有名称,时间,使用协议,源和目的ip

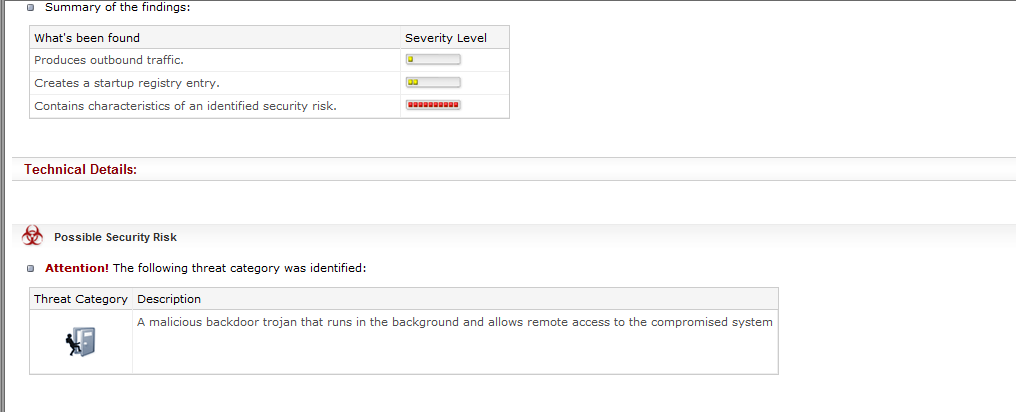

3. 使用在线沙盘分析恶意软件

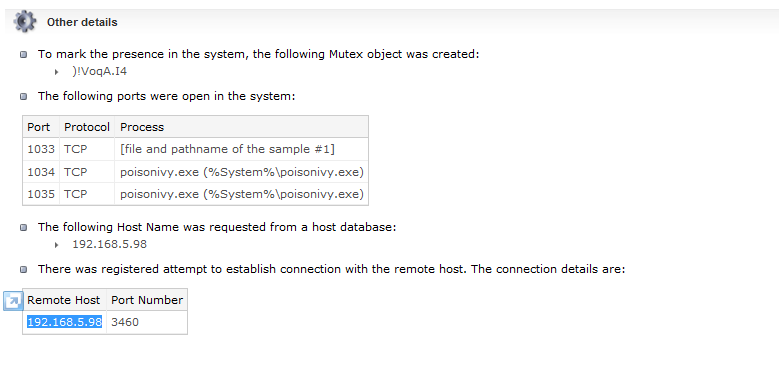

- Threat Expert:可以根据恶意程序的特征分析出用途:后门,还可以分析ip地址

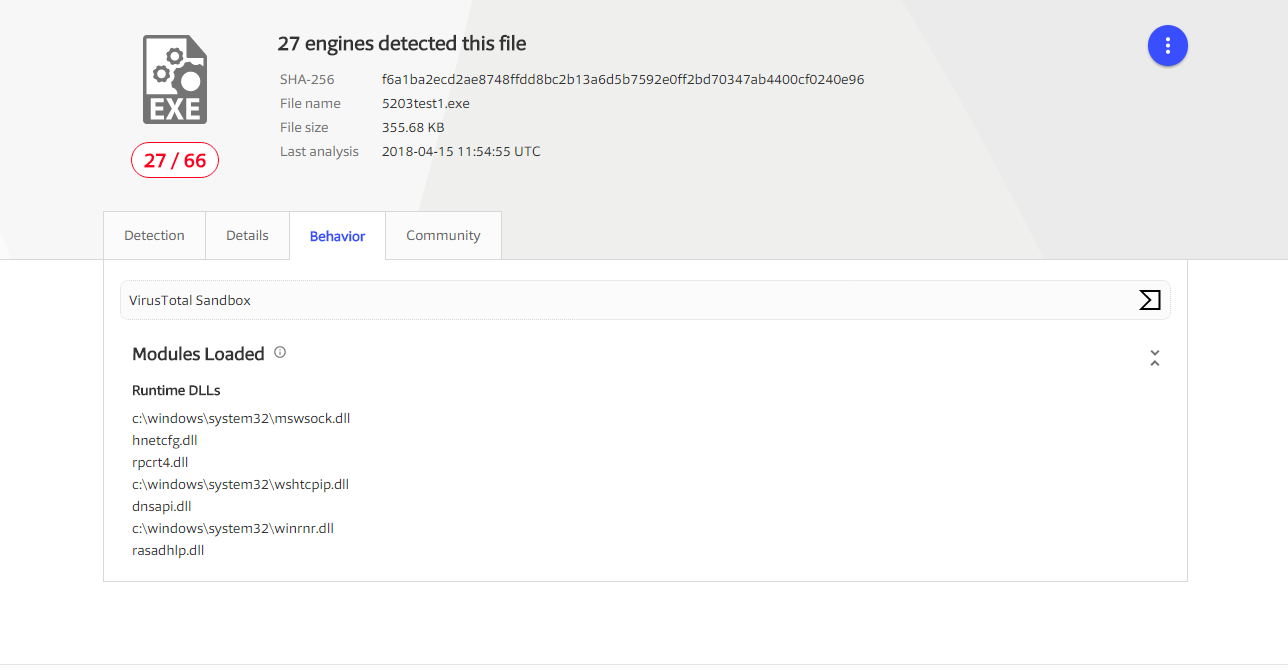

- VirusTotal:

可以总结分析恶意程序的行为,并标注产生的时间

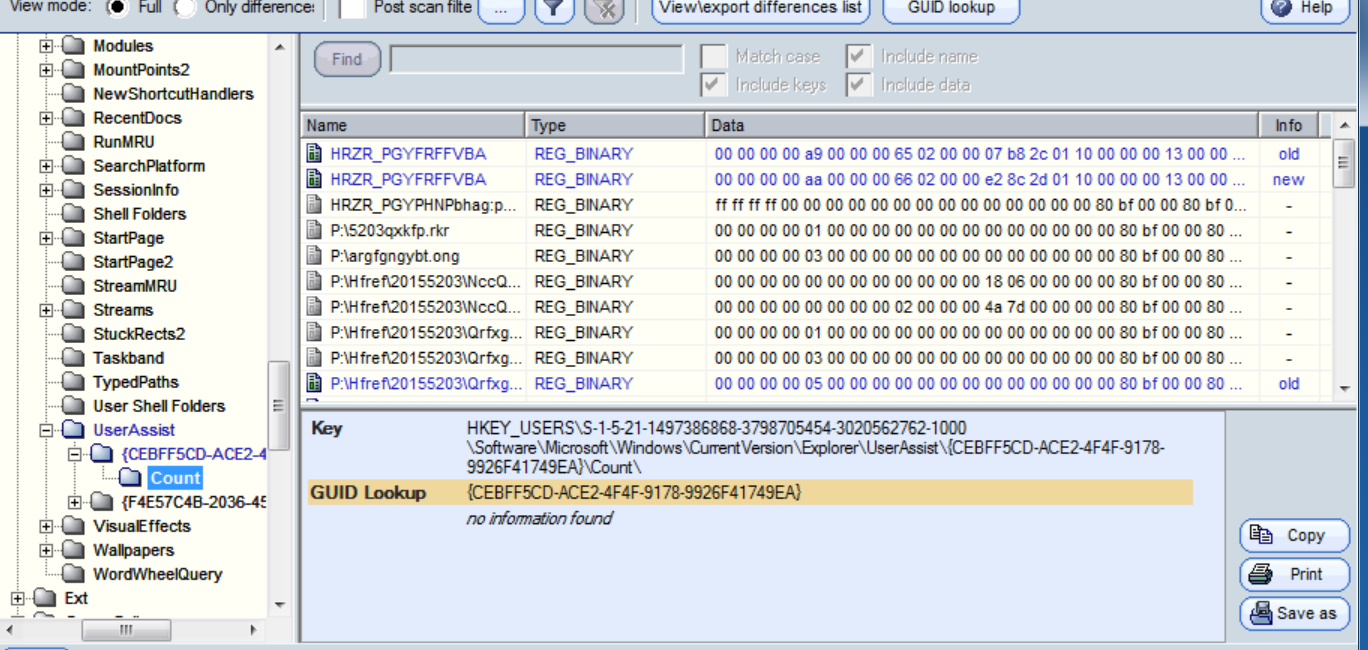

4. 使用systracer工具分析恶意软件

启用回连后会修改注册表

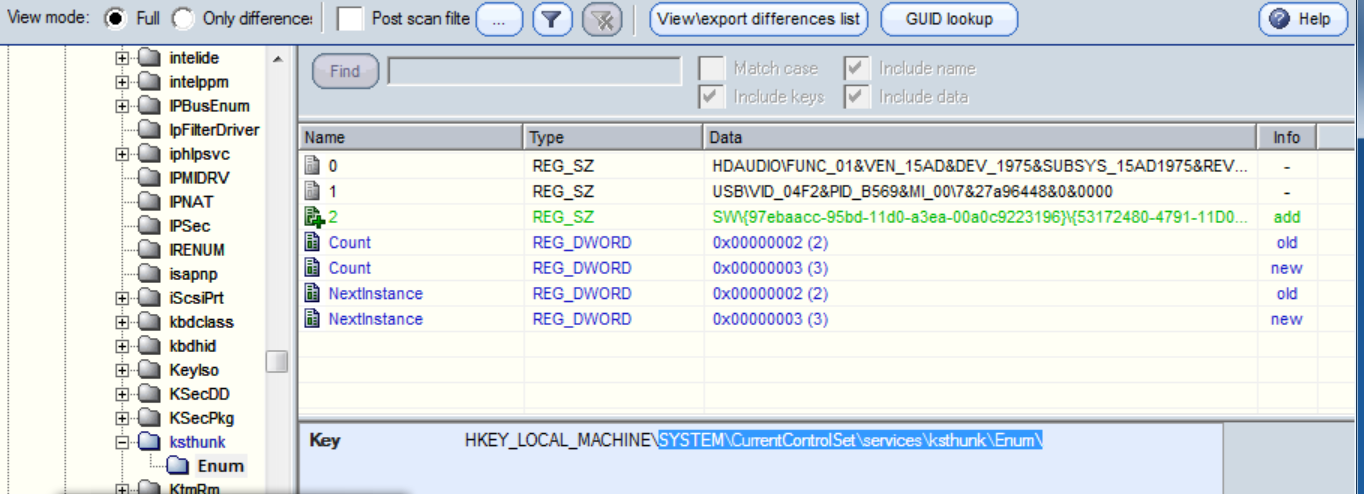

根据观察发现,在使用回连后门程序进行音频,摄像头和屏幕捕捉的时候会反复出现下图这个HKLM\SYSTEM\CurrentControlSet\Enum注册表的修改

HKLM\SYSTEM\CurrentControlSet\Enum注册表树包含了系统的设备信息。即插即用(PnP)管理器为每个设备创建了一个名为HKLM\SYSTEM\CurrentControlSet\Enum\Enumerator\deviceID的子键(Subkey)。这些键值下面的每一项都是目前系统中存在的每个设备实例的子键。这些被称作设备的硬件键值(或设备键值)的子键,拥有一些如设备描述,硬件ID,兼容ID和资源需求等信息。

枚举树被保留给操作系统组件使用,它们的排列也会随之改变。驱动程序和用户模式的设备安装组件必须使用系统提供的函数,比如IoGetDeviceProperty和SetupDiGetDeviceRegistryProperty,从这个树上获取信息。驱动程序和Windows应用程序不能直接访问该树,因此进程对这个注册树的改动应该引起注意。当你调试驱动程序时,你可以直接使用注册表编辑器(regedit)查看这个树。

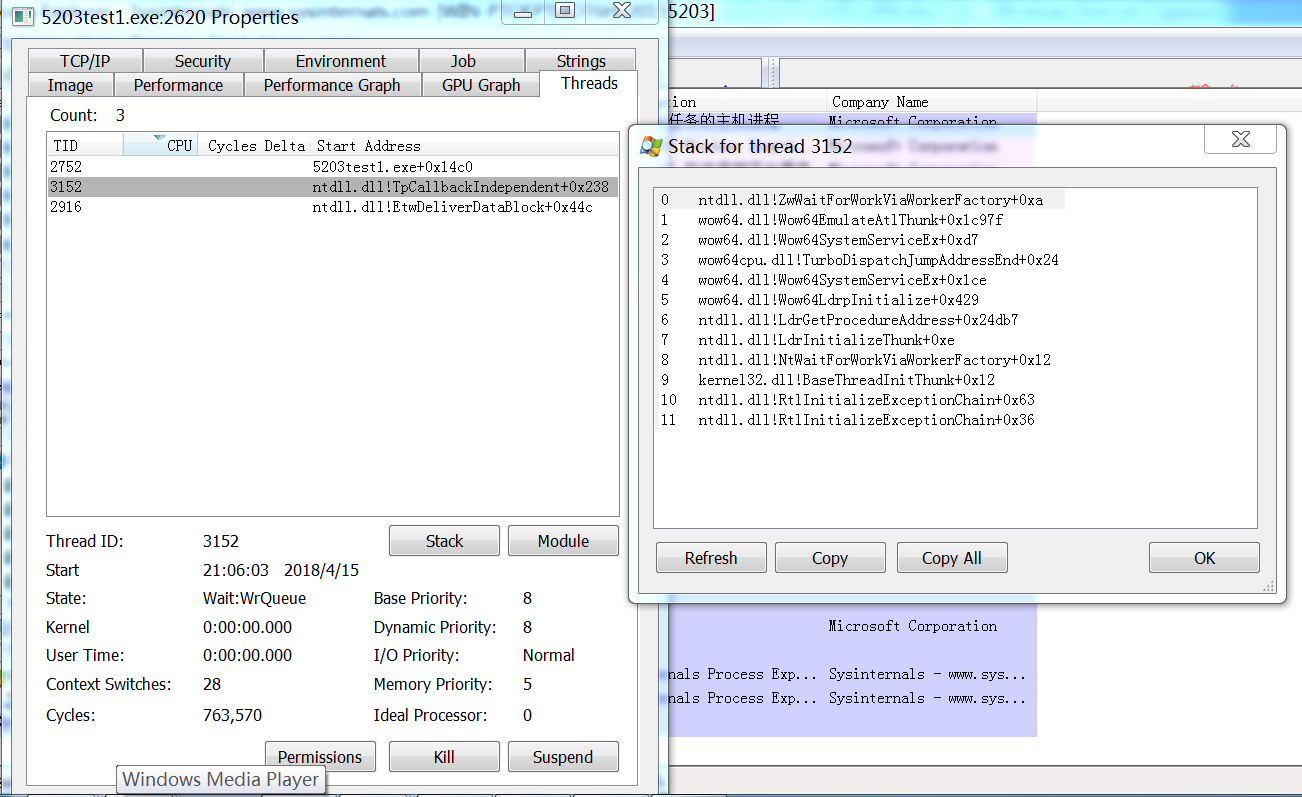

5. 使用Process Explorer分析恶意软件

可以分析到使用的通信协议,线程号及线程调用的dll文件从而了解恶意软件的作用,使用的环境参数。可以直接使用这个工具进行virustotal检查,右键点击进程就可以看到

WSOCK32.dll和WS2_32.dll,是用来创建套接字的dll库

ntdll.dll是NT操作系统重要的模块。

ntdll.dll是Windows系统从ring3到ring0的入口。位于Kernel32.dll和user32.dll中的所有win32 API 最终都是调用ntdll.dll中的函数实现的。ntdll.dll中的函数使用SYSENTRY进入ring0,函数的实现实体在ring0中。

为什么会使用到核心的dll,说明这个程序确实有问题

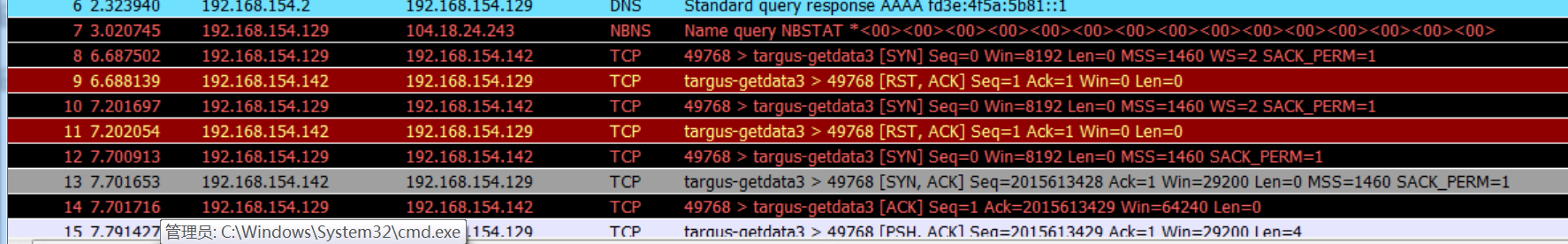

6. 使用wireshark分析恶意软件回连情况

观察到建立连接的过程

反复发送rst再建立连接,这样的通信行为很可疑。

2. 实验总结与体会

这次实验认识到了很多平时注意不到的恶意软件的特征,同时也可以理解很多杀毒软件识别恶意软件的模式。

3. 思考的问题

(1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么。请设计下你想监控的操作有哪些,用什么方法来监控。

监控占用内存有多大,是否调用cmd.exe等敏感程序,是否调用核心dll,是否更改普通程序不能接触的注册表,重点观察没有明显用处的小程序,对其MD5或SHA1摘要值做检查。

(2)如果已经确定是某个程序或进程有问题,你有什么工具可以进一步得到它的哪些信息。

可以在线上扫描,或直接在进程分析器中对其行为进行分析。

2017-2018-2 20155203《网络对抗技术》Exp4 恶意代码分析的更多相关文章

- 20145226夏艺华 网络对抗技术EXP4 恶意代码分析

20145226夏艺华 网络对抗技术EXP4 恶意代码分析(未完成版) 回答问题 (1)如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作 ...

- 2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析

2018-2019-2 20165325 网络对抗技术 Exp4 恶意代码分析 实验内容(概要) 一.系统(联网)运行监控 1. 使用如计划任务,每隔一分钟记录自己的电脑有哪些程序在联网,逐步排查并且 ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20145208 蔡野 《网络对抗》Exp4 恶意代码分析

20145208 蔡野 <网络对抗>Exp4 恶意代码分析 问题回答 总结一下监控一个系统通常需要监控什么.用什么来监控. 监控一个系统通常需要监控这个系统的注册表,进程,端口,服务还有文 ...

- 20145202马超《网络对抗》Exp4 恶意代码分析

20145202马超<网络对抗>Exp4 恶意代码分析 1.实验后回答问题 (1)总结一下监控一个系统通常需要监控什么.用什么来监控. 虽然这次试验的软件很好用,我承认,但是他拖慢了电脑的 ...

- 20145215《网络对抗》Exp4 恶意代码分析

20145215<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

- 20155227《网络对抗》Exp4 恶意代码分析

20155227<网络对抗>Exp4 恶意代码分析 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- 20155232《网络对抗》Exp4 恶意代码分析

20155232<网络对抗>Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

- 20155304《网络对抗》Exp4 恶意代码分析

20155304<网络对抗>Exp4 恶意代码分析 实践内容 1.系统运行监控 1.1使用schtasks指令监控系统运行 我们在C盘根目录下建立一个netstatlog.bat的文本文件 ...

随机推荐

- C#与java中的AES加解密互解算法

一.C#版AES加解密算法 public class AESCode { public string Key { get; set; } public string Encrypt(string va ...

- Hbase到Solr数据同步及Solr分离实战

1. 起因 由于历史原因,公司的数据是持久化在HBase中,查询是通过Solr来实现,这这样的设计必然涉及到要把Hbase中的数据实时同步到Solr,但所有的服务都在一个同一个集群及每台机子都安装了很 ...

- ActiveReports 报表控件V12新特性 -- 文本框和标签控件的浓缩

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- ActiveReports 报表控件V12新特性 -- 可定制的安装设置

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- 安卓测试【二】eclipse离线安装ADT

为什么要配置ADT呢?这就相当于在eclipse里插入插件,可以编译android的相关程序. 为什么要离线呢?一个字,快!我在线装了一个下午的ADT,不是报错就是慢的跟头老牛似的. 所以我在网上下了 ...

- JSTL、JSTL核心标签库——流程处理标签

JSTL环境 JSTL是另一个标准规范,并非在JSP的规范中,所以必须另外下载JSTL实现. 要使用JSTL标签库,必须在JSP网页上使用taglib指示元素定义前置名称与uri参考.例如,引入JST ...

- Python+Selenium笔记(六):元素定位

(一) 前言 Web应用以及包含超文本标记语言(HTML).层叠样式表(CSS).JS脚本的WEB页面,基于用户的操作(例如点击提交按钮),浏览器向WEB服务器发送请求,WEB服务器响应请求,返 ...

- Python之Pandas知识点

很多人都分不清Numpy,Scipy,pandas三个库的区别. 在这里简单分别一下: NumPy:数学计算库,以矩阵为基础的数学计算模块,包括基本的四则运行,方程式以及其他方面的计算什么的,纯数学: ...

- 从零自学Java-2.初步理解Java程序使如何工作的

1.学习Java应用程序是如何工作的 2.构成一个应用程序 3.向应用程序传递参数 4.学习Java程序是如何组织的 5.在应用程序中创建一个对象 程序Root:输出225的正平方根 package ...

- SQL Server中数据库文件的存放方式,文件和文件组 (转载)

简介 在SQL SERVER中,数据库在硬盘上的存储方式和普通文件在Windows中的存储方式没有什么不同,仅仅是几个文件而已.SQL SERVER通过管理逻辑上的文件组的方式来管理文件.理解文件和文 ...