20155339 Exp6 信息搜集与漏洞扫描

20155339 Exp6 信息搜集与漏洞扫描

实验后回答问题

(1)哪些组织负责DNS,IP的管理。

- 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器、DNS和IP地址管理。

- 全球一共有5个地区性注册机构:ARIN主要负责北美地区业务,RIPE主要负责欧洲地区业务,APNIC主要负责亚太地区业务,LACNIC主要负责拉丁美洲美洲业务,AfriNIC负责非洲地区业务。

(2)什么是3R信息。

是指注册人(Registrant)、注册商(Registrar) 以及官方注册局(Registry)。

(3)评价下扫描结果的准确性。

个人认为扫描的还是比较准确的吧,与自己所知道的地方没有发现不符的。

实验总结与体会

发现这门课越学越害怕,之前学的东西好歹也是假装很高端的样子,关掉防火墙、关掉杀软使用一些漏洞比较多的版本的系统之类的,但是这次的实验发现,在信息化的时代,大数据带给我们便利的同时,只需要靠对大数据的搜索分析就可以获得一些可能会被黑客利用的信息,真的很可怕;对于openvas也是很详细就是扫描起来时间太久了,但是对于漏洞的详细信息以及修补方式都有提供。

实践过程

信息搜集

通过DNS和IP挖掘目标网站的信息

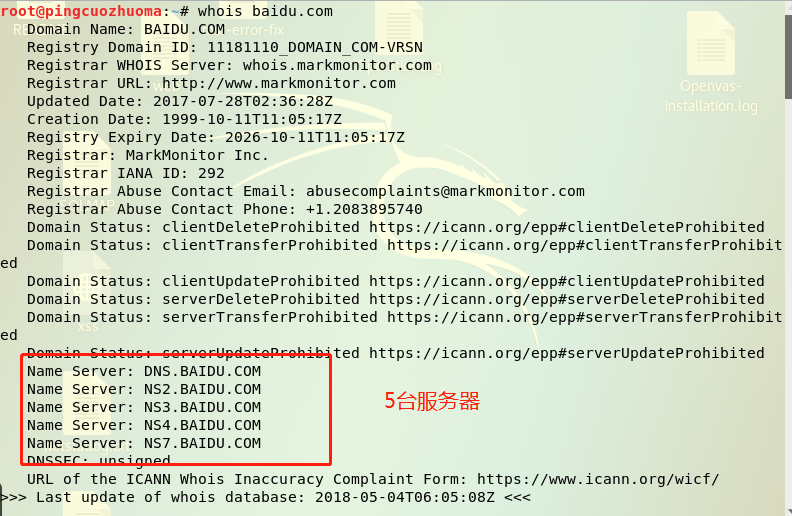

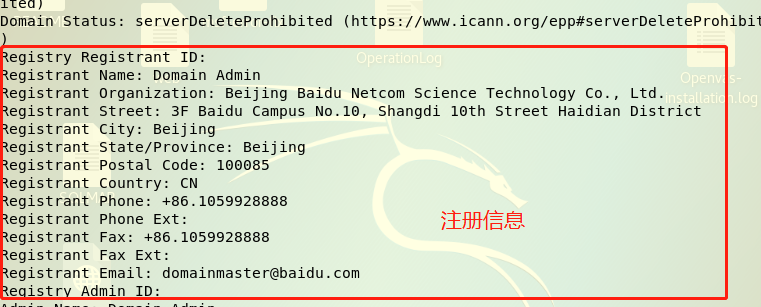

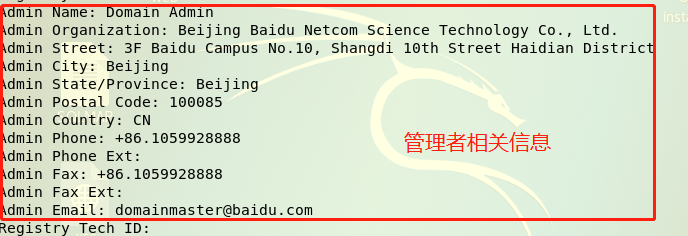

whois查询

- whois域名注册信息查询,终端输入

whois baidu.com就可以查询到百度的3R注册信息,即注册人的信息(包括电话、城市、联系方式等)、注册商以及官方注册局等信息,由下图可以发现非常详细。

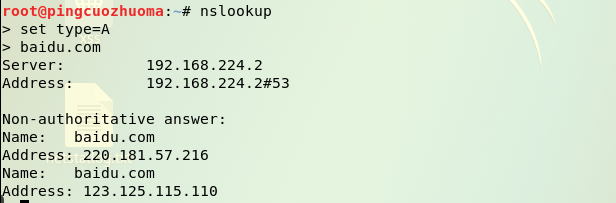

nslookup,dig域名查询

- 由于不是很懂两者是什么个关系,上网搜索了相关知识,知道了nslookup与dig两个工具功能上类似,都可以查询指定域名所对应的IP地址,所不同的是dig工具可以从该域名的官方DNS服务器上查询到精确的权威解答,而nslookup只会得到DNS解析服务器保存在Cache中的非权威解答。

首先使用

nslookup来进行查询,这个结果可能不是权威的:

- 其中set type=A可以对其IP地址进行解析。

- 接下来使用dig命令,dig命令的使用更为灵活,比如可以在dig中指定使用哪台DNS解析服务器进行查询,同时采用dig命令将会触发DNS解析服务器向官方权威DNS服务器进行一次递归查询,以获得权威解答。

dig基本的使用方法为:

dig @<DNS服务器> <待查询的域名>,这里我查的是百度所以dig @dns.baidu.com baidu.com。

- nslookup查询结果与dig查询结果的回答部分是一样的,除此之外dig在权威部分还给出了百度的几个DNS服务器,在额外部分给出了这几个的IP地址,下面选择其中的几个进行查询。

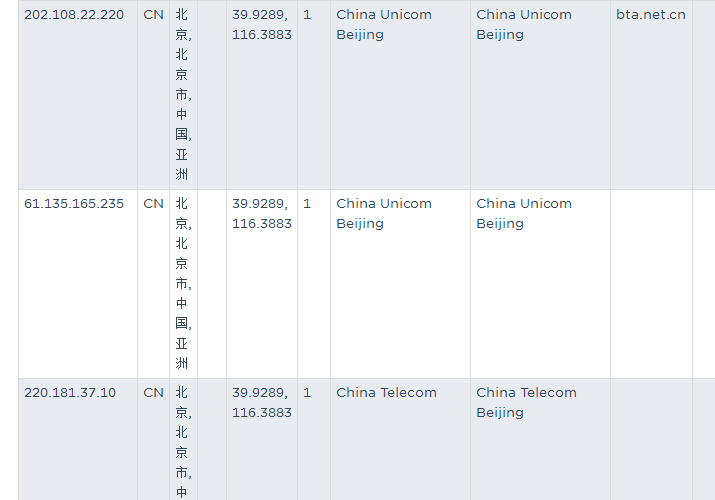

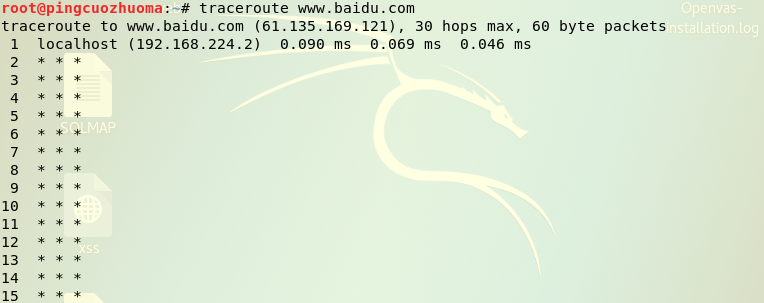

IP2Location 地理位置查询 通过maxmind对上面所查到的IP进行地理位置查询,这个网站可以一次查询25个IP地址,用空格分开即可。

- 可以看到这些IP所属的国家城市、经纬度以及提供商等。

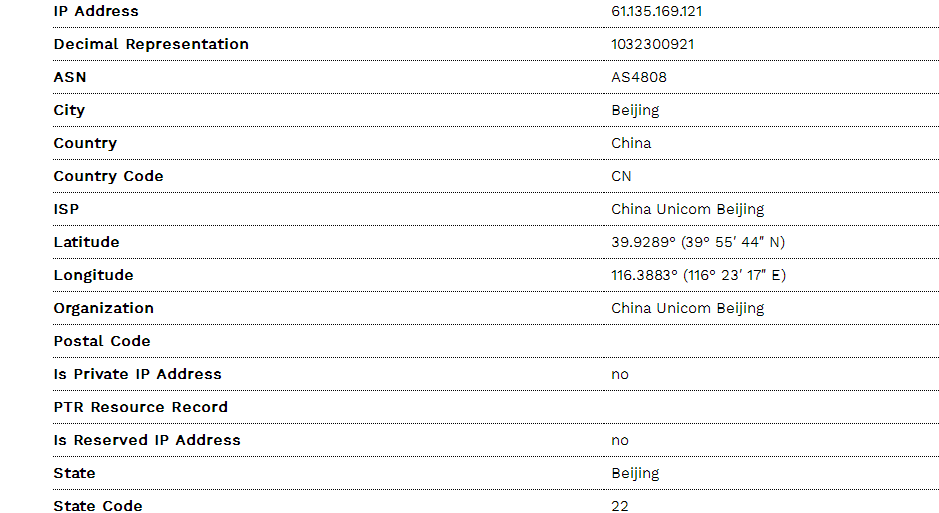

IP2反域名查询 - 通过ip-adress来进行查询,多了一些信息,比如说表明了是否是私有地址、国家代码甚至还有地理位置。

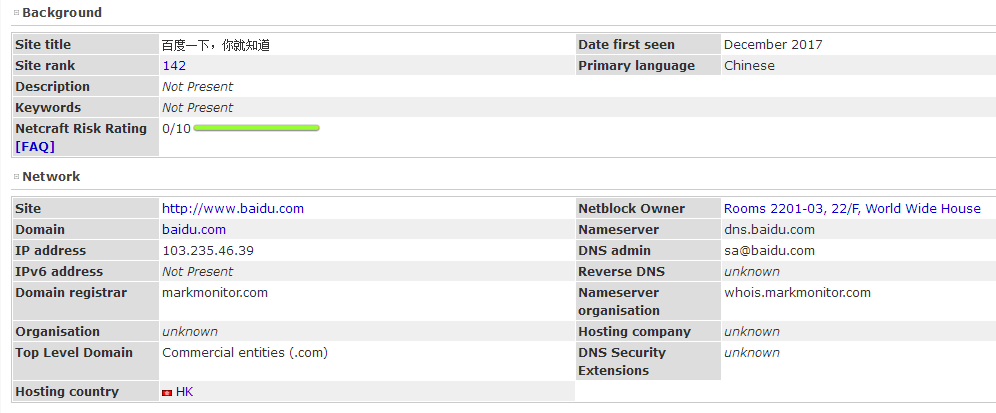

netcraft提供的信息查询服务

- 通过netcraft网站进行检索,可以看到检索到的信息是比较全面的,包括了网站的背景、网络信息(IP地址、托管公司、DNS管理员等等)、托管信息、及其SPF技术,与此同时可以发现百度拥有一个web追踪器,Web跟踪器是加载到网页上的第三方资源。可跟踪的资源包括社会共享小部件、javascript文件和图像。这些跟踪器可用于监视web上的个人用户行为。来自这些追踪器的数据主要用于广告或分析目的。

- 需要说的一点是,在使用netcraft来进行查询时,需要加上www前缀否则就会出现所有与你检索的子域名有关的域名,点击就直接跳转到该页面,这个网站功能也是很强大。

通过搜索引擎进行信息搜集

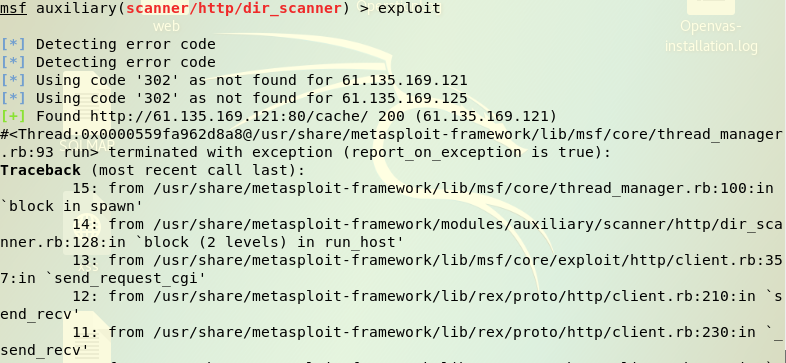

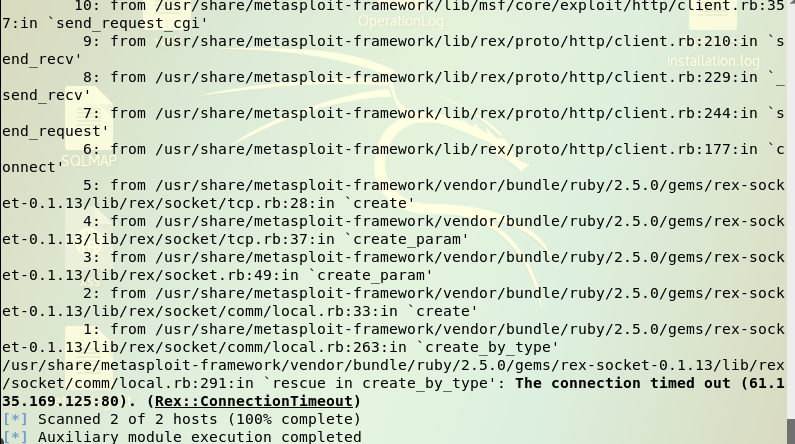

dir_scanner暴力猜解

- 使用

auxiliary/scanner/http/dir_scanner模块,查看该模块需要设置的参数,并进行设置use auxiliary/scanner/http/dir_scanner,set RHOSTS www.baidu.com,set THREADS 50,exploit。

- 对这个连接成功的IP进行一个IP反向查找,得到下图的信息。

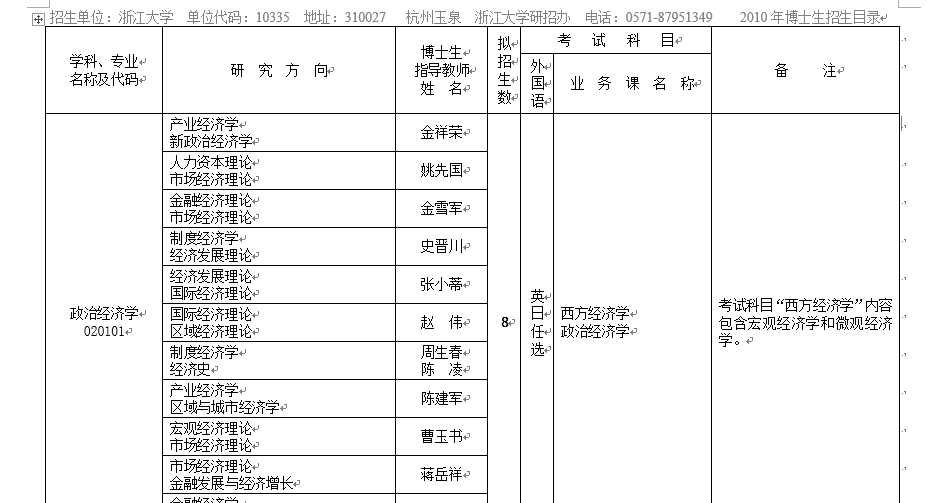

搜索特定类型的文件

- 在搜索引擎上以

filetype:(文件类型) (关键词) site:(网站)的形式进行搜索,就可以搜索到该网站中所有包含该关键词的所指定类型的文件,我进行了一些搜索,没有搜索到特别敏感的信息,但是一些关于负责人的联系方式等比比皆是。

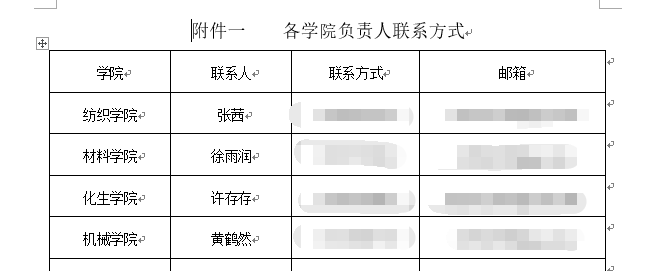

traceroute进行IP路由侦探

在Kali中键入

tracert www.baidu.com,但是由于虚拟机使用的是nat连接,traceroute返回的TTL exceeded消息无法映射到源IP地址、源端口、目的IP地址、目的端口和协议,因此无法反向NAT将消息路由传递回来。

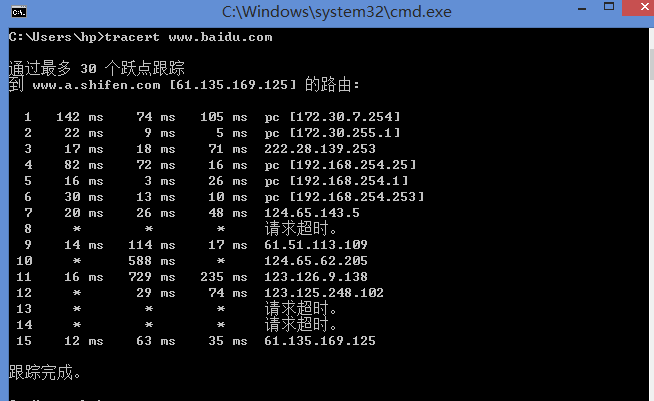

尝试在自己的主机Windows环境下使用该命令

tracert www.baidu.com。

可以看到每一跳发送的三次ICMP包的返回时间,以及其中经过的路由器IP地址(主机名)。

活跃主机扫描

ICMP Ping命令

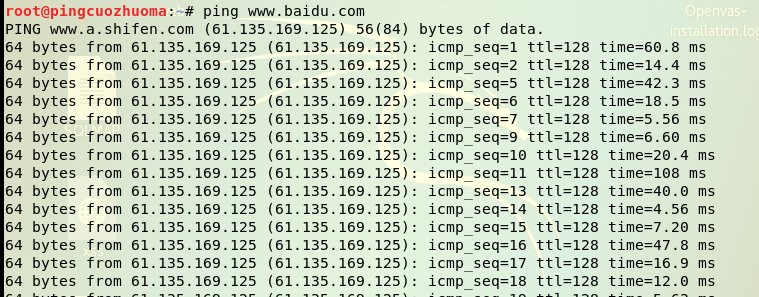

- 键入命令

ping www.baidu.com。

metasploit中的模块

- 位于

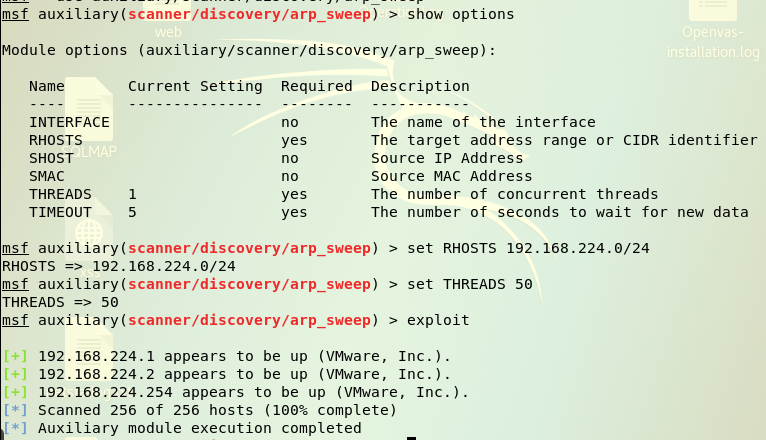

modules/auxiliary/scanner/discovery主要有arp_sweep,ipv6_multicast_ping,ipv6_neighbor,ipv6_neighbor_router_advertisement,udp_probe,udp_sweep. 使用ARP请求枚举本地局域网的活跃主机:

use auxiliary/scanner/discovery/arp_sweep,查看参数show options,设置扫描的子网网段:set RHOSTS 192.168.224.0/24设置线程数为50:set THREADS 50,运行exploit,扫描结果如下图所示。

可以看到在我设置的这个网络范围里面,活跃的主机数为3。

UDP数据包探测

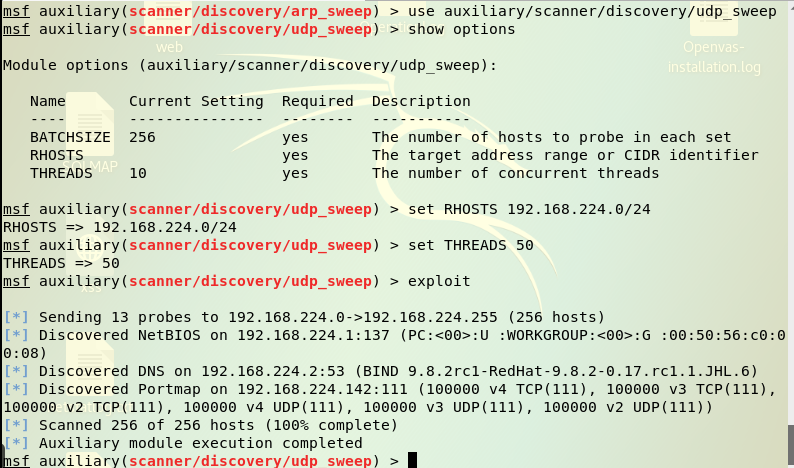

use auxiliary/scanner/discovery/udp_sweep,show options,set RHOSTS 192.168.224.0/24,set THREADS 50,exploit。

可以看到IP为192.168.224.1的主机在使用NetBIOS服务器,IP为192.168.224.2的主机在使用DNS域名解析器,IP为192.168.224.142的主机在使用端口映射服务器。

Nmap扫描操作系统辨别

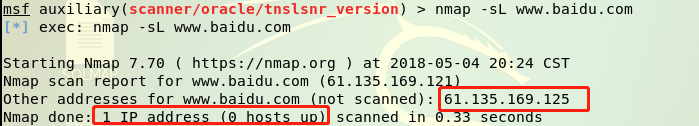

nmap -sL www.baidu.com仅将指定的目标的IP列举出来,不进行主机发现。

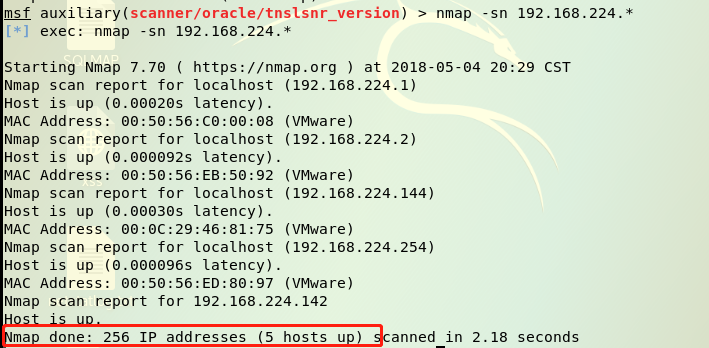

nmap -sn 192.168.224.142只进行主机发现,不进行端口扫描。

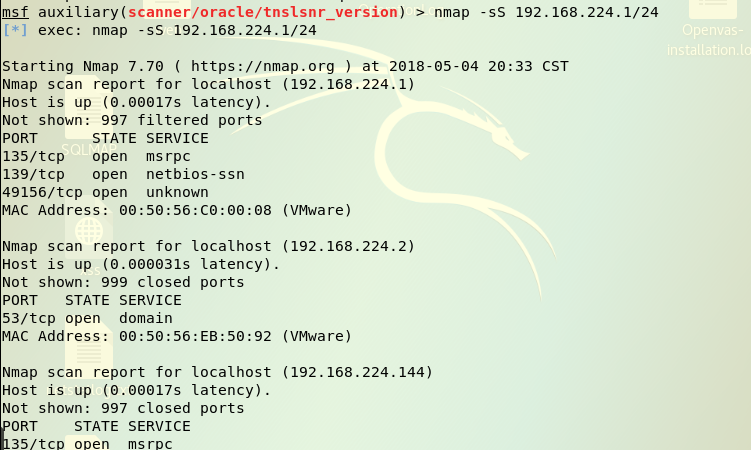

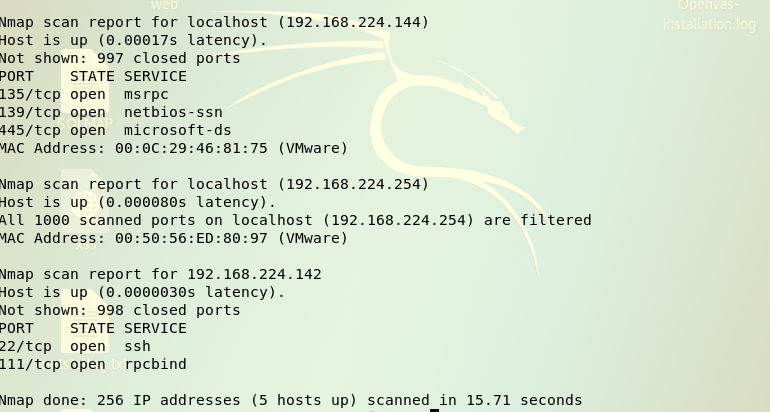

nmap -sS 192.168.224.1/24使用 TCP SYN进行扫描。

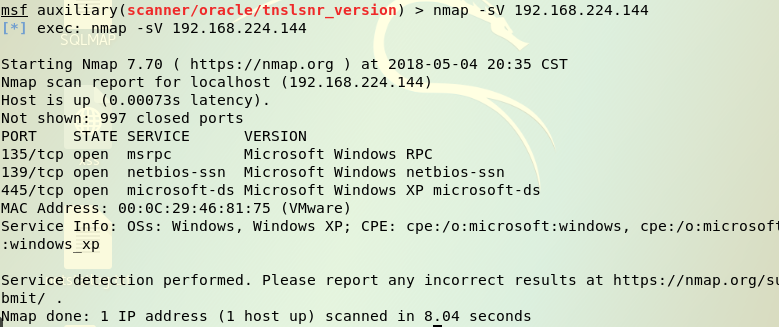

nmap -sV 192.168.224.144探测详细服务信息,详细指出了主机是否在线、关闭的端口数、开放的端口数以及操作系统等信息。

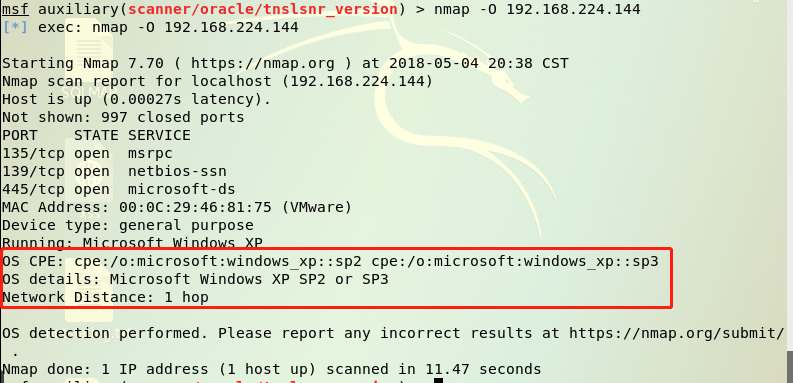

nmap -O 192.168.224.144对操作系统进行扫描。

网络服务扫描

telent服务扫描,设置方式与上面相同。

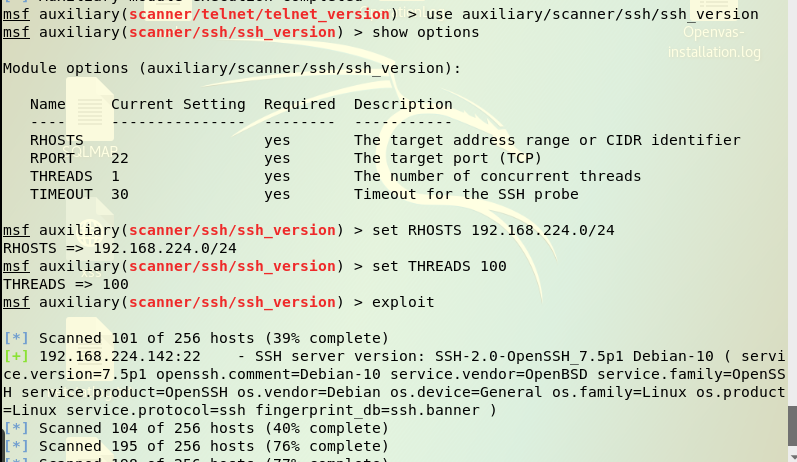

SSH服务扫描。

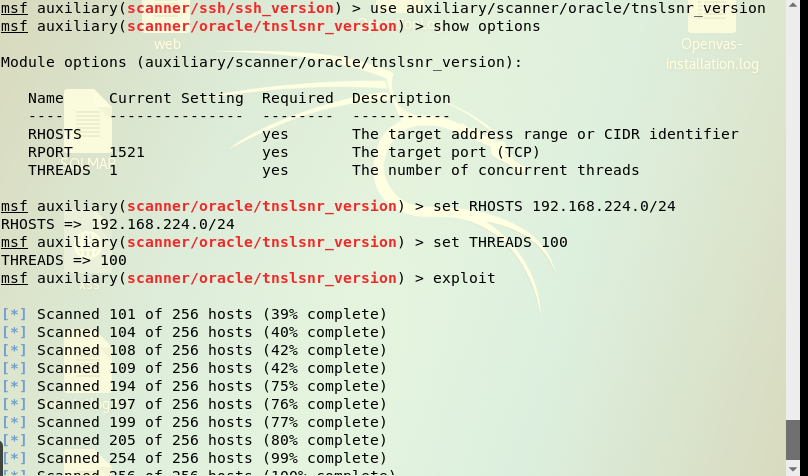

Oracle数据库服务查点

漏洞扫描

KALI LINUX配置过程

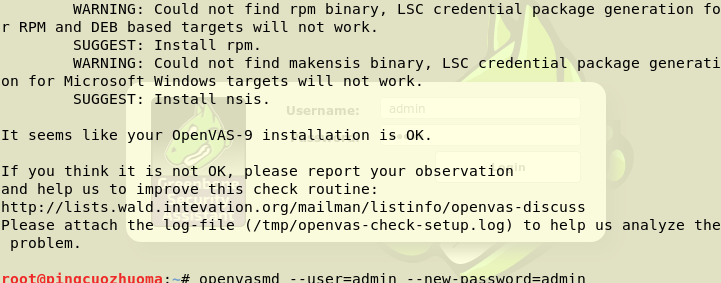

首先通过

openvas-check-setup来查询openvas的状态。

- 有一些问题,按照FIX的提示,键入命令并运行,每次运行完一个命令之后都通过

openvas-check-setup,进行检查,再次按照FIX的提示来运行命令,一次循环。没有遇到什么大的问题,除了对英语的理解。 最后提示我成功。

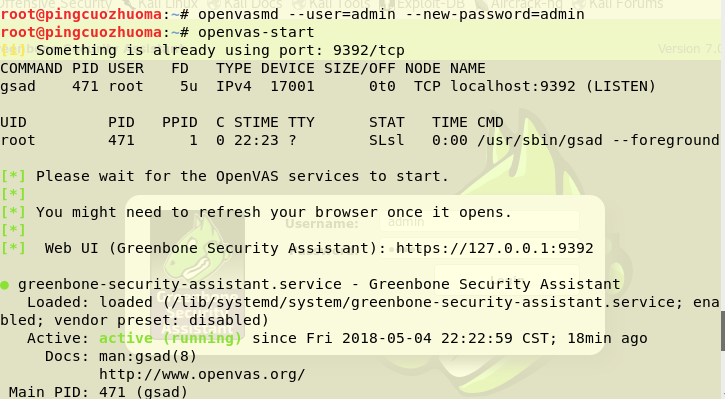

- 输入

openvasmd --user=admin --new-password=admin命令添加用户账号和密码。 输入

openvas-start开启openvas。

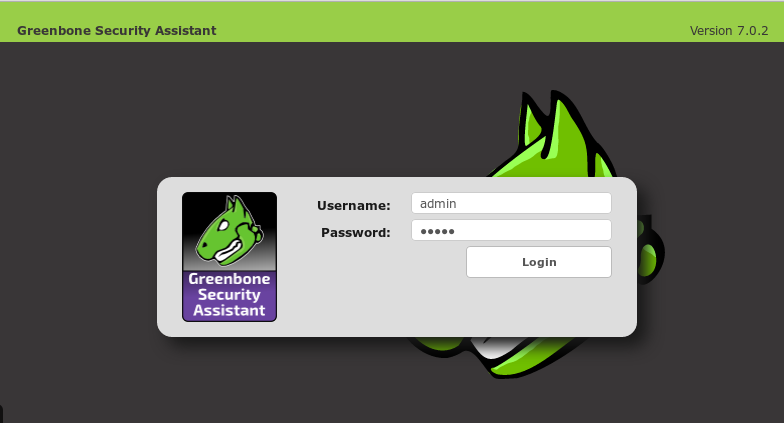

- 这里需要说一点,当第一次访问这个网站的时候,会提示说这个网站不安全,需要点击Advanced,将这个网站加入可信任的站点。

点击login。

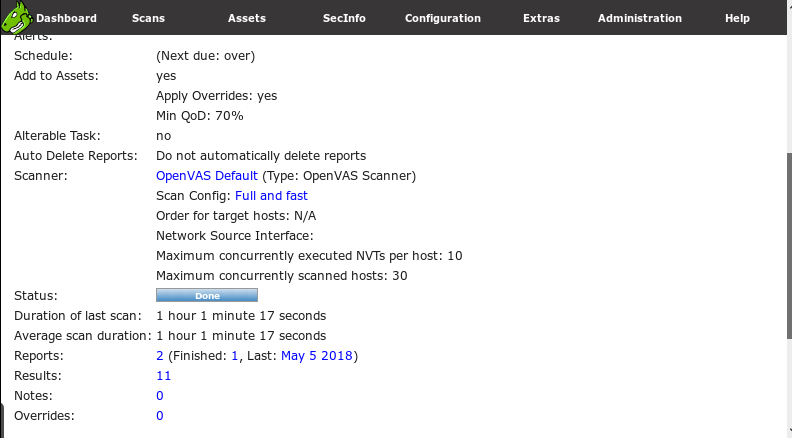

新建扫描任务,在菜单栏的scans中选择tasks列表,再点击Task Wizard,输入我靶机的IP192.168.224.145。

- 扫描了很久很久,11个小时依旧才8%。。。。。。

挣扎了好多次最后终于成功了,这还是等了一个多小时,可以看到一共有11个结果。

点击

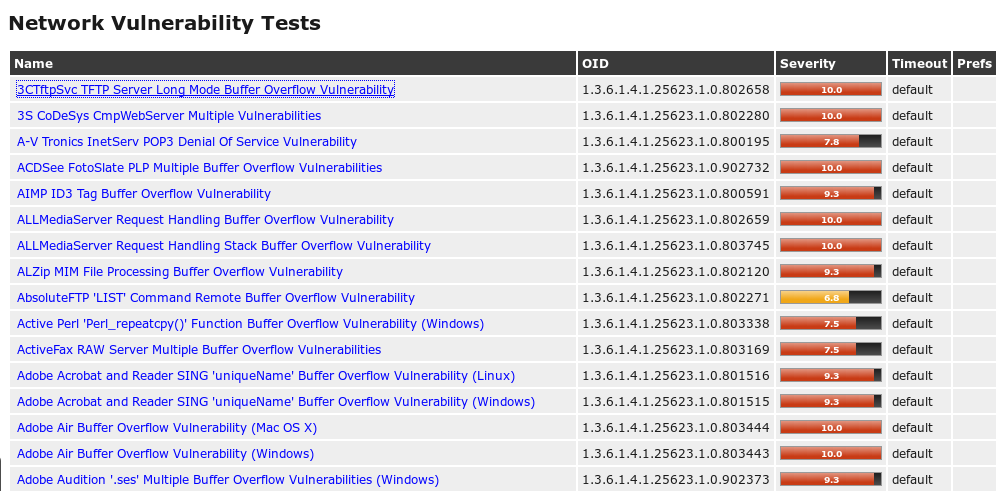

Full and fast,我选择了其中的Buffer overflow为例,发现有很多个高危漏洞。

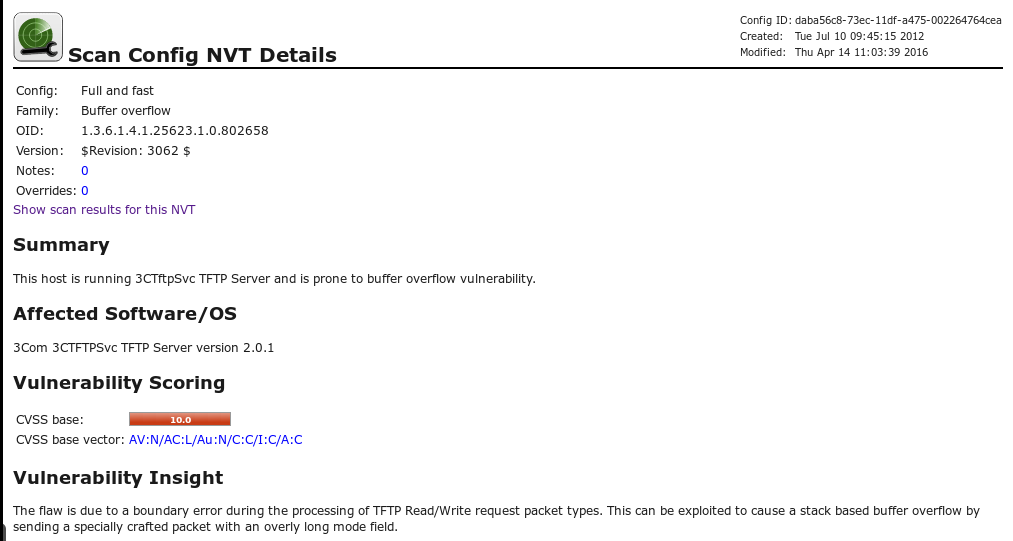

选择第一个高危漏洞查看。

可以看到这个漏洞影响了应用程序、对于这个漏洞的解决方案在文档中有提示,说自该披露该漏洞以来,至少有一年没有解决方案或补丁。很可能不会再提供了。通用的解决方案选项是升级到一个更新的版本,禁用各自的特性,删除产品或用另一个产品替换产品,所以说对于这个漏洞的解决方案就是升级到一个新的版本或者禁用各自的特性、删除或者换用。所以说还是很详细了。

20155339 Exp6 信息搜集与漏洞扫描的更多相关文章

- 2018-2019-2 20165232 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165232 <网络对抗技术> Exp6 信息搜集与漏洞扫描 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容. 各种搜索技巧的应 D ...

- 2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描

2018-2019-2 网络对抗技术 20165237 Exp6 信息搜集与漏洞扫描 实验目标 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术: 主机发现.端口扫描.O ...

- 2018-2019-2 20165221 【网络对抗技术】-- Exp6 信息搜集与漏洞扫描

2018-2019-2 20165221 [网络对抗技术]-- Exp6 信息搜集与漏洞扫描 目录 1. 实践目标 2. 实践内容 3. 各种搜索技巧的应用 a. 搜索网址的目录结构 b.使用IP路由 ...

- 2018-2019-2 20165325 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165325 <网络对抗技术> Exp6 信息搜集与漏洞扫描 实验内容(概要) 1 各种搜索技巧的应用: 2 DNS IP注册信息的查询: 3 基本的扫描技术 ...

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描

- 2018-2019-2 网络对抗技术 20165206 Exp6 信息搜集与漏洞扫描 - 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口 ...

- 2018-2019-2 20165235 《网络对抗技术》 Exp6 信息搜集与漏洞扫描

2018-2019-2 20165235 <网络对抗技术> Exp6 信息搜集与漏洞扫描 1.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 2.实践内容 (1)各种搜索技巧的应 ...

- 网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描

网络对抗技术 20165220 Exp6 信息搜集与漏洞扫描 实验任务 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描技术:主机发现.端口扫描.OS及服务版本探测.具体服 ...

- 2018-2019-2 网络对抗技术 20162329 Exp6 信息搜集与漏洞扫描

目录 Exp6 信息搜集与漏洞扫描 一.实践原理 1. 间接收集 2. 直接收集 3. 社会工程学 二.间接收集 1. Zoomeye 2. FOFA 3. GHDB 4. whois 5. dig ...

- Exp6 信息搜集与漏洞扫描 20165110

Exp6 信息搜集与漏洞扫描 20165110 一.实践目标 掌握信息搜集的最基础技能与常用工具的使用方法. 二.实践内容 (1)各种搜索技巧的应用 (2)DNS IP注册信息的查询 (3)基本的扫描 ...

随机推荐

- SQLServer 学习笔记之超详细基础SQL语句 Part 12(The End)

Sqlserver 学习笔记 by:授客 QQ:1033553122 -----------------------接Part 11------------------- 现在,我们希望从 " ...

- springcloud 入门 5 (feign源码分析)

feign:(推荐使用) Feign是受到Retrofit,JAXRS-2.0和WebSocket的影响,它是一个jav的到http客户端绑定的开源项目. Feign的主要目标是将Java Http ...

- 团队项目第二阶段个人进展——Day2

一.昨天工作总结 冲刺第二天,基本完成了自己对第二阶段信息发布功能完善的规划 二.遇到的问题 不知道后端数据该如何封装处理 三.今日工作规划 先重新布局发布页面,并添加重置按钮

- python 之@staticmethod和@classmethod

在python中,要调用一个类中的方法,一般的操作步骤如下: 1.实例化此类 2.调用此类中的方法 而@staticmethod和@classmethod则打破了这种引用方式,可以在不实例化类的情况下 ...

- [SQLServer大对象]——FileTable初体验 (转载)

阅读导航启用FILESTREAM设置更改FILESTRAM设置启用数据库非事务性访问级别FileTable 在我接触FileTable之前,存储文件都是存储文件的链接和扩展名到数据,其实并没有实际的把 ...

- 读高性能JavaScript编程 第一章

草草的看完第一章,虽然看的是译文也是感觉涨姿势了, 我来总结一下: 由于 大多数浏览器都是 single process 处理 ui updatas and js execute 于是产生问题: js ...

- MySql详解(一)

MySql详解(一) 作为一名Java开发人员,数据库的地位不用多说了.从大学时期的SqlServer,到现在最流行的MySql和Oracle.前者随着阿里巴巴的去IOE化,在互联网公司中的使用比例是 ...

- python第三十二课——队列

队列:满足特点 --> 先进先出,类似于我们生活中的买票.安检 [注意] 对于队列而言:python中有为其封装特定的函数,在collections模块中的deque函数就可以获取一个队列对象; ...

- BZOJ2095:[POI2010]Bridges(最大流,欧拉图)

Description YYD为了减肥,他来到了瘦海,这是一个巨大的海,海中有n个小岛,小岛之间有m座桥连接,两个小岛之间不会有两座桥,并且从一个小岛可以到另外任意一个小岛.现在YYD想骑单车从小岛1 ...

- BZOJ3173:[TJOI2013]最长上升子序列(Splay)

Description 给定一个序列,初始为空.现在我们将1到N的数字插入到序列中,每次将一个数字插入到一个特定的位置.每插入一个数字,我们都想知道此时最长上升子序列长度是多少? Input 第一行一 ...