微软永恒之蓝ms17010补丁下载-wannacry

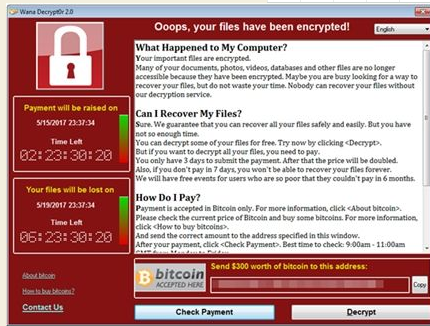

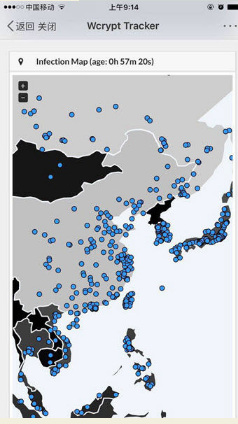

勒索病毒爆发:上百国家遭"感染",Windows勒索病毒恐怖蔓延!勒索病毒,掀起了全球上百个国家、数十亿用户对网络安全的恐慌,微软推出的永恒之蓝ms17010补丁下载专为勒索病毒专杀而设计,同时推出的勒索病毒文件恢复软件是大家得力的勒索病毒文件恢复助手!

http://www.catalog.update.microsoft.com补丁下载

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks/;

避免防范措施

Windows XP、Windows Server 2003系统用户还可以关闭445端口,规避遭遇此次敲诈者蠕虫病毒的感染攻击。

步骤如下:

(1)、开启系统防火墙保护。控制面板->安全中心->Windows防火墙->启用。\

(2)、关闭系统445端口。

(a)、快捷键WIN+R启动运行窗口,输入cmd并执行,打开命令行操作窗口,输入命令“netstat -an”,检测445端口是否开启。

(b)、如上图假如445端口开启,依次输入以下命令进行关闭:

net stop rdr / net stop srv / net stop netbt

4、谨慎打开不明来源的网址和邮件,打开Office文档的时候禁用宏开启,网络挂马和钓鱼邮件一直是国内外勒索病毒传播的重要渠道。

5、养成良好的备份习惯,及时使用网盘或移动硬盘备份个人重要文件。

本次敲诈者蠕虫爆发事件中,国内很多高校和企业都遭遇攻击,很多关键重要资料都被病毒加密勒索,希望广大用户由此提高重要文件备份的安全意识。

永恒之蓝补丁简介

近期,国外黑客利用俄罗斯影子经纪人曝光的美国国家安全局(NSA)若干利用smb协议(445端口) 漏洞而制作的勒索软件,席卷全球并把国内许多大学的大四毕业生论文给加密了。该勒索软件实际是一种蠕虫病毒,它首先利用邮件附件等方式感染一台主机,然后它会自动扫描局域网内开放了445端口的主机,一旦发现,就利用内置的ms17010(俗称“蓝色永恒”)的漏洞,把这些机子也感染。紧接着将所有的文档资料用特殊算法加密,是之无法正常打开,只有按要求提供赎金,黑客才会远程解密该电脑。

永恒之蓝补丁相关信息

这款勒索病毒主要利用了微软“视窗”系统的漏洞,以获得自动传播的能力,能够在数小时内感染一个系统内的全部电脑。根据360的统计显示,该病毒昨日夜间每小时攻击次数达到4000次。

根据网络安全机构通报显示,永恒之蓝是NSA网络军火库民用化第一例。它会自动扫描445文件共享端口的Windows机器,无需用户任何操作,就可以将所有磁盘文件加密、锁死,后缀变为.onion,随后,黑客可以远程控制木马,向用户勒索“赎金”。

“赎金”需要以比特币的形式支付。虚拟货币支付形式分散、难以追踪,所以非常受黑客欢迎。

使用须知

现在全国很多电脑文件被勒索软件锁定的问题。要求支付一定的费用才可以恢复。网络上已经发过正式通告文章了。

目前还没出现类似的情况,但是漏洞确实存在,尤其是使用Win7系统的同学!

我们经过测试,可以成功入侵进指定的目标计算机。

漏洞编号是MS17010。

本次的网络大规模勒索事情和四月份Shadow Brokers公布的一系列微软漏洞利用工具有关。

影响范围

Windows XP、Windows 7、Windows 8、Windows Server 2008、Windows Server 2003、Windows Vista

微软永恒之蓝ms17010补丁下载-wannacry的更多相关文章

- 永恒之蓝MS17-010漏洞复现

永恒之蓝MS17-010漏洞复现 1.漏洞描述: 起因: 永恒之蓝(Eternalblue)是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包 ...

- 【漏洞复现】永恒之蓝 ms17-010 漏洞利用 攻击手法

日期:2018-07-21 21:09:16 介绍:永恒之蓝利用的 ms17-010 漏洞,拿 Shell.查看文件.获取密码. 0x01.实验环境 攻击机 系统:macOS Sierra 10.12 ...

- 永恒之蓝(MS17-010)检测与利用

目录 利用Nmap检测 MSF反弹SHELL 注意 乱码 参考 利用Nmap检测 命令: nmap -p445 --script smb-vuln-ms17-010 [IP] # 如果运行报错,可以加 ...

- 永恒之蓝MS17010复现

MS17010复现 靶机win7:192.168.41.150 攻击kali: 192.168.41.147 扫描 通过auxiliary/scanner/smb/smb_ms17_010模块扫描 ...

- “永恒之蓝"漏洞的紧急应对--毕业生必看

早上6点多起床了,第一次起这么早,昨天晚上12点多,看到了一则紧急通知,勒索软件通过微软"永恒之蓝"漏洞针对教育网进行了大规模的攻击,而且有很多同学中招.中招后的结果如下图所示. ...

- “永恒之蓝”(Wannacry)蠕虫全球肆虐 安装补丁的方法

“永恒之蓝”利用0day漏洞 ,通过445端口(文件共享)在内网进行蠕虫式感染传播,没有安装安全软件或及时更新系统补丁的其他内网用户就极有可能被动感染,所以目前感染用户主要集中在企业.高校等内网环境下 ...

- 关于NSA的EternalBlue(永恒之蓝) ms17-010漏洞利用

好久没有用这个日志了,最近WannaCry横行,媒体铺天盖地的报道,我这后知后觉的才想起来研究下WannaCry利用的这个原产于美帝的国家安全局发现的漏洞,发现漏洞不说,可以,自己偷偷 ...

- 永恒之蓝(EternalBlue)MS17-010

附加知识: 漏洞来源与背景: 这个漏洞最初是由NSA(美国国家安全局)发现的,但是他们发现漏洞他不讲,然后遭殃了吧. 后来 有一个黑客组织叫:Shadow Brokers (影子经纪人) 入侵了NSA ...

- MS17-010远程溢出漏洞 - 永恒之蓝 [CVE-2017-0143]

MS17-010远程溢出漏洞(永恒之蓝) Ti:2019-12-25 By:Mirror王宇阳 MS17-010 CVE-2017-0143 MS17-010 CVE-2017-0144 MS17-0 ...

随机推荐

- 读取web.xml中设置的参数

以获取Filer元素里设置的参数为例 先在web.xml文件中配置如下 <?xml version="1.0" encoding="UTF-8"?> ...

- SessionFactory的openSession与getCurrentSession区别

SessionFactory 1 用来产生和管理sesssion 2 通常情况下,每个应用只需要一个SessionFactory,除非要访问多个数据库的情况 3 openSession()与openS ...

- 通过喝水清晰简单了解I/O五大模型

一般单次I/O请求会分为两个阶段,每个阶段对于I/O的处理方式是不同的 I/O会经历一个等待资源的阶段 阻塞,指的是在数据不可用时,I/O请求会一直阻塞,直到数据返回 数据不可用时,立即返回,直到被通 ...

- pycharm中调用函数方法自动补全p,m,c,v,f分别是什么意思

p:parameter 参数m:method 方法c:class 类v:variable 变量f:function 函数

- 降维算法----PCA原理推导

1.从几何的角度去理解PCA降维 以平面坐标系为例,点的坐标是怎么来的? 图1 ...

- 我不熟悉的string类

我不常用的string函数 多的不说,直接上: assign函数 string& assign(const char *s); //把字符串s赋给当前的字符串 string& assi ...

- JavaWeb_(MVC)管理员后台商品查询demo

MVC分层实现管理员后台商品查询 MVC层即model view controller Model(模型):模型代表着核心的业务逻辑和数据(不要理解成Model只是实体类) View(视图):视图应该 ...

- CoreData编辑器

如何你开发iOS使用的是CoreData数据库的话,肯定想要一个可以查看和编辑CoreData数据库的工具,今天给大家推荐一个工具Core-Data-Editor 下载地址:https://githu ...

- 非对称加密算法DH

特点: 发送方和接收方均有一个密钥对(公钥+私钥),其中公钥传播,私钥自己保存,不需要传播 私钥不需要传播的特性解决了对称加密算法中密钥传播的困难(这个困难一般通过线下传递可以解决) 加密安全性极高, ...

- springboot的优点

2013年12月12日,spring发布了4.0版本.这个本来只是作为Java平台上的控制反转容器的库,经过将近10年的发展已经成为了一个巨无霸产品.不过其依靠良好的分层设计,每个功能模块都能保持较好 ...