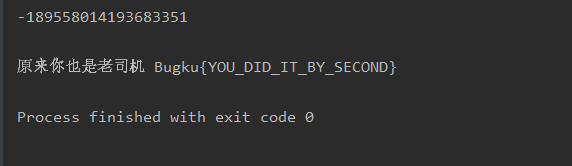

CTF | bugku | 秋名山车神

'''

@Modify Time @Author

------------ -------

2019/8/31 19:55 laoalo

'''

import requests

from lxml import etree '''

eval():将字符串str当成有效的表达式来求值并返回计算结果

'''

url = 'http://123.206.87.240:8002/qiumingshan/'

response = requests.session()

re = response.get(url=url).content.decode('utf-8')

elements = etree.HTML(re).xpath('//div/text()')[0][0:-3]

result = eval(elements)

print(result,'\n')

data = {

'value':result

}

flag = response.post(url=url,data=data).content.decode('utf-8')

# flag_x = etree.HTML(flag)

# # print(etree.tostring(flag_x,encoding='utf-8').decode('utf-8'))

print(flag)

CTF | bugku | 秋名山车神的更多相关文章

- bugku秋名山车神

不断的刷新,发现表达式一直在变换,这种必须写脚本,才能跟上速度.直接上代码 import re import requests s=requests.session() r=s.get("h ...

- bugku秋名山老司机+写博客的第一天

bugku之秋名山老司机 题目连接:http://123.206.87.240:8002/qiumingshan/ 一点进去是这样的 请在两秒内计算这个式子...怎么可能算的出来 查看源码,无果.. ...

- http://ctf.bugku.com/challenges#Mountain%20climbing:bugku--Mountain-Climbing

分析这道题,爽,能够结合IDA和ollydbg分析代码,美滋滋.但如果以后能直接根据汇编容易地看懂逻辑那就更好了. 参考链接: https://blog.csdn.net/cossack9989/ ...

- http://ctf.bugku.com/challenges#love:bugku--love

做了一道逆向题目,主要关联到base64编码的知识点.下面做一分析. 题目如下: 通过测试,可知它没有加壳.尝试使用IDA进行分析. 1.IDA分析文件 打开文件后,按[shift+F12 ...

- http://ctf.bugku.com/challenges#%E9%80%86%E5%90%91%E5%85%A5%E9%97%A8:bugku--逆向入门

文件是: 分析挺简单,主要是data urls知识点. 首先使用peid检测是否加壳,发现它居然是jpg文件.使用notepad++查看,结果如下. 嗯,百度一下子,知道了data ...

- http://ctf.bugku.com/challenges#Timer(%E9%98%BF%E9%87%8CCTF):Bugku——Timer(阿里CTF)

做了第一个android apk逆向题,很多工具啥的还没用过,再接再厉. 找到方法发现这个apk支持的SDK API是15-17,于是就下载了API 16并制作了模拟器,但发现还是运行不起来, ...

- http://ctf.bugku.com/challenges#%E6%B8%B8%E6%88%8F%E8%BF%87%E5%85%B3--游戏过关

做成功这道逆向题了,哈哈哈哈. 启程. 运行了一下子程序,发现它是要保证所有灯亮着才会给flag.如下图所示. 我聪明滴认为首先可以通过关键字符串找到关键代码位置哦. 1.找到关键代码 ...

- http://ctf.bugku.com/challenges#Easy_Re

今天做一道逆向题,开心,见证了自己汇编的用途. 首先看它是否加壳? 1.加壳检测 是vc编程的,没有加壳,可以愉快地分析了. 2.分析程序,找到flag. 首先运行一下子程序, ...

- CTF | bugku | 字符?正则?

做题链接 一个详细讲正则的网址1 一个详细讲正则的网址2 代码如下 <?php highlight_file('2.php'); $key='KEY{********************** ...

随机推荐

- 网络流强化-UVA10480

做这道题,自己先是想了好几种找被割的边的方法——都被否决了. 后来发现是最小割:只要一条边的两端在不同的点集里面就代表是被割掉的满流边(这些满流边的流量和等于最大流的流量与最小割的权值和). 但是之前 ...

- python学习笔记:unittest单元测试

单元测试:开发自测时写的代码 unittest基本原理: ♦整个平台的搭建使用的是python的unittest测试框架,这里简单介绍下unittest模块的简单应用. ♦unittest是pytho ...

- c#Cache的用法

public class Cache { /// <summary> /// 获取数据缓存 /// </summary> /// <param name="ca ...

- JavaScript 高级程序设计(第3版)第二章 (在html中使用js)

1.script元素的属性(6个):①async(异步脚本),只对外部脚本有效 ②defer(延迟脚本),只对外部脚本有效 ③charset,src(可跨域),type,language 2.尽可能使 ...

- 《JAVA设计模式》之适配器模式(Adapter)

在阎宏博士的<JAVA与模式>一书中开头是这样描述适配器(Adapter)模式的: 适配器模式把一个类的接口变换成客户端所期待的另一种接口,从而使原本因接口不匹配而无法在一起工作的两个类能 ...

- 解决Ubuntu12.04下rpcbind: cannot open '/var/run/rpcbind/rpcbind.xdr' file for reading

不知道怎么回事,实验室的电脑在同学搞过之后,每次启动都报错 rpcbind: cannot open '/run/rpcbind/rpcbind.xdr' file for reading, errn ...

- [fw]拦截系统调用

今天在ubuntu中玩了下“拦截系统调用”,记录下自己对整个实现的理解. 原理 在linux kernel中,系统调用都放在一个叫做“sys_call_table”的分配表里面,在进入一个系统调用的最 ...

- 数据导出 写入到excle文件

import com.google.common.collect.Lists; import com.google.common.collect.Maps; import org.apache.poi ...

- G a+b+c+d=?

G a+b+c+d=? 链接:https://ac.nowcoder.com/acm/contest/338/G来源:牛客网 题目描述 This is a very simple problem! Y ...

- P3191 [HNOI2007]紧急疏散EVACUATE(费用流)

P3191 [HNOI2007]紧急疏散EVACUATE 费用流+卡常优化 我们只关心一个人通过门时的时间,在空地的行走时间可以分层维护 于是根据时间分层,到门的时候再计算代价,即代价$=$层数 每经 ...