mysql协议分析2---认证包

主人看到navicat和mysql在那嘻嘻哈哈,眉来眼去的,好不快乐,忽然也想自己写个程序,直接去访问Mysql,虽然现在已经有很多现成的中间件可以直接拿来用了,程序只要负责写sql语句就行了,但是主人想要自己通过mysql协议直接和mysql通讯,一窥究竟。于是主人找到Mysql说:亲爱的mysql,我以前和你交流总要通过第三方的驱动在中间传话,总感觉我们之间还有一个隔阂,有些话也不方便说,我现在有些心里话想直接和你交流。。。你说行吗?

mysql说:当然行啊,mysql受宠若惊,要和我打交道有多种方法比如:TCP/IP,TLS/SSL,Unix Sockets,Shared Memory,Named pipes等,那我们就用TCP/IP的方吧。用tcp协议就绕不开三次握手连接和四次握手断开,所以呢你和我连接的第一件事就是三次握手连接。

主人尴尬的笑了笑,tcp的三次握手听到听说过很多次,但是从没有真正的理解。。。

mysql从身后丢过来一个便签:这里有篇文章可以参考下:https://www.cnblogs.com/zhanyd/p/9877762.html

主人谢道,还是你体贴,刚开始navicat和你连接的时候,我是输入了主机地址,用户名,密码的,你们之间是怎么验证的呢?

mysql说:好问题,所有的客户端和我连接首先都要先经过我的认证,我和客户端一次正常的交互过程如下:

1. 三次握手建立 TCP 连接。 2. 建立 MySQL 连接,也就是认证阶段。

服务端 -> 客户端:发送握手初始化包 (Handshake Initialization Packet)。

客户端 -> 服务端:发送验证包 (Client Authentication Packet)。

服务端 -> 客户端:认证结果消息。 3. 认证通过之后,客户端开始与服务端之间交互,也就是命令执行阶段。

客户端 -> 服务端:发送命令包 (Command Packet)。

服务端 -> 客户端:发送回应包 (OK Packet, or Error Packet, or Result Set Packet)。 4. 断开 MySQL 连接。

客户端 -> 服务器:发送退出命令包。 5. 四次握手断开 TCP 连接。

我专门搞了个认证报文格式,我会按照以下的格式给客户端发送数据,然后客户端要根据这里面的内容给我返回验证包,然后我判断是否有权限登录:

官方的文档是这样子滴:

感觉不直观,在网上找到一个更直观的图:

具体解释如下:

protocol_version (1) --

0x0aprotocol_version第一个字节表示协议版本号

server_version (string.NUL) -- human-readable server version

服务器版本号,字符串遇到Null结束

connection_id (4) -- connection id

服务器线程id

auth_plugin_data_part_1 (string.fix_len) -- [len=8] first 8 bytes of the auth-plugin data

第一部分8个字节的挑战随机数,后面还有第二部分

filler_1 (1) --

0x00填充位0x00capability_flag_1 (2) -- lower 2 bytes of the

Protocol::CapabilityFlags(optional)服务器权能标志(低位2个字节)

character_set (1) -- default server character-set, only the lower 8-bits

Protocol::CharacterSet(optional)This “character set” value is really a collation ID but implies the character set; see the

Protocol::CharacterSetdescription.字符编码

status_flags (2) --

Protocol::StatusFlags(optional)服务器状态

capability_flags_2 (2) -- upper 2 bytes of the

Protocol::CapabilityFlags服务器权能标志(高位2个字节)

auth_plugin_data_len (1) -- length of the combined auth_plugin_data, if auth_plugin_data_len is > 0

挑战随机数的长度

string[10] reserved (all [00])

10个字节的保留位,都是00

auth_plugin_data_part_2

挑战随机数的第二部分,通常是12字节

挑战随机数结束标志00

auth_plugin_name (string.NUL) -- name of the auth_method that the auth_plugin_data belongs to

认证插件的名称,null结尾(这部分上面的图表里没有加进去)

主人听完后,跃跃欲试,很想验证下Mysql说的是不是真的,于是他找到了密友Wiresshark,让他监听下navicat和mysql之间的认证包,Wiresshark很快就完成了任务,把结果呈上来了:

具体先看服务器发送过来的第一个包:

主人一看,居然和mysql说的一模一样,好神奇。。。

mysql笑道:那当然,我还能骗你不成。我发给客户端收到后,客户端就要返回认证包给我验证啦,是驴是马我一眼就能认出来了哦,客户端返回给我要遵循以下的格式:

Fields

capability_flags (4) -- capability flags of the client as defined in

Protocol::CapabilityFlags客户端权能标志

max_packet_size (4) -- max size of a command packet that the client wants to send to the server

报文的最大字节数

character_set (1) -- connection's default character set as defined in

Protocol::CharacterSet.字符集编码

username (string.fix_len) -- name of the SQL account which client wants to log in -- this string should be interpreted using the character set indicated by

character setfield.用户名

auth-response (string.NUL) -- opaque authentication response data generated by Authentication Method indicated by the

plugin namefield用户认证信息,即密码明文和挑战随机数加密后的token

database (string.NUL) -- initail database for the connection -- this string should be interpreted using the character set indicated by

character setfield.数据库名称

auth plugin name (string.NUL) -- the Authentication Method used by the client to generate

auth-responsevalue in this packet. This is an UTF-8 string.认证方法

主人抓包的结果:

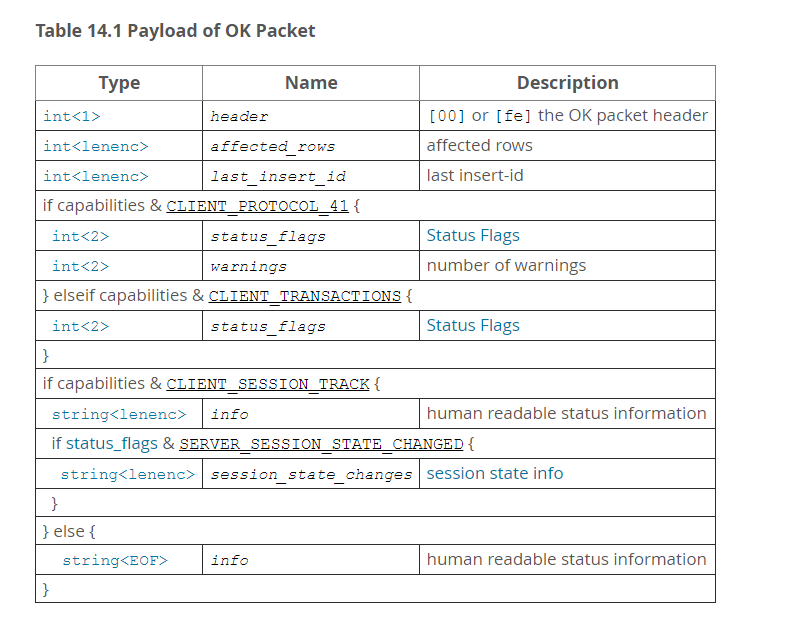

mysql收到了主人发过来的认证包:主人,经过验证用户名密码都是正确的,可以登录了,我要返回一个ok报文,告诉你操作成功了哦,报文结构如下:

header:

OK:

header= 0 and length of packet > 7header=0并且报文长度>7表示当前是ok报文

EOF:

header= 0xfe and length of packet < 9header=0xfe并且报文长度<9表示当前是eof报文

主人抓包的结果:

header = 0,表示这个是个ok报文,status_flags(server status)= 02表名设置自动提交成功。

主人很高兴:这是不是说明,我和你的连接成功了呀?

mysql:恭喜你连接成功了,我们走出了第一步,接下来你就可以发送命令让我执行了哟。

mysql协议分析2---认证包的更多相关文章

- MySQL协议分析

MySQL协议分析 标签: mysql 2015-02-27 10:22 1807人阅读 评论(1) 收藏 举报 分类: 数据库(19) 目录(?)[+] 1 交互过程 MySQL客户端与 ...

- MySQL协议分析2

MySQL协议分析 议程 协议头 协议类型 网络协议相关函数 NET缓冲 VIO缓冲 MySQL API 协议头 ● 数据变成在网络里传输的数据,需要额外的在头部添加4 个字节的包头. . packe ...

- MySQL协议分析(2)

MySQL协议分析(2) 此阶段是在压缩传输无加密条件下进行的协议分析 思路 结合Oracle官网的说明和自己用wireshark加python进行数据包分析 步骤 客户端与服务器端是否压缩的协商阶段 ...

- MySQL协议分析(1)

MySQL协议分析 此阶段的协议分析是在未压缩未加密情况下的协议分析 思路: 结合Oracle官网和自己用wireshark抓的网络数据包进行协议分析 官网说明 mysql包共分为4段,格式如下: 第 ...

- mixer: mysql协议分析

综述 要实现一个mysql proxy,首先需要做的就是理解并实现mysql通讯协议.这样才能通过proxy架起client到server之间的桥梁. mixer的mysql协议实现主要参考mysql ...

- mysql 协议分析

MYSQL Binlog协议分析 此处不讨论建立连接,验证和handshake的交互协议 Binlog协议 一个MYSQL 通信包由包头包体组成 包体根据具体的交互协议有自身的组成结构, 在binlo ...

- mysql协议分析1---报文的格式和基本类型

navicat 和 mysql 是一对好基友,每天都有非常频繁的交流,主人在navicat上写下每条sql语句,轻轻的点了下执行按钮,navicat就飞快的把主人的指令传送到mysql那里,mysql ...

- 网络协议分析之wireshark---抓包使用

Wireshark基本介绍和学习TCP三次握手 之前写过一篇博客:用 Fiddler 来调试HTTP,HTTPS. 这篇文章介绍另一个好用的抓包工具wireshark, 用来获取网络数据封包,包括ht ...

- kerberos认证协议分析

Kerberos认证协议分析 Kerberos认证协议流程 如上图: * 第一步:client和认证服务器(AS)通信完成认证过程,如果认证成功AS返回给client一个TGT(用来向TGS获取tic ...

随机推荐

- [2017.02.15] 《C++Primer5》 复习笔记

编程语言主要是提供一个框架,用计算机能够处理的方式来表达问题的解决方法. 自定义数据类型class的基本思想是数据抽象dataabstraction和封装encapsulation.数据抽象是一种依赖 ...

- 一次信号量引发的tomcat异常退出

近期在玩大数据.有个朋友找过来,说他线上的tomcat会莫名其妙的退出,表示非常苦恼,请我帮看看.每次他发现退出了,都通过腾讯云的WEB控制台登录,启动tomcat. 本着助人为乐(shao kao ...

- React躬行记(2)——JSX

JSX既不是字符串,也不是HTML,而是一种类似XML,用于描述用户界面的JavaScript扩展语法,如下代码所示.在使用JSX时,为了避免自动插入分号时出现问题,推荐在其最外层用圆括号包裹,并且必 ...

- SQL Server 2012设置某用户对某些表的记录限制其删除操作

第一步:用sa用户进入SSMS: 第二步:在安全性---用户上面点击右键---"属性": 第三步:在选择页中选择”安全对象“,点击”搜索“,弹出添加对象页面,这里默认为特定对象不用 ...

- 从理论到实践,全方位认识HTTP/2

前言 为了降低加载时间,相信大多数人都做过如下尝试 - Keep-alive: TCP持久连接,增加了TCP连接的复用性,但只有当上一个请求/响应完全 完成后,client才能发送下一个请求 ...

- Java NIO 学习笔记(三)----Selector

目录: Java NIO 学习笔记(一)----概述,Channel/Buffer Java NIO 学习笔记(二)----聚集和分散,通道到通道 Java NIO 学习笔记(三)----Select ...

- Element-ui安装之MessageBox详解

1.首先根据官方文档进行Element-ui的安装,这个过程很简单(通过webpack-simple) 1) vue init webpack-simple element-ui 2) cd elem ...

- (2)Linux文件和目录操作命令

简单就是高效 pwd cd -/~/.. tree–a/d/f/i/L mkdir–p/v/m touch ls –l/a//i/h/F cp –r/p/d/a mv rm –f/r/i rmdir ...

- 【Linux】一步一步学Linux——虚拟机简介和系统要求(04)

目录 00. 目录 01. VMware Workstation Pro15介绍 02. Workstation Pro 的主机系统要求 03. 虚拟机网络连接支持 04. 参考 00. 目录 @ 0 ...

- intel FPGA CLKn pin 是否能直接进PLL?

原创 by DeeZeng FPGA的时钟需要从专用的时钟管脚输入,那CLKn 作为Single-End时钟pin时是否能直接进 PLL呢? 通过查看对应FPGA型号的手册,得出以下结论 1. Cyc ...