WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现

一、漏洞描述

Weblogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限。Oracle 7月更新中,修复了Weblogic Web Service Test Page中一处任意文件上传漏洞,Web Service Test Page 在“生产模式”下默认不开启,所以该漏洞有一定限制。两个页面分别为/ws_utc/begin.do,/ws_utc/config.do。

二、漏洞影响版本

Oracle WebLogic Server,版本10.3.6.0,12.1.3.0,12.2.1.2,12.2.1.3

三、漏洞复现以及环境搭建

1、使用docker环境搭建vulhub环境

2、执行如下命令启动weblogic服务

cd vulhub/weblogic/CVE-2018-2894/

docker-compose build

docker-compose up -d

3、环境启动之后,访问http://172.17.0.1:7001/console,即可看到后台登录页面

4、执行docker-compose logs | grep password可查看管理员密码,管理员用户名为weblogic,密码为DMZkS7RT

5、登陆后台页面,点击base_domain的配置,在”高级”中开启”启用 Web 服务测试页”选项,然后保存配置

6、访问http://172.17.0.1:7001/ws_utc/config.do, 设置Work Home Dir为/u01/oracle/user_projects/domains/base_domain/servers/AdminServer/tmp/_WL_internal/com.oracle.webservices.wls.ws-testclient-app-wls/4mcj4y/war/css

7、然后点击“安全”->”添加”,然后上传jsp大马

8、审查元素,查看时间戳

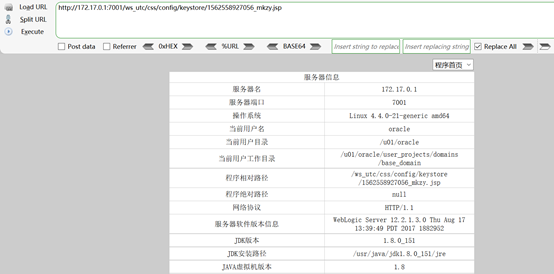

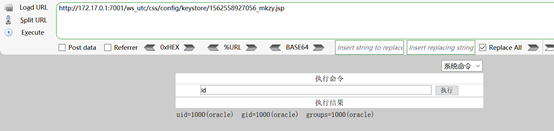

9、访问http://172.17.0.1:7001/ws_utc/css/config/keystore/1562558927056_mkzy.jsp

10.输入jsp大马密码

四、漏洞防御

1、 设置config.do,begin.do页面登录授权后访问

2、 IPS等防御产品可以加入相应的特征

3、 升级到官方的最新版本

参考链接: https://github.com/vulhub/vulhub/tree/master/weblogic/CVE-2018-2894

WebLogic 任意文件上传远程代码执行_CVE-2018-2894漏洞复现的更多相关文章

- WebLogic 任意文件上传 远程代码执行漏洞 (CVE-2018-2894)------->>>任意文件上传检测POC

前言: Oracle官方发布了7月份的关键补丁更新CPU(Critical Patch Update),其中针对可造成远程代码执行的高危漏洞 CVE-2018-2894 进行修复: http://ww ...

- 13.Weblogic任意文件上传漏洞(CVE-2018-2894)复现

Weblogic任意文件上传漏洞(CVE-2018-2894)复现 漏洞背景 WebLogic管理端未授权的两个页面存在任意上传getshell漏洞,可直接获取权限.两个页面分别为/ws_utc/be ...

- WebLogic任意文件上传漏洞(CVE-2019-2618)

WebLogic任意文件上传漏洞(CVE-2019-2618) 0x01 漏洞描述 漏洞介绍 CVE-2019-2618漏洞主要是利用了WebLogic组件中的DeploymentService接口, ...

- Weblogic任意文件上传漏洞(CVE-2018-2894)复现

使用docker搭建漏洞测试环境 micr067@test:~/vulhub/weblogic/CVE-2018-2894$ sudo docker-compose build weblogic us ...

- WebLogic任意文件上传漏洞复现与分析 -【CVE-2018-2894 】

CVE-2018-2894 漏洞影响版本:10.3.6.0, 12.1.3.0, 12.2.1.2, 12.2.1.3 下载地址:http://download.oracle.com/otn/nt/m ...

- WebLogic任意文件上传漏洞(CVE-2019-2725)

一,漏洞介绍 1.1漏洞简介 Oracle weblogic反序列化远程命令执行漏洞,是根据weblogic的xmldecoder反序列化漏洞,只是通过构造巧妙的利用链可以对Oracle官方历年来针对 ...

- PHP任意文件上传漏洞(CVE-2015-2348)

安全研究人员今天发布了一个中危漏洞——PHP任意文件上传漏洞(CVE-2015-2348). 在上传文件的时候只判断文件名是合法的文件名就断定这个文件不是恶意文件,这确实会导致其他安全问题.并且在这种 ...

- PHP任意文件上传漏洞CVE-2015-2348浅析

昨晚安全新闻爆出一个“PHP任意文件上传漏洞”,CVE编号为:CVE-2015-2348. 当时楼主正准备收拾东西回家,看到这个新闻心里一惊:失传江湖多年的0字符截断上传漏洞又重现了?而且还影响这么多 ...

- WebLogic 两处任意文件上传漏洞动态分析(CVE-2018-2894)

0x01 前言 CNCERT前几天发公告称发现Oracle公司出品的基于JavaEE结构的中间件WebLogic产品存在一个远程上传漏洞,并得到了厂商的确认,危害程度评分高达9.8分.鉴于厂商已进行了 ...

随机推荐

- Android微信支付SDK

App对接微信调起微信支付需要在微信平台注册,鉴别的标识就是App的包名,所以将申请的包名单独打包成一个Apk文件,则在其他的App调起此Apk的时候同样可以起到调用微信支付的功能.这样就实现了调起微 ...

- Android 查看App冷启动时间/热启动时间/页面打开时间

Android 查看App冷启动时间/热启动时间/页面打开时间 冷启动时间 热启动时间 页面打开时间 通过adb查看 adb shell am start -W packageName/Activit ...

- iOS NSString追加字符串的方法

第一种: NSArray *array = [NSArray arrayWithObjects:@"Hello",@" ",@"world" ...

- 图像滤镜艺术---流行艺术风滤镜特效PS实现

原文:图像滤镜艺术---流行艺术风滤镜特效PS实现 今天,本人给大家介绍一款新滤镜:流行艺术风效果,先看下效果吧! 原图 流行艺术风效果图 上面的这款滤镜效果是不是很赞,呵呵,按照本人以往的逻辑,我会 ...

- 微信小程序把玩(三十七)location API

原文:微信小程序把玩(三十七)location API location API也就分这里分两种wx.getLocation(object)获取当前位置和wx.openLocation(object) ...

- Z Order of Controls in Delphi FireMonkey(Tom Yu的博客)

Get and set the Z Order of controls at runtime in Delphi FireMonkey. This is a follow on to my earli ...

- 关于Android开发四大组件

文章主要是讲Android开发的四大组件,本文主要分为 文章源自:http://www.cnblogs.com/pepcod/archive/2013/02/11/2937403.html 一.Act ...

- Oracle高级查询、事物、过程及函数

一.SQL函数 1.分类:单行函数(日期.数值.转换.字符等),多行函数,也称为分组函数(max.min.avg.sum.row_number.rank等). 2.数值函数 abs(n):求数字n的绝 ...

- return view 详解 MVC

1.return View(); 返回值 类型:System.Web.Mvc.ViewResult将视图呈现给响应的 View() 结果. 注释 View() 类的此方法重载将返回一个具有空 View ...

- mongodb批量更新操作文档的数组键

persons文档的数据如下: > db.persons.find(){ "_id" : 2, "name" : 2 }{ "_id" ...