理解JWT

1. JSON Web Token是什么

JSON Web Token (JWT)是一个开放标准(RFC 7519),它定义了一种紧凑的、自包含的方式,用于作为JSON对象在各方之间安全地传输信息。该信息可以被验证和信任,因为它是数字签名的。

2. 什么时候你应该用JSON Web Tokens

下列场景中使用JSON Web Token是很有用的:

- Authorization (授权) : 这是使用JWT的最常见场景。一旦用户登录,后续每个请求都将包含JWT,允许用户访问该令牌允许的路由、服务和资源。单点登录是现在广泛使用的JWT的一个特性,因为它的开销很小,并且可以轻松地跨域使用。

- Information Exchange (信息交换) : 对于安全的在各方之间传输信息而言,JSON Web Tokens无疑是一种很好的方式。因为JWTs可以被签名,例如,用公钥/私钥对,你可以确定发送人就是它们所说的那个人。另外,由于签名是使用头和有效负载计算的,您还可以验证内容没有被篡改。

3. JSON Web Token的结构是什么样的

JSON Web Token由三部分组成,它们之间用圆点(.)连接。这三部分分别是:

- Header

- Payload

- Signature

因此,一个典型的JWT看起来是这个样子的:

xxxxx.yyyyy.zzzzz

接下来,具体看一下每一部分:

Header

header典型的由两部分组成:token的类型(“JWT”)和算法名称(比如:HMAC SHA256或者RSA等等)。

例如:

然后,用Base64对这个JSON编码就得到JWT的第一部分

Payload

JWT的第二部分是payload,它包含声明(要求)。声明是关于实体(通常是用户)和其他数据的声明。声明有三种类型: registered, public 和 private。

- Registered claims : 这里有一组预定义的声明,它们不是强制的,但是推荐。比如:iss (issuer), exp (expiration time), sub (subject), aud (audience)等。

- Public claims : 可以随意定义。

- Private claims : 用于在同意使用它们的各方之间共享信息,并且不是注册的或公开的声明。

下面是一个例子:

对payload进行Base64编码就得到JWT的第二部分

注意,不要在JWT的payload或header中放置敏感信息,除非它们是加密的。

Signature

为了得到签名部分,你必须有编码过的header、编码过的payload、一个秘钥,签名算法是header中指定的那个,然对它们签名即可。

例如:

HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)

签名是用于验证消息在传递过程中有没有被更改,并且,对于使用私钥签名的token,它还可以验证JWT的发送方是否为它所称的发送方。

看一张官网的图就明白了:

4. JSON Web Tokens是如何工作的

在认证的时候,当用户用他们的凭证成功登录以后,一个JSON Web Token将会被返回。此后,token就是用户凭证了,你必须非常小心以防止出现安全问题。一般而言,你保存令牌的时候不应该超过你所需要它的时间。

无论何时用户想要访问受保护的路由或者资源的时候,用户代理(通常是浏览器)都应该带上JWT,典型的,通常放在Authorization header中,用Bearer schema。

header应该看起来是这样的:

Authorization: Bearer <token>

服务器上的受保护的路由将会检查Authorization header中的JWT是否有效,如果有效,则用户可以访问受保护的资源。如果JWT包含足够多的必需的数据,那么就可以减少对某些操作的数据库查询的需要,尽管可能并不总是如此。

如果token是在授权头(Authorization header)中发送的,那么跨源资源共享(CORS)将不会成为问题,因为它不使用cookie。

下面这张图显示了如何获取JWT以及使用它来访问APIs或者资源:

- 应用(或者客户端)想授权服务器请求授权。例如,如果用授权码流程的话,就是/oauth/authorize

- 当授权被许可以后,授权服务器返回一个access token给应用

- 应用使用access token访问受保护的资源(比如:API)

5. 基于Token的身份认证 与 基于服务器的身份认证

5.1. 基于服务器的身份认证

在讨论基于Token的身份认证是如何工作的以及它的好处之前,我们先来看一下以前我们是怎么做的:

HTTP协议是无状态的,也就是说,如果我们已经认证了一个用户,那么他下一次请求的时候,服务器不知道我是谁,我们必须再次认证

传统的做法是将已经认证过的用户信息存储在服务器上,比如Session。用户下次请求的时候带着Session ID,然后服务器以此检查用户是否认证过。

这种基于服务器的身份认证方式存在一些问题:

- Sessions : 每次用户认证通过以后,服务器需要创建一条记录保存用户信息,通常是在内存中,随着认证通过的用户越来越多,服务器的在这里的开销就会越来越大。

- Scalability : 由于Session是在内存中的,这就带来一些扩展性的问题。

- CORS : 当我们想要扩展我们的应用,让我们的数据被多个移动设备使用时,我们必须考虑跨资源共享问题。当使用AJAX调用从另一个域名下获取资源时,我们可能会遇到禁止请求的问题。

- CSRF : 用户很容易受到CSRF攻击。

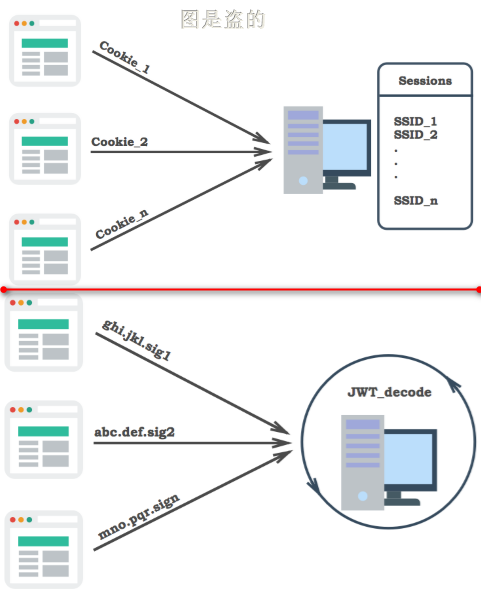

5.2. JWT与Session的差异

相同点是,它们都是存储用户信息;然而,Session是在服务器端的,而JWT是在客户端的。

Session方式存储用户信息的最大问题在于要占用大量服务器内存,增加服务器的开销。

而JWT方式将用户状态分散到了客户端中,可以明显减轻服务端的内存压力。

Session的状态是存储在服务器端,客户端只有session id;而Token的状态是存储在客户端。

5.3. 基于Token的身份认证是如何工作的

基于Token的身份认证是无状态的,服务器或者Session中不会存储任何用户信息。

没有会话信息意味着应用程序可以根据需要扩展和添加更多的机器,而不必担心用户登录的位置。

虽然这一实现可能会有所不同,但其主要流程如下:

- 用户携带用户名和密码请求访问

- 服务器校验用户凭据

- 应用提供一个token给客户端

- 客户端存储token,并且在随后的每一次请求中都带着它

- 服务器校验token并返回数据

注意:

- 每一次请求都需要token

- Token应该放在请求header中

- 我们还需要将服务器设置为接受来自所有域的请求,用Access-Control-Allow-Origin: *

5.4. 用Token的好处

- 无状态和可扩展性:Tokens存储在客户端。完全无状态,可扩展。我们的负载均衡器可以将用户传递到任意服务器,因为在任何地方都没有状态或会话信息。

- 安全:Token不是Cookie。(The token, not a cookie.)每次请求的时候Token都会被发送。而且,由于没有Cookie被发送,还有助于防止CSRF攻击。即使在你的实现中将token存储到客户端的Cookie中,这个Cookie也只是一种存储机制,而非身份认证机制。没有基于会话的信息可以操作,因为我们没有会话

6.什么是jwt

6.1.Jwt在javaweb项目中的简单使用

第一步:引入maven依赖

- <!--引入JWT依赖,由于是基于Java,所以需要的是java-jwt-->

- <dependency>

- <groupId>io.jsonwebtoken</groupId>

- <artifactId>jjwt</artifactId>

- <version>0.9.1</version>

- </dependency>

- <dependency>

- <groupId>com.auth0</groupId>

- <artifactId>java-jwt</artifactId>

- <version>3.4.0</version>

- </dependency>

第二步:创建两个注解,拦截器通过注释区分是否进行权限拦截(详情参考上一篇文章JWT在JAVAWEB项目中的应用核心步骤解读 https://www.cnblogs.com/jimisun/p/9480886.html)

- package com.pjb.springbootjjwt.jimisun;

- import java.lang.annotation.ElementType;

- import java.lang.annotation.Retention;

- import java.lang.annotation.RetentionPolicy;

- import java.lang.annotation.Target;

- @Target({ElementType.METHOD, ElementType.TYPE})

- @Retention(RetentionPolicy.RUNTIME)

- public @interface LoginToken {

- boolean required() default true;

- }

- package com.pjb.springbootjjwt.jimisun;

- import java.lang.annotation.ElementType;

- import java.lang.annotation.Retention;

- import java.lang.annotation.RetentionPolicy;

- import java.lang.annotation.Target;

- @Target({ElementType.METHOD, ElementType.TYPE})

- @Retention(RetentionPolicy.RUNTIME)

- public @interface CheckToken {

- boolean required() default true;

- }

第三步:编写JwtUtil工具类(生成token,解析token,校验token)

- package com.pjb.springbootjjwt.jimisun;

- import io.jsonwebtoken.Claims;

- import io.jsonwebtoken.JwtBuilder;

- import io.jsonwebtoken.Jwts;

- import io.jsonwebtoken.SignatureAlgorithm;

- import java.util.Date;

- import java.util.HashMap;

- import java.util.Map;

- import java.util.UUID;

- /**

- * @Author:jimisun

- * @Description:

- * @Date:Created in 14:08 2018/8/15

- * @Modified By:

- */

- public class JwtUtil {

- /**

- * 用户登录成功后生成Jwt

- * 使用Hs256算法 私匙使用用户密码

- *

- * @param ttlMillis jwt过期时间

- * @param user 登录成功的user对象

- * @return

- */

- public static String createJWT(long ttlMillis, User user) {

- //指定签名的时候使用的签名算法,也就是header那部分,jjwt已经将这部分内容封装好了。

- SignatureAlgorithm signatureAlgorithm = SignatureAlgorithm.HS256;

- //生成JWT的时间

- long nowMillis = System.currentTimeMillis();

- Date now = new Date(nowMillis);

- //创建payload的私有声明(根据特定的业务需要添加,如果要拿这个做验证,一般是需要和jwt的接收方提前沟通好验证方式的)

- Map<String, Object> claims = new HashMap<String, Object>();

- claims.put("id", user.getId());

- claims.put("username", user.getUsername());

- claims.put("password", user.getPassword());

- //生成签名的时候使用的秘钥secret,这个方法本地封装了的,一般可以从本地配置文件中读取,切记这个秘钥不能外露哦。它就是你服务端的私钥,在任何场景都不应该流露出去。一旦客户端得知这个secret, 那就意味着客户端是可以自我签发jwt了。

- String key = user.getPassword();

- //生成签发人

- String subject = user.getUsername();

- //下面就是在为payload添加各种标准声明和私有声明了

- //这里其实就是new一个JwtBuilder,设置jwt的body

- JwtBuilder builder = Jwts.builder()

- //如果有私有声明,一定要先设置这个自己创建的私有的声明,这个是给builder的claim赋值,一旦写在标准的声明赋值之后,就是覆盖了那些标准的声明的

- .setClaims(claims)

- //设置jti(JWT ID):是JWT的唯一标识,根据业务需要,这个可以设置为一个不重复的值,主要用来作为一次性token,从而回避重放攻击。

- .setId(UUID.randomUUID().toString())

- //iat: jwt的签发时间

- .setIssuedAt(now)

- //代表这个JWT的主体,即它的所有人,这个是一个json格式的字符串,可以存放什么userid,roldid之类的,作为什么用户的唯一标志。

- .setSubject(subject)

- //设置签名使用的签名算法和签名使用的秘钥

- .signWith(signatureAlgorithm, key);

- if (ttlMillis >= 0) {

- long expMillis = nowMillis + ttlMillis;

- Date exp = new Date(expMillis);

- //设置过期时间

- builder.setExpiration(exp);

- }

- return builder.compact();

- }

- /**

- * Token的解密

- * @param token 加密后的token

- * @param user 用户的对象

- * @return

- */

- public static Claims parseJWT(String token, User user) {

- //签名秘钥,和生成的签名的秘钥一模一样

- String key = user.getPassword();

- //得到DefaultJwtParser

- Claims claims = Jwts.parser()

- //设置签名的秘钥

- .setSigningKey(key)

- //设置需要解析的jwt

- .parseClaimsJws(token).getBody();

- return claims;

- }

- /**

- * 校验token

- * 在这里可以使用官方的校验,我这里校验的是token中携带的密码于数据库一致的话就校验通过

- * @param token

- * @param user

- * @return

- */

- public static Boolean isVerify(String token, User user) {

- //签名秘钥,和生成的签名的秘钥一模一样

- String key = user.getPassword();

- //得到DefaultJwtParser

- Claims claims = Jwts.parser()

- //设置签名的秘钥

- .setSigningKey(key)

- //设置需要解析的jwt

- .parseClaimsJws(token).getBody();

- if (claims.get("password").equals(user.getPassword())) {

- return true;

- }

- return false;

- }

- }

第四步:编写拦截器拦截请求进行权限验证

- package com.pjb.springbootjjwt.interceptor;

- import com.auth0.jwt.JWT;

- import com.auth0.jwt.exceptions.JWTDecodeException;

- import com.pjb.springbootjjwt.jimisun.CheckToken;

- import com.pjb.springbootjjwt.jimisun.JwtUtil;

- import com.pjb.springbootjjwt.jimisun.LoginToken;

- import com.pjb.springbootjjwt.jimisun.User;

- import com.pjb.springbootjjwt.service.UserService;

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.web.method.HandlerMethod;

- import org.springframework.web.servlet.HandlerInterceptor;

- import org.springframework.web.servlet.ModelAndView;

- import javax.servlet.http.HttpServletRequest;

- import javax.servlet.http.HttpServletResponse;

- import java.lang.reflect.Method;

- /**

- * jimisun

- */

- public class AuthenticationInterceptor implements HandlerInterceptor {

- @Autowired

- UserService userService;

- @Override

- public boolean preHandle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object object) throws Exception {

- // 从 http 请求头中取出 token

- String token = httpServletRequest.getHeader("token");

- // 如果不是映射到方法直接通过

- if (!(object instanceof HandlerMethod)) {

- return true;

- }

- HandlerMethod handlerMethod = (HandlerMethod) object;

- Method method = handlerMethod.getMethod();

- //检查是否有LoginToken注释,有则跳过认证

- if (method.isAnnotationPresent(LoginToken.class)) {

- LoginToken loginToken = method.getAnnotation(LoginToken.class);

- if (loginToken.required()) {

- return true;

- }

- }

- //检查有没有需要用户权限的注解

- if (method.isAnnotationPresent(CheckToken.class)) {

- CheckToken checkToken = method.getAnnotation(CheckToken.class);

- if (checkToken.required()) {

- // 执行认证

- if (token == null) {

- throw new RuntimeException("无token,请重新登录");

- }

- // 获取 token 中的 user id

- String userId;

- try {

- userId = JWT.decode(token).getClaim("id").asString();

- } catch (JWTDecodeException j) {

- throw new RuntimeException("访问异常!");

- }

- User user = userService.findUserById(userId);

- if (user == null) {

- throw new RuntimeException("用户不存在,请重新登录");

- }

- Boolean verify = JwtUtil.isVerify(token, user);

- if (!verify) {

- throw new RuntimeException("非法访问!");

- }

- return true;

- }

- }

- return true;

- }

- @Override

- public void postHandle(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, ModelAndView modelAndView) throws Exception {

- }

- @Override

- public void afterCompletion(HttpServletRequest httpServletRequest, HttpServletResponse httpServletResponse, Object o, Exception e) throws Exception {

- }

- }

- package com.pjb.springbootjjwt.interceptorconfig;

- import com.pjb.springbootjjwt.interceptor.AuthenticationInterceptor;

- import org.springframework.context.annotation.Bean;

- import org.springframework.context.annotation.Configuration;

- import org.springframework.web.servlet.config.annotation.InterceptorRegistry;

- import org.springframework.web.servlet.config.annotation.WebMvcConfigurer;

- @Configuration

- public class InterceptorConfig implements WebMvcConfigurer {

- @Override

- public void addInterceptors(InterceptorRegistry registry) {

- registry.addInterceptor(authenticationInterceptor())

- .addPathPatterns("/**"); // 拦截所有请求,通过判断是否有 @LoginRequired 注解 决定是否需要登录

- }

- @Bean

- public AuthenticationInterceptor authenticationInterceptor() {

- return new AuthenticationInterceptor();

- }

- }

第五步:在示例Controller中的实际应用

- package com.pjb.springbootjjwt.jimisun;

- import com.alibaba.fastjson.JSONObject;

- import com.pjb.springbootjjwt.annotation.PassToken;

- import com.pjb.springbootjjwt.annotation.UserLoginToken;

- import com.pjb.springbootjjwt.service.UserService;

- import org.springframework.beans.factory.annotation.Autowired;

- import org.springframework.web.bind.annotation.*;

- import javax.validation.Valid;

- import java.util.UUID;

- /**

- * @Author:jimisun

- * @Description:

- * @Date:Created in 15:04 2018/8/15

- * @Modified By:

- */

- @RestController

- @RequestMapping("/api")

- public class UserController {

- @Autowired

- private UserService userService;

- //登录

- @PostMapping("/login")

- @LoginToken

- public Object login(@RequestBody @Valid com.pjb.springbootjjwt.jimisun.User user) {

- JSONObject jsonObject = new JSONObject();

- com.pjb.springbootjjwt.jimisun.User userForBase = userService.findByUsername(user);

- if (userForBase == null) {

- jsonObject.put("message", "登录失败,用户不存在");

- return jsonObject;

- } else {

- if (!userForBase.getPassword().equals(user.getPassword())) {

- jsonObject.put("message", "登录失败,密码错误");

- return jsonObject;

- } else {

- String token = JwtUtil.createJWT(6000000, userForBase);

- jsonObject.put("token", token);

- jsonObject.put("user", userForBase);

- return jsonObject;

- }

- }

- }

- //查看个人信息

- @CheckToken

- @GetMapping("/getMessage")

- public String getMessage() {

- return "你已通过验证";

- }

- }

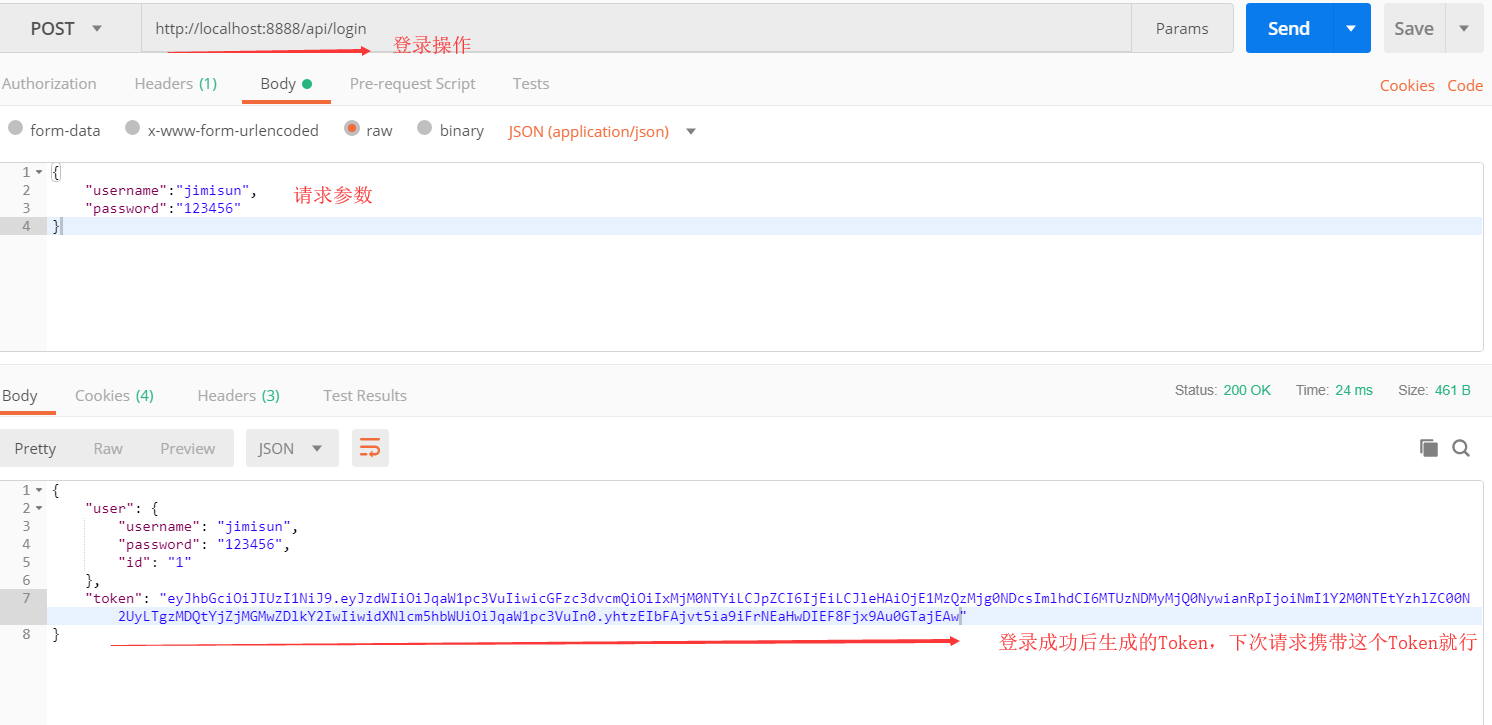

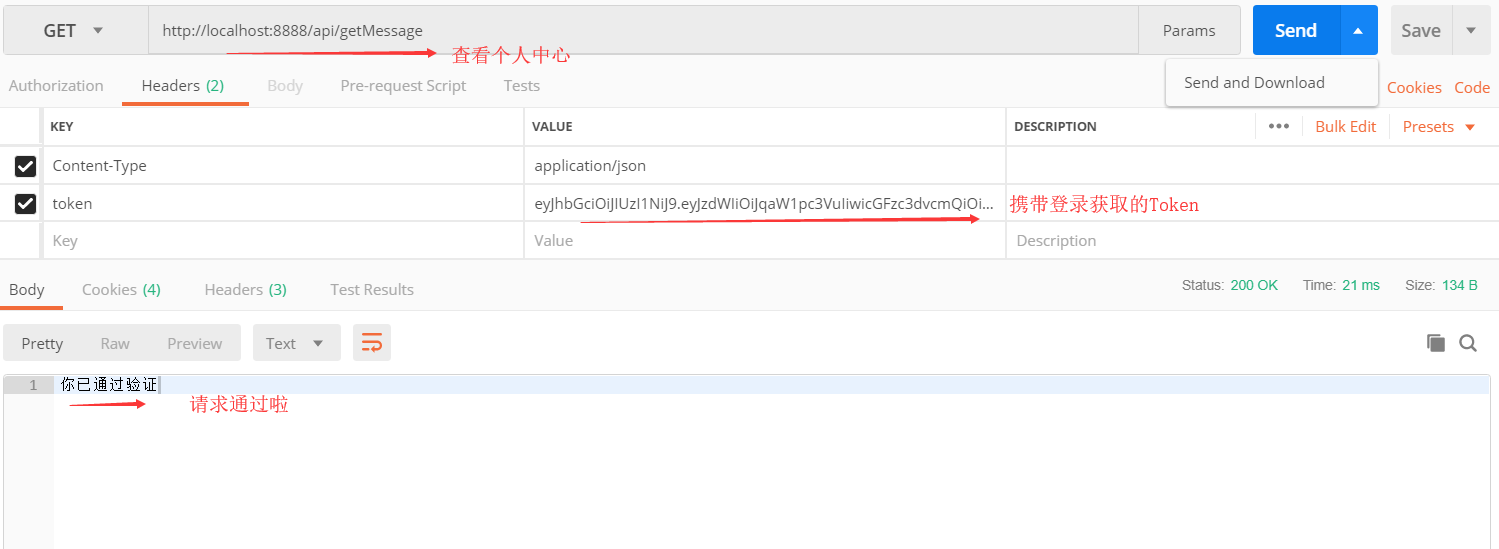

最后一步,我们现在来访问一下啊

理解JWT的更多相关文章

- 理解JWT(Json Web Token)

这篇文章写得不错: 理解JWT(JSON Web Token)认证及python实践,这里不做转载,仅摘要如下,有删改,仅做个人学习,感谢原作者. 常用认证机制: 1)HTTP basic Auth: ...

- 想全面理解JWT?一文足矣!

有篇关于JWT的文章,叫"JWT: The Complete Guide to JSON Web Tokens",写得全面细致.为了自己能更清晰理解并惠及更多人,我把它大致翻译了过 ...

- 理解JWT的使用场景和优劣

理解JWT的使用场景和优劣 淘楼小能手 百家号04-2816:20 经过前面两篇文章<JSON Web Token - 在Web应用间安全地传递信息><八幅漫画理解使用JSON We ...

- 理解JWT(JSON Web Token)认证

理解JWT(JSON Web Token)认证 最近想做个小程序,需要用到授权认证流程.以前项目都是用的 OAuth2 认证,但是Sanic 使用OAuth2 不太方便,就想试一下 JWT 的认证方式 ...

- 看图理解JWT如何用于单点登录

单点登录是我比较喜欢的一个技术解决方案,一方面他能够提高产品使用的便利性,另一方面他分离了各个应用都需要的登录服务,对性能以及工作量都有好处.自从上次研究过JWT如何应用于会话管理,加之以前的项目中也 ...

- 【.NET Core项目实战-统一认证平台】第十二章 授权篇-深入理解JWT生成及验证流程

[.NET Core项目实战-统一认证平台]开篇及目录索引 上篇文章介绍了基于Ids4密码授权模式,从使用场景.原理分析.自定义帐户体系集成完整的介绍了密码授权模式的内容,并最后给出了三个思考问题,本 ...

- 理解JWT(JSON Web Token)认证及python实践

原文:https://segmentfault.com/a/1190000010312468?utm_source=tag-newest 几种常用的认证机制 HTTP Basic Auth HTTP ...

- JWT—JSON Web Token - 理解JWT网络间应用用户安全认证交互设计

原文地址:http://blog.leapoahead.com/2015/09/06/understanding-jwt/ 官网地址:https://jwt.io/ JSON Web Token(JW ...

- 深入理解JWT的使用场景和优劣

前面简单介绍了JWT的基础只是和简单的小Demo,但是对于JWT的应用场景和优缺点掌握的还够,这些东西只有自己实践过才能搞清楚其中的细节.在网上看到一个大佬对这块讲的比较好,就转载过来一起学习下. 原 ...

- 冷饭新炒:理解JWT的实现原理和基本使用

前提 这是<冷饭新炒>系列的第五篇文章. 本文会翻炒一个用以产生访问令牌的开源标准JWT,介绍JWT的规范.底层实现原理.基本使用和应用场景. JWT规范 很可惜维基百科上没有搜索到JWT ...

随机推荐

- PHP算法之整数转罗马数字

罗马数字包含以下七种字符: I, V, X, L,C,D 和 M. 字符 数值I 1V 5X 10L 50C 100D 500M 1000例如, 罗马数字 2 写做 II ,即为两个并列的 1.12 ...

- Java 局部变量

Java 局部变量 局部变量声明在方法.构造方法或者语句块中: 局部变量在方法.构造方法.或者语句块被执行的时候创建,当它们执行完成后,变量将会被销毁: 访问修饰符不能用于局部变量: 局部变量只在声明 ...

- bcolz

raise Exception("this is an ex") bcolz总结: 0.需要用bcolz的columns需要为ndarray的列,不能直接拿list去赋值,因为我发 ...

- [JZOJ3400] 【GDOI2014模拟】旅行

题目 题目大意 给你一个图,让你选择权值和最小的边,使得\(1\)和\(n\),\(2\)和\(n-1\),--,\(K\)和\(n-K+1\)联通. \(K\leq 4\) 思考历程 一看到这题就觉 ...

- C++ 字符串相互转换 适合 lua project

#include <iostream> #include <Windows.h> #include <assert.h> #define Main main voi ...

- duilib教程之duilib入门简明教程9.界面布局

上一个教程实现的标题栏代码中,并没有看到处理自适应窗口大小的代码,但是窗口大小变化后,按钮的位置会跟着变化,这是因为我们将按钮放到了HorizontalLayout.VerticalLayout,这样 ...

- quartz的job中注入spring对象!

一般情况下,quartz的job中使用autowired注解注入的对象为空,这时候我们就要使用spring-quartz提供的AdaptableJobFactory类. 自定义一个类: public ...

- STM32笔记——Power Controller(PWR)

The device requires a 1.8 to 3.6 V operating voltage supply (VDD). An embedded linear voltage regula ...

- POJ-2253-Frogger-/Floyd-Warshall/

Freddy Frog is sitting on a stone in the middle of a lake. Suddenly he notices Fiona Frog who is sit ...

- 11_springmvc之RESTful支持

一.理解RESTful RESTful架构,就是一种互联网软件架构.它结构清晰.符合标准.易于理解.扩展方便,所以正得到越来越多网站的采用. RESTful(即Representational Sta ...