实验五 burpsuite重放攻击实验

一、实验目的

使用burpsuite软件实现重放攻击。

二、实验准备

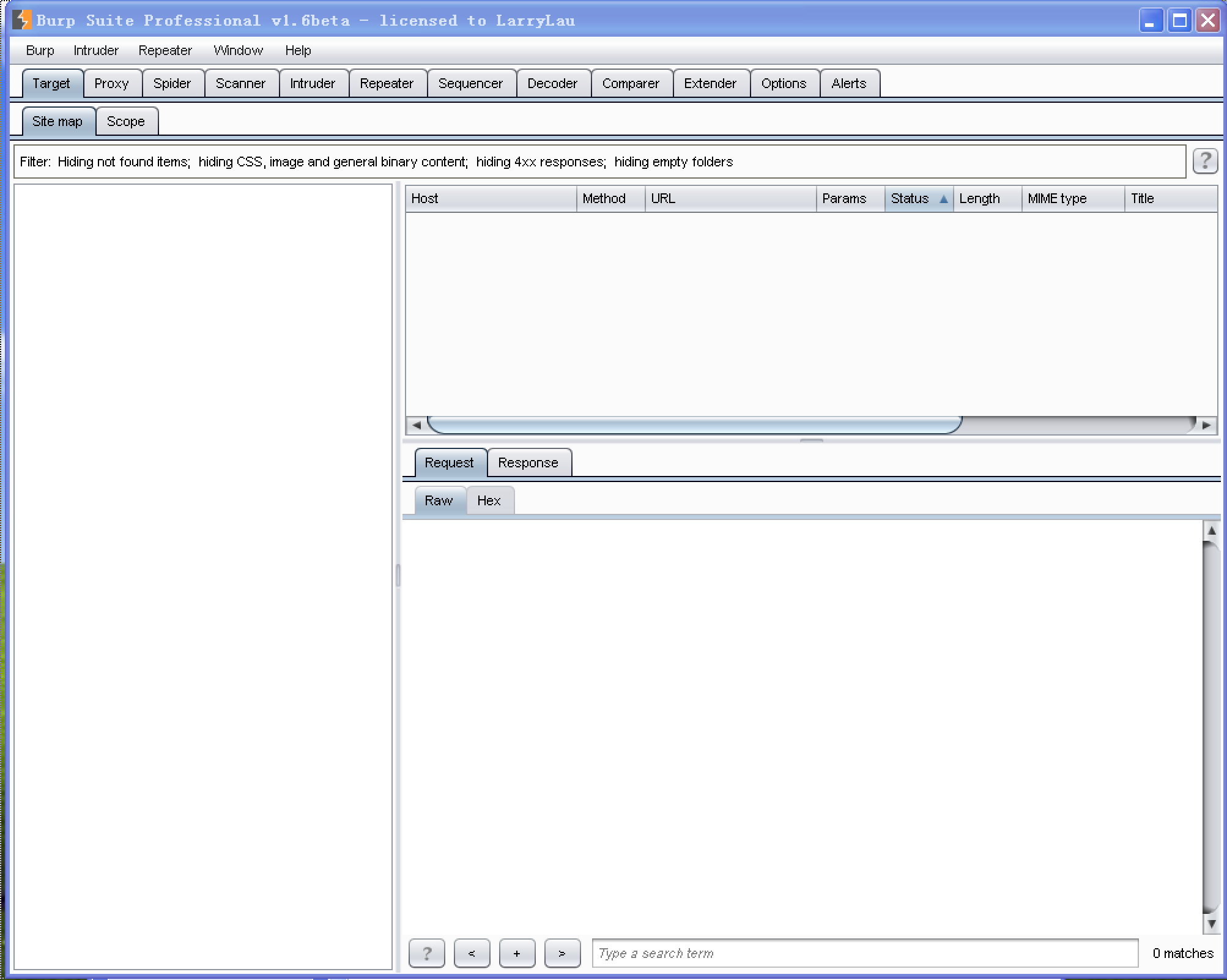

1.笔记本电脑一台,安装vmware虚拟机和windows XP系统,下载安装burpsuite professional v1.6。

2.实验参考了几篇csdn博客和i春秋网站burpsuite视频教程(https://www.ichunqiu.com/course/51241)。

三、软件原理

Burpsuite是Web应用程序测试的最佳工具之一,其多种功能可以帮我们执行各种任务:请求的拦截和修改,扫描web应用程序漏洞,以暴力破解登陆表单,执行会话令牌等多种的随机性检查。

1.软件功能

proxy—Burpsuite带有一个代理,通过默认端口8080上运行,使用这个代理,我们可以截获并修改从客户端到web应用程序的数据包。

Spider–Burpsuite的蜘蛛功能是用来抓取Web应用程序的链接和内容等,它会自动提交登陆表单(通过用户自定义输入)的情况下。Burpsuite的蜘蛛可以爬行扫描出网站上所有的链接,通过对这些链接的详细扫描来发现Web应用程序的漏洞 。

Scanner–它是用来扫描Web应用程序漏洞的,在测试的过程中可能会出现一些误报,因为自动扫描器扫描的结果不可能完全100%准确。

Intruder–此功能可用于多种用途,如利用漏洞,Web应用程序模糊测试,进行暴力破解等。

Repeater–此功能用于根据不同的情况修改和重放相同的请求次数并进行分析。

Sequencer–此功能主要用来检查Web应用程序提供的会话令牌的随机性,并执行各种测试。

Decoder–此功能可用于解码数据找回原来的数据形式,或者进行编码和加密数据。

Comparer–此功能用来执行任意的两个请求,响应或任何其它形式的数据之间的比较。

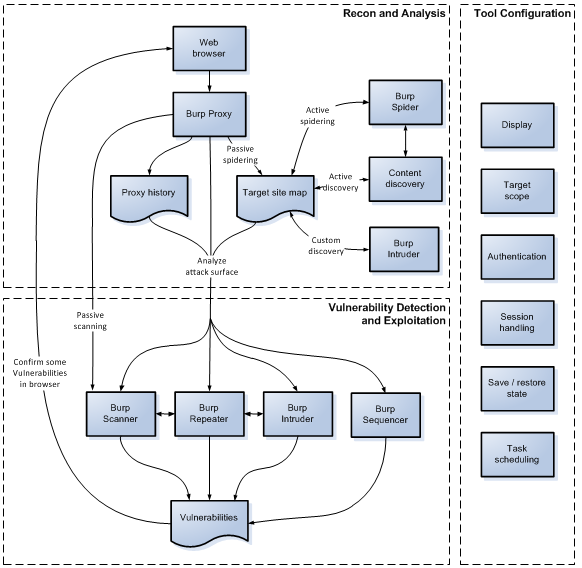

2.工作流程

图片来源于一篇博客,我认为比较系统地描述了burpsuite软件的测试流程。

四、实验内容

(一)登陆信息重放

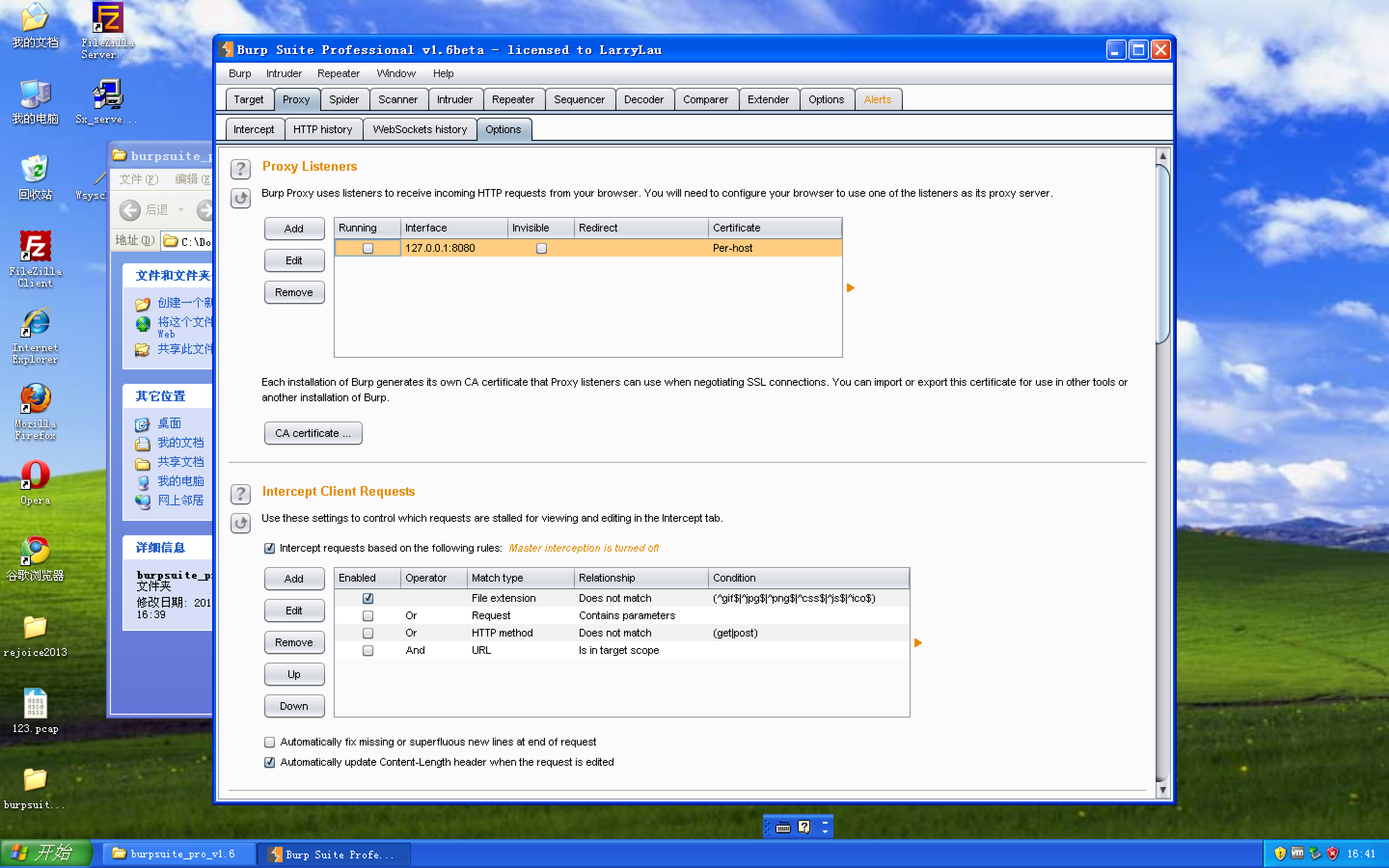

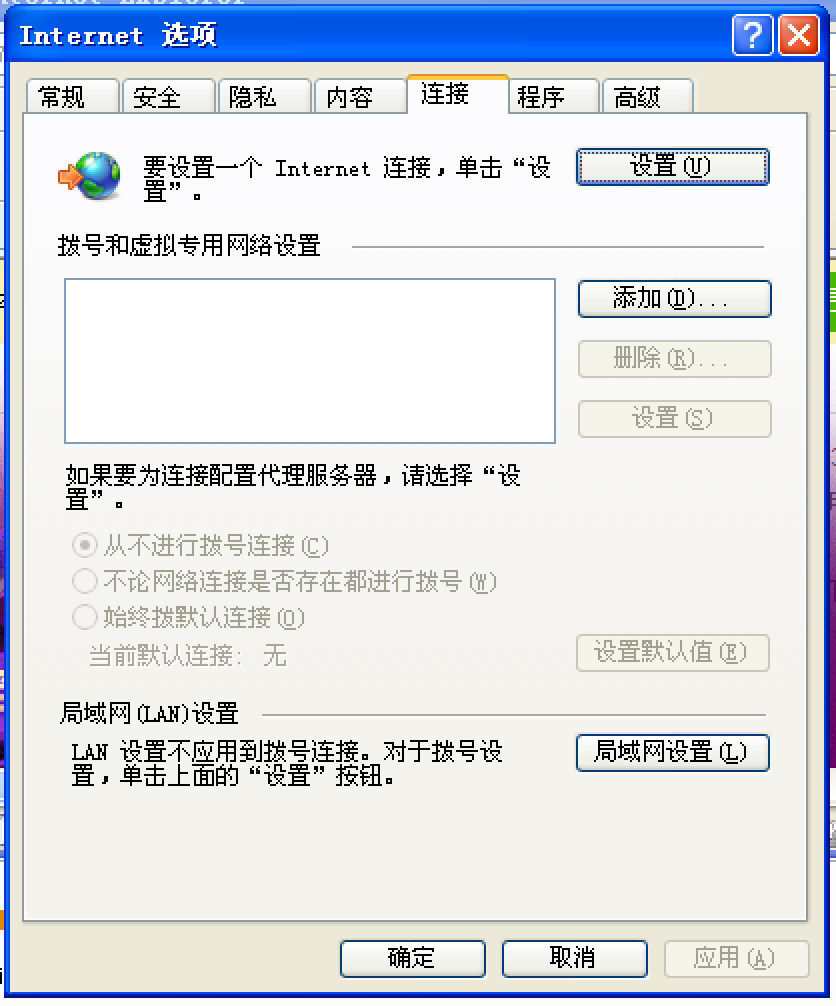

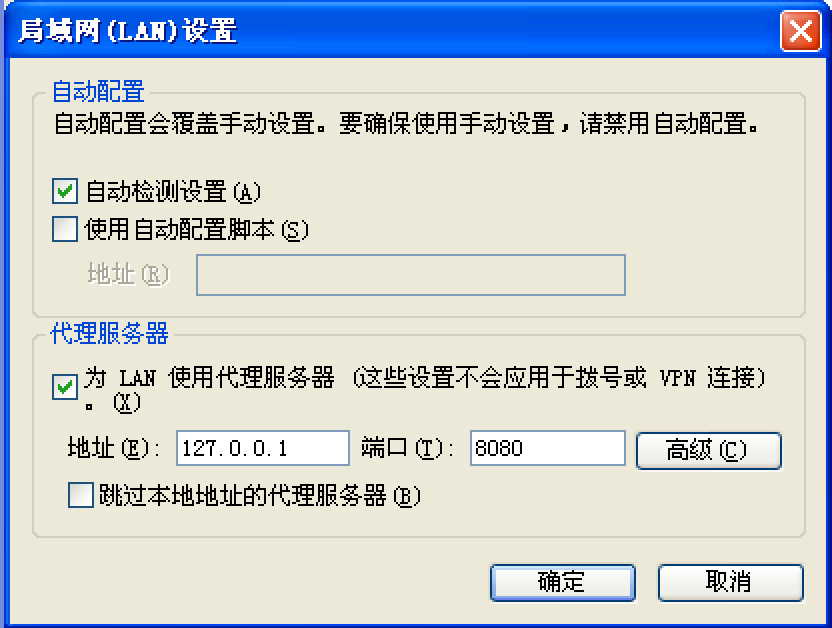

1.设置浏览器的代理服务器和端口为127.0.0.1:8080,注意保持一致。

proxy(代理)—opitions,其中running要勾选才可以监听。

浏览器—工具—internet选项—局域网设置—代理服务器(设置代理就是把浏览器发的数据包通过burpsuite,被burpsuite拦截)

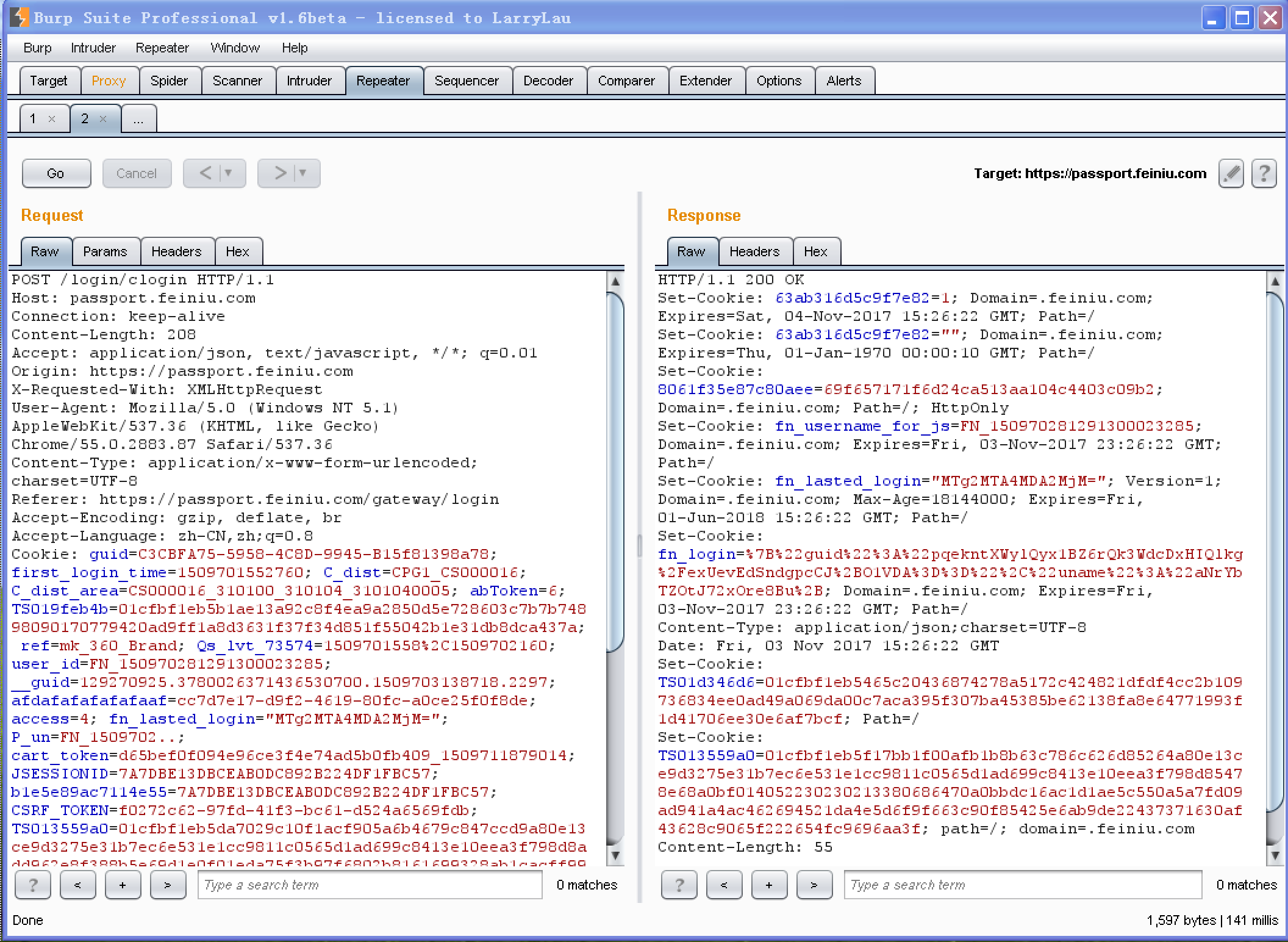

2.打开飞牛网,进行用户名、密码登陆(这里抹掉了用户名)。

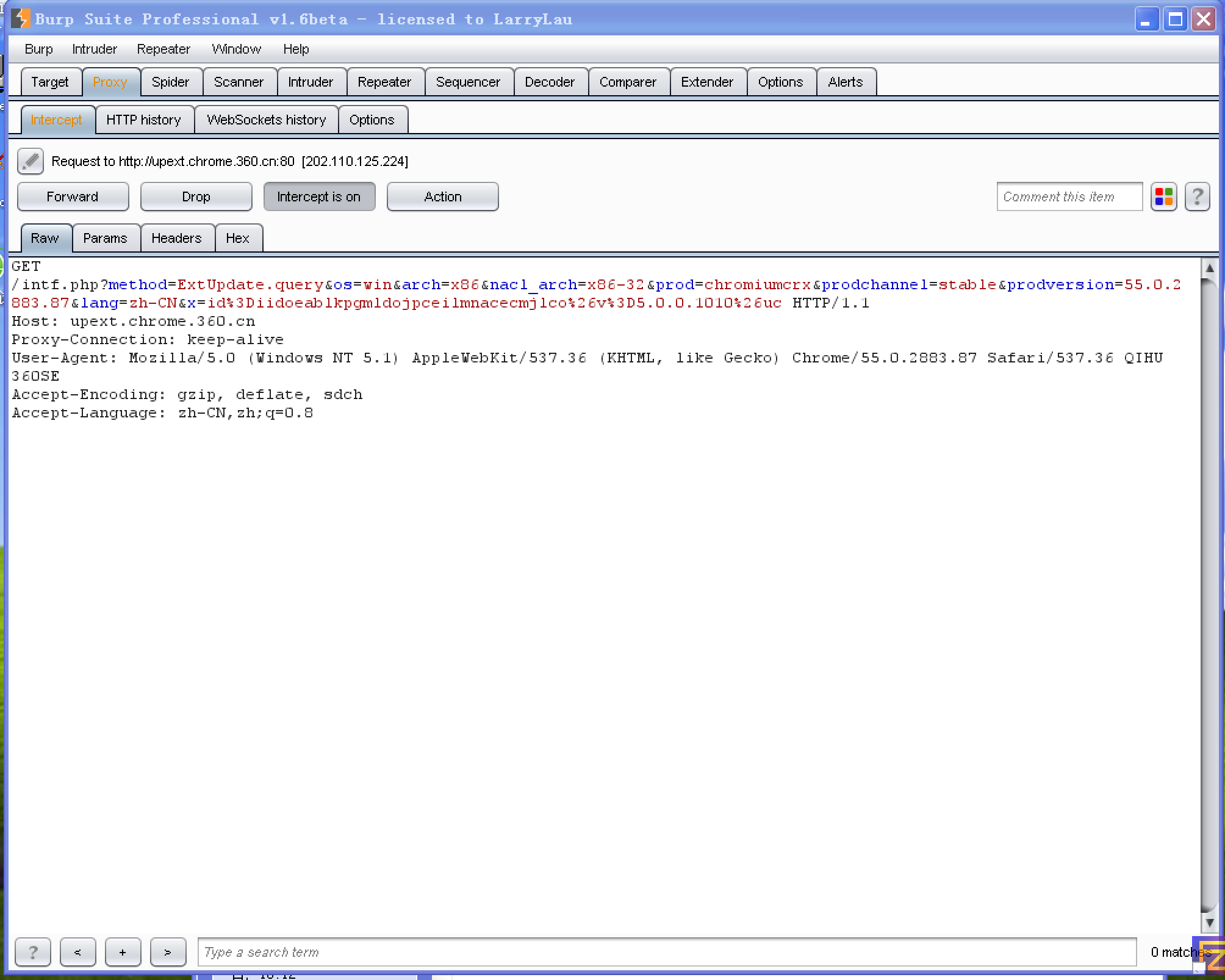

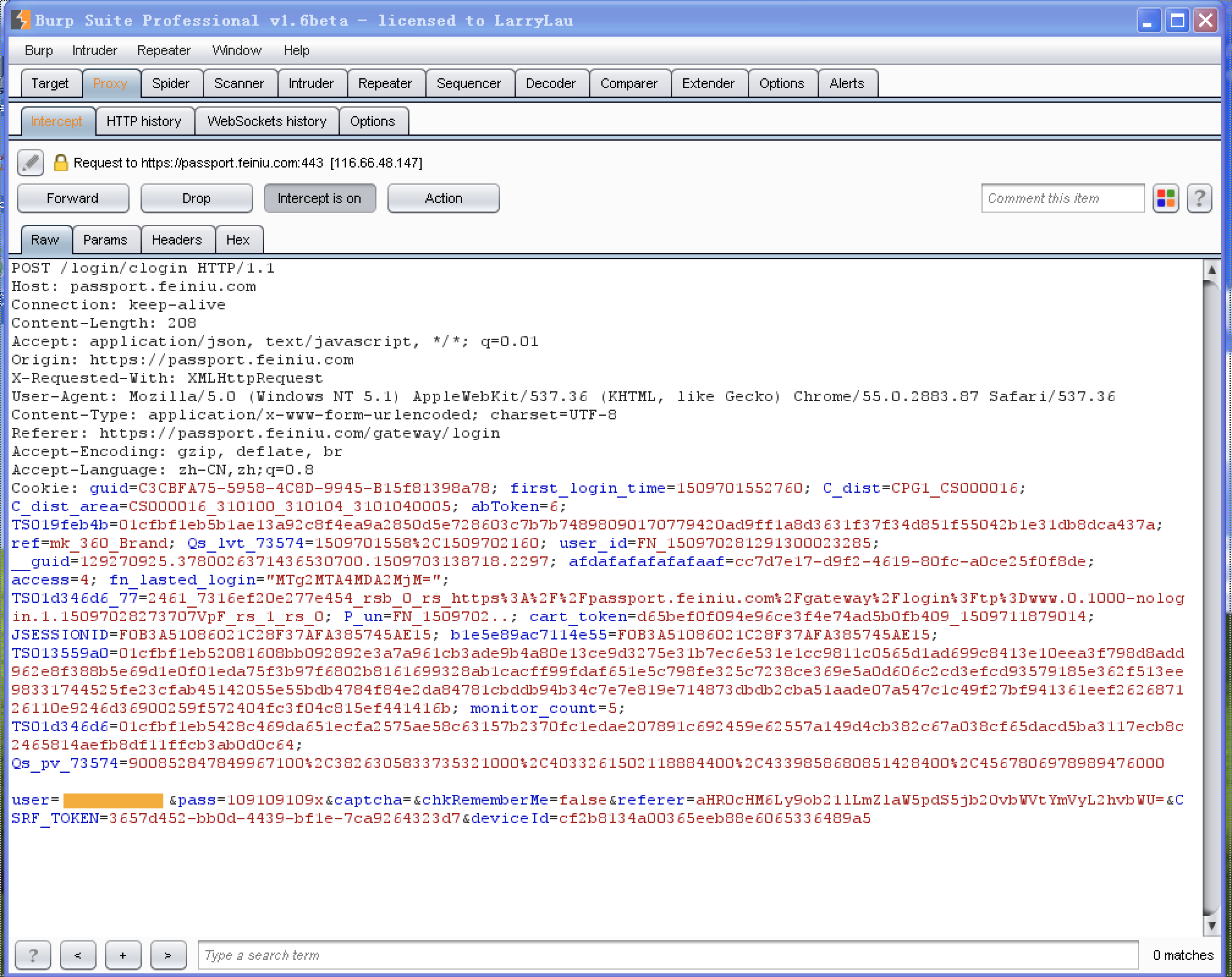

这时burpsuite已经成功拦截到登录信息。

3.把不需要的请求“forward”掉,然后筛选请求地址。

发现成功捕获到了登录数据,用户名(抹掉)和明文的密码。

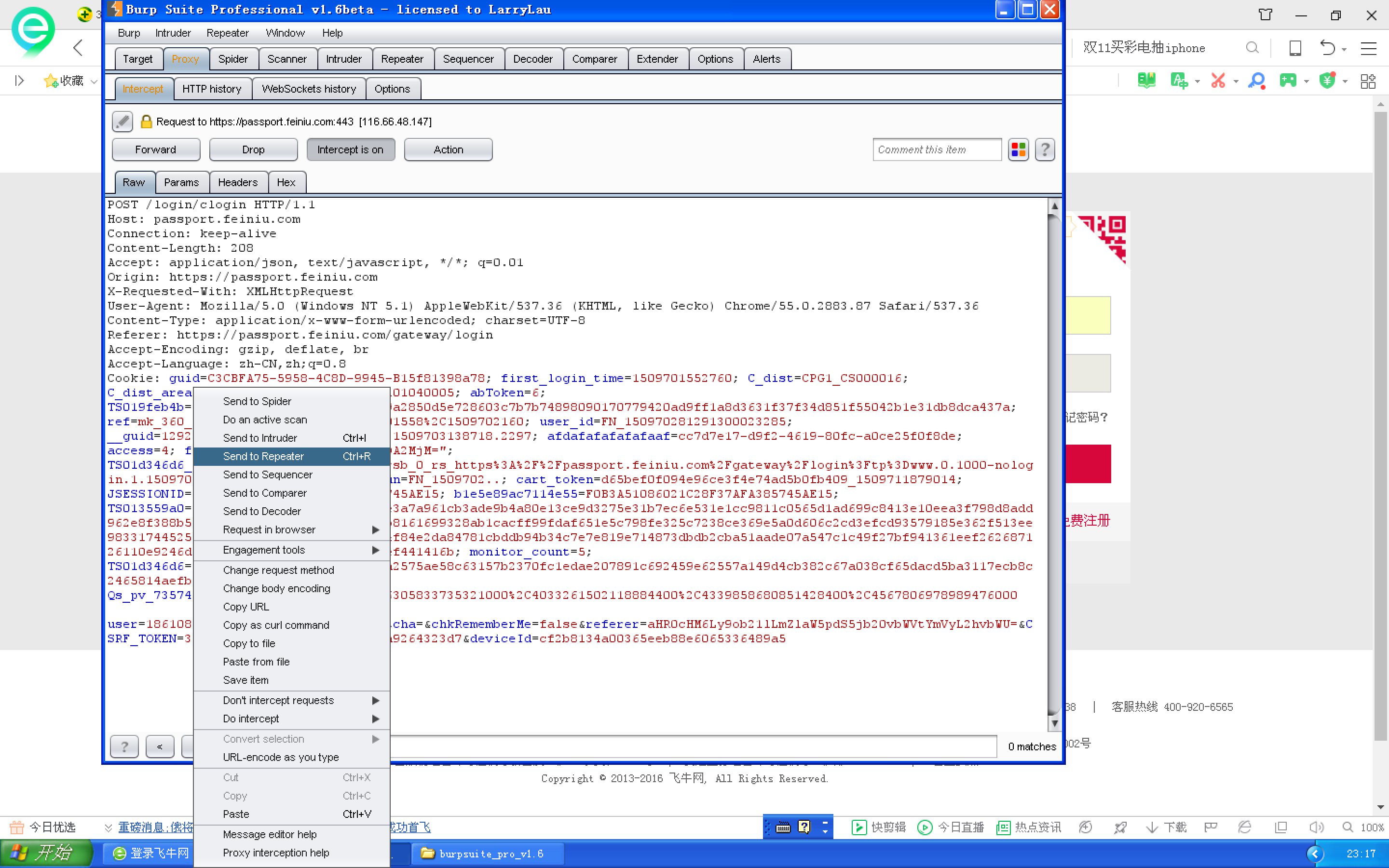

4.右键选择send to repeater。

点击按钮“go”,在右侧的“response”可以看到页面的回应数据,右键点击“send to comparer”。

对左侧“request”数据进行部分更改,如用户名的手机号码删减几位数,点击按钮“go”,再次观察回应数据,右键点击“send to comparer”。

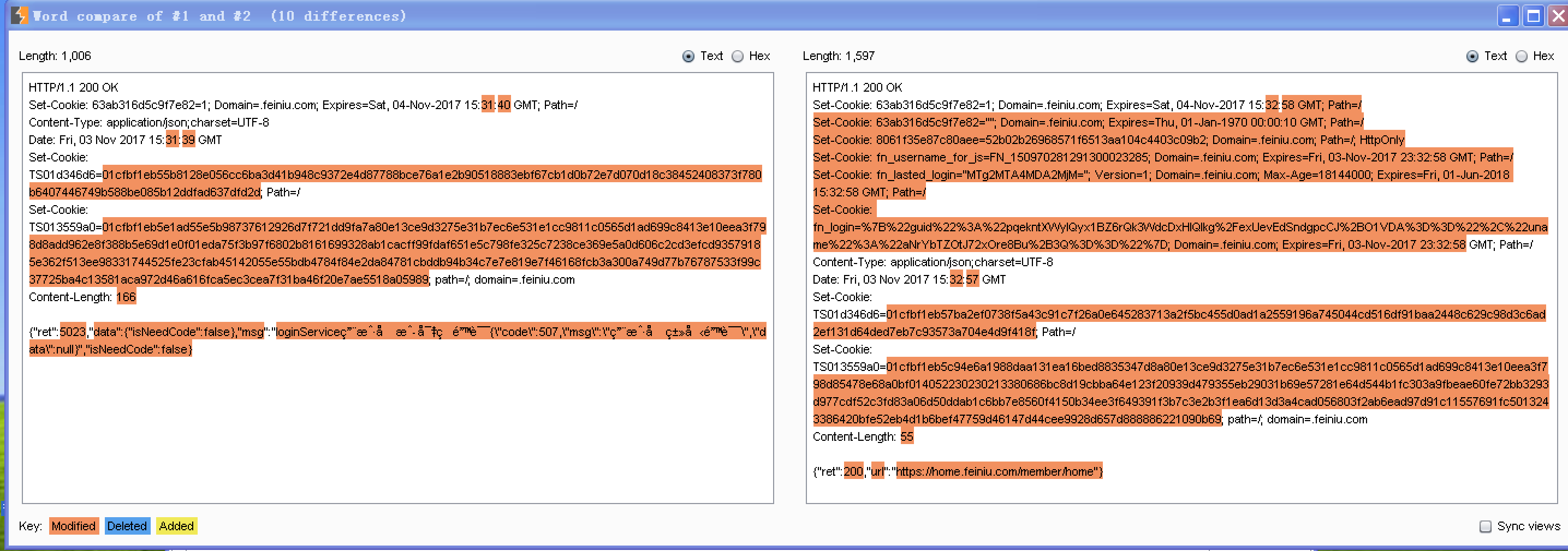

5.在comparer中进行两次回应的比较。

(二)篡改、转发请求测试

代理服务器和burpsuite的配置与(一)类似。

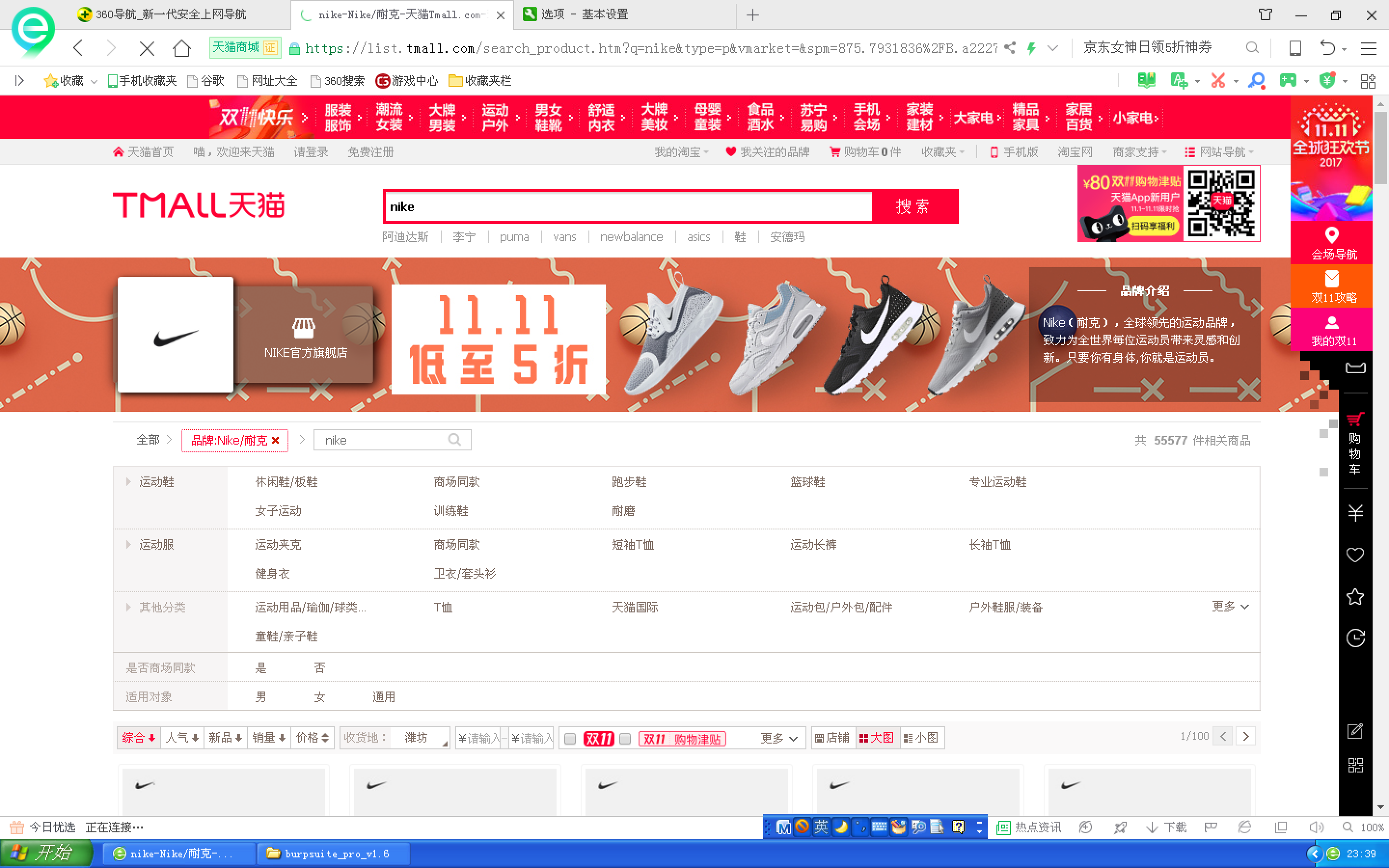

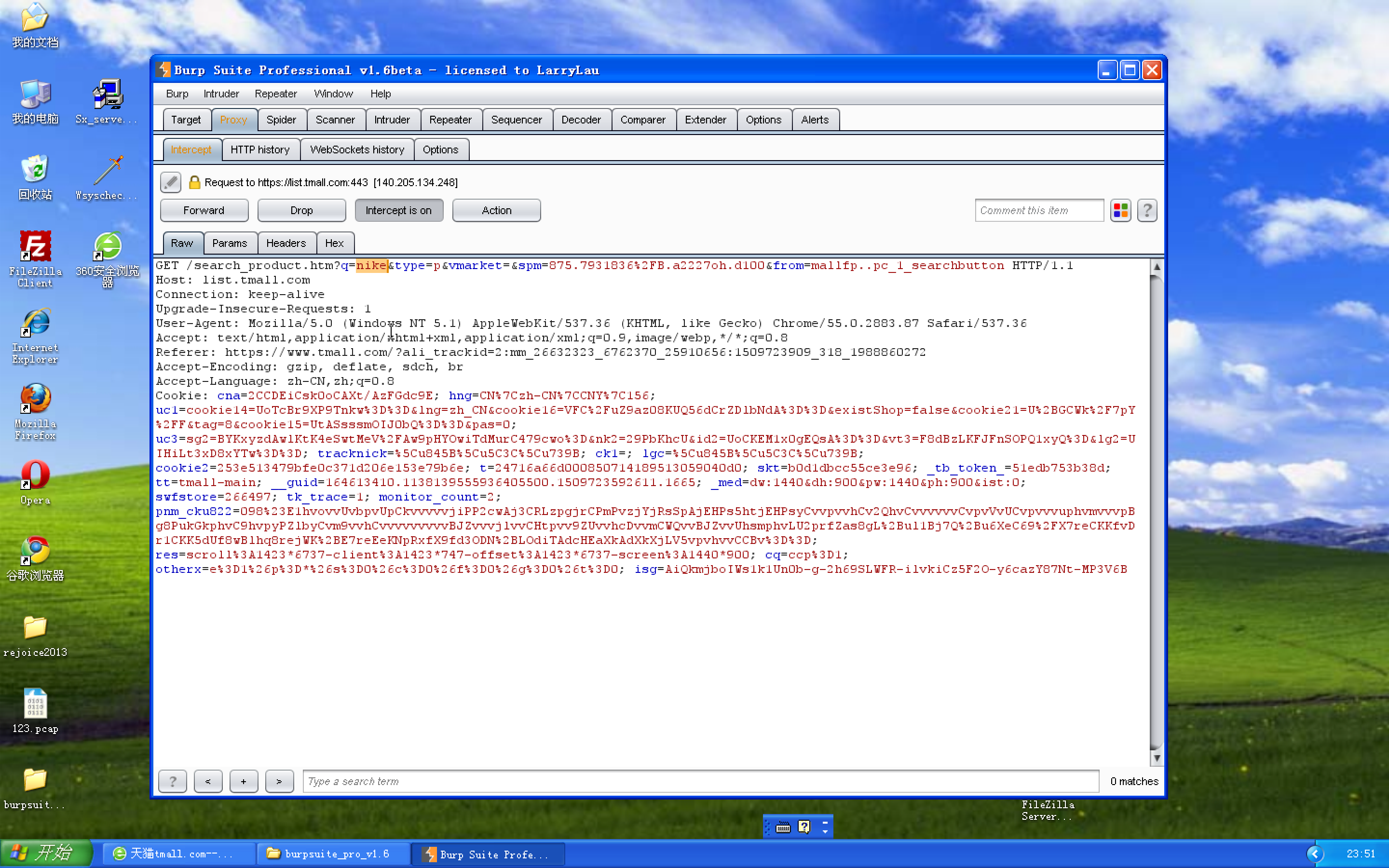

1.在淘宝中搜索nike,观察正常的搜索结果。

2.在burpsuite中点击proxy(代理)—opitions,其中running要勾选才可以监听。

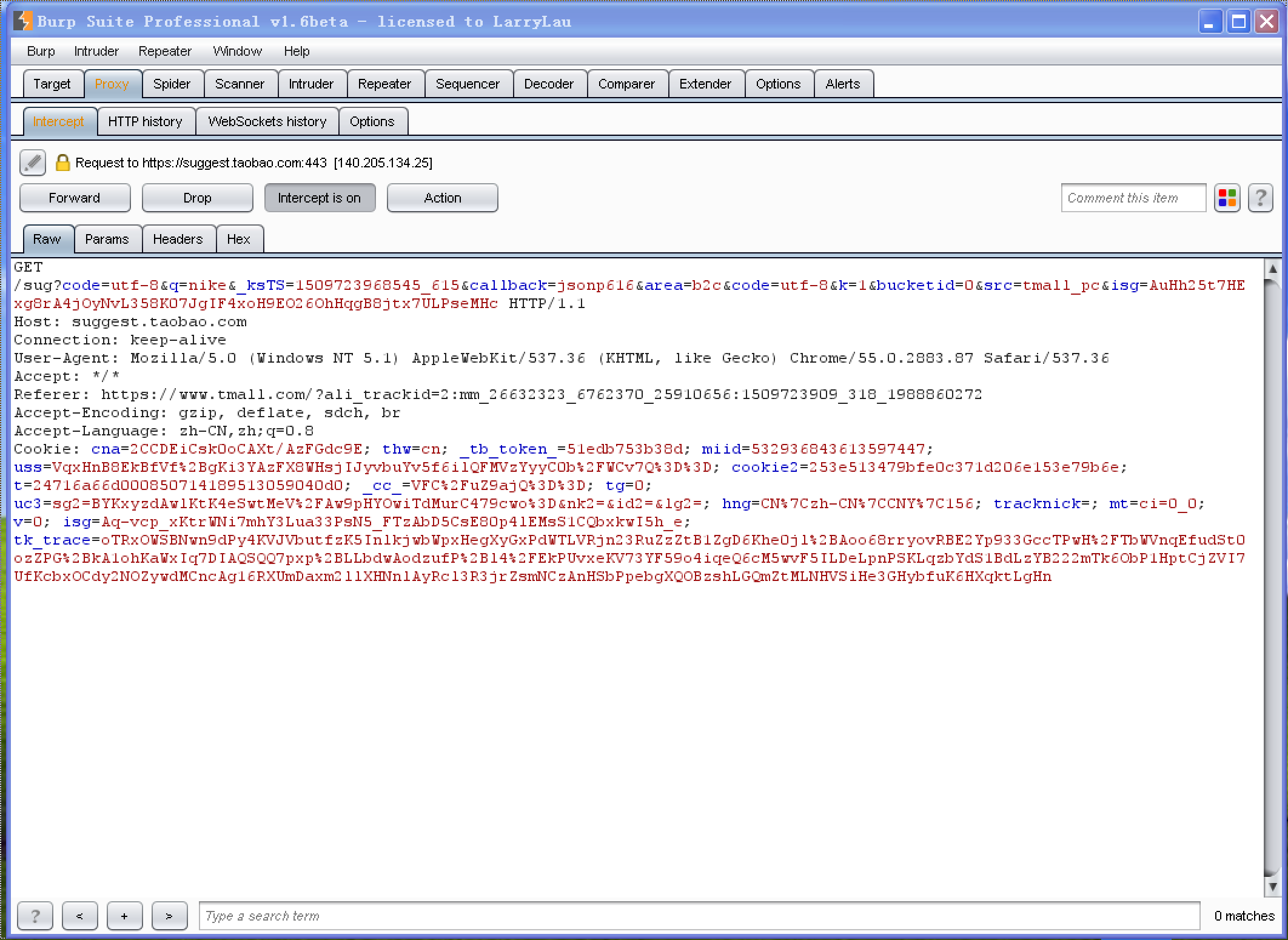

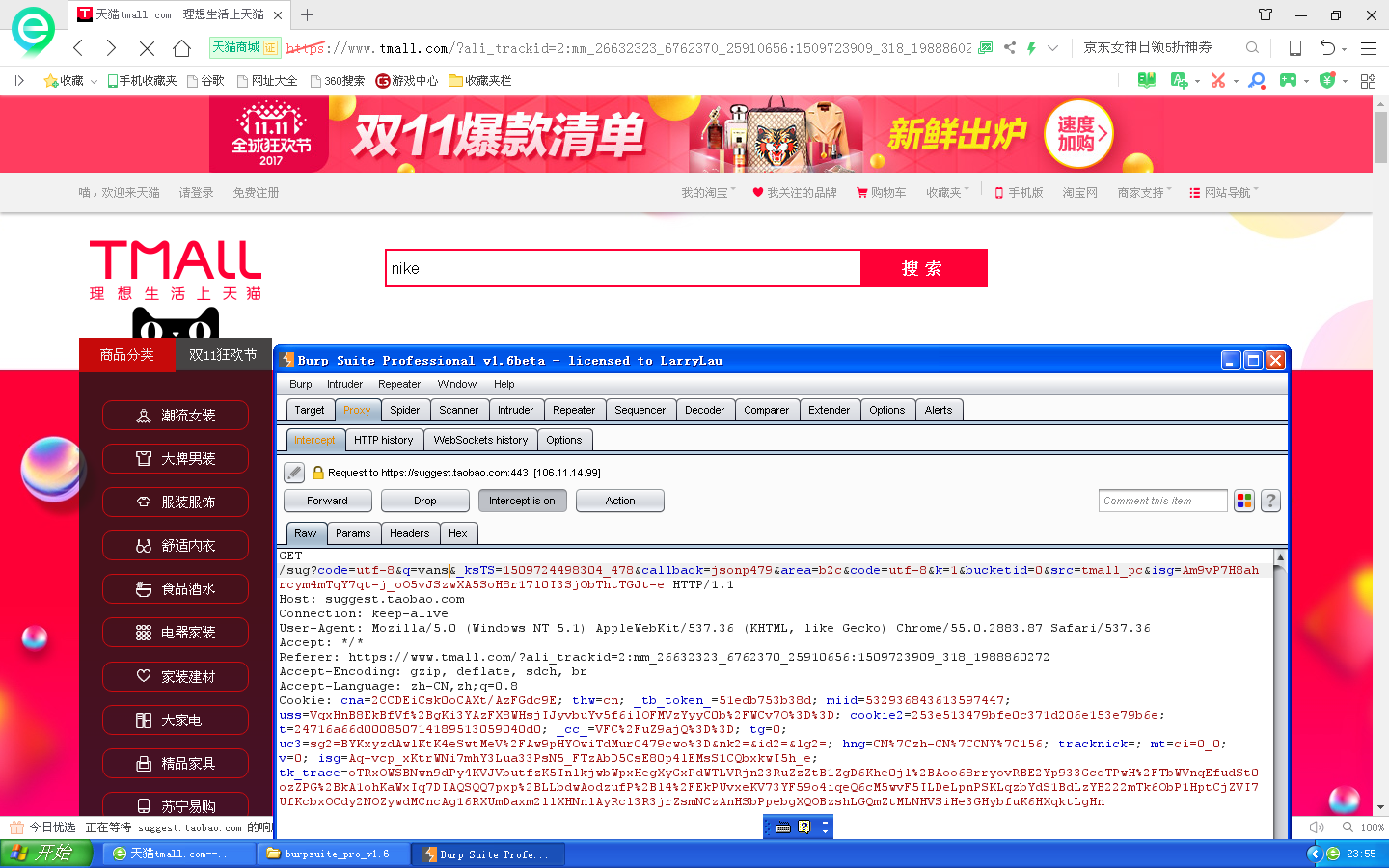

3.在淘宝中再次搜索nike,发现burpsuite中已经截获到数据包。

4.把不需要的请求“forward”掉,然后筛选请求地址。

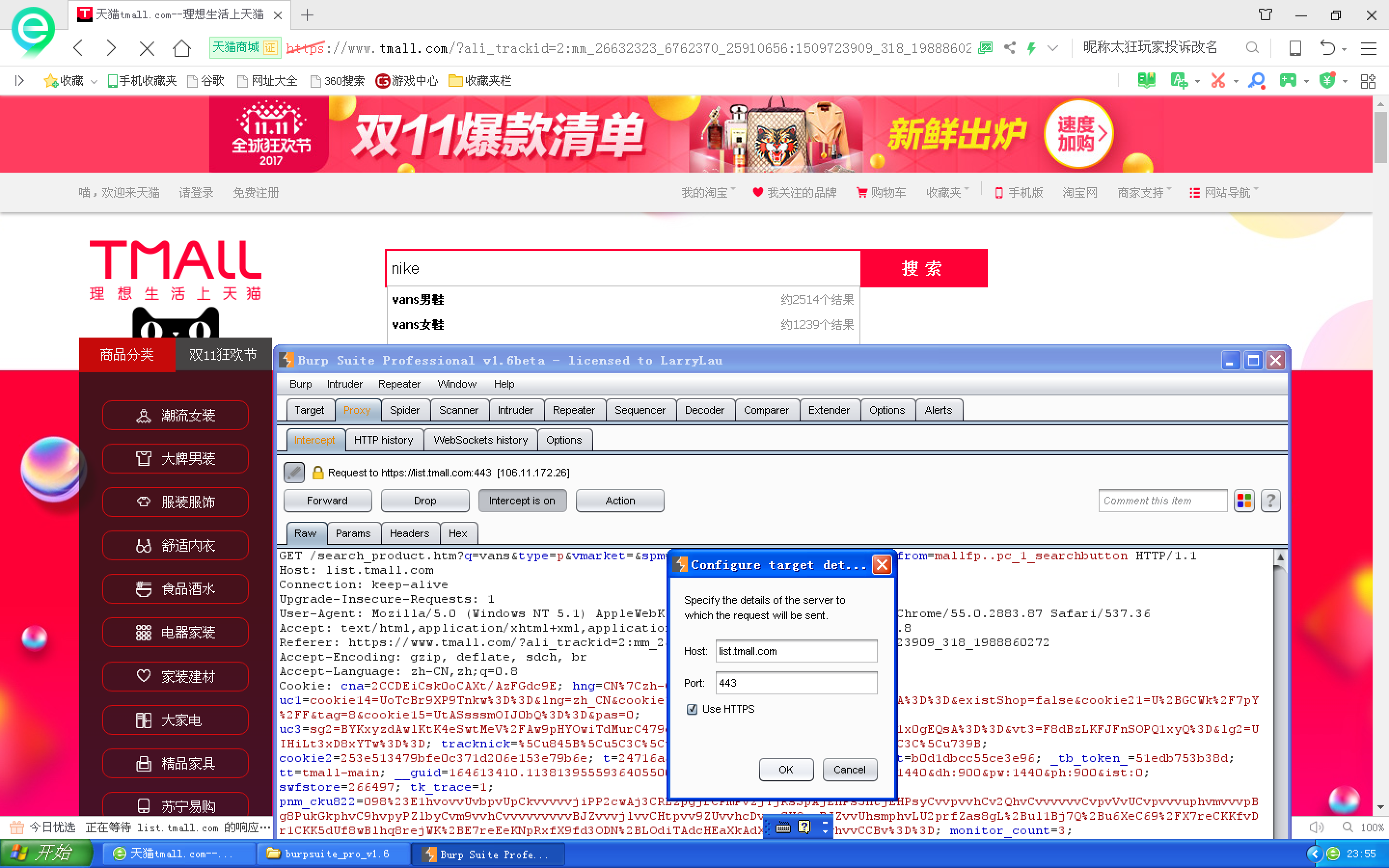

最后筛选出了一个请求地址。

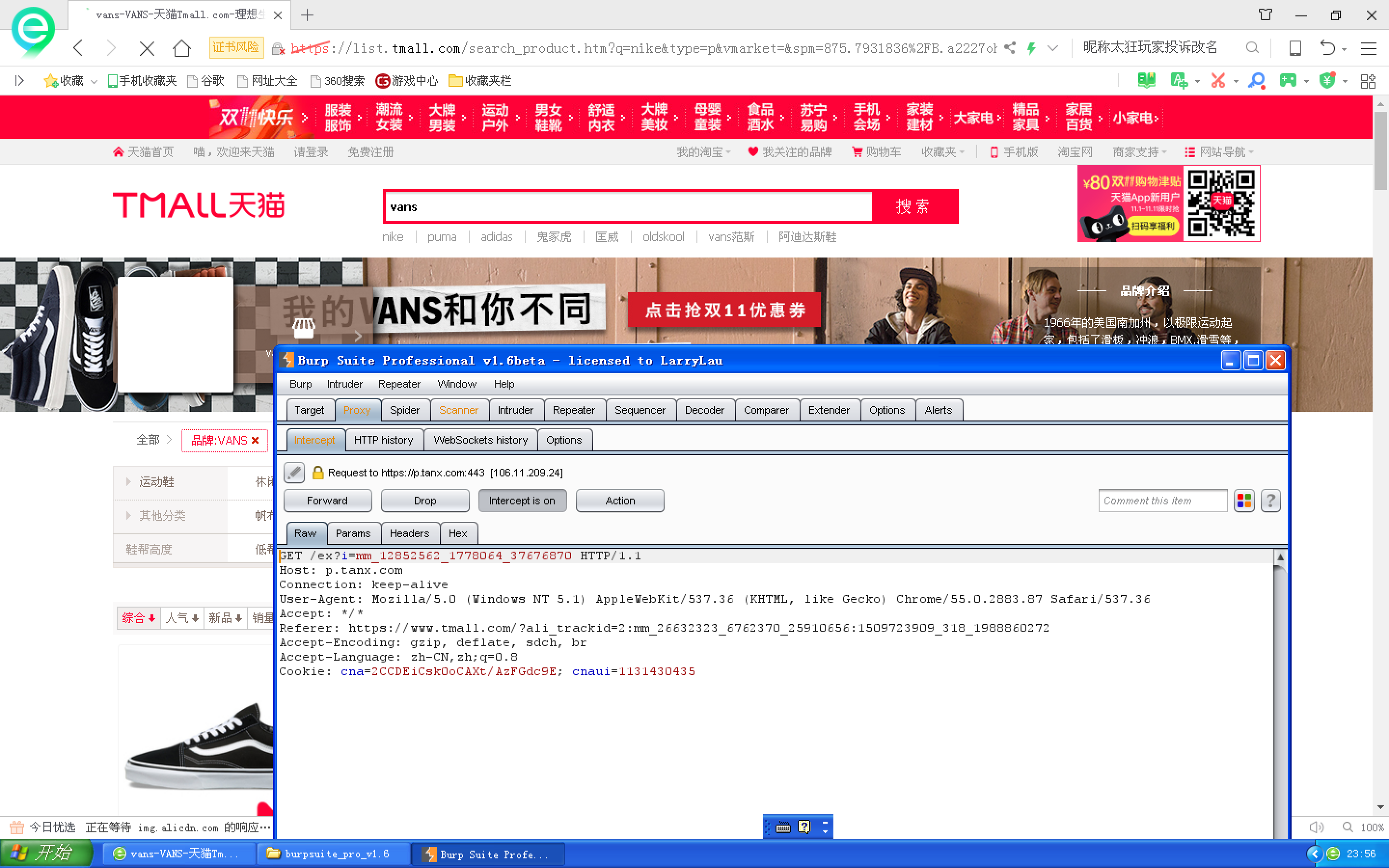

将其中的搜索关键字由“nike”改为“vans”,并发回服务器,观察结果。

结果是页面中的搜索项和搜索结果都变成了“vans”。

利用同样的原理进行操作,可以使登录页面的请求结果变成“用户名/密码错误”。

五、实验小结

1.burpsuite是一个是用于攻击web 应用程序的集成平台。它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程。本次试验主要用了proxy、repeater、comparer三个模块,对其他模块的功能还没有实践方面的了解,今后针对这些方面进行更加深入学习。

2.实验涉及到“浏览器代理”,在这里进行简要解释:

提供代理服务的电脑系统或其它类型的网络终端称为代理服务器(英文:Proxy Server)。一个完整的代理请求过程为:客户端首先与代理服务器创建连接,接着根据代理服务器所使用的代理协议,请求对目标服务器创建连接、或者获得目标服务器的指定资源。而所谓的浏览器代理就是给浏览器指定一个代理服务器,浏览器的所有请求都会经过这个代理服务器。不同浏览器的设置方式类似。

设置好后可以通过分析/修改代理服务器的流量从而修改用户与服务器之间的请求响应,通过修改请求/响应达到我们需要的目的。例如:前端上传绕过,抓取表单数据等。

实验五 burpsuite重放攻击实验的更多相关文章

- 2017年 实验五 B2B模拟实验

实验五 B2B模拟实验 [实验目的] ⑴.掌握B2B中供应商的供求信息发布.阿里商铺开设和订单交易等过程. ⑵.掌握B2B中采购商的采购信息的发布.交易洽谈.网上支付和收货等过程. [实验条件] ⑴ ...

- BurpSuite工具应用及重放攻击实验

一.BurpSuite工具介绍 BurpSuite是用于攻击web 应用程序的集成平台.它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程.所有的工具都共享一个能处理并显示HT ...

- 【黑金原创教程】【FPGA那些事儿-驱动篇I 】实验五:按键模块④ — 点击,长点击,双击

实验五:按键模块④ - 点击,长点击,双击 实验二至实验四,我们一共完成如下有效按键: l 点击(按下有效) l 点击(释放有效) l 长击(长按下有效) l 双击(连续按下有效) 然而,不管哪个实验 ...

- 20145215&20145307《信息安全系统设计基础》实验五 网络通信

小组成员:20145215卢肖明.20145307陈俊达 实验报告链接:信息安全系统设计基础--实验五实验报告

- 20145216 20145330 《信息安全系统设计基础》 实验五 简单嵌入式WEB 服务器实验

20145216 20145330 <信息安全系统设计基础> 实验五 简单嵌入式WEB 服务器实验 实验报告封面 实验步骤 1.阅读理解源码 进入/arm2410cl/exp/basic/ ...

- 20145208《信息安全系统设计基础》实验五 简单嵌入式WEB 服务器实验

20145208<信息安全系统设计基础>实验五 简单嵌入式WEB 服务器实验 20145208<信息安全系统设计基础>实验五 简单嵌入式WEB 服务器实验

- 20145315&20145307《信息安全系统设计基础》实验五

20145315&20145307<信息安全系统设计基础>实验五 北京电子科技学院(BESTI) 实 验 报 告 课程:信息安全系统设计基础 班级:1453 1452 姓名:陈俊达 ...

- 实验五(简单嵌入式WEB服务器实验)问题总结

实验五问题总结 问题链接:<信息安全系统设计基础>实验五实验报告 虽然将07_httpd文件中全部拷贝进了bc中,文件夹中拥有Makefile文件,但是还是无法通过make得到该文件夹中c ...

- 20145210 20145226 《信息安全系统设计基础》实验五 简单嵌入式WEB服务器实验

20145210 20145226 <信息安全系统设计基础>实验五 简单嵌入式WEB服务器实验 结对伙伴:20145226 夏艺华 实验报告封面 实验目的与要求 · 掌握在ARM开发板实现 ...

随机推荐

- Nat Nanotechnol | 朱涛/陈春英等合作发现碳纳米管呼吸暴露后的延迟毒性导致小鼠原位乳腺肿瘤的多发性广泛转移

碳纳米管(Carbon nanotube, CNT)是重要的一维纳米材料,由于其良好的力学.电学和化学性能,可用作超强纤维.隐身材料.大功率超级电容器.传感器等,在纳米材料.信息.光电.能源.传感及生 ...

- Bootstrap历练实例:标签修饰

您可以使用修饰的 class label-default.label-primary.label-success.label-info.label-warning.label-danger 来改变标签 ...

- Spring AOP注解形式简单实现

实现步骤: 1:导入类扫描的注解解析器 命名空间:xmlns:context="http://www.springframework.org/schema/context" xsi ...

- jenkins+svn+pipeline+kubernetes部署java应用(一)

一.linux安装svn服务端 yum -y install subversion 二.创建svn版本库(项目仓库) mkdir -p /home/svn svnadmin create /home/ ...

- python入门:if、elif、else 条件语句的基本用法

#!/usr/bin/env python # -*- coding:utf-8 -*- #elif(否则如果,译音:埃尔夫)eise(否则,译音:埃尔斯) #if.elif.else 条件语句的基本 ...

- PHP分页类代码

今天为大家献上一段代码,这是一段php分页代码: <?php//创建分页类class Page { private $_all_num; ...

- CentOS 7 配置OpenCL环境(安装NVIDIA cuda sdk、Cmake、Eclipse CDT)

序 最近需要在Linux下进行一个OpenCL开发的项目,现将开发环境的配置过程记录如下,方便查阅. 完整的环境配置需要以下几个部分: 安装一个OpenCL实现,基于硬件,选择NVIDIA CUDA ...

- Nordic Collegiate Programming Contest 2015 D. Disastrous Downtime

You're investigating what happened when one of your computer systems recently broke down. So far you ...

- Java观察者模式(Observer)

一.定义 观察者模式定义了一种一对多的依赖关系,让多个观察者对象同时监听某一个主题对象.这个主题对象在状态上发生变化时,会通知所有观察者对象,让他们能够自动更新自己.主要应用在java的AWT事件机制 ...

- chardet的下载及安装

1.chardet下载地址 https://pypi.python.org/pypi/chardet/3.0.4#downloads 2.解压至安装路径 D:\Program Files (x86)\ ...