SpringSecurity权限管理系统实战—五、整合SpringSecurity(下)

系列目录

前言

上篇文章SpringSecurity整合了一半,这次把另一半整完,所以本篇的序号接着上一篇。

七、自定义用户信息

前面我们登录都是用的指定的用户名和密码或者是springsecurity默认的用户名和打印出来的密码。我们要想连接上自定义数据库只需要实现一个自定义的UserDetailsService。

我们新建一个JwtUserDto继承UserDetails并实现它的方法

@Data

@AllArgsConstructor

public class JwtUserDto implements UserDetails {

//用户数据

private MyUser myUser;

//用户权限的集合

@JsonIgnore

private List<GrantedAuthority> authorities;

public List<String> getRoles() {

return authorities.stream().map(GrantedAuthority::getAuthority).collect(Collectors.toList());

}

//加密后的密码

@Override

public String getPassword() {

return myUser.getPassword();

}

//用户名

@Override

public String getUsername() {

return myUser.getUserName();

}

//是否过期

@Override

public boolean isAccountNonExpired() {

return true;

}

//是否锁定

@Override

public boolean isAccountNonLocked() {

return true;

}

//凭证是否过期

@Override

public boolean isCredentialsNonExpired() {

return true;

}

//是否可用

@Override

public boolean isEnabled() {

return myUser.getStatus() == 1 ? true : false;

}

}

自定义一个UserDetailsServiceImpl实现UserDetailsService

@Service

@Slf4j

public class UserDetailsServiceImpl implements UserDetailsService {

@Autowired

private UserService userService;

@Autowired

private MenuDao menuDao;

@Override

public JwtUserDto loadUserByUsername(String userName) throws UsernameNotFoundException {

MyUser user = userService.getUser(userName);//根据用户名获取用户

if (user == null ){

throw new UsernameNotFoundException("用户名不存在");//这个异常一定要抛

}else if (user.getStatus().equals(MyUser.Status.LOCKED)) {

throw new LockedException("用户被锁定,请联系管理员");

}

List<GrantedAuthority> grantedAuthorities = new ArrayList<>();

List<MenuIndexDto> list = menuDao.listByUserId(user.getId());

List<String> collect = list.stream().map(MenuIndexDto::getPermission).collect(Collectors.toList());

for (String authority : collect){

if (!("").equals(authority) & authority !=null){

GrantedAuthority grantedAuthority = new SimpleGrantedAuthority(authority);

grantedAuthorities.add(grantedAuthority);

}

}//将用户所拥有的权限加入GrantedAuthority集合中

JwtUserDto loginUser =new JwtUserDto(user,grantedAuthorities);

return loginUser;

}

}

这里在获取权限的时候遇到了个小小的坑,就是mybatis数据里的空值和null,在你从未对这个数据修改时,它就是null。如果修改了又删除掉了,它就会是空值。

meudao中的listByUserId方法

@Select("SELECT DISTINCT sp.id,sp.parent_id,sp.name,sp.icon,sp.url,sp.type,sp.permission " +

"FROM my_role_user sru " +

"INNER JOIN my_role_menu srp ON srp.role_id = sru.role_id " +

"LEFT JOIN my_menu sp ON srp.menu_id = sp.id " +

"WHERE " +

"sru.user_id = #{userId}")

@Result(property = "title",column = "name")

@Result(property = "href",column = "url")

List<MenuIndexDto> listByUserId(@Param("userId")Integer userId);

八、加密

老话题来聊一聊,加密的重要性。

2011年国内某开发者社区(可不就是csdn吗)被攻击数据库,600多万明文存储的用户账号被公开,大量用户隐私泄露。

这是个老梗了,几乎每篇说加密重要性的博文中,csdn的事就要被拿出来遛一遛。

那么为什么密码加密怎么重要??因为在你的数据库被攻击泄露了数据时,如果你的密码也被黑客掌握,那么即使你修复好了数据库泄露的问题,黑客手上仍然还有着用户的密码(总不能要求所有用户修改密码吧)

所以我们需要在系统开发之初就尽量的避免这种问题。

那么说了这么多,怎么来加密呢?

其实在SpringSecurity种已经内置了密码的加密机制,只需要实现一个PasswordEncoder接口即可。

来看一下源码

public interface PasswordEncoder {

String encode(CharSequence var1);

boolean matches(CharSequence var1, String var2);

default boolean upgradeEncoding(String encodedPassword) {

return false;

}

}

- encode():把参数按照特定的解析规则进行解析。

- matches()验证从存储中获取的编码密码与编码后提交的原始密码是否匹配。如果密码匹配,则返回 true;如果不匹配,则返回 false。

- upgradeEncoding():如果解析的密码能够再次进行解析且达到更安全的结果则返回 true,否则返回 false。默认返回 false。

第一个参数表示需要被解析的密码。第二个参数表示存储的密码。

Spring Security 还内置了几种常用的 PasswordEncoder 接口,官方推荐使用的是BCryptPasswordEncoder

。我们来配置一下。在SpringConfig种添加如下代码。

@Autowired

private UserDetailsService userDetailsService;

@Bean

public PasswordEncoder passwordEncoder(){

return new BCryptPasswordEncoder();

}

@Override

protected void configure(AuthenticationManagerBuilder auth) throws Exception {

auth.userDetailsService(userDetailsService).passwordEncoder(passwordEncoder());

}//自定义userDetailsService加密

是不是十分简单,我们再重启项目,这时候控制台就不再打印密码,现在需要输入数据库中的用户名密码才能登录。

九、获取用户信息

之前我们在绘制菜单时,把用户的id给写死了。现在我们要从SpringSecurity中来获取用户信息。

有两种方法获取已登录用户的信息,一种是从session中拿,另一种就是SpringSecurity提供的方法。这里选择后一种方法。

我们可以通过以下方法来获取登录后用户的信息(其余还有获取登录ip等方法,不多介绍)

SecurityContextHolder.getContext().getAuthentication().getPrincipal()

我们转换下类型

JwtUserDto jwtUserDto = (JwtUserDto)SecurityContextHolder.getContext().getAuthentication().getPrincipal();

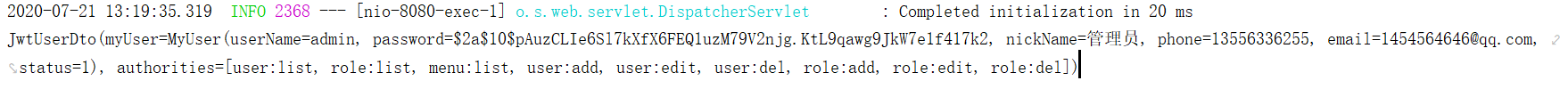

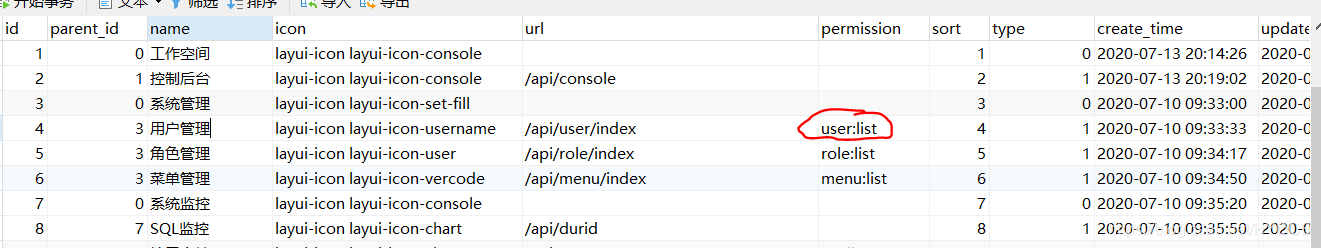

打印一下jwtUserDto,看到我们确实拿到了用户的信息

那么我们改写下通过用户id获取菜单这个方法

@GetMapping(value = "/index")

@ResponseBody

@ApiOperation(value = "通过用户id获取菜单")

public List<MenuIndexDto> getMenu() {

JwtUserDto jwtUserDto = (JwtUserDto)SecurityContextHolder.getContext().getAuthentication().getPrincipal();

Integer userId = jwtUserDto.getMyUser().getId();

return menuService.getMenu(userId);

}

在将前端写死的userId删除。现在我们已经能根据登录用户的不同来自动绘制菜单了。

拥有admin权限的用户

普通权限的用户

十、授权

我们目前只是绘制出了不同权限用户能操作的界面,但是还没有真正的进行权限控制。

之前在七中,我们已经将每个用户所拥有的权限集合放入了GrantedAuthority集合中

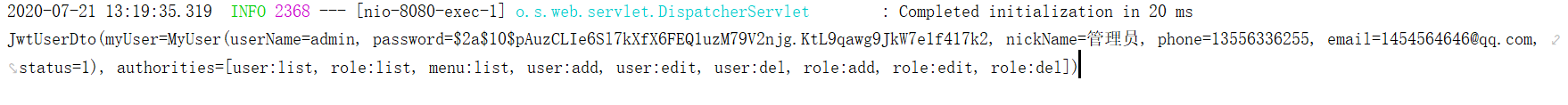

在之前打印的用户信息中可以看到 authorities中就是该用户所拥有的权限

SpringSecurity会自动帮我们进行权限控制。而我们要做的就是在需要进行权限控制的方法上添加上权限标识即可。

例如:用户管理的权限标识是user:list

我们只需要在相关的接口上加上@PreAuthorize("hasAnyAuthority('user:list')")即可

@GetMapping("/index")

@PreAuthorize("hasAnyAuthority('user:list')")

public String index(){

return "system/user/user";

}

@GetMapping

@ResponseBody

@ApiOperation(value = "用户列表")

@PreAuthorize("hasAnyAuthority('user:list')")

public Result<MyUser> userList(PageTableRequest pageTableRequest, UserQueryDto userQueryDto){

pageTableRequest.countOffset();

return userService.getAllUsersByPage(pageTableRequest.getOffset(),pageTableRequest.getLimit(),userQueryDto);

}

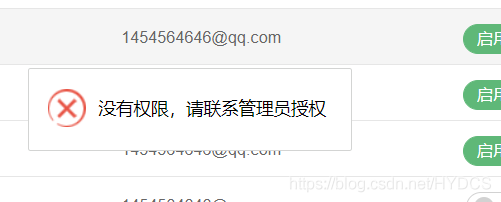

现在我们登录普通用户来操作相关接口,发现报错

控制台打印

修改所有接口,在需要权限控制的接口上添加注解

十一、自定义异常处理

虽说现在功能已经实现了,用户虽说不能访问没有权限的功能了,但是异常没有处理。如果点击,如果前端也没有做错误的拦截的话,用户会看到一串的报错信息,这很不友好,并且也会对服务器造成压力。

我们只需要在之前创建的全局异常处理类中捕获上图的异常即可。

@ExceptionHandler(AccessDeniedException.class)

public Result handleAuthorizationException(AccessDeniedException e)

{

log.error(e.getMessage());

return Result.error().code(ResultCode.FORBIDDEN).message("没有权限,请联系管理员授权");

}

重启项目,在前端书写相应规则,就会十分友好

十二、自定义退出登录

其实SpringSecurity默认注册了一个/logout路由,通过这个路由可以注销登录状态,包括Session和remember-me等等。

我们可以直接在SpringSecurityConfig的configure中定义相应规则,类似formlogin。也可以自定义一个LogoutHadnler,具体可以看这篇文章

至此SpringSecurity的一些常用功能已经实现,下一节我们整合jwt实现无状态登录

SpringSecurity权限管理系统实战—五、整合SpringSecurity(下)的更多相关文章

- SpringSecurity权限管理系统实战—六、SpringSecurity整合jwt

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—四、整合SpringSecurity(上)

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—一、项目简介和开发环境准备

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—二、日志、接口文档等实现

系列目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战 ...

- SpringSecurity权限管理系统实战—七、处理一些问题

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—八、AOP 记录用户、异常日志

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—九、数据权限的配置

目录 SpringSecurity权限管理系统实战-一.项目简介和开发环境准备 SpringSecurity权限管理系统实战-二.日志.接口文档等实现 SpringSecurity权限管理系统实战-三 ...

- SpringSecurity权限管理系统实战—三、主要页面及接口实现

系列目录 前言 后端五分钟,前端半小时.. 每次写js都头疼. 自己写前端是不可能的,这辈子不可能自己写前端的,只能找找别人的模板才能维持的了生存这样子.github,gitee上的模板又多,帮助文档 ...

- [权限管理系统篇] (五)-Spring security(授权过程分析)

欢迎关注公众号[Ccww笔记],原创技术文章第一时间推出 前言 权限管理系统的组件分析以及认证过程的往期文章: Spring security (一)架构框架-Component.Service.Fi ...

随机推荐

- WebApi部署多服务器配置Nginx负载均衡

01PARTCoreWebApi教程本地演示环境 Visual Studio2019 --- Vsersion:16.4.4 + NetCore3.1.2 02PARTNginx快速搭建配置负载均衡 ...

- C语言学习笔记一---C语言概述

一.编程语言与解释语言 1.程序的执行 a.解释:借助一个能试图理解程序的程序,使计算机按要求执行你自己写的程序 b.编译:将所写程序翻译为机器语言写的程序,使计算机按要求执行你自己写的程序 2.两者 ...

- JPA第二天

学于黑马和传智播客联合做的教学项目 感谢 黑马官网 传智播客官网 微信搜索"艺术行者",关注并回复关键词"springdata"获取视频和教程资料! b站在线视 ...

- JPA第一天

学于黑马和传智播客联合做的教学项目 感谢 黑马官网 传智播客官网 微信搜索"艺术行者",关注并回复关键词"springdata"获取视频和教程资料! b站在线视 ...

- statsmodels 示例

Statsmodels 示例 https://www.statsmodels.org/stable/examples/index.html

- PHP usort() 函数

------------恢复内容开始------------ 实例 使用用户自定义的比较函数对数组 $a 中的元素进行排序:Sort the elements of the $a array usin ...

- ABC 162 F Select Half dp 贪心

LINK:Select Half 考试的时候调了一个小时给调自闭了 原来是dp的姿势不太对. 首先 容易发现 奇数最多空2个位置 偶数最多空1一个位置 然后 设f[i][j][k]表示第i个数选了没有 ...

- bzoj 3436小K的农场

3436: 小K的农场 Time Limit: 10 Sec Memory Limit: 128 MB Submit: 2327 Solved: 1105 [Submit][Status][Discu ...

- 剑指 Offer 50. 第一个只出现一次的字符

本题 题目链接 题目描述 我的题解 (方法三应用更广泛:方法一虽有限制,但很好用,此题中该方法效率也最高) 方法一:(适用于范围确定的) 思路分析 该字符串只包含小写字母,即字符种类最多26个 开一个 ...

- Java不会被淘汰的12个原因

如今,面对曾经在程序员中被各种新技术掩盖直至堙灭的技术值得怀念.犹如COBOL这当年被老程序员们尊为神器的语言如今也基本没有价值.而Java作为现代程序员的中坚力量在这点上或许会成为下一个COBOL. ...