kali linux之端口扫描

端口对应网络服务及应用端程序,服务端程序的漏洞通过端口攻入

发现开放的端口,有更具体的攻击面

nmap hping3 scapy都可以

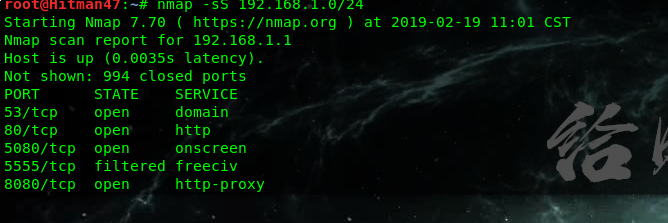

nmap隐蔽扫描

扫描抓包

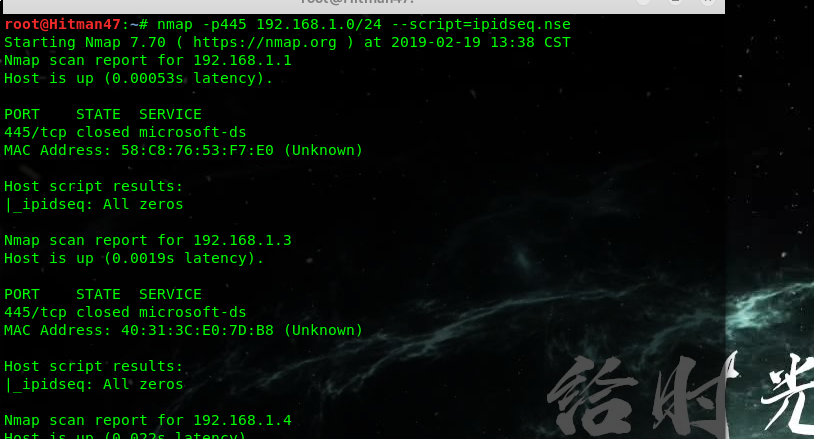

nmap僵尸扫描

先发现僵尸机,僵尸机要足够空闲,不然不是合格的僵尸机

使用--script=ipidseq.nse脚本扫描僵尸机 host script results要为Incremental!才是合格的僵尸机,我演示的这里并没有合格的僵尸机

如果发现合格的僵尸机,即可扫描目标

-sI 启用僵尸扫描

-sI 指定192.168.1.5为僵尸机扫描192.168.1.1

全连接端口扫描

结果最准确,但是不隐蔽

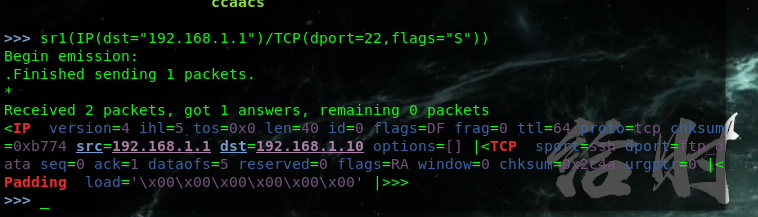

scapy:syn扫描不需要raw packets,内核认为syn/ack是非法包,直接发rst中断连接,全连接扫描对scapy比较困难

抓包分析查看

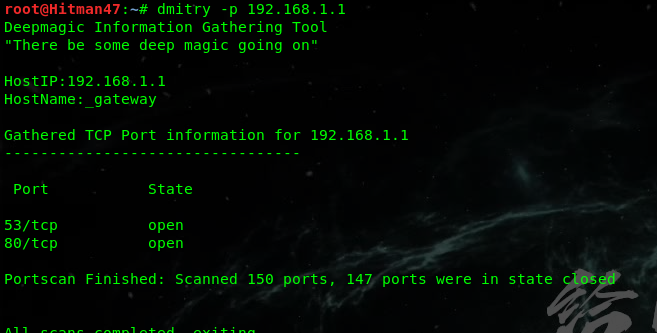

dmitry:全连接端口扫描

也可以直接用nc

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之端口扫描的更多相关文章

- 小白日记10:kali渗透测试之端口扫描-UDP、TCP、僵尸扫描、隐蔽扫描

端口扫描 二三四层发现的目的只是为了准确发现所有活着主机IP,确定攻击面,端口扫描即发现攻击点,发现开放端口.端口对应网络服务及应用端程序,服务端程序的漏洞通过端口攻入.[所有的扫描结果,都不要完全相 ...

- linux——nmap端口扫描命令

先安装 nmap :apt-get install nmap 端口扫描命令nmap -sS 172.16.55.100nmap -Pn 172.16.55.100第一组渗透测试指令,用于情报收集. 要 ...

- kali linux之漏洞扫描

发现弱点:基于端口服务扫描结果版本信息,搜索已公开的漏洞数据库 使用弱点扫描器实现漏洞管理 弱点扫描类型(扫描结果不能确定是不是准确的,应该综合对待威胁) 主动扫描:有身份验证,无身份验证 被动扫描: ...

- Kali linux安装漏洞扫描工具Nessus指南

引子:Nessus是著名信息安全服务公司tenable推出的一款漏洞扫描与分析软件,号称是"世界上最流行的漏洞扫描程序,全世界超过75,000个组织在使用它".虽然这个扫描程序能够 ...

- C 语言实现基于 Linux 的端口扫描程序

Socket 常用函数: ⑴int socket(int protofamily, int type, int protocol); protofamily:即协议域,又称为协议族(family).常 ...

- kali linux之服务扫描

识别开放端口上运行的应用.识别目标操作系统,提高攻击效率 banner捕获(软件开发商,软件名称,服务类型,版本号-----直接发现已知的漏洞和弱点) 服务识别 操作系统识别 snmp分析(简单网络管 ...

- 使用Kali Linux执行中间人攻击(演示)

中间人攻击也叫Man-In-The-Middle-Attack. 我假设你已经知道中间人攻击的基本概念,引用一段wikipedia: 中间人攻击(Man-in-the-middle attack,缩写 ...

- kali linux 网络渗透测试学习笔记(一)Nmap工具进行端口扫描

一.利用Nmap扫描网站服务器的端口开放情况 首先打开我们的kali linux才做系统,再打开其命令行模式,输入:nmap www.csdn.net 如下图所示: 因此,通过这个结果可以表明csdn ...

- Kali linux 2016.2(Rolling)中的Nmap的端口扫描功能

不多说,直接上干货! 如下,是使用Nmap对主机202.193.58.13进行一次端口扫描的结果,其中使用 root@kali:~# nmap -sS -Pn 202.193.58.13 Starti ...

随机推荐

- IOS证书申请 PPF provisioning profile Developer Certificate

[Error] No provisioning profile found for the selected build configuration 新来一个iPhone,真机调试的时候报错. 1.x ...

- Tornado 高并发源码分析之一---启动一个web服务

前言: 启动一个tornado 服务器基本代码 class HomeHandler(tornado.web.RequestHandler): #创建 RequesHandler 对象,处理接收到的 h ...

- springMVC的多文件的异步上传实现

springMVC的MultipartFile与传统的ajax文件上传兼容性不好,采用如下的ajax方法,后台无法获取文件. $.ajax({ url: '/upload', type: 'POST' ...

- Python函数定义及传参方式

主要内容: 1.函数初识 2.函数传参方式 (1)位置参数 (2)默认参数 (3)关键参数 (4)非固定传参 一.函数初识 1. ...

- Cfree clion windows c语言 socket 网络编程

server.c #include <stdio.h> #include <winsock2.h> #define SERVER_PORT 5208 //侦听端口 int ma ...

- windows 使用命令打开防火墙的端口

Open TCP Port 80 in Windows Firewall Using Netsh [McNeel Wiki]https://wiki.mcneel.com/zoo/zoo5netsh ...

- eclipse生成的web项目在resin服务器上的发布(不能解析web.xml)

首先报错误: web项目web.xml文件如下: <?xml version="1.0" encoding="UTF-8"?> <web-ap ...

- Centos7.2 下搭建LNMP环境(终极版)Yum安装

PHP7.1+Nginx+MySQL5.7 安装PHP //安装源只要遇到选择的全是Y rpm -Uvh https://dl.fedoraproject.org/pub/epel/epel-rele ...

- 58. Length of Last Word最后一个单词的长度

[抄题]: [暴力解法]: 时间分析: 空间分析: [优化后]: 时间分析: 空间分析: [奇葩输出条件]: [奇葩corner case]: "b a " 最后一位是空格,可能误 ...

- 在CenOS7.5里安装Redis

一.系统环境 操作系统:CentOS 7.5 Redis版本:redis3.2.8 登录账号:Frank 二.安装过程 A.预安装,安装gcc 1.进入终端,切换到root账号 2.输入指令: yum ...