ctf题目writeup(3)

题目地址:

https://www.ichunqiu.com/battalion

1.

这个是个mp3,给的校验是为了下载下来的。

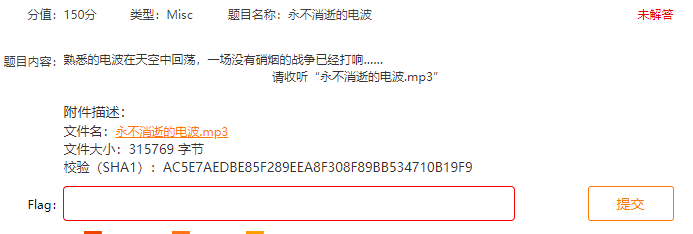

下来之后丢进audicity中 放大后根据那个音块的宽度来确定是 . 还是 -

然后把摩斯电码丢进工具或者在线网页里面解,自己对着表写也可以:

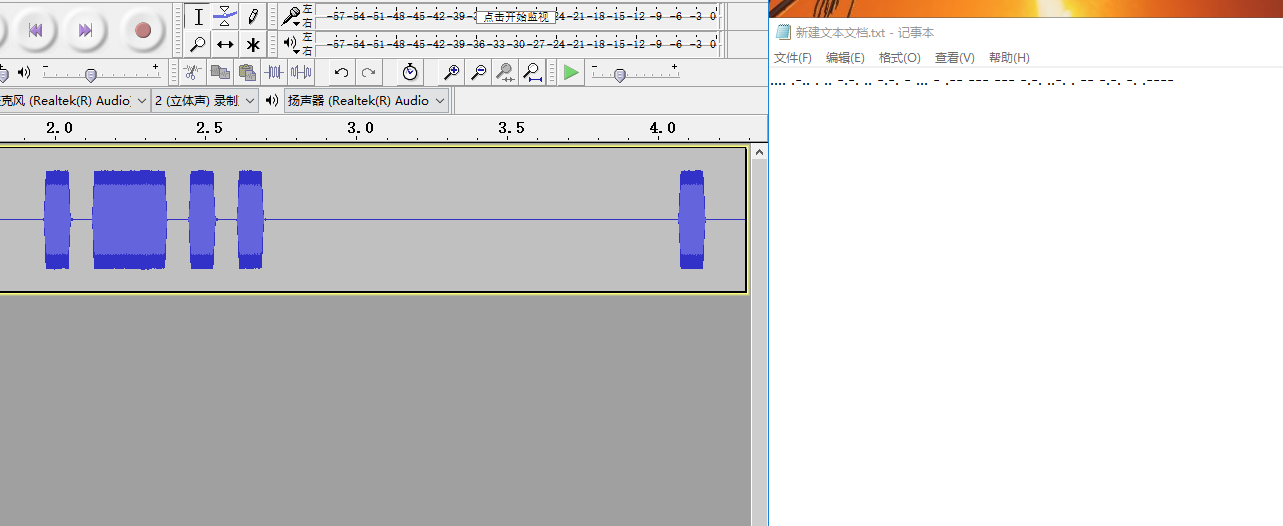

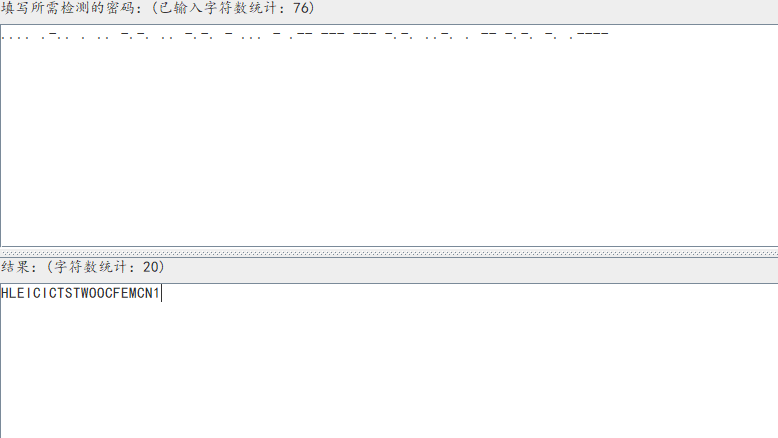

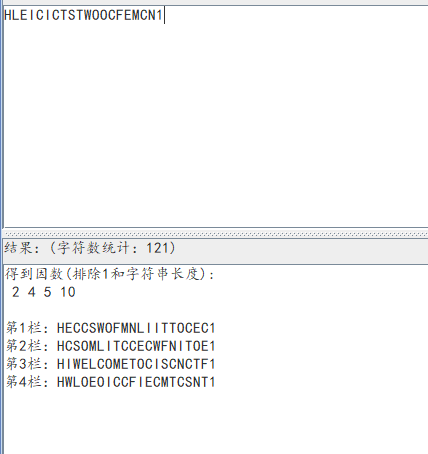

然后这提交了发现不对,所以可能还有层加密,一般可能是凯撒或者栅栏。

最后发现栅栏能产生有意义的结果

所以答案: flag{HIWELCOMETOCISCNCTF1}

2.

这道题真的挺坑的。做了很久。

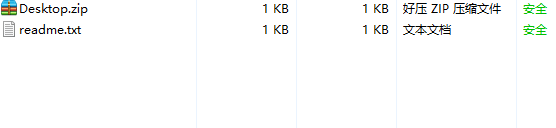

下载后是一个压缩包和一个readme.txt

打开另一个压缩包,还会有readme和一个flag 加密了的都是。

不是伪加密,而且爆破也无从下手。题目都说了 爆破? 所以可能意思就是爆破你想都别想。

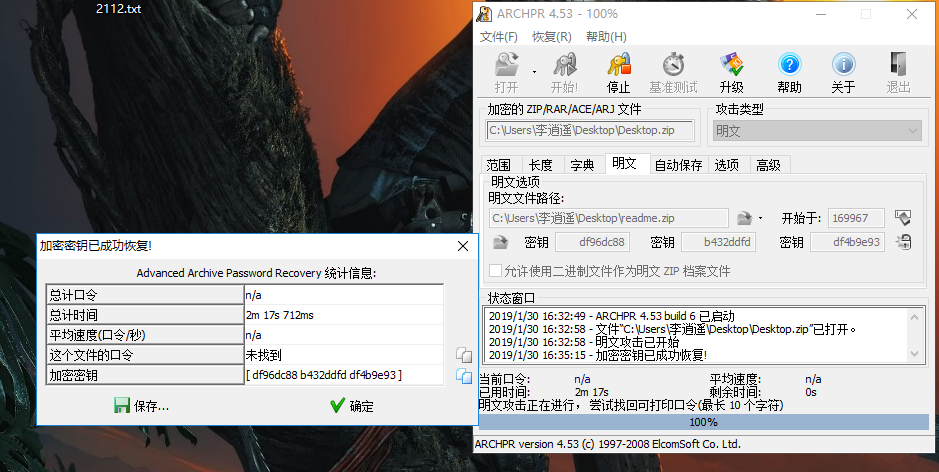

但是做题多了就知道,这肯定是明文攻击,有俩一样的文件,而且CRC32一样。

但是坑就来了,他们的压缩算法是不一样的。。。所以你用archpr 可能会一直报错。

这里用4.3的版本是最好的。而且,还要把readme.txt用7z的方式压缩。你自己电脑上的好压,winrar压缩是不行的,还是不识别的。

下载个7zip,官网就有,命令行:7z a readme.zip readme.txt 就行

然后用神器archpr跑一会就出来了:

flag{7ip_Fi13_S0m3tim3s_s0_3a5y@}

3.

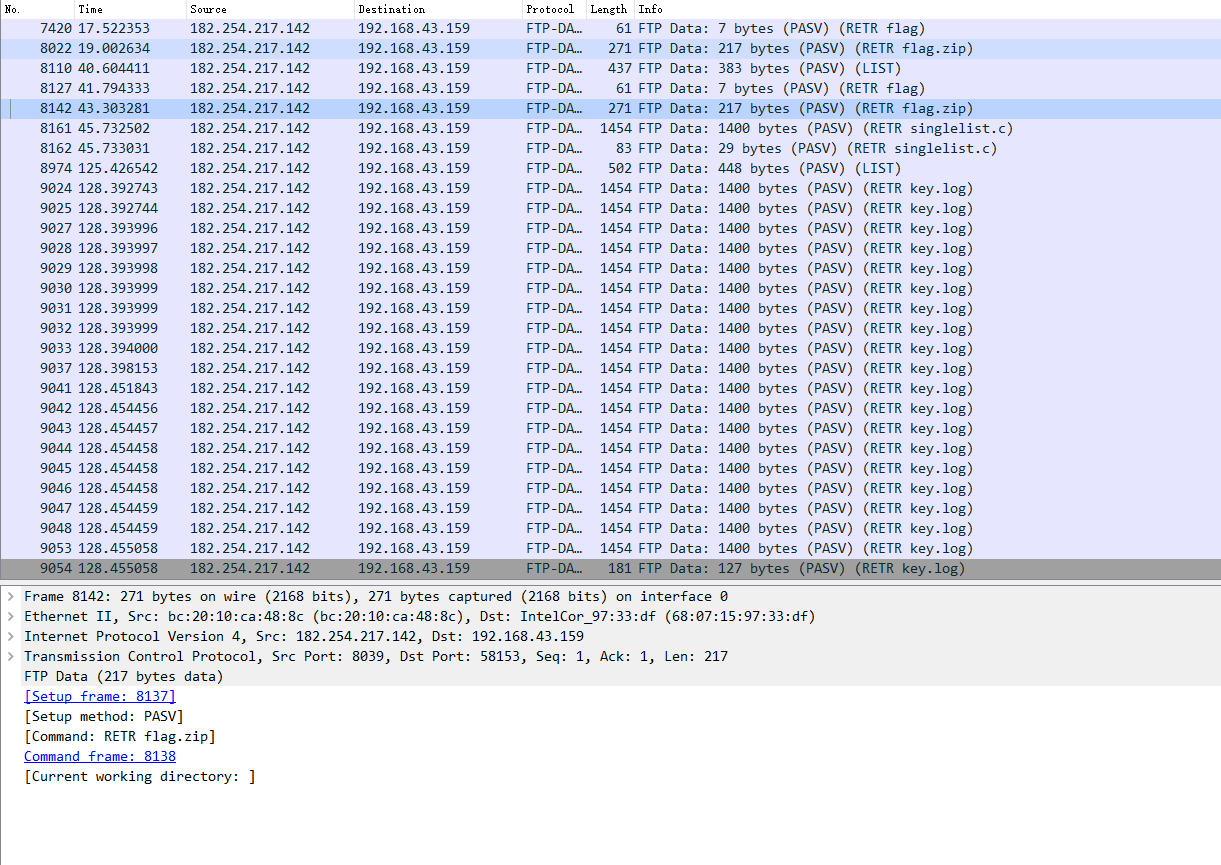

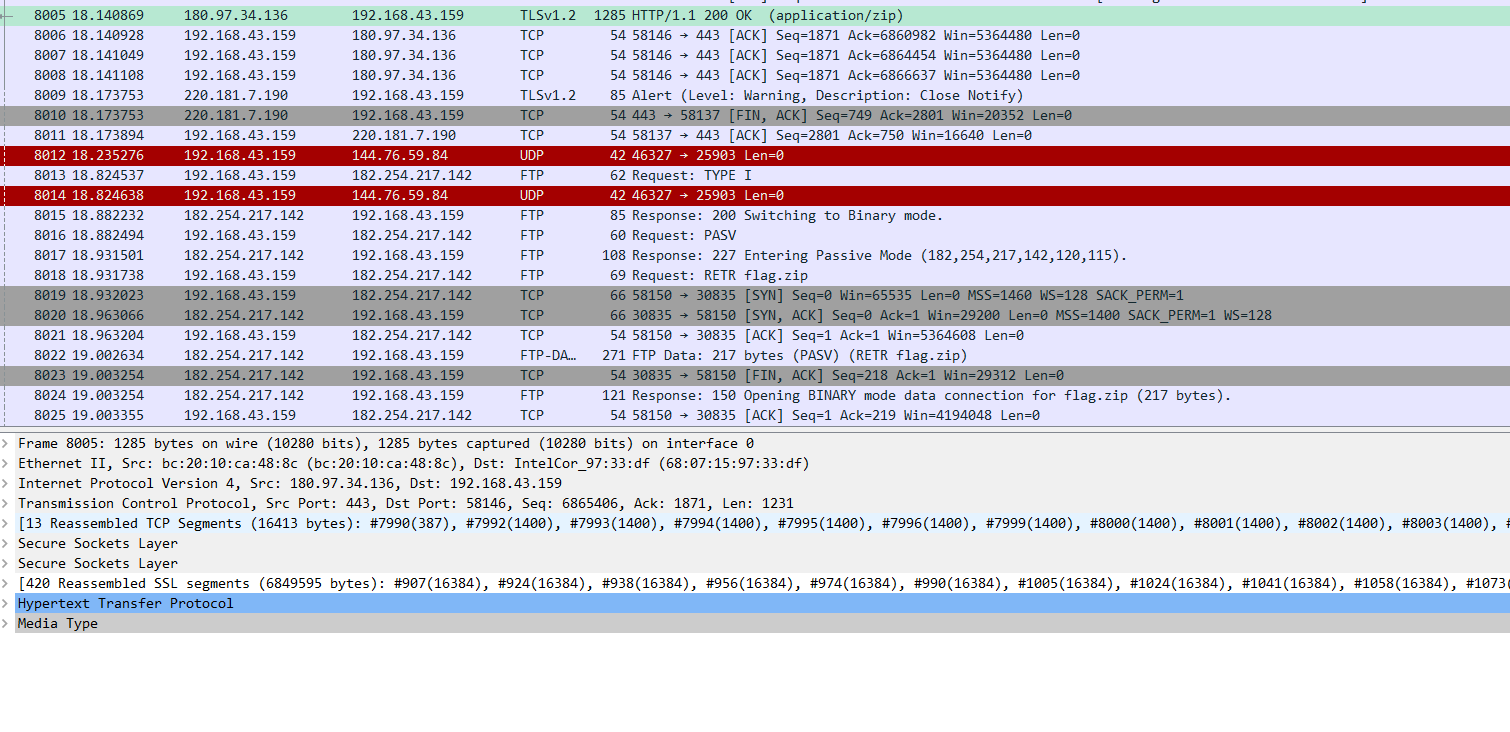

这道题下载下来后是一个wireshark的数据流量包:

打开后慢慢找找到ftp相关的东西,大佬可以直接筛选 ftp data

发现flag.zip 和 key.log 还有其他的一堆东西。不过没什么用。这里用wireshark导出文件:

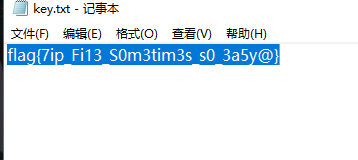

这个zip试过了,不是伪加密,也不知道密码是啥。所以相关的线索还得从这流量包里面找。

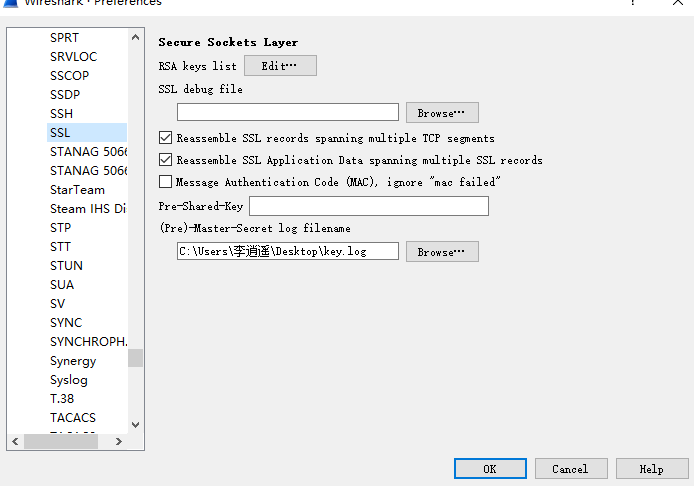

这里参考了大佬们,把所有的key.log合并到一起,然后用ssl协议破解:

然后找到个传输的zip:

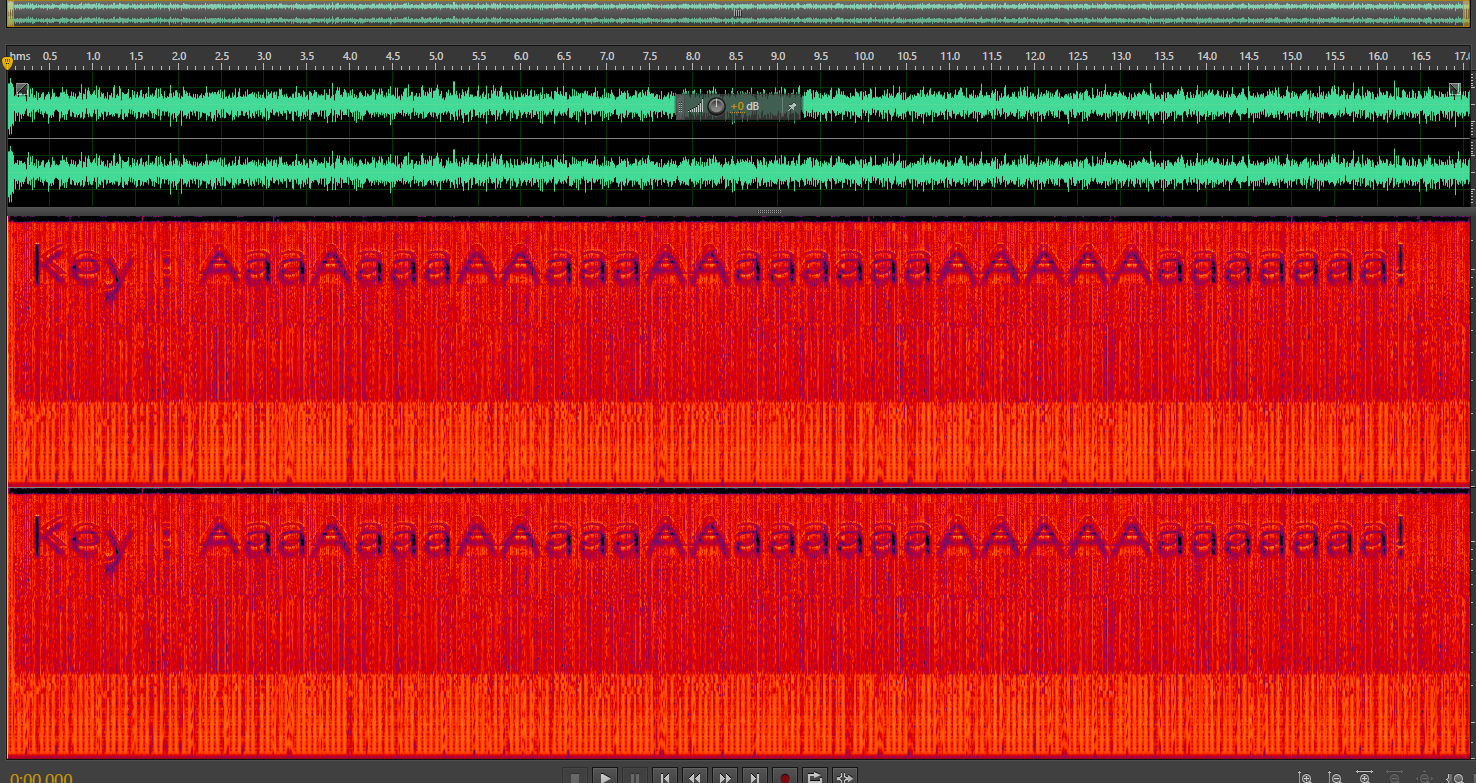

然后把zip下载下来,发现里面还有个MP3

打开后最后有段杂音,拖到 adobe audition里面(别的软件我都没找到频谱图在哪。。。。)

然后把这个密码带到解压缩文件里,把flag.txt解压出来

flag{4sun0_y0zora_sh0ka1h@n__#>>_<<#} 服了这道题。。真的牛逼。

4.

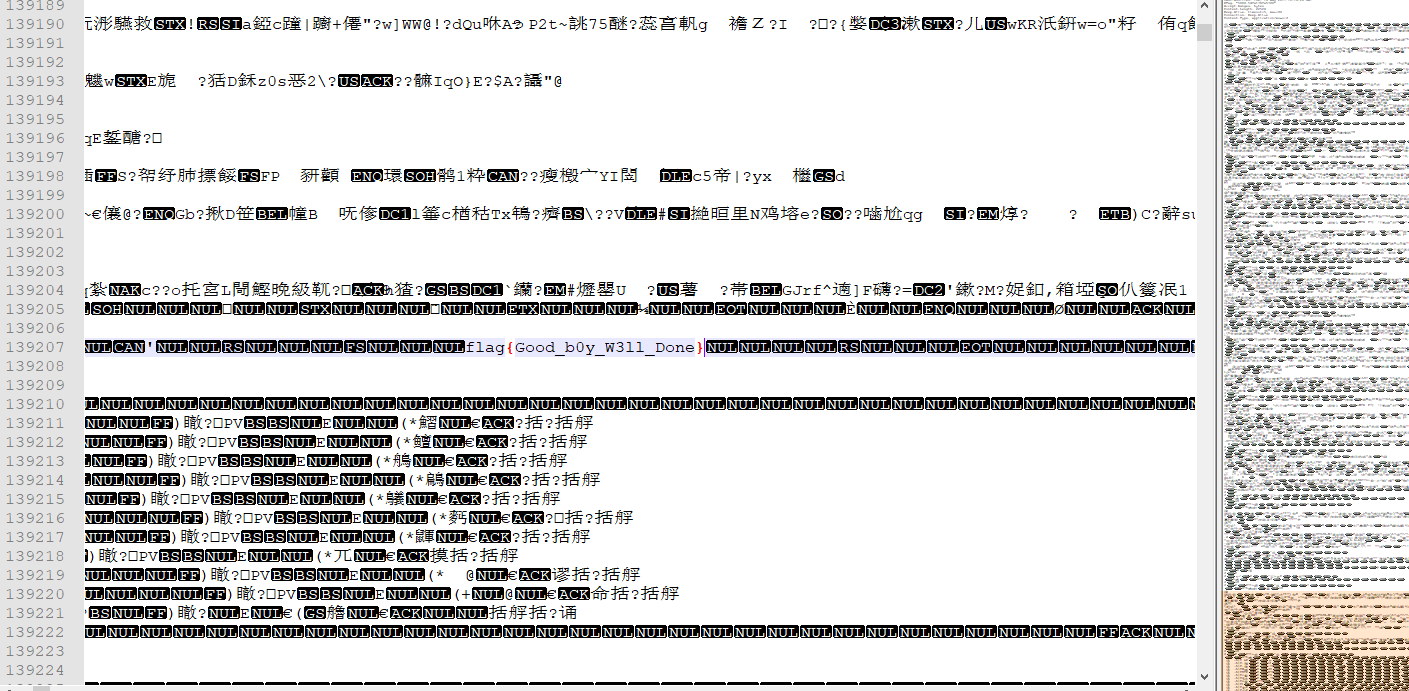

这道题正常来说流量分析然后,,,巴拉巴拉。。。。。

下载之后尝试直接notpad++ 然后find flag直接出来了。。。

flag{Good_b0y_W3ll_Done}

5.

下载后,是个没后缀的文件,老样子,打开后find flag没有。。。

然后看看文件,winhex

发现是png,把后缀改成png可以打开了,是个妹子图片。。。

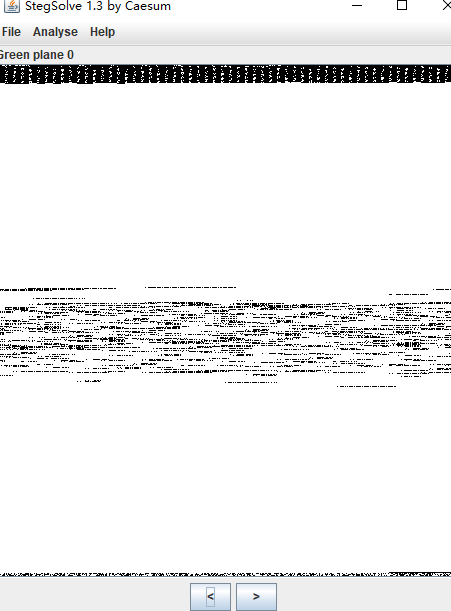

png嘛,就用神器打开,发现有问题:

那就很显然,把这个色道的数据弄出来看看:

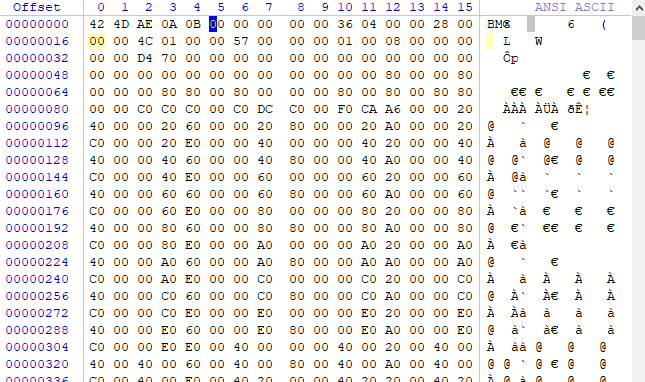

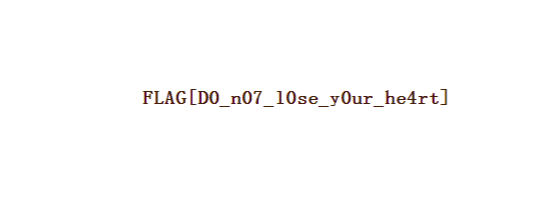

然后在winhex里面一看,是个文件头不正常的bmp,给它改好,flag就出来了:

FLAG{D0_n07_10se_y0ur_he4rt}

ctf题目writeup(3)的更多相关文章

- ctf题目writeup(9)

继续刷题,找到一个 什么 蓝鲸安全的ctf平台 地址:http://whalectf.xin/challenges (话说这些ctf平台长得好像) 1. 放到converter试一下: 在用十六进制转 ...

- ctf题目writeup(7)

2019.2.10 过年休息归来,继续做题. bugku的web题,地址:https://ctf.bugku.com/challenges 1. http://123.206.87.240:8002/ ...

- ctf题目writeup(6)

2019.2.2 依旧是bugku上面的题目,地址:https://ctf.bugku.com/challenges 1. 解压后是60多个out.zip,都是真加密,里面都是1kb的data.txt ...

- ctf题目writeup(5)

2019.2.1 今天继续bugku的隐写杂项题:题目链接:https://ctf.bugku.com/challenges 1. 这道题下载后用wireshark打开...看了好久也没看出个所以然, ...

- ctf题目writeup(4)

2019.1.31 题目:这次都是web的了...(自己只略接触隐写杂项web这些简单的东西...) 题目地址:https://www.ichunqiu.com/battalion 1. 打开链接: ...

- ctf题目writeup(1)

2019/1/28 题目来源:爱春秋 https://www.ichunqiu.com/battalion?t=1 1. 该文件是一个音频文件: 首先打开听了一下,有短促的长的....刚开始以为是摩斯 ...

- ctf题目writeup(8)

2019.2.11 南京邮电的ctf平台: 地址http://ctf.nuptzj.cn/challenges# 他们好像搭新的平台了...我注册弄了好半天... 1. 签到题,打开网址: 查看一下页 ...

- ctf题目writeup(2)

2019.1.29 题目地址: https://www.ichunqiu.com/battalion 1. 点开链接: include "flag.php";$a = @$_REQ ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

随机推荐

- LESS初体验

将一个变量赋值给另一个变量,用引号:@white: 'color-white';,使用另一个变量,需要双@@符号:p {color: @@white;}. 而以这样进行变量的赋值:@white: @c ...

- QT学习之文件系统读写类

#QT学习之文件系统读写类 QIODevice QFileDevice QBuffer QProcess 和 QProcessEnvironment QFileDevice QFile QFileIn ...

- Android(java)学习笔记27:TextView属性大全

TextView属性大全: android:autoLink 设置是否当文本为URL链接/email/电话号码/map时,文本显示为可点击的链接.可选值(none/web/email/ph ...

- 两个list相加

>>> a = ['] >>> b = ['] >>> a+b ['] >>> a = [1,2] >>> b ...

- mysql中set和enum使用(简单介绍)

简单介绍 SET类型 在创建表时,就指定SET类型的取值范围. 属性名 SET('值1','值2','值3'...,'值n') 其中,“属性名”参数指字段的名称:“值n”参数表示列表中的第n个值,这些 ...

- EJB JPQL语句查询

JPQL就是一种查询语言,具有与SQL 相类似的特征,JPQL是完全面向对象的,具备继承.多态和关联等特性,和hibernate HQL很相似. 查询语句的参数 JPQL语句支持两种方式的参数定义 ...

- 【题解】洛谷P3200 [HNOI2009] 有趣的数列(卡特兰数+质因数分解)

洛谷P3200:https://www.luogu.org/problemnew/show/P3200 思路 这题明显是卡特兰数的题型咯 一看精度有点大 如果递推卡特兰数公式要到O(n2) 可以证明得 ...

- Promise面试题

题目一 const promise = new Promise((resolve, reject) => { console.log(1); resolve(); console.log(2); ...

- Redis工具之Jedis

//jedis的连接池 public void test1(){ //创建连接池配置对象 JedisPoolConfig poolConfig = new JedisPoolConfig(); poo ...

- js省市区级联选择联动

<!DOCTYPE html> <html lang="zh-cn"> <head> <meta http-equiv="Con ...