学习OpenStack之(6):Neutron 深入学习之 OVS + GRE 之 Compute node 篇

0.环境

硬件环境见上一篇博客:学习OpenStack之(5):在Mac上部署Juno版本OpenStack 四节点环境

OpenStack网络配置:一个tenant, 2个虚机

- Type driver: GRE, Mechanism driver: OVS

- 一个public network: ext-net 和相应的subnet ext-subnet

- 一个VM network:demo-net 和相应的subnet:demo-subnet

- 一个router连接ext-subnet和demo-subnet

1、Compute 节点上networking组件

下面会用到OVS的两个重要命令:

- ovs-vsctl: 查询和更新ovs-vswitchd的配置

- ovs-ofctl: 查询和控制OpenFlow交换机和控制器

首先查询Compute节点上ovs-vswitchd的配置的配置:

root@compute1:/var/lib/nova# ovs-vsctl show

205a13a2-1ad6-4ae0-8c84-abed97444aa9

Bridge br-int //OVS integration 桥 br-int

fail_mode: secure

Port "qvo37b25c08-e8" //端口,用来连接一个虚机网卡的TAP设备所连接的linux bridge

tag:

Interface "qvo37b25c08-e8"

Port patch-tun //端口,用来连接桥br-tun

Interface patch-tun

type: patch

options: {peer=patch-int} //和桥 br-tun上的patch-int是对等端口

Port br-int

Interface br-int

type: internal

Port "qvo155845ae-5e" //端口,用来连接另一个虚机网卡的TAP设备所连接的linux bridge

tag:

Interface "qvo155845ae-5e"

Bridge br-tun //OVS Tunnel 桥br-tun

Port br-tun

Interface br-tun

type: internal

Port patch-int //端口patch-int,用来连接桥br-int

Interface patch-int

type: patch

options: {peer=patch-tun}

Port "gre-0a000115" //端口,连接GRE Tunnel

Interface "gre-0a000115"

type: gre

options: {df_default="true", in_key=flow, local_ip="10.0.1.31", out_key=flow, remote_ip="10.0.1.21"}

ovs_version: "2.0.2" //GRE Tunnel是点到点之间建立的,这头的IP为10.0.1.31,那头的IP地址为 10.0.1.21

继续看桥 br-tun:

root@compute1:/var/lib/nova# ovs-ofctl show br-tun

OFPT_FEATURES_REPLY (xid=0x2): dpid:0000f6b428614747

n_tables:, n_buffers:

capabilities: FLOW_STATS TABLE_STATS PORT_STATS QUEUE_STATS ARP_MATCH_IP

actions: OUTPUT SET_VLAN_VID SET_VLAN_PCP STRIP_VLAN SET_DL_SRC SET_DL_DST SET_NW_SRC SET_NW_DST SET_NW_TOS SET_TP_SRC SET_TP_DST ENQUEUE

(patch-int): addr:3e:7b:d5:fa::8d //端口 patch-int的ID 是 1

config:

state:

speed: Mbps now, Mbps max

(gre-0a000115): addr:2a::b2::f3:5a //端口 gre-0a000115的ID 是 2

config:

state:

speed: Mbps now, Mbps max

LOCAL(br-tun): addr:f6:b4::::

config:

state:

speed: Mbps now, Mbps max

OFPT_GET_CONFIG_REPLY (xid=0x4): frags=normal miss_send_len=

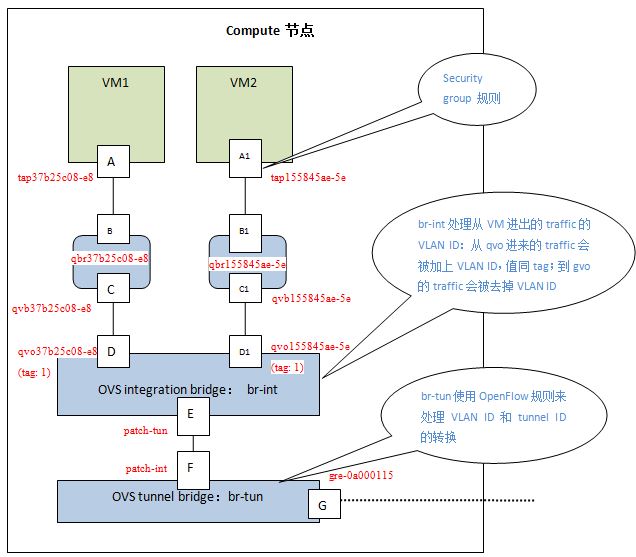

每个虚机有个虚机网卡 eth0,eth0和host上的一个TAP设备连接,该TAP设备直接挂载在一个Linux Bridge上,该Linux Bridge和OVS integration bridge br-int相连。其实理想情况下,TAP设备能和OVS Integration Bridge 直接相连就好了,但是,因为OpenStack实现Security Group的需要,这里要多加一层Linux bridge。OpenStack使用Linux TAP设备上的iptables来实现Security Group规则,而OVS不支持直接和br-int桥相连的TAP设备上的iptables。通过查看虚机的libvirt XML定义文件 /var/lib/nova/instances/<instance-id>/libvirt.xml可以看出来虚机所连接的TAP设备:

<interface type="bridge">

<mac address="fa:16:3e:fe:c7:87"/> //

<source bridge="qbr37b25c08-e8"/> //虚机TAP设备所挂接的linux bridge

<target dev="tap37b25c08-e8” /> //虚机所连接的interface

</interface>

通过以上信息,我们可以画出compute 节点上的网络组建图:

2. Neutron使用TAP设备的iptables来实现Security groups

查看第一个虚机的TAP设备上的iptables:

root@compute1:/var/lib/nova# iptables -S | grep tap37b25c08-e8

-A neutron-openvswi-FORWARD -m physdev --physdev-out tap37b25c08-e8 --physdev-is-bridged -j neutron-openvswi-sg-chain

-A neutron-openvswi-FORWARD -m physdev --physdev-in tap37b25c08-e8 --physdev-is-bridged -j neutron-openvswi-sg-chain

-A neutron-openvswi-INPUT -m physdev --physdev-in tap37b25c08-e8 --physdev-is-bridged -j neutron-openvswi-o37b25c08-e

-A neutron-openvswi-sg-chain -m physdev --physdev-out tap37b25c08-e8 --physdev-is-bridged -j neutron-openvswi-i37b25c08-e

-A neutron-openvswi-sg-chain -m physdev --physdev-in tap37b25c08-e8 --physdev-is-bridged -j neutron-openvswi-o37b25c08-e

OpenStack Neutron在neutron-openvswi-sg-chain上实现security groups。在使用默认security group的情况下:

- neutron-openvswi-o37b25c08-e 控制从虚机出去的traffic

-A neutron-openvswi-o37b25c08-e -j neutron-openvswi-s37b25c08-e

-A neutron-openvswi-o37b25c08-e -p udp -m udp --sport 67 --dport 68 -j DROP

-A neutron-openvswi-o37b25c08-e -m state --state INVALID -j DROP

-A neutron-openvswi-o37b25c08-e -m state --state RELATED,ESTABLISHED -j RETURN

-A neutron-openvswi-o37b25c08-e -j RETURN

-A neutron-openvswi-o37b25c08-e -j neutron-openvswi-sg-fallback

- neutron-openvswi-i37b25c08-e 控制进入虚机的traffic

-A neutron-openvswi-i37b25c08-e -m state --state INVALID -j DROP

-A neutron-openvswi-i37b25c08-e -m state --state RELATED,ESTABLISHED -j RETURN

-A neutron-openvswi-i37b25c08-e -s 10.0.0.116/ -p udp -m udp --sport --dport -j RETURN

-A neutron-openvswi-i37b25c08-e -p tcp -m tcp --dport -j RETURN

-A neutron-openvswi-i37b25c08-e -p icmp -j RETURN

-A neutron-openvswi-i37b25c08-e -m set --match-set IPv48c0dc337-0a6d-4ad7- src -j RETURN

-A neutron-openvswi-i37b25c08-e -j neutron-openvswi-sg-fallback

使用下面的命令来添加一条secrutiy group 规则来允许使用TCP 22端口:

neutron security-group-rule-create --protocol tcp --port-range-min --port-range-max --direction ingress default

那么该TAP设备的iptables会出现下面的变化:

root@compute1:/var/lib/nova# iptables -S | grep

-A FORWARD -d 192.168.122.0/ -o virbr0 -m conntrack --ctstate RELATED,ESTABLISHED -j ACCEPT

-A FORWARD -s 192.168.122.0/ -i virbr0 -j ACCEPT

-A neutron-openvswi-i155845ae- -p tcp -m tcp --dport -j RETURN

-A neutron-openvswi-i155845ae- -p tcp -m tcp --dport -j RETURN

-A neutron-openvswi-i37b25c08-e -p tcp -m tcp --dport -j RETURN

-A neutron-openvswi-i37b25c08-e -p tcp -m tcp --dport -j RETURN

3. OVS integration 桥 br-int添加和删除traffic的VLAN ID

每一个使用 neutron net-create 命令创建的network都有一个新的 VLAN ID.本例中因为只有一个network,所以VLAN ID是1,见ovsctl-vsctl show命令中的port tag值。

4. OVS Tunnel 桥 br-tun 处理 VLAN ID 和 Tunnel ID的转化

从以下OpenFlow rule tables可见两种ID的处理过程:

root@compute1:/var/lib/nova# ovs-ofctl dump-flows br-tun

NXST_FLOW reply (xid=0x4):

cookie=0x0, duration=.036s, table=, n_packets=, n_bytes=, idle_age=, priority=,in_port= actions=resubmit(,) //从端口1及patch-int进来的traffic会被重新执行table 2的rule

cookie=0x0, duration=.491s, table=, n_packets=, n_bytes=, idle_age=, priority=,in_port= actions=resubmit(,) //从端口2 即 gre 端口进来的traffic重新执行table 3

cookie=0x0, duration=.939s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=drop

cookie=0x0, duration=.84s, table=, n_packets=, n_bytes=, idle_age=, priority=,dl_dst=:::::/::::: actions=resubmit(,) //重新执行table 20的rule

cookie=0x0, duration=.745s, table=, n_packets=, n_bytes=, idle_age=, priority=,dl_dst=:::::/::::: actions=resubmit(,)

cookie=0x0, duration=.307s, table=, n_packets=, n_bytes=, idle_age=, priority=,tun_id=0x1 actions=mod_vlan_vid:,resubmit(,) //从neutron node来的traffic,打上VLAN ID 1,重新执行table 10的 rule

cookie=0x0, duration=.646s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=drop

cookie=0x0, duration=.495s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=drop

cookie=0x0, duration=.293s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=learn(table=,hard_timeout=,priority=,NXM_OF_VLAN_TCI[..],NXM_OF_ETH_DST[]=NXM_OF_ETH_SRC[],load:->NXM_OF_VLAN_TCI[],load:NXM_NX_TUN_ID[]->NXM_NX_TUN_ID[],output:NXM_OF_IN_PORT[]),output:1 //学习规则 table 20,从port 1 即 patch-int发出

cookie=0x0, duration=.093s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=resubmit(,) //重新执行table 22的rule

cookie=0x0, duration=.372s, table=, n_packets=, n_bytes=, idle_age=, hard_age=, dl_vlan= actions=strip_vlan,set_tunnel:0x1,output:,output:2 //去掉VLAN ID,打上TUNNEL ID 1 即 neutron 节点的TUNNEL ID,从端口2 即 gre 端口发出

cookie=0x0, duration=.901s, table=, n_packets=, n_bytes=, idle_age=, priority= actions=drop

下一节将neutron节点。

学习OpenStack之(6):Neutron 深入学习之 OVS + GRE 之 Compute node 篇的更多相关文章

- 探索 OpenStack 之(8):Neutron 深入探索之 OVS + GRE 之 完整网络流程 篇

前两篇博文分别研究了Compute节点和Neutron节点内部的网络架构.本文通过一些典型流程案例来分析具体网络流程过程. 0. 环境 同 学习OpenStack之(7):Neutron 深入学习之 ...

- Neutron 理解 (3): Open vSwitch + GRE/VxLAN 组网 [Netruon Open vSwitch + GRE/VxLAN Virutal Network]

学习 Neutron 系列文章: (1)Neutron 所实现的虚拟化网络 (2)Neutron OpenvSwitch + VLAN 虚拟网络 (3)Neutron OpenvSwitch + GR ...

- 学习OpenStack之(5):在Mac上部署Juno版本OpenStack 四节点环境

0. 前沿 经过一段时间的折腾,终于在自己的Mac上装好了Juno版本的四节点环境.这过程中,花了大量的时间,碰到了许多问题,学到不少知识,折腾过不少其实不需要折腾的东西,本文试着来对这过程做个总结. ...

- 学习 OpenStack 的方法论 - 每天5分钟玩转 OpenStack(150)

作为 OpenStack 的核心教程,我们已经到了最后总结的部分. OpenStack 目前已经有好几十个模块,本教程讨论的是最最重要的核心模块:Keystone,Nova,Glance,Cinder ...

- Neutron网络学习

学习 Neutron 系列文章: 转http://www.cnblogs.com/sammyliu/p/4622563.html (1)Neutron 所实现的网络虚拟化 (2)Neutron Ope ...

- 零基础学习openstack【完整中级篇】及openstack资源汇总

1.你是如何学习openstack的?2.你对openstack的组件了解多少?3.你认为openstack该如何学习? 一直想写关于openstack的方面的内容,今天终于整理完成.算是完成一桩心事 ...

- 学习openstack(五)

OpenStackOpenStack介绍OpenStack是一种免费的开源平台,帮助服务提供商实现类似于亚马逊EC2和S3的基础设施服务.OpenStack当前有三个核心项目:计算(Nova),对象存 ...

- 如何学习OpenStack

转自:http://www.chenshake.com/learn-how-openstack/ 如何学习OpenStack 由于工作的关系,也招收实习生,希望可以通过实习生的培养,让他们对Opens ...

- 学习openstack(六)

VIII openstack(1) 传统的数据中心面临的问题:成本.效率(要快).管理方面(物理机.云主机): 云计算:对运维需求总体量是减少了,尤其是硬件工程师,对运维的技术要求提高了: 云计算是个 ...

随机推荐

- 3357: [Usaco2004]等差数列

3357: [Usaco2004]等差数列 Time Limit: 10 Sec Memory Limit: 128 MBSubmit: 321 Solved: 153[Submit][Statu ...

- java多线程系类:JUC线程池:03之线程池原理(二)(转)

概要 在前面一章"Java多线程系列--"JUC线程池"02之 线程池原理(一)"中介绍了线程池的数据结构,本章会通过分析线程池的源码,对线程池进行说明.内容包 ...

- C++学习笔记(1)

本学习笔记是C++ primer plus(第六版)学习笔记.复习C++基础知识的可以瞄瞄. 转载请注明出处http://www.cnblogs.com/zrtqsk/p/3874148.html,谢 ...

- edge 浏览器中数字显示为链接

在win10 中的Edge浏览器中部分格式的数字显示链接.经过各种搜索找到一篇文章 How to remove phone number link on Iphone? ,通过这篇文章了解 edge ...

- Qt——浅谈样式表

优秀的程序,不仅要有严密逻辑,而且应该有美观的外表.从软件界面,便可看出你是否用心在做,是否是一个有思想的人. Qt样式表的术语和语法规则和HTML CSS有很多相似之处. 样式规则 Qt中样式规则由 ...

- MATLAB神经网络原理与实例精解视频教程

教程内容:<MATLAB神经网络原理与实例精解>随书附带源程序.rar9.随机神经网络.rar8.反馈神经网络.rar7.自组织竞争神经网络.rar6.径向基函数网络.rar5.BP神经网 ...

- 【Python】[面向对象高级编程] 多成继承,定制类,使用枚举

1.多成继承 class SmallDog(Animal,Dog) pass MixIn就是一种常见的设计. 2.定制类类似__slots__这种形如 __xxx__ 的变量或者函数名,在python ...

- 理解web缓存 浏览器缓存

为了: 控制缓存 遇到的现象: 1.开发的时候,浏览器会缓存你的文件,使得你的改动是无效的! 开发过程中:我们是不希望有缓存的. 但正是发布以后,我们是希望页面能够在浏览器缓存,这样用户的体验就会提高 ...

- [Bundling and Minification ] 三、缩小

Minification 缩小,将文档的Size减小.主要是通过一下方式缩小文档的Size: 1.移除没用的空行 . 2.删除代码注释. 3.缩短js变量的名称,将变量名用一个字母表示.

- 神经网络和Deep Learning

参考资料: 在线免费书籍 http://neuralnetworksanddeeplearning.com/chap1.html Chapter 1 1. perceptron 感知机 it's a ...