HCIP-进阶实验04-多运营商BGP协议部署

HCIP-进阶实验04-多运营商BGP协议部署

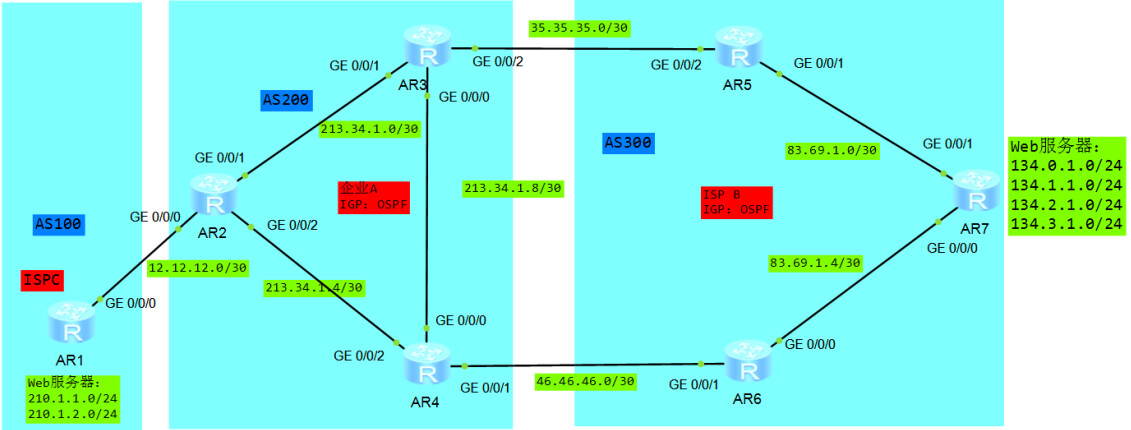

1 实验拓扑

2 实验环境说明

2.1 IP地址规划表

| 设备 | 接口 | IP地址 | 备注 |

|---|---|---|---|

| R1 | G0/0/0 | 12.12.12.1/30 | |

| Loopback0 | 1.1.1.1/32 | ||

| Loopback1 | 210.1.1.1/24 | ||

| Loopback2 | 210.1.2.1/24 | ||

| R2 | G0/0/0 | 12.12.12.2/30 | |

| G0/0/1 | 213.34.1.1/30 | ||

| G0/0/2 | 213.34.1.5/30 | ||

| Loopback0 | 2.2.2.2/32 | ||

| R3 | G0/0/0 | 213.34..1.9/30 | |

| G0/0/1 | 213.34.1.2/30 | ||

| G0/0/2 | 35.35.35.1/30 | ||

| Lookback0 | 3.3.3.3/32 | ||

| R4 | G0/0/0 | 213.34.1.10/30 | |

| G0/0/1 | 46.46.46.1/30 | ||

| G0/0/2 | 213.34.1.6/30 | ||

| Lookback0 | 4.4.4.4/32 | ||

| R5 | G0/0/1 | 83.69.1.1/30 | |

| G0/0/2 | 35.35.35.2/30 | ||

| Lookback0 | 5.5.5.5/32 | ||

| R6 | G0/0/0 | 83.69.1.5/30 | |

| G0/0/1 | 46.46.46.2/30 | ||

| Loopback0 | 6.6..6.6/32 | ||

| R7 | G0/0/0 | 83.69.1.6/30 | |

| G0/0/1 | 83.69.1.2/30 | ||

| Loopback0 | 7.7..7.7/32 | ||

| Loopback1 | 134.0.1.1/24 | ||

| Loopback2 | 134.1.1.1/24 | ||

| Loopback3 | 134.2.1.1/24 | ||

| Loopback4 | 134.3.1.1/24 |

预配说明:

- IP地址已根据上述IP地址规划表进行配置;

- AS 200、AS 300的IGP路由配置:

- AR2、AR3、AR4配置OSPF互连;

- AR5、AR6、AR7配置OSPF互连;

2.2 实验需求

某企业与运营商互联网络如上图所示,请根据拓扑环境搭建好实验环境,配置相对应的IP地址,测试直连PING通。服务器采用回环口进行模拟,大型企业A需要承担互联网的联网任务,用来透传互联网条目,ISPB上挂有很多的服务器,这些服务器在互联网上必须能够访问,ISPC上也有一些列的服务器,要求互联网能够访问。(BGP只通告R1/R7上的回环口条目)

3 实验操作

3.1 为每一台路由器都起一个/32 回环地址RX地址为X.X.X.X 用于建立BGP邻居关系

配置验证

已预配loopback0, 逐台检查设备接口情况和ospf邻居关系即可.

3.2 大型企业A(AS 200)内部起OSPF协议,ISP B(AS 300)内部也起OSPF协议(用于保障底层TCP可达);请根据拓扑中对应的AS规划,配置运行BGP,以用来透传互联网上Web服务器的条目(R1/R7回环口条目);其中大型企业A(AS 200)分别和ISP B和ISP C建立EBGP邻居关系。将R1/R7上的回环口条目通告进入BGP!

a.通过display bgp peer及抓包分析分析BGP邻居关系建立的几种状态及报文的作用

b.通过display bgp routing-table 查看BGP条目的学习情况及条目的属性

c.通过display ip routing-table protocol bgp 查看条目的加表情况

配置脚本

AR1:

sy

bgp 100

router-id 1.1.1.1

peer 12.12.12.2 as-number 200

peer 12.12.12.2 connect-interface g0/0/0

peer 12.12.12.2 next-hop-local

network 210.1.1.1 24

network 210.1.2.1 24

qu

AR2:

sy

bgp 200

router-id 2.2.2.2

peer 12.12.12.1 as-number 100

peer 12.12.12.1 connect-interface g0/0/0

peer 12.12.12.1 next-hop-local

peer 3.3.3.3 as-number 200

peer 3.3.3.3 connect-interface loop0

peer 3.3.3.3 next-hop-local

peer 4.4.4.4 as-number 200

peer 4.4.4.4 connect-interface loop0

peer 4.4.4.4 next-hop-local

qu

AR3:

sy

bgp 200

router-id 3.3.3.3

peer 35.35.35.2 as-number 300

peer 35.35.35.2 connect-interface g0/0/2

peer 35.35.35.2 next-hop-local

peer 2.2.2.2 as-number 200

peer 2.2.2.2 connect-interface loop 0

peer 2.2.2.2 next-hop-local

peer 4.4.4.4 as-number 200

peer 4.4.4.4 connect-interface loop0

peer 4.4.4.4 next-hop-local

qu

AR4:

sy

bgp 200

router-id 4.4.4.4

peer 46.46.46.2 as-number 300

peer 46.46.46.2 connect-interface g0/0/1

peer 46.46.46.2 next-hop-local

peer 2.2.2.2 as-number 200

peer 2.2.2.2 connect-interface loop0

peer 2.2.2.2 next-hop-local

peer 3.3.3.3 as-number 200

peer 3.3.3.3 connect-interface loop0

peer 3.3.3.3 next-hop-local

qu

AR5:

sy

bgp 300

router-id 5.5.5.5

peer 35.35.35.1 as-number 200

peer 35.35.35.1 connect-interface g0/0/2

peer 35.35.35.1 next-hop-local

peer 7.7.7.7 as-number 300

peer 7.7.7.7 connect-interface loop0

peer 7.7.7.7 next-hop-local

qu

AR6:

sy

bgp 300

router-id 6.6.6.6

peer 46.46.46.1 as-number 200

peer 46.46.46.1 connect-interface g0/0/1

peer 46.46.46.1 next-hop-local

peer 7.7.7.7 as-number 300

peer 7.7.7.7 connect-interface loop0

peer 7.7.7.7 next-hop-local

qu

AR7:

sy

bgp 300

router-id 7.7.7.7

peer 5.5.5.5 as-number 300

peer 5.5.5.5 connect-interface loop0

peer 5.5.5.5 next-hop-local

peer 6.6.6.6 as-number 300

peer 6.6.6.6 connect-interface loop0

peer 6.6.6.6 next-hop-local

network 134.0.1.1 24

network 134.1.1.1 24

network 134.2.1.1 24

network 134.3.1.1 24

qu

配置验证&分析

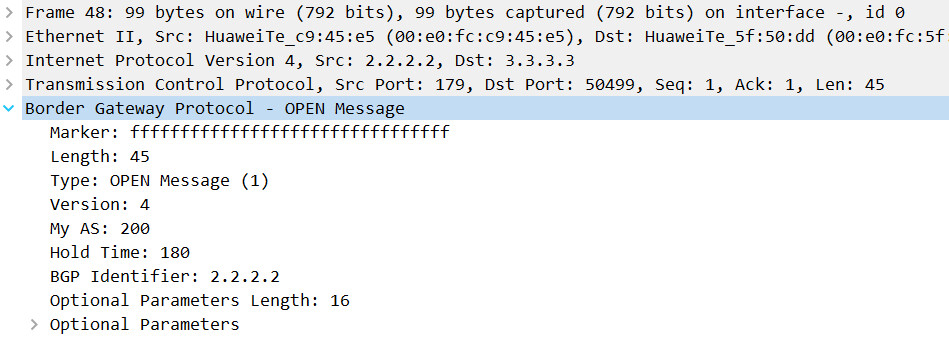

在AR2的g0/0/1开启抓包

open报文:

- Marker: 检验完整性字段, 这里没有启用验证, 所以全置位1;

- length: bgp报文总长度为45(16+2+1+1+2+2+4+1+16);

- type: 标注了该报文为open message (type=1);

- version: BGP版本为4;

- my as: 始发设备AR2(2.2.2.2)位于AS 200

- hold time: 报文老化时间为180s(默认);

- BGP Identifier: 始发设备为2.2.2.2;

- Optional Parameters Length: 下面Optional Parameters具体内容的长度为16.

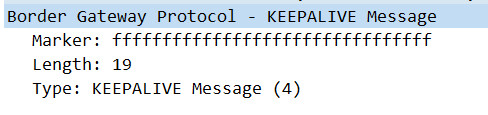

keepalive报文:

真可怜, 只有报头

- Marker: 检验完整性字段, 这里没有启用验证, 所以全置位1;

- length: bgp报文总长度为19(16+2+1);

- type: 标注了该报文为keepalive message (type=4);

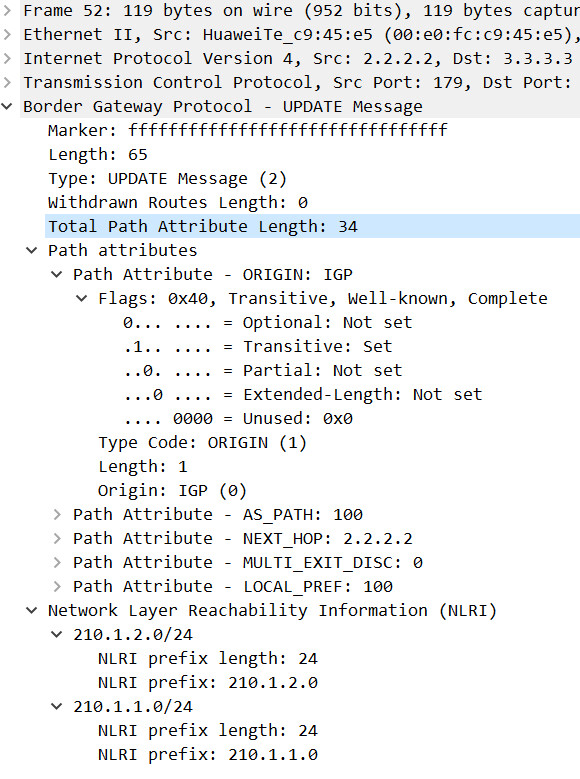

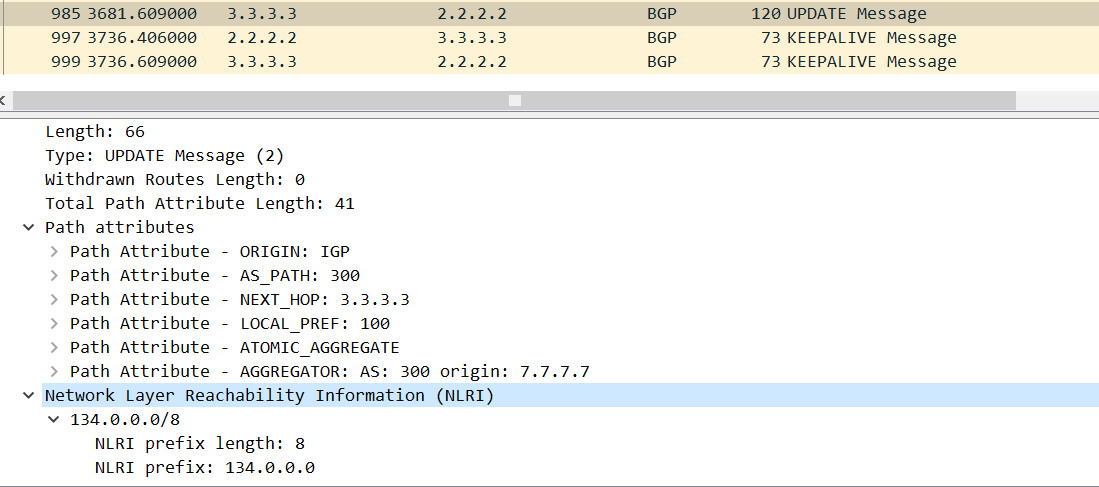

Update报文:

- Marker: 检验完整性字段, 这里没有启用验证, 所以全置位1;

- length: bgp报文总长度为65;

- type: 标注了该报文为Update message (type=2);

- withdrawn routes length: 表示需要撤销路由的长度, 这里为0表示不需要进行路由撤销.

- total path attribute length: 下面所有BGP路径属性的长度为34字节;

- path attribute: 路径属性, 可以看见这里是存在origin、AS_Path、Next_Hop、Multi_Exit_Disc、Local_Pref几个属性, 这些属性的具体含义可以回顾这篇博客: HCIP-ICT实战进阶06-BGP基础.

- Network Layer Reachability Information(NLRI): 地址前缀信息, 由于这是AR2向AR3传递的Update报文, 携带的是AR2的BGP路由表信息, 包括了AR1通过network通告的两个环回口地址.

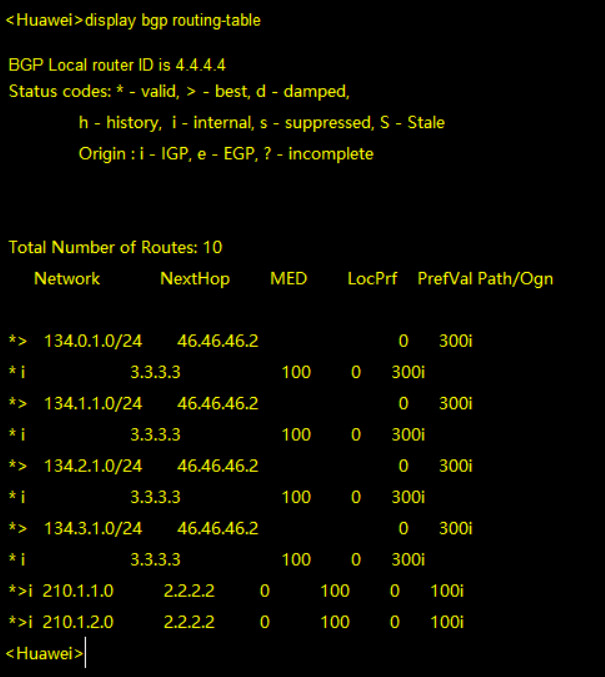

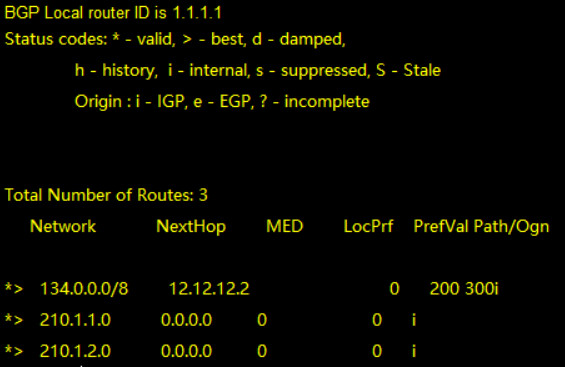

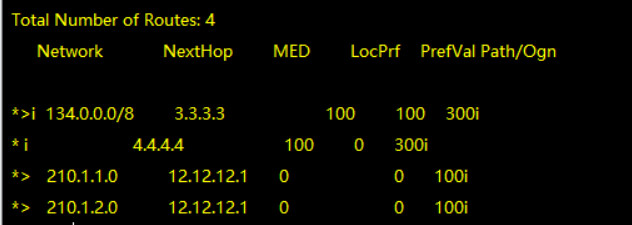

查看AR4设备的BGP路由表:

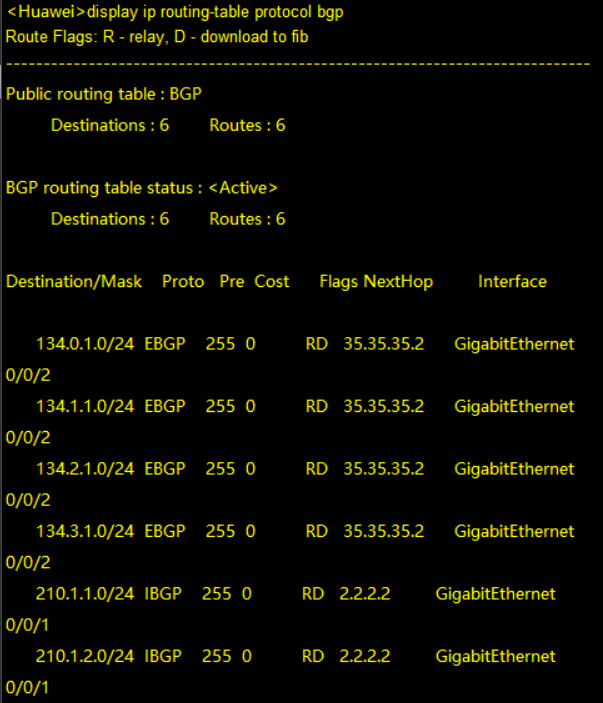

查看AR3设备的BGP路由加表情况:

可以看到AR1和AR7通告的BGP路由都成功加入了全局路由表.

3.3 要求ISPC学到的来自ISP B的服务器条目尽可能少,只有汇聚条目且携带as-path属性

配置命令

考虑在AR7上配置方向的路由聚合

AR7:

bgp 300

aggregate 134.0.0.0 8 detail-suppressed

qu

记得抑制明晰路由

配置验证&分析

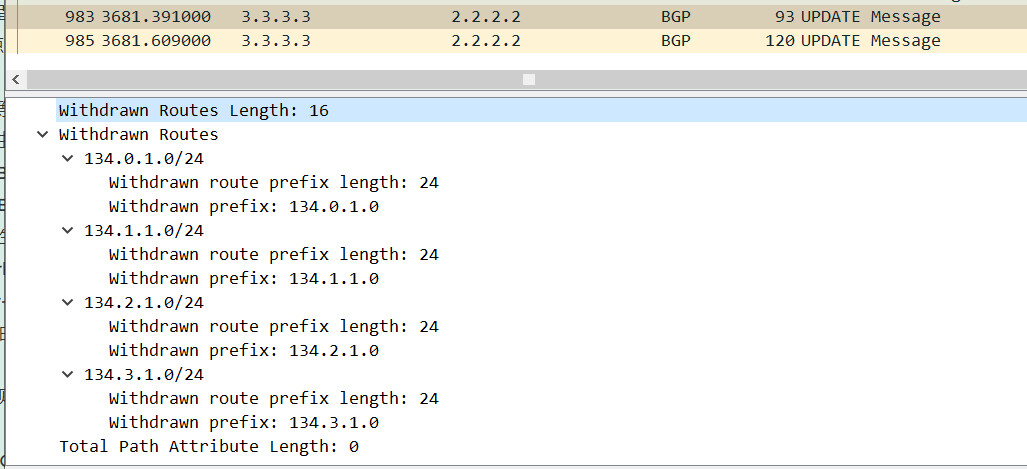

此时抓包可以看到AR3向AR2发送了两个Update报文:

先是撤销了四条环回口路由, 然后更新了一条聚合路由.

AR1的BGP路由表:

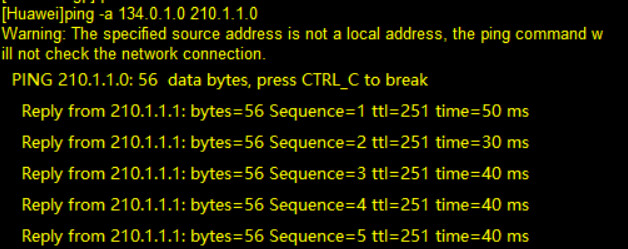

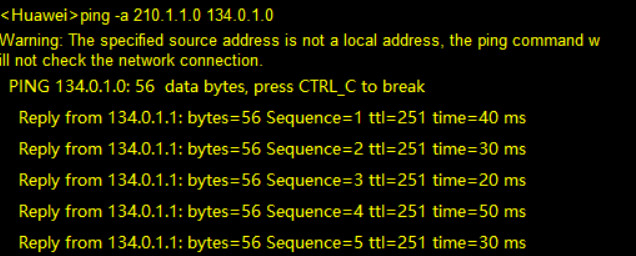

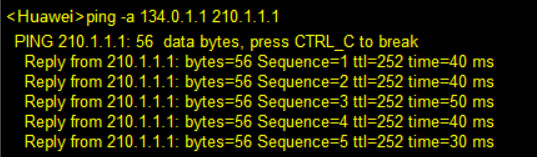

AR1环回口pingAR7环回口:

3.4 要求ISP C前往ISP B那些服务器是通过R3和R5之间的高带宽链路的,为了充份利用链路带宽,现要求ISP B访问ISP C上的服务器是走的R4和R6之间的底带宽链路,前者在AS200上使用修改协议首选值的方式,后者在R5上使用修改开销的方式

配置命令

在AS 200里配置协议首选值, 使AS 100设备访问AR7环回口走R2->R3->R5.

AR2:

route-policy test permit node 10

apply preferred-value 100

qu

bgp 200

peer 3.3.3.3 route-policy test import

qu

AR3:

route-policy test permit node 10

apply preferred-value 100

qu

bgp 200

peer 35.35.35.2 route-policy test export

qu

在R5上修改路径开销值MED, 使AS 300设备访问AR1环回口走R6->R4:

R5:

route-policy test permit node 10

apply cost 10

qu

bgp 300

peer 7.7.7.7 route-policy test export

qu

配置验证&分析

R2通往R7环回口的下一跳被修改为R3:

R7上通往R1环回口的下一跳已经被修改为R6:

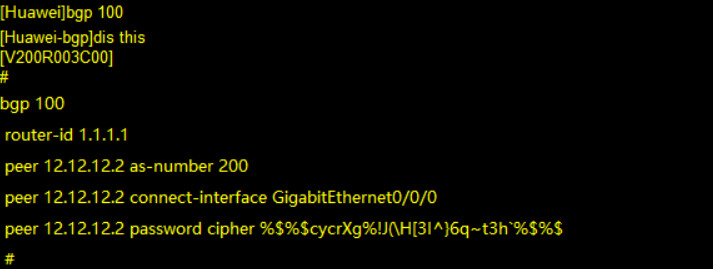

3.5 要求ISP和企业之间的BGP邻居建立是安全的且用户查看配置的时候密码显示是密文的

配置命令

R1:

bgp 100

peer 12.12.12.2 password cipher goktech

qu

R2:

bgp 200

peer 12.12.12.1 password cipher goktech

qu

R3:

bgp 200

peer 35.35.35.2 password cipher goktech

qu

R4:

bgp 200

peer 46.46.46.2 password cipher goktech

qu

R5:

bgp 300

peer 35.35.35.1 password cipher goktech

qu

R6:

bgp 300

peer 46.46.46.1 password cipher goktech

qu

配置验证

3.6 完成以上所有配置后,确信网络中的每一台设备都学到了服务器对应的BGP条目

配置验证

除了R7多四条自己的环回口明细路由之外, 其他设备的bgp路由表都应当如下图的路由条目所示:

3.7 测试R1与R7之间回环口互通

配置验证

4 实验小结

在初次配置完BGP, 检查AR1的bgp路由表时并未看见AR7的环回口.

于是逐台设备检查, 观察到AR3和AR4的bgp路由表只有AR1的环回口, AR5和AR6的bgp路由表只有AR7的环回口.

原因:

预配置的ip地址为46.46.46.1, 我在配置bgp邻居时想当然配置为了46.46.46.6.

重新配置正确后对等体都已经正常建立关系, 注意的是bgp路由表需要等待一段时间更新.

HCIP-进阶实验04-多运营商BGP协议部署的更多相关文章

- BGP多线 有些BGP IP也会被极少数运营商劫持 取Ip逻辑

小结: 1.租用的服务器只有一个IP,用户的访问路线是由路由器根据访客的实际访问速度选择最优访问路径,来选择访问的.而且不占用任何的服务器资源.服务器的上行和下行都是有路由器来选择最佳的路线,所以这样 ...

- SDN/NFV运营商商业化部署

三大运营商发布未来网络架构,并逐步加快SDN/NFV商业化部署的步伐.中国联通发布其新一代网络架构<CUBE-Net 2.0白皮书>,并与20多家合作伙伴共同启动了“新一代网络”合作研发计 ...

- IP地址数据库-ISP运营商列表(2017年1月)

IP地址数据库 微信号:qqzeng-ip [全球旗舰版][国内精华版][国外拓展版][英文版][掩码版] http://qqzeng.com 中国大陆:三大基础运营商 中国电信中国联通中国 ...

- 20145236《网络对抗》进阶实验——64位Ubuntu 17.10.1 ROP攻击

20145236<网络对抗>进阶实验--64位Ubuntu 17.10.1 ROP攻击 基础知识 ROP攻击 ROP全称为Retrun-oriented Programmming(面向返回 ...

- 5G信令(就是用户身份信息)——手机开机后,先从USIM中读取之前运营商分配的临时身份信息GUTI/TMSI,发送携带该身份信息的信令给基站,请求接入运营商网络。

5G时代,跟IMSI-CATCHER SAY GOODBYE from:https://unicorn.360.com/blog/2018/04/18/GoodBye_5G_IMSI-Catcher/ ...

- 赵雅智_android获取本机运营商,手机号部分能获取

手机号码不是全部的都能获取.仅仅是有一部分能够拿到. 这个是因为移动运营商没有把手机号码的数据写入到sim卡中.SIM卡仅仅有唯一的编号.供网络与设备 识别那就是IMSI号码,手机的信号也能够说是通过 ...

- [转]用Whois获得电信运营商的IP地址是如何分配的?

[转]用Whois获得电信运营商的IP地址是如何分配的? Linux下获得一些中国电信运营商的IP地址分配情况: APNIC是管理亚太地区IP地址分配的机构,它有着丰富准确的IP地址分配库,同时这些信 ...

- CSP -- 运营商内容劫持(广告)的终结者

缘由 我们公司最近手机端H5 经常受到商户和用户的投诉,说有广告并且导致不能正常进行操作,我们商户自己当然不会加广告了,但是商户和用户可不管这些了,就认为是我们的问题 探索发现根本 目前我们用的很多浏 ...

- Android 5.0 Default SMS App以及运营商授权SMS App

已同步更新至个人blog:http://dxjia.cn/2015/08/android-5-default-sms-app/ 题外话:博友们有没有好用的写博客客户端推荐啊,cnblogs推荐的win ...

- 你们以为运营商只是HTTP插点广告而已么?

国内某邮件服务商,近期在某南方地区有大量客户反应登录时出错和异常,于是工作人员进行了一下跟进,发现如下: 首先,邮件服务商登陆页面为普通HTTP协议发送,提交时通过JS进行RSA加密(没错,JS的RS ...

随机推荐

- 构建api gateway之 动态插件

动态插件 之前已经拆解细点逐个介绍了 tcp .http 代理相关核心点,现在介绍一个让 api gateway 变得很灵活的功能实现: 动态插件. 由于 lua 的动态语言特点,我们可以比较方便做到 ...

- zookeeper06-watcher四字命令

zookeeper四字监控命令 zooKeeper支持某些特定的四字命令与其的交互.它们大多是查询命令,用来获取 zooKeeper服务的当前状态及相关信息.用户在客户端可以通过 telnet 或 ...

- StartAllBack使用教程

StartAllBack简介 StartAllBack是一款Win11开始菜单增强工具,为Windows11恢复经典样式的Windows7主题风格开始菜单和任务栏,功能包括:自定义开始菜单样式和操作, ...

- 【DS】1.1

1.概念: 数据项:最小单位 数据对象:相同性质的数据元素集合 数据结构:关系 集合 同样的数据元素可组成不同的数据结构不同数据元素也可以组成相同的数据结构 2.三要素: 逻辑结构:集合(不考)线性结 ...

- cannot load "mso.dll" vs2008 web开发问题

已成功解决办法: ①将VS 2008安装包WCUWebDesignerCoreWebDesignerCore.exe提取并重新安装: ②将C:Program Files/Common Files/Mi ...

- vue+.net入门级书签项目

vu3+.net6 webApi 书签管理项目 前言 Gitee项目地址:https://gitee.com/zyplj/book-marks Github项目地址:https://github.co ...

- 教你用手机的NFC功能模拟门禁卡,实现出门不带卡

此教程教您将门禁卡.考勤卡.会员卡.停车卡.电梯卡等等各种卡片模拟进NFC手机里,从而用手机代替门禁卡 一.软硬件准备 NFC Tool 手机上的IC卡读写编辑软件,搭配蓝牙读卡器或者OTG读卡器,可 ...

- BI工具术语表大全:从字母A-Z全面收录

谈到商业智能行业,变革是不可避免的.为了跟上步伐,各种各样的BI 解决方案正在快速迭代更新,以满足企业的数字化需求,那么市场上BI 工具种类繁杂,到底如何选择适合功能全面.满足自己企业运转情况的.合适 ...

- 代码随想录算法训练营day11 | leetcode 20. 有效的括号 1047. 删除字符串中的所有相邻重复项 150. 逆波兰表达式求值

基础知识 String StringBuilder 操作 public class StringOperation { int startIndex; int endIndex; { //初始容量为1 ...

- 把MyBatis当项目一样,讲透源码的技术书籍!

作者:小傅哥 博客:https://bugstack.cn 沉淀.分享.成长,让自己和他人都能有所收获! 为啥?因为这些年,就很少有人能自主意识到,如何提升编码质量! 但讲屁话没有用,想学好编程突破阶 ...