JS逆向实战15——猿人学第五题 动态cookie乱码增强

声明

本文章中所有内容仅供学习交流,抓包内容、敏感网址、数据接口均已做脱敏处理,严禁用于商业用途和非法用途,否则由此产生的一切后果均与作者无关,若有侵权,请联系我立即删除!

网站

网站分析

首先 刚进入页面即显示了

说明次题就和cookie有关系。

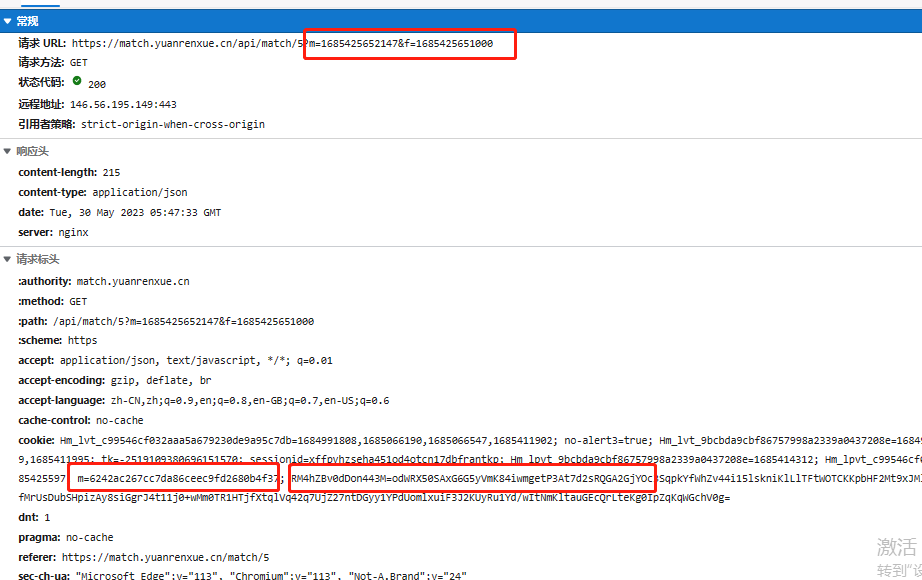

然后我们通过浏览器自带的抓包软件观察一下

可以看到 这个接口是我们所需要的接口

这里params的加密参数是 m 和 f

cookie的加密参数是 m 和 RM4hZBv0dDon443M 并且 RM4hZBv0dDon443M的值也是定值 不会改变

经过多次分析,这两个cookie的值 是一直改变且变化的

可以观察到 这个 m 和params中的m 同名 那有没有可能二者也存在某种关系呢?

既然是cookie 可以通过以下方式去查找

- 查找set_cookie

- 通过搜索 cookie的key 或者直接搜索cookie

- hook cookie

抓包分析

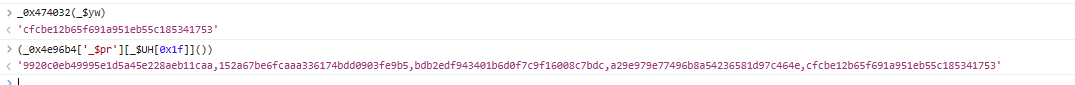

控制台有这么一段信息。一直会打印出来,

我们首先点进这个js文件里面

在1092行 发现这是个打印函数。很烦人,我们可以去除掉这段信息。

第一种方式呢就是通过hook 改写掉console.log

第二种方式呢 其实和hook差不多,就是直接把console.log 置空。

console.log = function () {

return

}

去除掉这段代码然后我们就可以分析这段代码了

可以看到在这段js里面有大量的混淆代码

寻找参数

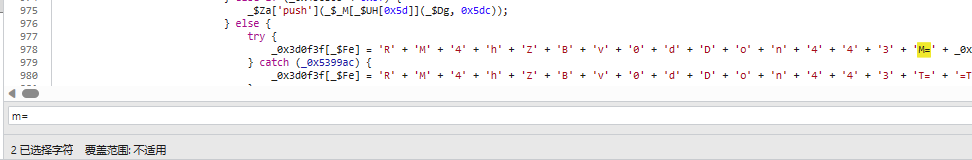

我们既然已经找到了 混淆的JS文件

我们可以试着搜一搜RM4hZBv0dDon443M

看看能不能搜到,发现搜不到,我们可以再试试 m=

发现可以搜的到。而且这个值就是 RM4hZBv0dDon443M的cookie值

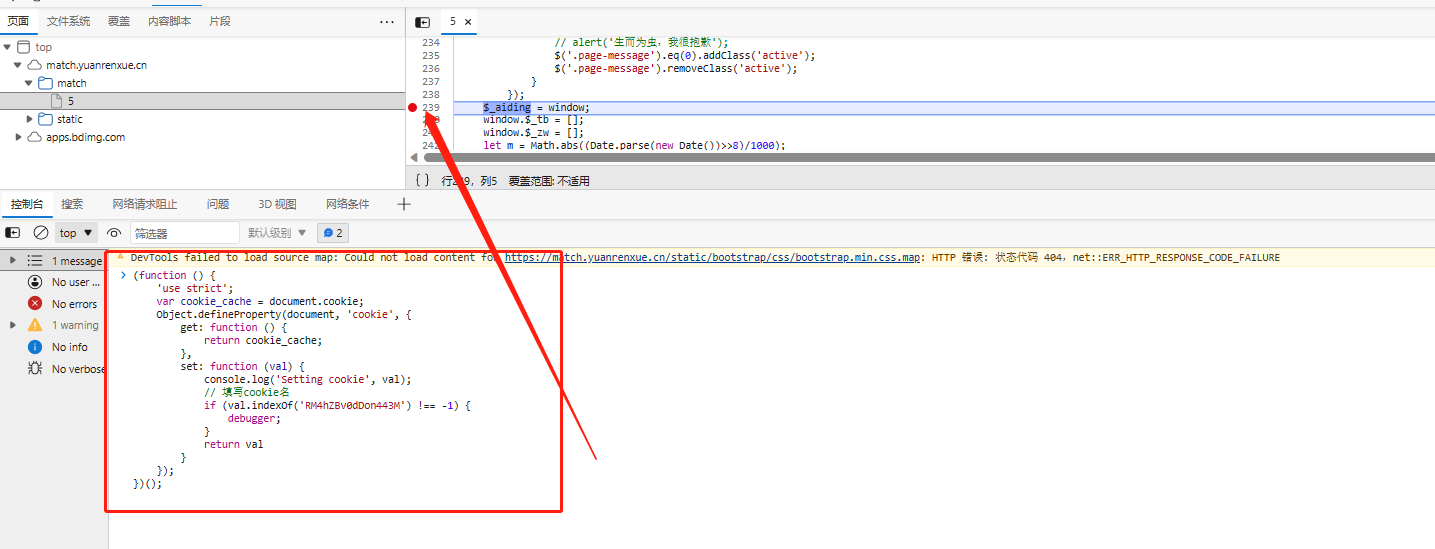

我们也可以通过hook

然而 有个注意事项,其实直接hook是hook不进去这段代码的,所以我们需要打个断点,然后手动的去hook

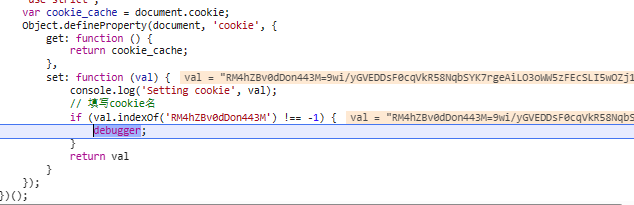

我们在这里打上debuger 然后手动去注入如下代码

以下是hook的代码

(function () {

'use strict';

var cookie_cache = document.cookie;

Object.defineProperty(document, 'cookie', {

get: function () {

return cookie_cache;

},

set: function (val) {

console.log('Setting cookie', val);

// 填写cookie名

if (val.indexOf('RM4hZBv0dDon443M') !== -1) {

debugger;

}

return val

}

});

})();

之后放开断点 ============>>>>>

然后成功进入栈,然后我我们向上追栈 也能找到刚刚M=的位置

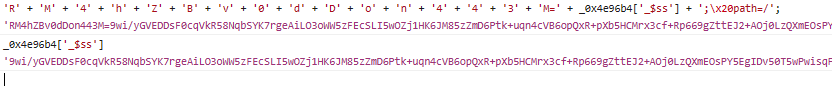

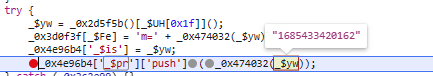

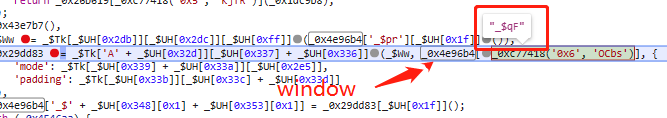

然后我们测试了一下发现_0x4e96b4['_$ss']函数是我们所需要的cookie值

'R' + 'M' + '4' + 'h' + 'Z' + 'B' + 'v' + '0' + 'd' + 'D' + 'o' + 'n' + '4' + '4' + '3' + 'M=' + _0x4e96b4['_$ss'] + ';\x20path=/';

我们打印下_0x4e96b4 发现其实它是个window对象。

通过这个window对象 ,我们看到 加密函数,指纹识别 还有一大堆都挂载在这个window对象里面

这里可以也可以通过两种方式往下寻找加密栈

1.通过油猴脚本来hook window 这个对象 2.通过Ast来还原这个混淆后的JS

这里贴上hook代码

(

function(){

Object.defineProperty(window, '_$ss', {

set: function(val){

debugger;

console.log(val);

return val;

}

});

}

)();

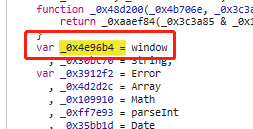

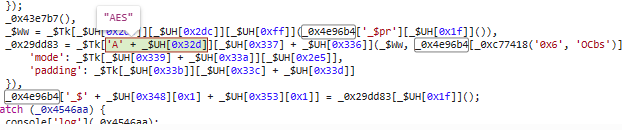

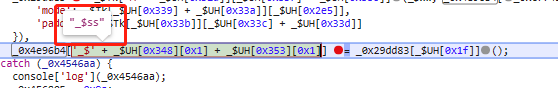

如果通过hook 会发现(当然也可以继续回车搜索_0x4e96b4 ) 走到如下位置>>>>>>

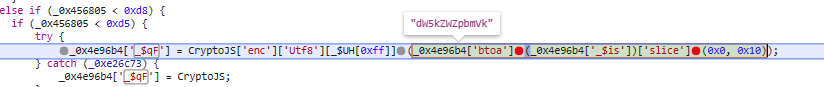

发现在1224 行有一个加密 函数。

发现这是个AES

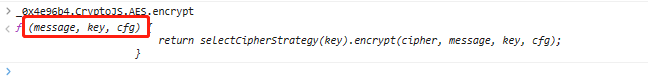

通过这个我们可以发现AES加密需要传入三个值,

message:加密的值

这个message的值也是通过加密而来 是由五个类似于MD5的值拼接而来,然后转换成字节类型

可以通过两种方式查找 _$pr

- hook

window._$pr - 直接搜索

_$pr

这里我们直接搜索

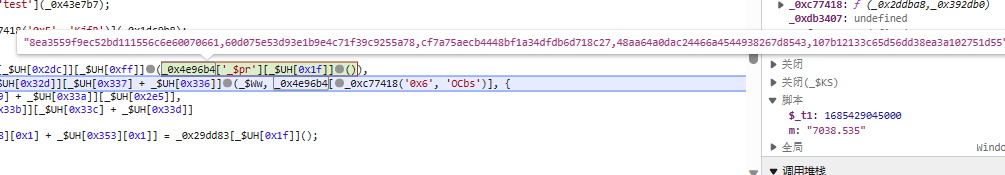

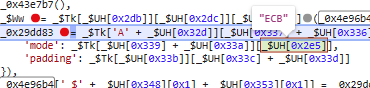

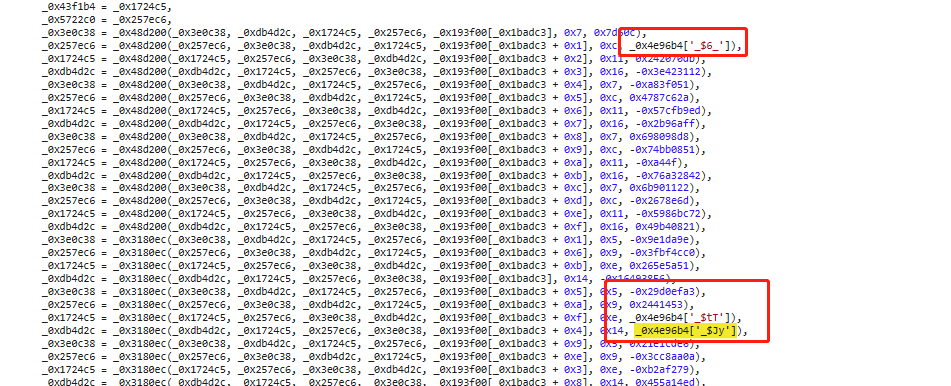

通过这个我们可以判断 这个m的值 被放到了 window._$pr中,然后再通过加密手段 得到了cookie RM4hZBv0dDon443M

的值。

key: 加密秘钥

其次这个key 也是挂载到windows中的

我们既然知道 这个值是 _$qF 我们来搜索下 _$qF 这个值看看

发现直接给我们了。

而这个_0x4e96b4['_$is'] 则是时间戳 所以说秘钥应该是 通过base64编码时间戳然后取16位 做为秘钥

_0x4e96b4['_$qF'] = CryptoJS['enc']['Utf8']["parse"](window.btoa(_0x4e96b4['_$is'])['slice'](0, 16));

cfg: 配置

我们直接看这个mode 和padding

mode:

padding:

结论

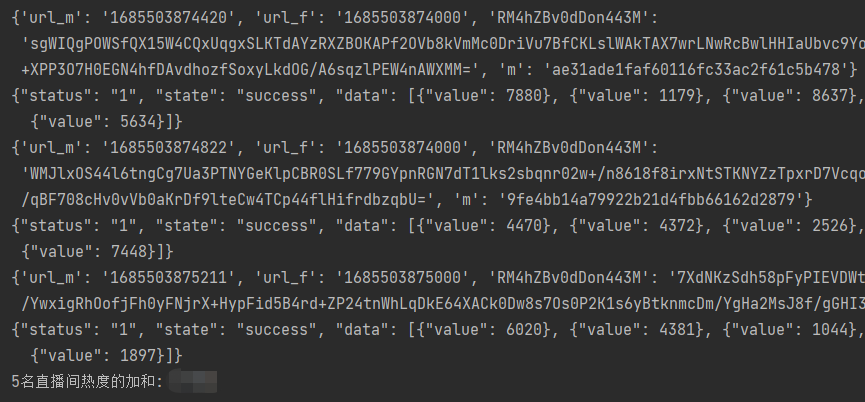

url params中的 m 通过base64编码取了16位 做了 然后通过上文的这个函数,做了 cookie中的m

然后再用cookie的m 做了 RM4hZBv0dDon443M 加密的秘钥

然后这个 url params中的f 就是cookie的过期时间

然后我们继续往下追栈

而前面这个值

就是我们上文提到的 window._$ss 而后者 就是我们所需要的值

!话说有能力最好还是用AST 这么弄真的很麻烦

扣代码

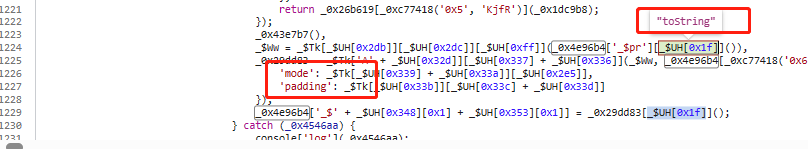

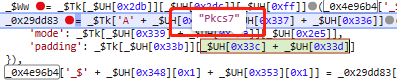

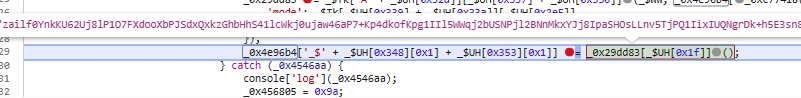

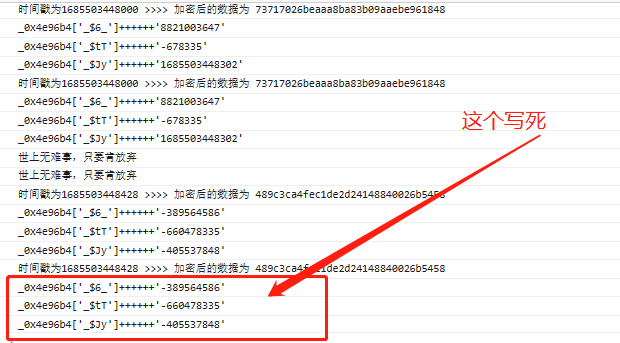

这里有个坑

他们每次的值都是变化的。

_0x4e96b4['_$6_']

_0x4e96b4['_$tT']

_0x4e96b4['_$Jy']

我们可以打印下看看, 也可以hook看看

所以说在扣代码时 这个要死

// 这三个数据不能变

_0x4e96b4['_$6_'] = -389564586

_0x4e96b4['_$tT'] = -660478335

_0x4e96b4['_$Jy'] = -405537848

友情提示 debugger 一定要打在这虚拟机里面 大概在 23 行 window['\x24\x5f\x71\x70'] = window, 这个地方

(function () {

var hook__0x474032 = _0x474032;

_0x474032 = function (e) {

var _ = hook__0x474032(e);

console.log(`时间戳为${e} >>>> 加密后的数据为 ${_}`);

console.log(`_0x4e96b4['_$6_']++++++'${_0x4e96b4['_$6_']}'`)

console.log(`_0x4e96b4['_$tT']++++++'${_0x4e96b4['_$tT']}'`)

console.log(`_0x4e96b4['_$Jy']++++++'${_0x4e96b4['_$Jy']}'`)

return _;

}

})()

然后就扣代码,扣完代码放入执行即可

JS逆向实战15——猿人学第五题 动态cookie乱码增强的更多相关文章

- JS逆向实战7-- 某省在线审批网站params 随机生成

参数分析 我们首先通过抓包 发现这个就是我们所需要的数据 然后我们通过fidder 发起请求 结果: 通过我们反复测试 发现这个params的参数是每次请求中都会变化的 断点查找 我们通过 这个t参数 ...

- JS逆向实战6-- x轴 y轴 过点触验证码

点触验证码是一种常见的反爬手段 解决方案有两种:一种是直接解决,这需要深度学习机器学习等图像处理技术,以大量的数据训练识别模型,最终达到模型足矣识别图片中的文字提示和应该点击的区域之间的对应关系. 这 ...

- JS逆向实战4--cookie——__jsl_clearance_s 生成

分析 网站返回状态码521,从浏览器抓包来看,浏览器一共对此地址请求了三次(中间是设置cookie的过程): 第一次请求:网站返回的响应状态码为 521,响应返回的为经过 混淆的 JS 代码:但是这些 ...

- JS逆向实战3——AESCBC 模式解密

爬取某省公共资源交易中心 通过抓包数据可知 这个data是我们所需要的数据,但是已经通过加密隐藏起来了 分析 首先这是个json文件,我们可以用请求参数一个一个搜 但是由于我们已经知道了这是个json ...

- JS逆向实战8——某网实战(基于golang-colly)

其实本章算不上逆向教程 只是介绍golang的colly框架而已 列表页分析 根据关键字搜索 通过抓包分析可知 下一页所请求的参数如下 上图标红的代表所需参数 所以其实我们真正需要的也就是Search ...

- JS逆向实战5--JWT TOKEN x_sign参数

什么是JWT JWT(JSON WEB TOKEN):JSON网络令牌,JWT是一个轻便的安全跨平台传输格式,定义了一个紧凑的自包含的方式在不同实体之间安全传输信息(JSON格式).它是在Web环境下 ...

- JS逆向实战2--cookie-AcwScV2加密—某招标信息网

cookies的获取 首先拿到第一次访问原链接 拿到acw_tc的值,然后放到session中去 再用这个session再次访问原链接拿到js加载的加密的真实数据.用了一些反混淆. 最后获取这个数据中 ...

- JS逆向实战1——某省阳光采购服务平台

分析 其实这个网站基本没有用到过什么逆向,就是简单的图片base64加密 然后把连接变成2进制存成文件 然后用ocr去识别即可 !! 注意 在获取图片连接 和对列表页发起请求时一定要用一个请求,也就是 ...

- JS逆向实战9——cookies DES加密混淆

cookie加密 DES 混淆 目标网站:aHR0cHM6Ly90bGNoZW1zaG9wLnlvdXpoaWNhaS5jb20vbWFpbi90ZW5kP05vdGljZUNhdGVJZD0xJk5 ...

- JS逆向实战11——某金属集团动态cookie加密

本文来自:来自: https://www.cnblogs.com/zichliang/ 目标网站 aHR0cDovL3d3dy50bm1nLmNvbS5jbi9pbmZvcm1hdGlvbi9pbmZ ...

随机推荐

- RTC月度小报6月丨编程挑战赛圆满收官;声网上市1周年回顾...

本月亮点速览 产品与技术: 声网Agora 实时音视频服务正式上线 HTC VIVE Sync App,支持非 VR 用户 「灵动课堂」发布 1.1.2 版本 「互动直播」6 月共发布两个版,最新版本 ...

- Redis-Cluster常用命令

CLUSTER INFO 打印集群的信息 CLUSTER NODES 列出集群当前已知的所有节点(node),以及这些节点的相关信息. //节点 CLUSTER MEET <ip> < ...

- .Net 6.0全局异常捕获

背景: 全局异常捕获是我们开发当中不可获取的一个环节,顾名思义就是全局的捕获异常,并响应出去,今天就带着各位童鞋们在.Net 6.0当中如何做到全局异常捕获. 思路: 我们可以通过请求管道达到我们全局 ...

- UI/UE设计学习路线图(超详细)

很多小伙伴认为ui设计很简单,就是用相关的软件设计制作图片.界面等.其实不然,UI设计融合了很多学科内容.要从一个完全没有基础的人成长为一个ui设计者,该如何学习呢?主要分为基础阶段和专业课程阶段,其 ...

- THM-被动侦察和主动侦查

被动与主动侦察 在计算机系统和网络出现之前,孙子兵法在孙子兵法中教导说:"知己知彼,必胜不疑." 如果您扮演攻击者的角色,则需要收集有关目标系统的信息.如果你扮演防御者的角色,你需 ...

- ros-python学习样例笔记

1.通信基本原理介绍 待写 2.三种通信方式的程序样例(python版) 2.1 topic 通信方式(非自定义和自定义) 2.1.1 创建工作空间和topic功能包 在ubuntu中打开命令行,输入 ...

- 一天吃透MySQL面试八股文

什么是MySQL MySQL是一个关系型数据库,它采用表的形式来存储数据.你可以理解成是Excel表格,既然是表的形式存储数据,就有表结构(行和列).行代表每一行数据,列代表该行中的每个值.列上的值是 ...

- Vulnhub Joy Walkthrough

Recon 这台靶机对枚举的要求较高,如果枚举不出有用的信息可能无法进一步展开,我们首先进行普通的扫描. ┌──(kali㉿kali)-[~/Labs/Joy/80] └─$ sudo nmap -s ...

- 从Chat-GPT看爆火技术概念及医疗领域科技与应用场景

作者:京东健康 陈刚 一.前言 最近OpenAI在官网上宣告了多模态大模型 GPT-4 的诞生,它可能是迄今为止最好的多模态模型. 主要更新内容如下: 1. 逻辑分析能力更加全面.「考试」能力大幅提升 ...

- Java运行准备JDR JRE JVM知识和环境变量的作用

JDK.JRE.JVM简介 JDK:Java Development Kit Java开发者工具包 JRE:Java runtime environment Java运行环境 JVM:Java V ...