apk逆向实例 TopCtf

TopCtf

题目链接: https://pan.baidu.com/s/1jINx7Fo (在里面找相应的名字就行)

背景故事:

我是小白一枚,自学一些基础知识。。。

从朋友那得到的题,朋友说巨简单,然后各种不会。。。

不容易呀,千辛万苦终于做出来一道了。。。眼泪已经控制不住了。。。

解题思路:

用killer打开,反编译,很顺利反编译成功了,找到入口类,点击进入

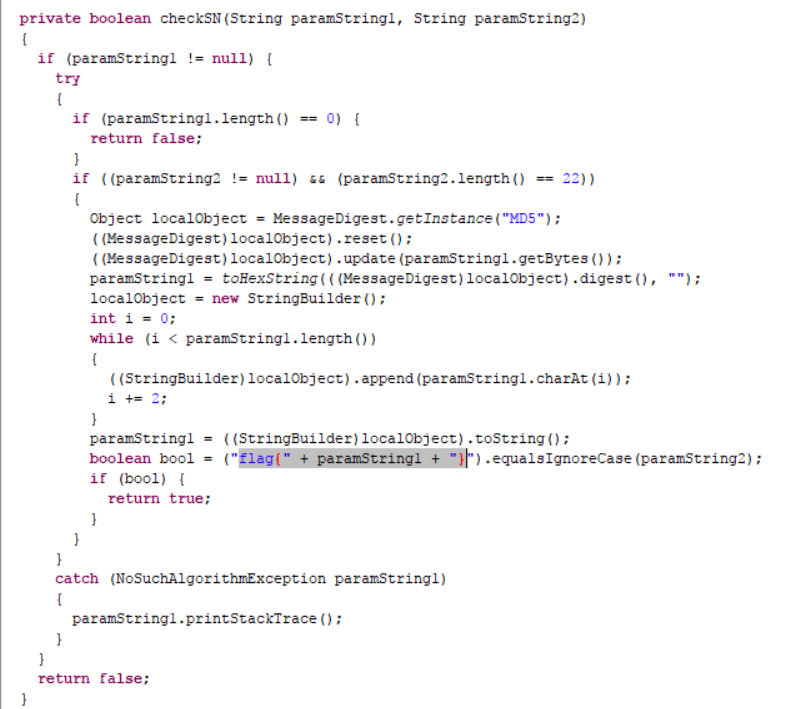

查看java源码,找到了关键代码段,flag就是在此生成的

这段代码将paramString1的值MD5加密,每隔2个字符取一个字符,最后拼起来就是flag。

代码明白了以后,我们会发现还有两个未知的东西。

1、 toHexString()函数的作用。

2、 变量paramString的值。

接下来,继续往后看。

找到了toHexString()代码块,小白的我死活想不明白这句(String str = Integer.toHexString(paramArrayOfByte[i] & 0xFF);)是什么意思。。

直到看到了这篇文章 http://blog.csdn.net/huihui870311/article/details/49477739

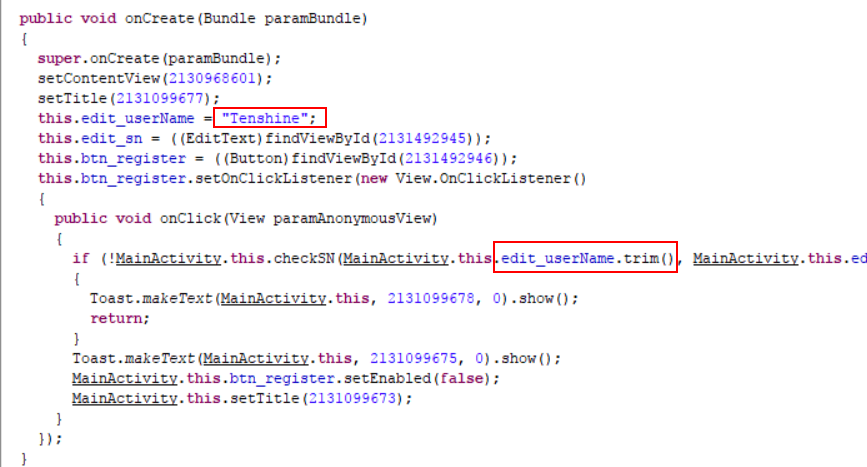

了解到这是一段将字符串转换成16进制的代码,紧接着在下面又找到了edit_userName的值。可以知道edit_userName的值将会传给paramString

所有疑问迎刃而解,接下来开始写解密程序。

import hashlib par1 = b"Tenshine" def checkSN(par1):

if par1:

# if par2 and len(par2) == 22:

m2 = hashlib.md5()

m2.update(par1)

par1_md5 = m2.hexdigest()

print(par1_md5)

par1 = toHexString(par1_md5)

print(par1)

what = ""

i = 0

while i < len(par1_md5):

what += par1_md5[i]

i += 2

print("flag{"+ what +"}") def toHexString(s):

lst = ""

for ch in s:

hv = hex(ord(ch)).replace('0x', '')

if len(hv) == 1:

hv = ''+hv

lst += hv

return lst checkSN(par1)

运行结果:

apk逆向实例 TopCtf的更多相关文章

- android apk 逆向中常用工具一览

关于apk 逆向中的一些工具的使用,看了不少文章,也使用过有很长一段时间了,今天对此做一总结: 几种文件之间的转换命令: 1. odex -> smali java -jar baksmali ...

- Android apk逆向:反编译,回编译,签名,打包。

Android apk逆向:反编译,回编译,签名,打包流程. 第一步: apk 反编译. 1) 打开命令行窗口,输入java -version, 检测当前java版本,若版本较低, 则下载JAVA S ...

- Android apk逆向实战

简介 逆向Android apk其实是一个分析Android apk的一个过程,必须了解Android程序开发的流程.结构.语句分支.解密原理等等. 功能 破解一个注册验证程序(自写一个简单的注册验证 ...

- apk逆向 - smali动态调试

author: Dlive date: 2016/10/6 0x00 前言 之前有人问过smali的动态调试方法,其实网上已经有很多文章讲这些内容,但是为了方便大家学习,我还是写一下让大家少走点坑 ...

- APK自我保护方法

标 题: [原创]APK自我保护方法 作 者: MindMac 时 间: 2013-12-28,21:41:15 链 接: http://bbs.pediy.com/showthread.php?t= ...

- Atitit.反编译apk android源码以及防止反编译apk

Atitit.反编译apk android源码以及防止反编译apk 1.1. Tool apk逆向助手1 1.2. 二.使用dex2jar + jd-gui 得到apk的java源码1 1.3. 用 ...

- Android官方技术文档翻译——Apk 拆分机制

本文译自androd官方技术文档<Apk Splits>,原文地址:http://tools.android.com/tech-docs/new-build-system/user-gui ...

- Mac上反编译Android apk安装包

什么是反编译 我们知道,Android的程序打包后会生成一个APK文件,这个文件可以直接安装到任何Android手机上,因此,反编译就是对这个APK进行反编译.Android的反编译分成两个部分: 一 ...

- 零开始Android逆向教程(一)——初探Android逆向

这段时间因为某些业务驱动,开始研究一些逆向相关的东西,浏览了下其所包含的大致内容,发现真是一个新大陆,跟之前耳听目染过的一些门面介绍完全不是一个层级的,真正的印证了下手难这一说法. 谨此以本文开始 ...

随机推荐

- Tomcat 启动时 警告: [SetPropertiesRule]{Server/Service/Engine/Host/Context}

在Eclipse 中,启动Tomcat 时,出现: 警告: [SetPropertiesRule]{Server/Service/Engine/Host/Context} Setting proper ...

- Unity 着色器基础知识

一.着色器基础知识 着色器通过代码模拟物体表面发生的事情,其实就是GPU中运行的一段代码. 着色器的类型: 顶点着色器.片元着色器.无光照着色器.表面着色器.图像特效着色器.计算着色器. 坐标空间: ...

- 怎么在linux下创建一个可运行脚本?

1.touch hello.sh 2.vim hello.sh键入i插入#!/bin/shecho hello world;键入:esc:wq3.chmod 700 hello.sh 4. 执行./h ...

- centos 7.2 部署并升级gitlab

事由: 老git服务器centos 7.2上的git版本是8.13.5,先特在一台测试机centos 7.2上安装git 8.13.5 后,还原git后,在对测试服务器上git进行升级操作. 测试服务 ...

- Spring Boot笔记二:快速创建以及yml文件自动注入

上个笔记写了如何自己去创建Spring boot,以及如何去打jar包,其实,还是有些麻烦的,我们还自己新建了几个文件夹不是. Idea可以让我们快速的去创建Spring boot应用,来看 一.快速 ...

- 为什么要两次调用encodeURI来解决乱码问题

.encodeURL函数主要是来对URI来做转码,它默认是采用的UTF-8的编码.. UTF-8编码的格式:一个汉字来三个字节构成,每一个字节会转换成16进制的编码,同时添加上%号. 假设页面端输入的 ...

- layui(九)——flow组件常见用法总结

该模块包含 信息流加载 和 图片懒加载 两大核心支持,无论是对服务端.还是前端体验,都有非常大的性能帮助.下边分别给出了这两种技术的使用方法 一.信息流加载 信息流加载的核心方法时 flow.l ...

- Part-Six

1. 2. 3. 4. 5. 6. 7. 8. 9. 10. 11. 12.

- Vertica系列:从一些细节看Vertica为什么是一个优秀的数据仓库平台

===========================================对象名称可以长到128字符===========================================1 ...

- Visual Studio 2013 更新 NuGet 包管理器

Ø 前言 使用 Visual Studio 中的 NuGet 包管理器下载程序时,有时可能出现类似的错误:. 5. 在"联机"选项中搜索"NuGet",选 ...