手工脱壳之AsPack压缩脱壳-随机基址

一、工具及壳介绍

- 使用工具:Ollydbg、PEID、ImportREC、LoadPE、010 Editor

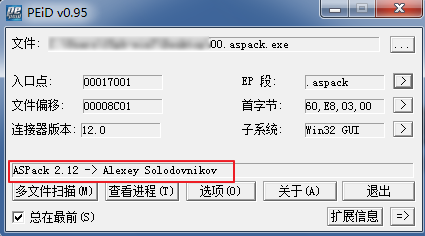

- 查看待脱壳程序

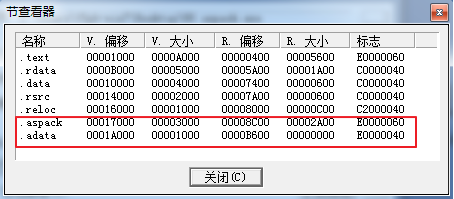

- 查看AsPack壳特有的区段信息

- 小结:根据链接器版本推断待脱壳程序应该是VS 2013编写

二、脱壳

1、ESP定律脱壳

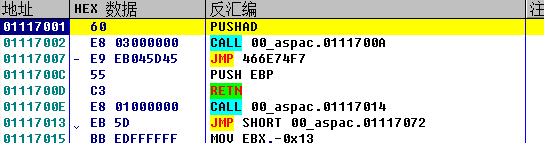

- 使用OD加载程序,发现pushad指令,判断程序已加壳,这里可以采用ESP定律脱壳

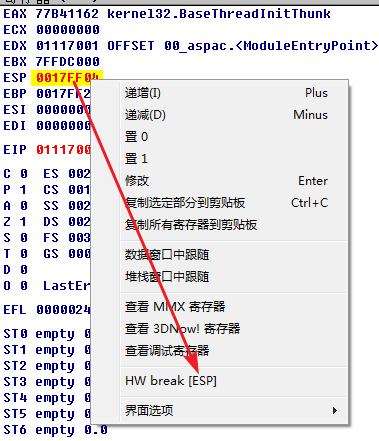

- 单步过pushad处指令后,在esp处下硬件断点

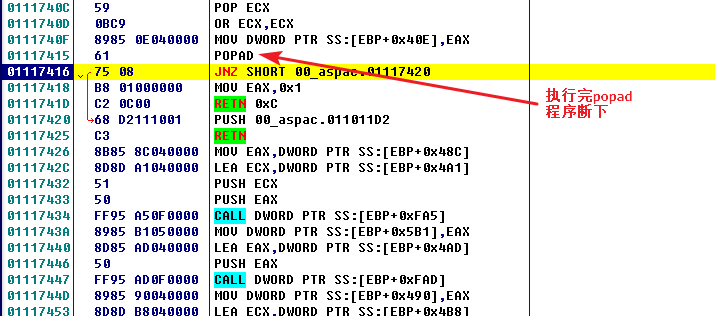

- 让程序运行起来,程序中断的地方即为popad的地方,单步几次之后,一般就能找到原始OEP

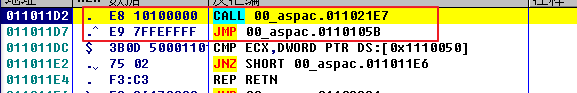

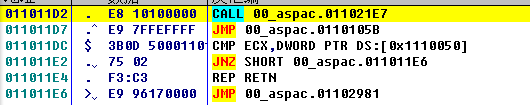

- 单步几次后发现CALL和JMP组合

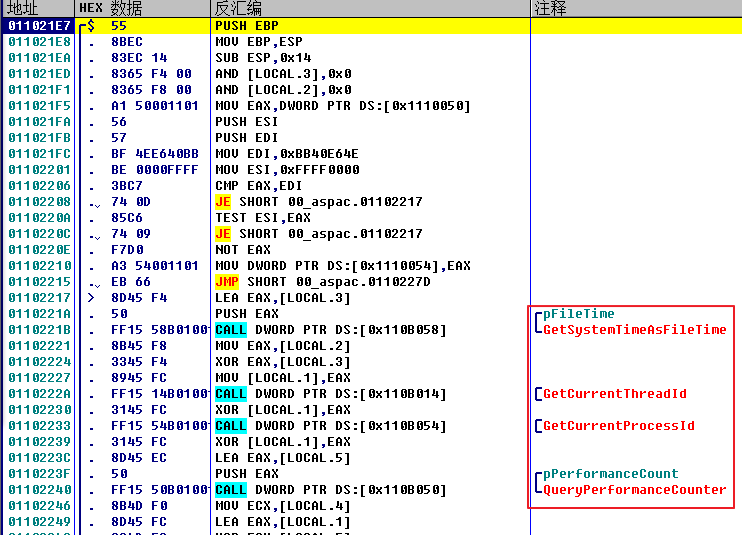

- 使用回车进入CALL后发现VS 2013 程序特有的几个函数,确认到达OEP处

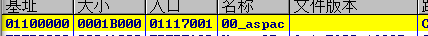

查看此时模块基址(exe的基址)

注意:本次为11000000(每次重启系统有可能不相同)

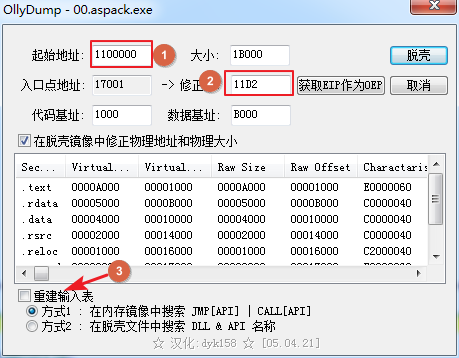

在原始OEP处dump文件,使用OD插件OllyDump

修改起始地址为基址,入口地址为原始OEP地址并取消重建输入表选项

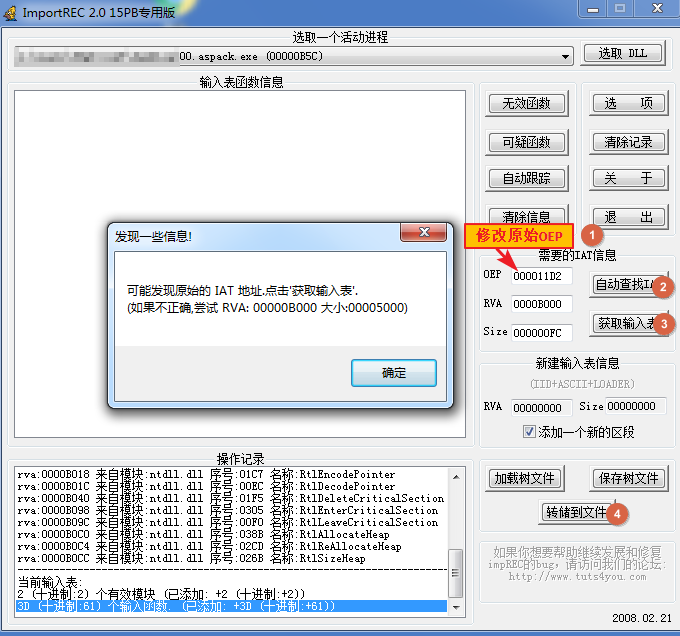

- 转储文件后,使用导入表修复工具(ImportREC)对导入表进行修复

转储文件后运行脱壳程序

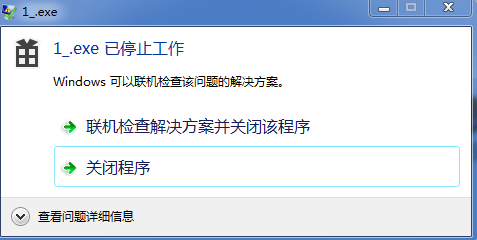

发现程序无法运行,并且导入表修复没有问题,那基本可以确定是随机基址的问题

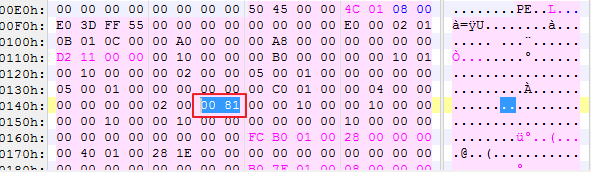

- 使用010 Editor找到特征(40 81)修改随即机制的标记位,在运行程序

2、单步跟踪脱壳

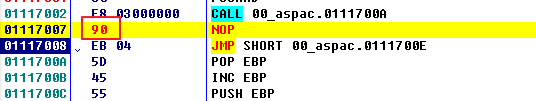

- AsPack加壳之后的OEP处就存在花指令

- 1117007处的代码第一个字节永远不会执行的指令,将其填充成nop指令可去除干扰

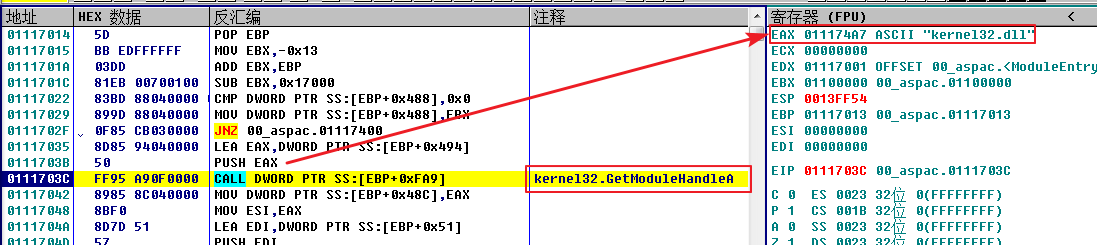

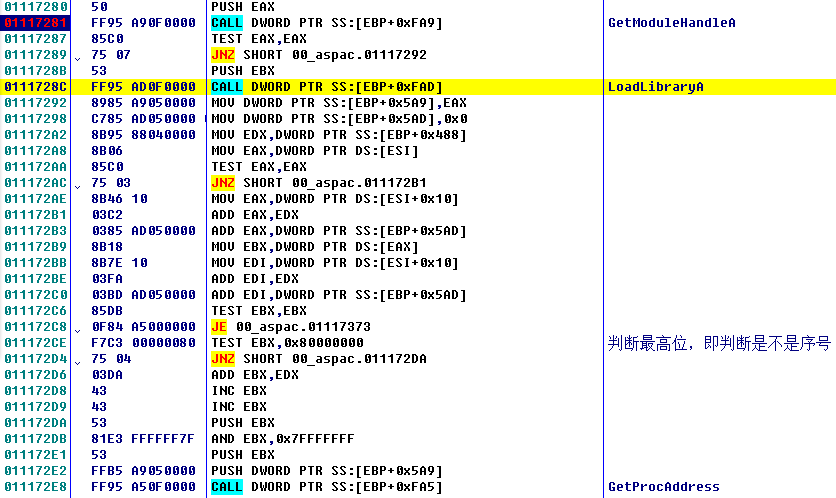

- 重新加载待脱壳程序,当我们单步跟踪时,遇到的函数时GetModuleHandleA,而且我们发现参数是kernel32.dll,调用此函数获取的信息时kernel32.dll的基地址

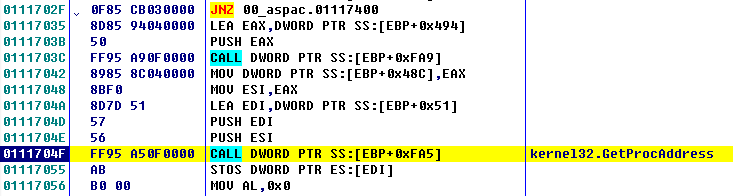

- 有了kernel32的基地址之后就可以获取这个模块的其他任意函数,接下来调用的应该是GetProcAddress

- 继续单步跟踪,发现第三个函数调用

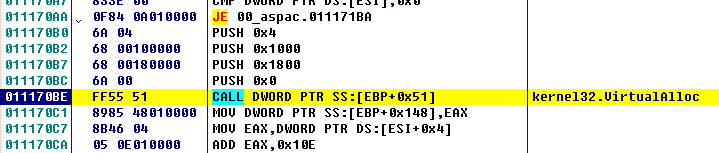

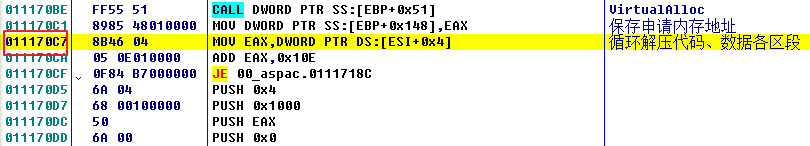

- 在这里VirtualAlloc函数的出现,一般与解压解密代码有一定的关联,继续跟踪

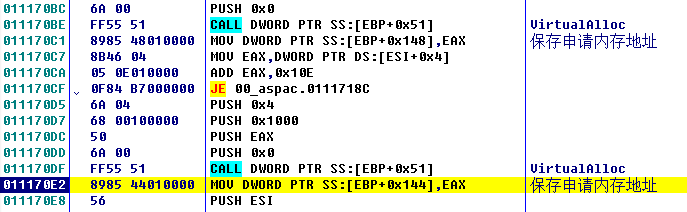

- 发现又有一个VirtualAlloc函数的调用,继续跟踪分析。发现一个函数调用,查看内部调用发现很繁琐,只能分析一下参数,分析之后发现这个函数大有文章。

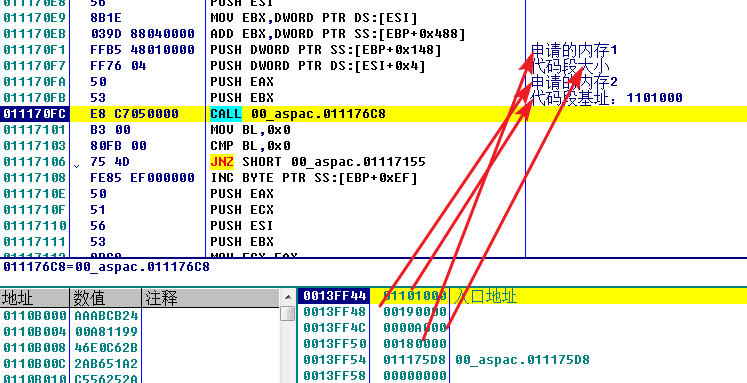

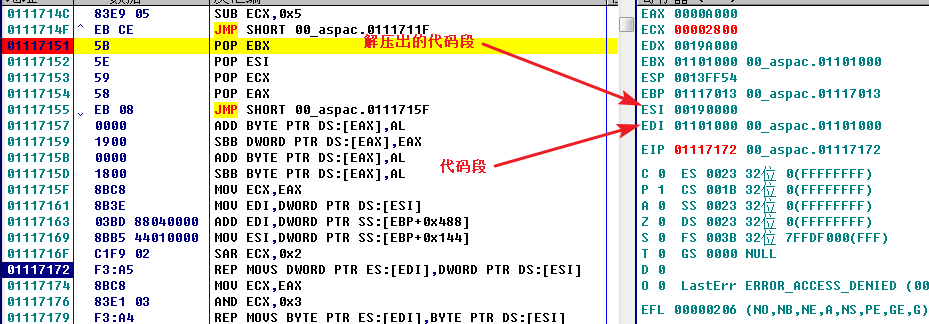

- 分析参数发现4个参数与我们想要找的解压代码函数很相似,有申请的内存地址,有代码段的大小(代码段大小的识别第一看数值大小,第二看调用完之后的情况,由于之前已经分析过,所以代码段大小非常容易确定),单步不过这个函数,分析缓冲区,发现190000中果然是解压的代码

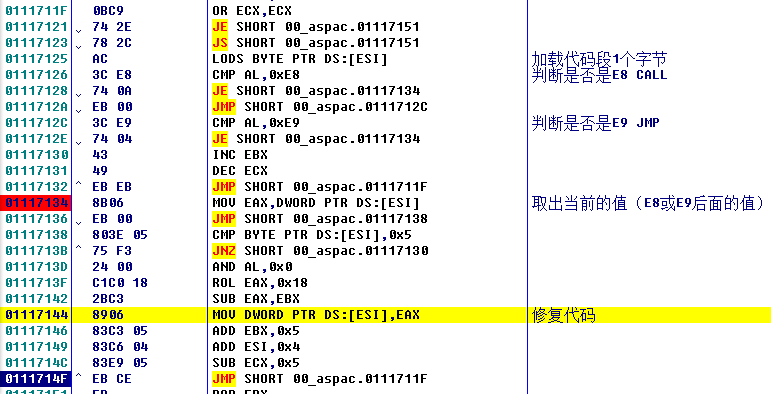

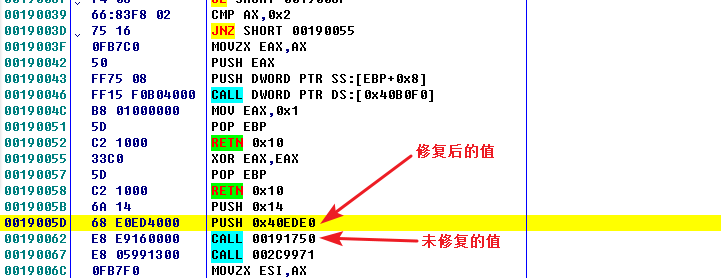

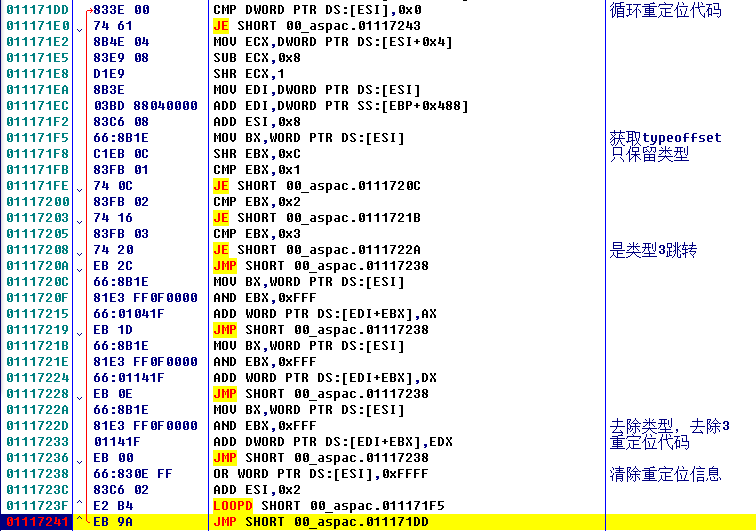

- 这个函数暂时不需要往里面跟踪,继续单步往下分析。能够看到有一段代码在寻找E8或E9,然后修复E8或E9后面的值,也就是说整个代码段CALL和JMP都将会被修复

- 观察修复后的值和未修复的值,发现修复后的值是原先的代码,而未修复的值是经过转换的,这个值看起来是为了迎合压缩算法而进行的转换,分析到这,不需要在深入进行分析,总结一下,到目前为止我们分析的代码中最有价值的就是代码进行了解压,对代码进行了修正

- 经过修正代码的循环,继续往下跟踪,可以发现将解压的代码拷贝到原始代码段的代码。

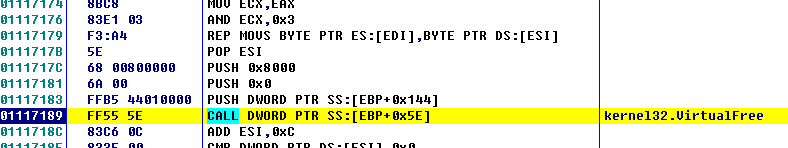

- 拷贝完之后,申请的内存就没有用了,所以单步跟踪发现释放内存的函数

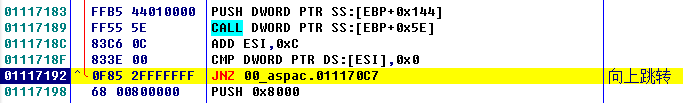

- 继续单步跟踪,发现一个向上的跳转

- 单步一下这段代码发现原来是在循环解压代码、数据等各区段

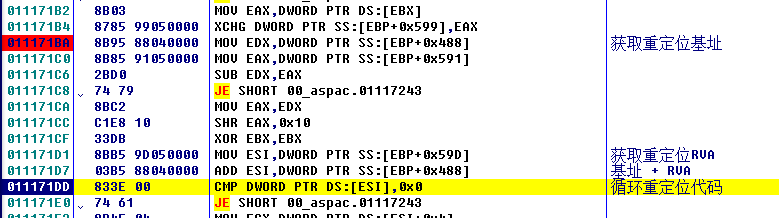

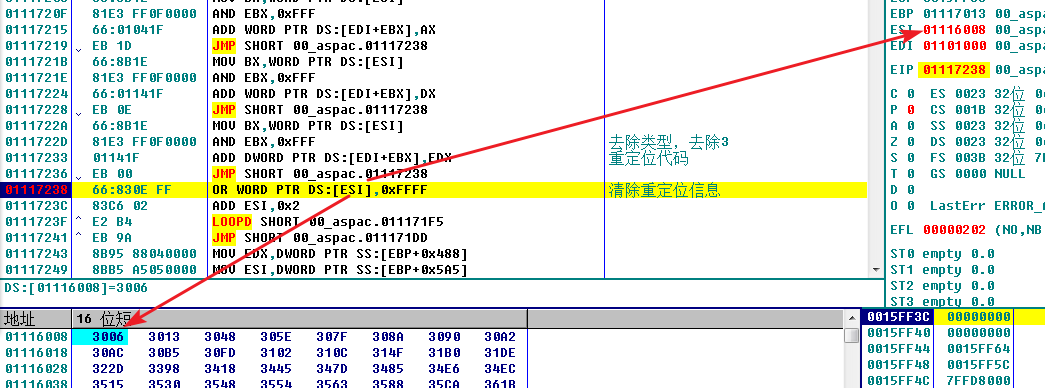

- 继续跟踪,代码访问了重定位的区段,分析之后发现是在重定位代码

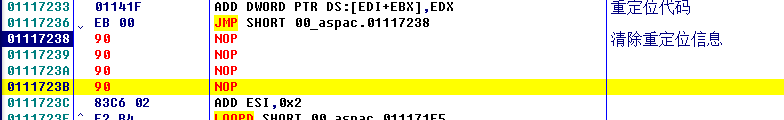

- 其中有一行代码时清除重定位信息的,正是有了这行代码,我们脱壳之后,随机基址才无法支持,所以在脱壳时,应该将这行代码nop掉。

- 重定位代码之后,继续单步跟踪分析,发现有这样的一组调用。

- 修复IAT的时候才会有这样一组操作,继续往下分析

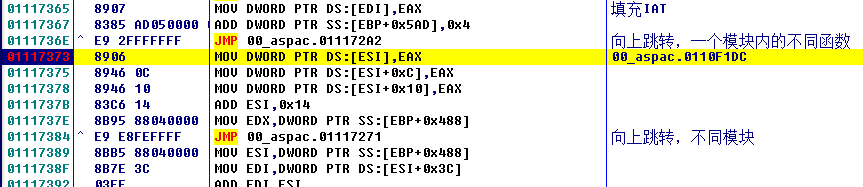

- 找到了填充IAT的地方,到此为止shell部分的代码基本上分析的差不多了,我们可以查看一下代码段及数据段。

- 代码段已经恢复

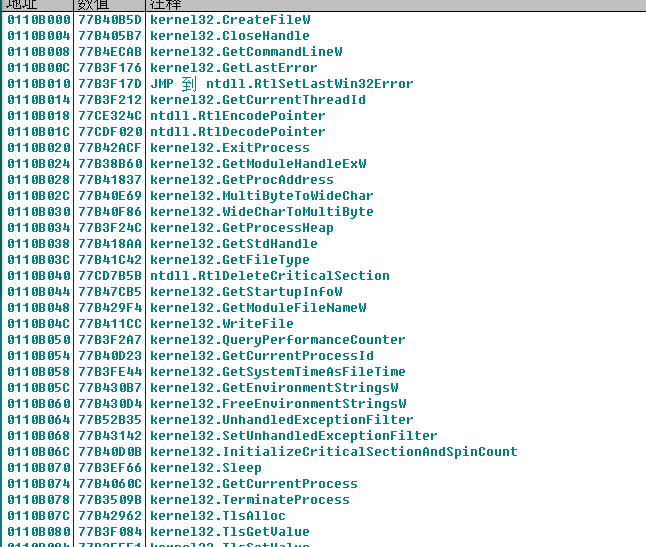

- IAT函数调用也都恢复

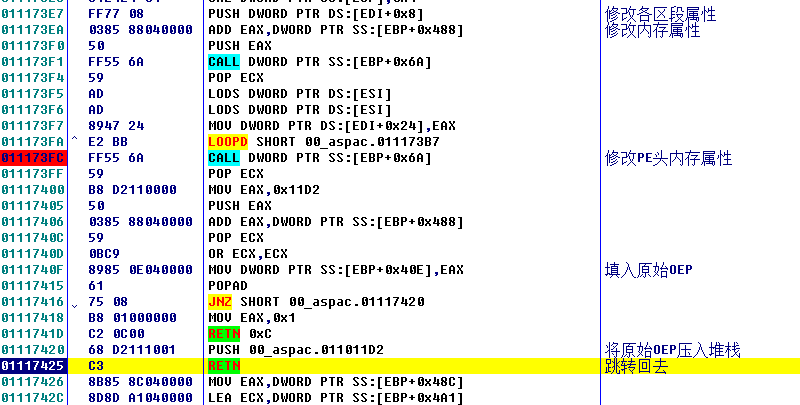

- 接着继续跟踪,最后就是修改各区段的内存属性,填充原始OEP地址,跳转到原始OEP

- 最终跳转到原始OEP处,然后进行dump,修改等操作就可以了

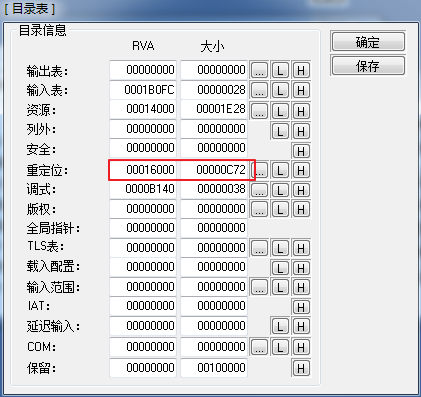

3、基址重定位的修复

- 在单步跟踪时我们注意到了有重定位相关的代码,并发现有对重定位表清除的操作

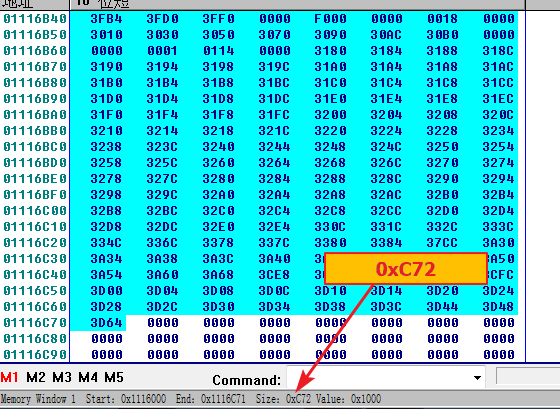

- 我们能识别出内存中重定位表的信息,只要大片以3开头的word数据,一般都是基址重定位信息,基址的RVA是16000

- 在清除重定位信息的地方下断点,观察寄存器的值和寄存器指向的内容

- 可以看出是在清除重定位表中的数据,确定之后可以将其nop掉

- 之后需要分析出基址重定位的总大小,查看内存之后发现最大应该是0xC72

- 总结一下,基址重定位表的RVA是16000,大小是0xC72,将dump出的程序,使用LoadPE对数据目录表中基址重定位项进行修改

- 完成修改,进行测试运行,程序完美支持随机基址

个人总结:ESP定律脱壳很简单,后边的使脱壳程序支持随机基址很重要。

附件:

手工脱壳之AsPack压缩脱壳-随机基址的更多相关文章

- 脱壳第二讲,手动脱壳PECompact 2.x

脱壳第二讲,手动脱壳PECompact 2.x PS: 此博客涉及到PE格式.所以观看此博客你要熟悉PE格式 首先,逆向inc2l这个工具,汇编中可能会用的 inc头文件转换为lib的工具 但是他有壳 ...

- android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析

android 脱壳 之 dvmDexFileOpenPartial断点脱壳原理分析 导语: 笔者主要研究方向是网络通信协议的加密解密, 对应用程序加固脱壳技术很少研究, 脱壳壳经历更是经历少之甚少. ...

- [.NET] [.net 脱壳工具]Sixxpack 最新脱壳机 通杀Sixxpack全版本by -=Msdn5 君临=

[.net 脱壳工具]Sixxpack 最新脱壳机 通杀Sixxpack全版本by -=Msdn5 君临=- 识别方法: 如果无法调戏,请上传附件艾特我.............发帖不易啊..身处大西 ...

- Delphi_检查exe文件是否是"随机基址"

ZC: cnpack 还是蛮好用的 1.代码: procedure TForm1.btnRandomizedBaseAddressClick(Sender: TObject); var pDosHdr ...

- 手工脱壳之FSG压缩壳-IAT表修复

目录 一.工具及壳介绍 二.脱壳 2.1.单步跟踪脱壳 2.2.IAT修复 三.程序脱壳后运行截图 四.个人总结 五.附件 一.工具及壳介绍 使用工具:Ollydbg.PEID.ImportREC.L ...

- ASPack壳脱壳实验

实验目的 1.学会使用相关软件工具,手动脱ASPack壳. 2.不要用PEiD查入口,单步跟踪,提高手动找入口能力. 实验内容 手动对文件"ASPack 2.12 - Alexey Solo ...

- 脱壳脚本_手脱壳ASProtect 2.1x SKE -> Alexey Solodovnikov

脱壳ASProtect 2.1x SKE -> Alexey Solodovnikov 用脚本.截图 1:查壳 2:od载入 3:用脚本然后打开脚本文件Aspr2.XX_unpacker_v1. ...

- mingw qt(可以去掉mingwm10.dll、libgcc_s_dw2-1.dll、libstdc++-6.dll的依赖,mingw默认都是动态链接gcc的库而TDM是静态链接gcc库,tdm版本更好用。用aspack压缩没有问题。qt本身不使用异常处理)good

原文地址:mingw qt作者:孙1东 不使用Qt SDK,使用mingw编译qt源代码所遇问题及解决方法: configure -fast -release -no-exceptions -no-r ...

- 【LinuxC】GCC编译C程序,关闭随机基址

1.编译.链接和运行程序 C代码示例: #include <stdio.h> #include <stdlib.h> int main() { printf("hel ...

随机推荐

- tigervnc-server 无法启动问题

[root@moodle-bak .X11-unix]# vncserver WARNING: The first attempt to start Xvnc failed, possibly bec ...

- Specified key was too long; max key length is 767 bytes解决方案

问题描述: 1. 使用spark sql处理数据逻辑,逻辑处理后使用 df.write.mode(saveMode).jdbc(url, tableName, connectionPropertie ...

- linux centos 中访问linux 共享文件方法

mount -t cifs -o username="administrator",password="" //192.168.1.101/cp /mnt/nt ...

- Nginx——基本操作

1.获得root用户权限 如果鉴定失败多试几次 一. gcc 安装安装 nginx 需要先将官网下载的源码进行编译,编译依赖 gcc 环境,如果没有 gcc 环境,则需要安装: yum install ...

- Tomcat(免安装版)的安装与配置【转】

1.下载 到Apache的官方网站,我们可以很容易找到Tomcat的下载地址,如: http://tomcat.apache.org/download-60.cgi 在这里我们可以下载到Tomcat的 ...

- vue-cli3 一直运行 /sockjs-node/info?t= 解决方案

sockjs-node 是一个JavaScript库,提供跨浏览器JavaScript的API,创建了一个低延迟.全双工的浏览器和web服务器之间通信通道. 服务端:sockjs-node(https ...

- Java运行时数据区域分析

Java虚拟机在执行Java程序的过程中会把它所管理的内存划分为若干个不同的数据区域.这些区域都有各自的用途,以及创建和销毁的时间,有的区域随着虚拟机进程的启动而存在,有些区域则依赖用户线程的启动和结 ...

- redis 配置文件解释 以及集群部署

redis是一款开源的.高性能的键-值存储(key-value store),和memcached类似,redis常被称作是一款key-value内存存储系统或者内存数据库,同时由于它支持丰富的数据结 ...

- Unity 自定义导入时切割Sprite

using System.Collections; using System.Collections.Generic; using UnityEngine; using UnityEditor; us ...

- eclipse配置maven仓库

在eclipse中搭建maven工程时,首先需要搭建好maven本地仓库,搭建过程比较简单 1.首先,在eclipse中,打开windows->Maven->User Settings; ...