docker 基础之私有仓库

docker-registry 是官方提供的工具,可以用于构建私有的镜像仓库。

安装运行 docker-registry容器

在安装了 Docker 后,可以通过获取官方 registry 镜像来运行。

$ : registry

这将使用官方的 registry 镜像来启动本地的私有仓库。 用户可以通过指定参数来配置私有仓库位置,例如配置镜像存储到 Amazon S3 服务。

$ sudo docker run \ -e SETTINGS_FLAVOR=s3 \ -e AWS_BUCKET=acme-docker \ -e STORAGE_PATH=/registry \ -e AWS_KEY=AKIAHSHB43HS3J92MXZ \ -e AWS_SECRET=xdDowwlK7TJajV1Y7EoOZrmuPEJlHYcNP2k4j49T \ -e SEARCH_BACKEND=sqlalchemy \ -p : \ registry

此外,还可以指定本地路径(如 /home/user/registry-conf )下的配置文件。

$ : -v /home/user/registry-conf:/registry-conf -e DOCKER_REGISTRY_CONFIG=/registry-conf/config.yml registry

默认情况下,仓库会被创建在容器的 /tmp/registry 下。可以通过 -v 参数来将镜像文件存放在本地的指定路径。 例如下面的例子将上传的镜像放到 /opt/data/registry 目录。

$ : -v /opt/data/registry:/tmp/registry registry

本地安装私有仓库

对于 Ubuntu 或 CentOS 等发行版,可以直接通过源安装。

Ubuntu $ sudo apt-get install -y build-essential python-dev libevent-dev python-pip liblzma-dev $ sudo pip install docker-registry CentOS $ sudo yum install -y python-devel libevent-devel python-pip gcc xz-devel $ sudo python-pip install docker-registry

也可以从 docker-registry 项目下载源码进行安装。

$ sudo apt-get install build-essential python-dev libevent-dev python-pip libssl-dev liblzma-dev libffi-dev $ git clone https://github.com/docker/docker-registry.git $ cd docker-registry $ sudo python setup.py install

然后修改配置文件,主要修改 dev 模板段的 storage_path 到本地的存储仓库的路径。

$ cp config/config_sample.yml config/config.yml

启动 Web 服务。

$ sudo gunicorn -c contrib/gunicorn.py docker_registry.wsgi:application

或

$ - --max-requests docker_registry.wsgi:application

此时使用 curl 访问本地的 5000 端口,看到输出 docker-registry 的版本信息说明运行成功。

*注:config/config_sample.yml 文件是示例配置文件。

安装中遇到的问题:

解决办法:

yum install swigvi /usr/include/openssl/opensslconf.h

然后修改配置文件,主要修改 dev 模板段的 storage_path 到本地的存储仓库的路径。

$ cp config/config_sample.yml config/config.yml (/usr/lib/python2./site-packages/config/config_sample.yml)

在私有仓库上传、下载、搜索镜像

创建好私有仓库之后,就可以使用 docker tag 来标记一个镜像,然后推送它到仓库,别的机器上就可以下载下来了。例如私有仓库地址为 10.10.10.11:5000。

先在本机查看已有的镜像。

$ sudo docker images REPOSITORY TAG IMAGE ID CREATED VIRTUAL SIZE ubuntu latest ba5877dc9bec weeks ago 192.7 MB ubuntu weeks ago 192.7 MB

使用docker tag 将 ba58 这个镜像标记为 10.10.10.11:5000/test(格式为 docker tag IMAGE[:TAG] [REGISTRYHOST/][USERNAME/]NAME[:TAG])。

$ /test root ~ # docker images REPOSITORY TAG IMAGE ID CREATED VIRTUAL SIZE ubuntu weeks ago 192.7 MB ubuntu latest ba5877dc9bec weeks ago 192.7 MB 10.10.10.11:/test latest ba5877dc9bec weeks ago 192.7 MB

使用 docker push 上传标记的镜像。

$ /test

The push refers to a repository [/test] (len: )

Sending image list

Pushing repository /test ( tags)

Image 511136ea3c5a already pushed, skipping

Image 9bad880da3d2 already pushed, skipping

Image 25f11f5fb0cb already pushed, skipping

Image ebc34468f71d already pushed, skipping

Image 2318d26665ef already pushed, skipping

Image ba5877dc9bec already pushed, skipping

Pushing tag for rev [ba5877dc9bec] on {http://10.10.10.11:5000/v1/repositories/test/tags/latest}

用 curl 查看仓库中的镜像。

$ curl http://10.10.10.11:5000/v1/search

{, "query": "", "results": [{"description": "", "name": "library/miaxis_j2ee"}, {"description": "", "name": "library/tomcat"}, {"description": "", "name": "library/ubuntu"}, {"description": "", "name": "library/ubuntu_office"}, {"description": "", "name": "library/desktop_ubu"}, {"description": "", "name": "dockerfile/ubuntu"}, {"description": "", "name": "library/test"}]}

这里可以看到 {"description": "", "name": "library/test"},表明镜像已经被成功上传了。

现在可以到另外一台机器去下载这个镜像。

$ /test Pulling repository /test ba5877dc9bec: Download complete 511136ea3c5a: Download complete 9bad880da3d2: Download complete 25f11f5fb0cb: Download complete ebc34468f71d: Download complete 2318d26665ef: Download complete $ sudo docker images REPOSITORY TAG IMAGE ID CREATED VIRTUAL SIZE /test latest ba5877dc9bec weeks ago 192.7 MB

可以使用 这个脚本 批量上传本地的镜像到注册服务器中,默认是本地注册服务器 127.0.0.1:5000。例如:

$ wget https://github.com/yeasy/docker_practice/raw/master/_local/push_images.sh; sudo chmod a+x push_images.sh

$ ./push_images.sh ubuntu:latest centos:centos7

The registry server is 127.0.0.1

Uploading ubuntu:latest...

The push refers to a repository [/ubuntu] (len: )

Sending image list

Pushing repository /ubuntu ( tags)

Image 511136ea3c5a already pushed, skipping

Image bfb8b5a2ad34 already pushed, skipping

Image c1f3bdbd8355 already pushed, skipping

Image 897578f527ae already pushed, skipping

Image 9387bcc9826e already pushed, skipping

Image 809ed259f845 already pushed, skipping

Image 96864a7d2df3 already pushed, skipping

Pushing tag for rev [96864a7d2df3] on {http://127.0.0.1:5000/v1/repositories/ubuntu/tags/latest}

Untagged: /ubuntu:latest

Done

Uploading centos:centos7...

The push refers to a repository [/centos] (len: )

Sending image list

Pushing repository /centos ( tags)

Image 511136ea3c5a already pushed, skipping

34e94e67e63a: Image successfully pushed

70214e5d0a90: Image successfully pushed

Pushing tag for rev [70214e5d0a90] on {http://127.0.0.1:5000/v1/repositories/centos/tags/centos7}

Untagged: /centos:centos7

Done

遇到的问题:

push的时候报错:

The push refers to a repository [/gcc] Get https://10.10.10.11:5000/v1/_ping: http: server gave HTTP response to HTTPS client

解决办法:

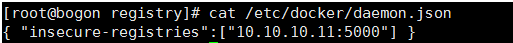

在/etc/docker/ 下添加daemon.json 文件,内容如下

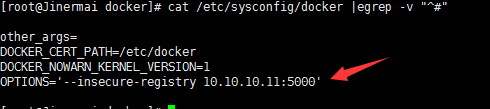

或者在 /etc/sysconfig/docker 添加如下

修改完之后从新启动 docker服务

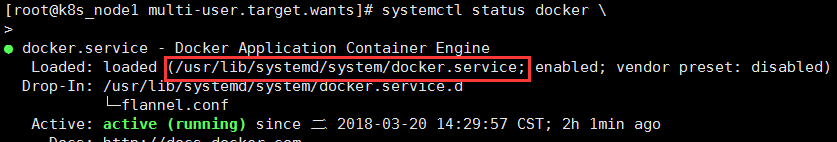

systemctl daemon-reload systemctl restart docker.service

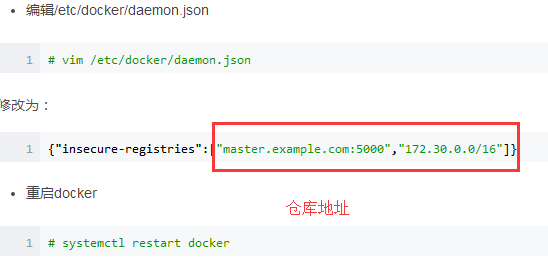

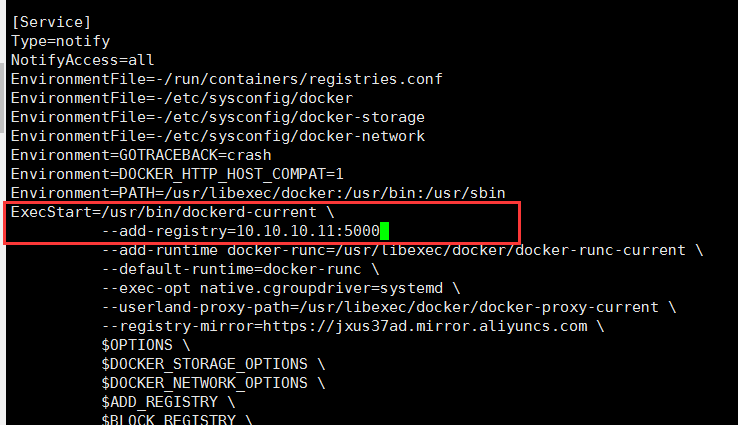

Docker指向多个私有镜像仓库地址

docker 设置默认的私有仓库地址

打开文件,添加仓库地址

私有仓库之高级配置

准备站点证书

如果你拥有一个域名,国内各大云服务商均提供免费的站点证书。你也可以使用 openssl 自行签发证书。

这里假设我们将要搭建的私有仓库地址为 docker.domain.com,下面我们介绍使用 openssl 自行签发 docker.domain.com 的站点 SSL 证书。

第一步创建 CA 私钥。

$ openssl genrsa -out "root-ca.key" 4096

第二步利用私钥创建 CA 根证书请求文件。

$ openssl req \

-new -key "root-ca.key" \

-out "root-ca.csr" -sha256 \

-subj '/C=CN/ST=Shanxi/L=Datong/O=Your Company Name/CN=Your Company Name Docker Registry CA'

以上命令中 -subj 参数里的 /C 表示国家,如 CN;/ST 表示省;/L 表示城市或者地区;/O 表示组织名;/CN 通用名称。

第三步配置 CA 根证书,新建 root-ca.cnf。

[root_ca]

basicConstraints = critical,CA:TRUE,pathlen:1

keyUsage = critical, nonRepudiation, cRLSign, keyCertSign

subjectKeyIdentifier=hash

第四步签发根证书。

$ openssl x509 -req -days 3650 -in "root-ca.csr" \

-signkey "root-ca.key" -sha256 -out "root-ca.crt" \

-extfile "root-ca.cnf" -extensions \

root_ca

第五步生成站点 SSL 私钥。

$ openssl genrsa -out "docker.domain.com.key" 4096

第六步使用私钥生成证书请求文件。

$ openssl req -new -key "docker.domain.com.key" -out "site.csr" -sha256 \

-subj '/C=CN/ST=Shanxi/L=Datong/O=Your Company Name/CN=docker.domain.com'

第七步配置证书,新建 site.cnf 文件。

[server]

authorityKeyIdentifier=keyid,issuer

basicConstraints = critical,CA:FALSE

extendedKeyUsage=serverAuth

keyUsage = critical, digitalSignature, keyEncipherment

subjectAltName = DNS:docker.domain.com, IP:127.0.0.1

subjectKeyIdentifier=hash

第八步签署站点 SSL 证书。

$ openssl x509 -req -days 750 -in "site.csr" -sha256 \

-CA "root-ca.crt" -CAkey "root-ca.key" -CAcreateserial \

-out "docker.domain.com.crt" -extfile "site.cnf" -extensions server

这样已经拥有了 docker.domain.com 的网站 SSL 私钥 docker.domain.com.key 和 SSL 证书 docker.domain.com.crt。

新建 ssl 文件夹并将 docker.domain.com.key docker.domain.com.crt 这两个文件移入,删除其他文件。

配置私有仓库

私有仓库默认的配置文件位于 /etc/docker/registry/config.yml,我们先在本地编辑 config.yml,之后挂载到容器中。

version: 0.1

log:

accesslog:

disabled: true

level: debug

formatter: text

fields:

service: registry

environment: staging

storage:

delete:

enabled: true

cache:

blobdescriptor: inmemory

filesystem:

rootdirectory: /var/lib/registry

auth:

htpasswd:

realm: basic-realm

path: /etc/docker/registry/auth/nginx.htpasswd

http:

addr: :443

host: https://docker.domain.com

headers:

X-Content-Type-Options: [nosniff]

http2:

disabled: false

tls:

certificate: /etc/docker/registry/ssl/docker.domain.com.crt

key: /etc/docker/registry/ssl/docker.domain.com.key

health:

storagedriver:

enabled: true

interval: 10s

threshold: 3

生成 http 认证文件

$ mkdir auth

$ docker run --rm \

--entrypoint htpasswd \

registry \

-Bbn username password > auth/nginx.htpasswd

将上面的 username password 替换为你自己的用户名和密码。

编辑 docker-compose.yml

version: '

services:

registry:

image: registry

ports:

- "443:443"

volumes:

- ./:/etc/docker/registry

- registry-data:/var/lib/registry

volumes:

registry-data:

修改 hosts

编辑 /etc/hosts

docker.domain.com 127.0.0.1

启动

$ docker-compose up -d

这样我们就搭建好了一个具有权限认证、TLS 的私有仓库,接下来我们测试其功能是否正常。

测试私有仓库功能

登录到私有仓库。

$ docker login docker.domain.com

尝试推送、拉取镜像。

$ docker pull ubuntu:17.10

$ docker tag ubuntu:17.10 docker.domain.com/username/ubuntu:17.10

$ docker push docker.domain.com/username/ubuntu:17.10

$ docker image rm docker.domain.com/username/ubuntu:17.10

$ docker pull docker.domain.com/username/ubuntu:17.10

如果我们退出登录,尝试推送镜像。

$ docker logout docker.domain.com

$ docker push docker.domain.com/username/ubuntu:17.10

no basic auth credentials

发现会提示没有登录,不能将镜像推送到私有仓库中

私有仓库内镜像删除

api

#删除镜像对应的API如下: DELETE /v2/<name>/manifests/<reference> name:镜像名称 reference: 镜像对应sha256值

发送请求,删除镜像

curl -I -X DELETE http://10.10.10.11:5000/v2/test/manifests/sha256:6a67ba482a8dd4f8143ac96b1dcffa5e45af95b8d3e37aeba72401a5afd7ab8e

此时镜像索引会被删除,但是数据大小没有变化,需要对容器执行垃圾回收命令,如下

~ # registry garbage-collect /etc/docker/registry/config.yml

docker 基础之私有仓库的更多相关文章

- Docker基础内容之仓库

前言 Docker提供了开放的中央仓库dockerhub,同时也允许我们使用registry搭建本地私有仓库.搭建私有仓库有如下的优点: 节省网络带宽,提升Docker部署速度,不用每个镜像从Dock ...

- Docker Registry搭建私有仓库

利用Registry镜像搭建Docker私有仓库遇到了很多坑,说来也是找到的资料都是杂而不精的东西,所以也没少走了弯路,现在回过头看去感觉好多坑还是别人给挖的··· 不过努力的最终结果还是好的,因为找 ...

- Ubuntu Docker Registry 搭建私有仓库

服务器版本 Ubuntu 16.04 LTS. 安装命令: $ docker run -d -v /opt/registry:/var/lib/registry -p 5000:5000 --rest ...

- 基于IP的docker private registry 私有仓库的搭建

鉴于国内的网络环境,如果公司内部大量使用docker,镜像上传下载将是个非常耗时的工作,搭建一个私有仓库可以很好的解决自有镜像的存储,如果你在私有网络,不能使用域名的话,那么本文可以作为一个很好的例子 ...

- docker 构建 https 私有仓库 Registry

1.安装docker # docker install docker 2.拉取仓库镜像 # docker pull registry 3.生成认证certificate # mkdir ~/certs ...

- docker 手动清理私有仓库的方法

1.关于删除私有仓库的镜像,官网说明如下: 官网上注明可以通过name和digest删除image.name我们是知道的.我们只要获取digest就可以了! 查看所有镜像: 查看指定镜像: 2.reg ...

- docker之搭建私有仓库

一.私有仓库 1.防止网络原因:下载慢,访问不到的情况,需要在内网搭建一个私有仓库. 二.仓库镜像下载 [root@node03 ~]# docker pull registry 三.创建私有仓库容器 ...

- Docker:搭建私有仓库(Registry 2.4)

一.背景 首先,Docker Hub是一个很好的用于管理公共镜像的地方,我们可以在上面找到想要的镜像(Docker Hub的下载量已经达到数亿次):而且我们也可以把自己的镜像推送上去.但是,有的时候, ...

- Docker(八):私有仓库

有时候使用Docker Hub这样的公共仓库可能不太方便,用户可以创建一个本地仓库供私人使用. 在安装了Docker之后,可以获取官方的registry镜像来运行,docker-registry是官方 ...

随机推荐

- 解决vscode egg调试出现: this socket has been ended by other party【转】

如果是最新的1.22 方案一 回退版本到1.21.1 https://code.visualstudio.com/updates/v1_21 方案二 退而求其次, 更改debug配置, 待官方或egg ...

- GitHub大佬:供计算机学习鉴黄功能的图片数据库

ps:学无止境 想要构建一套鉴黄系统,必须有大量的真实图片供计算机进行学习,以便于区分开正常图片和黄色图片. 近期有位加拿大程序员在Github上传了图片列表,里面包含了大量图片地址可以供计算机进行学 ...

- VM磁盘映射共享方法,要求文件系统必须一致

如果主机是window系统,那么虚拟机也应该是Windows系统,不然不起作用

- Codeforces Round #426 Div. 1

A:考虑每个质因子,显然要求次数之和是3的倍数,且次数之差的两倍不小于较小的次数.对于第一个要求,乘起来看开三次方是否是整数即可.第二个取gcd,两个数分别除掉gcd,之后看两个数的剩余部分是否都能被 ...

- GIL、进/线程池、同/异步、阻/非阻塞

1 GIL:全局解释器锁 GIL本质就是一把互斥锁,是夹在解释器身上的, 同一个进程内的所有线程都需要先抢到GIL锁,才能执行解释器代码 2.GIL的优缺点: 优点: 保证Cpython解释器内存管理 ...

- Windows server install mrtg

由于MRTG使用Perl语言编写 , 安装ActivePerl http://downloads.activestate.com/ActivePerl/releases/5.20.1.2000/Act ...

- 使用rt-thread中BSP-stm32 ENV构建工具报错

@2019-01-23 [小记] --路径问题 参照rtt官方<STM32 系列 BSP 制作教程> 构建项目时出现如下错误 error1:打开 menuconfig 出错 解决方法: 根 ...

- [2017-7-25]Android Learning Day3

最近真的有点迷茫,感觉没有一个完整的教学体系很难进行下去,有的都是自己瞎捉摸,就跟以前ACM的时候一样,动不动就“这就是一道,水题暴力就行了”.“我们枚举一下所有的状态,找一下规律就行了”,mmp哟. ...

- ELK部署详解--kibana

kibana.yml # Kibana is served by a back end server. This setting specifies the port to use.#端口server ...

- 部署KVM

1.安装前准备1)服务器或者PC的CPU能支持VT技术2)虚拟机中安装KVM要勾选:处理器:虚拟化Intel VT-x/EPT或AMD-V/RVI(V)[root@localhost ~]# cat ...