keystone身份认证服务

Keystone介绍

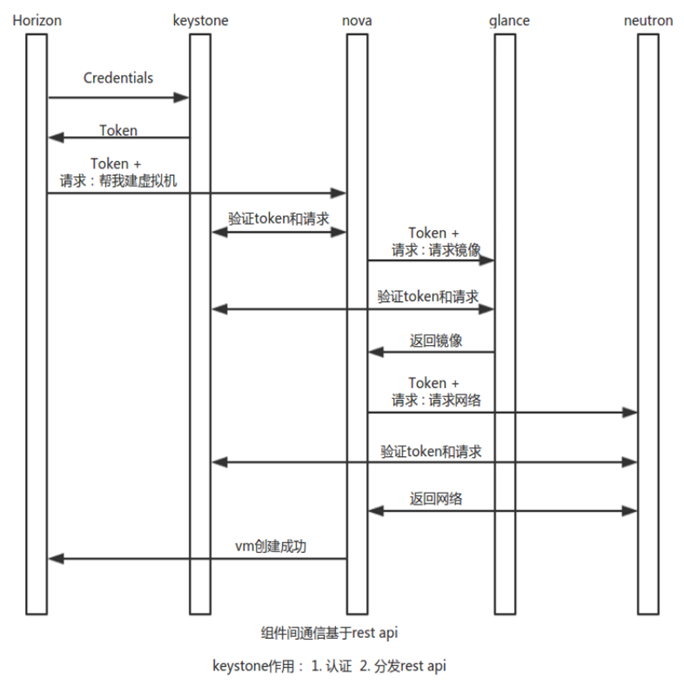

keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证、令牌的发放和校验、服务列表、用户权限的定义等等。云环境中所有的服务之间的授权和认证都需要经过 keystone. 因此 keystone 是云平台中第一个即需要安装的服务。

就好比说我要开一个餐厅,提供的是餐饮服务,那么我需要去工商局注册营业执照,keystone就是openstack里面管理服务的一个服务。

作为 OpenStack 的基础支持服务,Keystone 做下面这几件事情:

管理用户及其权限

维护 OpenStack Services 的 Endpoint

Authentication(认证:就是审查身份)和 Authorization(鉴权:审查身份过后查看具有对应的权限)

学习 Keystone,得理

假如说我要投资一个酒店的项目(这里就是project),它是做服务的(这里对应到了service),我提供住宿洗浴等服务,那么我要开始宣传了,把我的地址宣传出去(这里就是Endpoint,服务端点,你想要享受服务,就得找到我的服务地址),在这这个项目里,我(是user),因为我是项目发起人,所以我的role是董事长,来住我酒店的人也是user,可是他们的role是顾客,普通用户。来了以后你把你的身份信息提供给我(就是credentials),而后我做授权(authentication),我查看你预定价位的套房,从而给你授权给你相应的token(记录了用户的权限和信息)。

User 指代任何使用 OpenStack 的实体,可以是真正的用户,其他系统或者服务。

当 User 请求访问 OpenStack 时,Keystone 会对其进行验证。Horizon 在 Identity->Users 管理 User

admin:openstack平台的超级管理员,负责openstack服务的管理和访问权限

demo: 常规(非管理)任务应该使用无特权的项目和用户,所有要创建 demo 项目和 demo 用户

除了 admin 和 demo,OpenStack 也为 nova、cinder、glance、neutron 服务创建了相应的 User。 admin 也可以管理这些 User。

Credentials 是 User 用来证明自己身份的信息,可以是:

1. 用户名/密码

2. Token

3. API Key

4. 其他高级方式

Authentication 是 Keystone 验证 User 身份的过程。User 访问 OpenStack 时向 Keystone 提交用户名和密码形式的 Credentials,Keystone 验证通过后会给 User 签发一个 Token 作为后续访问的 Credential。

Authentication 是 Keystone 验证 User 身份的过程。User 访问 OpenStack 时向 Keystone 提交用户名和密码形式的 Credentials,Keystone 验证通过后会给 User 签发一个 Token 作为后续访问的 Credential。

Token 是由数字和字母组成的字符串,User 成功 Authentication 后 Keystone 生成 Token 并分配给 User。

Token 是由数字和字母组成的字符串,User 成功 Authentication 后 Keystone 生成 Token 并分配给 User。

Token 用做访问 Service 的 Credential

Service 会通过 Keystone 验证 Token 的有效性

Token 的有效期默认是 24 小时

Project 用于将 OpenStack 的资源(计算、存储和网络)进行分组和隔离。

根据 OpenStack 服务的对象不同,Project 可以是一个客户(公有云,也叫租户)、部门或者项目组(私有云)。

这里请注意:

资源的所有权是属于 Project 的,而不是 User。

在 OpenStack 的界面和文档中,Tenant / Project / Account 这几个术语是通用的,但长期看会倾向使用 Project

每个 User(包括 admin)必须挂在 Project 里才能访问该 Project 的资源。 一个User可以属于多个 Project。

admin 相当于 root 用户,具有最高权限

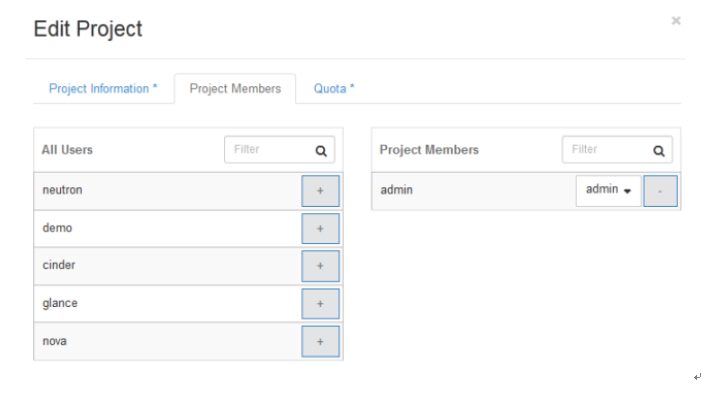

Horizon 在 Identity->Projects 中管理 Project

通过 Manage Members 将 User 添加到 Project

OpenStack 的 Service 包括 Compute (Nova)、Block Storage (Cinder)、Object Storage (Swift)、Image Service (Glance) 、Networking Service (Neutron) 等。每个 Service 都会提供若干个 Endpoint,User 通过 Endpoint 访问资源和执行操作。

Endpoint 是一个网络上可访问的地址,通常是一个 URL。Service 通过 Endpoint 暴露自己的 API。 Keystone 负责管理和维护每个 Service 的 Endpoint。

可以使用下面的命令来查看 Endpoint。

# source devstack/openrc admin admin

# openstack catalog list

安全包含两部分:Authentication(认证)和 Authorization(鉴权)

Authentication 解决的是“你是谁?”的问题

Authorization 解决的是“你能干什么?”的问题

Keystone 借助 Role 实现 Authorization:

1 Keystone定义Role

2 可以为 User 分配一个或多个 Role,Horizon 的菜单为:Identity->Project->ManageMembers

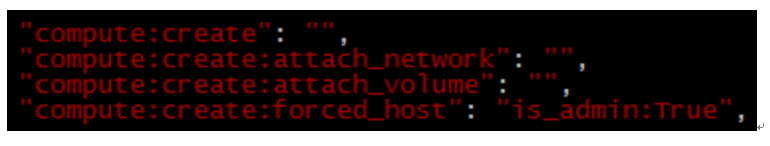

Service 决定每个 Role 能做什么事情 Service 通过各自的 policy.json 文件对 Role 进行访问控制。 下面是 Nova 服务 /etc/nova/policy.json 中的示例:

上面配置的含义是:对于 create、attach_network 和 attach_volume 操作,任何Role的 User 都可以执行; 但只有 admin 这个 Role 的 User 才能执行 forced_host 操作。

OpenStack 默认配置只区分 admin 和非 admin Role。 如果需要对特定的 Role 进行授权,可以修改 policy.json。

Openstack对User的验证除了身份验证,还需要鉴别 User 对某个Service是否有访问权限。Policy用来定义什么角色对应什么权限。对Keystone来说,Policy其实是一个JSON文件,默认是 /etc/keystone/policy.json 。通过Policy,Keystone实现了对User的权限管理。

openstack系统基本角色有两个:

一个是管理员admin

一个是租户_member_

Keystone基本架构

Token: 用来生成和管理token

Token: 用来生成和管理token

Catalog:用来存储和管理service/endpoint

Identity:用来管理tenant/user/role和验证

Policy:用来管理访问权

keystone身份认证服务部署

keystone身份认证服务部署在controller节点上。 #第一步 下载openstack源的文件 yum install centos-release-openstack-ocata #下载openstack客户端 yum install python-openstackclient #安装selinux组件 yum install openstack-selinux #第二步 安装数据库和扩展包,版本用yum自带的也可以,我这里用的是10.0版本 [mariadb] name=MariaDB baseurl=http://mirrors.ustc.edu.cn/mariadb/yum/10.3/centos7-amd64/ gpgkey=http://mirrors.ustc.edu.cn/mariadb/yum/RPM-GPG-KEY-MariaDB gpgcheck= yum install mariadb mariadb-server python2-PyMySQL #配置openstack单独配置文件 vim /etc/my.cnf.d/openstack.cnf #打开是空白文件,写入如下内容 [mysqld] bind-address = #本机IP #写第一个节点里集群网这个网卡的地址 default-storage-engine = innodb #默认的数据库引擎 innodb_file_per_table = on max_connections = #最大连接数,最好写的大一点,你平常用命令行去调用opesntack的时候,每一个操作它都会去数据里查一些信息,如果连接数写小,它会很快把你的连接数占满。 collation-server = utf8_general_ci #字符集 character-set-server = utf8 #第六步 启动数据库、把数据库设置开机自启 systemctl start mariadb systemctl enable mariadb #初始化数据库 mysql_secure_installation #第三步 安装消息队列服务 yum install rabbitmq-server #启动rabbitmq和设为开机自启 systemctl start rabbitmq-server systemctl enable rabbltmq-server #在rabbitmq里创建一个openstack用户并设置密码为openstack rabbitmqctl add_user openstack openstack #设置权限 rabbitmqctl set_permissions openstack ".*" ".*" ".*" #让其拥有管理员身份 rabbitmqctl set_user_tags openstack administrator #第四步 安装缓存服务 yum install memcached python-memcached #修改memcached配置文件 vim /etc/sysconfig/memcached OPTIONS="-l 127.0.0.1,::1,controller" #启动memcached服务和设置为开机自启 systemctl start memcached.service systemctl enable memcached.service #第五步 登陆数据库,并创建keystone这个库 mysql -u root –p CREATE DATABASE keystone; #赋予权限,并允许本地登录,第三方登陆 GRANT ALL PRIVILEGES ON keystone.* TO 'keystone'@'localhost' IDENTIFIED BY 'keystone'; GRANT ALL PRIVILEGES ON keystone.* TO 'keystone'@'%' IDENTIFIED BY 'keystone'; #第六步 安装keystone服务,keystone这个服务是没有自己的启动进程了,他的启动是调用hhtp服务对外提供服务的,想使用keystone服务,必须启动http服务。 yum install openstack-keystone httpd mod_wsgi #修改keystone配置文件 cd /etc/keystone/ cp keystone.conf keystone.conf.bak vim keystone.conf #清空所有内容,粘贴如下内容至文本 [DEFAULT] [assignment] [auth] [cache] [catalog] [cors] [cors.subdomain] [credential] [database] connection = mysql+pymysql://keystone:keystone@controller/keystone [domain_config] [endpoint_filter] [endpoint_policy] [eventlet_server] [federation] [fernet_tokens] [healthcheck] [identity] [identity_mapping] [kvs] [ldap] [matchmaker_redis] [memcache] [oauth1] [oslo_messaging_amqp] [oslo_messaging_kafka] [oslo_messaging_notifications] [oslo_messaging_rabbit] [oslo_messaging_zmq] [oslo_middleware] [oslo_policy] [paste_deploy] [policy] [profiler] [resource] [revoke] [role] [saml] [security_compliance] [shadow_users] [signing] [token] provider = fernet [tokenless_auth] [trust] #第七步 同步数据库,往我刚创建的keystone库里倒表 su -s /bin/sh -c "keystone-manage db_sync" keystone #第八步 创建fernet key认证的配置 #设置一个keystone用户,并让这个用户属于keystone组,就是创建用户和组 keystone-manage fernet_setup --keystone-user keystone --keystone-group keystone #创建keystone用户身份信息,设置这个用户的角色,并把它放置一个组里 keystone-manage credential_setup --keystone-user keystone --keystone-group keystone #第九步 创建服务端点 keystone-manage bootstrap --bootstrap-password admin \ #这是创建一个admin用户,并设置密码为admin --bootstrap-admin-url http://controller:35357/v3/ \ #管理网的服务端点 --bootstrap-internal-url http://controller:5000/v3/ \ #内部网络服务地址 --bootstrap-public-url http://controller:5000/v3/ \ #公共网络服务地址 --bootstrap-region-id RegionOne #第十步 编辑httpd配置文件 vim /etc/httpd/conf/httpd.conf #找到ServerName配置段 ServerName controller #第十一步 keystone是利用wsgi这个模块去调用httpd,所以要创建他的软连接至httpd配置文件目录下 ln -s /usr/share/keystone/wsgi-keystone.conf /etc/httpd/conf.d/ #启动httpd服务并设为开机自启 systemctl start httpd #第十二步 创建admin用户环境变量 cd /root vim openrc export OS_USERNAME=admin export OS_PASSWORD=admin export OS_PROJECT_NAME=admin export OS_USER_DOMAIN_NAME=Default export OS_PROJECT_DOMAIN_NAME=Default export OS_AUTH_URL=http://controller:35357/v3 export OS_IDENTITY_API_VERSION= #第十三步 登陆openstack source openrc #第十四步 创建域 openstack project create --domain default \ --description "Service Project" service #第十五步 创建demo的项目 openstack project create --domain default \ --description "Demo Project" demo #第十六步 创建demo用户 openstack user create --domain default \ --password-prompt demo #第十七步 创建普通用户角色user openstack role create user #第十八步 把demo项目里的demo用户设置为普通角色user openstack role add --project demo --user demo user

keystone身份认证服务的更多相关文章

- 003-官网安装openstack之-keystone身份认证服务

以下操作均在控制节点进行 1.控制节点安装keystone服务 概念理解: Keystone是OpenStack框架中,负责身份验证.服务规则和服务令牌的功能, 它实现了OpenStack的Ident ...

- openstack核心组件——keystone身份认证服务(5)

云计算openstack核心组件——keystone身份认证服务(5) 部署公共环境 ntp openstack mariadb-server rabbitmq-server memcache 1.w ...

- 云计算openstack核心组件——keystone身份认证服务

一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户 ...

- 云计算核心组件--keystone身份认证服务(5)

一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户权限的定义等 ...

- 云计算openstack核心组件——keystone身份认证服务(5)

一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户 ...

- 云计算OpenStack核心组件---keystone身份认证服务(5)

一.Keystone介绍: keystone 是OpenStack的组件之一,用于为OpenStack家族中的其它组件成员提供统一的认证服务,包括身份验证.令牌的发放和校验.服务列表.用户权限的定义等 ...

- OpenStack Train版-2.安装keystone身份认证服务

安装 keystone 认证 mysql -uroot create database keystone; grant all privileges on keystone.* to 'keyston ...

- OpenStack基础组件安装keystone身份认证服务

域名解析 vim /etc/hosts 192.168.245.172 controller01 192.168.245.171 controller02 192.168.245.173 contro ...

- Activiti 使用自己的身份认证服务

Activiti 中内置了用户和组管理的服务,由identityService 提供调用接口,默认在spring配置中如下: <bean id="identityService&quo ...

随机推荐

- 洛谷 P1280 尼克的任务 (线性DP)

题意概括 线性资源分配的问题,因为空闲的时间大小看后面的时间(反正感觉这个就是个套路)所以从后往前DP. 转移方程 如果当前时刻没有工作 f[i]=f[i+1]+1 如果当前时刻有工作 f[i]=ma ...

- Python使用Flask框架,结合Highchart处理xml数据

1.html代码 <!DOCTYPE html><html lang="en"><head> <meta charset=" ...

- spring与quartz整合实现分布式动态创建,删除,改变执行时间定时任务(mysql数据库)

背景:因为在项目中用到了定时任务,当时想到了spring的quartz,写完发现费了很大功夫,光是整合就花了一上午,其中最大的问题就是版本问题,项目中用的是spring3.2.8的版本,查阅发现,3. ...

- 完美解决在Servlet中出现一个输出中文乱码的问题

@Override public void doPost(HttpServletRequest reqeust, HttpServletResponse response) throws Servle ...

- HDU 482 String

String Time Limit: 1000ms Memory Limit: 32768KB This problem will be judged on HDU. Original ID: 482 ...

- java 日历计算农历和节假日的工具类

背景 业务需求需要后端提供这样的接口,网上找了很多java代码例子,虽然功能实现了 但是不完善,特别是节日那一块儿.然后百度发现有这样的插件,但是信息也是java后端提供的非js 然后在开源js插件找 ...

- spring boot & JsonParser

spring boot https://stackoverflow.com/questions/29313687/trying-to-use-spring-boot-rest-to-read-json ...

- Ubuntu16.04再次装机记

个人的吐槽 整个国庆假期(9天),基本上都在搭建PHP环境中耗费了. 是这样的——来大学报到前,想着大学里用个Dev-C++应该够了,于是把Ubuntu删了,腾出了100G的空间.到了CSU,加了团委 ...

- noip模拟赛 花

[问题描述]商店里出售n种不同品种的花.为了装饰桌面,你打算买m支花回家.你觉得放两支一样的花很难看,因此每种品种的花最多买1支.求总共有几种不同的买花的方案?答案可能很大,输出答案mod p的值. ...

- linux命令与技巧

1.模糊查询:find / -name '*Eclipse*'2.获得管理员权限:sudo -i